Теневая экономика - не просто любопытное явление. Это процветающий бизнес, а также возможности для ИБ-специалистов. В четвертой и последней части нашей серии мы рассмотрим, как мошенники могут принести пользу исследователям безопасности.

Автор: Мэтт Викси

Это последняя глава нашей серии «Мошенники против мошенников»! (Пропустили предыдущие части? В первой части мы познакомились с экосистемой, во второй - рассмотрели различные виды мошенничества, а в третьей - конкретную крупномасштабную аферу). В этой заключительной статье мы рассмотрим, почему мошенники на криминальных торговых площадках (непреднамеренно) предоставляют полезную стратегическую и тактическую информацию.

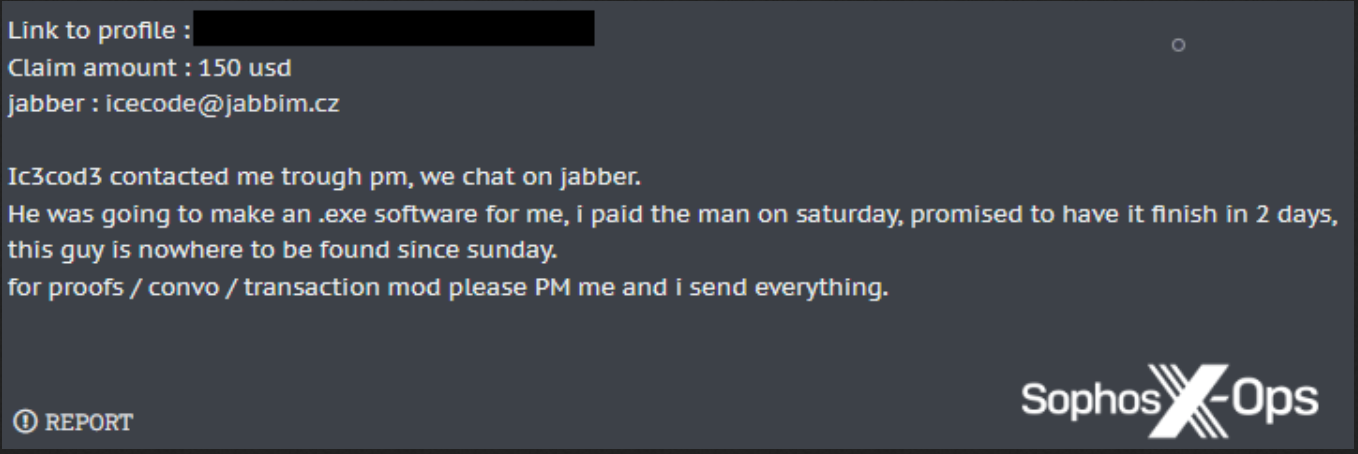

Многие криминальные рынки требуют доказательств, когда заявляют о мошенничестве, и жертвы с радостью их предоставляют. Хотя меньшинство репортеров редактируют эти доказательства или ограничивают их так, чтобы они были видны только модератору, большинство не делают этого - и иногда оставляют сокровищницу криптовалютных адресов, идентификаторов транзакций, адресов электронной почты, IP-адресов, имен жертв, исходного кода и другой информации.

Это контрастирует с другими областями криминальных рынков, где операционная безопасность часто очень хороша. Возможно, жертвы мошенничества полагают, что никто не обращает внимания на арбитражные комнаты - или они настолько раздражены тем, что их обманули, что их обычные меры предосторожности отходят на второй план.

Чтобы дать вам представление о том, насколько это распространено, мы просмотрели 250 последних сообщений о мошенничестве на всех трех форумах. 39% из них включали скриншоты, а 53% содержали только текстовое описание инцидента (часто со значительными подробностями). Только 8% сообщений ограничивали доступ к доказательствам или предлагали предоставить их в частном порядке арбитру.

Расписки

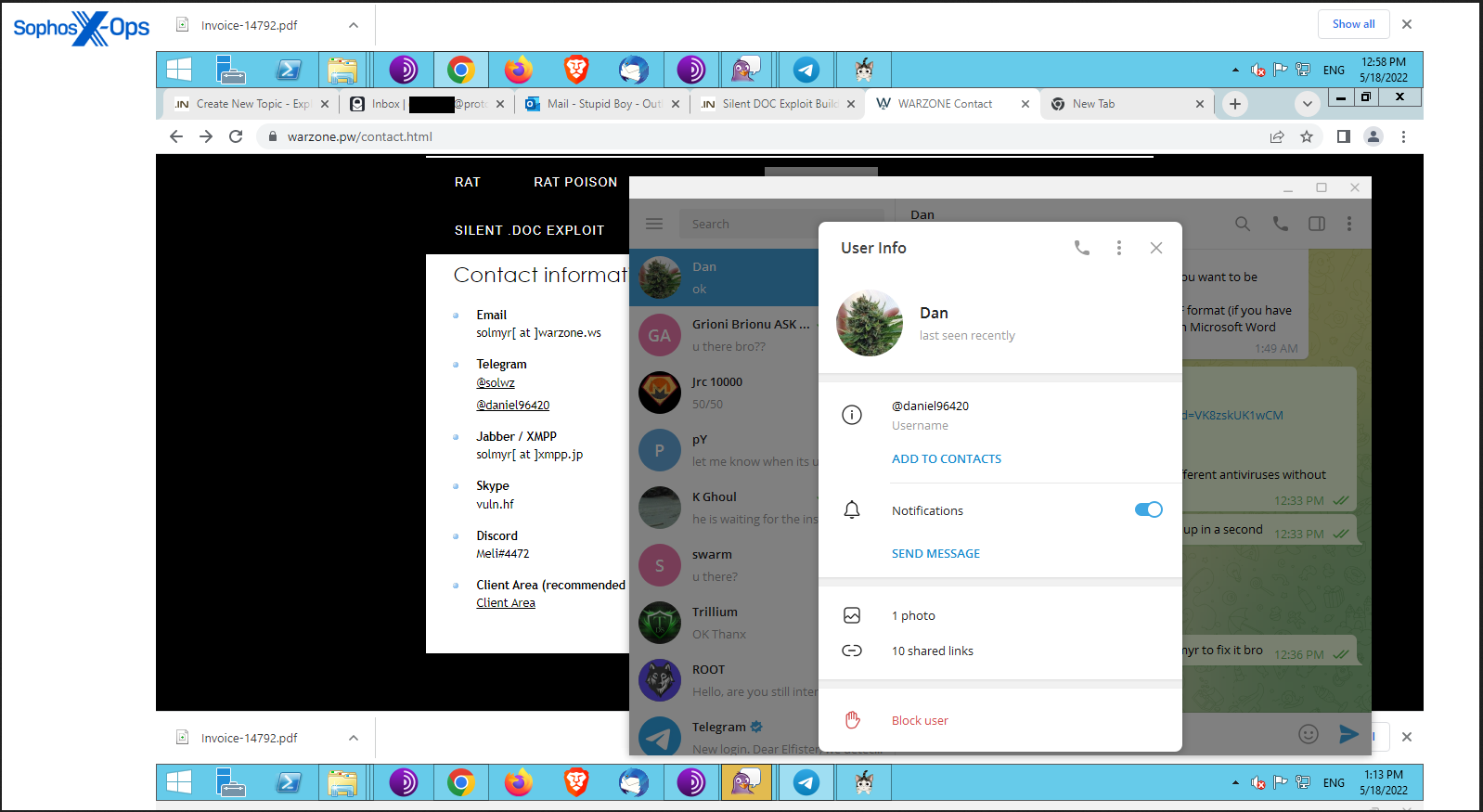

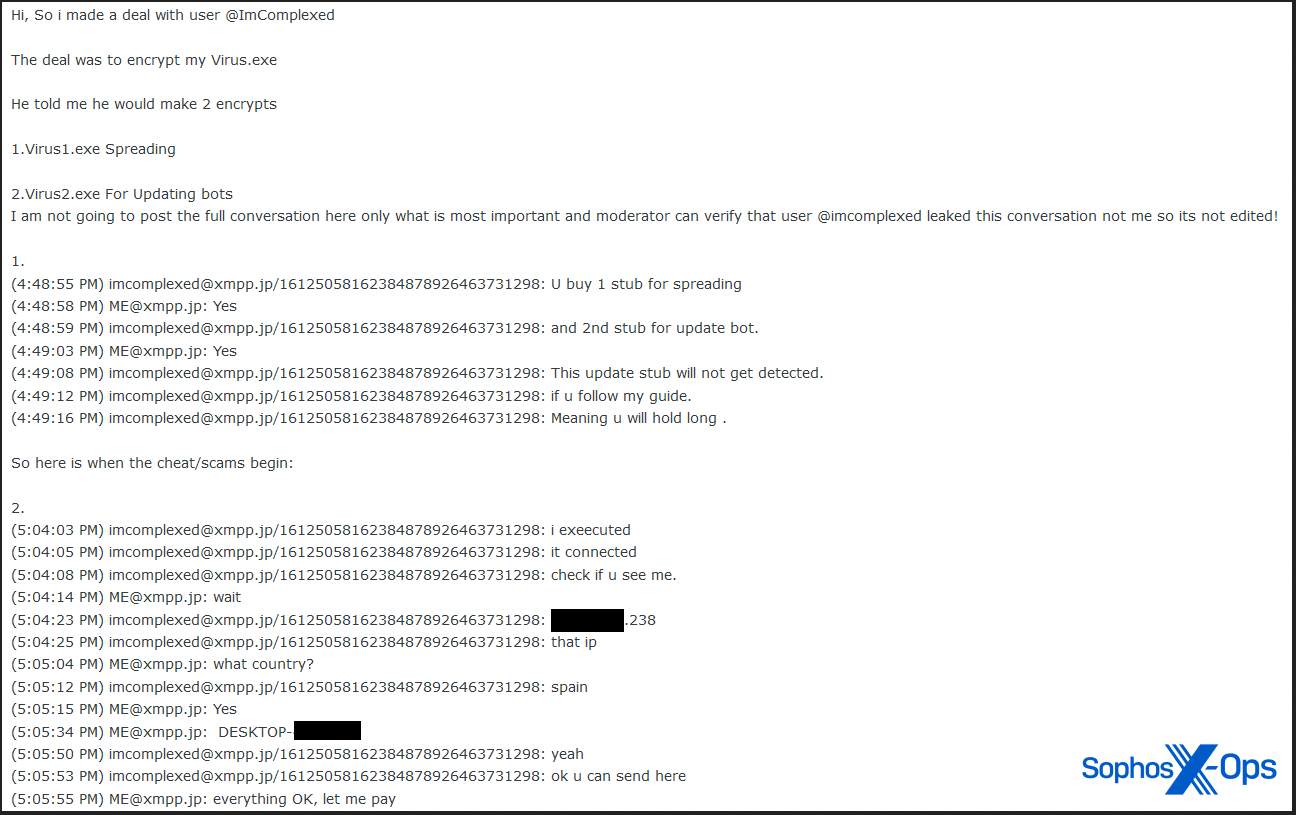

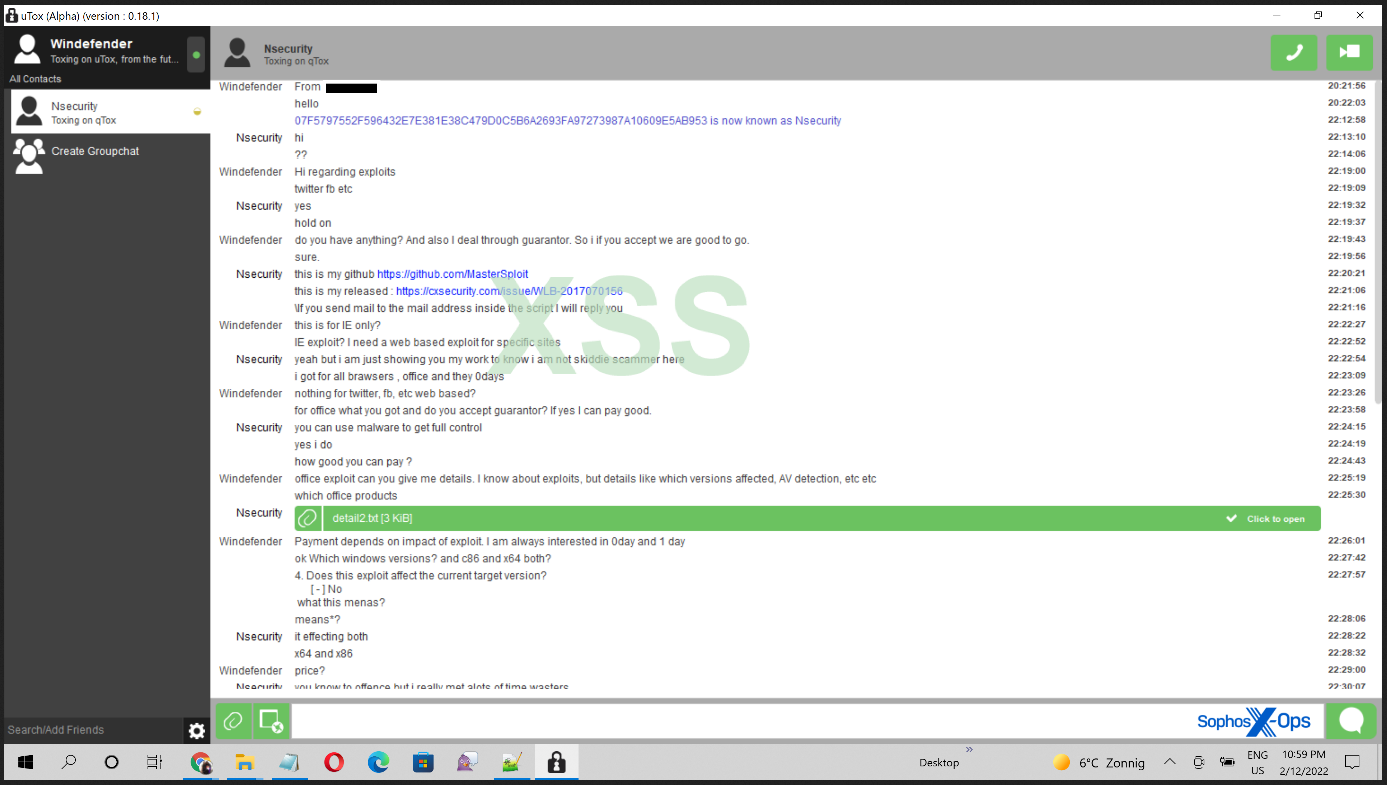

Вот типичный отчет о мошенничестве с доказательствами (мы отредактировали адрес форума, который отображается в виде водяного знака на загруженных изображениях, но сами скриншоты не отредактированы). Вложения включают личные сообщения на двух платформах, а также идентификаторы.

Рис. 1: Типичный отчет о мошенничестве с доказательствами.

Вот лишь небольшая подборка того, что мы увидели на скриншотах и в журналах чата.

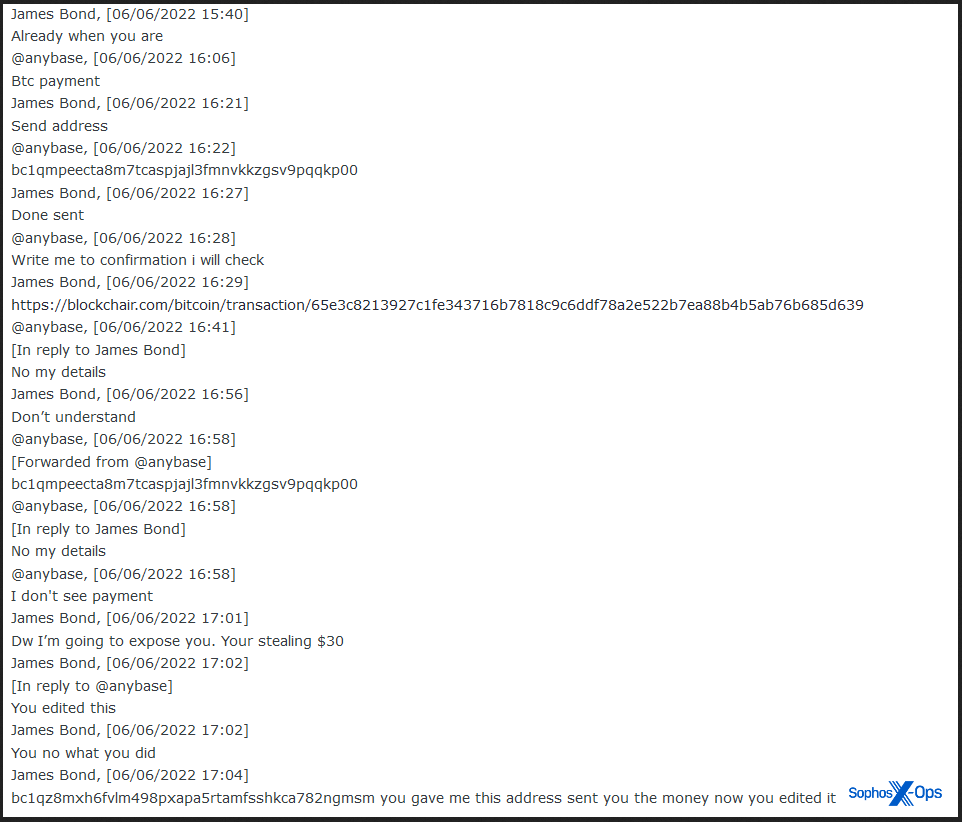

Биткойн-адреса и детали транзакций

Криминальные рынки часто служат в качестве рекламных досок, а переговоры и продажи обычно происходят в других каналах, таких как Telegram, Tox, DMs на форуме и так далее. Продавцы и покупатели придерживаются этого правила из соображений оперативной безопасности. Но когда дело доходит до жалоб на мошенничество, эти соображения могут отойти на второй план. Мы увидели множество скриншотов переговоров и продаж с указанием криптовалютных адресов и ссылок на транзакции, которые могут быть полезны при расследовании конкретных инцидентов или субъектов угроз (как отдельных лиц, так и сетей). Конечно, субъекты угроз могут по-прежнему применять анонимизирующие меры к своим транзакциям, но это лучше, чем ничего.

Рис. 2: На этом скриншоте журнала чата жертва мошенничества размещает ссылку на транзакцию (содержащую биткойн-адрес).

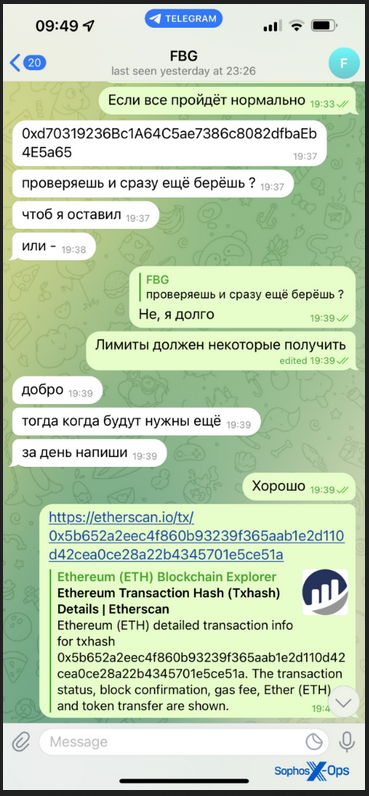

Рис. 3: Еще один пример ссылки на транзакцию, на этот раз через Telegram и для Ethereum.

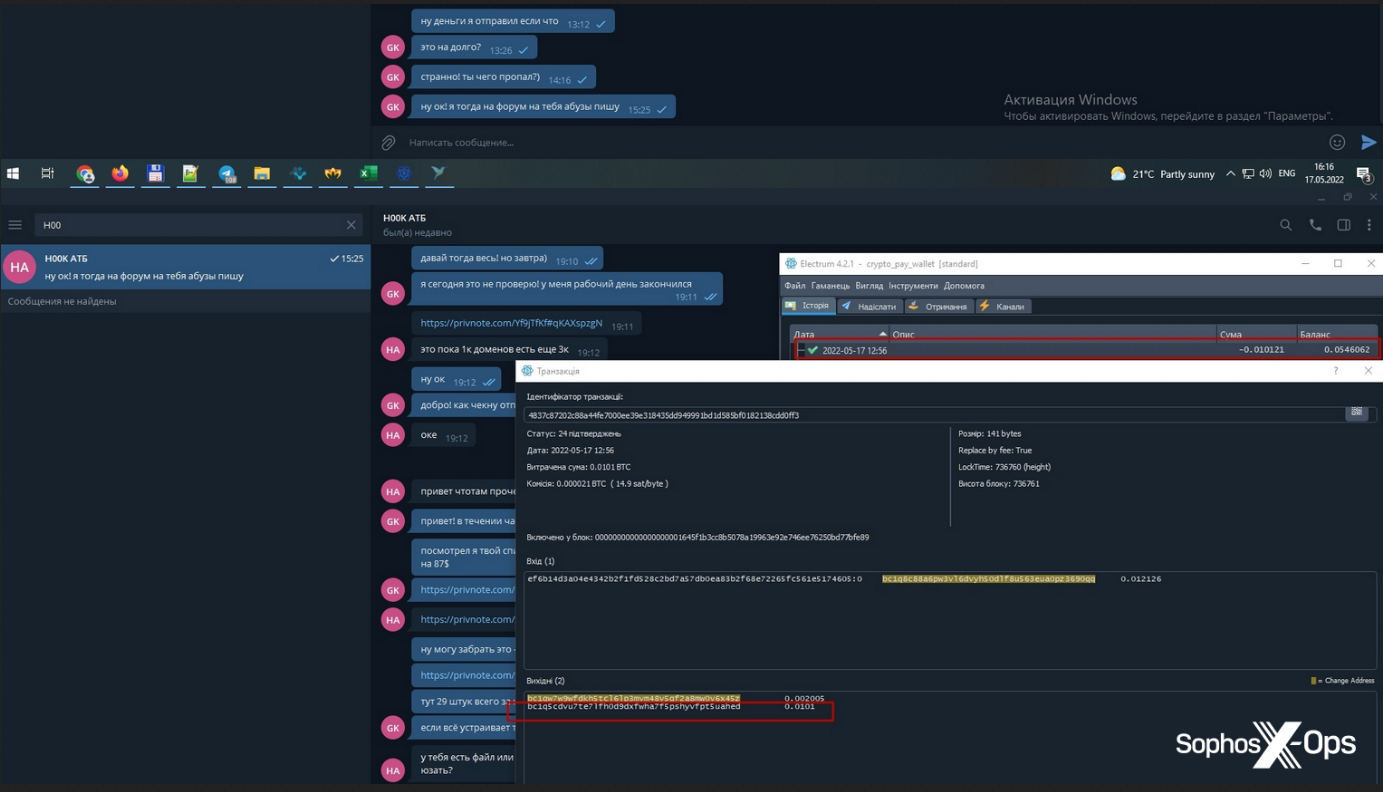

Рис. 4: Детали транзакции из другой жалобы на мошенничество. Обратите внимание, что этот скриншот также включает дату, время, погоду и панель задач пользователя.

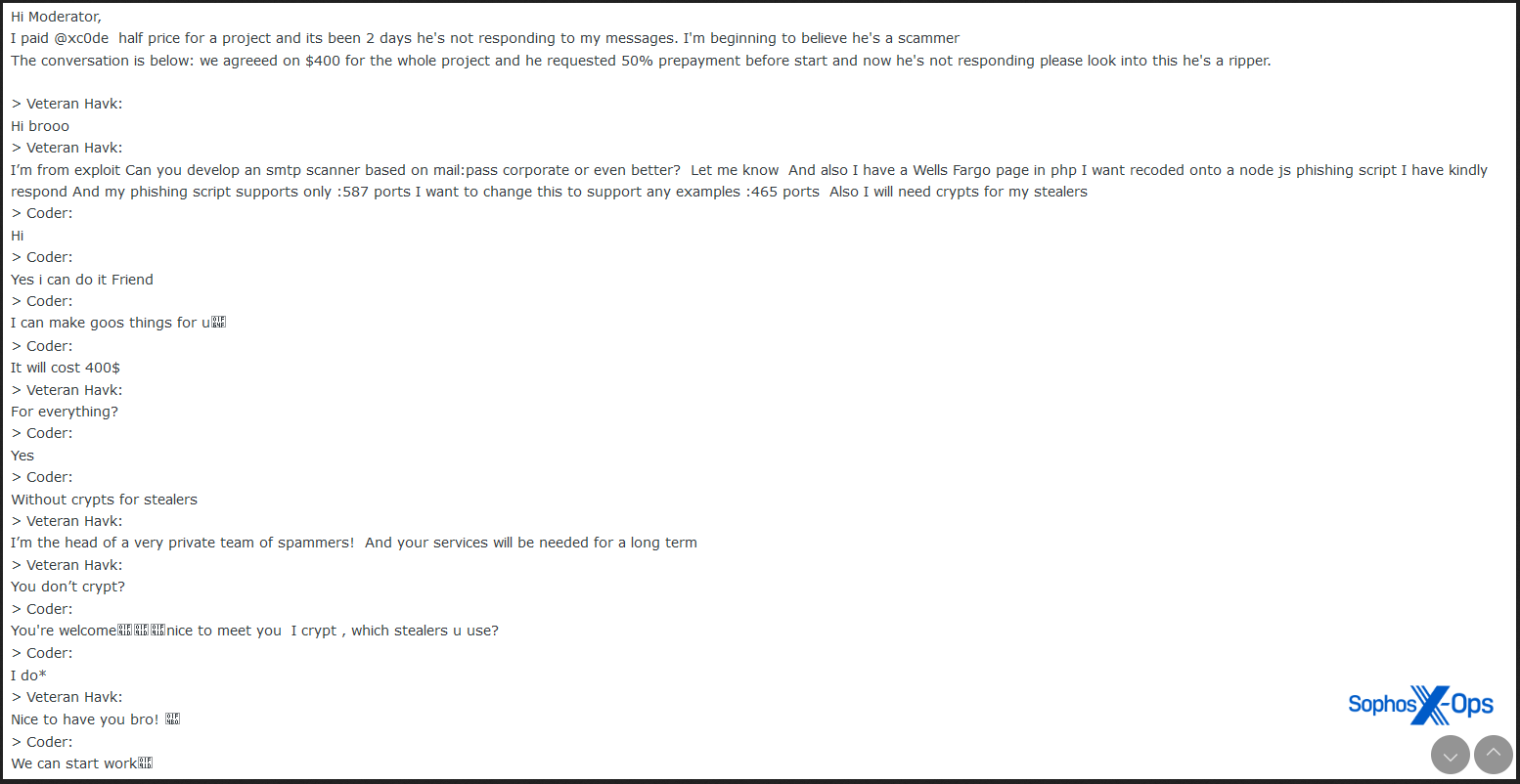

Адреса электронной почты и многое другое...

Некоторые мошенники особенно небрежно относятся к редактированию информации. В одном случае заявитель загрузил серию скриншотов (пример показан ниже), содержащих информацию об установленных в его системе приложениях, дате и времени, адресе электронной почты, имени Outlook и именах пользователей других лиц, с которыми он общался в Telegram.

Рис. 5: Снимок экрана, размещенный заявителем, содержащий большое количество информации.

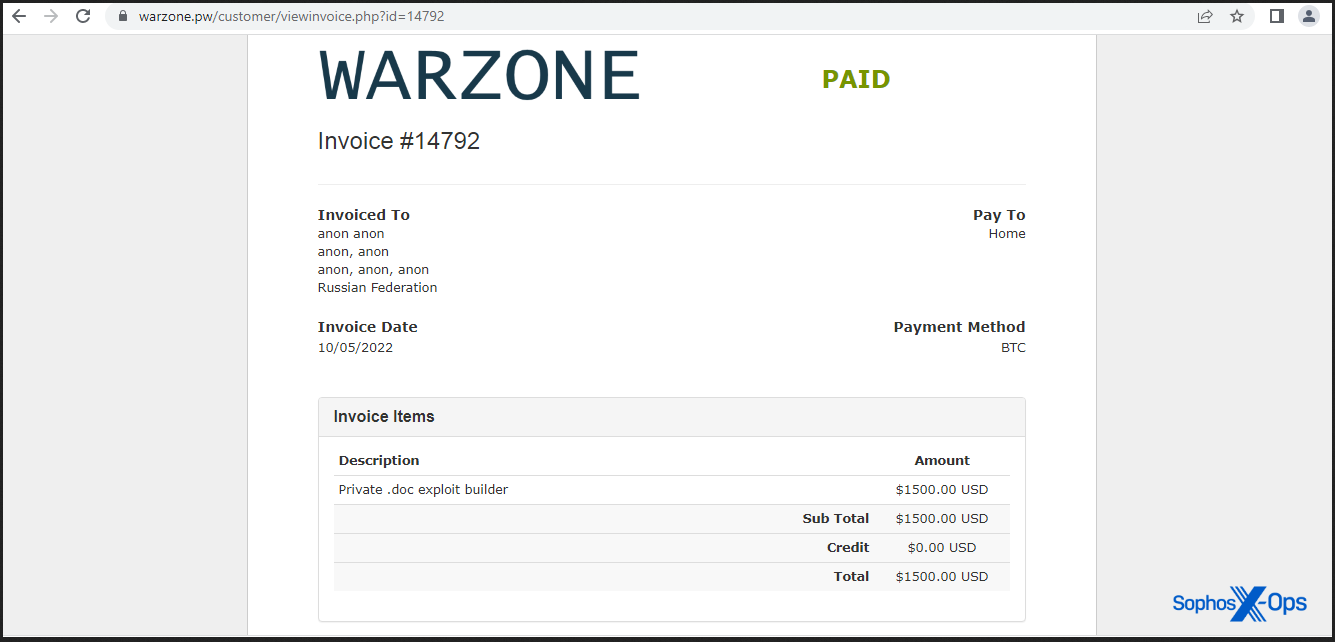

Рис. 6: Счет за покупку сборщика эксплойтов, размещенный тем же заявителем.

Рис. 7: Снимок экрана, размещенный другим заявителем, который обратился с жалобой на мошенничество, и этот снимок относится к рынку рипперов. Обратите внимание на открытые вкладки, приложения на панели задач, дату/время/погоду/язык и другие открытые чаты.

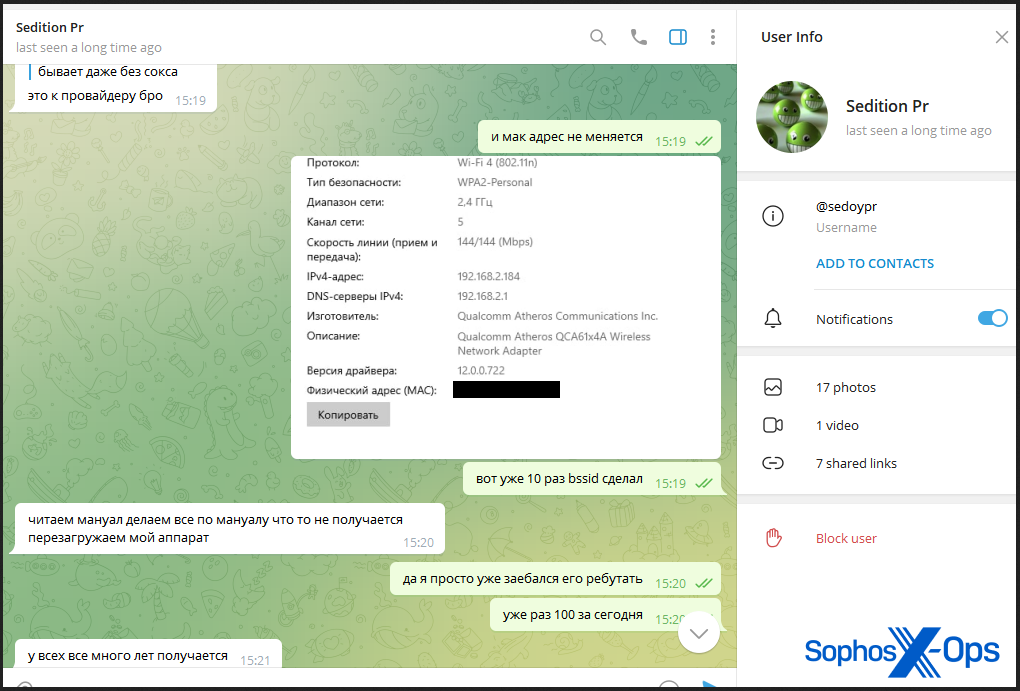

MAC- и IP-адреса

Хотя это встречается нечасто, мы все же видели MAC- и IP-адреса на скриншотах заявителей, часто при поиске вредоносных программ или AaaS-листингов с предполагаемым мошенником.

Рис. 8: Заявитель-мошенник публикует подробную информацию о WiFi-адаптере, включая его MAC-адрес.

Рис. 9: Выдержка из журнала чата в жалобе на мошенничество, содержащая IP-адрес, страну и имя хоста, проверяемые мошенником и заявителем.

Рис. 10: Два IP-адреса, обнаруженные в жалобе на мошенничество.

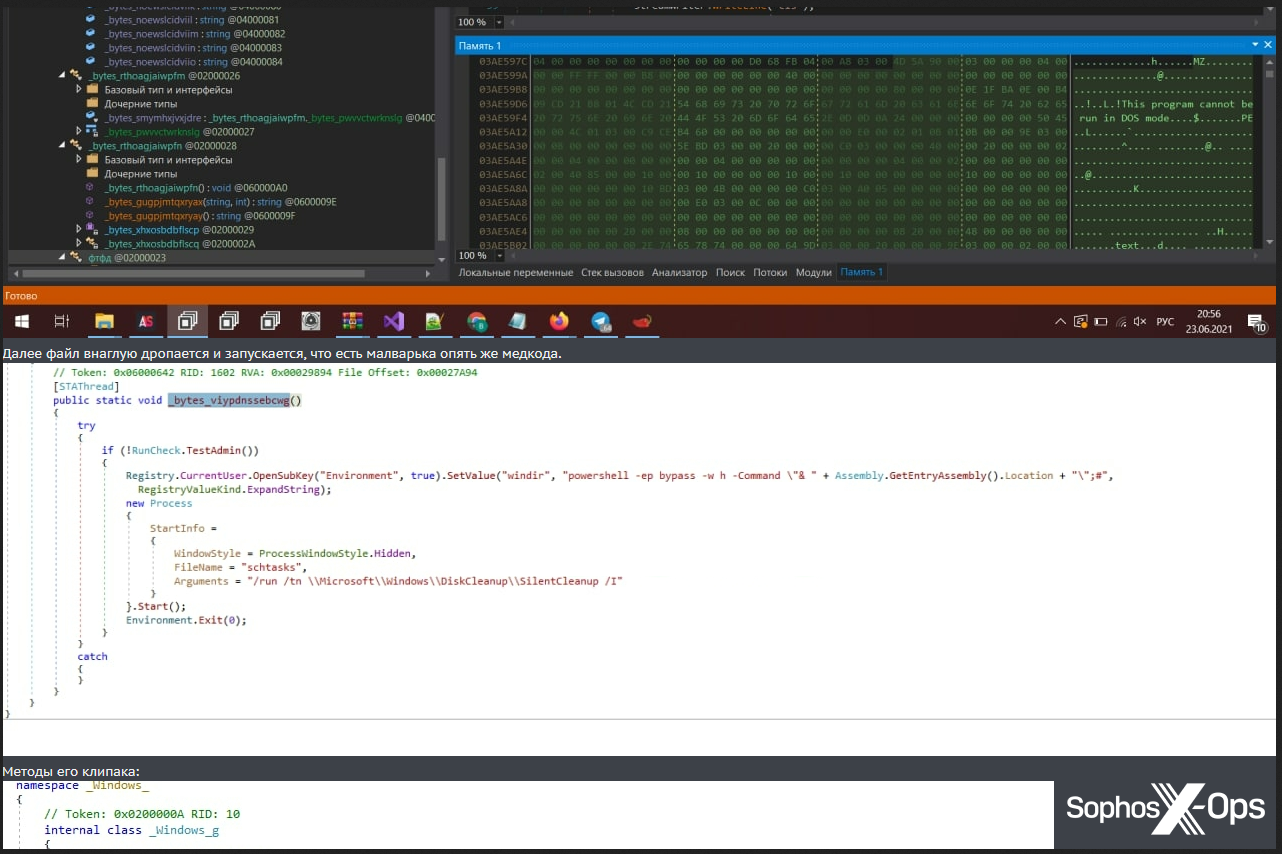

Исходный код вредоносного ПО

Несмотря на относительную редкость, мы наблюдали, по крайней мере, один случай, когда жалобщик на мошенничество поделился исходным кодом вредоносного ПО.

Рис. 11: Скриншот исходного кода вредоносного ПО, размещенный в рамках сообщения о мошенничестве. Обратите внимание, что этот скриншот также включает панель задач Windows, на которой отображаются некоторые установленные приложения, язык, дата и время.

Названия организаций-жертв

Продавцы обычно не указывают имена жертв в своих объявлениях о продаже AaaS, поскольку они опасаются, что организации могут быть предупреждены. Однако мы видели несколько примеров, когда заявители мошенничества размещали подробные журналы чата, такие как приведенный ниже, в которых были указаны имена жертв.

Рис. 12: Выдержка из журнала чата Tox о покупке листинга AaaS, затрагивающего конкретную жертву (имя которой мы отредактировали).

Рис. 13: Выдержка из чата, содержащая имя пользователя, пароль и название организации в качестве образца (которое мы отредактировали).

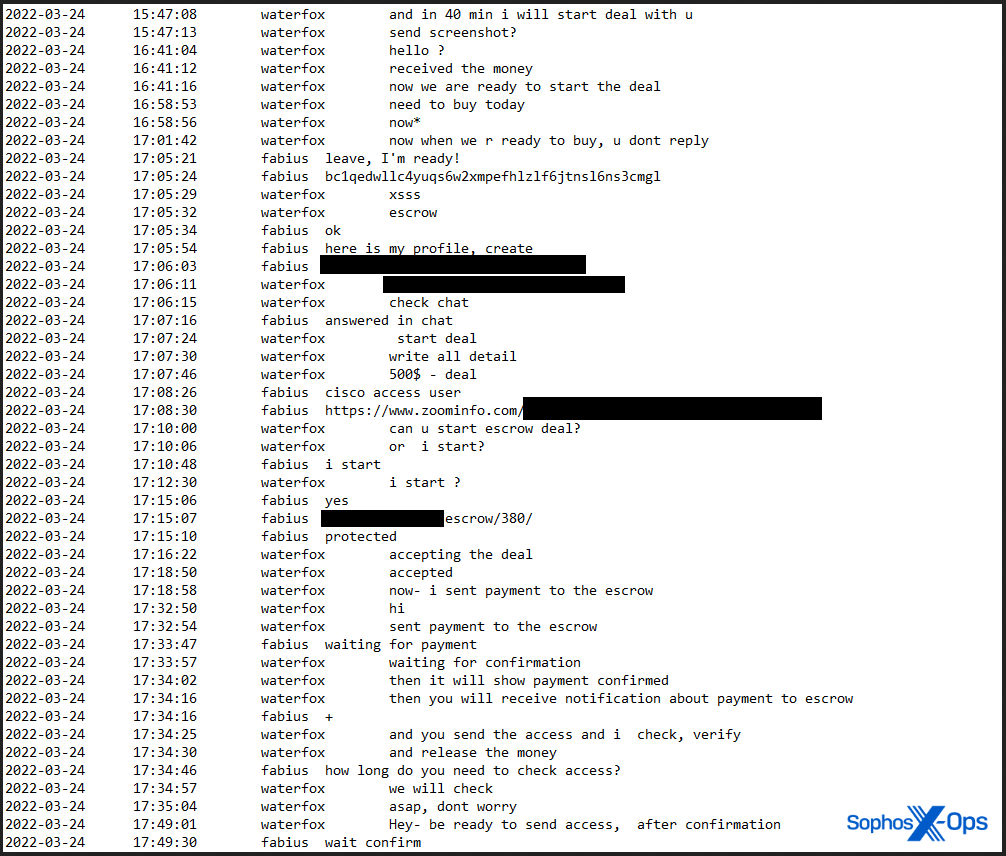

Подробная информация о переговорах и планируемых атаках/проектах

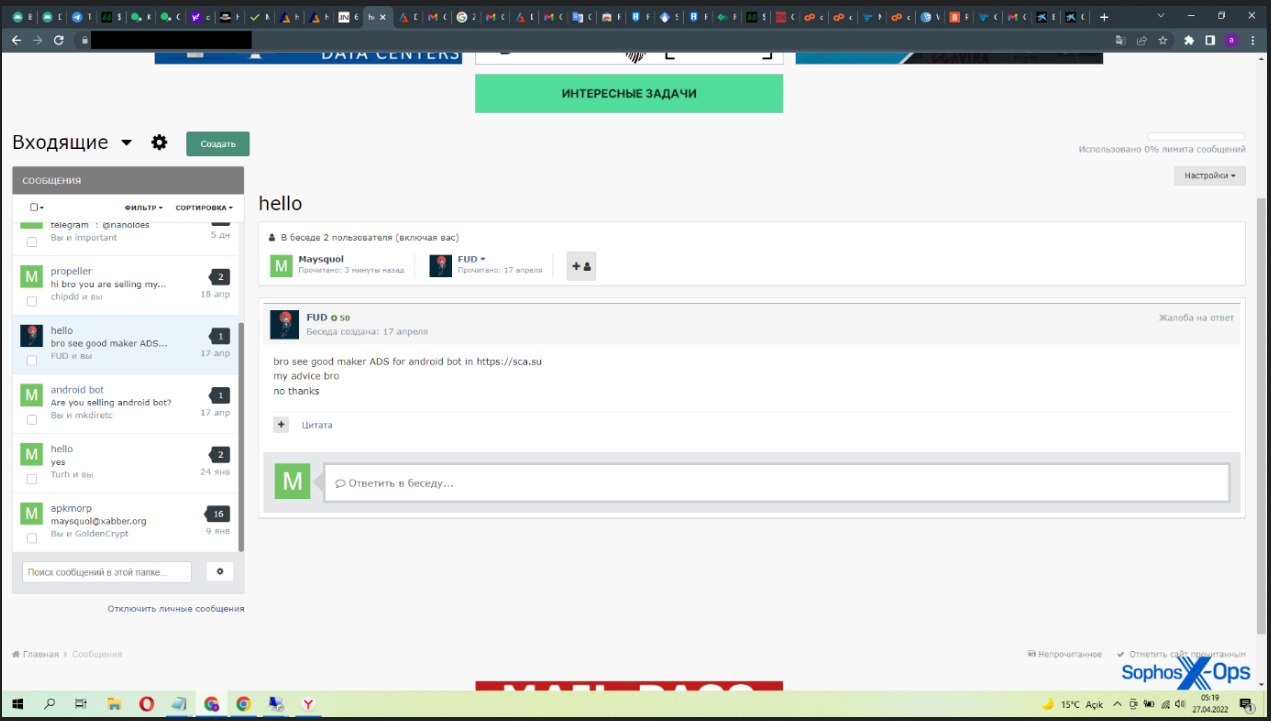

Мы наблюдали несколько случаев, когда заявители-мошенники размещали в чате подробные записи о проектах и атаках.

Рис. 14: Мошенник публикует выдержку из журнала чата, в котором содержится подробная информация о проекте, над которым он работал.

Пример ниже включает не только подробную информацию о возможной продаже эксплойтов (хотя обратите внимание, что это жалоба на мошенничество), но и профиль предполагаемого мошенника на GitHub и веб-сайт с одной из его уязвимостей (что может быть использовано для идентификации мошенника). На скриншоте также показаны приложения, установленные на машине заявителя, их название Tox, дата и время, а также температура и погода на момент публикации сообщения («Zonnig» - по-голландски означает «солнечный»).

Рис. 15: Скриншот чата Tox, размещенный заявителем в рамках сообщения о мошенничестве.

Одно предостережение: поскольку эти данные публикуются в арбитражных потоках, не всегда можно полагаться на то, что они отражают всю подпольную экономику в целом. Однако они являются отправной точкой. А поскольку сообщения о мошенничестве создаются как покупателями, так и продавцами, в них есть материал от "законных" пользователей с обеих сторон сделок.

Стоит также отметить, что некоторые пользователи форума более осмотрительны в отношении деталей, которыми они делятся в сообщениях о мошенничестве. Однако, по нашему опыту, таких пользователей меньшинство; в рассмотренных нами сообщениях о мошенничестве только 8% ограничили доступ к доказательствам.

Рис. 16: Пользователь не делится доказательствами в своем сообщении о мошенничестве, а предлагает поделиться ими в личном сообщении модераторам.

Заключение

Злоумышленники - включая некоторых очень известных - не всегда практикуют то, что проповедуют, или учатся на ошибках своих жертв. Это имеет два важных последствия. Во-первых, подпольная экономика изобилует разнообразными (успешными) аферами, приносящими мошенникам миллионы долларов в год и являющимися эффективным «налогом» на криминальные рынки.

Во-вторых, мошенники не застрахованы от обмана, социальной инженерии и мошенничества - на самом деле, они так же уязвимы, как и все остальные. Поэтому определенные виды защитных методов – «ханипоты», ложные данные и подобные меры - вероятно, заслуживают большего внимания, изучения, исследований и разработок.

На криминальных рынках также существует огромное разнообразие видов мошенничества. Некоторые из них, например, поддельные поручители, характерны только для этих платформ, в то время как другие носят более общий характер. Вполне вероятно, что существуют и другие, более изощренные мошенничества, которые злоумышленники еще не обнаружили и/или не сообщили о них. Также вероятно, что мошенничество против мошенников будет продолжать развиваться и эволюционировать.

Хотя это интересная тема, мы изначально сомневались в том, что наше исследование может принести какую-либо практическую пользу. Однако мы быстро поняли, что есть два ключевых применения:

- Репорты о мошенничестве могут быть богатым источником разведданных. Хотя участники на «элитных» криминальных форумах могут иметь надежную оперативную защиту, это, похоже, отходит на второй план, когда их самих обманывают. Мы обнаружили множество примеров конфиденциальных данных и многословных подробностей на скриншотах и в журналах чата, прикрепленных к сообщениям о мошенничестве. В некоторых случаях доказательства включали дискретные идентификаторы, которые исследователи могли использовать в конкретных расследованиях. В других случаях они включали более общую информацию о переговорах, продажах, атаках и проектах. Отчеты о аферах в целом также могут быть полезны для стратегической разведки, предоставляя исследователям информацию о соперничестве и альянсах, более широких тенденциях и культуре форума.

- Мы надеемся, что это исследование поможет предотвратить то, что неопытные исследователи, аналитики, журналисты, агенты правоохранительных органов и другие лица, следящие за криминальными рынками, сами станут жертвами некоторых из этих афер (будь то предоставление учетных данных на поддельных сайтах или оплата доступа к «закрытым» форумам, которые на самом деле являются сайтами рипперов).

Наше погружение в мир мошенников носит исследовательский характер, но мы надеемся, что оно станет началом новых исследований на эту тему. Мы хотим изучить еще многое - в том числе провести более подробные количественные исследования, рассмотреть более широкий спектр торговых площадок и изучить другие методы мошенничества, используемые преступниками.

Источник: https://news.sophos.com