Теневая экономика - не просто любопытное явление. Это процветающий бизнес, а также возможности для ИБ-специалистов. Во второй части нашей серии мы рассмотрим различные виды мошенничества, распространенные на криминальных форумах.

Автор: Мэтт Викси

В продолжение первой части нашего расследования о мошенниках, которые обманывают мошенников, мы переходим к рассмотрению различных видов мошенничества на теневых рынках - от грубых «наскоков» до сложных, долгосрочных схем.

«Хватай и беги»

Одно из самых распространенных мошенничеств, «хватай и беги» может работать в двух направлениях: Покупатель получает товар, но не платит за него, или продавец получает оплату, но не поставляет товар. Это и есть «хватай». Часть «беги» означает, что мошенник уходит в тень, отказываясь отвечать на сообщения или вообще исчезая с форума.

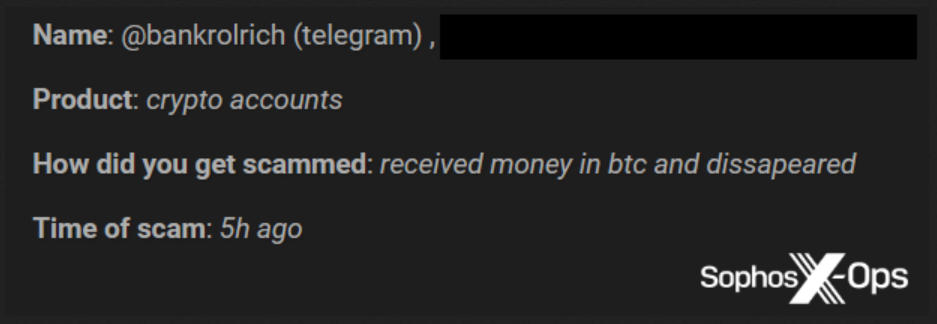

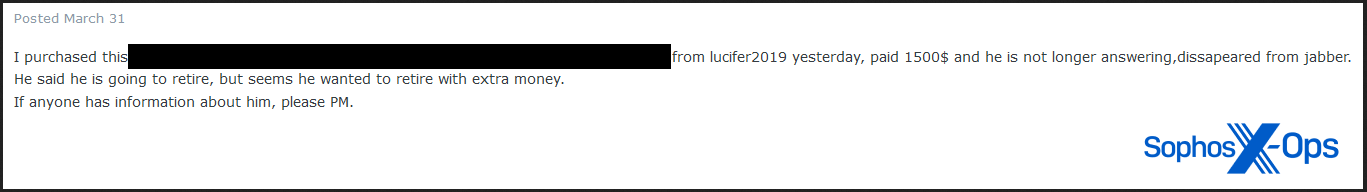

Как правило, мошенничество связано с небольшими суммами, но бывают и исключения.

Рис. 1: Простой пример мошенничества на BreachForums, где речь идет о $200 USD.

Рис. 2: Более дорогостоящая афера на Exploit на сумму $1500.

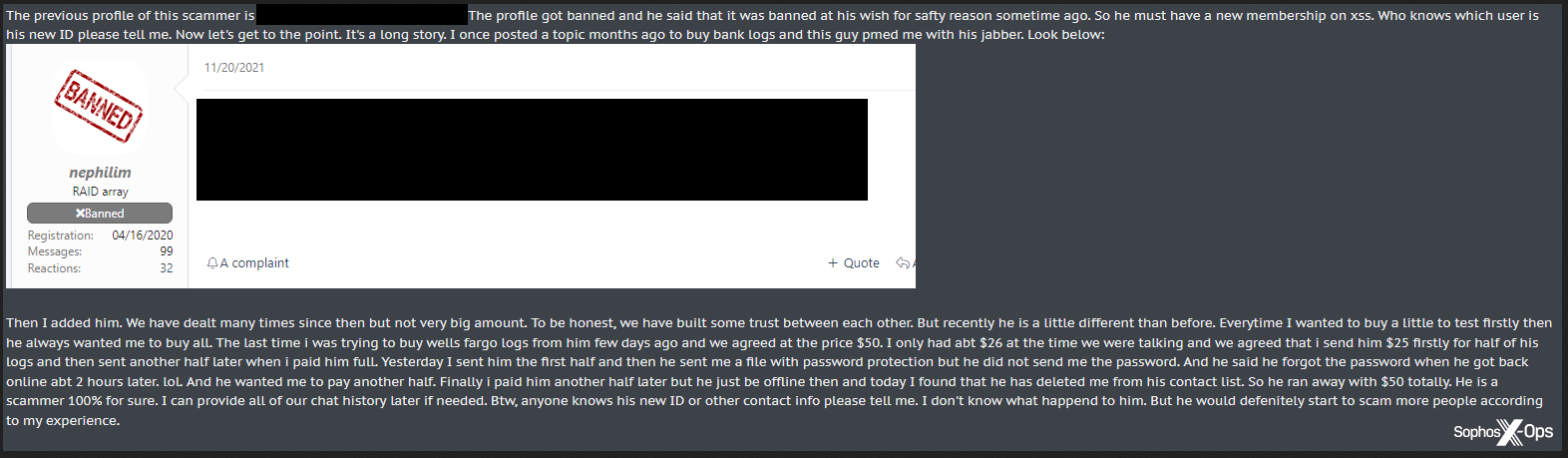

Арбитры мало что могут сделать с мошенничеством, они обычно банят мошенника, но это не имеет большого значения, поскольку мошенник уже давно исчез. С точки зрения мошенника, он теряет свой профиль (и все связанные с ним очки репутации), поэтому ему придется начинать все с нуля, если он захочет повторить аферу.

Рис. 3: Пример того, как мошенник создает новый профиль для совершения дальнейших афер.

Фальшивые утечки и инструменты

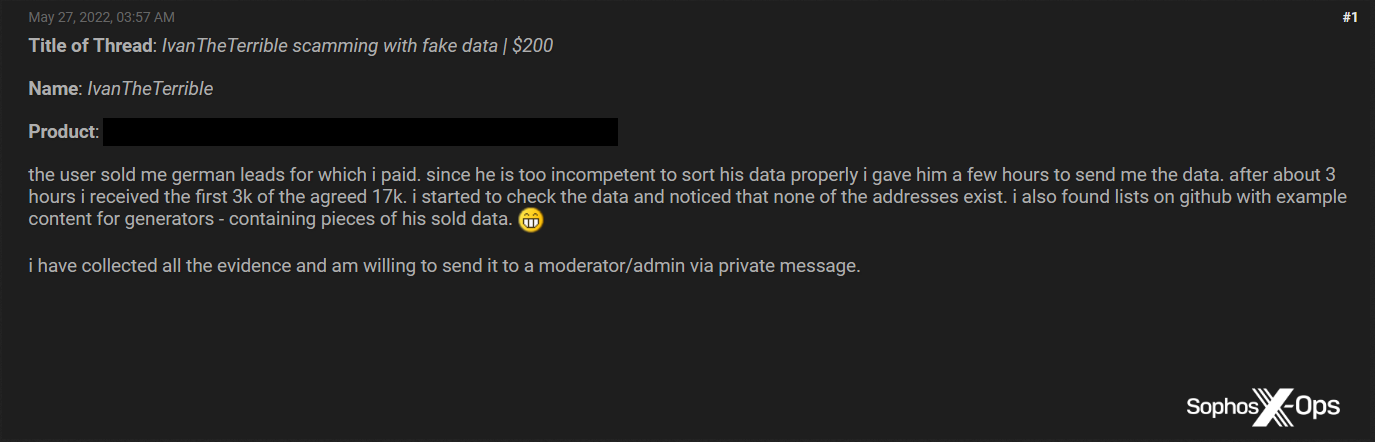

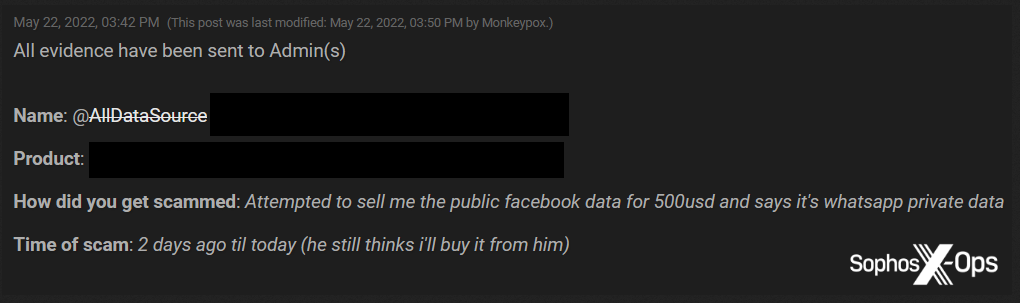

Мошенничество, воплощающее в себе предупреждение «осторожно, покупатель», может принимать различные формы, но особенно часто оно встречается при торговле базами данных. Мошенник предлагает на продажу базу данных, которая на самом деле находится в открытом доступе.

Рис. 4: Сообщение о мошенничестве на BreachForums, касающееся поддельной базы данных.

Этот вид мошенничества широко распространен на BreachForums (а также был очень популярен на его предшественнике, RaidForums).

Рис. 5: Еще одно сообщение о мошенничестве, на этот раз с использованием общедоступной базы данных.

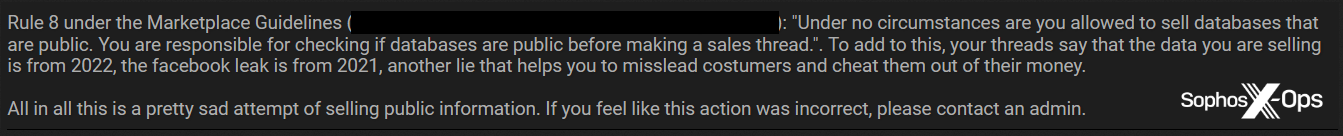

В ответе модератора на вышеупомянутое сообщение решение принимается в пользу заявителя со ссылкой на правила форума, несмотря на то, что обвиняемый оспаривает претензии:

Рис. 6: Ответ модератора.

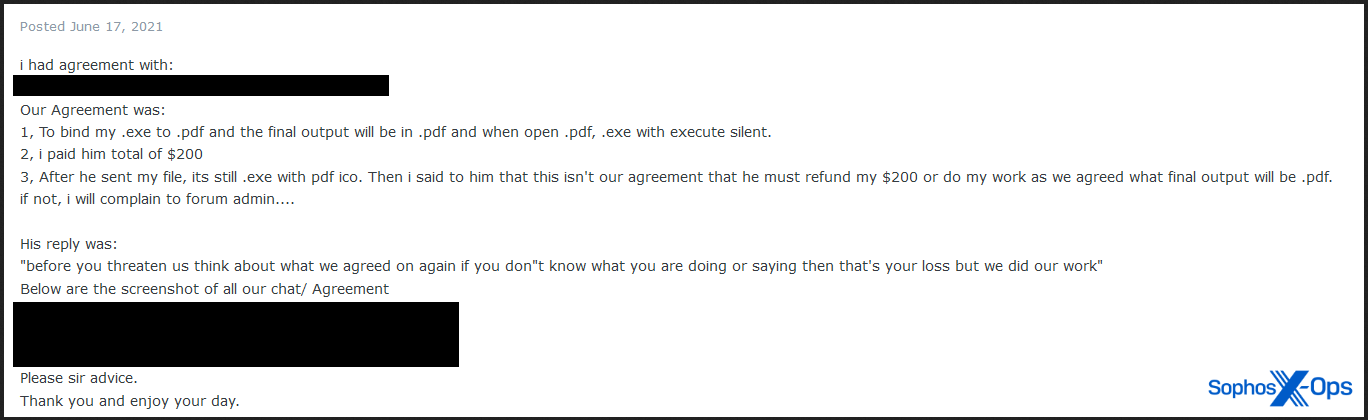

Но дело не только в базах данных. Вот пример из Exploit, где один пользователь заплатил 200 долларов США другому пользователю за привязку исполняемого файла (предположительно вредоносного ПО) к PDF. Покупатель подал заявление о мошенничестве, поскольку вместо того, чтобы привязать исполняемый файл, пользователь просто придал файлу значок PDF.

Рис. 7: Сообщение о мошенничестве с PDF/exe.

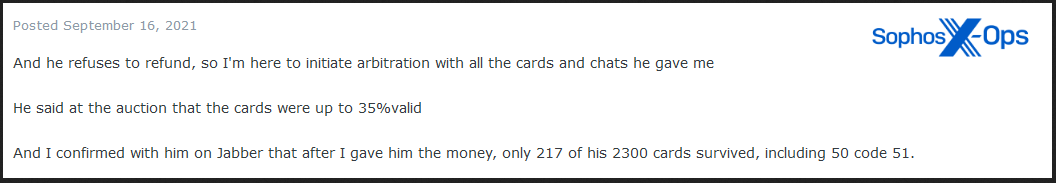

А в другом примере из Exploit украденные данные кредитной карты оказались недействительными.

Рис. 8: Сообщение о мошенничестве, в котором процент недействительных данных карты выше, чем было заявлено. Обратите внимание, что заявитель в этом случае был впоследствии забанен за мошенничество.

Мы видели множество примеров того, как пользователи покупали услуги, инструменты и фреймворки, которые не соответствовали рекламе или не отвечали требованиям. Обвиняемые обычно не сбегают после совершения таких афер, а, как заметил один из комментаторов в теме PDF/exe, надеются, что их покупатели не понимают, за что они платят. Это скорее попытка прямого обмана, чем сложное мошенничество.

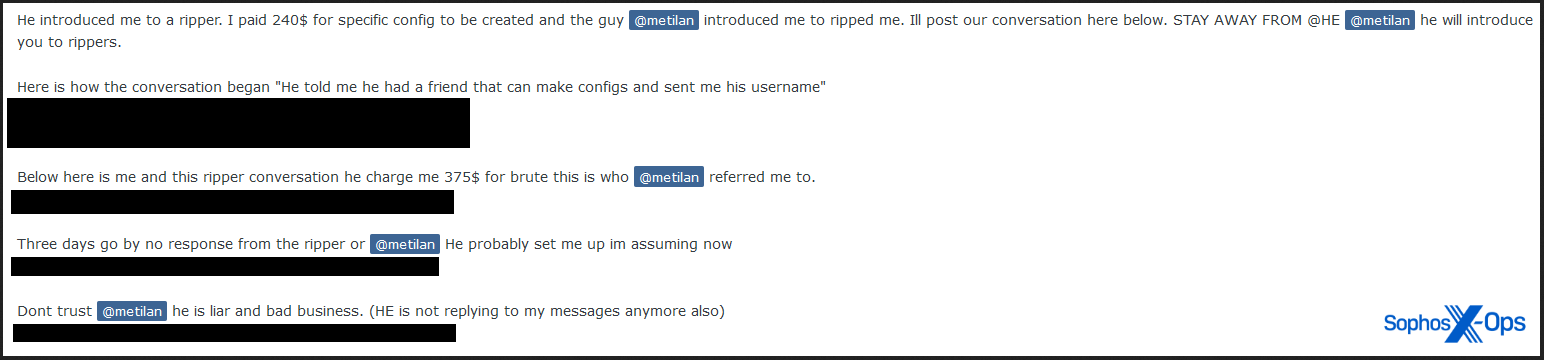

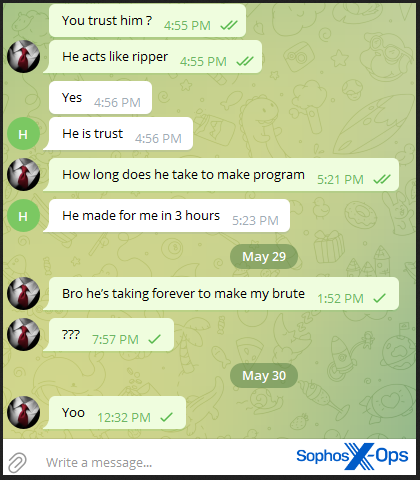

Реферальное мошенничество

Часто являясь разновидностью первых двух видов мошенничества, реферальное мошенничество предполагает работу двух или более мошенников в тандеме. Первый, который может иметь приемлемую репутацию и отзывы (возможно, благодаря «альт-реппингу»), устанавливает контакт с жертвой в процессе продажи, а затем знакомит ее со вторым мошенником, который, по их словам, может выполнить работу, о которой идет речь. Как показано в примере ниже, это обычно заканчивается тем, что оба мошенника исчезают с деньгами жертвы.

Рис. 9: Сообщение о мошенничестве с рефералами на Exploit.

В данном случае, несмотря на явные сомнения в благонадежности второго мошенника, заверений первого мошенника оказалось достаточно, чтобы убедить жертву передать деньги:

Рис. 10: Скриншот из приватного чата между первым мошенником и жертвой, касающийся второго мошенника.

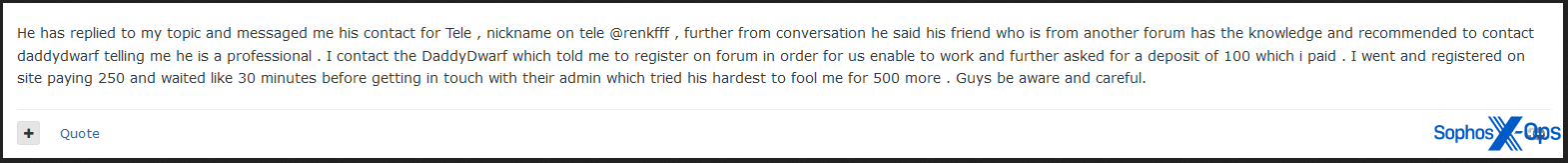

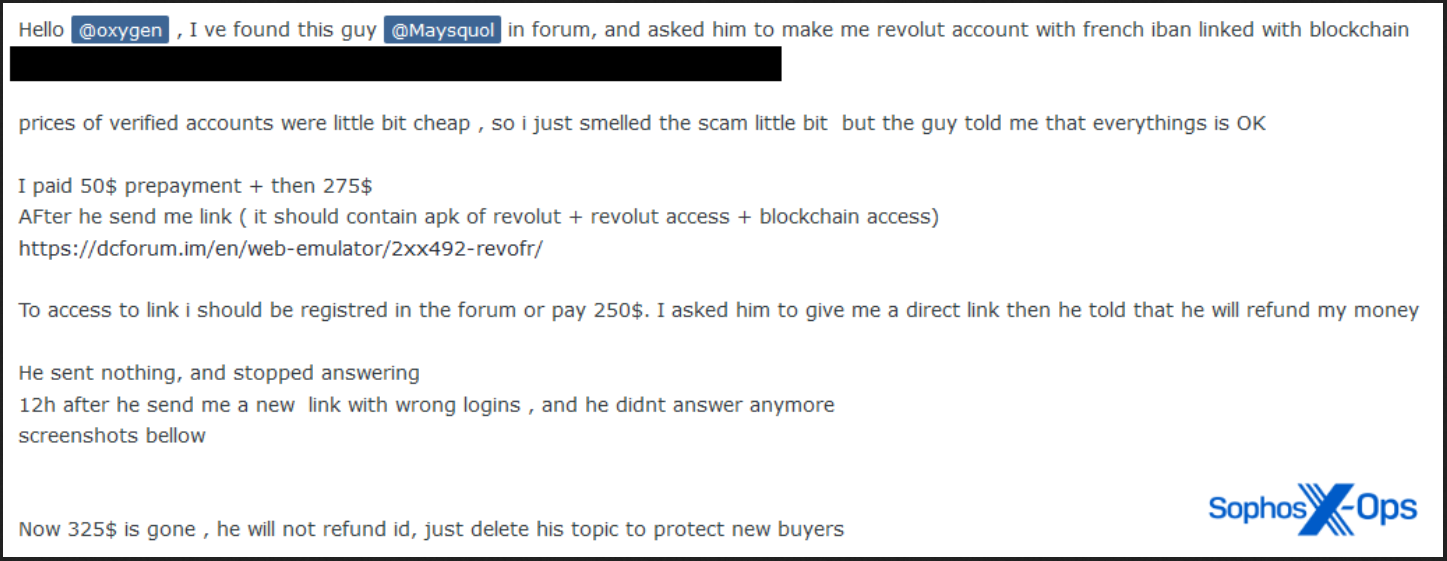

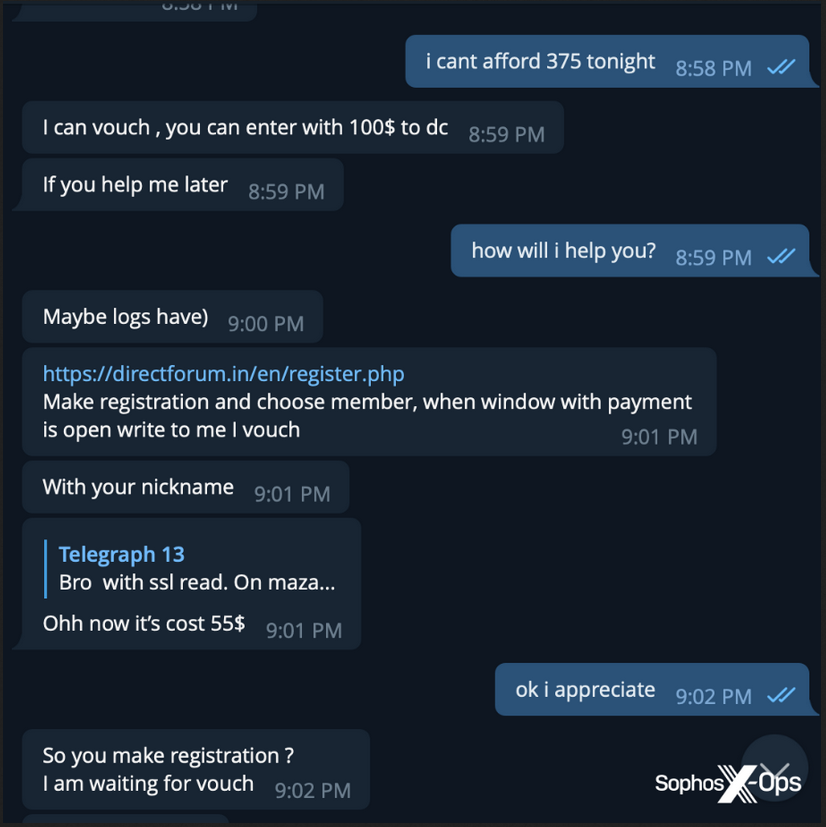

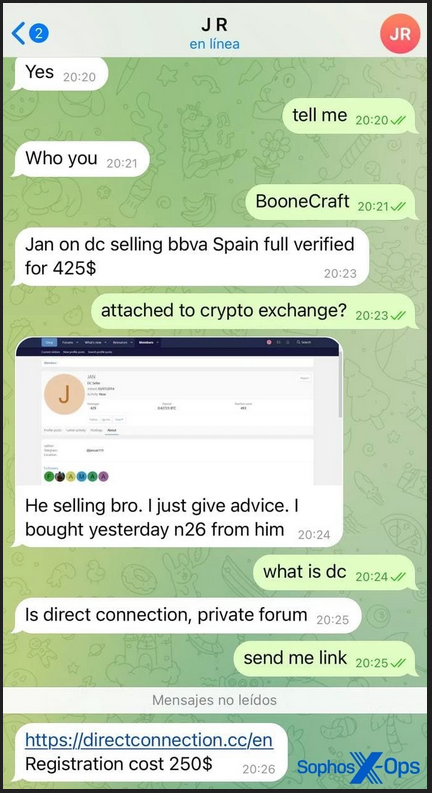

Реферальные аферы также могут включать в себя специальную инфраструктуру. В приведенном ниже примере первый мошенник связался с жертвой и убедил ее связаться со вторым мошенником на отдельном форуме, который был мошенническим сайтом. Чтобы получить доступ к сайту, жертва должна была заплатить депозит и регистрационный взнос, потеряв в общей сложности 350 долларов.

Рис. 11: Реферальная афера с использованием мошеннического форума.

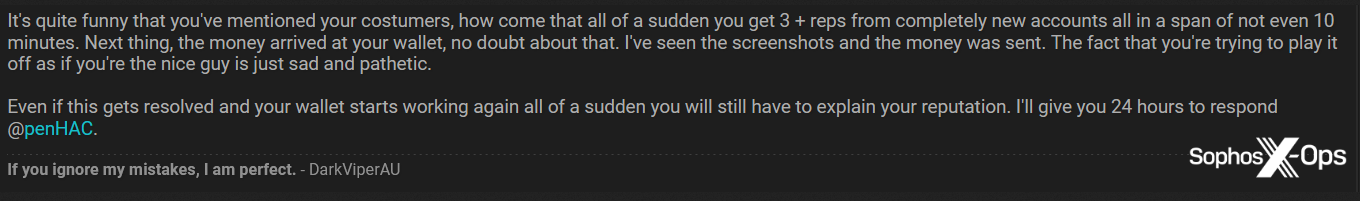

«Alt repping» и подделка личности

«Alt repping» - это разновидность реферального мошенничества; вместо двух отдельных мошенников один мошенник заводит несколько аккаунтов, обычно для искусственного завышения своей репутации (ключевой показатель для многих пользователей при принятии решения о том, с кем торговать).

Рис. 12: Модератор BreachForums обвиняет пользователя в альт-реппинге.

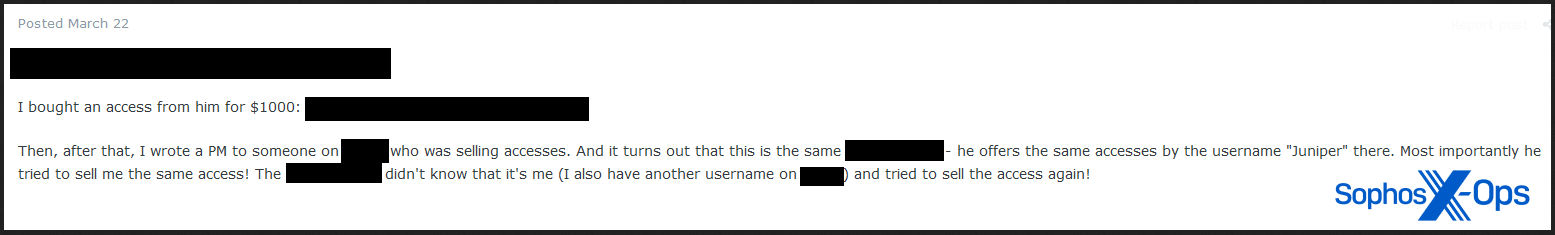

Иногда мошенники используют несколько профилей для других целей. Например, в одном из сообщений об Exploit пользователь утверждал, что некий человек завел аккаунты на Exploit и XSS под разными именами, чтобы несколько раз продать один и тот же продукт - листинг AaaS.

Рис. 13: Один человек, используя аккаунты на разных форумах, пытается продать одно и то же объявление AaaS дважды.

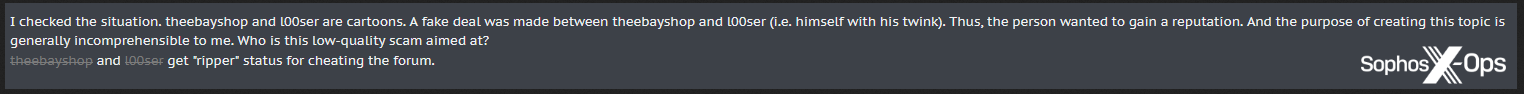

А в более странном случае пользователь был забанен на XSS за создание сделки между двумя подставными аккаунтами, а затем открытие арбитражного дела по этому поводу (возможно, потому что они ошибочно полагали, что форум сам выплатит им компенсацию):

Рис. 14: Два профиля-марионетки забанены за попытку обмануть форум XSS.

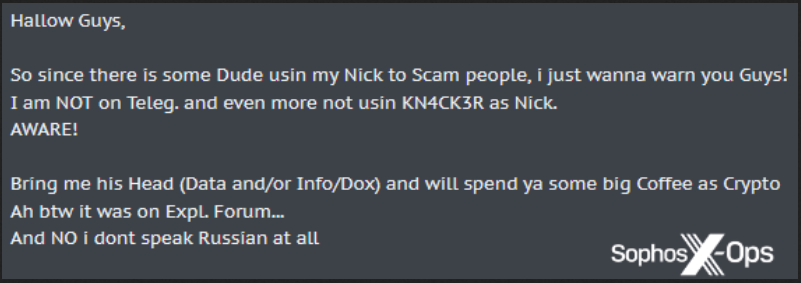

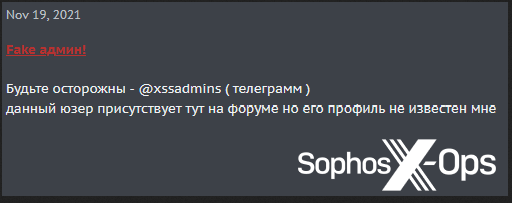

Разновидностью альт-реппинга являются мошенники, выдающие себя за пользователей с высокой репутацией, или вклинивающиеся в ведущиеся переговоры и пытающиеся выдать себя за продавца:

Рис. 15: Пользователь форума XSS предупреждает о том, что кто-то пытается выдать себя за него.

Фальшивые поручители

Поручители и «посредники» обычно необязательны на теневых форумах, но модераторы и старшие пользователи часто рекомендуют их. Они работают как сервис эскроу, удерживая средства до получения подтверждения от покупателя, что товар получен и соответствует объявлению. Обычно они берут за это комиссию, хотя администратор BreachForums предлагает эту услугу бесплатно.

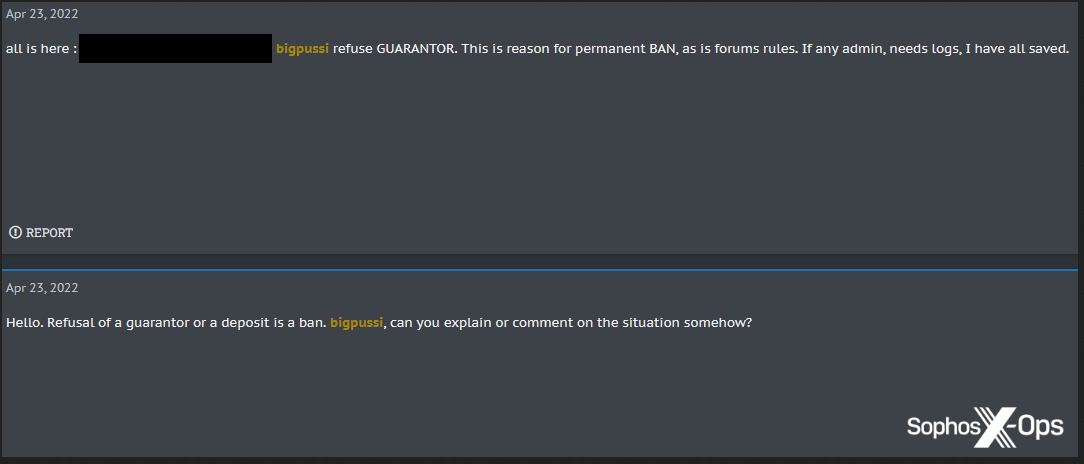

На некоторых форумах отказ воспользоваться услугами гаранта, если его попросят, является нарушением.

Рис. 16: В репорте на XSS пользователь упоминается за отказ от гаранта.

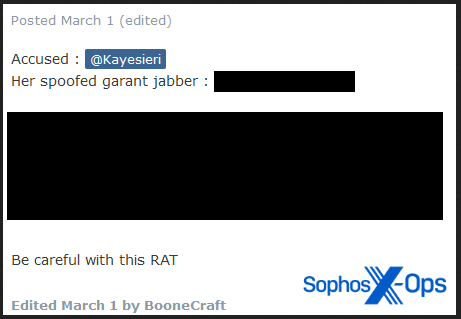

Некоторые мошенники используют концепцию гаранта в своих целях. Как правило, это включает в себя определенную форму атаки с выдачей себя за администратора или регистрацию вводящего в заблуждение имени в Telegram или Jabber, как в примерах ниже:

Рис. 17: Пример вводящего в заблуждение Jabber-имени, созданного для выдачи себя за гаранта Exploit.

Рис. 18: Мошеннический Telegram-аккаунт, созданный для выдачи себя за администратора XSS.

Мошенник, успешно выдающий себя за гаранта, скорее всего, затем исчезнет с деньгами покупателя.

Администраторы Exploit предусмотрели защиту на этот случай «Jabber checker», где пользователи могут предоставить Jabber-имена, чтобы проверить их легитимность.

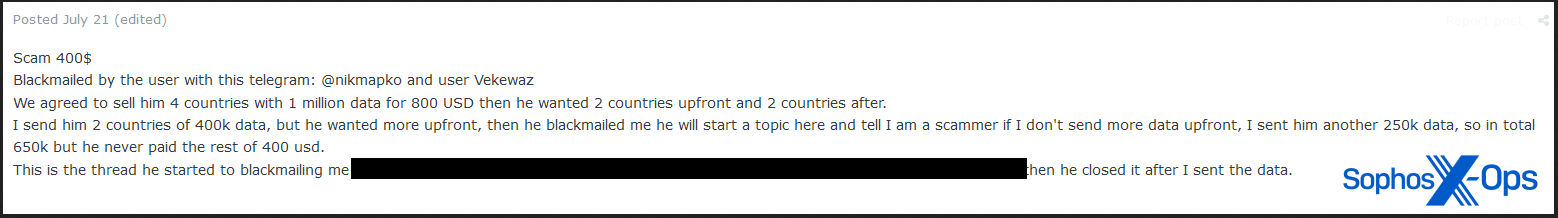

Шантаж

Мы отметили одно обвинение в шантаже в рассмотренных нами сообщениях о мошенничестве, и оно не показалось нам особенно вопиющим. Заявитель, продавец баз данных, утверждал, что покупатель угрожал обвинить его в мошенничестве, если он не вышлет больше данных бесплатно.

Рис. 19: Репорт на Exploit с обвинениями в шантаже.

Этот случай показывает, насколько серьезно пользователи рынка относятся к своей репутации. Обвинение в мошенничестве может нанести серьезный удар по репутации продавца и, следовательно, повлиять на его доходы.

Что мы не увидели - хотя это не значит, что этого не происходит - так это откровенных примеров шантажа, когда пользователи публикуют досье на других и угрожают разоблачить их или сообщить о них в правоохранительные органы (хотя публичные обвинения такого рода с участием известных субъектов угроз имели место).

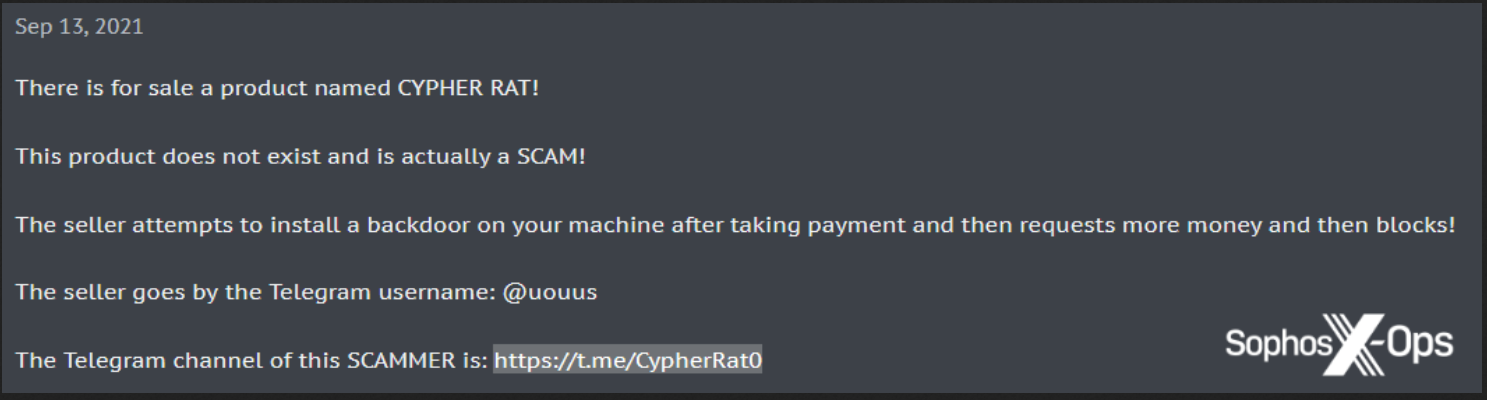

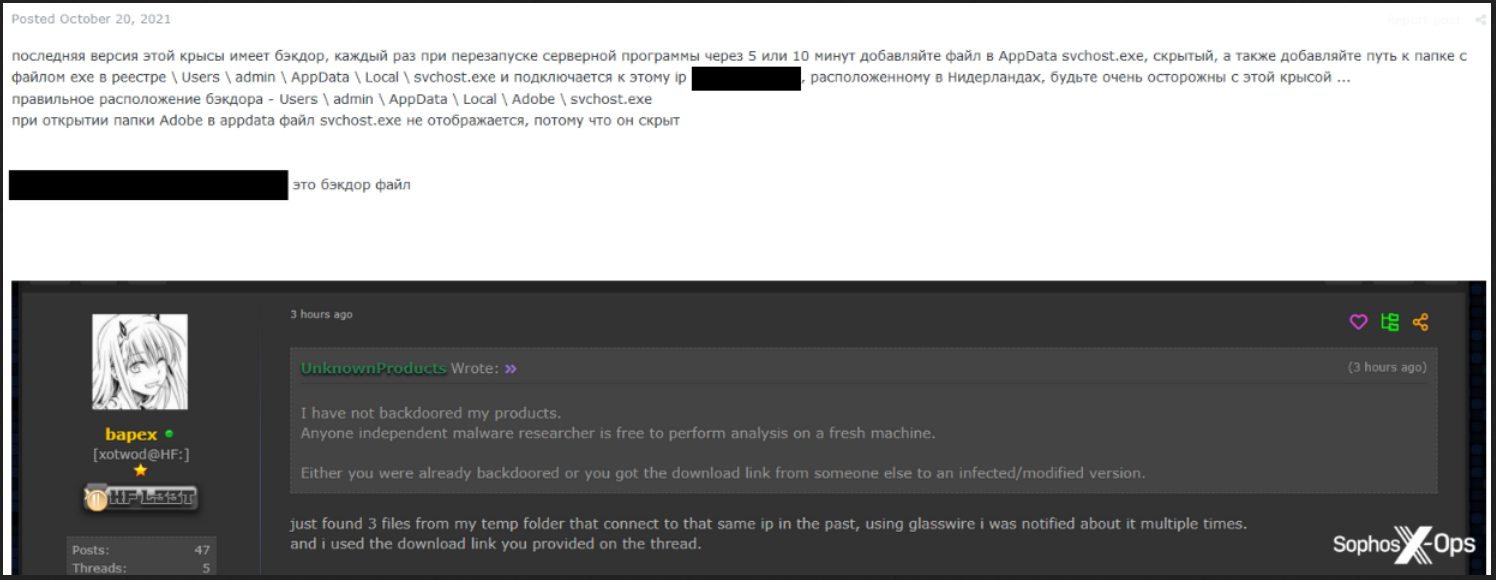

Вредоносы с бэкдорами

Переходя к более сложным атакам, мы увидели несколько мошеннических сообщений о вредоносных программах с обратным доступом - то есть о вредоносных программах, продаваемых или распространяемых на форумах, которые содержат код, предназначенный для скрытой атаки на операторов и кражи их данных.

Рис. 20: Репорт на XSS, в котором утверждается, что проданный пользователем троян имеет бэкдор.

Рис. 21: Пользователь Exploit обвиняет автора BitRAT в создании бэкдора.

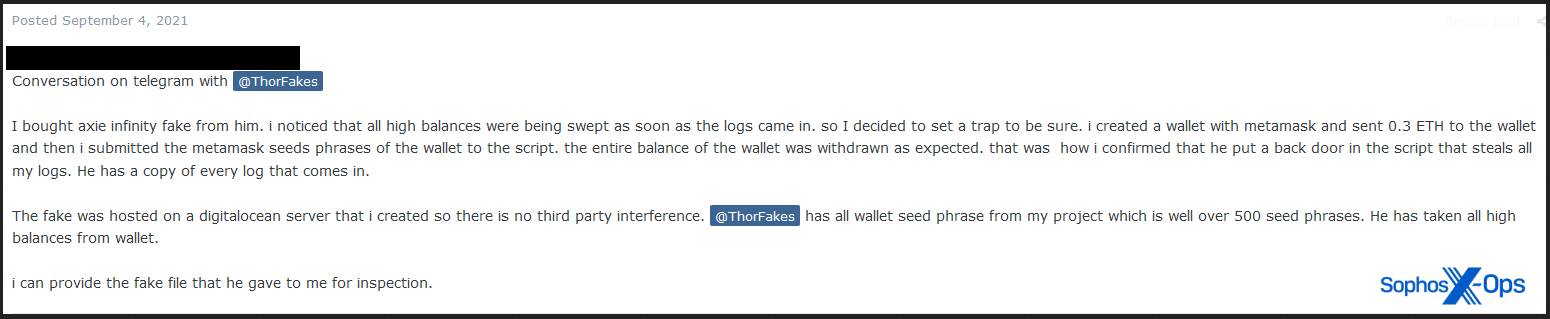

Особенно интересный пример связан с пользователем Exploit, который приобрел (намеренно) поддельную копию Axie Infinity - игры на базе NFT - с целью обмануть легальных пользователей, распространяя ее и выдавая за подлинную. Поддельная копия содержала бэкдор, который похищал украденную криптовалюту.

Рис. 22: Сообщение о мошенничестве с поддельной копией Axie Infinity с бэкдором.

Как и в случае практически со всеми сообщениями о мошенничестве, которые мы читаем, ирония этой ситуации, очевидно, была упущена жертвой.

Вредоносные программы с бэкдорами не являются уникальным явлением для теневых рынков. Исследователь безопасности BushidoToken сообщил в июне 2022 года, что сайт пиратского программного обеспечения предлагает сборки вредоносных программ и панели, снабженные инфостилером. А исследование, проведенное фирмой безопасности JFrog в феврале 2022 года, показало, что некоторые вредоносные пакеты npm содержат код, предназначенный для кражи секретных токенов у злоумышленников, которые сами крадут токены у легитимных пользователей.

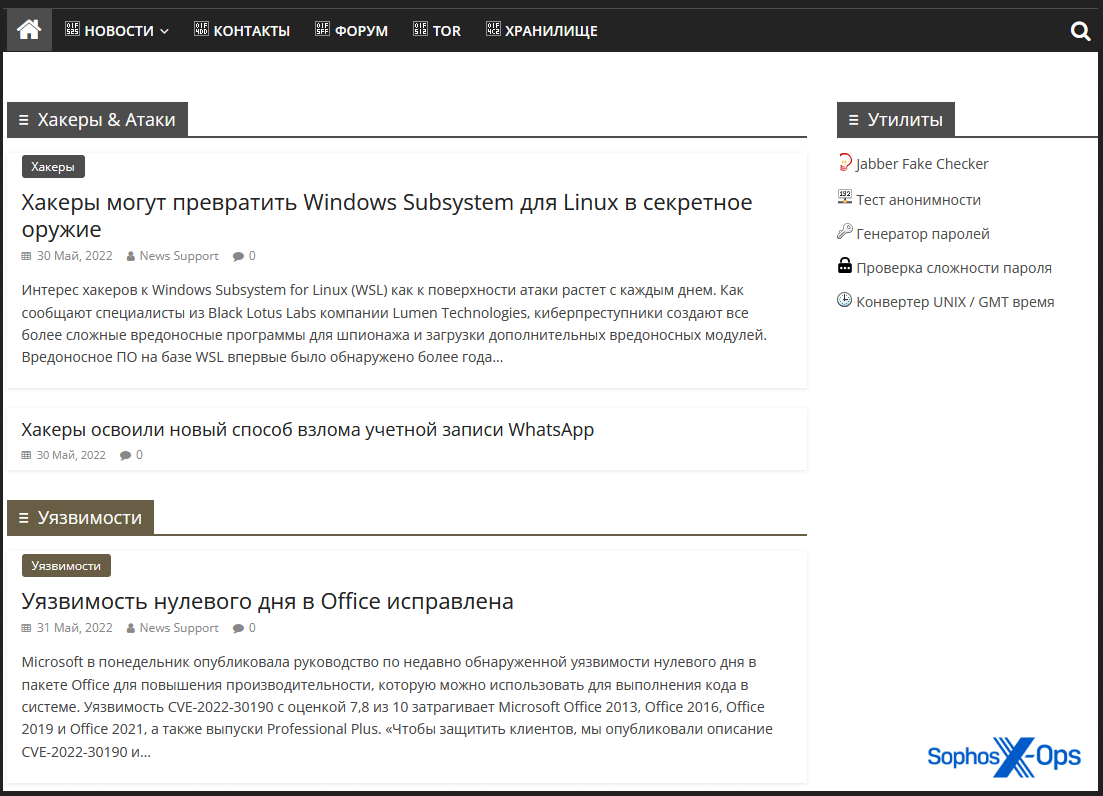

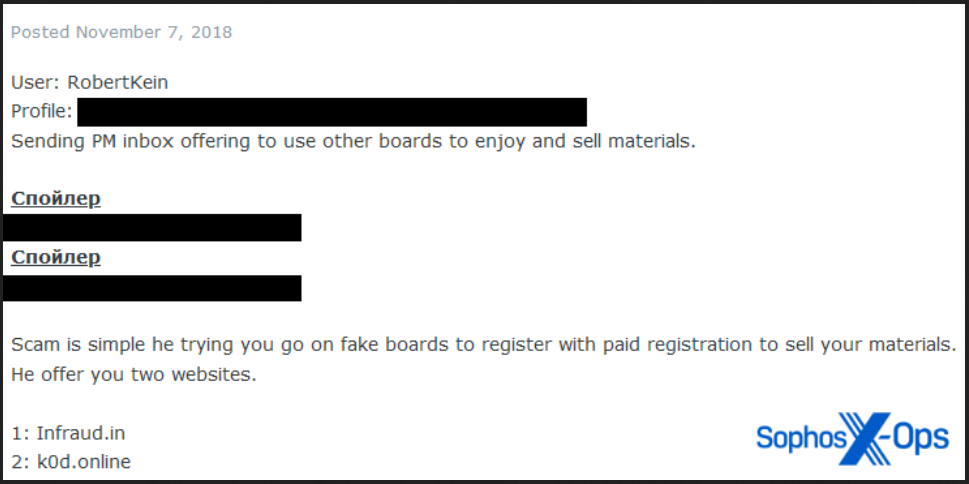

Фишинг и сайты-рипперы

Мы отметили многочисленные случаи фишинга и мошеннических сайтов, созданных для того, чтобы либо обмануть пользователей, заплатив «регистрационный сбор», либо украсть учетные данные для настоящих теневых рынков (с возможными мотивами, включая кражу криптовалюты, выдачу себя за пользователей для будущих афер или разрушение репутации пользователей).

Во многих случаях мошенники применяли подходы, схожие с теми, которые используют традиционные злоумышленники для нападения на людей и организации, с некоторыми различиями, обусловленными конкретным контекстом.

Например, мы наблюдали несколько случаев, когда мошенники создавали клоны существующих или бывших теневых рынков. Вот поддельная версия сайта Exploit, в доменном имени которой использовано неправильное написание «explolt», но в остальном это идентичный клон:

Рис. 23: Поддельная домашняя страница форума Exploit.

Этот сайт, вероятно, предназначен для сбора учетных данных или обмана пользователей, чтобы заставить их заплатить ложные регистрационные взносы, и выглядит хорошо построенным, перенаправляя на настоящий сайт Exploit.

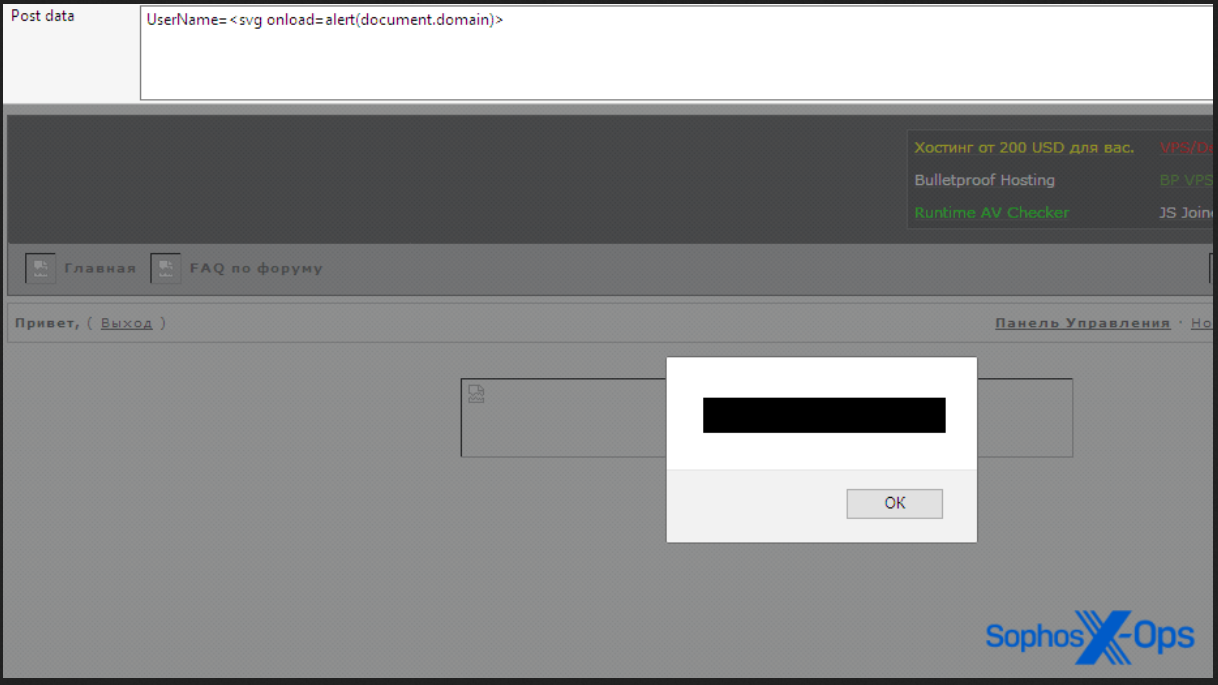

Забавно, что некоторые пользователи Exploit, узнав об этом поддельном сайте, проверили его безопасность и обнаружили XSS-уязвимость:

Рис. 24: Снимок экрана пользователя с XSS-уязвимостью на поддельном сайте Exploit.

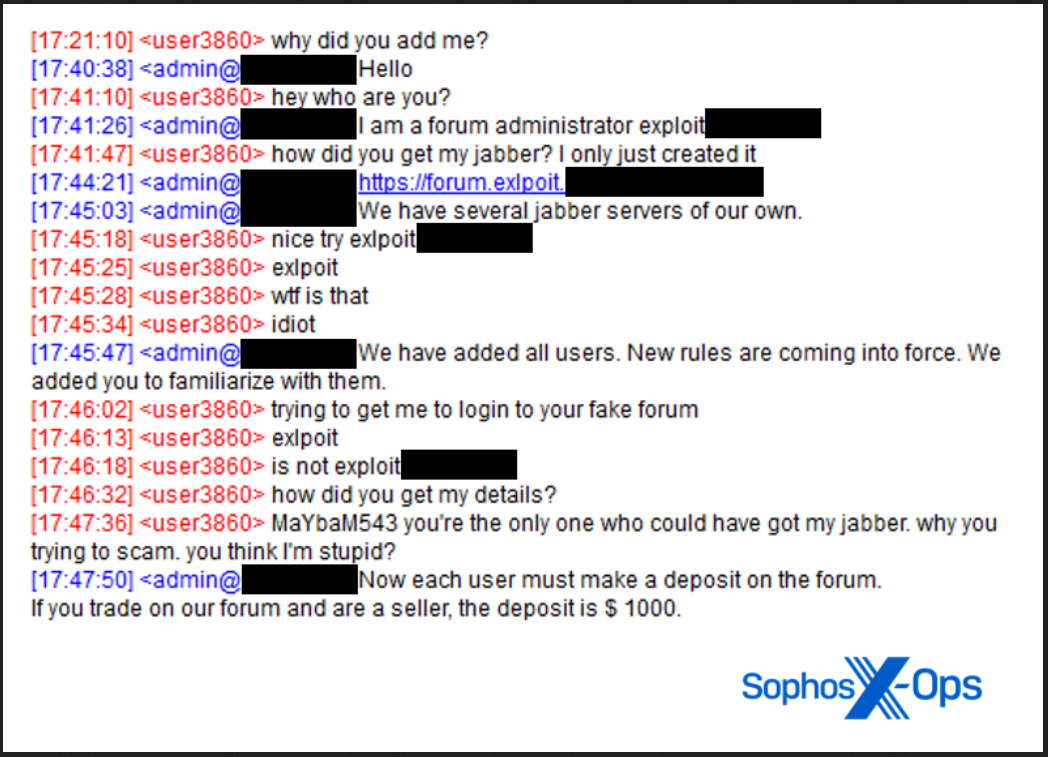

Мы наблюдали еще один фальшивый домен Exploit - этот был написан с ошибкой как «exlpoit» - использованный в сочетании с фишинговой атакой Jabber. Судя по разговору, эта афера была разработана для того, чтобы обмануть пользователей и заставить их заплатить депозит, хотя в данном случае цель не попалась.

Рис. 25: Отрывок разговора в Jabber между мошенником и целью.

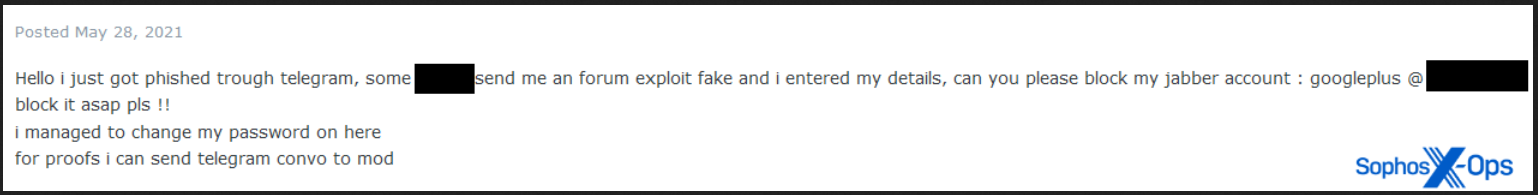

Другие пользователи не так хитры:

Рис. 26: Пользователь был одурачен поддельным форумом Exploit и ввел свои учетные данные.

Мы увидели несколько других примеров опечаток, таких как «explolit» и «exploti», использованных с разной степенью успеха. Некоторые пользователи заметили аферу, другие на нее повелись.

XSS тоже не застрахован. Мы наблюдали клон XSS (пишется как «xsss»), о котором ранее сообщал журналист Лоуренс Абрамс. После ввода учетных данных клон перенаправляет на hxxps://fe-avv18[.]ru/send.php, который, предположительно, обрабатывает и сохраняет собранные учетные данные.

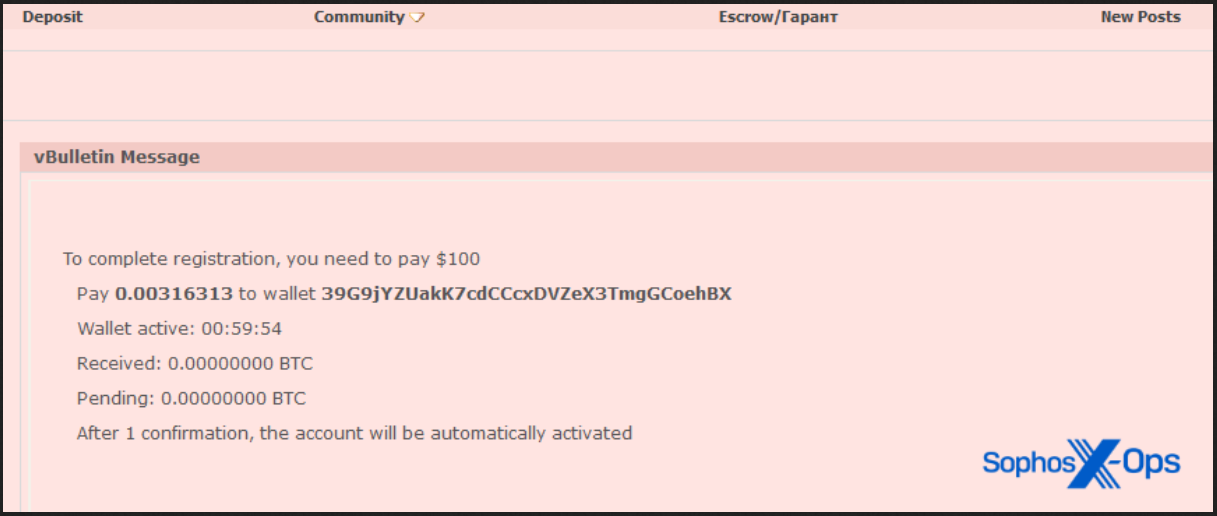

Мы также заметили сайт под названием «xsx», который не похож на настоящий сайт XSS, но может быть создан для того, чтобы обмануть неопытных пользователей. Этот сайт требует плату за регистрацию в размере 100 долларов (очень распространенная сумма мошенничества, как мы увидим в третьей части серии статей), и на форуме XSS о нем сообщается как о сайте-риппере.

Рис. 27: Мошеннический сайт «xsx».

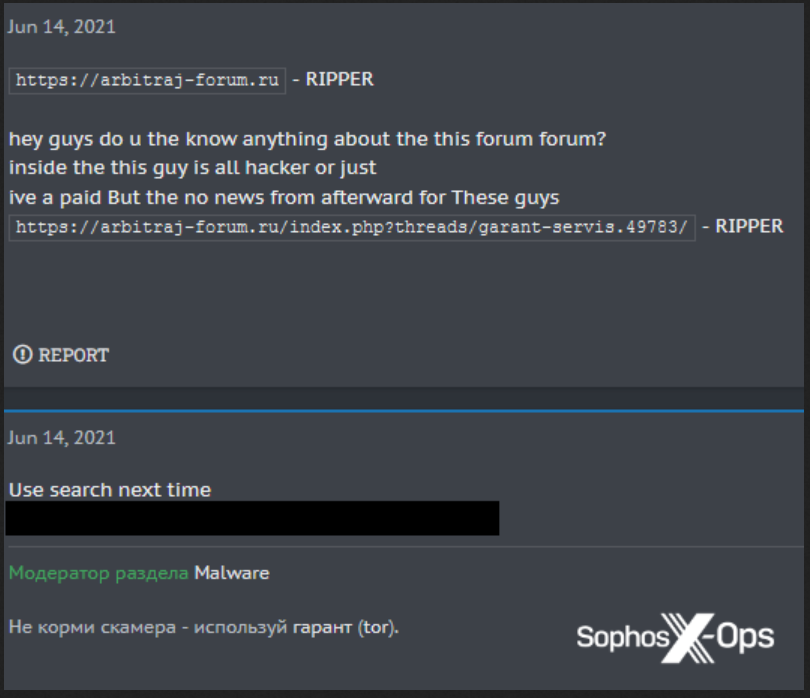

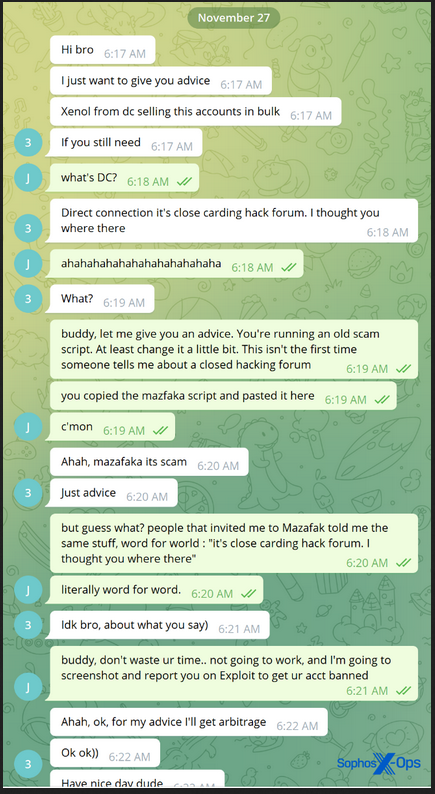

Чаще всего мы видели мошенников, использующих домены, похожие на ныне несуществующие теневые рынки, в частности Mazafaka (взломан в марте 2021 года) и Direct Connection.

Рис. 28: Пользователь попался на мошенничество с именем недействующего теневого магазина.

Рис. 29: Пользователь попался на очередную аферу с Direct Connection.

Рис. 30: Еще одна афера с Direct Connection.

Другие примеры включают в себя опечатки в доменах, связанных с известным теневым форумом Verified, с такими опечатками, как «verifeid».

Иногда мошенники создают сайты, которые не имитируют известные торговые площадки, но используют ту же методику, т.е. взимают плату за регистрацию:

Рис. 31: Два предполагаемых мошеннических сайта, о которых сообщил пользователь Exploit.

Рис. 32: Мошеннический сайт, о котором сообщил пользователь XSS.

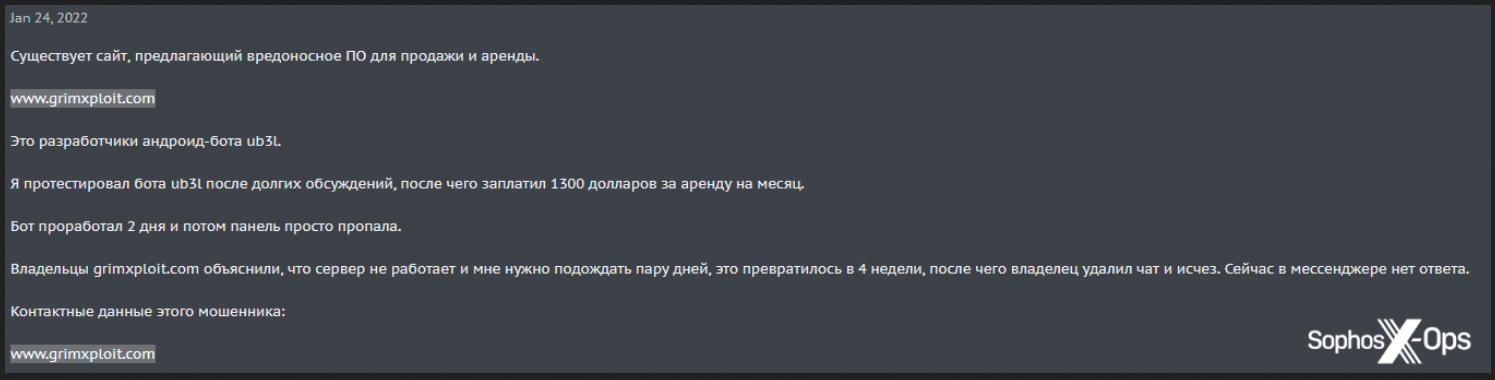

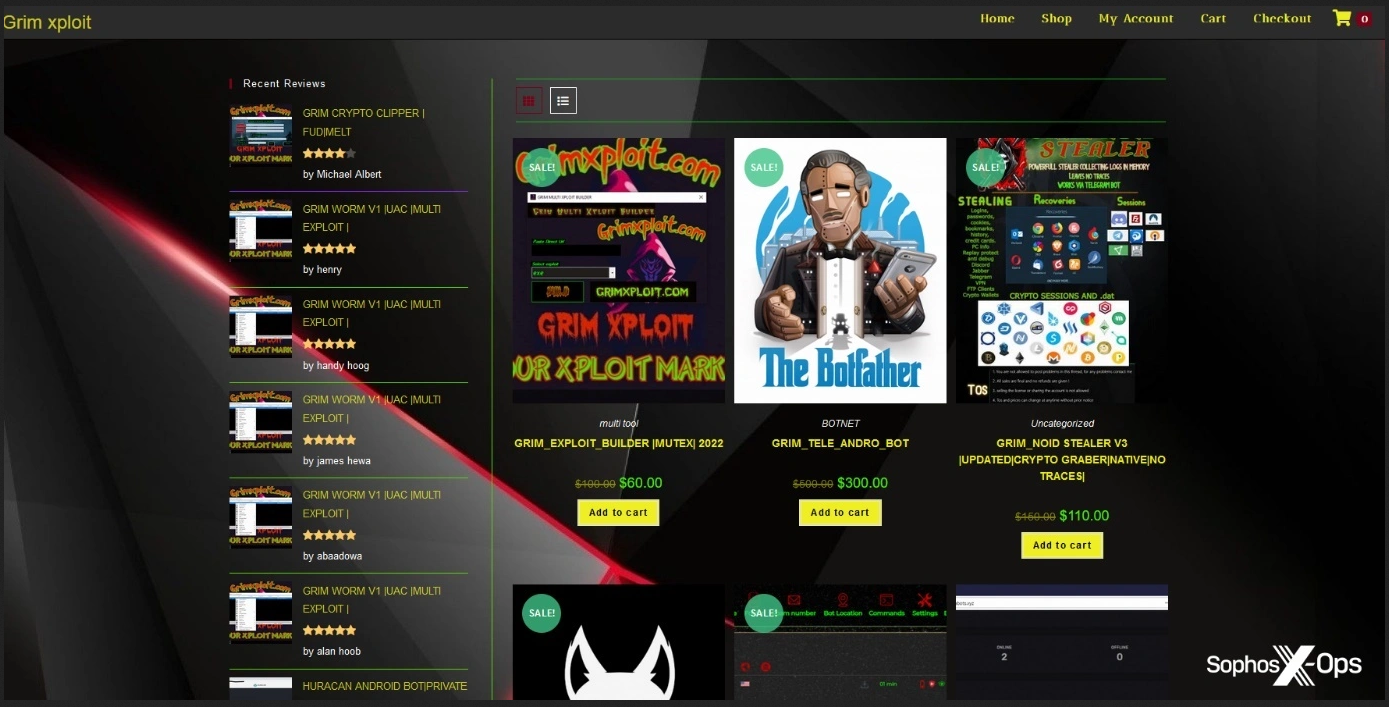

Большинство этих мошенничеств связано с фальшивыми регистрационными взносами, хотя мы видели и некоторые варианты других мошенничеств, таких как обдираловка и поддельные инструменты, связанные с мошенническими сайтами. Например, один пользователь XSS арендовал вредоносное ПО на сайте, которое работало в течение двух дней, после чего панель управления исчезла (за ней вскоре последовал и сам сайт):

Рис. 33: Пользователь сообщает о мошенничестве на сайте аренды вредоносного ПО.

Рис. 34: Сайт аренды вредоносного ПО, о котором идет речь.

Мошенники атакуют тех, кто до этого обманул их самих

Неудивительно, что хотя атаки на мошенников могут быть прибыльным, это также может быть опасной игрой. Мы наблюдали несколько случаев, когда злоумышленники были не просто возмущены тем, что их обманули - они хотели отыграться.

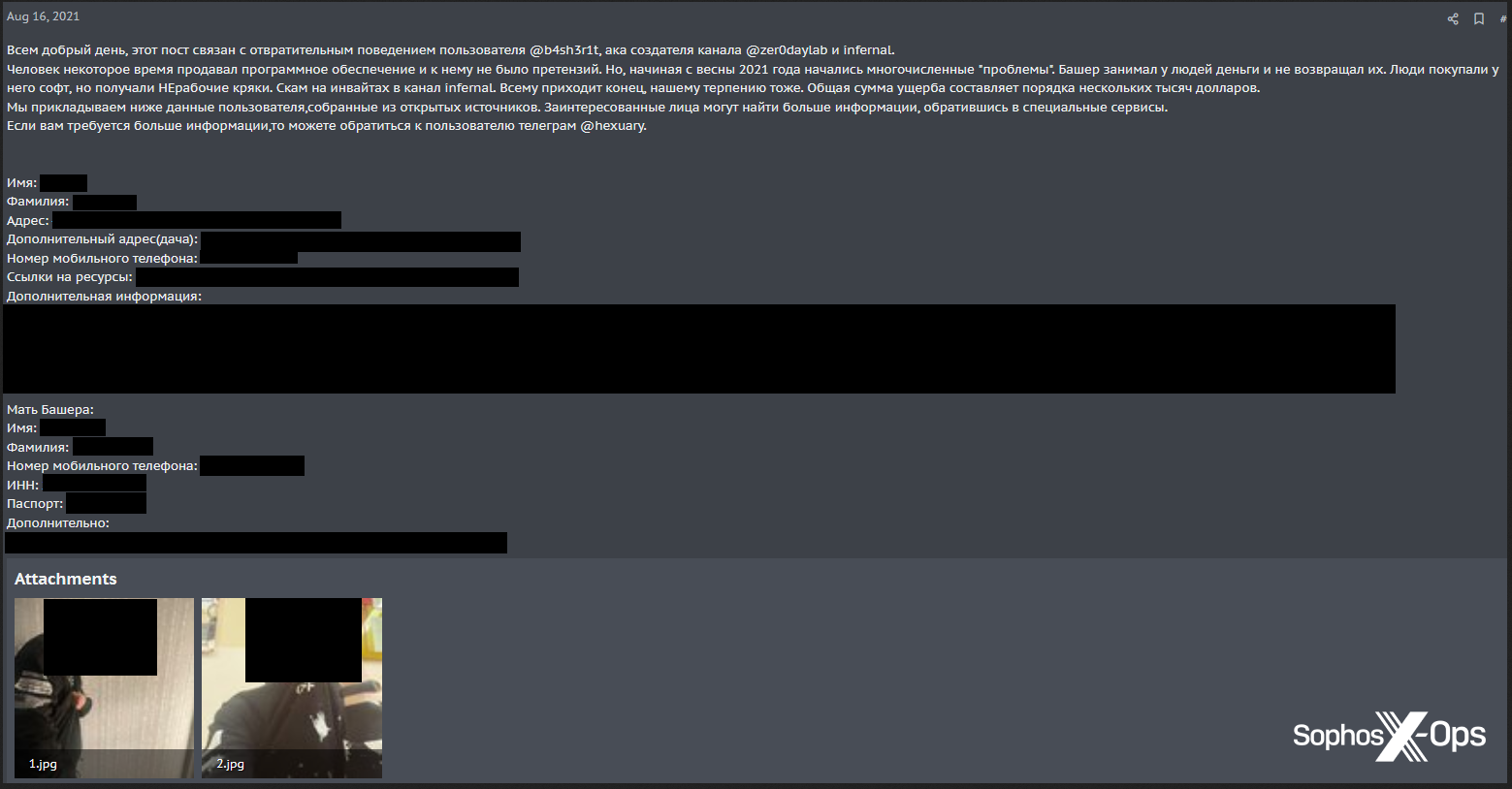

Пользователь XSS, раздраженный на предполагаемого мошенника за продажу нерабочих инструментов и рассылку мошеннических приглашений, раскрыл его имя, адрес, номер мобильного телефона и профили в социальных сетях, а также имя, номер телефона и номер паспорта его матери. Для пущей убедительности обвинитель добавил пару фотографий.

Рис. 35: Данные предполагаемого мошенника публикуют на XSS.

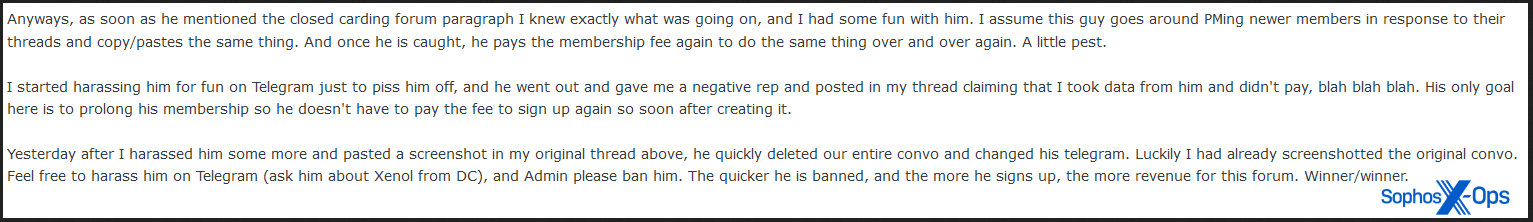

На сайте Exploit мошенник, который обманывал новых пользователей с помощью поддельной ссылки на рынок Direct Connection, получил короткую отповедь от пользователя, который распознал мошенничество:

Рис. 36: Пользователь распознал аферу и бросил вызов мошеннику.

Затем пользователь размещает информацию о мошеннике на Exploit и предлагает другим пользователям преследовать его:

Рис. 37: Пользователь Exploit приглашает других пользователей преследовать мошенника в Telegram.

Самые интересные примеры мошенников, которые атаковали мошенников, которых атаковали другие мошенники, пришли с BreachForums.

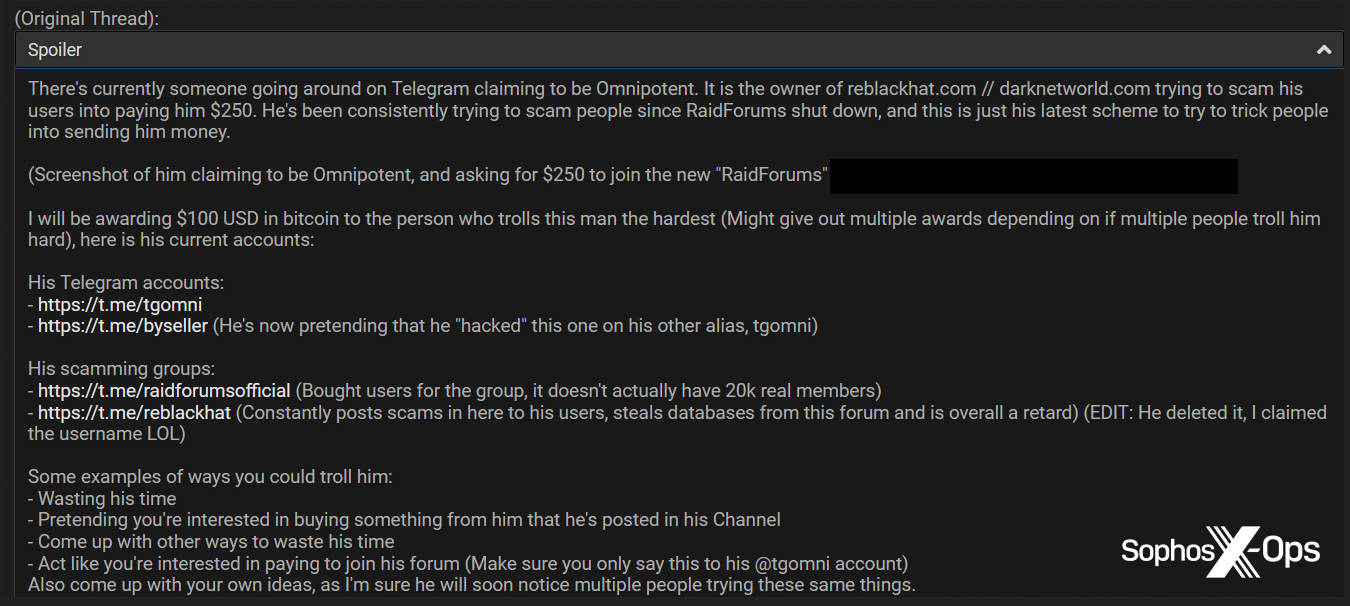

После того как стало известно, что мошенник притворяется Omnipotent (одним из основателей и администраторов RaidForums), чтобы обманом заставить пользователей заплатить $250 за вступление в «новый RaidForums», администратор BreachForums начал конкурс: $100 тому, кто «затроллит этого человека сильнее всех».

Рис. 38: Администратор BreachForums объявляет конкурс по троллингу мошенника.

Рис. 39: Одна из заявок на конкурс троллинга. Пользователь BreachForums отправил этот снимок экрана мошеннику, сказав, что не может получить доступ к поддельному сайту RaidForums.

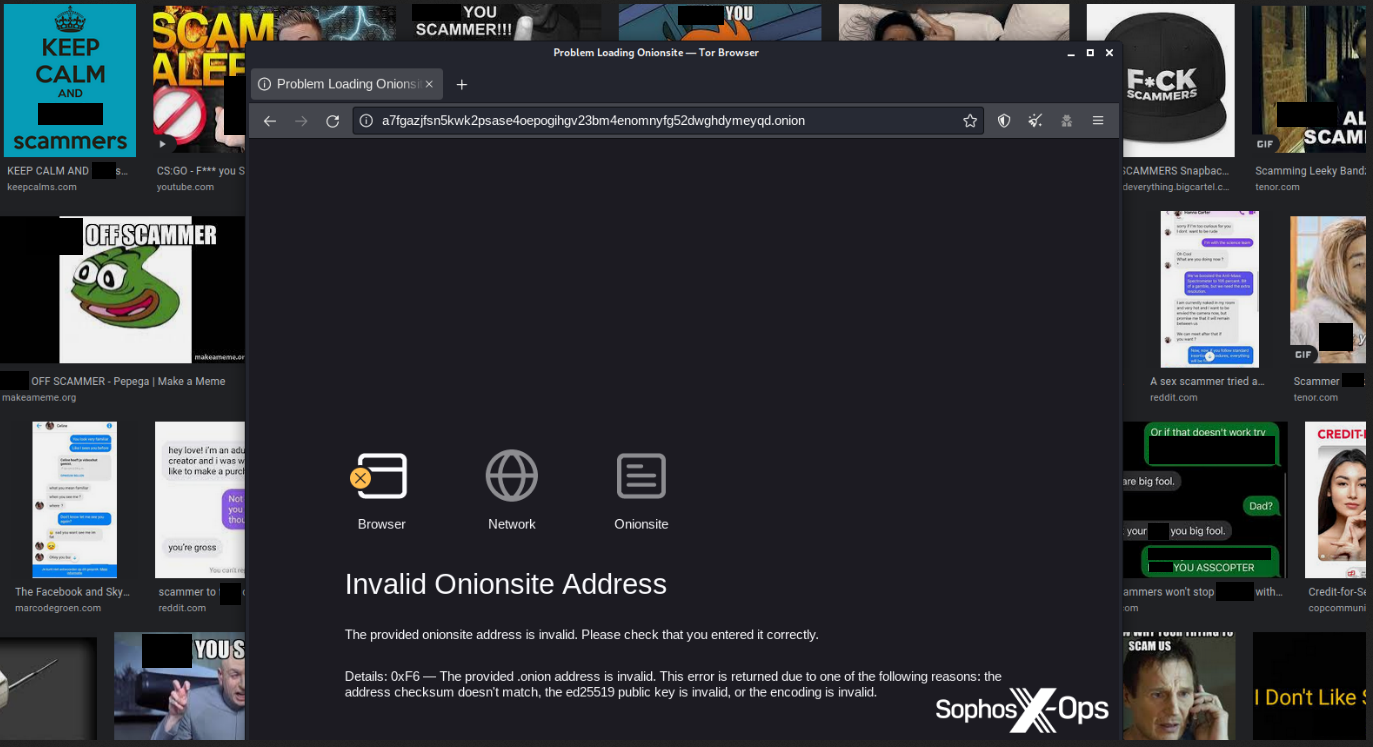

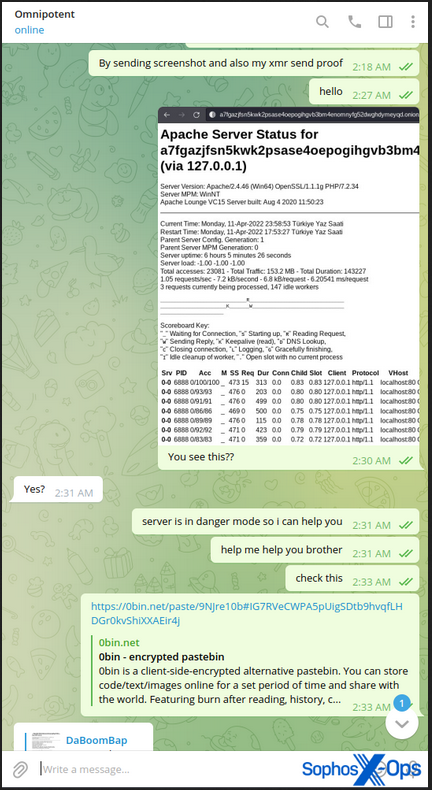

Победитель конкурса убедил мошенника в том, что на его сайте происходит утечка конфиденциальной информации, показав ему скриншот страницы состояния сервера Apache. В итоге мошенник удалил сайт, так как решил, что он был взломан.

Рис. 40: Часть длинной троллинговой темы, направленной на мошенника с BreachForums.

Согласно последним сообщениям, тот же мошенник снова в деле, а администратор BreachForums начал еще один конкурс троллинга - на этот раз с призом в 300 долларов.

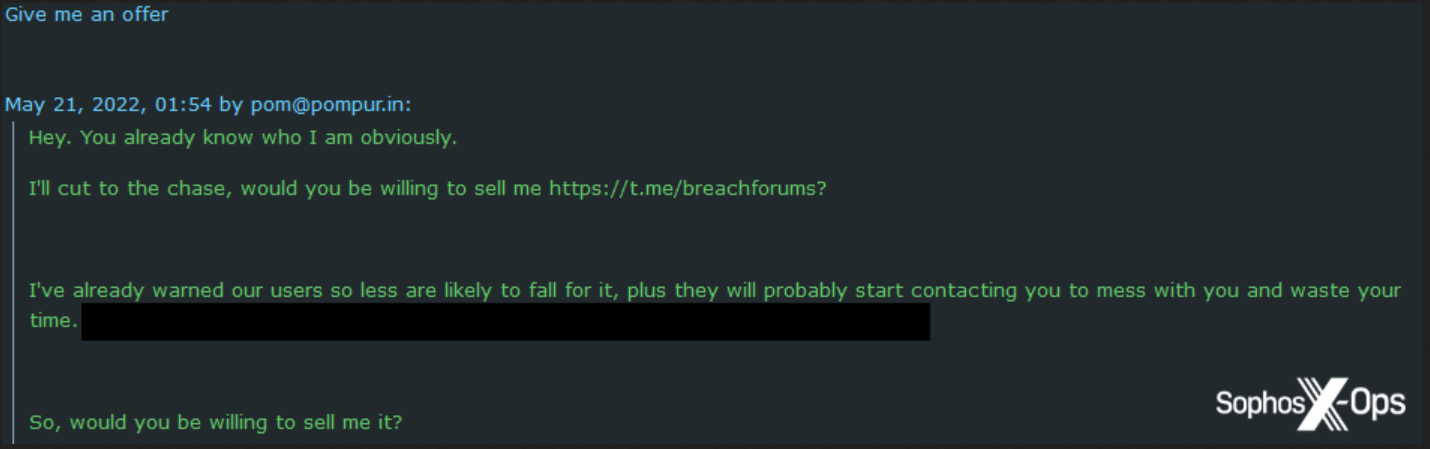

Наконец, администратор BreachForums лично обманул мошенника. Один человек зарегистрировал в Telegram имя пользователя, очень похожее на BreachForums, и предлагал публичные базы данных на продажу.

Администратор предложил купить имя пользователя у мошенника.

Рис. 41: Администратор BreachForums связывается с мошенником и просит его продать его Telegram-группу.

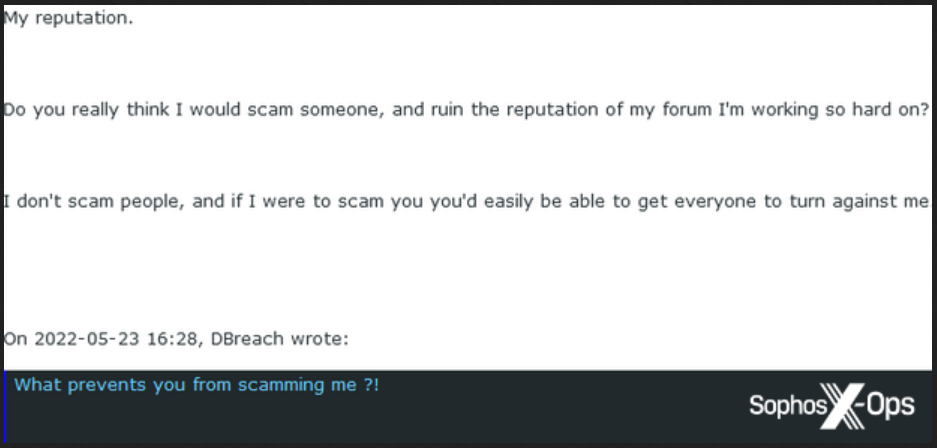

После некоторых переговоров они договорились о цене в $10 000, и администратор попросил мошенника перевести группу на его аккаунт. Мошенник опасался, что его обманут, но администратор успокоил его, ссылаясь на его репутацию:

Рис. 42: Администратор уверяет мошенника, что его не обманут.

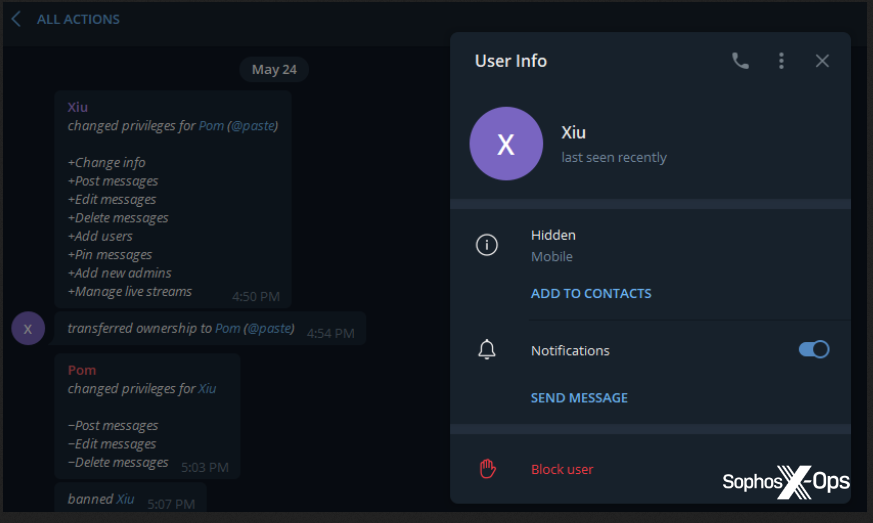

Как только мошенник передал право собственности, администратор удалил его права доступа и забанил его. Естественно, без оплаты - что делает это мошенничество с обдиранием мошенника.

Рис. 43: Администратор BreachForums обманывает мошенника.

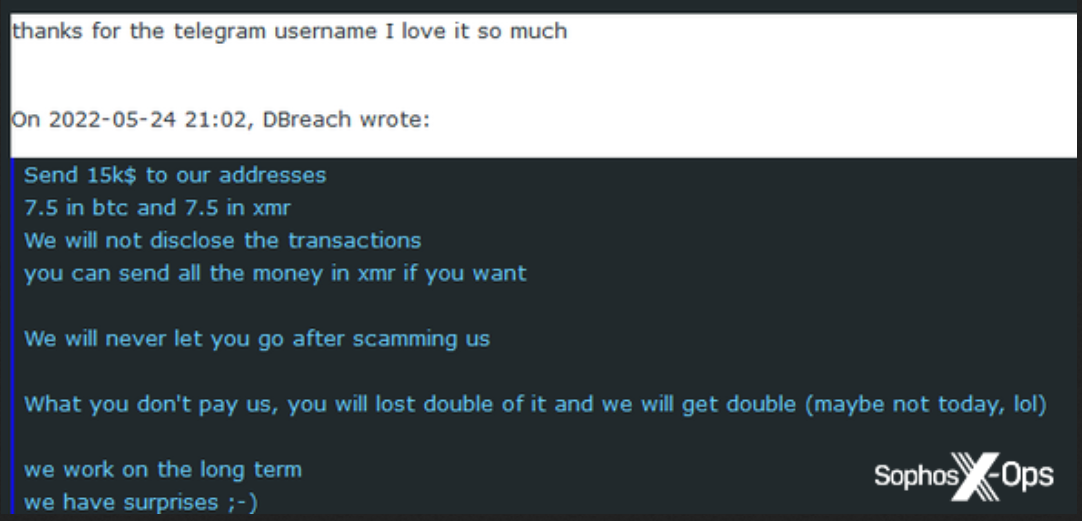

Мошенник не был в восторге.

Рис. 44: Мошенник угрожает администратору BreachForums.

По словам администратора, мошенник позже попытался совершить DDoS-атаку на BreachForums, но с тех пор никаких других последствий не последовало.

В третьей части нашей серии мы рассмотрим конкретную, любопытную крупномасштабную аферу с опечатками, в которой участвовала скоординированная сеть из двадцати поддельных торговых площадок.

Источник: https://news.sophos.com