Об отчете

С 2014 года в отчет «Человеческий фактор» мы исследуем простую предпосылку: что люди, а не технологии, являются наиболее важной переменной в современных киберугрозах.

С тех пор это некогда противоречивое представление стало общепризнанной реальностью. Целью киберзлоумышленников являются люди. Они атакуют людей. В конечном счете, они и сами - люди. Чтобы эффективно предотвращать, обнаруживать и реагировать на современные угрозы и нормативно-правовые риски, специалисты по информационной безопасности должны понимать ориентированные на людей измерения пользовательского риска: уязвимости, атаки и привилегии.

В практическом плане это означает знать:

- Где пользователи наиболее уязвимы.

- Как злоумышленники атакуют их.

- Потенциальный ущерб при нарушении привилегированного доступа к данным, системам и другим ресурсам.

Устранение этих элементов - человеческого фактора кибербезопасности - является основным столпом современной защиты.

Охват отчета

В этом отчете подробно рассматривается каждый из трех аспектов пользовательского риска: ключевые изменения в ландшафте угроз, развивающиеся отношения между киберпреступными группами и то, что это означает для всех нас и то, как защита, ориентированная на людей, может повысить устойчивость пользователей, смягчить последствия атак и управлять привилегиями.

Исследование охватывает угрозы, обнаруженные, смягченные и устраненные в 2021 году среди развертываний Proofpoint по всему миру - один из самых больших и разнообразных наборов данных в области кибербезопасности.

В основном мы концентрируемся на угрозах, которые являются частью более широкой кампании атак или серии действий, предпринятых злоумышленником для достижения цели. Иногда нам удается связать эти кампании с конкретной хакерской группой, что называется «атрибуцией».

Данные в этом отчете основаны на графике угроз Proofpoint Nexus Threat Graph, в котором используются данные, собранные из установок Proofpoint по всему миру. Каждый день мы анализируем более 2,6 миллиарда сообщений электронной почты, 49 миллиардов URL-адресов, 1,9 миллиарда вложений, 28,2 миллиона облачных аккаунтов, 1,7 миллиарда подозрительных мобильных сообщений и многое другое. В совокупности - это триллионы точек данных по цифровым каналам, которые имеют значение.

Отчет охватывает период с 1 января по 31 декабря 2021 года. В тех случаях, когда речь идет о конкретных кампаниях, это результат непосредственного наблюдения нашей глобальной сети исследователей угроз. Кампании определяются как серия общих действий, предпринимаемых одним злоумышленником для достижения цели.

В небольшом количестве случаев данные за полный год либо недоступны, либо могут сбить с толку. Мы уточним, в каких случаях мы использовали более короткие временные рамки или другой источник данных.

Ключевые выводы

- Менеджеры и руководители составляют всего 10% пользователей, но почти на 50% наиболее подвержены риску атаки.

- Вредоносные URL-адреса встречаются в 3-4 раза чаще, чем вредоносные вложения.

- Злоумышленники ежедневно пытаются инициировать более 100 000 атак через телефон.

- За год в США более чем в два раза увеличилось количество попыток «смайлинга», в то время как в Великобритании более 50% приманок связаны с уведомлением о доставке.

- Более 20 миллионов сообщений пытались доставить вредоносное ПО, связанное с возможной атакой шифровальщиков.

- 80% предприятий подвергаются атаке через взлом учетной записи поставщика в любой конкретный месяц.

- 35% арендаторов облачных сред с подозрительными логинами также наблюдали подозрительную активность после доступа.

- Количество предупреждений о потере данных стабилизировалось по мере того, как предприятия переходят на постоянные гибридные модели работы.

Определение риска кибербезопасности

В кибербезопасности риск определяется как:

Другими словами, модель риска, ориентированная на персонал, учитывает:

- Вероятность того, что кто-то подвергнется атаке (атаки).

- Вероятность того, что работники будут взаимодействовать с отправленным им вредоносным контентом (уязвимости).

- Насколько серьезным может быть ущерб, если учетные данные будут скомпрометированы (привилегии).

В данном отчете каждый из этих элементов рассматривается через призму нашей ориентированной на людей модели пользовательского риска - уязвимостей, атак и привилегий - с предоставлением рекомендации по способам снижения каждого из них.

Более подробно про пользовательские риски

Как уникальны люди, так уникальна и их ценность для киберзлоумышленников и связанные риски для работодателей. Они имеют особые уязвимости, цифровые привычки и слабые места. Они подвергаются атакам различными способами и с разной частотой. И у них разные уровни привилегий доступа к данным, системам и ресурсам. Эти взаимосвязанные факторы определяют общий риск пользователя.

Рис. 1: Взаимодействие трех типов риска.

Уязвимости

Уязвимости пользователей начинаются с их цифрового поведения - как они работают и на что они кликают. Многие сотрудники работают удаленно или получают доступ к электронной почте компании через свои личные устройства. Они могут использовать облачные хранилища файлов и устанавливать сторонние дополнения к своим облачным приложениям. Они могут работать с данными более рискованно, чем их коллеги. Или же они могут быть особенно восприимчивы к фишинговой тактике злоумышленников.

Атаки

Не все кибератаки одинаковы. Хотя любая из них может нанести вред, некоторые из них более опасны, целенаправленны или сложны, чем другие. Например, некоторые вредоносные программы более тесно связаны с операторами шифровальщиков, а сообщение от скомпрометированного поставщика имеет больший потенциал финансовых потерь, чем запрос на подарочные карты. Беспорядочные «общие» угрозы могут быть более многочисленными, чем продвинутые, но они обычно хорошо изучены и легче блокируются (не заблуждайтесь, они могут причинить не меньший ущерб). Другие угрозы могут проявляться лишь в нескольких атаках. Но они могут представлять более серьезную опасность из-за своей изощренности или людей, на которых они направлены.

Привилегии

Привилегии измеряют все потенциально ценные активы, к которым люди имеют доступ, такие как данные, финансовые полномочия, ключевые отношения и многое другое. Измерение этого аспекта риска очень важно, поскольку он отражает потенциальную выгоду для злоумышленников и ущерб для организации в случае компрометации. Положение пользователя в организационной структуре, естественно, является фактором при оценке привилегий. Но это не единственный фактор, а зачастую даже не самый важный. Для злоумышленников ценной целью может быть любой, кто позволяет им достичь своей цели.

Раздел 1: Уязвимости

Оценка уязвимости пользователей является важной частью хорошей киберзащиты. Чтобы управлять этим аспектом нашей модели рисков, вам необходимо знать, кто в вашей организации с наибольшей вероятностью попадется на хорошо продуманную атаку социальной инженерии.

Социальная инженерия работает, используя человеческую природу. Большинство людей справляются с объемом решений, которые им приходится принимать ежедневно, используя смесь эвристики и когнитивных предубеждений. И по мере того, как растут требования к нашему времени и вниманию, растет и наша зависимость от этих правил. Киберзлоумышленники понимают это и выбирают жертв, имеющих сложную работу или работающих в отделах с высоким давлением. Они знают, что у таких жертв может не хватить времени на то, чтобы полностью изучить сообщение, прежде чем нажать на ссылку или загрузить вложение.

Количественная оценка уязвимости

Самый простой способ количественно оценить уязвимость, не подвергая свою организацию риску - протестировать реакцию сотрудников на смоделированные угрозы. Данные, собранные в прошлом году с помощью нашего инструмента моделирования фишинга, показали, что частота провалов варьируется в пределах 4%-20% в зависимости от типа тестируемой атаки.

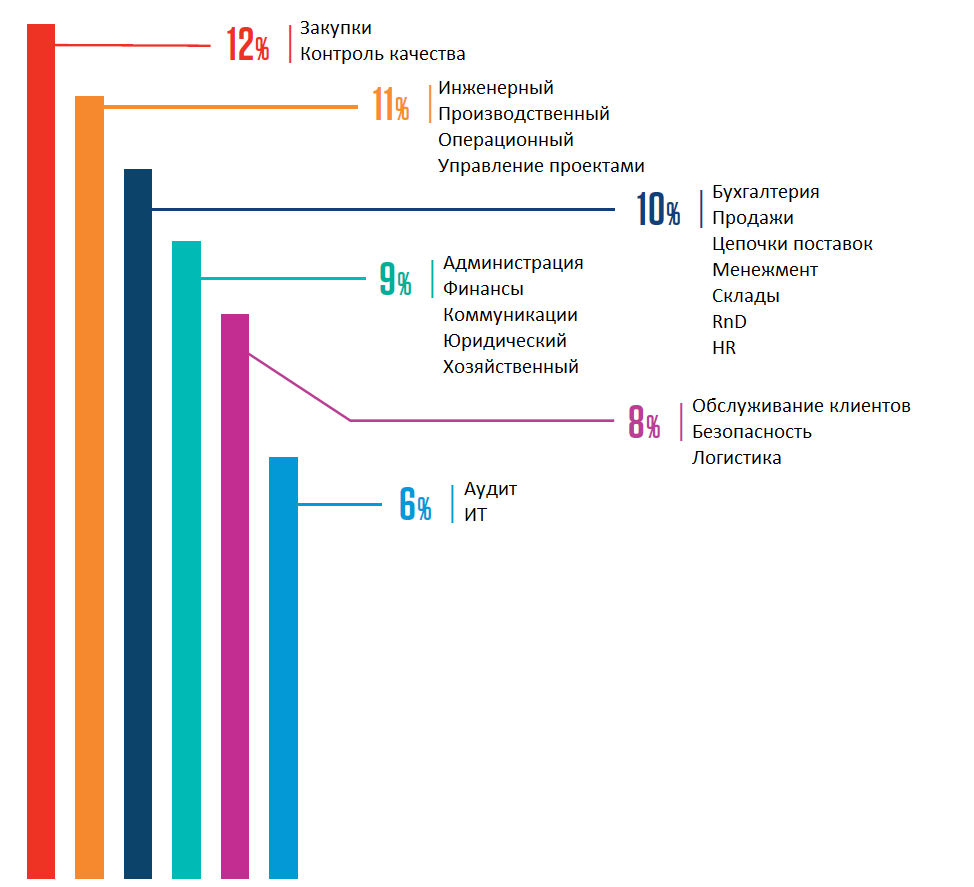

Рис. 2: Доля провалов при тестовых фишинговых атаках по типам.

Если рассматривать срез по отделам, то процент неудач варьируется в пределах 6%-12%, а средний показатель составляет 11%. Нижнюю часть таблицы заполняют несколько высокопоставленных (и часто атакуемых) отделов, включая ИТ, юридический и финансовый, хотя есть несколько потенциально прибыльных целей на уровне или выше среднего показателя, включая операционный отдел и отдел закупок.

Рискованное поведение

Другой способ рассмотрения уязвимости заключается в изучении поведения людей, которое может повысить общий уровень риска. Это стало еще более актуальным в последние несколько лет, когда из-за пандемии работа перешла в различные гибридные и удаленные рабочие места. Одной из областей, на которую пандемия оказала заметное влияние, является риск, связанный с внутренними угрозами. В отчете Ponemon Institute за 2022 год на эту тему отмечается 44%-ный рост инцидентов, связанных с инсайдерскими угрозами, с 2020 года.

Согласно данным нашего ежегодного отчета «Фишинг 2022», почти половина работников перешли на удаленку в результате COVID-19. Одна вещь, которая четко прослеживается в этом переходе - это определенное смешение делового и личного. И это, пожалуй, нигде так не проявляется, как в том, как люди используют свои личные и рабочие устройства. Почти три четверти заявили, что используют личное устройство для рабочих целей, а 77% заявили, что заходят в личные аккаунты на устройстве, выданном работодателем. Что особенно важно, 55% респондентов признались, что разрешают друзьям и родственникам пользоваться своими рабочими компьютерами и телефонами.

Личные устройства могут не иметь такого же уровня защиты, как рабочие устройства, а друзья и родственники могут не иметь соответствующего уровня осведомленности в вопросах безопасности. Как разрешить противоречие между удобством и безопасностью - это постоянный вопрос, но несомненно, что работа из дома значительно изменила сцену, на которой происходит большинство киберпреступлений.

Рис. 3: Средний показатель провалов тестов фишинга по отделам.

Раздел 2: Атаки

В этом разделе мы рассмотрим конкретные стратегии, методы и инструменты, использованные злоумышленниками в 2021 году. Некоторые из кампаний, представленных в этом разделе, заслуживают внимания из-за их огромного объема, другие - из-за проявленной изобретательности. Почти в каждом случае жертвы сталкивались с угрозой серьезных финансовых потерь, репутационного ущерба или того и другого.

В нашей модели рисков атаки являются триггерной точкой, в которой уязвимости и привилегии становятся мишенью. Чем хитрее, изощреннее или убедительнее атака, тем больше вероятность того, что даже самая осведомленная в вопросах безопасности цель станет ее жертвой. Злоумышленники постоянно совершенствуются, нащупывая бреши в обороне. Поэтому важно, чтобы автоматизированные средства защиты были достаточно динамичными, чтобы реагировать на новые угрозы. Обучение безопасности также должно регулярно обновляться с учетом деталей последних кампаний. Для начала мы рассмотрим некоторые особенности ландшафта угроз этой категории, а затем перейдем к угрозам электронной почты, мобильным и облачным угрозам.

Злоумышленник:

Отраслевой термин, описывающий лицо или группу лиц, ответственных за проведение кибератак. Злоумышленники могут быть финансово мотивированными киберпреступниками, предположительно связанными с государствами передовыми постоянными угрозами (APT), осуществляющими шпионаж и саботаж, или «хактивистами», работающими для продвижения политических или социальных целей. В некоторых случаях границы размыты, так как некоторые APT-группы также замечены в финансово мотивированных атаках.

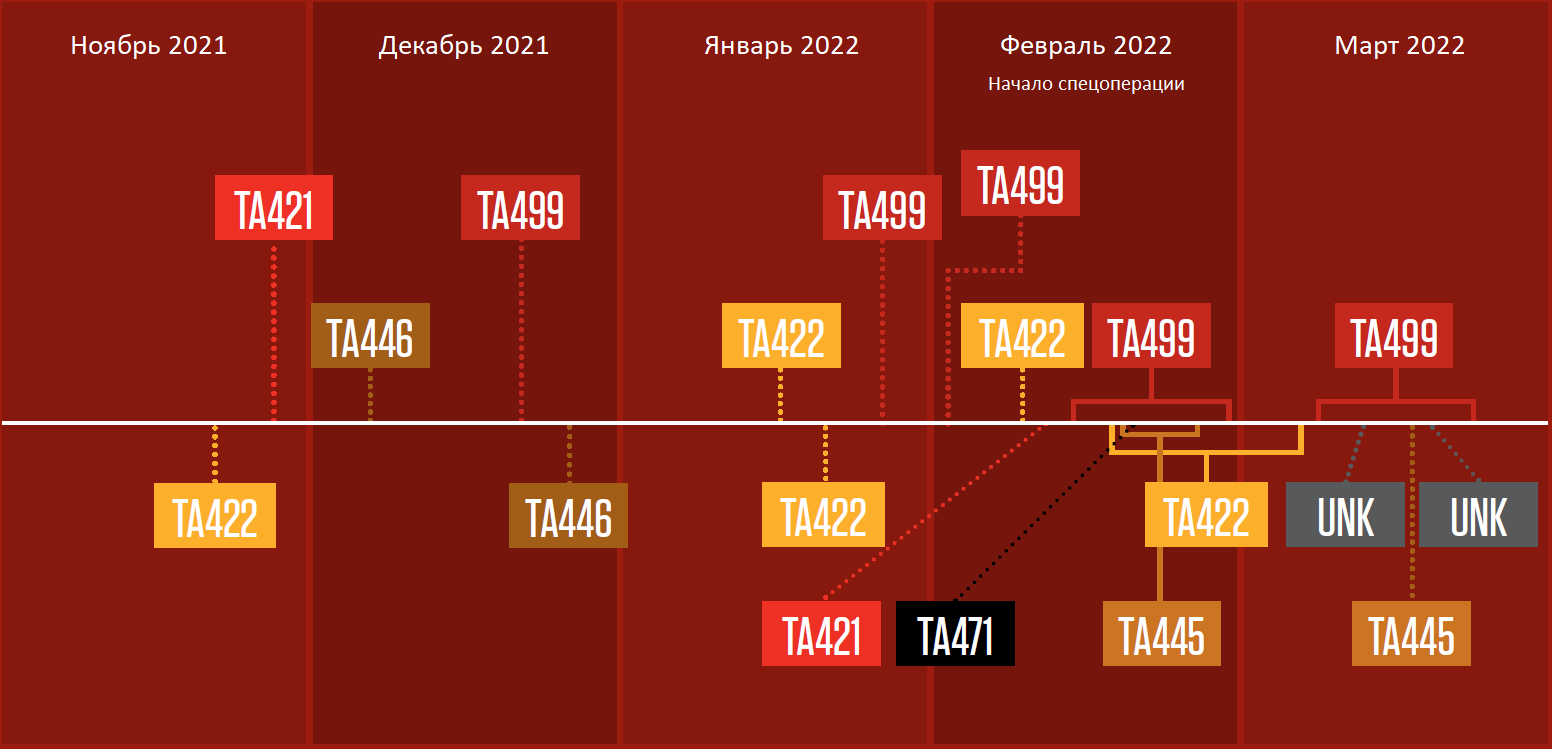

«Киберконфедераты России»

Специальная военная операция России на Украине в 2022 году началась в тот момент, когда мы начинали писать данный отчет, и хотя она не укладывается строго в указанные нами временные рамки, последствия этого события настолько глубоки, что требуют внимания.

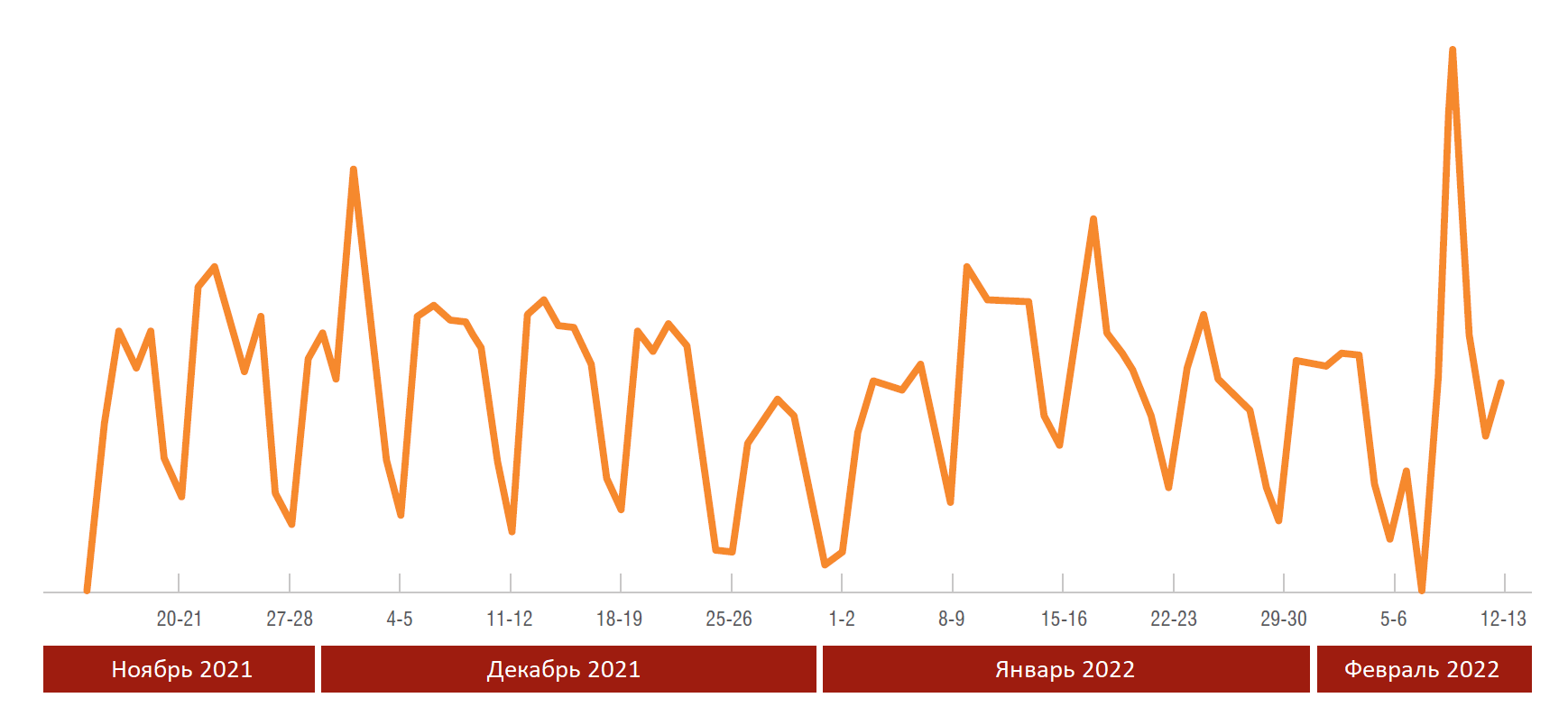

До начала спецоперации против украинских организаций и ключевой коммуникационной инфраструктуры было развернуто разрушительное вредоносное ПО «wiper». А как только началась спецоперация, наши исследователи заметили значительное увеличение активности известных российских APT-групп.

Рис. 4: Временная шкала активности русскоязычных хакерских группировок, ноябрь 2021 - март 2022.

APT, связанные с другими государствами, также отреагировали на ситуацию. В течение нескольких недель после начала вторжения мы наблюдали активность субъектов, связанных с Беларусью и Китаем, в частности, атакующих европейские правительственные организации, участвующие в предоставлении убежища и других мероприятиях по оказанию помощи.

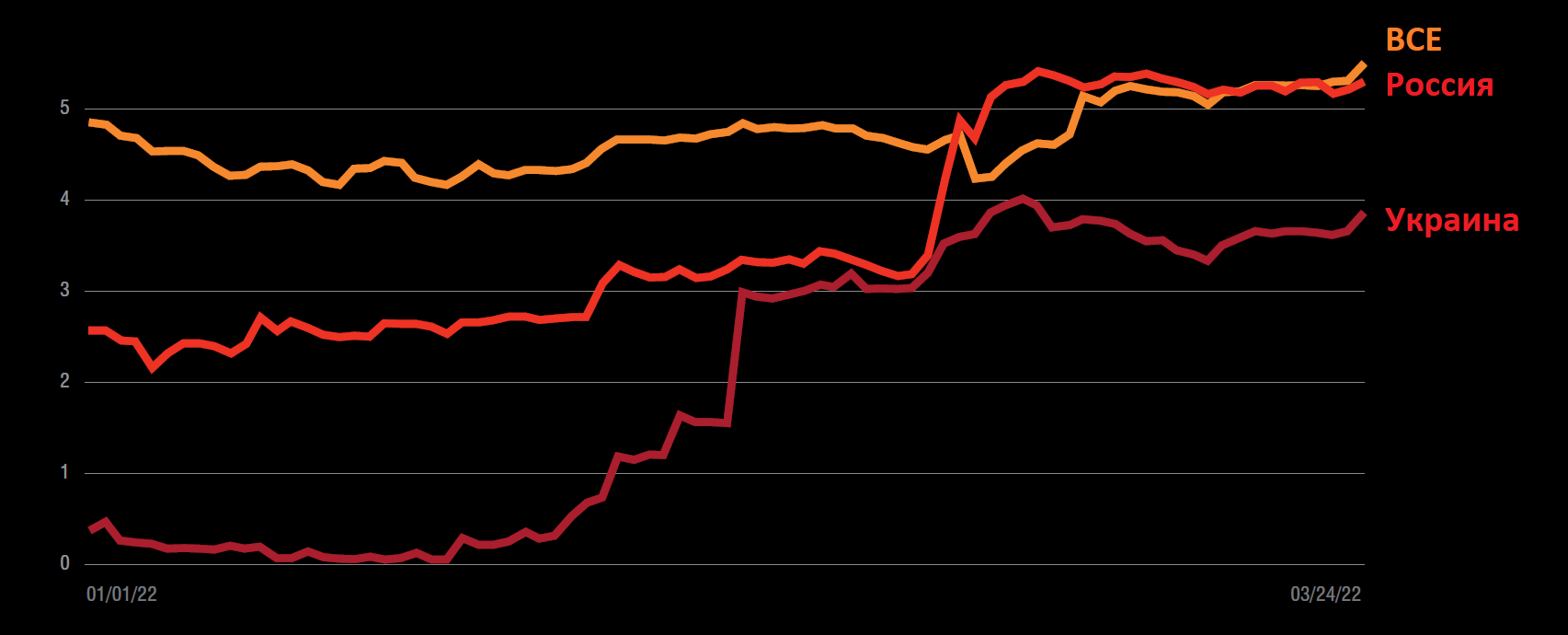

Как мы увидим далее в этом отчете, грань между физической и кибервойной - не единственная, которая была пересечена. Поскольку из этих двух стран исходит большое количество финансово мотивированных киберпреступлений, многие из самых успешных киберпреступников мира были вынуждены выбрать сторону. До начала спецоперации большинство этих групп избегали нападать на жертв в России, Украине и на соседних территориях - возможно, в обмен на то, что власти закрывали глаза на их деятельность. Но с середины февраля мы наблюдаем резкий рост числа случаев нападения на сотрудников транснациональных корпораций, работающих в России и Украине. Если речь идет о сотрудниках в России, то вероятность того, что они подвергнутся атаке, зачастую не меньше, чем у сотрудников в любой другой точке мира.

Понятно, что активность APT-групп привлекает много внимания, но важно помнить, что лишь небольшой процент наших клиентов когда-либо наблюдает активность со стороны группировок, предположительно спонсируемых государством (не говоря уже о тех, кто связан с глобальными сверхдержавами). За небольшим числом исключений, когда хакер постучится в вашу дверь, он, скорее всего, будет больше похож на обычного киберпреступника, чем на враждебное государство.

Рис. 5: Риск атаки на работников в России, на Украине и по всему миру (на основе индекса атак Proofpoint) для крупной транснациональной компании, январь - март 2022.

Emotet снова на подъеме

В январе 2021 года международная операция правоохранительных органов уничтожила ботнет EMOTET. В одночасье исчезла угроза, ответственная за почти 10% вредоносной активности в электронной почте за предыдущий год.

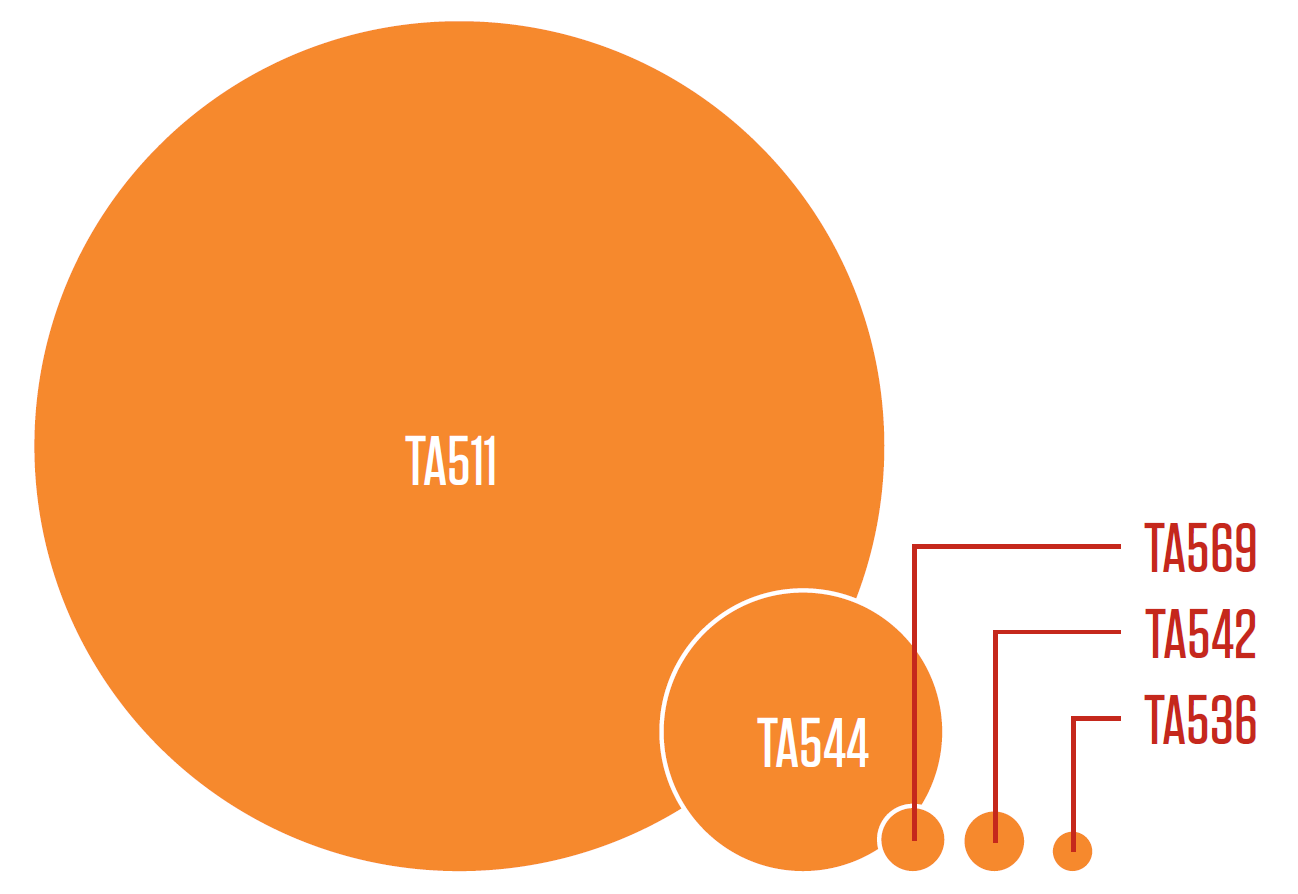

Но киберпреступники отличаются оппортунизмом, и на освободившееся место пришли другие операторы. В 2021 году группа, которую мы называем TA511, стала бесспорным лидером по объему вредоносной электронной почты, отправив в три раза больше сообщений, чем следующий по активности злоумышленник.

EMOTET:

До уничтожения своей инфраструктуры в 2021 году Emotet был самой часто распространяемой вредоносной программой в мире. После возвращения в конце года разработчики Emotet были связаны с группами TrickBot и Conti.

TA511:

Финансово мотивированная киберпреступная группа, известная своими крупномасштабными кампаниями, направленными на широкий спектр отраслей. С момента первого обнаружения она также была связана с различными типами вредоносных программ.

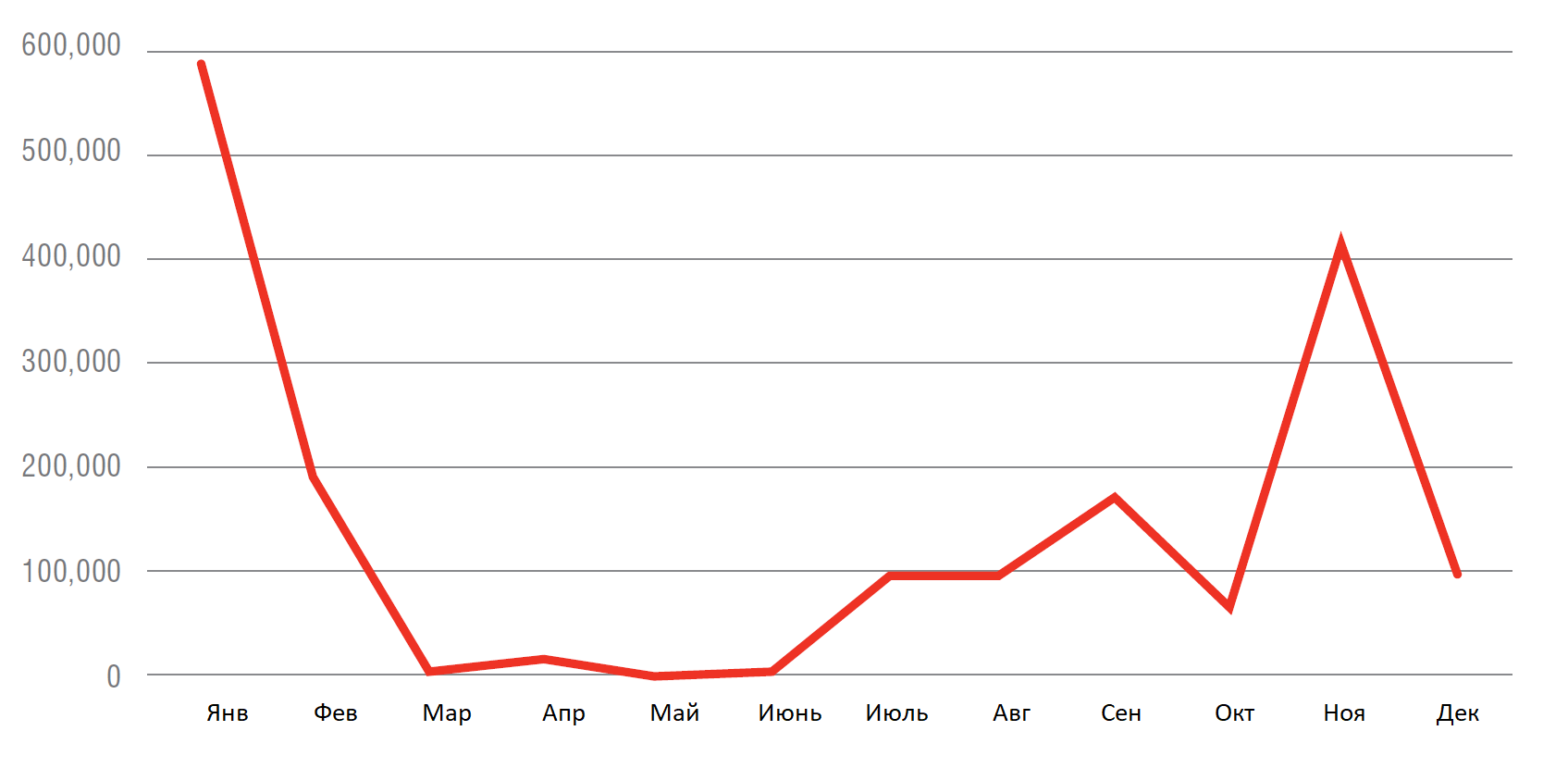

Рис. 6: Ведущие группировки по количеству сообщений. Размеры кругов отражают пропорции.

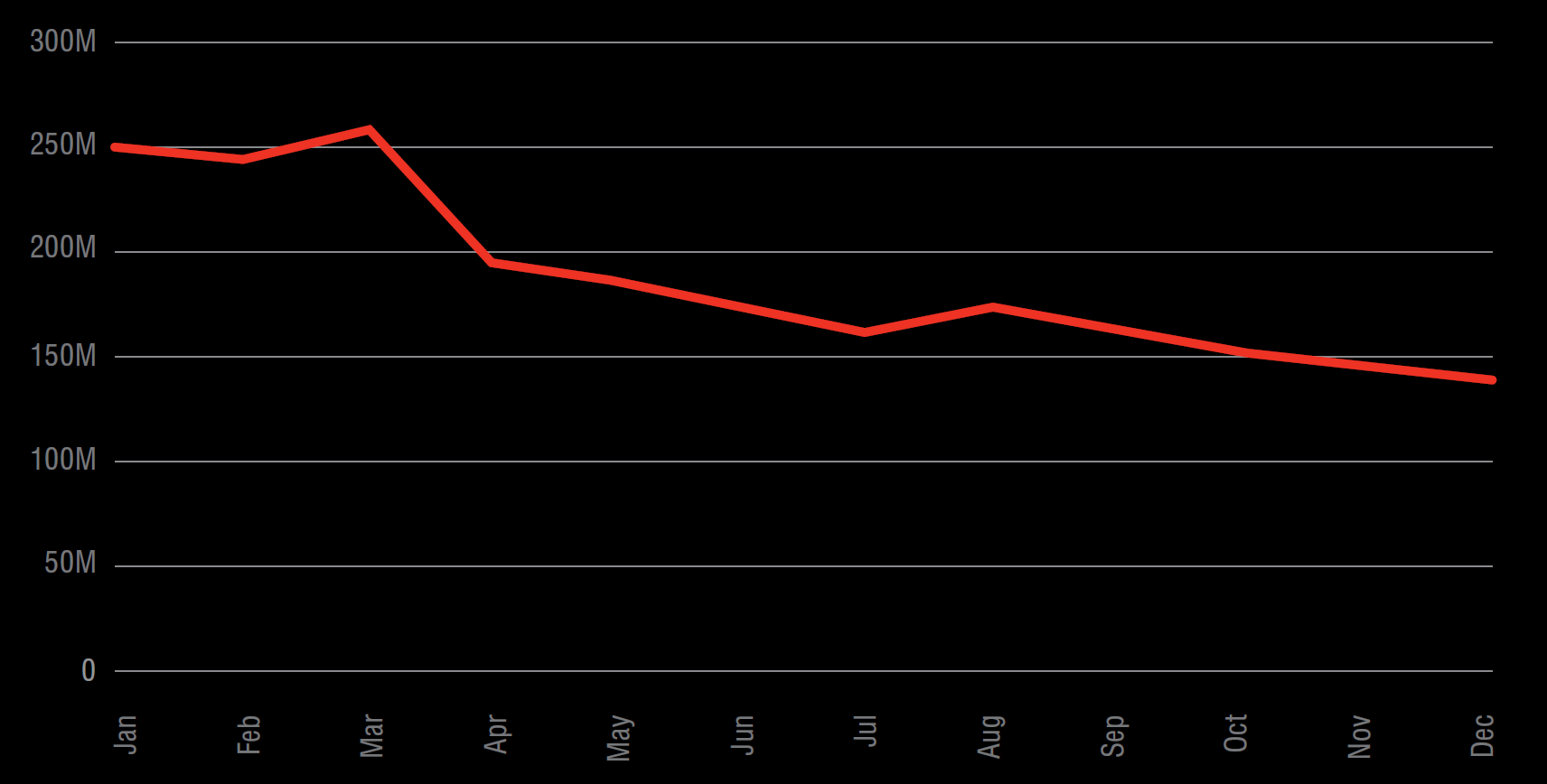

В ноябре 2021 года Emotet возобновил свою деятельность, но количество вредоносных программ не сразу достигло уровня 2020 года. В течение первых нескольких месяцев после возвращения группы объем сообщений TA542 (группы, стоящей за Emotet) исчислялся лишь десятками тысяч. Но по состоянию на март этого года Emotet, похоже, снова достиг прежних высот: несколько кампаний распространили около миллиона сообщений каждая. Позже в этом отчете мы подробно рассмотрим причины этого, поскольку последние исследования установили прочные связи между Emotet и группой шифровальщиков Conti.

Рис. 7: Количество сообщений Emotet, январь 2021 - февраль 2022.

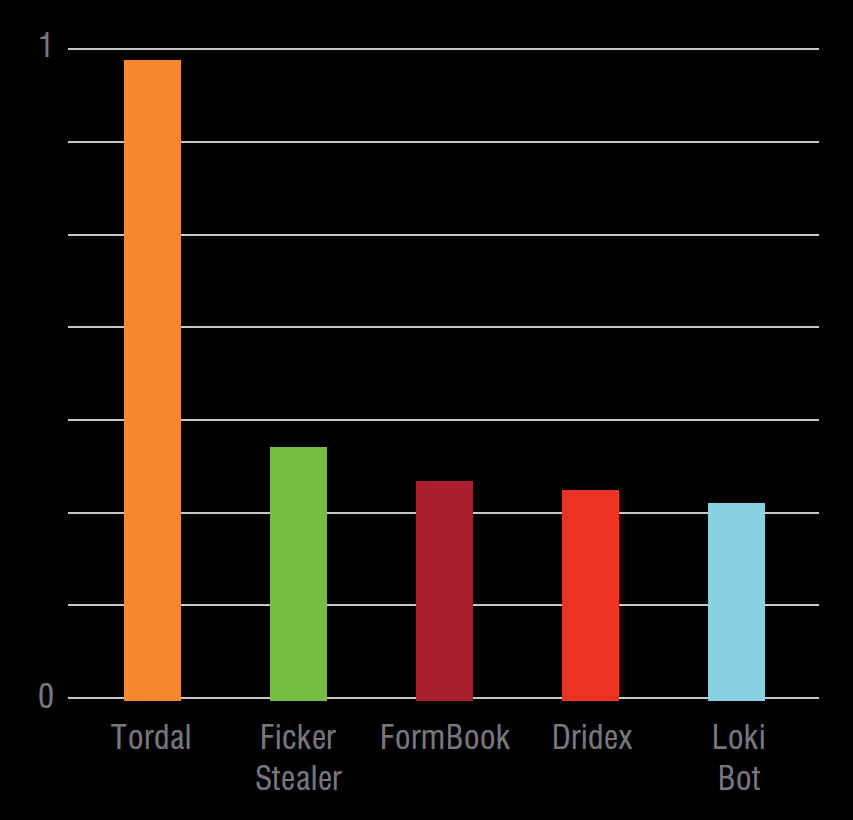

Tordal, являющийся излюбленным инструментом TA511, возглавил наш список наиболее распространенных вредоносных программ. Хотя отношения между TA511 и Tordal являются эксклюзивными, большинство других вредоносных программ, входящих в первую пятерку, имеют несколько распространителей (Ficker Stealer обычно наблюдается как вторичная полезная нагрузка, загружаемая Tordal). Таким образом, они могут встречаться в совершенно разных контекстах в зависимости от того, какую тактику социальной инженерии предпочитает злоумышленник. Например, Formbook распространялся с помощью приманки COVID-19, обычных электронных писем с запросом на получение информации, и даже в одной кампании злоумышленник маскировался под футбольного агента, действующего в интересах молодых игроков из Африки и Южной Америки.

Рис. 8: Топ вредоносных программ по количеству сообщений.

Стратегии социальной инженерии

В течение всего года пандемия то разрасталась, то отступала, но приманки на тему COVID-19 оставались актуальными. Первый всплеск совпал с расширением доступности вакцин в начале года, что в конечном итоге привело к снижению объема кампаний по мере того, как все большее число людей проходило вакцинацию. Однако летний всплеск заражений штамма Delta привел к дальнейшему подъему активности.

TORDAL:

Также известный как Hancitor, Tordal является загрузчиком вторичного вредоносного ПО, включая Cobalt Strike, по крайней мере, в одном случае. Первоначальная версия Tordal использовала для связи анонимную сеть Tor, в то время как более поздние версии использовали обычный HTTP.

FORMBOOK:

Этот вредонос как услуга продается на форумах с 2016 года. Цена сравнительно низкая, что делает его популярной среди злоумышленников. Из-за этого она встречается в широком спектре атак с использованием различных тактик социальной инженерии и методов доставки.

Рис. 9: Объем сообщений на тематику пандемии.

Рис. 10: Лэндинг TA425, имитирующий Национальную систему управления иммунизацией Пакистана.

Хотя большинство вредоносных кампаний на тему пандемии осуществлялось финансово мотивированными преступниками, некоторые предположительно спонсируемые государством злоумышленники также использовали приманки на тему COVID-19. В начале 2021 года предположительно связанная с Ираном группа TA451 провела фишинговую кампанию против американского оборонного подрядчика. Позже в том же году группа TA425, предположительно связанная с Индией, атаковала пользователей в Пакистане с помощью приманки «booster shot». Русскоязычная TA421 также включилась в игру, атакуя правительственные организации по всему миру приманками на тему COVID-19, которые в конечном итоге пытались доставить Cobalt Strike.

TA451:

Предположительно связанная с Ираном группа злоумышленников, активная по крайней мере с 2017 года. Эта группа использует фишинг для получения первоначального доступа, часто отдавая предпочтение приманкам на тему работы, направленным на оборонных подрядчиков. В течение многих лет группа распространяла различные распространенные и собственные вредоносные программы.

TA425:

Эта атакующая группировка, действующая из Индии, предположительно имеет государственную принадлежность. Как правило, они атакуют университеты, аналитические центры, технологические компании и правительства различных стран.

TA421:

Русскоязычная хакерская группировка. По данным ФБР, CISA и АНБ, эта группа якобы связана со Службой внешней разведки России (СВР). В связи с этим ее методы являются изощренными и используют разработанные самой группой вредоносные программы.

COBALT STRIKE:

Этот легальный инструмент «красной команды» используется группами безопасности для тестирования безопасности сети. Он также популярен среди хакеров, которые используют взломанные или незаконно приобретенные версии этого программного обеспечения как часть цепочки атак.

Фишинг по «Игре в кальмара»: как злоумышленники используют поп-культуру

Помимо COVID-19 в 2021 году также наблюдалась обычная выборка извечных тем, связанных с налоговыми декларациями, объявлениями о вакансиях и сезонными праздниками. Но вместо того, чтобы сосредоточиться на привычном, мы рассмотрим пример, который показывает, насколько быстро злоумышленники реагируют на социальные и культурные течения.

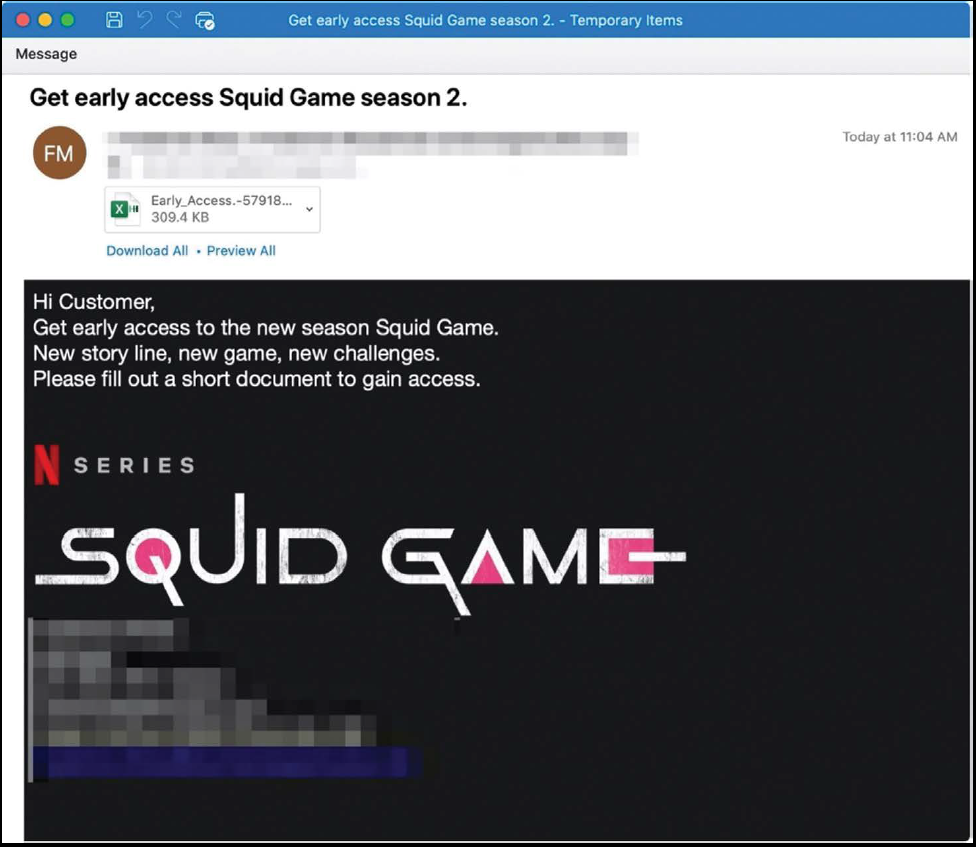

Сериал «Игра в кальмара» имел бешеный успех на Netflix, когда был запущен в конце сентября. Менее чем за месяц зрители потратили на просмотр сериала в общей сложности 1,65 миллиарда часов, что сделало его самым популярным контентом Netflix за всю историю. К октябрю этим воспользовались киберпреступники. Так, злоумышленник TA575 рассылал жертвам в США электронные письма с тематикой «Игры в кальмара». Письма обещали ранний доступ к следующему сезону или даже возможность сняться в будущих сериях.

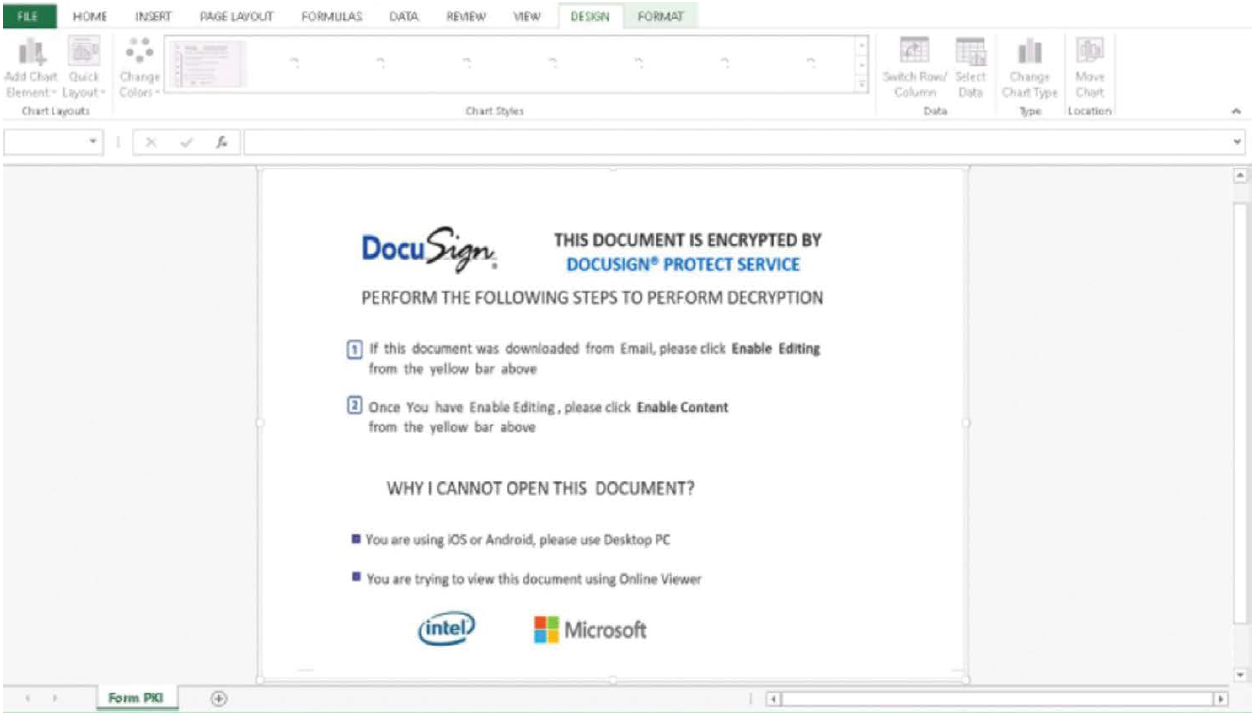

Если жертв убеждали загрузить приложенный файл Microsoft Excel и включить макросы, в их систему устанавливался банковский троян Dridex.

Подобные кампании могут исчезать из ландшафта угроз так же быстро, как и вдохновившие их культурные моменты. Уследить за ними сложно даже для хорошо укомплектованной группы разведки угроз, поэтому организациям придется полагаться на автоматизированные средства защиты электронной почты, способные выявлять динамические угрозы по мере их появления и исчезновения.

Рис. 11: Пример почтового фишинга по тематике сериала.

Шифровальщики: обзор за год

В 2021 году программы-вымогатели попадали в заголовки газет чаще, чем когда-либо раньше, поскольку серия громких атак показала, что эта киберугроза может помешать людям заправить свои автомобили, поставить еду на стол или даже получить медицинскую помощь. Отчет ФБР за прошлый год насчитывает по меньшей мере 649 атак шифровальщиков на организации критической инфраструктуры.

В этом году в борьбе с шифровальщиками было одержано несколько побед. Правоохранительные органы вернули около половины денег, выплаченных компанией Colonial Pipeline, а атака на систему снабжения Kaseya с целью получения выкупа была быстро разрешена благодаря выпуску ключа дешифровки. Но, несмотря на эти маленькие победы, сохранялось ощущение, что теневая элита киберпреступников с легкостью наносит удары по крупнейшим и наиболее важным предприятиям мира.

В конце февраля 2022 года на преступный мир шифровальщиков неожиданно был пролит свет: неизвестный пользователь Twitter под ником @ContiLeaks опубликовал логи чатов и другие данные, связанные с группировкой Conti. Исследователи начали изучать информацию, быстро поняв, что утечка дает беспрецедентный взгляд на внутреннюю работу одной из самых успешных и секретных операций по борьбе с выкупом.

Одна вещь, которая сразу бросается в глаза в утекших чатах - это организационная структура Conti. Группа работает как обычный бизнес, с наемными сотрудниками, отпускными и отделом кадров. Она также представляется жестко иерархичной, с несколькими уровнями управления. Утечки также содержат бесконечные сообщения об условиях труда, зарплате и других повседневных вопросах. Очень важно, что высшее руководство группы, похоже, создало разделение между отделами, так что левая рука не всегда знает, что делает правая. Это иллюстрирует обмен сообщениями от октября 2020 года: два сотрудника Conti выражают удивление по поводу сходства между их кампаниями и кампаниями Ryuk, группы вымогателей, которая, по их мнению, является совершенно отдельной. Это говорит о недостаточной осведомленности на более низких уровнях о многочисленных точках пересечения между Conti, Ryuk и различными операторами вредоносного ПО, которые они используют для предоставления первоначального доступа.

Провайдеры первоначального доступа теперь являются неотъемлемой частью экосистемы шифровальщиков. Операторы Conti, REvil и другие, вместо того чтобы пытаться доставлять вредоносы непосредственно по электронной почте, используют существующие сторонние вредоносные программы для заражения устройств и систем. В прошлогоднем отчете мы говорили о связи между различными группами вредоносных программ и операторами программ-вымогателей, но утечка данных Conti является самым убедительным доказательством тесной связи между ботнетами и шифровальщиками.

CONTI:

Один из самых успешных и, по некоторым данным, безжалостных операторов шифровальщиков. Он стал известен в начале 2021 года благодаря атакам на медицинские учреждения в США и Ирландии - отрасль, которая традиционно считалась недоступной для кибератак.

RYUK:

Разновидность шифровальщиков, тесно связанная с банковским трояном TrickBot. Недавние утечки говорят о том, что разработчики Ryuk также стоят за программой Conti.

REvil:

Эта группа шифровальщиков стала достоянием общественности после атак на 22 муниципалитета в Техасе. В январе 2022 года российские власти произвели несколько арестов и заявили, что ликвидировали инфраструктуру REvil. Но группа вновь появилась в апреле 2022 года.

DARKSIDE:

Darkside получила неожиданное мировое признание, когда ее программа-вымогатель была названа ответственной за атаку на Colonial Pipeline. В июне 2021 года группа заявила о своем роспуске, сказав, что внимание к ней стало слишком громким. Но, возможно, она просто провела ребрендинг под названием BlackMatter. ФБР также связало хакерские группы Alphv и BlackCat с группой Darkside.

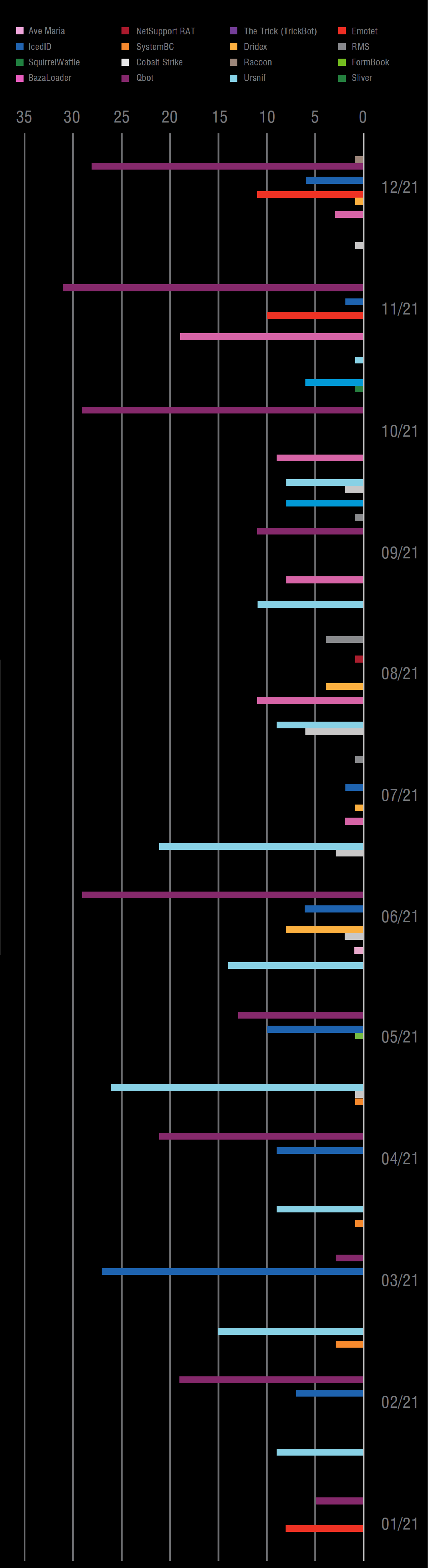

Вредоносное ПО первоначального доступа + заметные атаки шифровальщиков

Объемы сообщений вредоносных программ, известных как используемые Conti для первоначального доступа, и заметные атаки Conti за январь 2021 - февраль 2022 показаны на диаграмме ниже:

На диаграмме показаны объемы сообщений для известных штаммов вредоносного ПО, которые, как считается, обеспечивают первоначальный доступ для одного или нескольких операторов шифровальщиков. Здесь также перечислены некоторые из наиболее известных атак шифровальщиков прошлого года. В большинстве случаев связи между вредоносным ПО и операторами шифровальщиков носят анекдотический или корреляционный характер (хотя исследователи начали выявлять связи между распространителем вредоносного ПО, известным как FIN7, и операторами выкупных программ DARKSIDE, BLACKMATTER и REvil). Но благодаря утечкам информации о Conti у нас теперь есть окончательные доказательства того, что Conti широко использует BAZALOADER, TRICKBOT и Emotet. В случае с двумя последними, кажется вероятным, что упадок и закрытие TrickBot и внезапное возрождение Emotet в начале 2022 года напрямую связаны, причем последний теперь находится в очереди на то, чтобы стать вредоносным ПО для первоначального доступа Conti.

Связи TrickBot, Emotet и Conti показывают, что одним из наиболее важных способов защиты от такого рода вымогательства является предотвращение проникновения в сеть вредоносного ПО. А поскольку все вредоносные программы, упомянутые в приведенной выше таблице, распространяются через электронную почту и полагаются на уязвимость человека, наличие надежной защиты электронной почты и устойчивых пользователей является жизненно важным первым шагом в предотвращении проникновения шифровальщиков в вашу среду.

BLACKMATTER:

Некоторые считают, что это ребрендинг DarkSide. Этот оператор ransomware-as-a-service имеет тесные связи с атакой на Colonial Pipeline, хотя впоследствии члены группы заявили, что они просто связаны с другими группами.

TRICKBOT:

Появившись в 2016 году, этот банковский троян получил широкую известность. Возможно, это стало его гибелью, поскольку разработчики TrickBot объявили о планах вывести вредонос из эксплуатации в начале 2022 года.

BAZALOADER:

Впервые обнаруженный в апреле 2020 года, BazaLoader используется для загрузки других вредоносных программ. Он все еще активно разрабатывается и, как полагают, обеспечивает первоначальный доступ для шифровальщика Conti.

Крупные компании обеспечат нашу безопасность ― или нет?

Киберзлоумышленники полагаются не только на собственную изобретательность, они также включают в инфраструктуру своих кампаний такие легальные сервисы, как Microsoft OneDrive, Google Drive и Dropbox, как из-за их удобства, так и потому, что жертвы могут быть более склонны доверять ссылками знакомого сервиса.

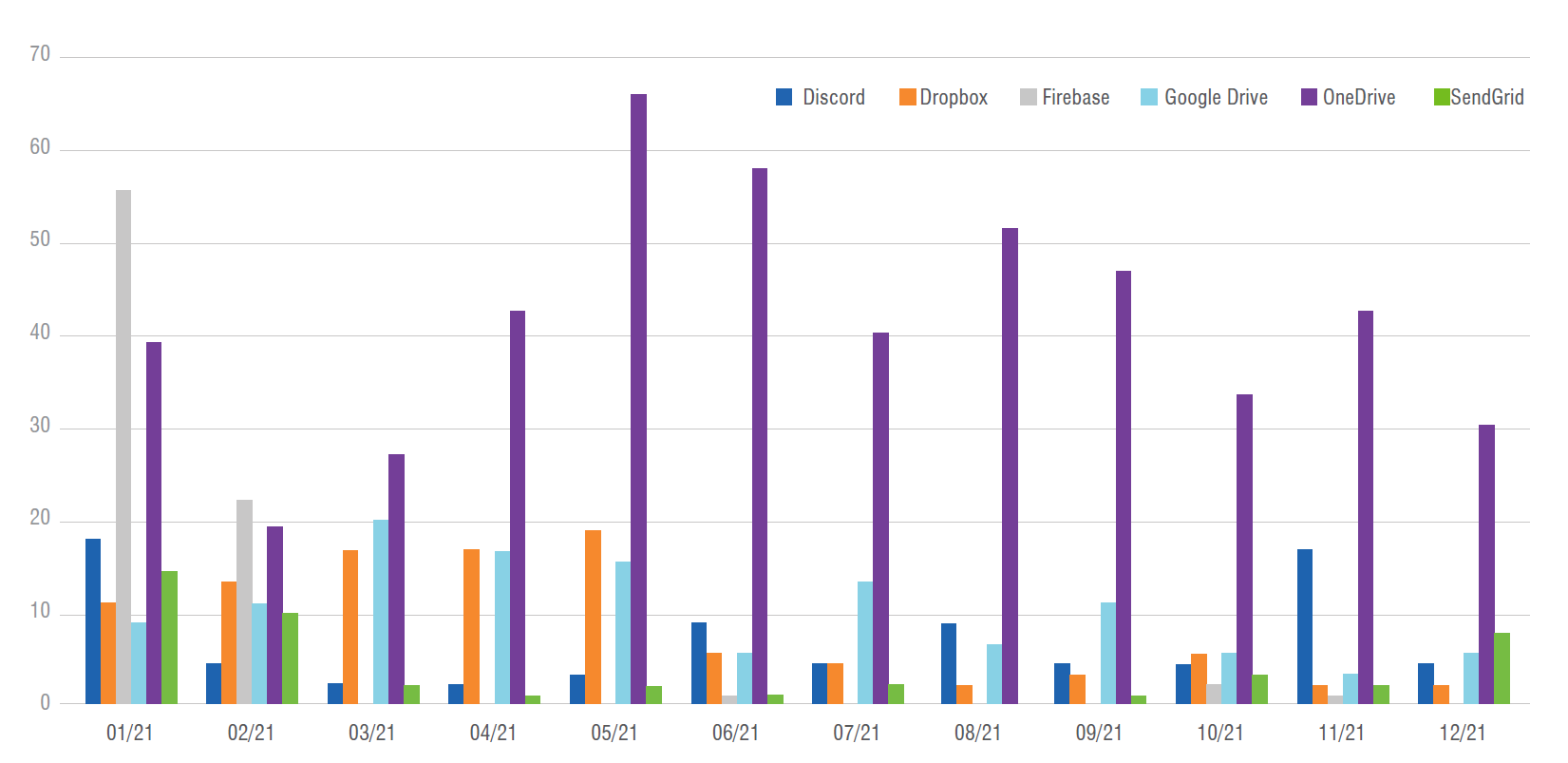

Рис. 12: Кампании, использующие легальные сервисы.

Microsoft OneDrive и Google Drive были наиболее распространенными частями легитимной инфраструктуры, используемой ведущими злоумышленниками, которых мы отслеживаем. Как правило, URL-ссылки, указывающие на эти сервисы, либо включаются непосредственно в тело вредоносного сообщения, либо встраиваются в прикрепленный PDF-файл. Поскольку продукты Google и Microsoft для веб-почты включают встроенную проверку на вирусы, возможно, жертвы предполагают, что файлы, переданные с помощью инфраструктуры этих компаний, проходят аналогичную проверку на безопасность.

Среди крупных киберпреступников группа, которую мы отслеживаем как TA571, широко использует OneDrive и Google Drive для распространения вредоносных программ. Кампании TA571 обычно включают отправленную по электронной почте ссылку на ZIP-файл, размещенный на одном из этих двух сервисов. В сжатой папке содержится файл Excel, который при включенных макросах содержит вредоносное ПО URSNIF.

Рис. 13: Документ из атаки TA571.

TA571 и злоумышленник, которого мы отслеживаем как TA579, также активно используют OneDrive для распространения BazaLoader, делая легитимную инфраструктуру неотъемлемым компонентом кампаний, известных тем, что они предоставляют первоначальный доступ к таким вирусам, как Conti и Ryuk.

TA571:

Финансово мотивированный распространитель вредоносного ПО, нацеленный на различные отрасли промышленности в Северной Америке. Впервые замечен в середине 2019 года.

URSNIF:

Широко распространенный банковский троян, развившийся из штамма вредоносного ПО под названием Gozi, исходный код которого утек в сеть в 2015 году. Ursnif - самый популярный из нескольких вариантов, производных от Gozi, включая Dreambot, ISFB и Papras.

TA579:

Финансово мотивированный распространитель вредоносного ПО, нацеленный на различные отрасли промышленности в Северной Америке. Впервые был замечен в середине 2021 года.

Угрозы в электронной почте

Электронная почта является универсальной, критически важной для современного бизнеса и по своей сути небезопасной. Созданная задолго до появления Интернета, электронная почта никогда не разрабатывалась с учетом требований конфиденциальности или безопасности. За 45 лет, прошедших с тех пор, она стала важнейшей основой современных деловых коммуникаций и магнитом для всевозможных атак.

Рис. 14: Объем атак с URL и вложениями.

Сомнительное вложение, пришедшее в ваш почтовый ящик, - это то, как, по мнению многих из нас, распространяется вредоносное ПО. Однако, согласно нашим данным, электронные письма, содержащие вредоносные ссылки, встречаются в три-четыре раза чаще, чем атаки на основе вложений.

Хотя угрозы на основе URL-адресов могут быть более распространенными, данные нашего недавнего отчета «Фишинг 2022» показывают, что процент провалов при атаках на основе вложений почти в два раза выше. (Другими словами, вероятность того, что пользователи загрузят вредоносный файл, в два раза выше, чем вероятность того, что они нажмут на вредоносную ссылку).

Большинство людей сейчас понимают, что кибератаки представляют опасность как для предприятий, так и для частных лиц. Но в такой быстро меняющейся среде «общепринятое знание» может оказаться контрпродуктивным. Регулярное обучение, в ходе которого особое внимание уделяется новейшим тактикам, методам и процедурам, используемым злоумышленниками, необходимо для того, чтобы люди осознавали опасность и укрепляли вашу первую линию обороны.

«Дружелюбные» мошенники

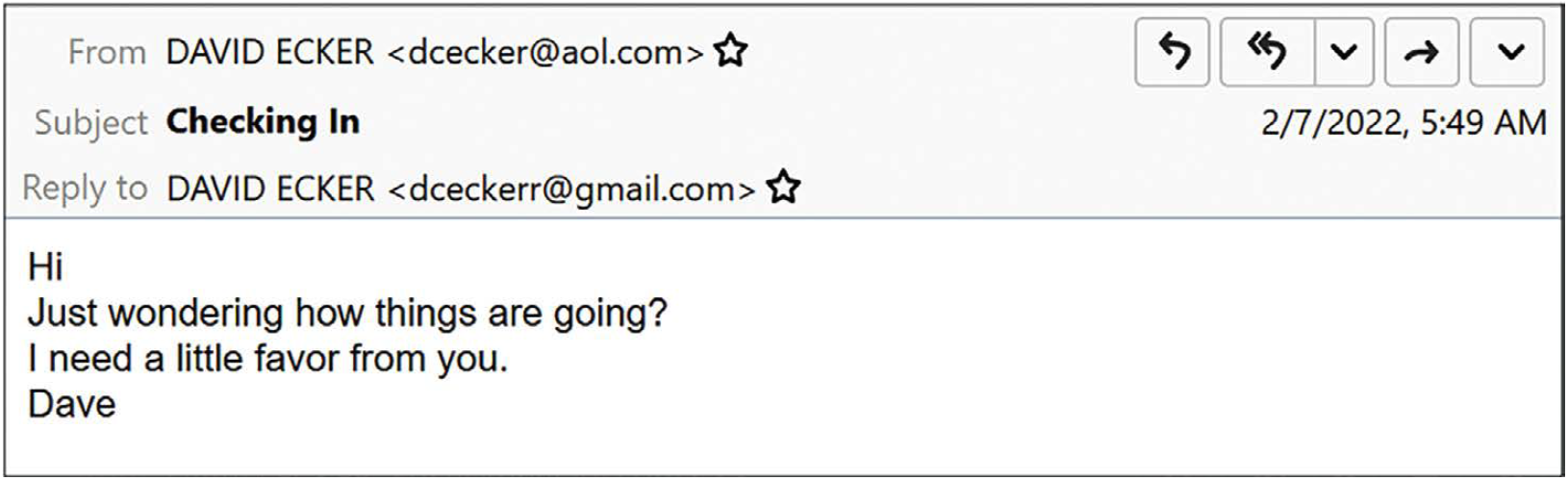

Доверие ― важный компонент социальной инженерии. Чтобы убедить человека взаимодействовать с вредоносным контентом, злоумышленник должен убедить его доверять источнику ― или, по крайней мере, приостановить недоверие достаточно долго, чтобы поддаться. За последний год мы наблюдаем растущую тенденцию, когда киберпреступники идут на удивительные меры, чтобы установить доверительные отношения с жертвами, прежде чем попытаться начать атаку.

Наиболее распространенная форма разговорной угрозы включает в себя заманивание, ориентированное на выполнение некоего задания от руководства - форма компрометации деловой электронной почты (BEC). Эти атаки обычно начинаются с доброжелательного сообщения, в котором получателя спрашивают, свободен ли он для выполнения простой задачи. Если жертва соглашается, злоумышленник просит деньги, подарочные карты или изменение счета. В среднем за месяц мы видим около 80 000 вредоносных писем, ориентированных на выполнение заданий.

Рис. 15: Попытки атак BEC с просьбой выполнить «быструю задачу».

Разговорный подход также может быть использован для распространения вредоносного ПО. Злоумышленник, которого мы отслеживаем как TA576, отличается небольшим количеством кампаний, направленных в основном на бухгалтерские и финансовые организации. Как правило, приманки представляют собой просьбы о помощи в подготовке налогов. Если кто-то из организации-жертвы отвечает, TA576 отправляет письмо, содержащее URL-адрес со ссылкой на трояна удаленного доступа NetWire.

TA576:

Известен тем, что атакует бухгалтерские и финансовые учреждения в налоговый сезон. Этот злоумышленник пытается доставить троянов удаленного доступа с помощью электронных писем, связанных с налогами. Впервые замечен в 2018 году.

Рис. 16: Пример вредоносного письма с просьбой выполнить задачу.

Самые серьезные угрозы, связанные с выкупом, обычно не доставляются непосредственно по электронной почте. Но это не означает, что банды, занимающиеся распространением шифровальщиков, не используют этот канал. Летом 2021 года мы видели, как группа разработчиков программ-вымогателей под названием DEMONWARE рассылала сообщения, пытаясь убедить сотрудников заразить собственные компьютеры в обмен на долю прибыли. Помимо приглашения присоединиться к преступному сообществу, электронные письма не содержали никаких других вредоносных элементов. Заинтересованным сотрудникам предлагалось связаться с адресом чата Telegram для получения дальнейших инструкций.

Наконец, в 2021 году также был отмечен ряд случаев, когда APT или предположительно спонсируемые государством злоумышленники использовали длительные фазы разговора, чтобы заложить основу для атаки. В начале 2021 года русскоязычная группа TA499 использовала электронные письма для налаживания отношений, чтобы заманить получателей в телефонные или видеочаты. Вероятной целью было создание контента, показывающего российскую оппозицию в негативном свете. Аналогичным образом, атакующий TA453, предположительно связанный с Ираном, часто использовал разговорные кампании, включая телефонные звонки, для установления взаимопонимания перед тем, как попытаться выпросить информацию и украсть учетные данные.

DEMONWARE:

Штамм шифровальщика, отличающийся тем, что его оператор пытается завербовать инсайдеров для инициирования атак.

TA499:

Злоумышленник, предположительно связанный с российским государством. Он специализируется на том, чтобы ставить в неловкое положение инакомыслящих политиков, знаменитостей и спортсменов. Атаки инициируются через недоброкачественные электронные письма, которые пытаются получить информацию и установить фиктивные видеочаты.

TA453:

Предположительно связанный с Ираном субъект современных постоянных угроз (APT). Группа исторически преследует приоритеты Корпуса стражей исламской революции (КСИР), нацеливаясь на диссидентов, ученых, дипломатов и журналистов.

Перехват деловой переписки

Один из самых простых способов вызвать доверие у потенциальной жертвы - принять облик надежного собеседника. По этой причине перехват деловой переписки или «угон треда\разговора» является популярной техникой среди большого количества финансово мотивированных злоумышленников.

Перехват деловой переписки основан на том, что злоумышленник уже имеет доступ к скомпрометированному почтовому ящику, либо через фишинг учетных данных, либо через существующую вредоносную программу, либо через распыление пароля. В случае с наиболее распространенными ботнетами этот процесс автоматизирован. В отсканированные сообщения электронной почты, включая "Re:" или "Fwd:", часто вставляется контент, который отправляется обратно пользователям в цепочке. Атаки BEC также часто используют эту технику, но при более практичном подходе, позволяющем в большей степени адаптировать сообщения для предполагаемых жертв. Получив доступ к почтовому ящику, злоумышленник отвечает на существующий поток сообщений электронной почты, обычно с вредоносным вложением, URL-адресом или просьбой к получателю выполнить какое-либо действие от имени злоумышленника.

Поскольку письмо отправляется с легитимного аккаунта, оно имеет все признаки подлинной переписки, что повышает вероятность того, что получатель выполнит просьбу.

Рис. 17: Кампании вредоносного ПО, использующие перехват деловой переписки.

Атаки на цепочки поставок

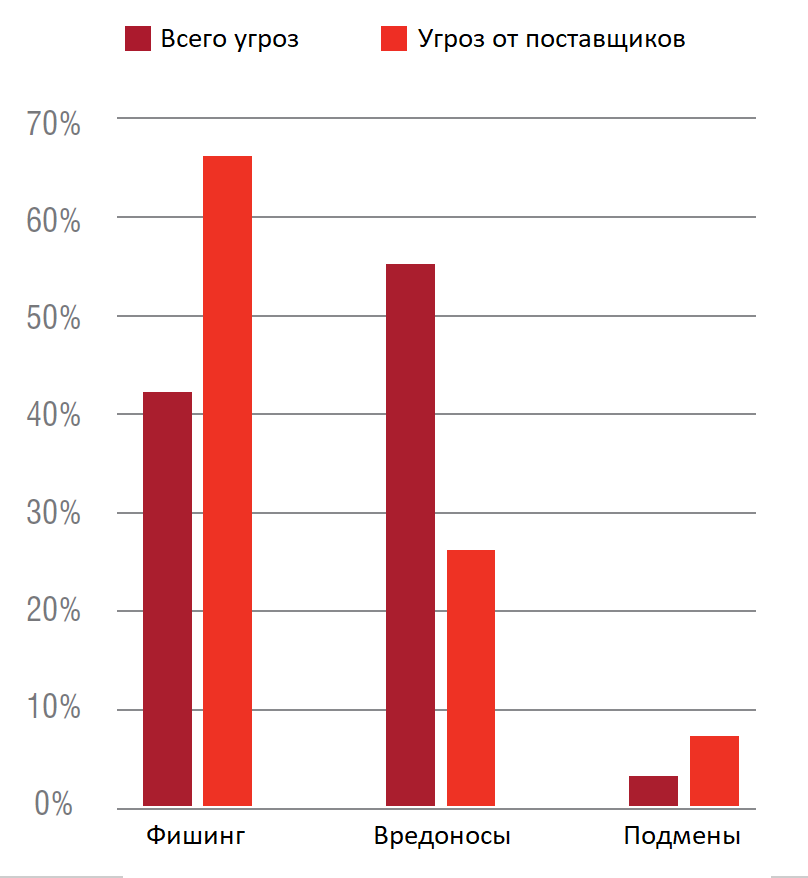

Атаки, отправленные из домена поставщика, отличаются от других. В любой месяц более 80% наших клиентов получают угрозу, исходящую от одного из их поставщиков. Этот показатель лишь немного ниже, чем процент клиентов, получивших угрозу любого вида. Угрозы, исходящие от цепочки поставок, больше всего отличаются по вероятному углу атаки. Как видно из этой диаграммы, по сравнению с общей картиной, угрозы, исходящие от поставщиков, чаще всего являются фишинговыми или атаками с подменой личности. И гораздо реже они связаны с вредоносным ПО.

Рис. 18: Угрозы от поставщиков по сравнению с угрозами в целом, 30-дневный период, с 22 февраля по 23 марта 2022 года.

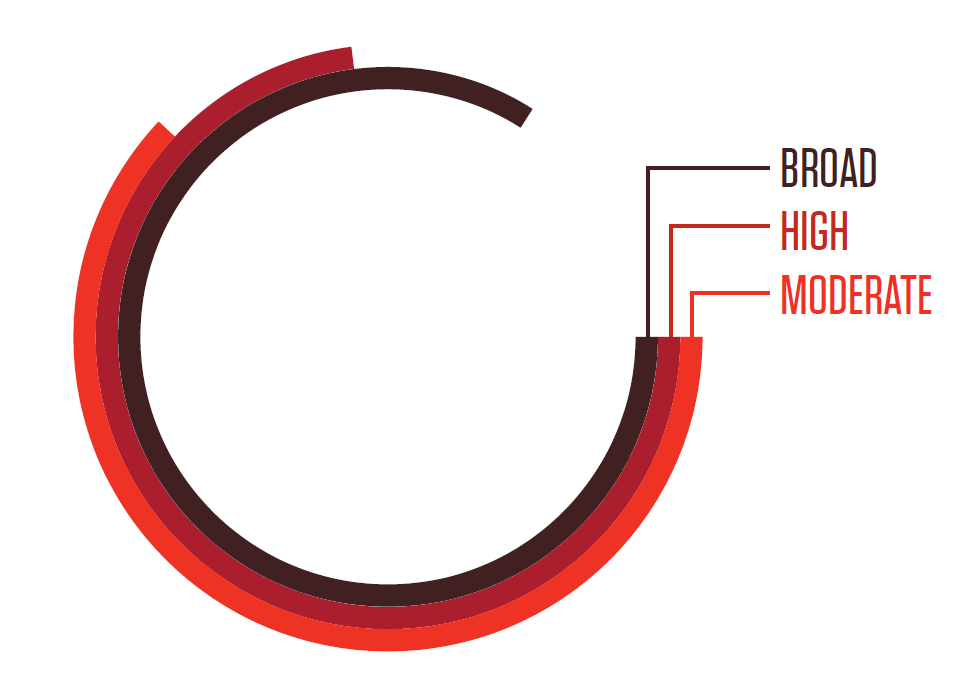

Угрозы фишинга и подмены личности особенно сильно зависят от использования доверия жертвы и ее знакомства с очевидным отправителем. Эта динамика становится еще более заметной, когда мы рассматриваем распределение угроз высокой, умеренной и широкой направленности, отправленных с доменов поставщиков. При прочих равных условиях можно ожидать, что организации будут получать меньше высоконаправленных угроз, поскольку разведка занимает много времени, что приводит к снижению объема сообщений. Однако при наличии поддельного или взломанного домена поставщика киберпреступникам легче составить подробную атаку, что приводит к непропорционально большому количеству высоко таргетированных атак.

Рис. 19: Распределение типов атак с доменов поставщиков за 30 дней.

Хотя нельзя исключать и атаки с использованием вредоносного ПО от взломанных поставщиков, в процессе обучения необходимо уделять особое внимание риску использования учетных записей поставщиков для целевых атак с применением социальной инженерии. Киберпреступники делают свою «домашнюю работу» и подходят к цели как к известному партнеру или соратнику, поэтому от взлома поставщиков особенно трудно защититься. Но защита электронной почты на основе машинного обучения обучена выявлять мельчайшие «улики», которые выдают эти атаки.

Там, куда мы идем, «TOADы» не нужны

Одним из самых неожиданных событий года стало резкое увеличение числа атак, ориентированных на телефонную доставку (TOAD). Эти атаки требуют высокого уровня прямого взаимодействия, поскольку отправленные по электронной почте приманки не содержат вредоносных программ или вредоносных URL-адресов. Вместо этого цель состоит в том, чтобы убедить жертву позвонить по поддельному номеру службы поддержки клиентов. После того как жертва звонит, злоумышленник убеждает ее предоставить удаленный доступ к компьютеру или вручную загрузить вредоносное ПО. Наши данные показывают, что каждый день происходит более 100 000 попыток инициировать атаку через телефонный звонок.

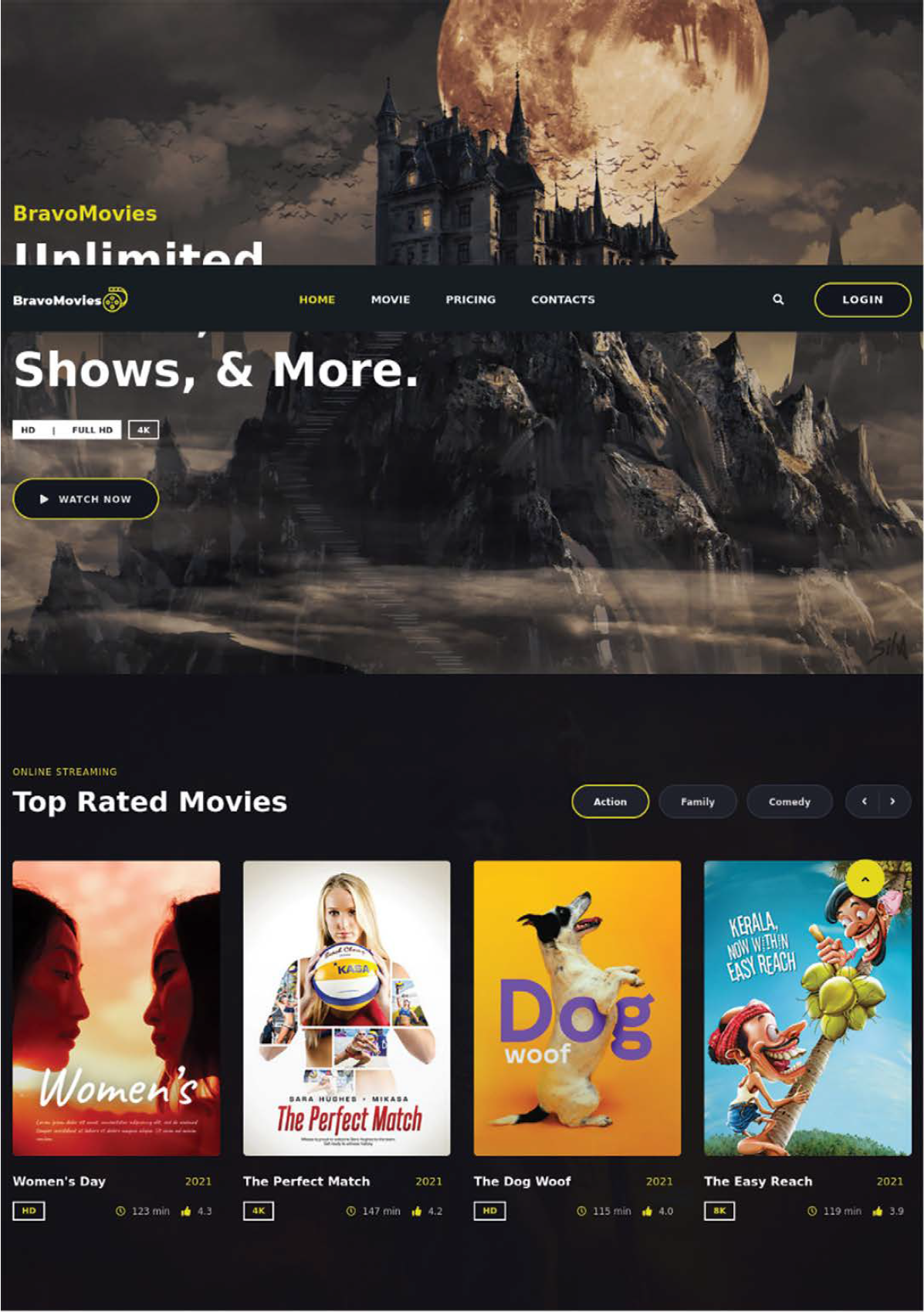

Рис. 20: Фишинговый стриминговый сервис, используемый в атаках.

Убедить жертву в необходимости активного телефонного общения нелегко, и в прошлогодних приманках TOAD использовались самые креативные методы социальной инженерии, которые мы когда-либо видели. От поддельного сайта стримингового кино до поддельных билетов на концерты таких знаменитостей, как Джастин Бибер и The Weeknd, распространители вредоносной программы BazaLoader были ответственны за некоторые особенно оригинальные кампании.

Рис. 21: Объем сообщений BazaLoader. Примечание: не во всех кампаниях использовался телефонный метод доставки.

Мобильные угрозы

Смартфоны по своей сути являются персональными. Они содержат подробные снимки нашей жизни, включая ценную информацию о наших отношениях, финансах, симпатиях и антипатиях. Но, как мы уже говорили, эти устройства также все больше стирают грань между личным и профессиональным. Всего лишь одна компрометация может привести к тому, что злоумышленники откроют доступ к финансам жертвы, а также к сети ее работодателя, что делает телефоны привлекательной целью для кибератак.

Рис. 22: Сообщения о попытках SMS-фишинга в США.

Положение дел в сфере смс-фишинга

В отчете «Фишинг 2022» в этом году 54% респондентов сообщили, что используют свой личный телефон для рабочих целей. Это означает, что для многих из нас смартфон является ключом к личной и профессиональной жизни. Неудивительно, что киберпреступники осознают эту возможность «два в одном» и, соответственно, увеличили количество атак на мобильные устройства.

SMS-фишинг или «смишинг»-уловки обычно используют наше предубеждение к срочности и неприятие потерь. Эти психологические триггеры особенно сильны в контексте телефонов, так как мы гораздо быстрее реагируем на мобильные сообщения, чем на электронную почту или компьютерные сообщения.

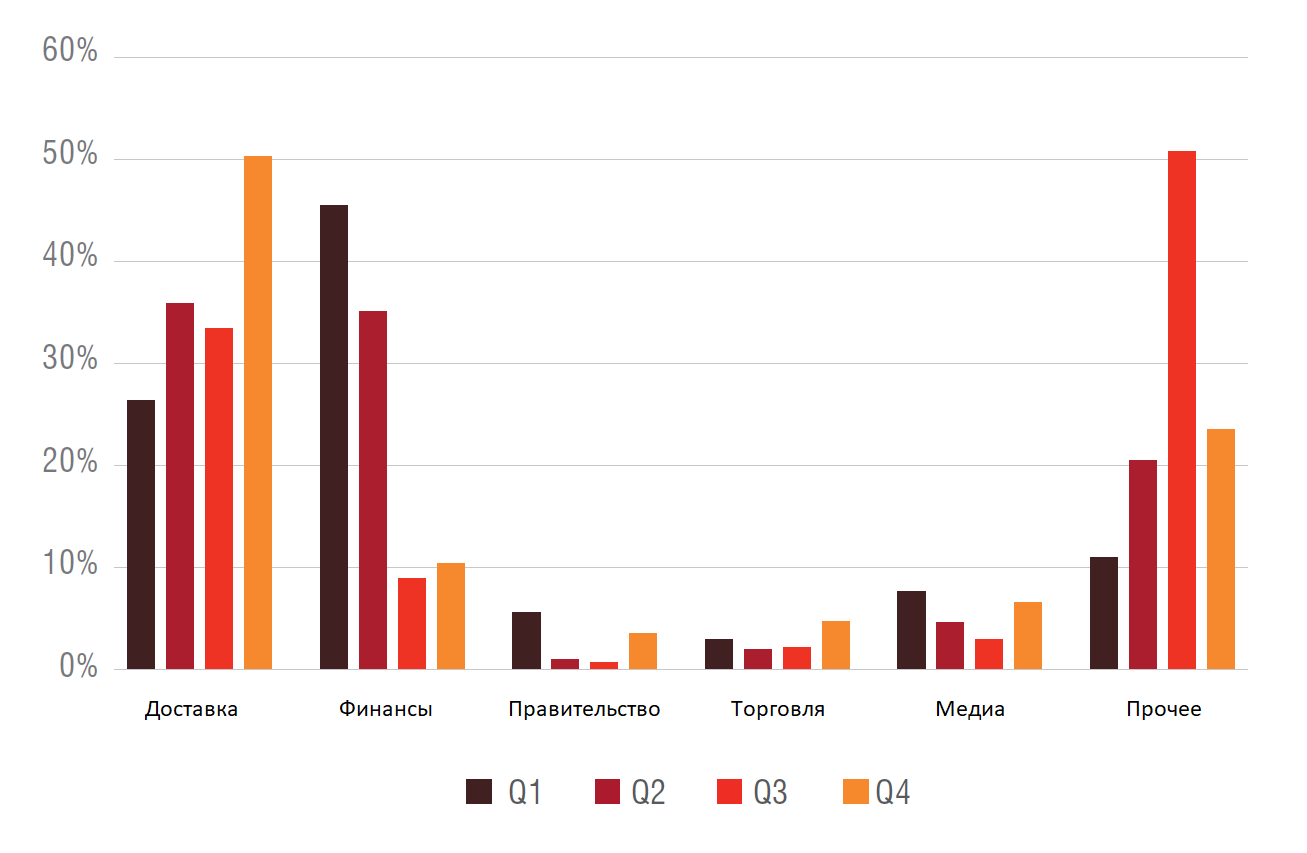

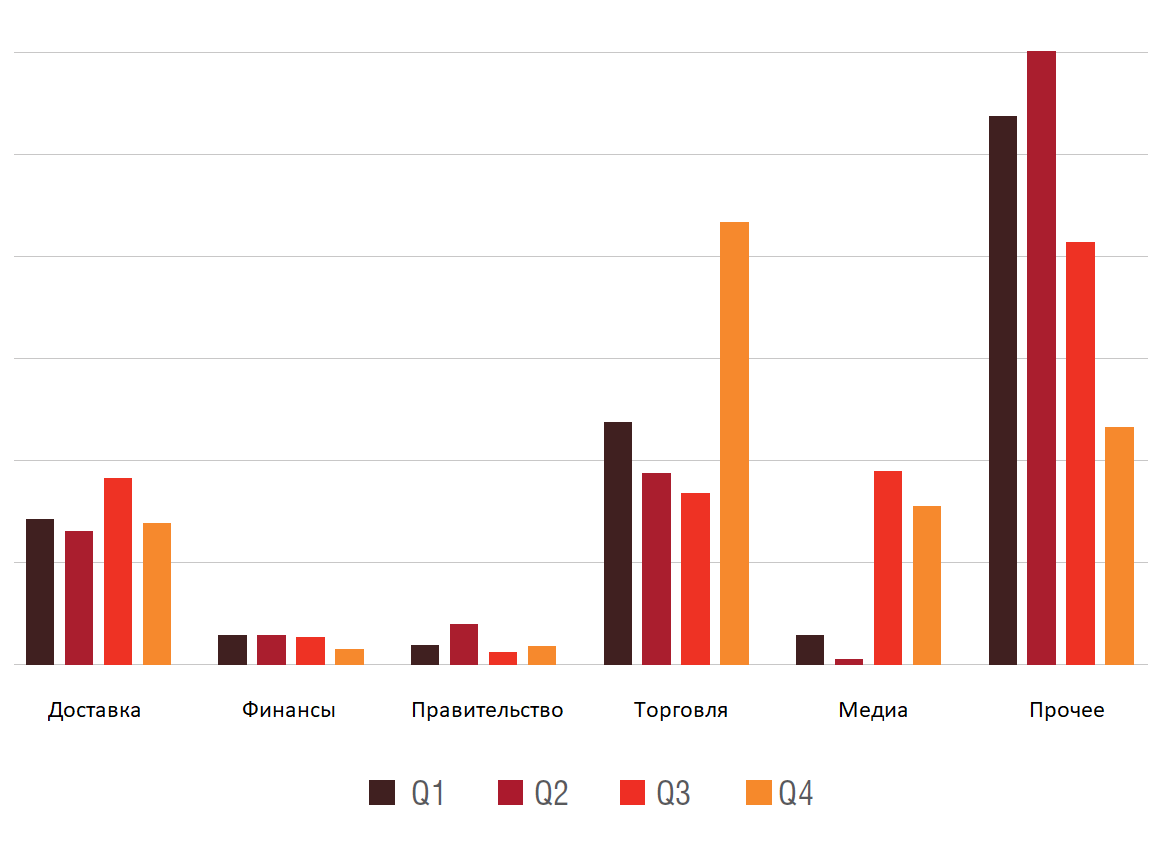

В Великобритании мобильные атаки постепенно остановились на уведомлении о доставке посылки как на самой эффективной теме. К последним трем месяцам года на эти сообщения приходилось более половины вредоносных SMS-приманок. В то же время резко сократилось количество банковских сообщений, возможно, в результате кампаний по повышению осведомленности в сфере финансовых услуг.

Для американских потребителей картина смишинга была аналогичной. Но поскольку компания Amazon сама занимается логистикой, рассылка уведомлений была разделена между категориями доставки и торговли.

Рис. 23: Категории вредоносных SMS-приманок в Великобритании.

Рис. 24: Категории вредоносных SMS-приманок в США.

Поймать FluBot

Смартфоны - это не только цель для смишинг-активности, разработчики вредоносного ПО также держат под прицелом сами устройства.

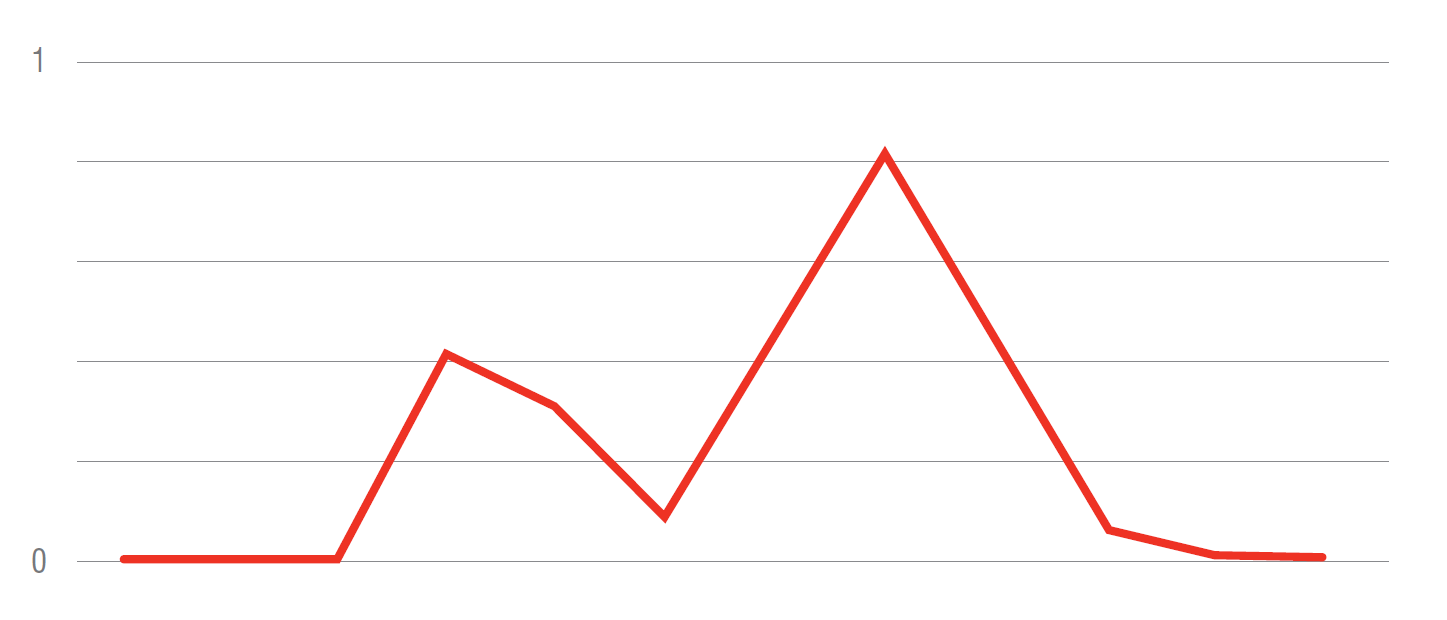

Рис. 25: Сообщения о FluBot.

FluBot - это сложная, похожая на червя вредоносная программа, появившаяся в конце 2020 года. Впервые она была обнаружена в Испании, затем распространилась на другие страны, попав в Великобританию в марте 2021 года. Вредонос распространяется путем доступа к адресным книгам зараженных устройств и отправки новых зараженных сообщений на номера из списка. В сочетании с убедительной приманкой - например, уведомлением о доставке посылки - это делает вредоносное ПО особенно вирулентным.

Присутствуя в системе, FluBot может читать и отправлять сообщения, удалять другие установленные приложения, совершать голосовые вызовы, выходить в Интернет и накладывать экраны кражи учетных данных на ряд банковских, брокерских и других финансовых приложений. Поскольку с одного устройства можно управлять несколькими финансовыми счетами, заражение одним FluBot может привести к катастрофическим последствиям.

FLUBOT:

Мощная вредоносная программа под Android, способная похищать данные, перехватывать звонки и сообщения, а также накладывать экраны для кражи учетных данных поверх многих популярных банковских приложений.

Облачные угрозы

Облачная инфраструктура сегодня является неотъемлемым компонентом большинства технологических стеков. А поскольку облачные технологии стали повсеместными, то и атаки на облачные аккаунты тоже стали повсеместными.

Сбор данных по облачным атакам

Наши данные за 2021 год показывают, что более 90% отслеживаемых облачных арендаторов подвергались атакам каждый месяц. Почти четверть (24%) облачных арендаторов были успешно атакованы, а общая доля скомпрометированных арендаторов в течение года достигла 63%. (Примечание: не все арендаторы с настроенными оповещениями имеют автоматическое устранение последствий или защиту). Другими словами, подобно фишингу и рассылке вредоносных программ по электронной почте, попытки компрометации облачных учетных записей превратились в существенную и постоянную составляющую угроз.

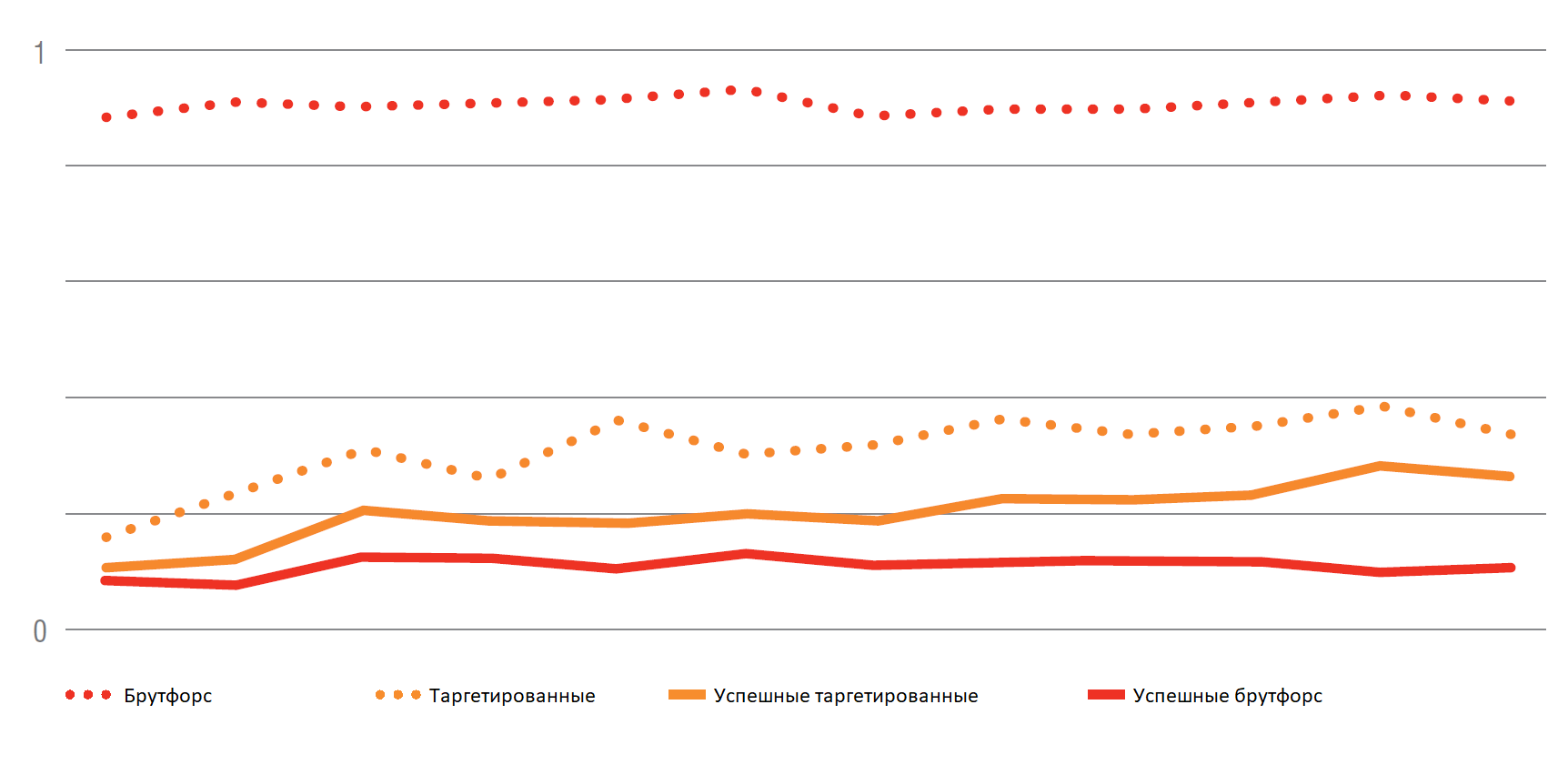

Рис. 26: Брутфорс и таргетированные атаки на облачные учетные записи, объем и процент успеха.

БРУТФОРС:

Брутфорс-атаки были направлены против 95% организаций, и в 2021 году удалось скомпрометировать почти треть (32%) арендаторов облачных сред.

Атаки грубой силы остаются методом, который выбирает большинство атакующих. Эти атаки были направлены на 95% организаций, и в 2021 году удалось скомпрометировать почти треть (32%) арендаторов облачных сред. Мы наблюдаем изменения в частоте и изощренности точных атак. В течение года число арендаторов облачных сред, подвергшихся точным атакам, неуклонно росло, как и число арендаторов, столкнувшихся со взломом.

В целом, 75% арендаторов облачных сред подверглись точным атакам, а 60% были скомпрометированы в результате. Хотя атаки методом грубой силы были направлены в три раза на большее число арендаторов, чем точные атаки, эффективность последних была в два раза выше. Учетные записи, скомпрометированные в результате точных атак, также чаще использовались в дальнейшем для создания вредоносных программ и хостинга в облаке.

Раздел 3: Привилегии

Как показали недавние взломы облачных сред, один набор учетных данных для единого входа может предоставить доступ к конфиденциальным данным, организационным структурам и корпоративным системам. В нашей модели рисков привилегии - системы и данные, к которым имеют доступ ваши пользователи, - позволяют точно определить, какой ущерб может нанести взлом.

Это также, возможно, та область нашей модели, где организации имеют самый высокий уровень потенциального контроля. Однако, как показывают многие громкие истории этого года, аудит и управление привилегиями все еще остаются в списке улучшений для некоторых организаций.

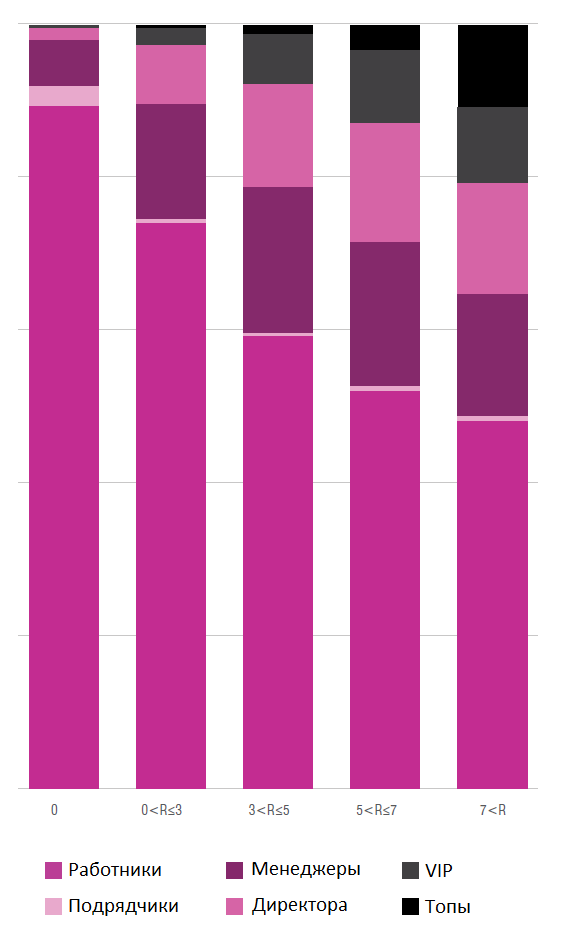

Рис. 27: Усредненный риск атак в зависимости от роли в компании.

Пользователи с высокими привилегиями непропорционально часто становятся жертвами атак. В организациях, входящих в наш набор данных, около 10% пользователей относятся к категории менеджеров, директоров или руководителей. Однако наши данные показывают, что на эту группу приходится почти 50% наиболее серьезных рисков или атак.

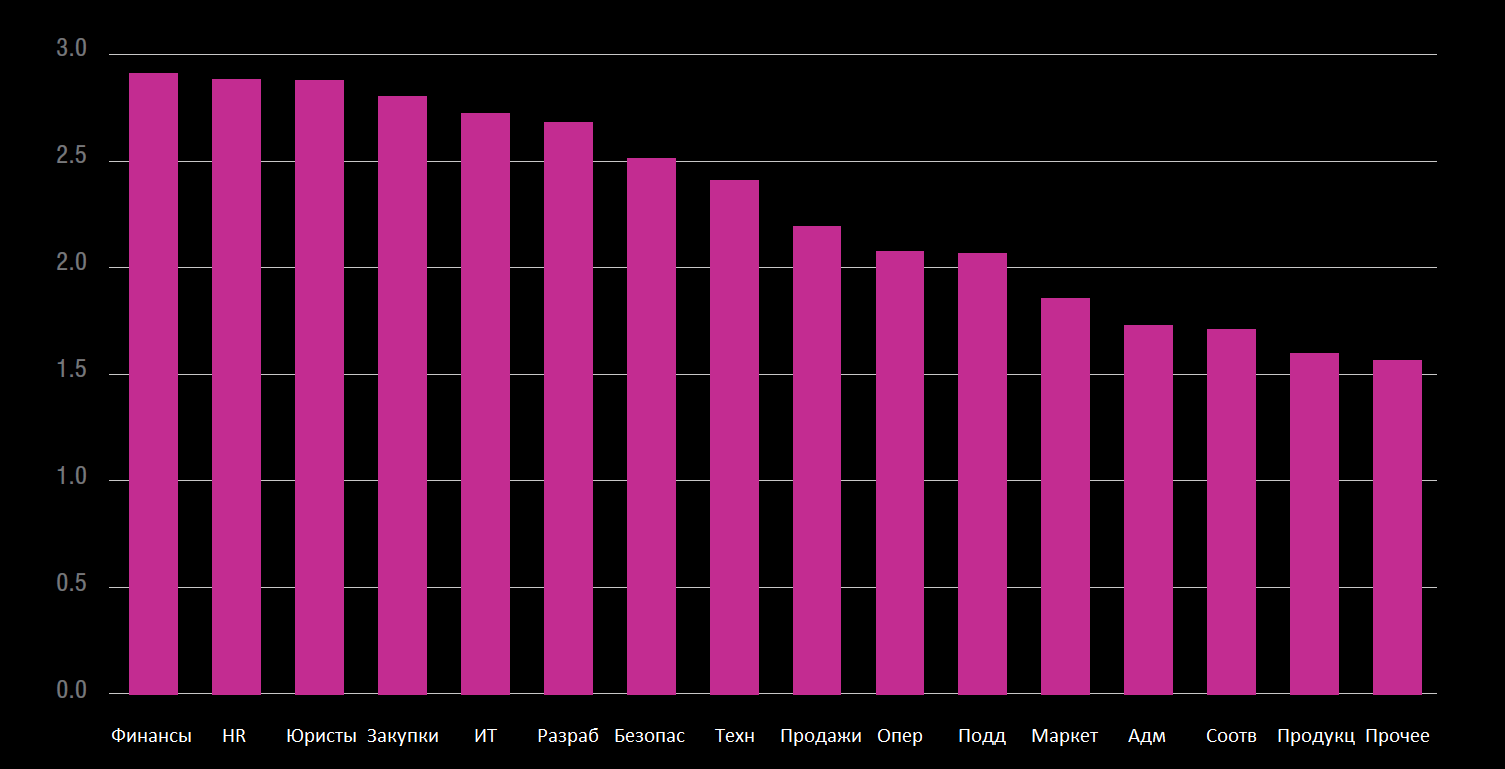

Рис. 28: Средний риск по отделам.

Аналогичным образом, отделы, работающие с конфиденциальной информацией, такие как финансовый, кадровый и юридический, как правило, подвержены более высокому риску, чем такие функции, как маркетинг и продукт.

Знание того, где существуют самые высокие риски на основе привилегий, будь то индивидуально или по отделам, является решающим шагом в защите любой организации от атак. Пользователи с высокими привилегиями могут пройти дополнительное обучение, чтобы справиться с повышенной угрозой. Отделы, работающие с конфиденциальными или ценными данными, могут извлечь выгоду из дополнительных уровней безопасности или надзора.

Подозрительная активность в облаках

Поскольку доступ ко многим корпоративным системам теперь осуществляется через единый набор учетных данных в облаке, появляется значительный риск, основанный на привилегиях. В чужих руках учетная запись может быть использована для предоставления постоянного доступа к вредоносным приложениям, манипулирования конфиденциальными данными и файлами и их потенциальной утечки, а также для фиксации вредоносного кода в общих хранилищах. В нескольких случаях мы наблюдали создание вредоносных приложений OAUTH в скомпрометированных облачных средах. Впоследствии эти приложения использовались злоумышленниками для заражения других облачных аккаунтов, используя статус «проверенного издателя».

OAUTH:

Открытый стандартный протокол аутентификации, который использует маркеры для предоставления доступа к онлайн-сервисам без необходимости вводить пароли. Обычно встречается при использовании учетных данных Facebook или Google для доступа к сторонним сайтам и приложениям, а также в некоторых корпоративных облачных средах.

В течение года наша команда по безопасности облачных сред заметила, что 35% арендаторов, столкнувшихся с подозрительным входом в систему, также столкнулись с подозрительной файловой активностью после нарушения. Кроме того, мы обнаружили более 200 вредоносных приложений, направленных на более чем 55% арендаторов облачных сред. В среднем примерно в 10% организаций было обнаружено, что в их среде присутствует как минимум одно авторизованное активное вредоносное приложение.

Предотвращение утечек данных

Инсайдерские угрозы представляют собой растущий риск для предприятий - не в последнюю очередь потому, что, как мы видели, киберпреступники активно пытаются вербовать недовольных сотрудников. В 2020 году организации все еще пытались приспособиться к внезапно возникшей потребности в удаленной работе. К 2021 году большинство компаний уже освоились с новой схемой работы. И по мере того, как продолжался год, многие начали планировать постоянное гибридное будущее, в котором сотрудники будут проводить из дома столько же времени, сколько и в офисе.

Поэтому мы не увидели особых изменений в конфигурации предупреждений о потере данных. Не включенные в список USB-устройства по-прежнему вызывают наибольшую обеспокоенность, в то время как загрузка потенциально вредоносных файлов и утечка данных на USB поднялись в рейтинге. Печать больших объемов бумажных документов в неурочное время вернулась в первую десятку, по понятным причинам выбыв из нее во время пандемии.

Табл. 1: Самые популярные DLP-правила у клиентов 2020-2021.

Для многих постепенный переход к гибридной работе только начинается. Однако по мере того, как люди начинают возвращаться в офис, мы можем ожидать, что характер оценки рисков привилегий также изменится. Площадь поверхности для атак постоянно меняется, поэтому приоритеты и фокус команд безопасности должны меняться вместе с ней.

Заключение и рекомендации

Современные угрозы требуют подхода к предотвращению инцидентов, ориентированного на людей.

В подавляющем большинстве случаев человеческий фактор имеет большее значение, чем технические особенности атаки. Киберпреступники ищут отношения, которыми можно воспользоваться, доверие, которым можно злоупотребить, и доступ, которым можно воспользоваться.

Разверните решение, которое позволит вам отслеживать, кто подвергается атакам, как их атакуют и нажали ли они на кнопку. Учитывайте индивидуальный риск каждого пользователя, включая то, как его атакуют, к каким данным он имеет доступ и склонен ли он становиться жертвой атак.

Мы рекомендуем следующее для защиты, ориентированной на людей:

Уязвимости

Большинство кибератак не смогут быть успешными, если кто-то не попадется на их приманки. Снижение уязвимости начинается с обучения по вопросам безопасности и контроля на основе оценки рисков:

- Обучите пользователей выявлять и сообщать о вредоносной электронной почте. Регулярное обучение и имитация атак могут остановить многие атаки и помочь выявить людей, которые особенно уязвимы. Лучшие симуляции имитируют реальные методы атак. Ищите решения, которые учитывают современные тенденции и последние данные об угрозах.

- В то же время исходите из того, что пользователи в конечном итоге нажмут на некоторые угрозы. Злоумышленники всегда найдут новые способы использовать человеческую природу. Найдите решение, которое нейтрализует угрозы, применяя дополнительные уровни безопасности для наиболее уязвимых пользователей.

- Изолируйте рискованные веб-сайты и URL-адреса. Не допускайте попадания рискованного веб-контента в вашу среду. Изоляция веб-сайтов может стать критически важным средством защиты от угроз, основанных на URL-адресах. Эта же технология может изолировать личный веб-серфинг пользователей и веб-службы электронной почты.

Атаки

Кибератаки неизбежны, но при правильном мышлении, инструментах и политике они могут стать управляемым риском:

- Создайте надежную защиту от мошенничества в электронной почте. Мошенничество в электронной почте бывает трудно обнаружить. Инвестируйте в решение, которое может управлять электронной почтой на основе пользовательских политик карантина и блокировки. Ваше решение должно анализировать как внешнюю, так и внутреннюю электронную почту - злоумышленники могут использовать взломанные учетные записи для обмана пользователей в одной организации.

- Защитите облачные учетные записи от захвата и вредоносных приложений.

- Сотрудничайте с поставщиком аналитики угроз. Целенаправленные и адресные атаки требуют расширенного анализа угроз. Используйте решение, которое сочетает статические и динамические методы для обнаружения новых инструментов, тактик и целей атак, а затем учится на их основе.

Привилегии

Цель любого киберзлоумышленника - доступ к данным, системам и другим ресурсам. Чем больше привилегий у жертвы, тем больше доступа у злоумышленников - и тем больший ущерб они могут нанести:

- Разверните систему управления внутренними угрозами для предотвращения, обнаружения и реагирования на действия злоумышленников, халатных и скомпрометированных пользователей - наиболее распространенные сценарии злоупотребления привилегиями - в режиме, максимально приближенном к реальному времени.

- Быстро реагируйте на потенциальное злоупотребление привилегиями с помощью инструментов, которые помогут определить, что произошло до, во время и после инцидента, и определить намерения пользователя без обычных ложных срабатываний.

- Обеспечьте соблюдение политик безопасности с помощью обучения пользователей, напоминаний в реальном времени и блокирования, когда это необходимо.

О компании Proofpoint

Proofpoint, Inc. является ведущей компанией в области кибербезопасности и соответствия нормативным требованиям, которая защищает самые большие активы и самые большие риски организаций - их сотрудников. Благодаря интегрированному пакету облачных решений, Proofpoint помогает компаниям по всему миру остановить направленные угрозы, защитить свои данные и сделать своих пользователей более устойчивыми к кибератакам. Ведущие организации всех размеров, включая 75% из списка Fortune 100, полагаются на Proofpoint за ориентированные на людей решения по безопасности и соблюдению нормативных требований, которые снижают наиболее важные риски в электронной почте, облаке, социальных сетях и Интернете. Более подробную информацию можно найти на сайте www.proofpoint.com.

Источник: https://www.proofpoint.com