2021: «новая нормальность»?

В нашем прошлогоднем отчете мы назвали вступление «Год, подобного которому еще не было». Мы легко могли бы повторить этот заголовок для описания 2021 года. Этот год заставил многие организации задуматься о том, что будет означать «нормальный» год для их трудовых коллективов в будущем.

Наряду с гибридными и удаленными вариантами работы, организации размышляют о том, как лучше всего поддерживать связи и сотрудничество между работниками. Исследования показывают, что продолжающаяся пандемия оказала серьезное влияние на психическое состояние персонала. Сотрудники чувствуют себя выгоревшими, эмоционально истощенными и отвлеченными. Между тем, киберпреступники все так же искусны. И они продолжают использовать тактики и приманки, которые находят отклик как у сотрудников, так и у клиентов.

В этом - восьмом по счету - ежегодном отчете о фишинге мы рассмотрим уязвимости пользователей с разных сторон. Мы взглянем на проблемы, вызванные недостатком кибергигиены, и те, которые могут быть результатом недостатка знаний и четких коммуникаций. Мы обсудим способы, с помощью которых организации могут стать более внимательными к своим рискам. И мы опишем возможности для создания и поддержания инициатив по обучению осведомленности в области безопасности в таком непростом климате.

В этом году отчет включает анализ данных из следующих источников:

- Опрос 3,500 работников в семи странах (Австралия, Франция, Германия, Япония, Испания, Великобритания и США).

- Опрос 600 профессионалов в области ИТ и информационной безопасности в тех же семи странах.

- Почти 100 миллионов имитированных фишинговых атак, проведенных нашими клиентами за 12-месячный период.

- Более 15 млн. электронных писем, о которых сообщили конечные пользователи наших клиентов за тот же период времени

О терминологии

«Фишинг» может означать разные вещи для разных людей. Мы используем этот термин в широком смысле, чтобы охватить все социально-сконструированные атаки по электронной почте, независимо от конкретного вредоносного намерения (например, направление пользователей на опасные веб-сайты, распространение вредоносных программ, сбор учетных данных и т.д.).

Вот несколько других терминов, которые мы используем в этом отчете, и их определение:

- Массовый фишинг: неизбирательные, «веерные» атаки, при которых одно и то же электронное письмо рассылается многим людям в организации.

- Таргетированный фишинг: целенаправленные атаки, направленные избранным лицам в организации.

- Топ-фишинг: атаки на особо ценные цели, такие как руководители высшего звена.

- Смишинг: атаки, в которых в качестве основного вектора связи используются мобильные текстовые сообщения (SMS).

- Вишинг: телефонные атаки с использованием телефонных или голосовых сообщений.

Ландшафт угроз 2021: высокоуровневый обзор

Для многих 2021 год был похож на день сурка. Проблемы, связанные с пандемией, оставались актуальными для сотрудников и организаций, а также для многих злоумышленников. Кадровым и операционным командам внезапно пришлось поддерживать удаленные и гибридные модели работы. В то же время команды по информационной безопасности и ИТ должны были обеспечить безопасность всего этого.

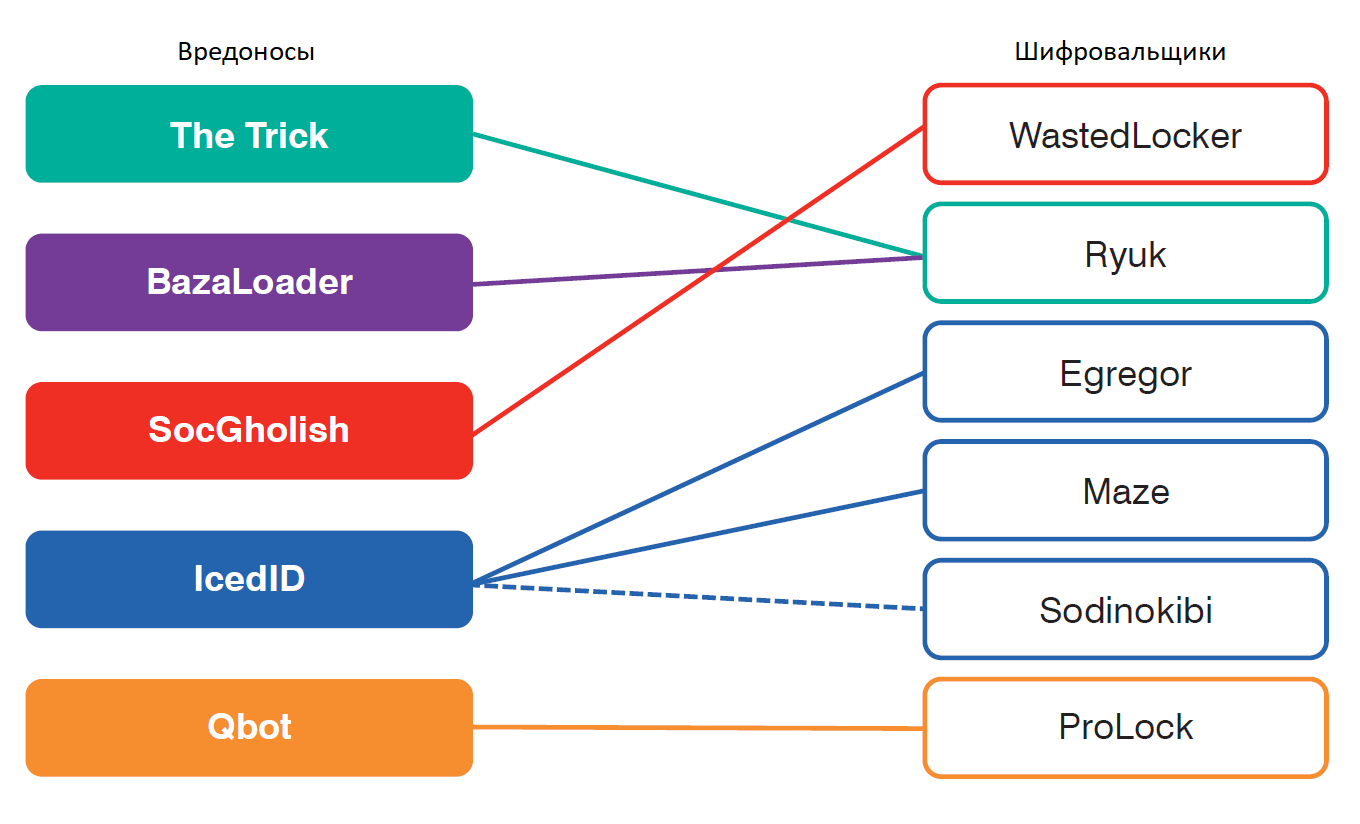

Первые три квартала года были напряженными для киберпреступников: мы выявили около 5500 кампаний , в которых использовалась одна или несколько узнаваемых тактик. Наши исследователи также выявили около 15 миллионов фишинговых сообщений с вредоносными программами, которые были напрямую связаны с последующими атаками шифровальщиков. Среди этих семейств вредоносных программ наиболее распространенными были Dridex, The Trick, Emotet, Qbot и Bazaloader.

Рис.1: Наблюдаемые связи между семействами вредоносных программ первой стадии заражения и вредоносными программами более поздних стадий.

Наживаясь на пандемии

Неудивительно, что кампании на тему COVID продолжались, продолжая вал оппортунистических атак, которые в течение всего 2020 года сопровождали развитие пандемии. По мере того, как общественное беспокойство ослабевало, количество фишинговых атак на тему COVID также слегка снижалось. Весной и в начале лета 2021 года наблюдалось затишье. Но когда дельта-штамм ворвался в новости, количество атак на пандемическую тематику снова возросло. Начиная с июня 2021 года, мы наблюдали рост числа кампаний, которые использовали актуальные темы, связанные с COVID, такие как вакцинация и политика организаций.

Телефонные мошенники

Еще одна тенденция связана с телефонно-ориентированными атаками (TOAD). В этих схемах нет ничего нового - мы ежедневно обнаруживаем и блокируем десятки тысяч электронных писем, связанных с TOAD. Но в 2021 году мы наблюдали рост числа таких атак, многие из которых были частью сложных цепочек.

В TOAD-атаках используются различные инструменты, такие как:

- Мошеннические электронные письма.

- Колл-центры.

- Хорошо продуманные фишинговые веб-сайты и мобильные приложения.

- Программное обеспечение для удаленного доступа.

- Вредоносное ПО, включая загрузчики, связанные с последующей доставкой шифровальщиков.

Большинство TOAD-угроз требуют активного участия жертвы. Хотя такой подход может показаться неинтуитивным с точки зрения безопасности, он работает. Возможно, уровень детализации и привычный подход работают в пользу злоумышленника. Для многих людей звонок на линию поддержки может показаться «безопасным» вариантом. И многие чувствуют себя более комфортно, когда «авторитетная фигура» рассказывает им об обновлениях счета и процессах возврата средств. Кроме того, многие организации используют то же программное обеспечение для удаленного доступа, которое злоумышленники используют в схемах TOAD и других атаках. Эти тактики могут обойти средства защиты, разработанные для блокировки злонамеренных попыток удаленного доступа.

Персональный подход

Телефонные мошенники и другие атаки в 2021 году были направлены как на личные, так и на корпоративные адреса электронной почты. В условиях перехода к удаленной работе атаки на личные адреса могут оказать большее влияние на организации, чем в прошлые годы. Как мы отмечаем далее в отчете, многие люди (и члены их семей!) получают доступ к личной информации и учетным записям на устройствах, выданных работодателем.

В целом, картина угроз 2021 года подтверждает один ключевой момент: необходима глубинная защита, ориентированная на персонал. Ваши пользователи должны быть ключевой частью стека безопасности. Чем лучше они информированы и оснащены, тем более устойчивой будет ваша организация.

Злоупотребление брендами: как злоумышленники используют громкие имена

Microsoft, Google, Zoom и Amazon были одними из наиболее часто используемых брендов в фишинговых кампаниях, наблюдавшихся в первых трех кварталах 2021 года. Более 1100 кампаний злоупотребляли брендом Microsoft, используя приманку или продукт на тему Microsoft для кражи учетных данных или доставки вредоносного ПО.

Кампании с упоминанием Amazon, как правило, отличались большим объемом: на менее чем 100 кампаний пришлось более 68 миллионов сообщений. Значительная часть этого объема приходится на крупные кампании на японском языке, которые продолжались в 2021 году после начала в 2020. Для сравнения, примерно такое же количество кампаний на тему COVID содержало около 1,3 миллиона сообщений.

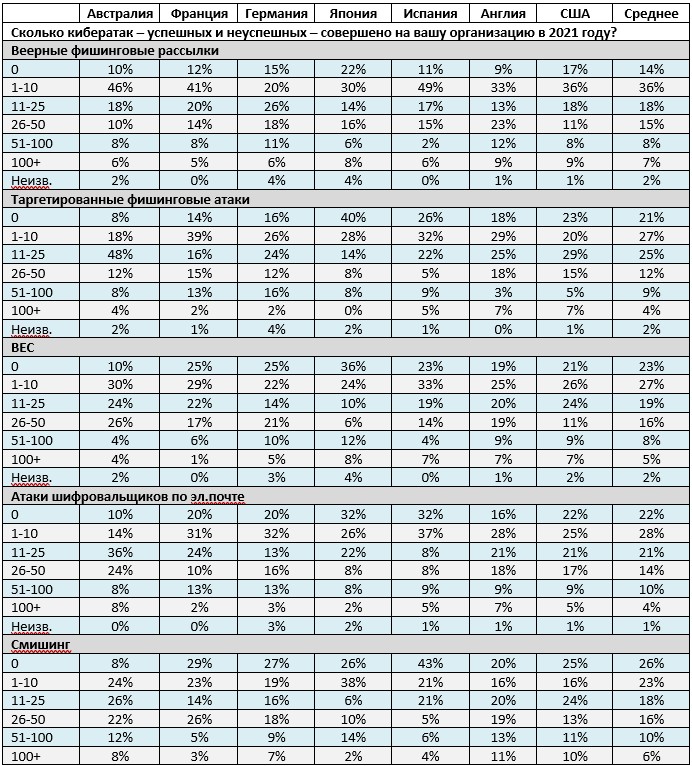

В цифрах: таргетированные атаки, шифровальщики и последствия

В этом году мы снова представляем результаты разработанного компанией Proofpoint исследования ландшафта угроз глазами специалистов по ИТ и информационной безопасности. В ходе опросов, проведенных нашим партнером, 600 участников из Австралии, Франции, Германии, Японии, Испании, Великобритании и США рассказали об опыте своих организаций в 2021 году.

Фишинг на подъеме

Данные 2020 года

- 77% организаций столкнулись с веерными фишинговыми атаками.

- 66% организаций стали жертвами таргетированных фишинговых атак.

- 65% организаций столкнулись с BEC-атаками (компрометация деловой переписки).

Обзор по странам

- 91% респондентов из Великобритании заявили, что их организация столкнулась с веерными фишинговыми атаками в 2021 году.

- 90% или более австралийских респондентов заявили, что в 2021 году их организация столкнулась с таргетированными фишинговыми атаками, BEC и атаками шифровальщиков по электронной почте.

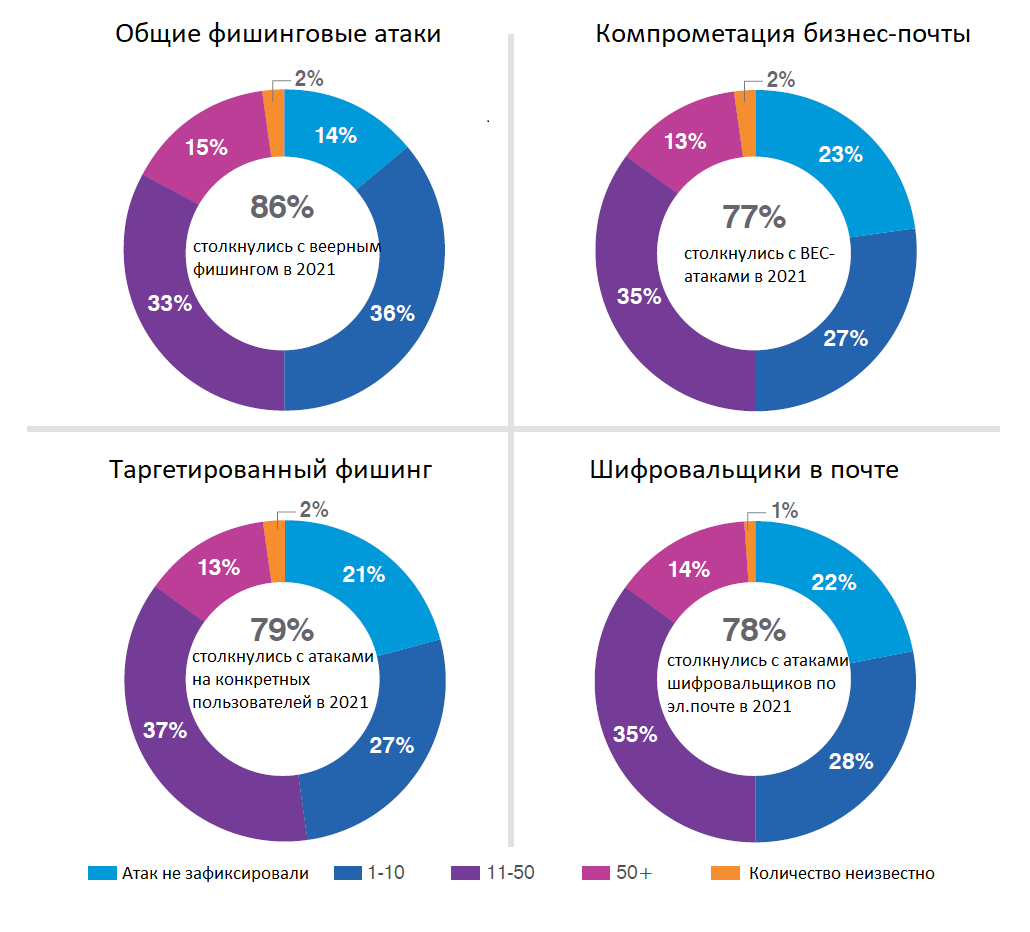

По мнению респондентов, злоумышленники в 2021 году будут более активными, чем в 2020. Количество сообщений о фишинговых атаках увеличилось по всем направлениям. Число беспорядочных «веерных» фишинговых атак выросло на 12% по сравнению с прошлым годом. А рост целевых атак был еще выше: сообщения о таргетированном фишинге и компрометации деловой электронной почты, включающей перенаправление платежных ведомостей и мошенничество с выставлением счетов поставщиками, выросли на 20% и 18% соответственно.

Рис.2: Статистика фишинговых атак.

Примечание: цифры, представленные на Рисунке 2, включают как успешные, так и неуспешные атаки.

Прочие формы социальной инженерии также популярны

Данные 2020 года

- 61% наблюдали атаки с использованием фишинга.

- 61% столкнулись с атаками через социальные сети.

- 54% столкнулись с телефонными атаками.

- 54% сообщили об атаках с использованием USB-носителей.

Обзор по странам

В 2021 году британские и испанские респонденты столкнулись с совершенно разным опытом атак социальной инженерии, не связанных с электронной почтой.

Испанские организации реже всего сталкивались с атаками:

- <60% сталкивались со смишингом и атаками через социальные сети.

- <50% сталкивались с телефонными атаками и вредоносными USB-носителями.

Британские организации чаще всего сталкивались с большими объемами атак:

- >20% столкнулись с 50+ смишинг-атаками, атаками через социальные сети и телефонными атаками.

- 18% столкнулись с 50+ вредоносными USB-носителями.

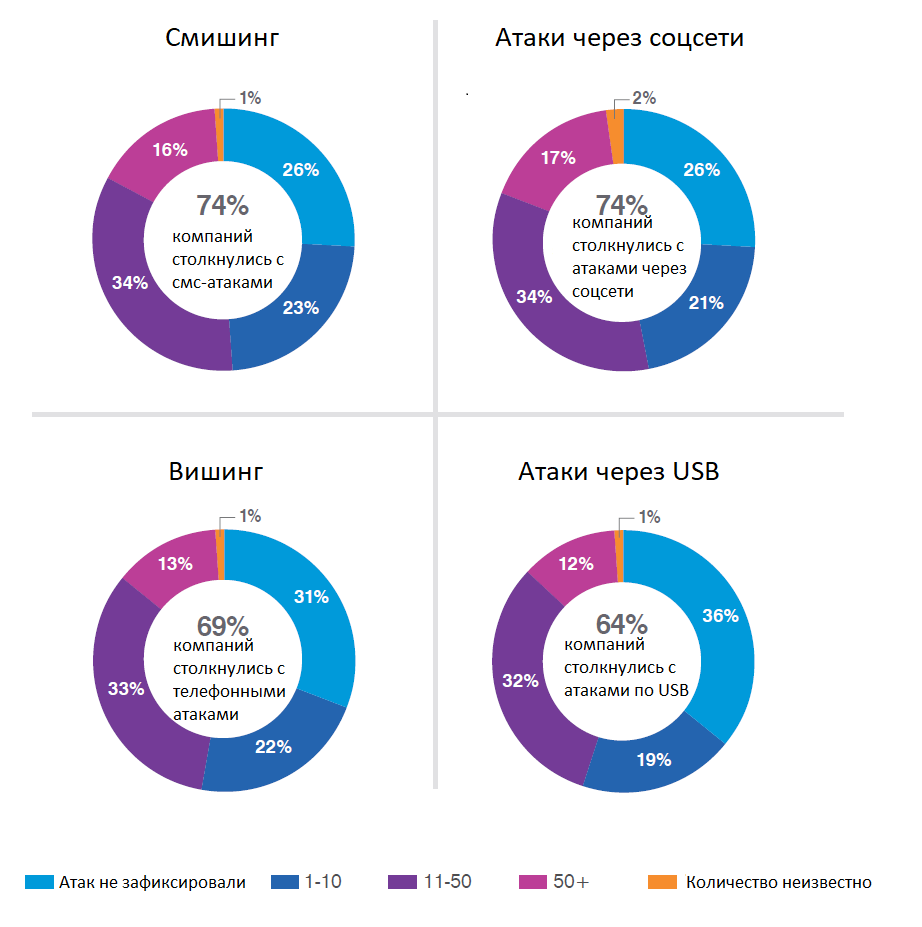

Электронная почта остается главным вектором атак для киберпреступников. Но это не единственный способ, с помощью которого злоумышленники пытаются скомпрометировать людей и организации, в которых они работают. Более чем на 20% увеличилось количество сообщений о фишинге по SMS, голосовом фишинге и атаках через социальные сети. А количество сообщений о USB-атаках увеличилось более чем на 15%.

Рис.3: Статистика атак без использования эл.почты.

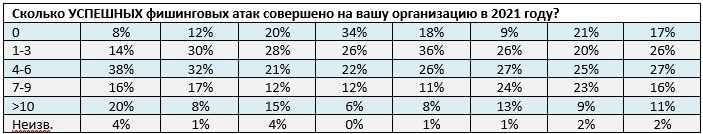

Успешных атак в 2021 еще больше

Ключевые выводы

- 83% респондентов заявили, что их организация столкнулась с успешной фишинговой атакой по электронной почте в 2021 году, по сравнению с 57% в 2020 году.

- 54% заявили, что их организация столкнулась более чем с тремя успешными атаками.

- 11% столкнулись с 10 или более успешными атаками.

Обзор по странам

- 92% австралийских организаций столкнулись с успешными атаками, что является самым высоким показателем среди всех опрошенных регионов (и на 53% больше по сравнению с прошлым годом).

- 66% японских организаций столкнулись с успешной фишинговой атакой в 2021 году, что является самым низким показателем среди всех опрошенных регионов (хотя на 18% выше, чем в 2020 году).

Не каждая попытка атаки заканчивается успехом. Миллионы вредоносных писем ежедневно блокируются почтовыми шлюзами. Современные средства анализа и обнаружения вредоносной электронной почты все лучше выявляют и останавливают фишинговые письма и многочисленные виды мошенничества по электронной почте, включая BEC. Поэтому в некотором смысле успешная фишинговая атака подобна пресловутой иголке в стоге сена.

Но эти успешные атаки наносят реальный ущерб. И 2021 год был особенно болезненным для опрошенных нами сотрудников служб информационной и ИТ-безопасности.

Более 80% респондентов нашего опроса заявили, что в 2021 году их организация подверглась успешной фишинговой атаке по электронной почте. Это на 46% больше, чем в 2020 году. В этом росте могут играть роль несколько факторов, в том числе те, о которых пойдет речь в следующих подразделах.

Усталость от пандемии

Всемирная организация здравоохранения определяет усталость от пандемии, в частности, как «демотивацию к соблюдению рекомендованного защитного поведения, возникающую постепенно с течением времени». Активность ВОЗ сосредоточена на ограничениях и предложениях, связанных со сдерживанием инфекций. Однако многие исследователи предупреждают, что усталость от COVID вредит людям и в других отношениях - в том числе и в работе.

Уменьшается концентрация внимания. Многие чувствуют себя вытесненными и оторванными от жизни. Другим трудно оставаться вовлеченными в рабочую среду, которая вращается вокруг виртуальных конференций и чрезмерного количества экранного времени. Итог? Люди находятся не в лучшем состоянии. И это, вероятно, приводит к увеличению количества ошибок.

Эксплуатация легальных сервисов

Совместная работа в облаке стала нормальной частью бизнеса. И куда идут люди и организации, туда следуют и злоумышленники.

В первой половине 2021 года мы наблюдали заметный рост злоупотреблений инфраструктурами Microsoft и Google, которые использовались для размещения вредоносного ПО и проведения атак через Microsoft 365 (включая приложения Office, OneDrive и SharePoint), Microsoft Azure, Google Workspace и хранилище Firebase. Поскольку фишинговые сообщения имитируют стандартные бизнес-процессы, сотрудникам бывает сложно отличить вредоносные сообщения от безопасных.

Это особенно актуально для сотрудников, которые не осведомлены, что злоумышленники могут действовать таким образом. А не знают многие: более 30% работников считают, что электронные письма со знакомыми логотипами безопасны, а 35% полагают, что все файлы, хранящиеся в облачных сервисах, таких как Google Drive, безопасны. (Подробнее о результатах нашего опроса работников читайте далее в отчете).

Использование трендов

Злоумышленники пользуются трендовыми темами и событиями на протяжении многих лет. Но сегодня использование трендов, похоже, стало тенденцией. И она стала более интенсивной с началом пандемии. Мы видим, как приманки злоумышленников меняются в соответствии с текущими общественными проблемами и дискуссиями с большей скоростью и более продуманной стратегией, чем когда-либо.

Помимо эволюции COVID-приманок в 2021 году, мы видели, как злоумышленники использовали приманки, связанные с популярными тенденциями. Вот лишь несколько примеров приманок для атак:

- Стриминговые шоу, такие как «Игра в кальмара».

- События поп-культуры, например, мировое турне Джастина Бибера

- Экономические вопросы - программы по борьбе с безработицей в США.

Мы даже наблюдали сложную, многогранную кампанию, которая включала поддельный стриминговый сервис, заманивающий жертв, желающих отменить несуществующие подписки. (Эта кампания совпала с волной отказов людей от подписки на стриминговые сервисы, вызванной пандемией).

Злоумышленники опытны и подкованы. Они знают, как привлекателен соответствующий контент. А если контент более привлекателен - люди с большей вероятностью будут с ним взаимодействовать.

Многогранный эффект успешных атак

Ключевые выводы

- В 2021 году последствия успешных фишинговых атак сильно различались. Хотя Австралия и Япония относятся к Азиатско-Тихоокеанскому региону, респонденты из этих двух стран сообщили о совершенно разном опыте.

- Австралийские организации сообщили о неблагоприятных последствиях успешных атак с более высокими показателями, чем в среднем по миру, во всех случаях, кроме одного: только 20% респондентов сообщили, что их организация столкнулась с широкомасштабным отключением сети после фишинговой атаки (по сравнению с 22% в мире).

- На другом конце спектра различия также были значительными. Например, 30% опрошенных сообщили о прямых финансовых потерях, что почти в два раза больше, чем в среднем по миру. А 61% - что их организация столкнулась с атакой шифровальщика в качестве вредоносной нагрузки фишинговой электронной почты, что на 33% выше, чем в среднем по миру.

- Японские респонденты сообщили о последствиях ниже среднего уровня тяжести во всех случаях, кроме одного: они сравнялись со среднемировым показателем в 27% по сообщениям о вредоносных программах, отличных от шифровальщиков. При этом во многих случаях их показатели были значительно ниже: всего 3% респондентов заявили, что их организация понесла прямые финансовые потери (против 17% в среднем по миру) или получила финансовые санкции (против 11% в среднем по миру). И ни один японский респондент не сказал, что его организация столкнулась с атакой продвинутой хакерской группировки после успешной атаки в 2021 году.

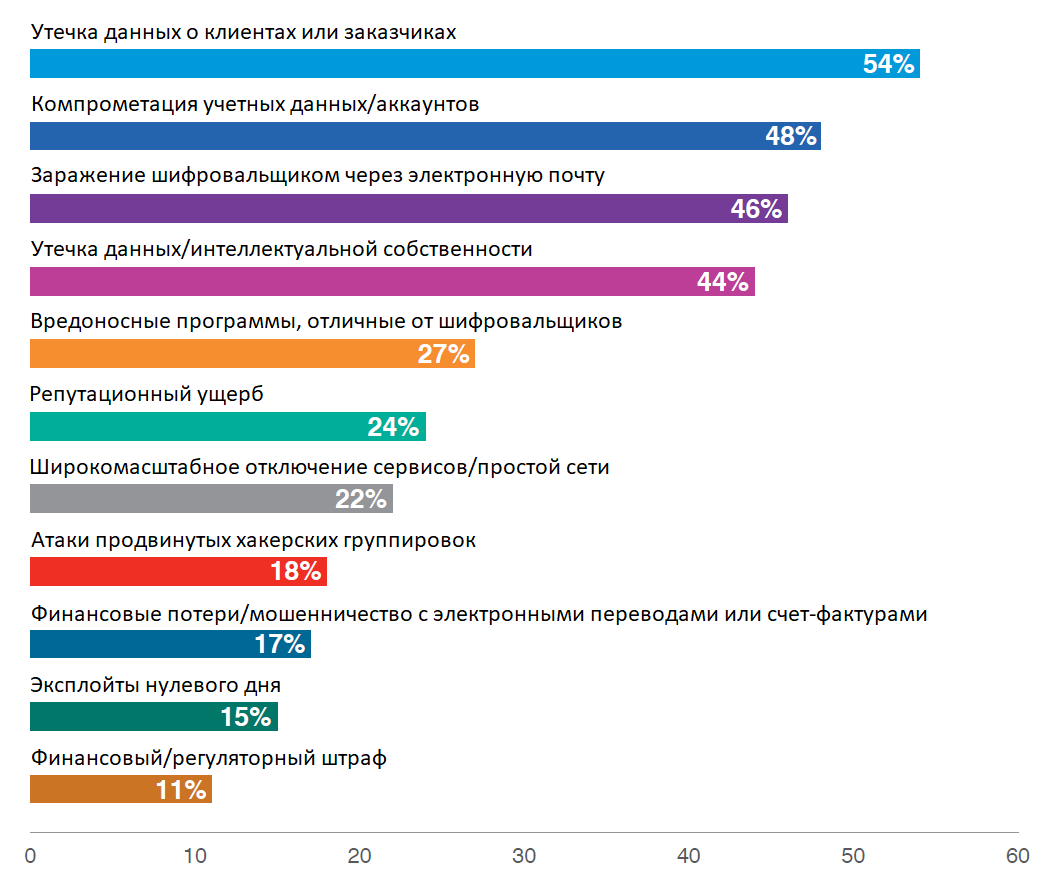

Успешные атаки не происходят в вакууме. Фишинговые письма могут влиять на организации по-разному. Некоторые последствия проявляются сразу, другие становятся известны или ощутимы лишь позднее.

В этом году мы расширили обзор последствий (см. рисунок 4), поэтому в некоторых случаях мы не можем провести сравнение с прошлым годом. Тем не менее, по сравнению с 2020, количество сообщений о компрометации учетных данных снизилось на 8%, прямых финансовых потерь - на 6%, а заражений шифровальщиком по электронной почте - на 2%.

Незначительные улучшения мало утешительны, особенно если учесть реальные последствия каждой строчки статистики. С ростом числа разрушительных заражений шифровальщиками, атак на критическую инфраструктуру и мошенничества в цепочках поставок угрозы кибербезопасности стали серьезнее, чем когда-либо.

Рис.4: Последствия успешных фишинговых атак (в среднем по миру).

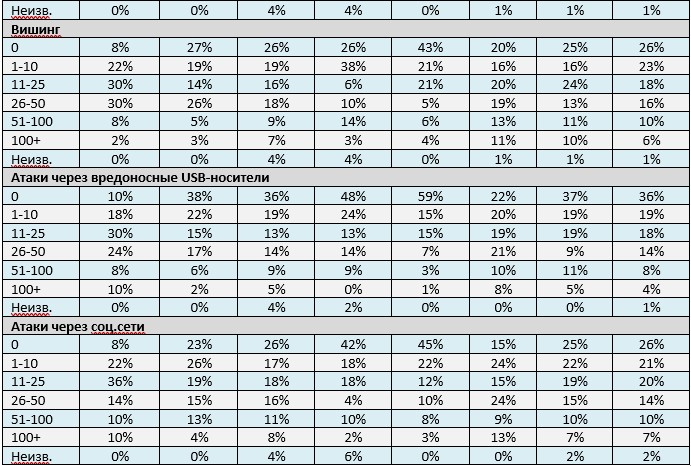

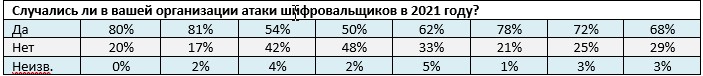

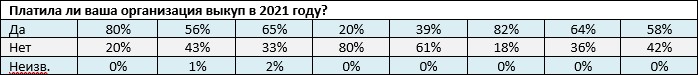

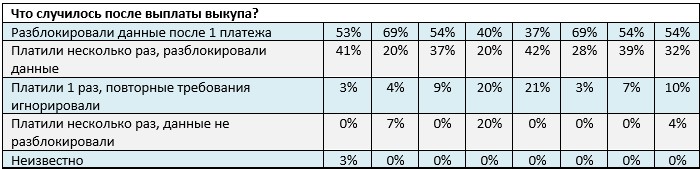

Шифровальщики: почти 60% жертв заплатили более одного раза

Ключевые выводы

- 68% организаций столкнулись как минимум с одной атакой шифровальщика в 2021 году (по сравнению с 66% в 2020 году).

Обзор по странам

- 81% французских организаций столкнулись с заражением шифровальщиком в прошлом году, что является самым высоким показателем среди всех опрошенных стран. (Вероятность заражения для японских организаций была наименьшей - 50%).

- 30% австралийских организаций, столкнувшихся с шифровальщиком, заявили, что имели дело с 10 и более отдельными атаками.

- 82% зараженных британских организаций решили заплатить выкуп, что является самым высоким показателем среди всех регионов (и на 41% выше, чем в среднем по миру).

- 42% испанских организаций признались, что заплатили выкуп более одного раза для восстановления доступа к данным, что является самым высоким показателем среди всех опрошенных регионов. Однако 21% из них также чаще других отказываются платить повторный выкуп после первоначального платежа.

Программы-вымогатели попали в заголовки газет в 2021 году, особенно сильно пострадали государственные учреждения и критически важные объекты инфраструктуры. Агентства безопасности по всему миру предупредили организации всех размеров об усилении защиты от шифровальщиков, и на то были веские причины.

Наши исследователи отслеживают хакерские группировки, которые стали брокерами первоначального доступа и, вероятно, партнерами шифровальщиков, продающими доступ, полученный с помощью вредоносного ПО первой стадии заражения, другим злоумышленникам. Такой масштаб и доступность предложений шифровальщиков-как-услуги способствовали росту числа успешных атак.

Как показано на рисунке 5, почти 70% организаций имели дело хотя бы с одной инфекцией шифровальщика в 2021 году (незначительное увеличение по сравнению с 2020). Из них почти две трети столкнулись с более чем тремя отдельными заражениями. И почти 15% имели дело с более чем 10 отдельными атаками.

После заражения почти 60% предпочли вступить в переговоры со злоумышленниками (с неоднозначными результатами), несмотря на предостережения экспертов по кибербезопасности и правительственных агентств. Как всегда, оплата не гарантирует восстановления данных (в чем некоторые из наших респондентов убедились на собственном опыте). Кроме того, выплата выкупа, скорее всего, подогревает преступников, вознаграждая их за вредоносные действия и поощряя повторные атаки.

Рис.5: Статистика атак шифровальщиков.

Работники: привычки и пробелы в знаниях по кибербезопасности

Как и обычно, в нашем отчете значительное место отведено изучению самого большого источника рисков организационной безопасности - персонала. В ходе проведенных нашим партнером опросов 3500 работников семи стран (Австралии, Франции, Германии, Японии, Испании, Великобритании и США) были заданы вопросы об их представлениях о кибербезопасности, привычках и опыте в 2021 году.

Все участники опроса указали, что им 18 лет или более и они работают. В этой группе респондентов представлены различные роли и обязанности - смесь, отражающая трудовые коллективы многих организаций.

Мы не стали выделять «сидящих за столом» работников или тех, кто занимает должности с преобладанием компьютеров, и это было сделано намеренно. Мы хотели, чтобы группа опроса представляла состав всех людей, которые могут влиять на уровень безопасности организации. И не заблуждайтесь: каждый человек, работающий в организации, может оказать положительное или отрицательное влияние на безопасность, независимо от того, какова его роль.

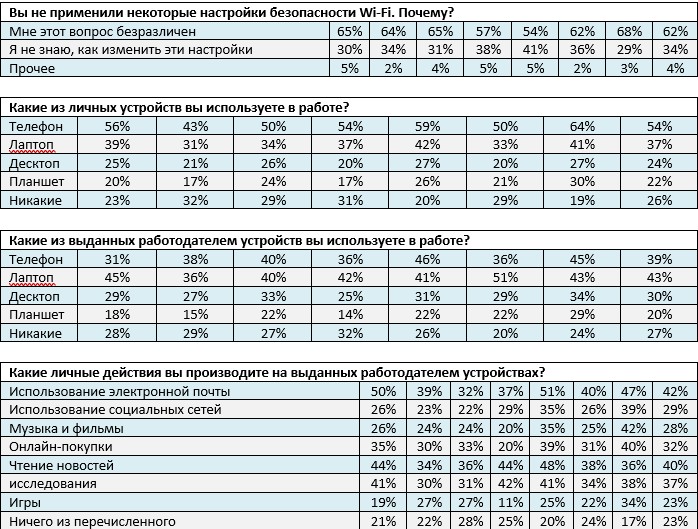

Больше устройств - больше проблем

Обзор по странам

- 80% американских работников используют одно или несколько собственных мобильных устройств для работы. 64% заявили, что используют личные телефоны/смартфоны, а 30% - личные планшеты. Эти результаты являются самыми высокими среди всех опрошенных регионов.

- 32% японских работников заявили, что у них нет электронных устройств, выданных работодателем (но 100% используют одно или несколько электронных устройств в рабочих целях).

- 33% американских и 30% австралийских работников заявили, что в связи с пандемией они теперь работают удаленно полный рабочий день, что намного больше, чем 20% в среднем по миру.

- 30% работников Великобритании в настоящее время используют гибридный подход к работе (частично на месте, частично удаленно).

- 47% французских и 45% немецких работников заявили, что пандемия не повлияла на их место работы, что является самым высоким показателем среди всех регионов.

Все респонденты опроса заявили, что используют одно или несколько электронных устройств (телефон/смартфон, портативный компьютер, настольный компьютер или планшет) для работы. Среди них:

- 73% сказали, что имеют доступ, по крайней мере, к одному устройству, выданному работодателем.

- 74% сказали, что используют одно или несколько собственных устройств в рабочих целях.

- 54% используют личный телефон/смартфон и 22% - личный планшет для работы.

- 44% сказали, что в связи с пандемией они перешли на удаленную работу (на полный или неполный рабочий день).

- 83% заявили, что в 2021 году они получили как минимум одно подозрительное сообщение (по электронной почте, текстовое сообщение, в социальных сетях или телефонный звонок).

- 42% заявили, что в 2021 году совершили опасное действие (перешли по вредоносной ссылке, загрузили вредоносное ПО или раскрыли свои личные данные или учетные данные для входа в систему).

Мы приводим эти статистические данные, чтобы проиллюстрировать мысль, которую необходимо учитывать на протяжении всего этого раздела: личный выбор работников часто приводит к организационным рискам.

Опросы: общайтесь прозрачно, чтобы тренироваться эффективно

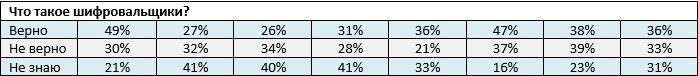

В течение нескольких лет мы проводили оценку знания работниками общепринятой терминологии в области кибербезопасности. И если в прошлом году мы наблюдали некоторый прогресс, то в этом году его результаты пошли на убыль. Значительное снижение произошло с термином «фишинг»: количество правильных ответов снизилось более чем на 15%, а количество ответов «я не уверен» выросло более чем на 30%.

Единственным ярким пятном стали ответы на вопросы о шифровальщиках: число правильных ответов выросло примерно на 10%, а число ответов «не уверен» осталось на прежнем уровне. Учитывая рост числа атак вымогателей по всему миру, данное улучшение произошло как нельзя вовремя.

Общее снижение уровня осведомленности - еще одна область, в которой усталость от пандемии и ее влияние на вовлеченность и внимательность работников могут быть решающим фактором. Это также может отражать снижение приоритетности инициатив по повышению осведомленности и обучению в области кибербезопасности в 2021 году. Пандемия оказала много различных эффектов на организации, и некоторые из них, возможно, были вынуждены (из-за нехватки времени, ресурсов или других факторов) отказаться от приоритетности программ обучения сотрудников.

Другой вариант: возможно, работники перегружены огромным количеством терминов, которые они слышат, или новостными сюжетами, в которых подробно описываются кибератаки и которые предупреждают об ужасных последствиях. Возможно, люди просто чувствуют себя перегруженными и растерянными.

Как бы то ни было, результаты этого года дают понять: никогда нельзя считать, что работники знают жаргон безопасности, независимо от того, как часто эти термины появляются в заголовках новостей. Это особенно верно, если ваши официальные тренинги по повышению осведомленности в вопросах безопасности - за исключением симуляций фишинговых атак - проводятся нечасто. Напоминания и подкрепление знаний и навыков имеют решающее значение. Сотрудники должны понимать язык, на котором вы говорите, чтобы полностью усвоить то, что вы говорите, и, в конечном итоге, научиться этому.

Ограниченное восприятие: чего не знают пользователи

Что такое фишинг?

----- 53% верно ----- 27% не верно ----- 20% не знают -----

Правильные ответы снизились по сравнению с прошлогодним показателем в 63% на 16%. Работники из Великобритании снова чаще всего отвечали правильно, но показанные в этом году 62% не дотянули до прошлогоднего показателя в 69%.

Что такое шифровальщики?

----- 36% верно ----- 33% не верно ----- 31% не знают -----

Это единственный термин, который получил большее узнавание: количество правильных ответов выросло с 33% до 36%, а количество неправильных ответов снизилось с 36% до 33%. Число неуверенных ответов осталось на уровне 31%. При 49% правильных ответов австралийские работники показали результат значительно выше среднего по миру. Французские и немецкие работники отвечали правильно реже всех (27% и 26% соответственно).

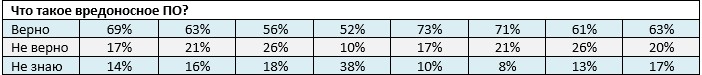

Что такое вредоносное ПО?

----- 63% верно ----- 20% не верно ----- 17% не знают -----

Как и в прошлом году, испанские работники лидировали среди своих коллег по всему миру в распознавании этого термина. Однако показатели в 73% в этом году оказались ниже, чем 75% в прошлом году (и значительно ниже 80%, достигнутых два года назад). 52% японских работников с наименьшей вероятностью ответят на этот вопрос правильно, а еще 38% не знают, как ответить.

Что такое смишинг?

----- 23% верно ----- 32% не верно ----- 45% не знают -----

Глобальное понимание этого термина снизилось с 31% в прошлом году до 23%. Японские работники снова испытывали трудности с этим термином. Только 17% ответили правильно (по сравнению с 19% в прошлом году), а 56% не знали, как ответить (как и в прошлом году).

Что такое вишинг?

----- 24% верно ----- 31% не верно ----- 45% не знают -----

В прошлом году на этот вопрос правильно ответили 30% респондентов по всему миру. Французские работники оказались на первом месте по знанию этого термина. В прошлом году они лидировали среди всех регионов с 54% правильных ответов. В этом году только 17% ответили правильно.

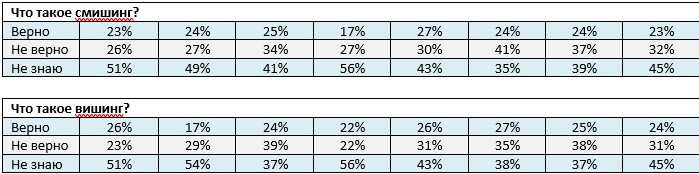

Ошибочные представления об электронной почте

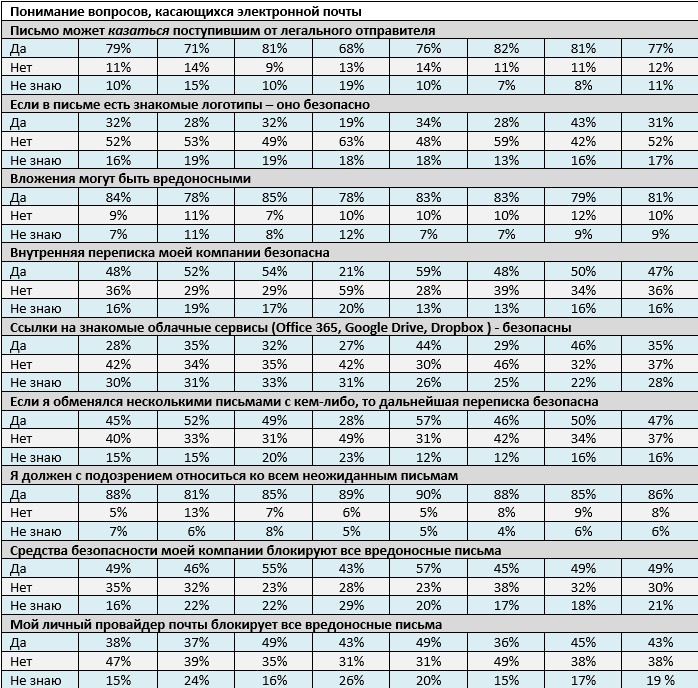

Обзор по странам

Лучшие показатели:

- 85% работников в Германии знают, что вложения электронной почты могут быть опасны.

- 82% работников Великобритании знают, что данные об отправителе электронного письма могут быть замаскированы.

- 63% японских работников знают, что знакомые логотипы в электронных письмах не означают безопасности писем.

- 49% японских работников знают, что мошенники могут писать им по электронной почте несколько раз.

Худшие показатели:

- 59% испанских работников считают, что вся внутренняя электронная почта безопасна.

- 57% испанских работников считают, что их организация автоматически блокирует всю вредоносную электронную почту (и 49% считают, что их личный провайдер электронной почты делает то же самое).

- 46% американских работников считают, что все файлы, хранящиеся в облаке, безопасны.

- 42% американских работников считают, что все электронные письма со знакомыми логотипами безопасны.

Определение угроз кибербезопасности не всегда является ключом к защите от них. Поэтому мы хотели узнать, что работники считают истиной в отношении самой электронной почты и методов атак, основанных на электронной почте.

Мы увидели много положительных моментов. Например, 86% респондентов признают, что им следует с осторожностью относиться к любым незапрошенным сообщениям. И этот уровень ответа был в основном стабильным во всех регионах. Единственной группой, которая опустилась ниже отметки в 85%, оказались французские работники - 81%.

Но всегда есть место для улучшения: мы видим некоторые области, где требуется быстрая и четкая коммуникация. Сотрудники нуждаются в немедленном разъяснении таких ключевых моментов, как внутренняя электронная почта, облачные документы и необходимость нести личную ответственность за безопасность электронной почты. Более двух третей респондентов продемонстрировали отсутствие понимания возможностей технических средств защиты электронной почты на рабочих аккаунтах. Этот недостаток знаний представляет собой явную и реальную опасность для организаций по всему миру.

Рис.6: Результаты опроса по электронной почте

Использование устройств, выданных работодателем

Ключевые выводы

- 56% работников, имеющих устройства, выданные работодателем, предоставляют доступ к ним друзьям и/или членам семьи (по сравнению с 52% в прошлом году).

Обзор по странам

- 69% испанских работников разрешают друзьям или членам семьи иметь доступ к своим устройствам, выданным работодателем. Это почти на 25% больше, чем в среднем по миру, и заметно больше, чем в прошлом году (45%).

- 48% австралийских работников предоставляют другим доступ к своим устройствам, выданным работодателем, что является наименьшим показателем среди всех опрошенных регионов.

Поскольку 44% работников во всем мире заявили, что в связи с пандемией они работают удаленно либо неполный, либо полный рабочий день, грань между личной жизнью и работой становится как никогда туманной. Но вот что очевидно: личный выбор сотрудников может представлять серьезный риск для ваших данных, устройств и систем.

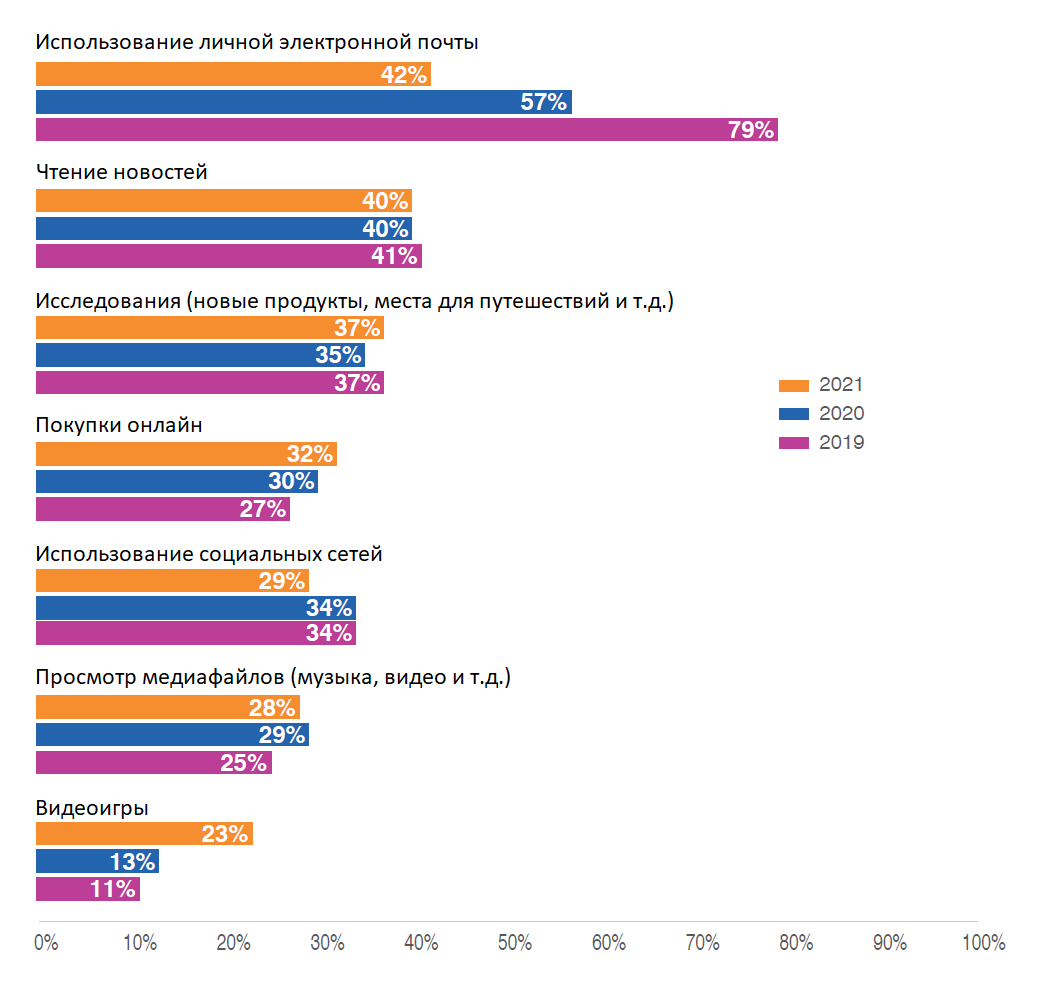

Как отмечалось ранее в этом разделе, 73% участников нашего опроса заявили, что имеют доступ хотя бы к одному электронному устройству, выданному работодателем. Из них 77% признались, что используют эти устройства в личных целях. Это меньше, чем 81% в прошлом году, и, как показано на рисунке 7, мы наблюдаем снижение в нескольких видах активностей.

Например, число работников, заявивших, что они проверяют личную электронную почту на устройствах работодателя, снизилось более чем на 25%. Использование социальных сетей также снизилось - на 15% по сравнению с прошлым годом. Однако число онлайн-покупок выросло, а число людей, которые сказали, что играют в игры на устройствах работодателя, подскочило более чем на 75%.

Рис.7: Не связанные с работой действия на выданных работодателем устройствах.

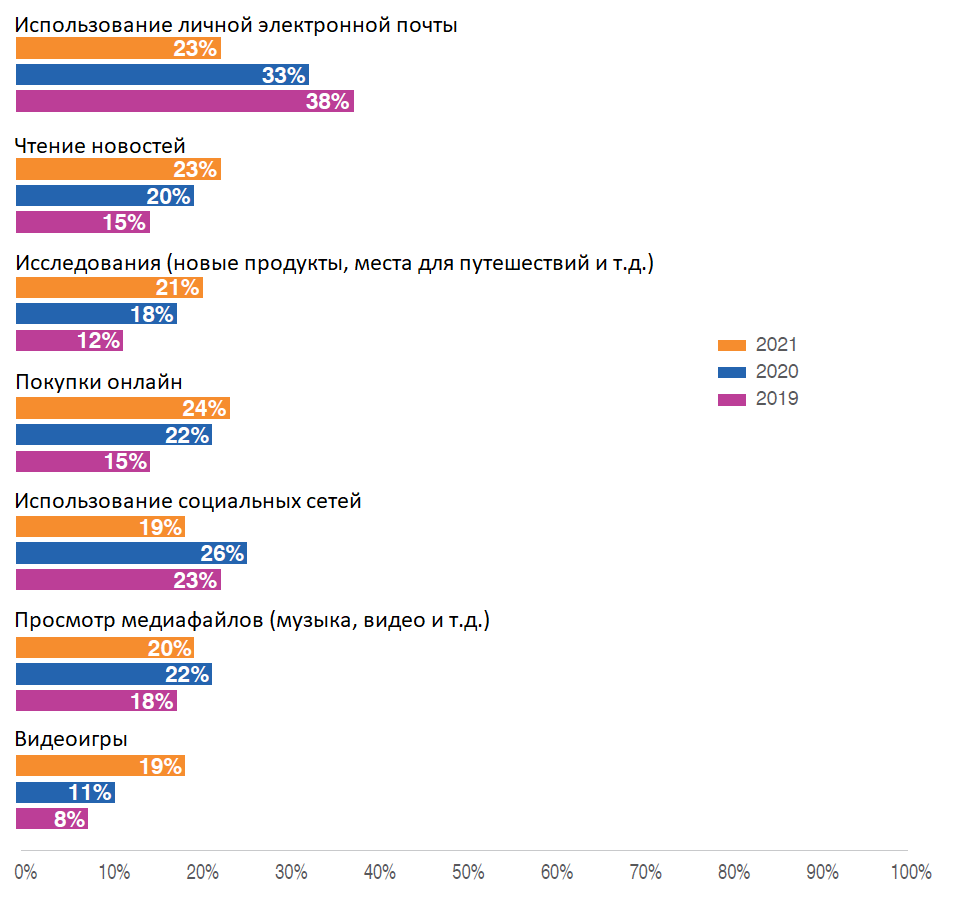

В то время как личное использование работниками устройств работодателя в целом снизилось, их готовность предоставлять доступ друзьям и членам семьи возросла. Более 55% тех, у кого есть устройства работодателя, разрешают другим пользоваться ими. Около 5% признались, что использование устройств происходит без присмотра, то есть они не контролируют и не ограничивают деятельность на устройствах. Казалось бы - небольшое число, но риск огромный.

Некоторые активности на рабочих устройствах, связанные с друзьями и семьей, увеличились, в то время как другие уменьшились. Как и в случае с самими работниками, наибольший рост показали игры (почти на 75% по сравнению с прошлым годом), как показано на рисунке 8.

Рис.8: Активности друзей и семьи на выданных работодателем устройствах.

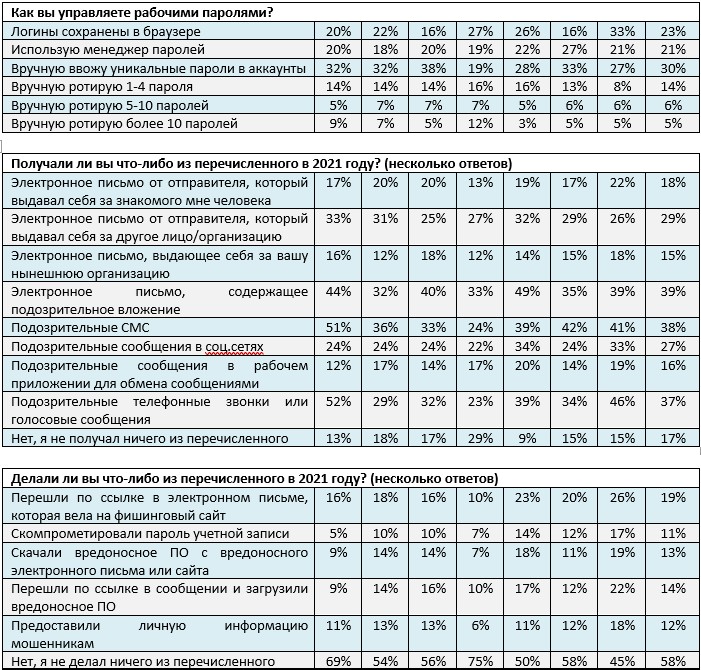

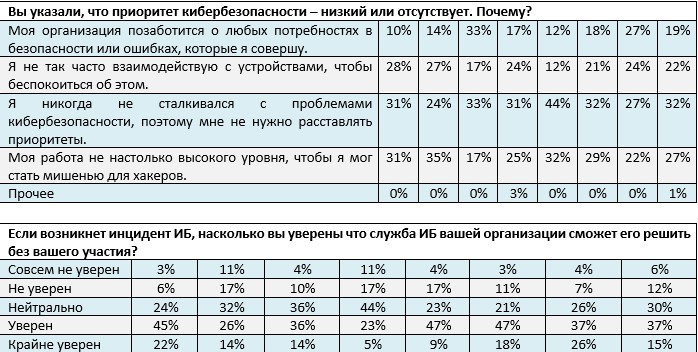

Человеческий фактор

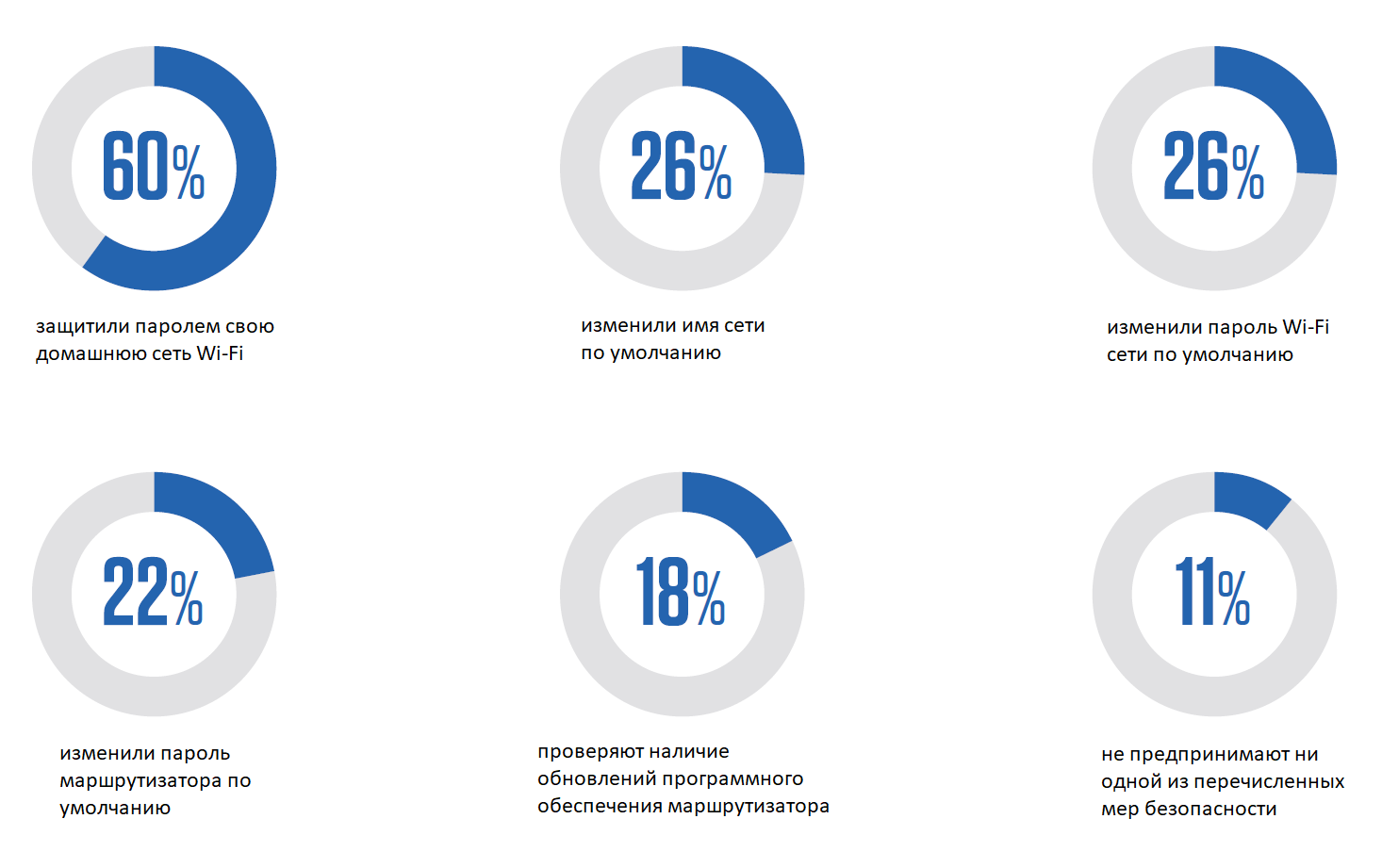

Ключевые выводы

Среди тех, у кого есть домашний Wi-Fi, 85% не выполняют все меры безопасности, о которых мы спрашивали (11% заявили, что не выполняют ни одной из них). Из этих 85% 62% сказали, что не приняли некоторые или все меры предосторожности, потому что их не беспокоит безопасность их домашней сети Wi-Fi. Еще 34% сказали, что не отрегулировали настройки безопасности, потому что не знают, как это сделать.

Из 4%, которые предложили другую причину, мы увидели некоторые общие настроения:

- Нет необходимости/не нужно.

- Настройки по умолчанию/пароли уже сложны/безопасны.

- Этим занимается другой человек (супруг/партнер, арендодатель).

- Слишком неудобно/не хочу переподключать устройства.

- Никогда не думал об этом.

Обзор по странам

Привычки управления паролями, связанные с работой:

- 33% американских работников сохраняют информацию для входа в системы в веб-браузере.

- 27% работников в Великобритании используют менеджер паролей.

- 38% немецких работников вручную вводят уникальный пароль для каждой учетной записи.

- 16% японских и испанских пользователей меняют от одного до четырех паролей для своих учетных записей.

Кибербезопасность выходит за пределы почтового ящика. Она выходит за рамки профессиональной и личной деятельности, которую сотрудники выполняют на своих устройствах. С точки зрения риска, то, как люди делают что-то, зачастую важнее того, что они делают.

Подумайте об этом с точки зрения вождения автомобиля: каждый раз существует определенный элемент риска. Но если кто-то ведет машину безрассудно (или вообще не умеет водить), риск гораздо выше как для этого водителя, так и для других участников дорожного движения.

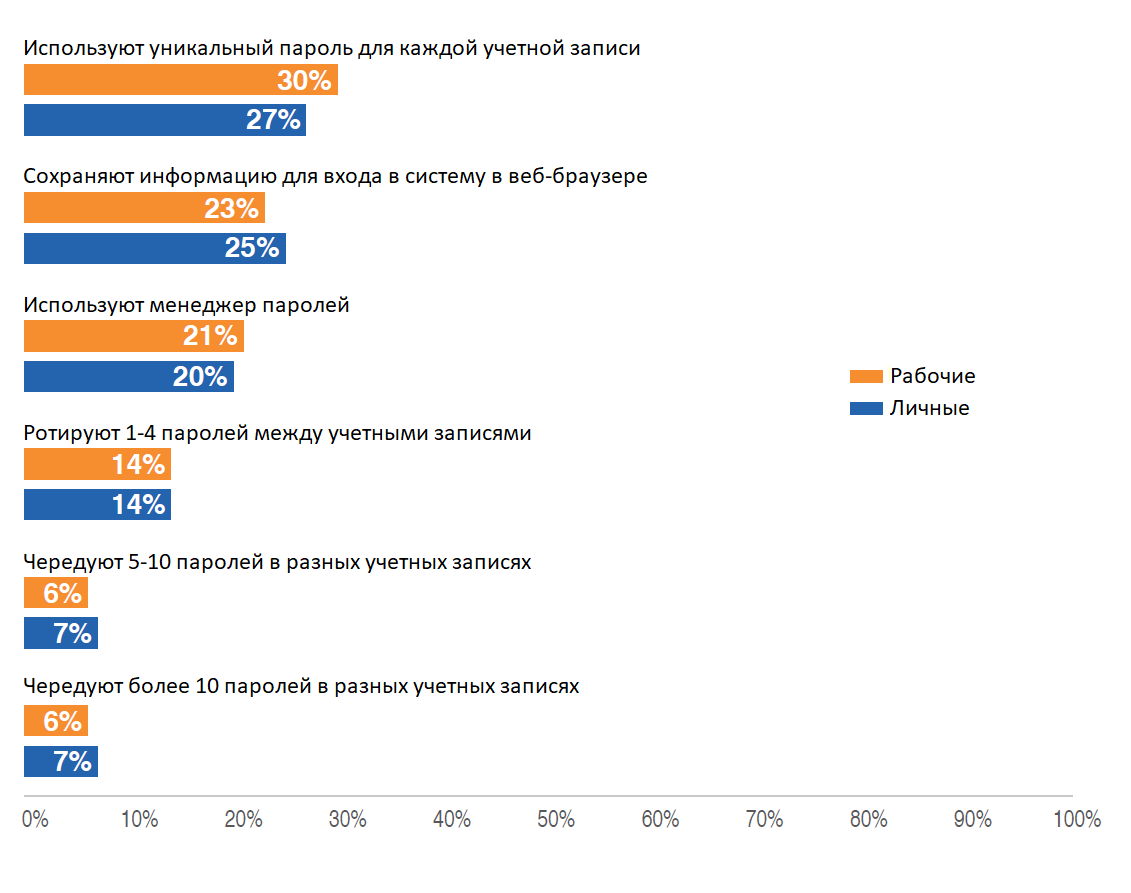

Управление паролями является одним из таких «как» - и это постоянная борьба. Во многом вопрос сводится к балансу удобства и безопасности. Как правило, удобство побеждает. Вопрос в том, как работники выбирают удобство?

Мы спросили участников опроса о привычках управления паролями для личных и рабочих аккаунтов и получили поразительно похожие ответы. Это подтверждает то, что мы часто подчеркиваем: навыки кибербезопасности - это жизненные, а не рабочие навыки. Они переносимы.

Это касается обеих сторон. Навыки и модели поведения, полученные на работе, могут применяться дома, но и наоборот - личные привычки, скорее всего, станут фактором на работе. Это одна из причин, по которой постоянное обучение так важно. Оно дает людям уверенность в том, что они смогут распознать и оценить возможности принятия более безопасных решений на работе и дома.

Рис.9: Привычки управления личными и рабочими паролями.

Внешние сети Wi-Fi - это еще одна постоянная проблема, с которой сталкиваются службы безопасности. А с учетом значительного увеличения числа удаленных работников, работающих полный и неполный рабочий день, домашний Wi-Fi - это точка риска.

Почти все участники опроса ответили, что у них есть домашний Wi-Fi, но большинство из них не принимают ключевых мер предосторожности. Это означает, что домашние сети многих работников так же уязвимы, как и общественный Wi-Fi с открытым доступом.

Атаки через Wi-Fi предполагают близкую дистанцию, чего трудно добиться при таргетированных атаках. Тем не менее, очевидно, что многие пользователи не имеют четкого представления о фундаментальных методах работы с Wi-Fi. А с увеличением числа удаленных работников домашние сети играют более важную роль в безопасности организации, чем когда-либо. Небольшие изменения могут минимизировать риски, поэтому, если вы еще не проконсультировали своих сотрудников о том, как устранить пробелы в безопасности домашнего Wi-Fi, мы рекомендуем сделать это в 2022 году.

Рис.10: Меры безопасности Wi-Fi в домашних сетях.

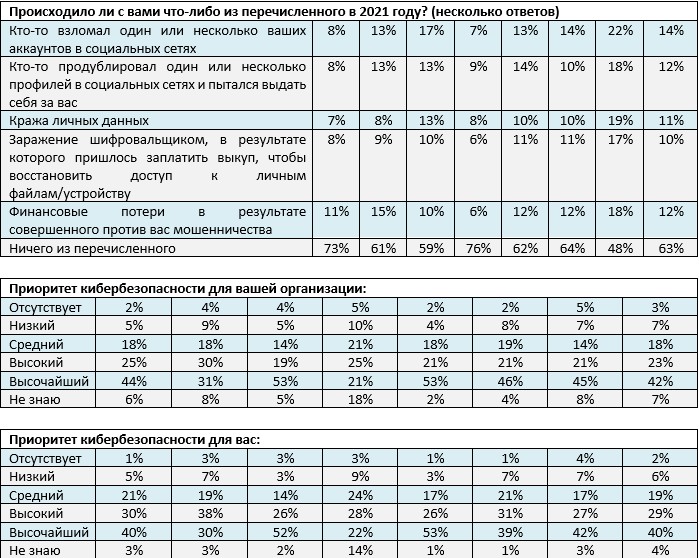

Заключительные размышления: рискованный бизнес 2021

Обзор по странам

- 91% испанских работников получили по крайней мере одно подозрительное сообщение в 2021 году. 49% видели подозрительное вложение в электронном письме, а 20% получили подозрительное сообщение в рабочем приложении для обмена сообщениями.

- 55% американских работников признались, что совершили рискованное действие в 2021 году. 26% перешли по ссылке в электронной почте, которая вела на подозрительный веб-сайт, а 17% случайно скомпрометировали свои учетные данные.

- 52% американских работников столкнулись с кибератакой или мошенничеством. 19% стали жертвами кражи личных данных, а 17% заплатили выкуп, чтобы получить доступ к личному устройству или данным.

Как и успешные фишинговые атаки, убеждения и поведение пользователей не существуют в вакууме. Поэтому мы спросили работников о событиях, связанных с кибербезопасностью, с которыми они столкнулись в 2021 году.

Мы привели здесь некоторые ключевые выводы, а более подробные данные (включая разбивку по странам) приведены в приложениях данного отчета. (Примечание: данные указаны участниками опроса самостоятельно, поэтому реальные цифры могут быть гораздо выше).

Рис.11: Киберсобытия и их последствия: Основные выводы.

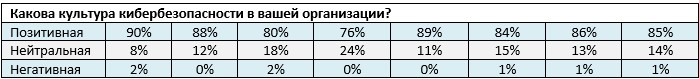

Обзор: культура безопасности

Ключевые выводы

- 85% респондентов опроса заявили, что положительно оценивают культуру безопасности своей организации. 14% отметили нейтральную позицию, и только 1% - негативное восприятие.

- 52% работников уверены или крайне уверены в том, что в случае возникновения проблемы, связанной с кибербезопасностью, с одним из их рабочих устройств, их ИТ-команда сможет выявить и решить проблему без их участия.

Обзор по странам

- <45% японских специалистов в области информационной безопасности и ИТ заявили, что кибербезопасность является приоритетной задачей их организации.

- >50% работников Испании и Германии заявили, что кибербезопасность является приоритетом для них и их организаций.

Сегодня много говорят о культуре безопасности на рабочем месте. И это очень хорошо. Сильная культура безопасности приносит свои дивиденды. Но достичь ее не так-то просто.

Реальность такова, что «культура» - как и «зрелость» - понятие туманное. На нее влияют многие вещи, и каждая организация, скорее всего, будет интерпретировать этот термин по-своему. И измерить достижения (или потери) в культурной «силе» может быть проблематично.

Тем не менее, некоторые ключевые аспекты культуры можно (и нужно) оценивать на постоянной основе. В частности, вы должны оценить восприятие сотрудниками:

- Приверженности вашей организации кибербезопасности.

- Роли, которую они должны играть в защите вашей организации.

- Уровень их уверенности при выявлении, сообщении или признании инцидентов безопасности.

Оценка этих факторов может выявить препятствия на пути к формированию устойчивой культуры безопасности. В частности, она может показать, где существует несоответствие между восприятием команд безопасности, руководителей и сотрудников. Это мы и увидели, задавая аналогичные вопросы двум разным аудиториям наших опросов.

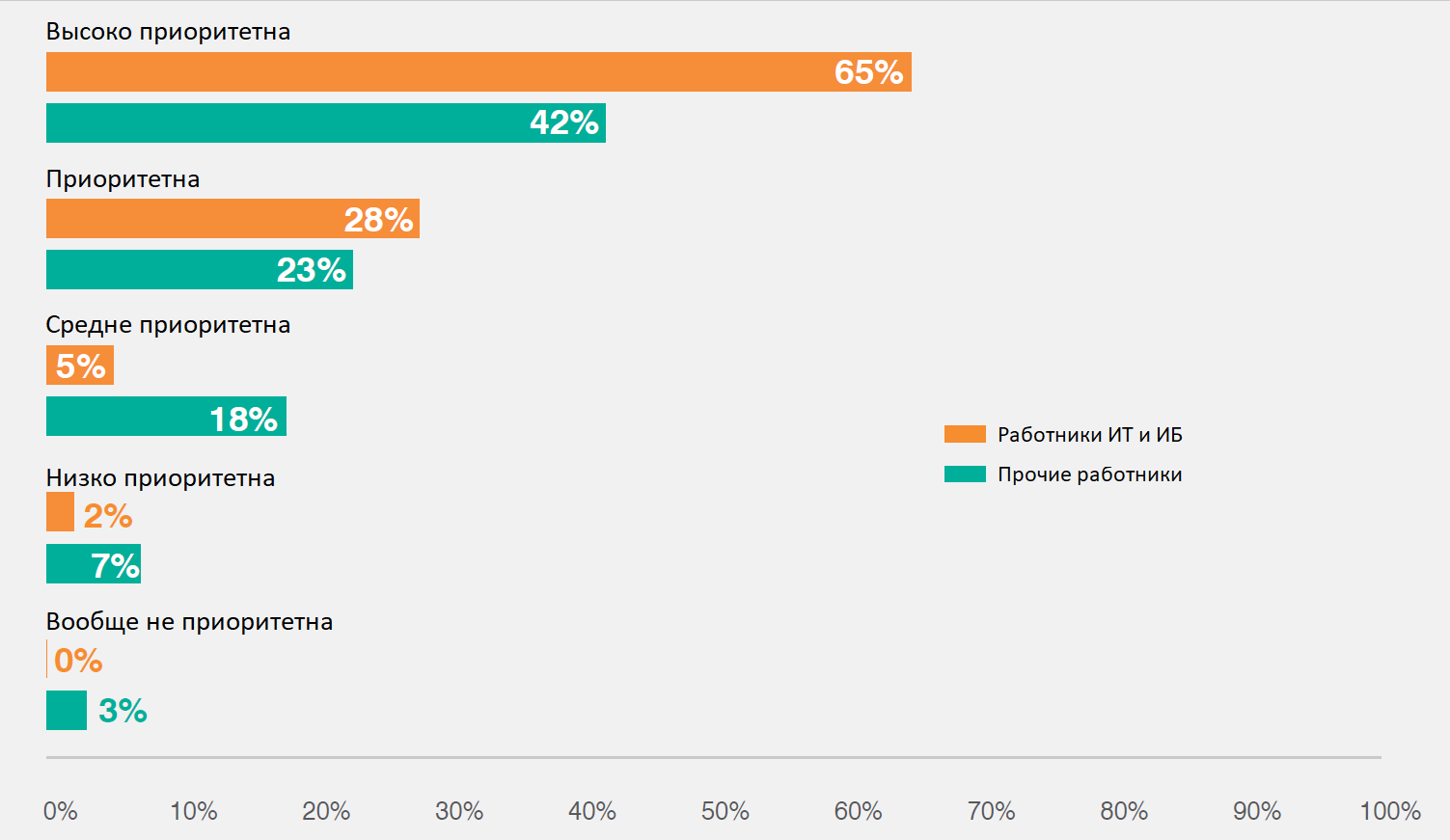

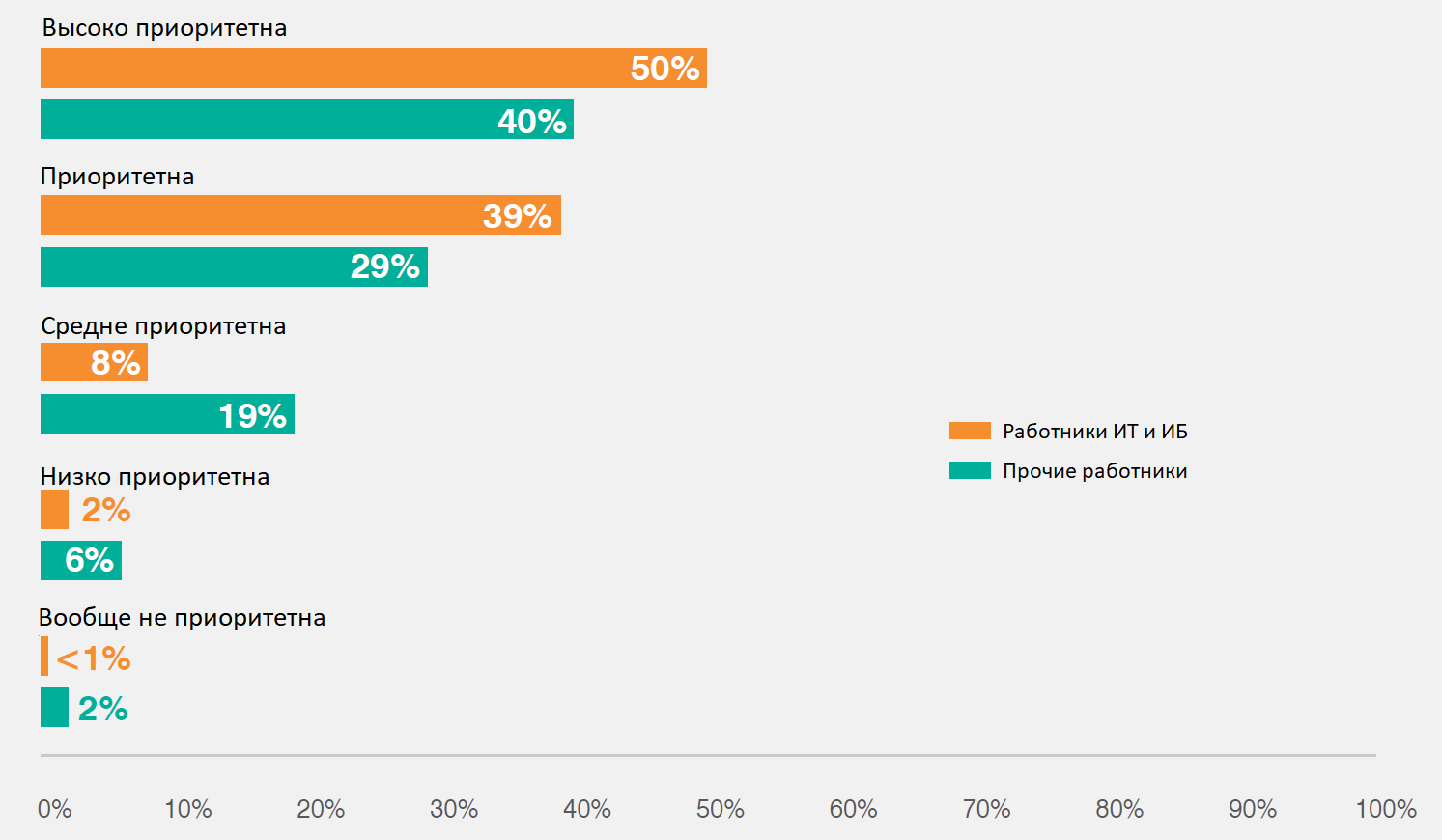

Рис.12: Уровень приоритетности кибербезопасности для организации.

Рис.13: Уровень приоритетности кибербезопасности для сотрудников.

То, что 35% специалистов в области информационной безопасности и ИТ заявили, что кибербезопасность не является высоким приоритетом для их организации, не может не настораживать. Но мы видим и другие ключевые несоответствия:

- Специалисты более позитивно оценивают приверженность сотрудников кибербезопасности, чем сами сотрудники (89% приоритет/высокий приоритет против 69%).

- Работники чаще говорят, что кибербезопасность является приоритетом или высоким приоритетом для них самих, чем говорят то же самое о своей организации (69% против 65%).

- 10% работников считают, что кибербезопасность является низким приоритетом или не является приоритетом для их организации.

И среди работников, которые указали, что кибербезопасность не является приоритетом или является низким приоритетом для них, мы видим основные заблуждения:

- 32% сообщили, что поскольку они никогда не сталкивались с какими-либо проблемами, им не нужно уделять приоритетное внимание кибербезопасности.

- 27% считают, что их работа не настолько ценна, чтобы стать целью киберпреступников, поэтому им не нужно беспокоиться о кибербезопасности.

- 22% считают, что они не настолько часто взаимодействуют с устройствами, чтобы беспокоиться об этом.

- 19% считают, что их организация или ИТ-команда позаботится о любых потребностях в безопасности или ошибках, которые они совершают.

Результаты опроса охватывают множество организаций, отраслей и регионов. Но они иллюстрируют ценность понимания того, где в вашей организации могут быть проблемы. Выявив проблемы, вы можете начать их решать с помощью более четкой коммуникации и целенаправленного обучения.

Показатели и сравнительные данные тестирования пользователей.

Наши клиенты активно тестировали реакцию своих конечных пользователей на фишинговые письма в течение 12-месячного периода измерений. Проведено почти 100 миллионов смоделированных атак, что более чем 50% рост по сравнению с 2020 годом. И мы увидели положительные результаты: средний показатель провалов симуляций остался на уровне 11%, даже несмотря на увеличение активности.

Но, как мы уже предупреждали ранее, средние показатели провалов не обеспечивают уровень детализации, необходимый для полной оценки рисков. Также этот показатель не позволяет организациям адекватно сравнивать себя с другими организациями, проводящими подобные тесты.

Для этого отчета мы обработали все наши данные и предоставляем вам более точный сравнительный анализ и помочь определить области для улучшения.

Провалы тестов по типам шаблонов

Ключевые выводы

- 11% средний показатель неудач в фишинговых тестах.

- 33% средний показатель просмотра в симулированных атаках.

Забавный факт

- За последние 10 лет наши клиенты отправили своим пользователям около 275 миллионов имитационных фишинговых писем.

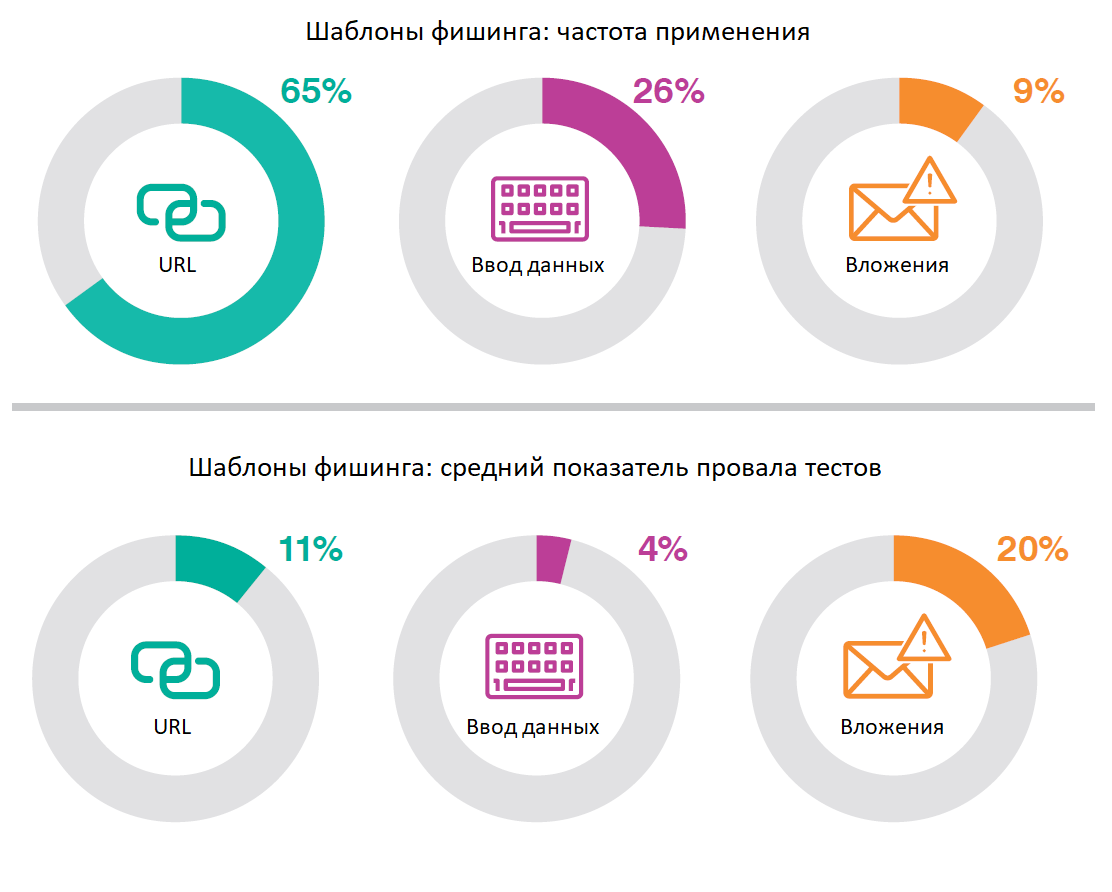

В нашем инструментарии имитации фишинга клиенты могут выбирать различные темы и приманки среди трех основных типов шаблонов: на основе ссылок (URL), на основе ввода данных и на основе вложений.

В этом году мы наблюдали небольшое снижение использования шаблонов на основе ссылок (65% против 68% в 2020) и увеличение использования шаблонов с вводом данных (26% против 23%). Использование шаблонов на основе вложений осталось неизменным из года в год, в эту категорию попало менее 10% тестов.

Такое распределение не обязательно ошибочно: все больше атак используют вредоносные ссылки и приманки, предназначенные для сбора учетных данных. Однако в 2021 году мы наблюдали множество атак, в которых для доставки вредоносного ПО использовались вложения Microsoft Office и PDF, а также другие типы файлов. Поэтому сочетание низкого уровня использования и высокого уровня неудач в тестах на основе вложений заслуживает внимания. (См. полное сравнение на рисунке 14).

Рис.14: Типы фишинговых шаблонов.

Вам следует оценить подход вашей организации к имитации фишинга с учетом этого факта. Также важно понимать типы атак, с которыми сталкивается ваша организация и пользователи, а также то, как работают ваши сотрудники. Если в организации наблюдается большое количество электронных писем с вложениями (вредоносными или нет), протестируйте и обучите пользователей этому методу атаки. Если ваши пользователи будут считать, что вложения безопасны, злоумышленники - особенно те, кто использует шифровальщики - могут легко воспользоваться этим.

В целом, программы имитации фишинга должны включать в себя множество шаблонов на различные темы. Мы знаем, что злоумышленники искусны и изобретательны. Ваши усилия по повышению осведомленности о безопасности должны подготовить ваших пользователей к тому, чтобы последовать примеру атакующих.

«Провальные» тесты на ввод данных относятся к случаям, когда пользователи отправляли данные после нажатия на ссылку в имитируемой атаке. В целом, средняя частота кликов в тестах на ввод данных составила 12%, а средняя частота провалов - 4%.

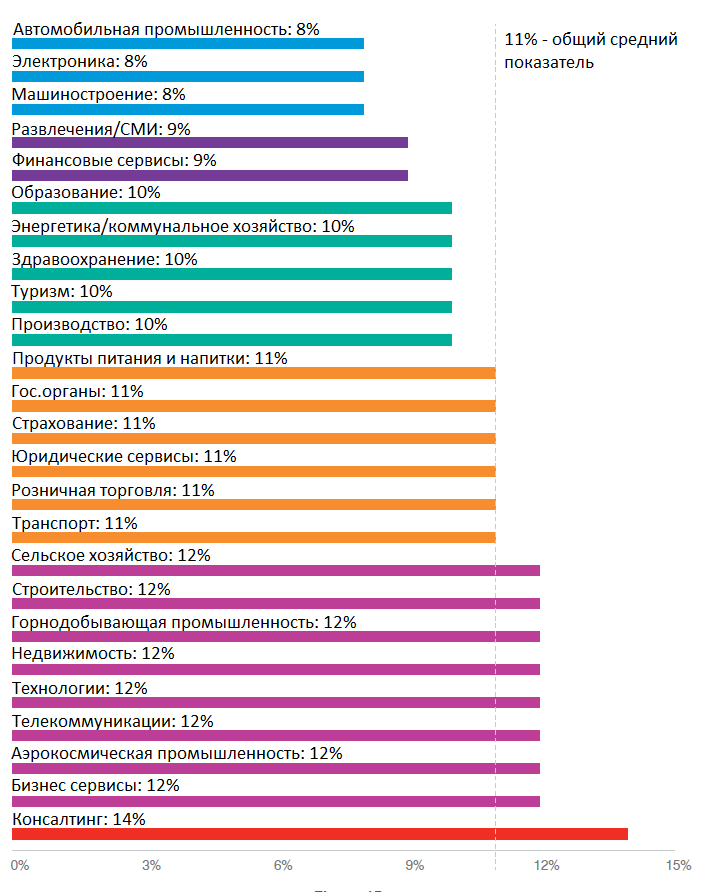

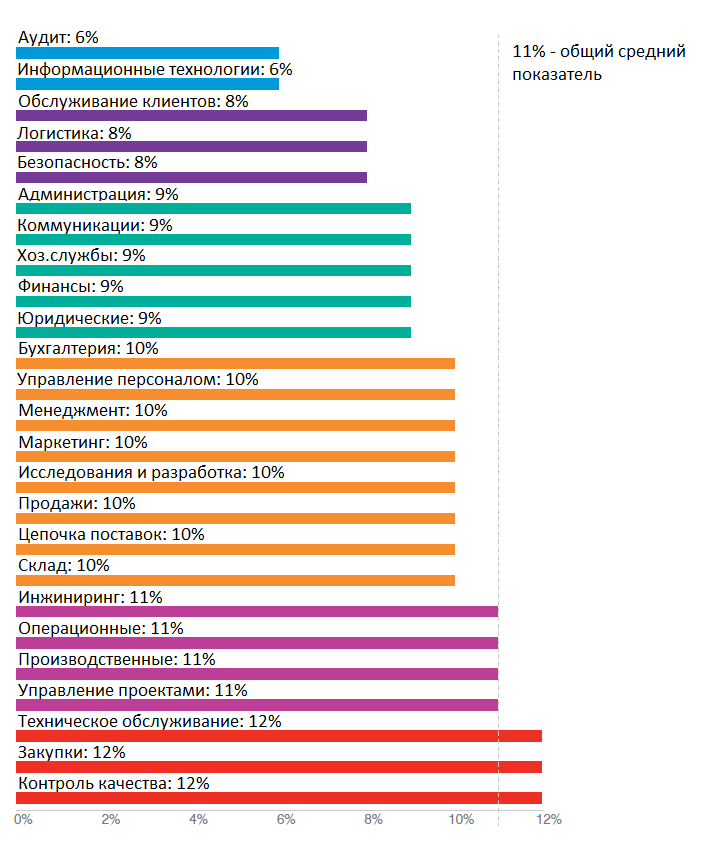

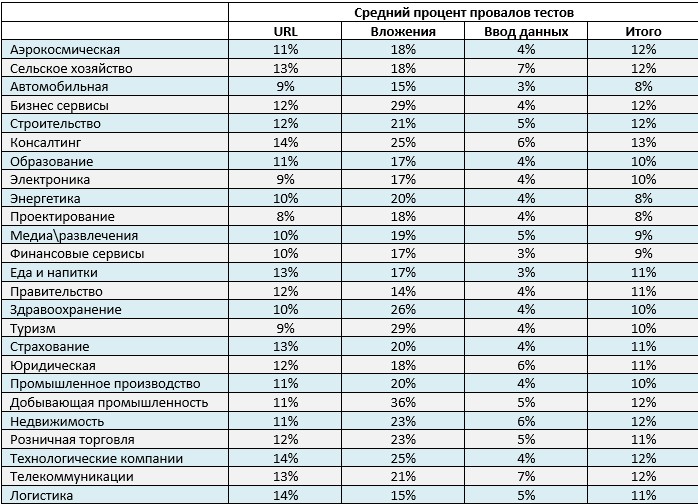

Провалы тестов по отраслям

Ключевые выводы

- В 2021 году больше всего имитационных фишинговых атак было проведено в таких отраслях, как здравоохранение, финансовые сервисы, энергетика/коммунальное хозяйство, производство и технологии.

Многие организации любят сравнивать себя с другими в своей отрасли. В этом году мы расширили отчетность по отраслевым показателям до 25 отраслей (по сравнению с 20 в прошлом году). Набор данных по каждой отрасли также увеличился по сравнению с прошлым годом. Это обеспечивает наиболее надежную отраслевую статистику, которую мы предлагаем на сегодняшний день.

В целом, по сравнению с прошлым годом мы увидели значительные улучшения на обоих концах спектра. В прошлом году самый низкий средний показатель провалов составлял 9%; в этом году он равен 8%. А высокий показатель этого года - 14% - превзошел прошлогодние 16%.

Рис.15: Средний коэффициент провалов тестов по отраслям.

Каждая отрасль, представленная в нашем сравнении, включает данные не менее 20 организаций и не менее 300 000 смоделированных фишинговых атак (по сравнению с 15 организациями и 150 000 фишинговых тестов в прошлом году).

Провалы тестов по подразделениям

Ключевые выводы

- В прошлом году самым неблагополучным отделом был хозяйственный отдел - средний уровень провалов тестов составил 17%. В этом году средний уровень составляет 9%, что почти на 50% лучше, чем в прошлом году.

- Даже два отдела с наихудшими показателями в этом году - отдел контроля качества и отдел технического обслуживания (по 12%) - улучшили свои прошлогодние показатели (14% и 15% соответственно).

- Есть и плохие новости: отдел закупок, который в прошлом году был лучшим по показателям со средним показателем провалов 7%, в этом году присоединился к группе отстающих с показателем 12%.

Работники становятся мишенью атак по разным причинам - и высокое положение в структуре компании часто не является определяющим фактором. Списки рассылки и почтовые алиасы также являются популярными целями: эти адреса электронной почты часто публикуются в открытом доступе и несут в себе бонус в виде потенциального охвата множества людей одним письмом.

Показатели провалов тестов на уровне отделов могут помочь организациям определить команды, которые испытывают трудности с выявлением и предотвращением фишинга, и начать устранять эти недостатки.

Поскольку в отчете представлены 25 департаментов (против 20 в прошлом году), в этом году мы получили еще больше возможностей для сравнительного анализа, и, как и в случае со статистикой по отраслям, набор данных по департаментам стал более надежным, чем когда-либо.

Мы наблюдаем несколько интересных улучшений: самый низкий средний показатель провалов в этом году (6%) превзошел прошлогодний показатель в 7%. Но самые лучшие новости связаны с самым высоким показателем провалов: 12% против 17% в прошлом году.

Рис.16: Средний показатель провалов тестов по департаментам.

Отделы, представленные в нашем сравнении, были как минимум в 85 организациях и включали данные как минимум о 2500 пользователях (по сравнению с 40 организациями и 1500 пользователями в прошлом году)

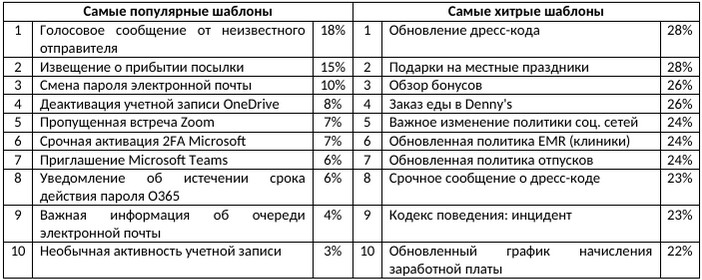

Обзор: тематика шаблонов

Как мы уже отмечали ранее, наши клиенты имеют доступ к часто обновляемой библиотеке шаблонов. Они могут тестировать своих пользователей на самых разных темах, предметах и тактиках, включая некоторые из последних угроз, которые наши исследователи обнаруживают в реальных атаках.

В среднем наши клиенты инициировали девять имитационных фишинговых кампаний в течение года. Это больше, чем средний показатель в 8 кампаний, который мы наблюдали в прошлом году. Это положительная тенденция - мы рекомендуем проверять пользователей не реже одного раза в четыре-шесть недель (а в идеале - не реже одного раза в месяц).

В 2021 году организации отдавали предпочтение фишинговым тестам на «корпоративную» тематику: более 50% использованных шаблонов были посвящены этой теме. Акцент был сделан не зря. Многие злоумышленники использовали в своих кампаниях приманки, связанные с бизнес-процессами и политикой. Мы также наблюдали всплеск атак с использованием облачных сервисов, которые многие организации используют для связи и совместной работы.

Представляем 10 наиболее часто используемых шаблонов в прошлом году и 10 шаблонов, которые оказались самыми сложными для получателей (в результате чего пользователи клюнули на приманку). В этом году мы также включили средний показатель провалов для каждого из шаблонов.

- Наиболее часто используемые шаблоны были отправлены от 73 000 до 1,5 млн. пользователям.

- Самые «хитрые» шаблоны были отправлены минимум 10 000 пользователям (до 52 000).

- Некоторые шаблоны, использованные в кампаниях меньшего масштаба (отправленные менее чем 1 000 пользователям), имели значительно более высокий процент провалов тестов. К ним относятся шаблон уведомления о возврате налогов и шаблон новой политики компании, каждый из которых имел 70%-ный процент провалов.

Большинство часто используемых шаблонов связаны с внутренними учетными записями и инструментами, и многие из них имеют очень низкий процент провалов. Вот почему при тестировании пользователей стоит смешивать темы. Хотя большинство самых сложных шаблонов также имитировали внутренние коммуникации, они использовали темы, которые, скорее всего, вызовут немедленную и эмоциональную реакцию у получателей (например, два отдельных шаблона про дресс-код).

Эмоциональное воздействие отражено в показателях: самый низкий показатель среди наиболее «успешных» шаблонов все еще на 20% выше, чем самый высокий показатель отказов среди наиболее используемых шаблонов (и более чем в семь раз выше, чем самый низкий показатель провалов).

Конечно, такие типы «триггерных» тестов могут быть труднодоступными для рецензентов и руководителей, а также могут не подходить для культуры организации. Тем не менее, факт остается фактом: злоумышленники вовсе не обеспокоены тем, что могут обидеть, напугать или обмануть ваших сотрудников. По крайней мере, пользователи должны быть осведомлены о том, что атакующие свободно используют подобные приманки и тактики, даже если вы не их применяете в имитации фишинга.

В среднем наши клиенты использовали два различных шаблона в каждой имитационной фишинговой кампании в 2021 году. Использование более одного шаблона в кампании может помочь организациям избежать так называемого «эффекта сарафанного радио», который возникает, когда один сотрудник замечает проверку (или не проходит ее) и предупреждает других о тестировании.

Атаки по электронной почте: измерения и цели.

Почтовая безопасность: критически важная часть вашей информационной безопасности

Инструменты сообщения о подозрительных письмах - относительная новинка в арсенале средств безопасности. Многие организации еще не внедрили такой простой в использовании инструмент - например PhishAlarm®.

Если бы мы могли кричать об этом на весь мир - мы бы так и сделали: репорты работников о подозрительных письмах очень важны как для защиты от киберпреступников, так и для оценки эффективности ваших усилий по повышению осведомленности о безопасности.

Мы рекомендуем всем нашим клиентам внедрить в почтовые клиенты кнопку PhishAlarm, которая:

- Позволяет пользователям активно участвовать в защите электронной почты.

- Предупреждает команды безопасности о подозрительных, вредоносных и неприятных сообщениях электронной почты, которые обходят фильтры.

- Способствует развитию сотрудничества между пользователями и командами безопасности.

- Позволяет соотнести количество провалов тестов и количество сообщений о проблемах для оценки устойчивости к атакам.

- Позволяет интегрировать функции отчетности и устранения последствий, упрощая и ускоряя идентификацию и устранение активных угроз в электронной почте.

Рассчет устойчивости к атакам

Среди клиентов, использующих PhishAlarm, средний общий показатель репортов пользователей об имитированных атаках в 2021 году составил 15% по сравнению с 13% в прошлом году. Общий средний показатель провалов тестов среди этих организаций составил 10% по сравнению с 11% в прошлом году. Оба этих показателя в целом являются положительными признаками.

В прошлом году мы ввели понятие «коэффициента устойчивости». Коэффициент устойчивости организации - это измерение имитируемого количества сообщений о фишинге по сравнению с количеством провалов тестов. Первая цель - добиться коэффициента устойчивости больее 1, что означает, что больше людей сообщают о фишинге, чем терпят неудачу в выявлении атаки. В прошлом году общий коэффициент устойчивости наших клиентов PhishAlarm составлял 1,2. В этом году мы увидели улучшение на 25%:

15% средний уровень репортов ÷ 10% средний уровень провалов = коэффициент устойчивости 1,5

Совет

- Если показатель провалов в вашей организации выше, чем показатель сообщений, рассчитайте коэффициент устойчивости, перевернув уравнение и добавив к результату отрицательный знак.

Коэффициент устойчивости 1,5 явно не идеален. Но улучшение показателей за год - это шаг в правильном направлении.

Конечной целью является повышение устойчивости со временем, что происходит благодаря улучшению реакции пользователей на фишинговые тесты. Более высокие показатели репортов являются признаком того, что пользователи уделяют больше внимания получаемым электронным письмам и предпринимают целенаправленные действия для защиты вашей организации.

Хотя снижение количества провалов также может быть положительным признаком, не нажимать на имитированное фишинговое письмо - это не то же самое, что активно отвергать его и сообщеть в службу безопасности. Фишинговые тесты могут игнорироваться или избегаться по разным причинам, а не только потому, что пользователи считают их подозрительными.

Мы повторяем наш совет последних нескольких лет: работайте над достижением таких целей, как общий уровень репортов в 70% и общий уровень провалов в 5% (коэффициент устойчивости 14). Таким образом, вы окажетесь в очень выгодном положении, когда пользовательская база в 14 раз вероятнее сообщит о фишинговом тесте, чем попадется на приманку. Такое внимание к деталям окупится, когда реальные фишинговые атаки обойдут вашу защиту почтового периметра.

Стоит повторить, что мы считаем соотношение 70/5 достижимой целью, но это не произойдет в одночасье. Тем не менее, мы регулярно видим, как кампании клиентов достигают или превосходят эти показатели - значит, показатель достижим. Да, этого легче достичь в рамках отдельных кампаний, но мы видим, что организации получают даже более высокие коэффициенты устойчивости в рамках нескольких кампаний. И это также можно повторить в вашей компании.

Как и в случае со всеми инициативами по обучению безопасности, вам нужно набраться терпения и позволить улучшениям прийти со временем. Чтобы добиться успехов, механизм сообщения о подозрительных письмах должен иметь вес в вашей организации - как с точки зрения обучения, так и с точки зрения измерений.

Рассмотрим следующие ключевые действия:

- Обучите пользователей работе с репортами. Недостаточно просто предоставить им доступ к инструменту - они должны знать, как его найти и как пользоваться.

- Расскажите о положительном влиянии, которое могут оказать в вашей организации сообщения о проблемных письмах. Инструмент репортов дает пользователям возможность помочь остановить кибератаки. Это убедительно.

- Обучите пользователей тому, когда следует «жать на кнопку», и дайте им время, чтобы у них появилась уверенность в своей способности выявлять подозрительные сообщения и принимать меры.

- Если необходимо - сместите фокус внимания организации с показателей провалов тестов как конечного показателя осведомленности о фишинге. Станьте внутренним «защитником» репортов и подчеркивайте показатели репортов в метриках, которые распространяются внутри организации.

- Делитесь успехами с пользователями. Освещайте реальные попытки фишинга, о которых сообщали сотрудники. Эти истории укрепят положительное влияние репортов и напомнят сотрудникам, что они могут изменить ситуацию к лучшему, если будут применять полученные знания в рамках вашей программы обучения по повышению осведомленности о безопасности.

Факторы устойчивости по отраслям

Ключевые выводы

- Прошлогодний самый высокий уровень сообщений - 20%, достигнутый индустрией финансовых услуг, - в этом году сравнялся или был превзойден девятью отраслями (включая финансовые услуги, где уровень сообщений составил 23%).

- В прошлом году шесть отраслей имели отрицательный коэффициент устойчивости (больше пользователей провалили фишинговые тесты, чем сообщили о них). В этом году только одна отрасль - образование - оказалась на отрицательной территории. Но даже в этой отрасли наблюдалось улучшение по сравнению с 2020 годом (-1,3 против -2,0).

- Всего в четырех отраслях в этом году доля сообщений составила 10% или ниже, в то время как в 2020 году их будет девять.

Как отмечалось ранее, мы знаем, что организации стремятся оценивать свою деятельность по более детальным показателям, чем общий уровень отказов и отчетности. Наш отраслевой анализ отчетности и устойчивости поддерживает эти усилия. Как и в предыдущем наборе отраслевых сравнений, в этом году мы расширили охват, включив 25 отраслей.

В таблице 3 мы приводим средние показатели отчетности, отказов и коэффициента устойчивости по каждой отрасли. Обратите внимание, что показатели отказов в этом разделе могут немного отличаться от показателей на рисунке 15. Средние показатели отказов основаны на данных клиентов, которые используют как наши симуляторы фишинга, так и нашу кнопку PhishAlarm, что является меньшим подмножеством данных, использованных ранее.

Отрасли расположены в порядке убывания количества сообщений, от самого высокого к самому низкому.

Реальный фишинг и точность репортов пользователей

За год измерений мы убедились в огромной пользе предоставления пользователям возможности активно участвовать в защите электронной почты. Сотрудники наших клиентов заметили и сообщили о многих активных угрозах, включая электронные письма, содержащие вредоносное ПО, связанное с деятельностью продвинутых хакерских группировок. работники оповестили группы информационной безопасности о:

- Более 350 000 фишинговых письмах, направленных на получение учетных данных.

- Почти 40 000 письмах с вредоносными программами, такими как трояны, загрузчики, стилеры, кейлоггеры и шифровальщики.

- Более 20 000 вредоносных спам-сообщениях.

- Более 8 500 письмах, связанных с ботнетами или спам-ботами.

- Более 8 000 атаках с использованием удаленного доступа или банковских троянов.

- Более 6 000 атаках, содержащих вредоносные загрузчики.

В этом году мы также проанализировали данные о точности репортов. Этот показатель рассчитывается для клиентов PhishAlarm, которые также используют PhishAlarm Analyzer. Репорты в электронной почте становятся еще более эффективными в сочетании с анализом в режиме реального времени. Такие инструменты, как PhishAlarm Analyzer, используют передовое машинное обучение, поведенческие факторы и «песочницу» для быстрого анализа подозрительных писем.

В этом процессе мы можем определенно классифицировать от 60 до 80 % сообщений, о которых сообщают пользователи, как вредоносные/спам и не вредоносные. Используя такой инструмент, как CLEAR, эти классификации можно привязать к автоматизированным действиям, таким как удаление сообщения и подобных угроз, сброс учетных данных пользователя или закрытие инцидента (если письмо не является вредоносным).

Показатели точности, приведенные в таблице ниже, отражают процент сообщений, отправленных в Analyzer, которые были классифицированы как вредоносные, подозрительные или спам. Сообщения, классифицированные как массовые, с низким уровнем риска или неизвестные, не учитываются в показателях точности.

Даже «низкие» показатели точности, которые мы видим здесь, имеют значение: по крайней мере 2 из каждых 10 сообщений, о которых сообщается, обошли защитные системы периметра. Естественно, более высокий показатель точности является более благоприятным, и это отличная метрика для оценки качества процесса с течением времени, поскольку отражает способность пользователей отличать проблемные письма от безопасных.

Мы рекомендуем ориентироваться на показатель точности 50% или выше, что указывает на то, что большинство сообщений, о которых сообщают ваши пользователи, действительно являются спамом или потенциально вредоносными, а не безобидными. Но, как и устойчивость, эта метрика требует времени и терпения, а также целенаправленных усилий по оценке слабых мест ваших пользователей и проведению правильного обучения. Если у вас есть такой инструмент, как CLEAR, ваши команды по устранению инцидентов не будут перегружены, поскольку точность репортов будет улучшаться.

Беспокоитесь, что сообщения о сообщениях электронной почты от пользователей перегрузят вашу команду по устранению нарушений? Решения, подобные нашему замкнутому циклу анализа и реагирования на электронную почту (Closed-Loop Email Analysis and Response, CLEAR), помогут оптимизировать управление почтовыми ящиками, использующими автоматизацию и расширенные функции защиты электронной почты, чтобы сократить операционные расходы.

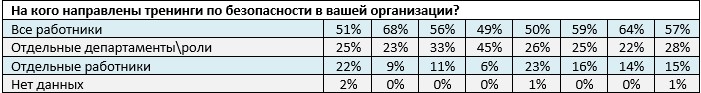

Тренинги по безопасности: взгляды и возможности

Ключевые выводы

- 99% организаций имеют программу обучения осведомленности о безопасности.

- Только 57% проводят обучение в масштабах всей организации.

- Только 85% отдельно обучают сотрудников, которые попадаются на реальные или симуляционные фишинговые атаки.

Обзор по странам

- 68% французских организаций проводят обучение в масштабах всей организации, что является самым высоким показателем среди всех опрошенных регионов.

- 45% японских организаций обучают только сотрудников конкретных отделов и ролей (на 60% выше, чем в среднем по миру).

- 23% испанских организаций обучают только конкретных сотрудников, за ними следуют австралийские организации (22%).

Понимание отраслевых тенденций, пробелов в знаниях сотрудников и эталонные данные не принесут вам большой пользы, если вы не будете действовать в соответствии с полученными знаниями. Обучение по повышению осведомленности в вопросах безопасности является обязательным для организаций по всему миру. А рамки безопасности и нормативные требования не должны быть единственным, что побуждает вас сделать обучение частью вашей стратегии глубокой защиты.

Хорошей новостью является то, что почти все делают что-то для обучения сотрудников: 99% опрошенных нами специалистов в области информационной безопасности и ИТ заявили, что в их организации есть программа обучения по повышению осведомленности в вопросах безопасности. Плохие новости? То, как реализуются программы, оставляет много возможностей для улучшения. (И как мы уже отмечали ранее: с точки зрения риска, то, КАК люди делают что-то, зачастую важнее, чем то, ЧТО они делают).

Вот некоторые проблемные области, выявленные в ходе нашего глобального исследования:

- Менее 60% организаций проводят обучение в масштабах всей организации. Почти 30% направляют свои усилия строго на конкретные отделы и роли, а еще 15% заботятся только о конкретных людях.

- Менее 50% организаций официально включают в свои программы обучения фишинг по электронной почте, и только 43% - шифровальщики. Для сравнения, в 2021 году более 80% организаций пережили как минимум одну успешную фишинговую атаку, а почти 70% столкнулись как минимум с одним заражением шифровальщика. (Подробнее об этих темах см. далее в этом разделе).

- 81% организаций заявили, что более половины их сотрудников работают удаленно (частично или полностью) в связи с пандемией. Но только 37% информируют сотрудников о передовых методах удаленной работы.

- Только 34% обучают сотрудников сообщать о подозрительных электронных письмах.

- Почти 15% организаций не обучают сотрудников, которые взаимодействовали с реальными или имитированными фишинговыми письмами. (И для ясности: мы считаем, что это слишком много).

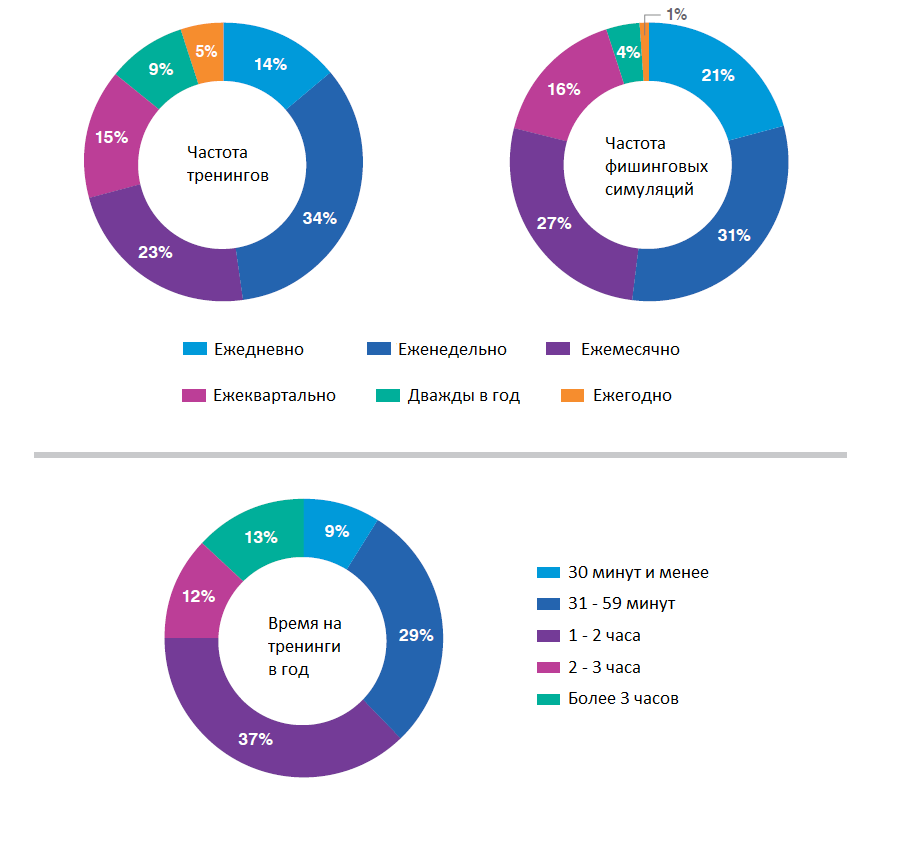

Инструменты и частота тренировок

Ключевые выводы

- 73% организаций проводят формальное обучение по вопросам безопасности для своих сотрудников (с помощью компьютерного, очного или виртуального обучения под руководством инструктора).

Обзор по странам

- 37% австралийских организаций используют имитацию фишинговых атак, что является наименьшим показателем среди всех опрошенных регионов. Однако они наиболее активны в их использовании: 61% заявили, что их организация рассылает симуляции фишинга ежедневно.

- 37% британских организаций имитируют атаки с применением вредоносных USB-носителей, что является самым большим показателем среди всех опрошенных регионов. Но это менее половины британских организаций, которые столкнулись с атаками на основе USB в 2021 году.

- <25% испанских и немецких организаций используют игровые методы - такие как награды и призы - что является наименьшим показателем среди всех опрошенных регионов.

Программы обучения осведомленности о безопасности должны использовать несколько различных инструментов - разнообразие является вашим другом, когда речь идет об обучении пользователей. Разнообразие инструментов не только поможет удержать внимание сотрудников, но и поможет вам узнать разные вещи о людях, на которых вы полагаетесь при защите данных, устройств и систем вашей организации.

Разнообразие также помогает применить ключевые принципы обучения в вашей программе: усиление и повторение. Охват пользователей различными способами и поддержание актуальности и доступности темы кибербезопасности имеют решающее значение.

Не концентрируйтесь только на обучении и тестировании. Дружеские напоминания, заметки о новых угрозах и даже новости о результатах обучающих программ - например, предотвращение крупных финансовых потерь, когда сотрудники сообщают о реальном фишинге - дают возможность показать, насколько важна кибербезопасность для вашей организации, и заложить основы мощной культуры безопасности.

Почти 75% организаций заявили, что они проводят для своих пользователей то, что мы считаем «формальным» обучением (обратите внимание, что допускается более одного ответа):

- 43% проводят компьютерное обучение.

- 38% проводят очное обучение.

- 35% предлагают виртуальное обучение под руководством инструктора.

Формальные учебные занятия, по мнению участников опроса, были самым используемым компонентом программ обучения осведомленности о безопасности в 2021 году. Другие инструменты и процент их использования включают:

- Имитация фишинговых писем (41%).

- Информационные бюллетени или информационные электронные письма (39%).

- Ознакомительные плакаты или видеоролики (35%).

- Симуляторы фишинга и/или вишинга (33%).

- Внутренний чат-канал по кибербезопасности (32%).

- Конкурсы и призы, связанные с кибербезопасностью (30%).

- Имитация USB-атак (28%).

- Внутренняя вики по кибербезопасности (26%).

Всего 14% организаций, использующих формальное обучение, заявили, что обучают пользователей только один или два раза в год. В идеале это число должно составлять 0. Тем не менее, тенденция к более частому обучению является положительной.

Мы увидели некоторые признаки того, что компании могут слишком часто использовать формальное обучение и симуляции фишинга (подробнее об этом мы расскажем далее). Но с другой стороны, 38% организаций заявили, что в 2021 году они будут выделять на формальное обучение один час или меньше (по сравнению с 28% в 2020 году).

Рис.17: Частота тренировок по фишингу.

Главное - это баланс. Да, мы считаем, что о кибербезопасности нужно говорить часто. А инициативы по повышению осведомленности и обучению должны быть постоянными, что позволяет последовательно развивать навыки с течением времени. Но переизбыток вряд ли будет хорошо воспринят пользователями. Усталость от обучения - вполне обоснованное беспокойство.

Мы рекомендуем сочетать формальные, компьютерные учебные задания (проводимые как минимум раз в квартал) и ежемесячные симуляции фишинга. Их следует сочетать с регулярным использованием вспомогательных материалов и мероприятий, таких как плакаты, листовки, информационные бюллетени и тренинги.

В конечном итоге, может потребоваться некоторое время, чтобы комфортно определить «аппетит» к обучению среди вашей пользовательской базы. Например, вы можете обнаружить, что модули микрообучения (те, которые предлагают около 1-3 минут «итерационного» обучения) лучше воспринимаются вашими пользователями, чем более длительное и интенсивное обучение. И это может проложить путь к ежемесячному графику обучения, а не ежеквартальному.

Следует всегда помнить об одном: злоумышленники тратят время и силы на выявление и компрометацию ваших сотрудников. Организации, которые не выделяют время и силы на обучение по повышению уровня осведомленности в вопросах безопасности таким образом, чтобы это вызывало наибольший отклик у сотрудников, окажутся в невыгодном положении.

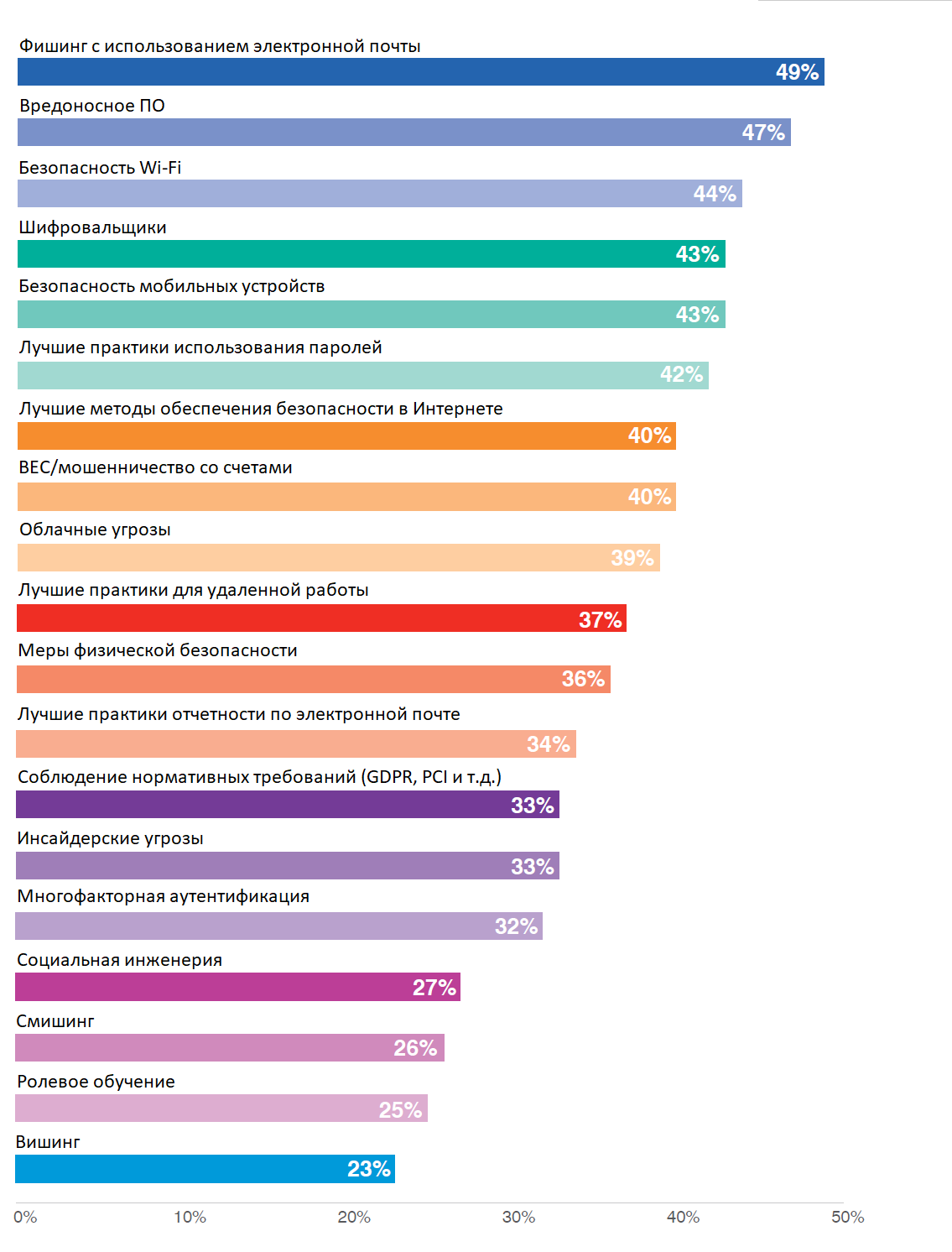

Организации игнорируют много важных тем при обучении пользователей

Обзор по странам

Австралийские организации отстают от своих коллег (и среднемировых показателей) по охвату нескольких ключевых тем обучения по повышению осведомленности в вопросах безопасности:

- 37% охватывают фишинг с использованием электронной почты.

- 35% освещают вопросы безопасности мобильных устройств.

- 35% освещают тему вымогательства.

- 29% освещают тему BEC.

- 29% - облачные угрозы.

- 29% - интернет-безопасность.

- 27% - вредоносные программы.

Из 99% опрошенных, которые заявили, что в их организации есть программа обучения по повышению осведомленности о безопасности, все, кроме одного японского респондента, заявили, что их программа охватывает хотя бы одну из тем, по которым мы проводили опрос. Однако как в глобальном, так и в региональном масштабе не хватает широты и глубины охвата, необходимых для подготовки пользователей к защите от более комплексных угроз, которые часто используют множество методов и тактик в одной мошеннической кампании.

Рис.18: Темы, освещаемые в программах повышения осведомленности в вопросах безопасности.

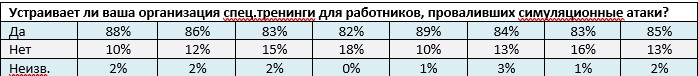

Модели наказаний: могут ли они вам дорого обойтись?

Ключевые выводы

- 55% организаций применяют дисциплинарные меры в отношении сотрудников, которые попались на реальные или имитированные фишинговые атаки, что соответствует уровню прошлого года.

- 24% организаций заявили, что модель наказаний не подходит для культуры их организации (новый вариант ответа в этом году).

- 70% тех, кто использует модель наказаний, заявили, что она повысила осведомленность сотрудников о фишинге, что на 15% меньше, чем в прошлом году. 25% ответили, что осведомленность осталась на прежнем уровне, а 4% считают, что осведомленность снизилась после введения наказаний.

- 62% испанских организаций чаще всего говорят, что сотрудники понимают и принимают использование модели наказаний. Но они также чаще всего говорят, что, несмотря на многочисленные жалобы, организация твердо уверена в том, что наказаний - это правильный подход (28%).

Мировые «лидеры»

- >75% организаций Австралии и Великобритании используют модель наказаний.

- 73% американских организаций просят менеджеров проконсультировать сотрудников.

- 56% австралийских организаций просят свои HR-команды применять определенные дисциплинарные меры.

- 42% британских организаций налагают денежные штрафы (на 62% выше, чем в среднем по миру).

- 39% испанских организаций заявили, что модель наказаний не подходит для их культуры, за ними следуют немецкие организации (37%).

- 25% или более организаций Великобритании, США и Испании включают увольнение в свои модели наказаний (по сравнению с ~10% организаций Германии и Японии).

Обзор по странам

- 26% немецких организаций имеют наказания для пользователей, проваливших одну симуляцию фишинга.

- 38% американских организаций наказывают пользователей, подвергшихся одной реальной фишинговой атаке.

А вот статистика, которая нам не нравится:

- Более половины опрошенных нами специалистов в области информационной безопасности и ИТ заявили, что их организация налагает дисциплинарные взыскания или наказывает сотрудников, которые столкнулись с реальными или имитированными фишинговыми письмами.

- Еще 4% сказали, что запуск модели наказаний неизбежен в их организации, а еще 14% заявили, что рассматривают такой подход.

- Среди тех, кто использует модель наказаний, более 95% заявили, что как реальные, так и имитированные атаки вызывают наказания в их организации.

Почти три четверти (73%) респондентов, похоже, не против идеи наказывать/дисциплинировать (два слова, которые мы использовали в нашем опросе) сотрудников за их ошибки в работе с электронной почтой. Это достаточно тревожно. Это еще более тревожно, если принять во внимание следующие моменты:

- Только 49% респондентов ответили, что их организация охватывает тему фишинга с использованием электронной почты в рамках программы повышения осведомленности в вопросах безопасности.

- Только 25% респондентов заявили, что их организация выделяет два или более часа на формальное обучение сотрудников каждый год.

- Иногда одной ошибки пользователя достаточно, чтобы получить наказание, даже если ошибка допущена при работе с гипотетической угрозой для организации.

Как и в прошлом году, мы исключили обучение из списка «наказаний» в моделях последствий. Это потому, что обучение никогда не должно представляться пользователям как наказание. Обучение - это возможность учиться и совершенствоваться. И оно всегда должно позиционироваться как положительный, а не отрицательный опыт.

Технические средства защиты, специально разработанные для выявления и блокирования фишинговых угроз, не совершенны в 100% случаев. Справедливо ли требовать от сотрудников, которые не являются экспертами в области кибербезопасности, быть идеальными?

На рисунке 19 показаны дисциплинарные меры, применяемые в организациях наших респондентов, а на рисунке 20 приведены пороговые значения, при которых наступает первое наказание.

Рис.19: Наказания за реальные или имитированные фишинговые атаки.

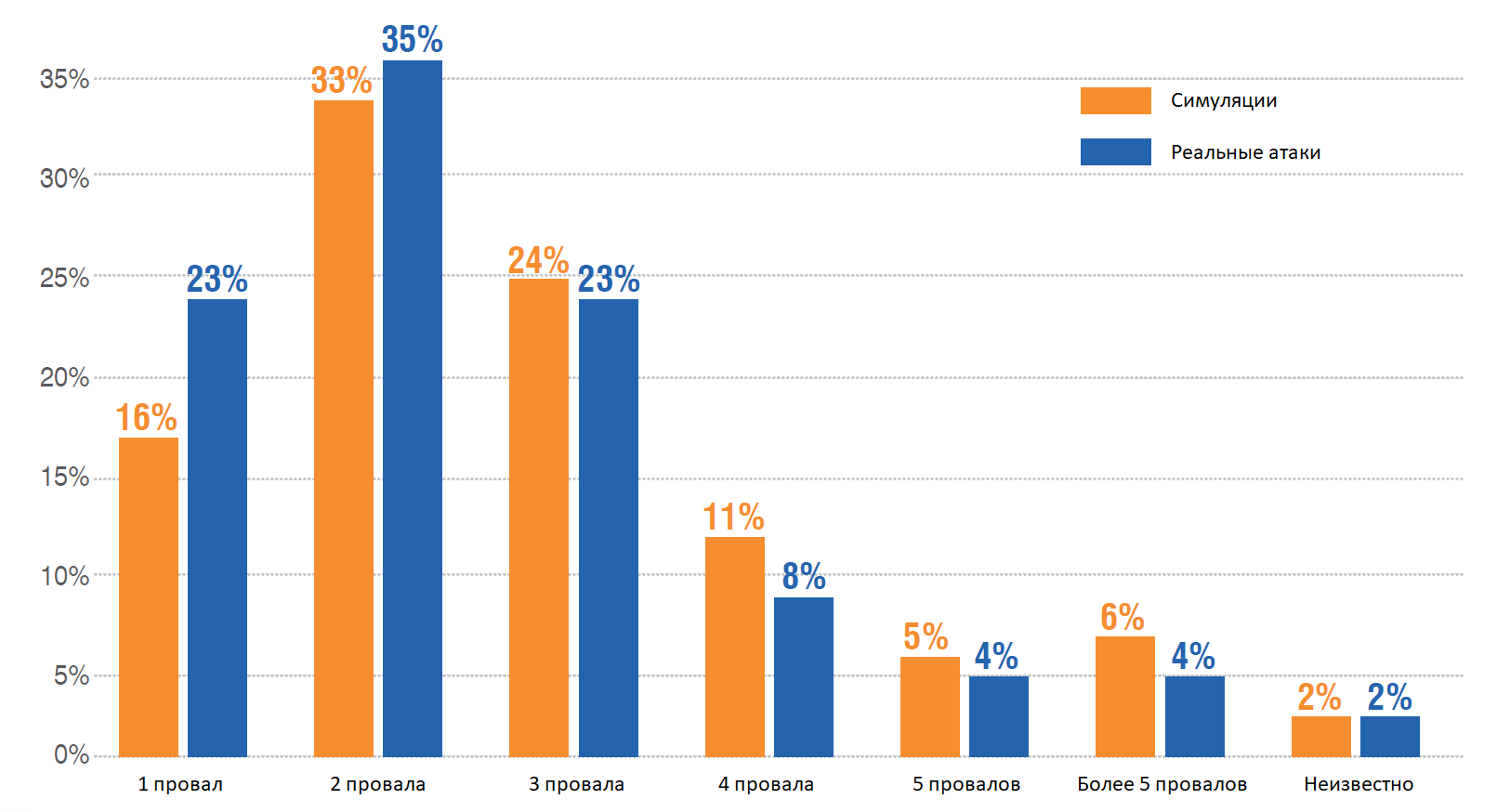

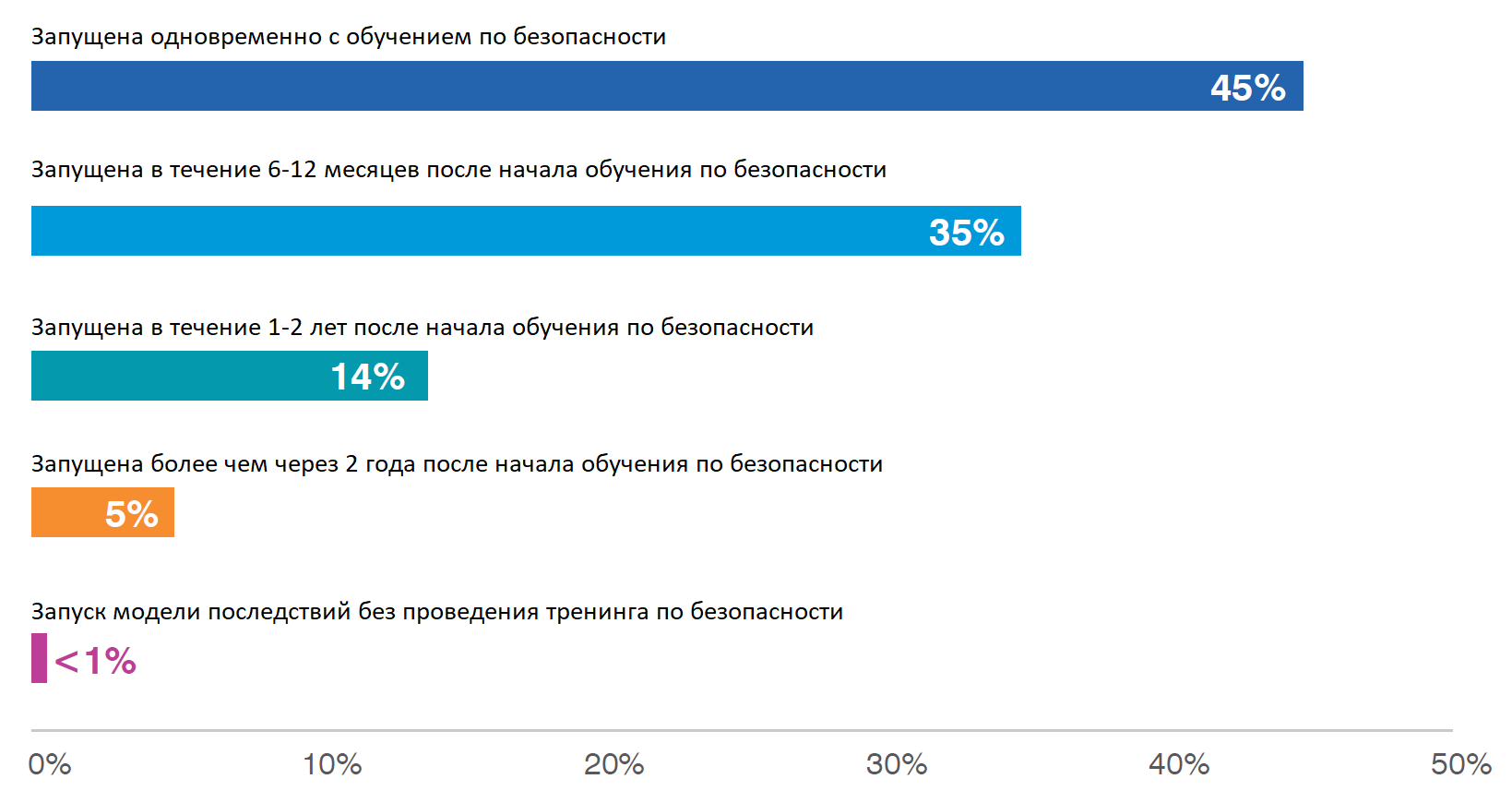

Рисунок 20 показывает, что не только «рецидивисты» подвергаются наказанию за свои действия при работе с электронной почтой. А Рисунок 21 показывает, что многие организации так же охотно вводят наказания, как и запускают программу обучения по повышению осведомленности о безопасности.

Рис.20: Первое действие, которое вызывает наказание.

Рис.21: Соотношение запуска модели наказаний и запуска программы обучения осведомленности о безопасности.

Некоторые организации считают, что они должны наказывать пользователей за их ошибки при работе с электронной почтой. И при тщательном подходе и четкой коммуникации модель наказаний может оказаться полезной в некоторых случаях.

Но это скользкий путь. Многие организации обнаружили, что существует ограниченное количество вариантов для справедливого, последовательного и юридически обоснованного применения наказаний.

И как показало наше исследование, многие сотрудники не воспринимают модели наказаний. Такие настроения могут негативно сказаться на общей культуре организации, в результате чего сотрудники будут менее вовлечены, менее отзывчивы и с меньшей вероятностью захотят участвовать в инициативах по кибербезопасности.

Рис.22: Реакция пользователей на модель наказаний.

Выявление уязвимостей и оценка успешности.

В этом году мы проанализировали большое количество информации для отчета и предоставили больше и более надежные сравнительные данные, чем когда-либо. Но мы понимаем, что объем информации может быть ошеломителен - так же, как и проведение тренингов по повышению осведомленности о безопасности.

Чуть более 70% опрошенных нами специалистов в области информационной безопасности и ИТ заявили, что они заметили снижение числа фишинговых атак после запуска программы обучения по повышению уровня осведомленности о безопасности в их организации. (Еще 24% заявили, что восприимчивость к фишингу осталась примерно на том же уровне, 3% сообщили, что количество провалов увеличилось, а 1% не уверены в том, как обучение повлияло на количество провалов). Хорошая новость: судя по нашим результатам, существует много возможностей для более эффективного проведения этих программ.

Вот три ключевых шага, которые вы можете предпринять:

1. Определяйте приоритеты, которые важны именно вашей организации.

Ключевые выводы

- 72% опрошенных специалистов в области информационной безопасности и ИТ заявили, что действующая в их организации программа обучения по повышению осведомленности о безопасности позволила снизить количество фишинговых атак.

Обзор по странам.

- 84% американских организаций заявили, что обучение по повышению уровня осведомленности в вопросах безопасности снизило количество фишинговых атак, что является самым высоким показателем среди всех опрошенных регионов.

- 6% японских организаций заявили, что количество провалов увеличилось после внедрения их текущей программы обучения по повышению осведомленности в вопросах безопасности, что в два раза превышает средний показатель по миру.

Вот наше ключевое убеждение: Каждый, кто может повлиять на уровень кибербезопасности вашей организации, должен быть обучен лучшим практикам кибербезопасности. Каждый должен иметь базовое представление о распространенных угрозах и практических мерах защиты. Каждый, кто прикасается к вашей сети и данным, каждый, кто работает с вашим оборудованием, каждый, кто управляет или контролирует доступ к активам организации. Каждый.

Только 57% опрошенных нами специалистов в области информационной безопасности и ИТ заявили, что они придерживаются такого подхода (и это число колеблется в районе 50% для японских, испанских и австралийских организаций). Слишком много людей, которые вносят свой вклад в риски кибербезопасности, остаются за рамками обучения.

Тем не менее, это не означает, что вы не можете обдуманно и стратегически подходить к оценке и обучению своих сотрудников. Это не значит, что все должны проходить одинаковое обучение в одно и то же время. И уж точно не значит, что ваша программа должна копировать программу организации из другой отрасли (или даже прямого конкурента).

В вашей программе должны быть приоритетными темы, которые, как вы знаете, актуальны для вашей отрасли, вашей организации и людей, которые в ней работают. Следующая информация поможет вам определить, что и с кем освещать:

- Уровень знаний вашей базы пользователей, включая тех, кто с трудом понимает базовые концепции, и тех, кто демонстрирует более продвинутые навыки.

- Известные, широко распространенные проблемы вашей организации (например, компрометация учетных данных, проблемы с потерянными устройствами, проблемы личных устройств или неправильное использование облачных учетных записей).