Введение

Данный отчет расширяет исследование, результаты которого изложены в отчете «Теневой бизнес. Как монетизируются кибератаки». Он будет наиболее интересен специалистам по борьбе с мошенничеством и по информационной безопасности, исследователям безопасности и руководителям, отвечающим за безопасность и управление рисками мошенничества.

Ботнеты - это сети компьютеров, зараженных вредоносными программами (такими как компьютерные вирусы, кейлоггеры и другими), которые удаленно контролируются киберзлоумышленниками для получения финансовой выгоды или для проведения атак на другие веб-сайты или сети. Когда компьютер заражен ботнетом, он связывается и получает инструкции от командно-контрольных (CnC) серверов, расположенных по всему миру. Многие бот-сети предназначены для сбора данных, таких как пароли, номера социального страхования (SSN), номера кредитных карт, адреса, номера телефонов и других персональных данных. Затем эти данные используются для кражи конфиденциальной информации, мошенничества с кредитными картами, рассылки спама, в фишинговых атаках, атаках на веб-сайты и распространении вредоносных программ.

Ключевые выводы

- С момента уничтожения сети Emotet ботнеты IcedID, TrickBot и QakBot резко увеличили объемы спама и заражения трафика, связанного с мошенничеством.

- Ботнеты будут и в будущем использоваться всеми видами уибер-преступников для мошенничества и проведения кибератак.

- Курсы по использованию ботнетов на теневых форумах остаются популярными среди злоумышленников, особенно по мере того, как мир становится все более цифровым.

Обзор проблематики

В отчете Международной корпорации данных (International Data Corporation, IDC), исследователи прогнозируют, что «к 2025 г. в мире будет 55,7 миллиарда подключенных устройств, 75% из которых будут подключены к платформе IoT». Согласно недавнему исследованию, проведенному компанией Barracuda Research в сентябре 2021 года, боты составляют почти две трети интернет-трафика, причем вредоносные боты составляют почти 40% всего трафика. В современном ландшафте киберугроз термин «бот» широко используется для описания автоматизированных процессов как в легальных, так и в злонамеренных. Ниже приведены примеры использования этих терминов:

- Приложение, предназначенное для сбора адресов электронной почты с различных веб-сайтов, добавляя их в списки для рассылки нежелательных писем.

- Боты для автоматических закупок: Приложение, которое автоматически скупает товары (например, билеты на мероприятия или розничные товары). Особенно часто встречается скупка товаров, предложение которых ограничено. Операторы таких ботнетов обычно мотивированы на перепродажу товаров по более высоким ценам на вторичном рынке.

- Боты для социальных сетей: Приложение, которое размещает продвигает посты в социальных сетях, а также служит для проникновения в группы, создания фальшивых аккаунтов, сбора сообщений и т.д. Широко известны обвинения в сторону российских спецслужб в использовании ботов в социальных сетях перед президентскими выборами в США в 2016 году для разжигания недовольства и распространения дезинформации.

- Зараженная машина, которая контролируется злоумышленником через CnC-сервер с целью использования этой машины (обычно вместе с другими зараженными машинами) для запуска DDoS-атак, инъекций вредоносного ПО, сбора учетных данных (например в листингах Genesis Store), и в других неблаговидных целях.

В данном отчете мы сосредоточимся на том, как киберпреступники используют ботнеты для облегчения своей мошеннической деятельности.

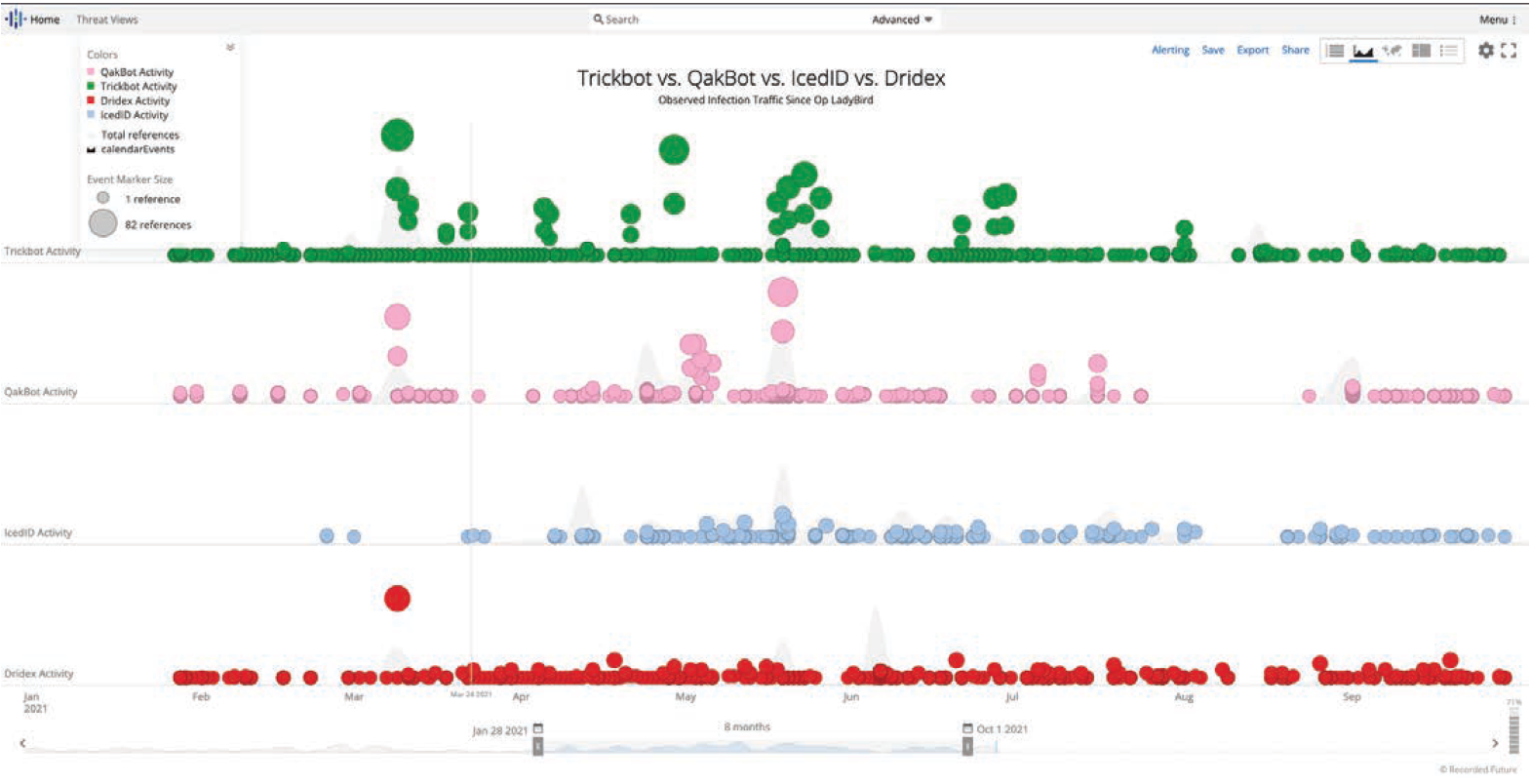

Рис.1.Сравнение активности ботнетов с момента ухода со сцены Emotet.

Анализ угроз

Киберпреступники продолжают демонстрировать гибкость тактик при проведении операций с ботнетами, которые используют маршрутизаторы и другое оборудование для выполнения нетрадиционных задач - выведения из строя устройств или использования их для распространения вредоносного ПО, специально разработанных для поддержки финансово мотивированного мошенничества.

Чаще всего при обсуждении активности ботнетов до недавнего времени упоминался Emotet - пожалуй, один из самых популярных ботнетов – но его деятельность была пресечена правоохранительными органами в январе 2021 года, а вся сеть в конечном итоге была ликвидирована в апреле 2021 года. Emotet использовался в основном для загрузки сторонних банковских вредоносных программ, таких как TrickBot, IcedID и Gootkit. Клиенты ботнетов - киберпреступные структуры, специализирующиеся на мошенничестве, операторы троянов, группы по компрометации деловой переписки и разработчики программ-шифровальщиков. Кроме того, учебные пособия по разработке и поддержке бот-сетей, специально предназначенных для выполнения вредоносного ПО и перепрофилированных для проведения мошеннических действий - таких как регистрация нажатий клавиш – находились в изобилии в криминальном подполье на протяжении всего 2020 года. На приведенном выше рисунке показаны наиболее активные ботнеты после уничтожения Emotet.

Помимо наличия базовых учебников и методик разработки ботнетов, статистика по всему сообществу безопасности в 2020 году продолжала демонстрировать, что распространенные штаммы вредоносных программ, обычно связанных с деятельностью вредоносных бот-сетей, оставались популярными в кибератаках на все отрасли бизнеса.

Успешное уничтожение правоохранительными органами ботнета Emotet открыла нишу на рынке вредоносных загрузчиков. Несмотря на частые перерывы в своей деятельности, Emotet был одной из самых распространенных и прибыльных вредоносных программ в 2019 и 2020 годах. Хотя многие семейства вредоносных программ используют спам и загрузчики для распространения заражений - лишь некоторые из них представляют серьезную угрозу для предприятий благодаря своим возможностям, цепочкам заражения для развертывания шифровальщиков и огромного объема. Это исключает распространенные кейлоггеры - такие как AgentTesla или Formbook - и сужает фокус до 4 основных семейств: TrickBot, QakBot, IcedID и Dridex. Эти ботнеты также используют довольно специфические инструменты и методы распространения для поддержки своих спам-кампаний.

Хотя правоохранительным органам удалось уничтожить ботнет Emotet, остатки сетей Emotet и TrickBot предположительно некоторое время управлялись различными хакерскими группами. Операторы TrickBot использовали Emotet в качестве дроппера/загрузчика для своего собственного варианта вредоносного ПО. Зараженные хосты распространяются среди брокеров доступа и в дальнейшем используются в качестве векторов начального доступа для компрометации корпоративных сетей и потенциального распространения шифровальщиков, включая Ryuk. Два штамма вредоносного ПО, которые продолжают работать в тандеме с Emotet в 2021 году - это TrickBot и QakBot, причем последний на некоторое время заменил TrickBot, учитывая его смену вектора с кражи банковской информации на мошенничество.

Считающийся преемником печально известного банковского трояна Dyre, троян TrickBot использует множество векторов атаки, включая атаки перенаправления и веб-инъекции, для попытки кражи информации из финансовых учреждений и осуществления мошеннических электронных переводов. Основными методами, для распространения банковских троянов по-прежнему являются фишинг и наборы эксплойтов, при этом краденные данные часто распространяются в сообществах киберпреступников, которые предлагают индивидуальные варианты атаки на конкретные компании. Кроме того, административные панели для веб-инъекций исторически были замечены в продвижении плагинов для подключения к инфраструктуре ботнетов.

Злоумышленники продолжают получать прибыль от разработки или продажи вредоносного ПО, которые включают в себя функцию кейлоггера для кражи интересующей информации, особенно на низкопробных форумах, которые, вероятно, привлекают более широкую аудиторию. TrickBot ранее использовался для распространения шифровальщиков и других банковских троянов. Несмотря на активные попытки правоохранительных органов разрушить сеть TrickBot, его создатели все еще остаются неизвестными.

Методы распространения ботнетов

QakBot и TrickBot получили значительное распространение по всему миру после закрытия Emotet, но в настоящее время, IcedID и Dridex являются самыми распространенными ботнетами. Каждый из них был замечен в качестве первого этапа атак шифровальщиков: IcedID связан с развертыванием Egregor, TrickBot приписывается исследователями компании CrowdStrike той же хакерской группировке, которая является автором Ryuk и Conti, Dridex связан с DoppelPaymer, а QakBot распространяет ProLock и DoppelPaymer.

TrickBot

TrickBot - это модульный банковский троян, известный с 2016 года. TrickBot обычно доставляется через фишинговые кампании и затем запускается в памяти с дополнительными плагинами, загружаемыми позднее. TrickBot использует плагины для получения более глубокого доступа к сети, дальнейшего распространения спама и создания многочисленных векторов атак для монетизации, включая веб-инъекции, компоненты для кражи паролей и проведение мошеннических финансовых транзакций.

Разработчики TrickBot продолжают модифицировать и обновлять компоненты и инфраструктуру своего вредоноса, особенно после попыток его уничтожения правоохранительными органами осенью 2020 года. В начале 2021 года операторы TrickBot разделили свою инфраструктуру на 2 отдельные ветви, каждая ветвь была построена на разных типах серверов и использует идентичные, но отличающиеся CnC-узлы, начиная с марта 2021 года. Наше наблюдение показывает, что первоначальная ветвь продолжает обслуживать сторонних клиентов TrickBot, в то время как вторичный контур использовался только для внутренних операций. Переход, скорее всего, связан с обеспечением безопасности. Операторы TrickBot могут продолжать спам-рассылки через вторичную ветвь ботнета, даже если более основная ветвь будет уничтожена или заблокирована из-за крупного объема заражений.

TrickBot является комплексным штаммом вредоносного ПО, который предлагает операторам различные техники уклонения, методы распространения и большое количество возможностей для монетизации киберпреступных схем. Одной из основных функций TrickBot (как и других банковских троянов) является извлечение учетных данных и других конфиденциальных данных, связанных с входом в систему и привлекательных для финансово мотивированных злоумышленников. Для этого используются веб-инъекции и функция перехвата ключей. Поскольку утечки баз данных с паролями стали в последнее время широко распространенны, кейлоггинг как отдельный вектор атаки для сбора учетных данных через развертывание ботнетов стал менее актуальным. Информация, представляющая интерес для злоумышленников - имена пользователей, пароли, персональные идентификационные номера и, возможно, ответы на вопросы безопасности. Роль же ботнета для загрузки дополнительных вредоносных программ невозможно переоценить.

Хотя TrickBot и предпринял усилия по укреплению своей инфраструктуры, объем его спам-кампаний снизился. TrickBot использует дистрибутивы BazarCall и Campo, но также в значительной степени полагается на свои собственные спам-кампании для арспространения заражения. Спам-операции TrickBot часто осуществляют партнеры, а операторы TrickBot предоставляют им уникальные образцы вредоносного ПО со встроенными G-тегами, чтобы отслеживать, насколько эффективной была рассылка аффилированного лица и определить распределение прибыли.

QakBot

QakBot - это модульный троян для кражи данных. Обнаружен в 2007 году и в последнее время переживает возрождение. QakBot обычно распространяется через фишинговые кампании и запускается в памяти с несколькими загружаемыми плагинами. Для обхода защиты QakBot внедряется в запущенный процесс, обычно explorer.exe. QakBot имеет множество модулей, помогающих монетизировать вторжения, включая модули для распространения, веб-инъекций, сбора электронной почты и других видов кражи данных. Одна из основных возможностей, используемых злоумышленниками, является его способность загружать и запускать дополнительные вредоносные программы.

QakBot связан с несколькими сторонними вредоносными программами, наиболее распространенной из которых является TR, чье название, в отличие от других, не дополняется номерами для каждой новой кампании. TR занимается перехватом электронной переписки и идентифицируется по заметному URL, который обычно имеет вид "/ds/.gif". TR используется для проведения фишинговых кампаний для других семейств вредоносных программ, включая IcedID, и использовался для сброса Cobalt Strike в связке с DoppelPaymer.

Распространитель TR был связан с использованием EtterSilent (он же SilentBuilder) - вредоносного конструктора документов, который также используется прочими хакерскими группами для создания вредоносных файлов Excel 4.0.

SQUIRRELWAFFEL – это легкий загрузчик, впервые масштабно развернутый распространителем TR в сентябре 2021 года. Вскоре после тестовой фазы в начале сентября, SQUIRRELWAFFLE получил международное распространение через спам-кампании, начиная с 20 сентября 2021 года. По результату этих кампаний TR вернулись к использованию EtterSilent. Загрузчик напрямую сбрасывал Cobalt Strike и модули QakBot, а последние использовались для облегчения дальнейших спам-операций.

QakBot регулярно ротирует партнерскую инфраструктуру, как показывают данные из конфигурационного файла, включенного в ресурсный раздел вредоносной программы. На момент проведения анализа группы TR и Obama делили 95% одной и той же инфраструктуры, в отличие от от 95-процентного перекрытия инфраструктуры между группами Biden и Clinton. Группа Abc работала относительно изолированно, имея лишь 8% совпадения с инфраструктурой Biden и Clinton. Ранее филиалы TR и Biden также имели значительное дублирование инфраструктуры; такая ротация, вероятно, улучшает устойчивость всей операции.

Dridex

Dridex - банковский троян, впервые появившийся в 2014 году. Использует веб-инъекции, кейлоггинг и функции кражи электронной почты для монетизации заражений. Различные коммуникационные модули могут загружаться для обеспечения работы VNC, одноранговой сети (P2P) или других альтернативных коммуникационных возможностей. Dridex обычно распространяется через фишинговые кампании в виде вредоносного вложения или ссылки. Вредоносное вложение содержит макросы, которые после открытия обращаются к CnC-серверу для загрузки тела вредоноса. В некоторых случаях Dridex встраивается в прикрепленный файл и извлекается при открытии файла пользователем.

На момент проведения анализа у Dridex было 4 активных партнера, каждый из которых использовал свой конфигурационный файл. Идентификаторы партнеров регулярно меняются или устаревают, что затрудняет отслеживание распространителей и методов, используемых для распространения с течением времени.

IcedID

IcedID, также известный как BokBot - это банковский троян, который активен с 2017 года. Вредоносная программа имеет встроенный функционал для распространения на другие узлы в той же внутренней сети и использует веб-инъекции с перенаправлением, а также функции кражи файлов cookie и учетных данных для монетизации. IcedID часто распространяется с помощью фишинга, при этом документы Microsoft Office содержат макросы, которые запускают развертывание вредоносной программы, или с помощью перехваченных переписок по электронной почте с вложениями формата .zip. IcedID резко активизировался в марте и апреле 2021 года, начал применять новые тактики и нарастил объемы спама, что заставляет многих полагать, что это нынешний преемник Emotet.

В отличие от других ботнетов, IcedID не отслеживает открыто ни одного из своих клиентов или пользователей, хотя мы полагаем, что его разработчики также используют партнерскую модель. IcedID менее зрел в инфраструктуре операционной безопасности и продолжает использовать один и тот же пул серверов для своих операций. Хотя это и эффективно для распростренения, ботнет не демонстрирует уровня зрелости, характерного для других упомянутых семейств.

Финансово мотивированная киберпреступность

Киберпреступники продолжают демонстрировать гибкость и изобретательность в использовании ботнетов. Исследователи Recorded Future проанализировали общение злоумышленников как в Darknet, так и в публичных источниках и получили представление о том, какие страны и регионы являются особенно популярными среди распространителей ботнетов как услуги на различных языках. В ходе нашего расследования выяснилось, что португальский, испанский, русский, английский, и китайский - одни из самых популярных языков для разговоров о продаже, создании и использовании ботнетов.

Португало- и испаноязычные

Во время существования Emotet большинство его контроллеров разрешались на IP-адреса в странах Латинской Америки. Злоумышленники, стоящие за печально известным ботнетом (который эволюционировал от банковского трояна в полноценную службу доставки угроз), активно действовали в данном регионе, нацеливаясь на целый ряд отраслей от автомобилестроения до финансов и розничной торговли. Несмотря на то, что в регионе действуют и другие бот-сети, Emotet был гораздо более популярен по сравнению с другими ботнетами среди португало- и испаноязычных хакеров.

После его ликвидации аналитики Recorded Future заметили, что киберпреступники в Латинской Америке перешли рекламу и продажу новых самодельных ботнетов. Также в регионе стали появляться и прочие популярные ботнеты. Ниже приводится пример связанных с ботнетами событий за последний год в испано- и португалоязычном преступном подполье:

|

Источник |

Разведданные |

|

Форум Cracked |

Португалоговорящий злоумышленник «Pleek» разместил объявление о продаже учебника по ботнетам и других инструментов в сентябре 2020 года. |

|

Форум Cracked |

Португалоговорящий злоумышленник «skandalozem» поделился в марте 2020 года ботнетом, который, по их словам, может выполнять DDoS-атаки на любые серверы. |

|

Форум Boveda |

Испаноязычный злоумышленник «therealghostcard» рекламировал свои услуги и продукт, который, как утверждается, является 100% функциональным и стабильным ботнетом на Android. Предложение включает в себя круглосуточную поддержку, администрирование, инъекции и скрытые SMS-перехватчики. |

|

Форум Boveda |

Испаноязычный злоумышленник «Design3rK» обратился к партнерам и партнеров для создания ботнета в целях мошенничества в Испании. |

|

Форум Cebolla Chan |

Испаноязычный злоумышленник «leet331» искал партнеров для сотрудничества и администрирования самодельного ботнета, который включает модули клавиатурного шпиона, скриншотов и кражи cookie. |

Китайскоязычные

Использование ботнетов продвинутыми хакерскими группами

21 июля 2021 года издание Record сообщило, что китайская хакерская группировка APT31 захватывает домашние маршрутизаторы и создает прокси-ботнет вокруг своей серверной инфраструктуры для ретрансляции и маскировки своего происхождения. В то же время предупреждение о безопасности, опубликованное Французским национальным агентством кибербезопасности, также известным как ANSSI (Agence Nationale de la Sécurité Systèmes d’Information), перечислило 161 IP-адрес, захваченный APT31 в ходе недавних атак на французские организации. Французские официальные лица заявили, что прокси-ботнет APT31 использовался для проведения разведывательных операций и для осуществления самих кибератак.

Использование ботнетов прочими кибер-преступниками

1 сентября 2021 года издание Record сообщило, что китайские власти арестовали авторов IoT-ботнета Mozi. На пике своей активности в сентябре 2020 года ботнет Mozi заражал 160 000 систем в день и всего заразил более 1,5 миллиона различных устройств, причем более половина из них находилась на территории Китая. Ботнет использовал протокол DHT для создания P2P-системы между всеми зараженными устройствами, позволяя ботам отправлять обновления и оперативные инструкции друг другу напрямую, что также позволило Mozi продолжать работать даже без центрального CnC-сервера. По этой причине исследователи считают, что ботнету потребуются месяцы, чтобы окончательно угаснуть. Кроме того, перед арестом разработчиков были добавлены новые функции в модуль Mozi, который позволял майнить криптовалюту на инфицированных системах в попытке монетизировать ботнет другими способами помимо проведения DDoS-атак.

Скрипты и учебники по добыче криптовалют с использованием ботнетов широко предлагаются на китайскоязычных Darknet-рынках. 3 июня 2021 года злоумышленник «wo98998998» разместил объявление о продаже руководства по использованию ботнета для добычи криптовалют на Dark Web Exchange. Аналогичное объявление было размещено участником «456811» на Tea Horse Road Market 4 июня 2021 года.

Функционал ботнетов часто идет в комплекте с другими инструментами для взлома, которые предлагаются в китайскоязычной темной паутине. 11 июня 2021 года участник «409272» предложил набор инструментов под названием «Hack Pack» на торговой площадке Tea Horse Road Market. Набор включал анти-антивирус, взломщик паролей, средства для проведения DDoS-атак, сканер уязвимостей и другие функции. Аналогичное предложение было размещено «665317» на Exchange Market 17 июня 2021 года.

В Telegram-сообщении от 7 августа 2021 года злоумышленник «aihacker» заявил, что продажа ботнета для DDoS стартовала 25 июля 2021 года с UDP на 1T, ACK на 500G, большим пакетом SYN на 260G и малым пакетом SYN на 140G. Клиенты имеют возможность приобретать ежедневные, еженедельные и ежемесячные пакеты услуг DDoS.

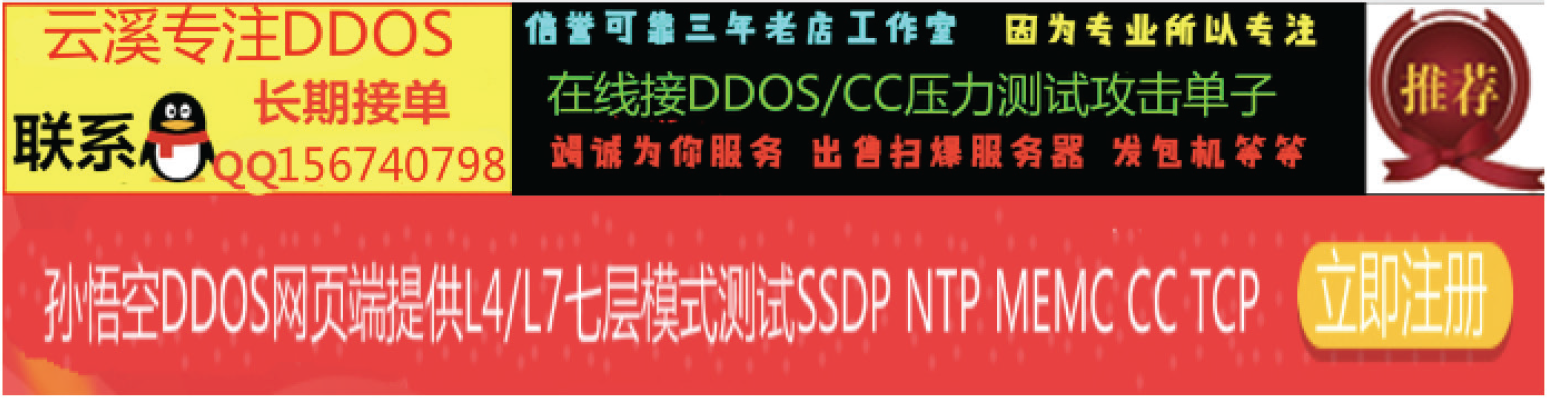

Помимо теневых рынков и Telegram, рекламу ботнетов и DDoS часто можно найти на китайскоязычных хакерских форумах общедоступного интернета. Ниже приведены 2 рекламных баннера с сайта 16hk[.]com. Верхний - «云溪 (Cloud Creek) специализированный DDoS-сервис», оператор которого утверждает, что работает уже 3 года и принимает заказы на DDoS и стресс-тестирования. В нем также указан QQ номер 156740798 в качестве контактного лица. В нижней части указан «孙悟空 (Sun Wukong, или Monkey King) DDoS Service», оператор которого предлагает L4/L7 DDoS-атаки.

Рис.2.баннерная реклама ботнетов\DDoS на китайском хакерском форуме 16hk[.]com.

Кроме того, мы наблюдали предположительно китайскоязычных злоумышленников, предлагающих ботнеты на русскоязычных и англоязычных форумах. Угрожающий субъект «everlongddos» рекламировал UDP-ботнет со скоростью 700ГБ/с на китайском и русском языках на среднеуровневом русскоязычном форуме Best Hack Forum, причем он даже предлагал провести демонстрацию для серьезных клиентов. Есть пример использования китайского языка, который намекает на то, что злоумышленник не является носителем, но сообщение было явно направлено на китайскоговорящих пользователей форума.

Англоязычные

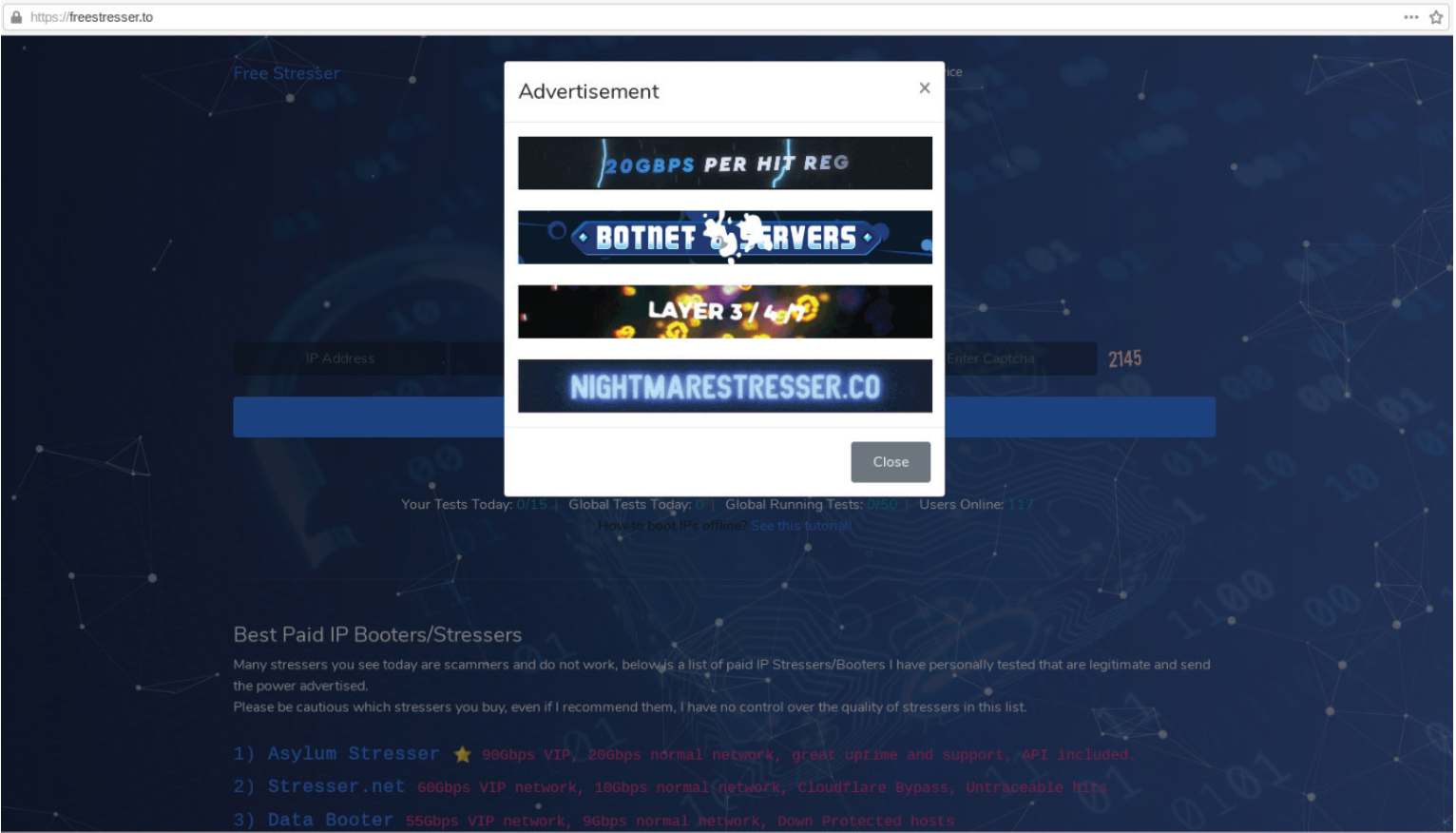

В целом, англоязычные киберпреступники продолжают демонстрировать гибкость и динамичность работы ботнетов, используя маршрутизаторы и другие подобные устройства для выполнения нетрадиционных задач. Уязвимые IoT-устройства, вероятно, по-прежнему будут играть важную роль в операциях ботнетов, помогая распространять вредоносное ПО нарушать работу сетей для получения финансовой или политической выгоды. Услуги киберпреступников по созданию стрессоров/ботнетов часто продаются как сервис (SaaS), с учебными пособиями и поддержкой пользователей. Эти сервисы предоставляют пользователю программное обеспечение для проведения атаки, включая управление методами DDoS. Эти сервисы часто могут стоить всего 10 долларов в час. Кроме того, сервисы IP-стрессоров обычно скрывают личность атакующего, используя прокси-серверы и ботнеты для атаки или путем подмены источника трафика при отраженной атаке.

Общий поиск в открытых источниках по словам «stresser» и «booter» обычно приводит к десяткам объявлений, включая рекламирующие сервисы DDoS наряду с ботнетами и серверами для аренды. Доступность этих сервисов (независимо от степени их сложности), вероятно, будет и дальше привлекать для начинающих киберпреступников, пытающихся узнать как эффективно использовать ботнеты для финансово выгодной преступной деятельности.

Аналитики Recorded Future продолжают наблюдать общий сдвиг среди киберпреступников к нарушению бизнес-операций, часто проводимые DDoS-атаки в качестве вторичной тактики или техники для поддержки других видов угроз, таких как распространение шифровальщиков. «UNKN» (псевдоним «Неизвестный»), оператор шифровальщика, исторически заявлял, что ему нравится идея как группа SunCrypt шифрует файлы, угрожая обнародовать данные, а параллельно угрожает запускает массированную DDoS-атаку против инфраструктуры жертвы. В октябре 2020 года UNKN признал, что REvil расширяет эту концепцию, которая была в 2021 году также использована многочисленными группами шифровальщиков и вызвала рост числа сайтов утечек. Дополнения подобные этому, продолжают демонстрировать готовность операторов шифровальщиков внедрять функции, первоначально принятые другими группами до тех пор, пока они имеют определенный успех в получении дополнительной прибыли.

Несмотря на усилия правоохранительных органов по всему миру, мы продолжаем наблюдать, как злоумышленники на подпольных и открытых форумах регулярно рекламируют различные DDoS-сервисы и инструменты. Многие IoT-ботнеты, распространенные на теневых форумах и обычно продающиеся как отдельные сервисы, основаны либо на исходном коде ботнета Mirai, либо других аналогичных вредоносных программ. Как отмечает компания TrendMicro, недорогая аренда означает доступность ботнетов для всех уровней киберпреступников, даже тех, кто не обладает достаточными навыками для создания и запуска собственных ботнетов. Мы также заметили, что некоторые из предложений по аренде ботнета Mirai сопровождается и гарантиями защиты от сбоев в работе ботнета. Преобладающей моделью получения дохода с помощью ботнетов является по-прежнему DDoS, однако мы ожидаем, что со временем киберпреступники будут внедрять и новые техники.

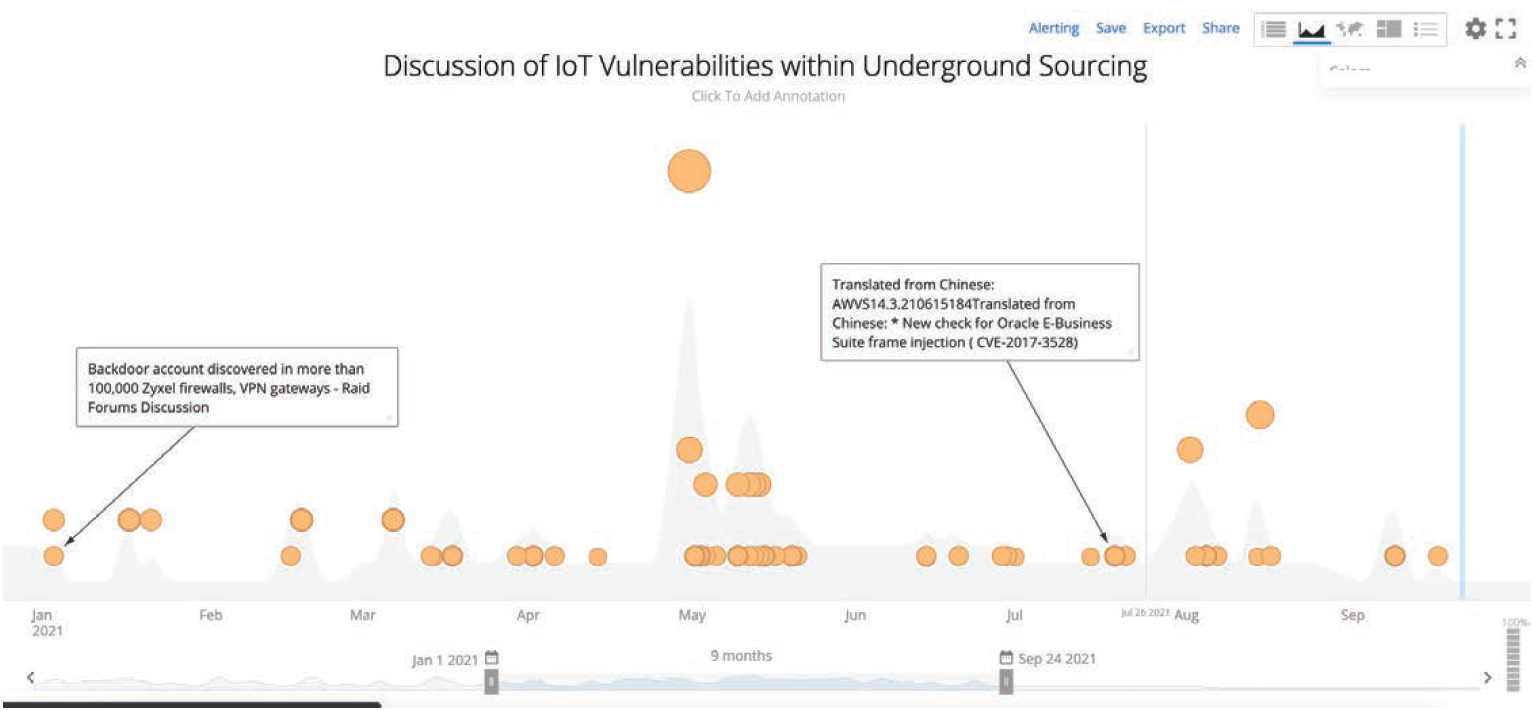

Уязвимости, если их не устранять или устранять неэффективно, могут подвергнуть IoT-устройства внешним атакам - например, использование их в бот-сетях, для проникновения в общую сеть, обнародования/эксфильтрации данных, захвата устройств, а также потенциальной компрометации других устройств, включая не-IoT-устройства в сети. Кроме того, некоторые уязвимости в IoT-устройствах могут оставаться незаметными и не исправленными в течение некоторого времени из-за их использования в проприетарных настройках, что повышает риски их компрометации со стороны атакующих.

Рис.3.Реклама аренды «стрессеров и ботнетов» на freestresser[.]to.

Рис.4.Обсуждения уязвимостей технологии IoT в теневых источниках.

Некоторые из основных угроз, связанных с IoT-устройствами, которые продолжают упоминаться в теневых дискуссиях:

- Эксплуатация вредоносными программами IoT-ботнетов (и атаки со стороны таких ботнетов).

- Атаки на сетевую инфраструктуру предприятий.

- Ущерб бренду в результате кражи (или уничтожения) личных данных сотрудников или данных компании шифровальщиками.

Использование технологии IoT в сети может значительно сократить эксплуатационные расходы, снять системные проблемы и повысить общую эффективность, однако эта инновация сопровождается уникальными рисками безопасности, часто возникающими в результате попыток объединить эту технологию с устаревшими системами, уже функционирующими в хост-среде. К числу таких рисков для IoT-систем относятся:

- Отсутствие единых стандартов безопасности.

- Использование систем менеджерами, а не профессионалами в области безопасности.

- Разнообразная и неравномерно защищенная поверхность атак позволяет злоумышленникам получить доступ к серверам компании хранящим личные, служебные или финансовые данные.

Поскольку общество продолжает делать большой акцент на повышении эффективности технологий как с точки зрения клиентского опыта, так и с точки зрения эксплуатации - продолжают существовать риски безопасности, так как современные технологии используются в целях удобства вместо того, чтобы сосредоточиться на сквозной безопасности.

Обучение киберпреступников: внутри школы ботоводов

В дополнение к вышеупомянутой деятельности по созданию ботнетов, аналитики Insikt Group выявили злоумышленников в темной паутине, предлагающих услуги, связанные с ботнетами, включая учебные пособия и уроки по использованию ботнетов для кибератак. С 2019 года русскоязычный подпольный форум OpenCard предлагает обучающий курс по ботнетам и ботоводству. OpenCard работает как торговая площадка и дискуссионный форум, посвященный кардингу, мошенничеству в электронной коммерции и отмыванию денег. По словам авторов курса, «ботоводы - это операторы ботнетов, которые используют вредоносные программы для проникновения в компьютеры и компьютерные сети с целью создания ботнета для получения личной выгоды и в злонамеренных целях».

Стоимость обучения в «Школе ботнетов и ботоводов» в сентябре 2021 года составляет 1400 долларов. Курсы ведут от 5 до 10 преподавателей – киберпреступники с репутацией в сфере финансового мошенничества, а также администраторы и модераторы форума OpenCard. По словам администраторов OpenCard среди преподавателей школы - владелец крупного ботнета, профессор одного из ведущих российских университетов, а также заведующий кафедрой по борьбе с кибермошенничеством ведущего российского университета и председатель его ИТ-факультета.

В среднем группа школы состоит из 40-50 человек с разным уровнем опыта, при этом большинство из них - начинающие мошенники, которые стремятся научиться создавать, поддерживать и монетизировать ботнеты.

Рис.5.Школа ботнетов на форуме OpenCard. Описание гласит: «Обучение. Ботоводство и логи. Регистрируйтесь!»

Учебная программа Школы ботнетов и ботоводов состоит из следующих предметов:

- Уязвимости корпоративных сетей.

- Примеры атак на корпоративную ИТ-инфраструктуру.

- Типы вредоносных программ и способы их распространения.

- Установки: покупка и создание собственного вредоносного ПО.

- Ботнеты: общие понятия, классификация, и монетизация.

- Подготовка, тестирование и запуск ботнета.

- Практические случаи использования с примерами успешных работы ботнета.

- Безопасность: как избежать закрытия и внимания со стороны правоохранительных органов.

- Веб-инъекции и эксплойты.

- Обзор современного рынка, связанного с ботнетами.

- Логи: покупка, добыча, обработка и монетизация.

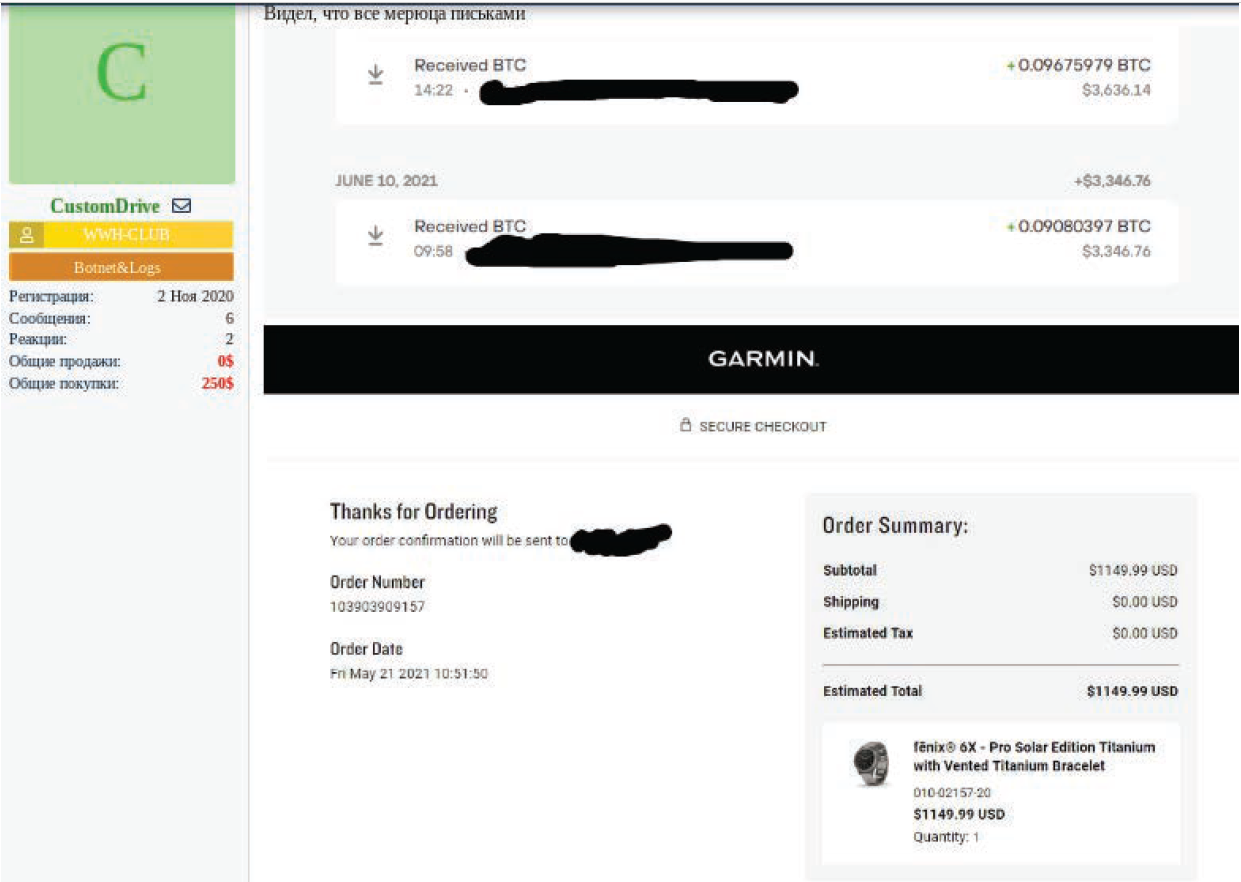

Рис.6.«CustomDrive», выпускник школы ботнетов и ботоводов, хвастается на форуме WWH Club украденной крипто-валютой и нелегально приобретенными товарами, используя персональные и учетные данные, полученные от зараженных компьютеров пользователей.

Выпускникам школы предоставляется платформа для поиска партнеров и приобретения необходимых компонентов для запуска и монетизации ботнетов.

Преподаватели Школы ботнетов и ботоводов предлагают использовать ботнеты для:

- Кражи персональных данных, финансовой и конфиденциальной информации.

- Проведения DDoS-атак.

- Создания прокси-серверов SOCKS v4/v5, например, для имитации реальных пользователей, рассылки спама и поддержки мошенничества с платежными картами и других видов мошенничества.

- Кейлоггинга для записи персональных и конфиденциальных данных, таких как логины и пароли.

- Брутфорс - использование нескольких зараженных машин и их вычислительных мощностей для взлома паролей.

- Клик-боты для монетизации рекламы - автоматические клики по предоставленным URL-ссылкам

- Рекламное ПО для показа контекстной рекламы инфицированным пользователям, перенаправление интернет-трафика жертв на рекламные объявления и сбор маркетинговых данных о зараженных пользователях.

- Майнинг криптовалют, который по мнению преподавателей является менее прибыльным, чем другие вышеупомянутые векторы атак.

Ботнет с 5 000 - 10 000 зараженных компьютеров, по мнению инструкторов, может приносить своему оператору до $10 000 в день. В то же время инструкторы отмечают, что управление ботнетом - это дорогой, рискованный и не всегда стабильный бизнес. Тем не менее, школа ботнетов и ботоводов хорошо известна в подпольных сообществах за то, что позволяет начинающим киберпреступникам войти в сферу мошенничества. Школа ботнетов и ботоводов предоставляет инструкции по созданию и монетизации ботнета и многие выпускники предпочитают использовать приобретенные навыки для финансового мошенничества с кредитными картами, причем некоторые из выпускников используют логины и персональные данные, которые они первоначально получают с зараженных компьютеров, для кардинга и мошенничества с доставкой товаров.

Рис.7.Сайт cinstaller[.]com предлагает платформу для заработка на установках и веб-трафике.

Использование бирж труда/фриланса является популярным методом злоумышленников для организации заражения нескольких компьютеров с целью создания ботнета. Некоторые биржи труда и фриланса позволяют рекламировать программное обеспечение на своих сайтах. Атакующие используют это как средство для рекламы платного тестирования программного обеспечения, которое выдается за легитимный продукт. Пользователи, которые скачивают и устанавливают это программное обеспечение, заражают свои компьютеры, которые превращаются в ботов в несколько кликов.

Вредоносное ПО скрыто внутри загруженных файлов, размер которых обычно не превышают 30 МБ и выглядят как полезное программное обеспечение - патчи, утилиты для повышения производительности компьютера, фитнес-приложения, программы для бухгалтерии, управления, IT, и многие другие. Злую шутку играет и то, что хакеры рекламируют вредоносное ПО как «чистящие, оптимизирующие или восстанавливающие программы». Ботов или зараженные машины иногда называют «установками» в криминальном подполье. Наиболее востребованы установки в США, цена варьируется от $500 до 800 долларов за 1 000 установок. При заражении целевых компьютеров злоумышленники используют загрузчики и криптеры, чтобы ускользнуть от антивирусной защиты. Метод использования бирж труда таким образом очень распространен, но не считается среди атакующих лучшим для пополнения ботнета качественными ботами. Злоумышленники платят 1 доллар за 1 установку якобы полезной программы, которую жертва «тестирует», скачивая и устанавливая, получая деньги за, казалось бы, простую задачу. Некоторые из используемых для этого метода веб-сайтов, рекомендованных преподавателями школы ботнетов - installunion[.]com, cinstaller[.] com, и installppi[.]com.

Лотереи и розыгрыши призов - другие популярные методы, используемые злоумышленниками для заражения компьютеров с целью создания ботнета. Для того, чтобы этот метод сработал, злоумышленники могут создать бизнес-страницу в социальной сети - например, на Facebook - привлечь пользователей к участию в ней и опубликовать сообщение, предлагающее лотерею или призы тем пользователям, которые скачают и установят программное обеспечение для тестирования и/или или обзора. Этот метод требует осуществления множества шагов со стороны атакующего, но считается лучшим для получения качественных ботов.

Другой широко используемый метод заключается в загрузке вредоносного файла, например, указанного как новая и популярная компьютерная игра, на сайт обмена торрентами. По словам преподавателей этот метод требует значительных временных затрат и поддержки для достижения успеха, но часто приносит высококачественных ботов, богатые наборы персональных и финансовых данных. Существует и множество других более-менее таргетированных методов заражения компьютеров с целью формирования ботнета.

К концу обучения в «Школе ботнетов и ботоводов» новая когорта злоумышленников знает, как находить и распространять вредоносное ПО, заражать компьютеры, формировать и монетизировать ботнеты. Некоторые из слушателей формируют небольшие группы и обмениваются опытом о том, что работает и не работает для них в ботоводстве. Хотя содержание курсов не всегда может предложить то, что нужно. Школа ботоводов может не всегда предлагать самые новейшие тактики, поскольку инструкторы, скорее всего, будут сначала сами использовать новые методы прежде чем прежде чем поделиться ими с широкой аудиторией криминального подполья, но материалы и учебная программа дают отличное представление о возможных уязвимостях, а также схемах и методах, используемых атакующими.

Способы снижения рисков

Существует несколько мер, которые могут предпринять организации, чтобы значительно снизить риск стать мишенью для блуждающих бот-сетей. К этим мерам безопасности относятся:

- Обеспечение актуальности версий прошивок всех подключенных устройств.

- Внедрение сервисов VPN.

- Немедленная смена всех паролей производителя устройств по-умолчанию.

- Закрытие всех неиспользуемых портов на устройствах.

Мы постоянно проактивно обнаруживаем новые CnC-серверы ботнетов, включая все семейства ботнетов, упомянутые в данном отчете, чтобы помочь клиентам предотвратить заражение своих предприятий. Мы рекомендуем автоматически заносить эти серверы в списки обнаружения межсетевых экранов и IDS-систем, а также проверять их по журналам SIEM для корреляции заражения.

В Recorded Future Platform внедрены более 350 пакетов, которые команды безопасности могут использовать для обнаружения вредоносной активности на основе сигнатур вредоносного ПО. В связи с постоянной сменой используемых вредоносным ПО упаковщиков, мы рекомендуем использовать SIGMA-правила для обнаружения поведения вредоносного ПО вместо статического обнаружения.

Кроме того, мы рекомендуем следующие стратегии снижения рисков:

- Используйте платформу Recorded Future Platform для выявления активно эксплуатируемых уязвимостей и CVE, которые были связаны с штаммами шифровальщиков, что может помочь в управлении патчами и определении приоритетов.

- Поддерживайте системы и программное обеспечение в актуальном состоянии и используйте надежные и проверенные методы резервного копирования.

- Открытые серверы удаленного рабочего стола (RDP) чаще всего используются злоумышленниками для получения первоначального доступа к сети жертвы. Если решения удаленного доступа имеют решающее значение для повседневной работы, все службы удаленного доступа (такие как Citrix и RDP) должны быть реализованы с двухфакторной или многофакторной аутентификацией.

- Защищайте конфиденциальные файлы с помощью надежных и сложных паролей.

Заключение

Попытка уничтожения TrickBot осенью 2020 и успешное уничтожение Emotet в январе 2021 года убедили операторов ботнетов в необходимости диверсификации. Мы ожидаем, что хакеры продолжат разделять свою операционную инфраструктуру между филиалами, чтобы сохранить свои доходы. Они, скорее всего, продолжат обновлять свои полезные нагрузки с помощью новых упаковщиков, методов обфускации и инструментов доставки, как они делали всегда, но, скорее всего, эти скрытные привычки будут применяться и к инфраструктуре ботнетов. Постоянно развивающиеся ботнеты будут представлять постоянную угрозу для многих отраслей бизнеса из-за их растущей способности не только нарушать работу, но и навсегда выводить из строя устройства и сервисы. Компания Recorded Future продолжает наблюдать растущий уровень технической изощренности многочисленных хакерских групп, причем поддерживаемые правительствами группы демонстрируют заинтересованность в использовании ботнетов для поражения критически важных объектов инфраструктуры и устройств SCADA/ICS как в государственном, так и в частном секторах.

О компании Recorder Future

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия киберугрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future и следите за работой компании в Twitter!

Источник: https://www.recordedfuture.com