Введение

Исследовательская команда компании Recorded Future проанализировала текущие данные платформы Recorded Future® Platform, отчеты по информационной безопасности и другие OSINT-источники и выявила 11 основных методов мошенничества и сервисов, которые способствуют проведению киберпреступных кампаний. В ближайшем будущем планируются к публикации подробные исследования каждого метода и сервиса, предлагающих их хакерских группировок, технические детали, где это применимо и рекомендации по снижению рисков. Данный же отчет будет наиболее интересен специалистам по борьбе с мошенничеством и сотрудникам отделов сетевой безопасности, исследователям безопасности, а также руководителям, отвечающим за безопасность и управление рисками в сфере мошенничества.

Экосистема киберпреступного мошенничества представляет собой цельное и взаимосвязанное предприятие. В данном отчете, являющемся введением к нашей серии статей о кибермошенничестве, Insikt Group описывает 11 видов методов и сервисов, которые в настоящее время используются злоумышленниками для проведения своих криминальных кампаний. По каждому пункту мы предоставим краткий обзор некоторых заметных недавних событий, перечислим ведущих поставщиков услуг в криминальном подполье, и предложим защитникам меры по снижению рисков. Платформа Recorded Future позволяет проводить исследование и анализ методов мошенничества, доступных в Darknet и других источниках, и выявлять схемы киберпреступников, а также отдельных лиц и теневые сообщества, которые рекламируют эти методы.

Краткие выводы

- Учебные пособия и курсы по мошенничеству дают представление о возможных уязвимостях, а также схемах и методах, используемых злоумышленниками.

- Сервисы «дропов» и «мулов», в отличие от других видов киберпреступности, требуют физического присутствия людей для успешного проведения преступных операций.

- Мошенничество со знакомствами предполагает создание фальшивых профилей в приложениях для знакомств или социальных сетях, или прямые фишинговые электронные письма с конечной целью - обманом заставить жертву отправить деньги или содействовать мошенническим действиям.

- Мошенничество в онлайн-торговле, включая мошенничество с подарочными картами и мошенничество с возвратом средств, как правило, связано с использованием краденной информации и часто осуществляется с использованием средств защиты от обнаружения и служб доставки.

- Подмена SIM-карт - это метод, используемый для получения доступа к телефонному номеру жертвы с целью взлома аккаунтов, защищенных двухфакторной аутентификацией (2FA).

- Сервисы по отмыванию нелегальных средств в Darknet предоставляют комбинацию сервисов, с помощью которых злоумышленники могут скрыть происхождение своих денег, перевести криптовалюту на банковский счет или платежную карту, перемещать средства через границы или обменивать на физическую валюту.

- Роль ботнетов в распространении вредоносного ПО для осуществления мошенничества продолжает расти – злоумышленники активно распространяют некоторые из наиболее популярных семейств вредоносных программ, нацеленных на частных лиц и организации. Эти виды вредоносного ПО специально разработаны для организации утечек информации, что привлекательно для финансово-мотивированных хакерских групп, стремящихся провернуть мошеннические схемы.

- Мошенничество в сфере туризма чаще всего заключается в краже персональных данных и финансовой информации через мошенничество с арендой автомобилей, бронированием гостиниц и авиабилетов, экскурсий и других предложений, связанных с отдыхом - бонусными баллами, авиа-милями и другими маркетинговыми акциями.

- Торговля персональными и медицинскими данными осуществляется злоумышленниками, которые собирают данные жертв из взломанных сетей, отдельных инфицированных компьютеров, утечкек баз или через фишинговые атаки. Краденные данные затем используются для облегчения проведения широкого спектра мошеннических схем.

- Мошенничество с возвратом налогов, также известное как возврат налогов через украденные идентификационные данные (SIRF), представляет собой особый случай кражи личных данных, когда преступник подает налоговую декларацию с информацией о жертве в Налоговую службу с целью украсть налоговый возврат.

- Банковское мошенничество постоянно развивается, следуя текущим тенденциям в банковской сфере. Мошенничество с кредитными картами, мошенничество в сфере интернет-банкинга и мошенничество с банковскими переводами - основные виды банковского мошенничества.

Обзор проблематики отчета

Как и любая сложная профессия, мошенничество - это ремесло, требующее образования и кооперации, чтобы овладеть им и стать квалифицированным специалистом. Знания об этом ремесле передаются новым мошенникам от более опытных операторов на криминальных подпольных форумах, некоторые из которых существуют уже четверть века. Популярные форумы мошенников, такие как Verified, Omerta, и WWH Club предоставляют новичкам обучение, профессиональные связи и ресурсы. Форум Verified - пожалуй, один из наиболее плодовитых форумов, посвященных мошенничеству и ориентированных преимущественно на русскоязычных злоумышленников - имеет обширный список разделов, относящихся к специализированным видам афер:

Рис.1-2.Основные разделы теневого форума Verified.

В любой мошеннической операции существуют основные элементы: метод, цель и схема обналичивания средств. Например, мошенничество с возвратом налогов состоит из таких этапов, как получение краденных W-2s (цель), подача налоговой декларации с использованием налогового программного обеспечения через RDP-соединение на компьютере жертвы (метод), и отправка средств из налоговой через серию денежных мулов и криптовалютных счетов злоумышленнику (обнал). Мошенники из сферы знакомств выбирают жертв, активно посещающих веб-сайты знакомств в Интернете (цель), устанавливают контакт с помощью заманчивых фотографий, видео, и разговоров (метод), а затем отмывают средства через банковские переводы или виртуальные платежи (обнал). Хотя сами схемы сильно отличаются - этапы везде одинаковые.

Анализ угроз

Учебные пособия и курсы по мошенничеству

Учебные пособия и курсы поддерживают деятельность различных подпольных форумов и групп кибермошенников. Они воспитывают начинающих киберпреступников, обеспечивая дополнительное предложение и спрос для подпольной экономики. Злоумышленники используют форумы и торговые площадки для рекламы руководств и учебных пособий по различных темам, связанным с киберпреступностью, включая создание вредоносных программ, вербовку мулов, методы обналичивания денег, обхода банкоматов и другие схемы преступной деятельности. Эти учебники и курсы рассчитаны на широкий круг киберпреступников, от новичков до более опытных, сфокусированных на конкретной нише экспертов, которые ищут дополнительные рекомендация и знания.

Устоявшиеся теневые торговые площадки получают новую клиентуру в лице участников и выпускников тренингов, одним из примеров может служить «Кардинговый лагерь» (Carding Camp) - известный курс по мошенничеству с платежными картами, организованный и проведенный форумом WWH Club. С момента начала курса тысячи выпускников «Carding Camp» пополнили ряды киберпреступников, умножая масштабы мошенничества и подпитывая подпольные форумы, рынки и магазины, специализирующиеся на продаже краденных данных платежных карт. Insikt Group ранее анализировала различия и сходства между тремя основными Darknet-ресурсами - форумами, магазинами и рынками - в отчете «Forums, Marketplaces, and Shops Remain Essential Venues for the Criminal Economy».

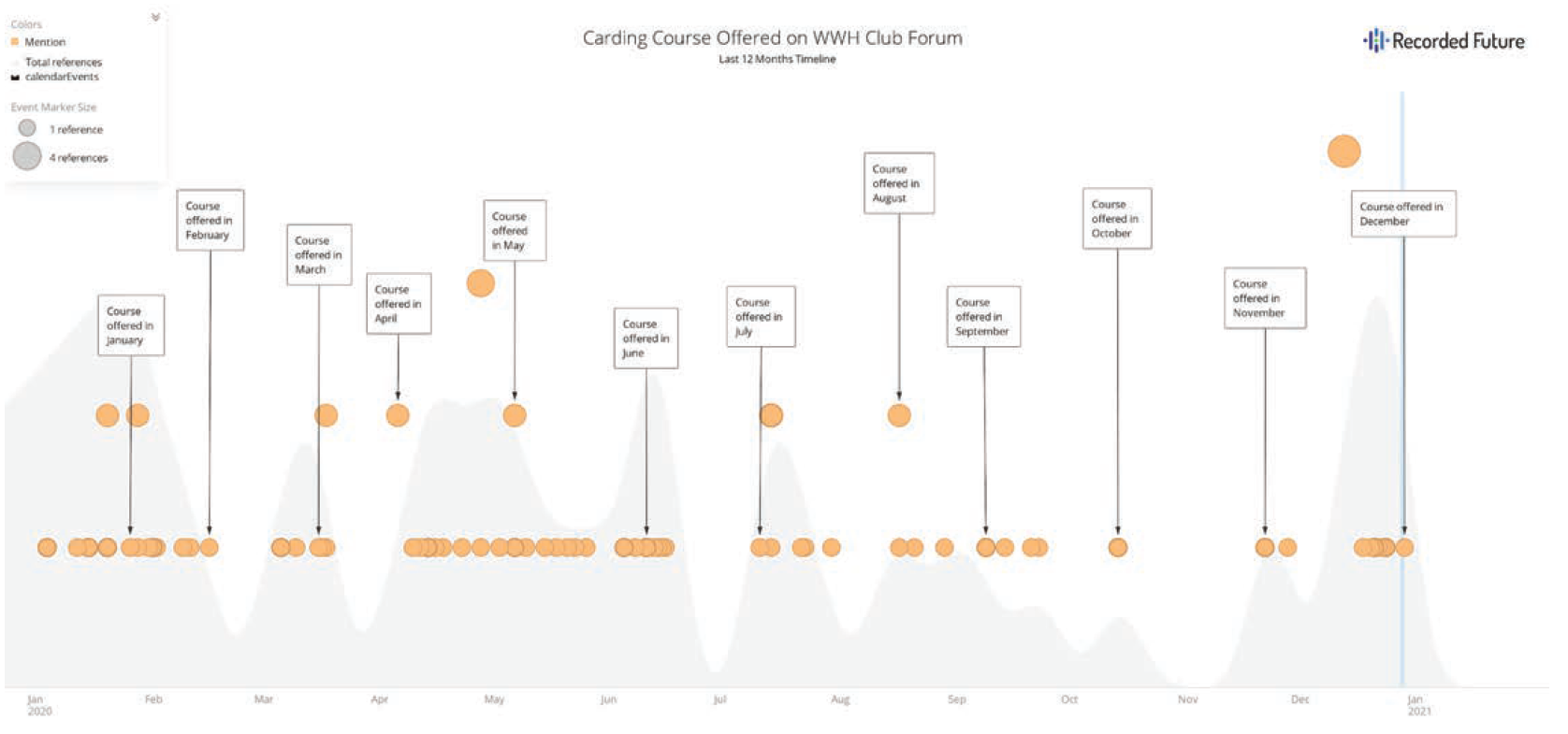

Рис.3. Карта упоминаний и ссылок на курсах кардинга WWH Club.

Мошенничество с платежными картами, или «кардинг», не обязательно обязано быть сложным. Все, что нужно киберпреступникам - это понимание как работают финансовые платформы (эти знания они получают от мошенников-единомышленников), доступ к материалу для кардинга, такому как украденные данные банковских карт, и технические средства, позволяющие выдавать себя за другого человека, например, за действительного пользователя или держателя карты.

С 2015 года на русскоязычном подпольном форуме WWH Club предлагается обучающий курс по мошенничеству с платежными картами. Стоимость курса в 2021 году составляет $900. Более 10 000 слушателей прошли курс, который широко рекламируется на подпольных форумах. Курс преподают от 10 до 15 инструкторов – киберпреступники с репутацией, занимающиеся финансовыми махинациями, администраторы форумов WWH Club и модераторы. Средняя группа «Кардингового лагеря» состоит из 40-50 человек с разным уровнем опыта киберпреступлений, причем большинство из них - начинающие мошенники, желающие улучшить свои навыки кардинга.

Курс длится шесть недель и преподается онлайн с 18:00 до 21:00 по московскому времени с понедельника по пятницу с использованием Jabber, Telegram и групповых сессий Zoom. Слушатели получают доступ к закрытым разделам форума, библиотеке, ресурсам, стартовому пакету материалов для мошенников, а также особый статус на WWH Club и форумах-партнерах. Хотя общение внутри кардингового в лагере ведется на русском языке, Insikt Group наблюдала стажеров из разных стран СНГ, а также из стран Балтии, Китая и других стран.

Обучение в кардинг-лагере на WWH Club хорошо известно в подпольных сообществах тем, что позволяет начинающим киберпреступникам присоединиться к кардинговому сообществу. Аналитики Insikt Group получили материалы кардинг-лагеря WWH Club и изучили тактики, техники и процедуры киберпреступников, цели, ноу-хау и новые методы мошенничества.

Кардинговый лагерь WWH Club фокусируется на общих методах мошенничества, но существует и множество других курсов, посвященных конкретным областям мошенничества. Одним из примеров является курс «Enroll 5.0», который ведет член теневого сообщества «susnsun», также известный как «GOLDIE», который является администратором Telegram-канала «GOLDIE ENROLL», магазина данных кредитных карт «suspiria[.]ws» и форума «goldie[.]cc», посвященного мошенничеству в сфере онлайн-банкинга. Enroll позволяет киберпреступникам связывать кредитные счета в Интернете с возможностью изменения учетных данных по своему усмотрению. Участники курса Enroll 5.0 получают доступ к следующим ресурсам:

- 30 публичных и приватных магазинов кредитных карт и индивидуальных продавцов.

- Сервисы «Пробива» для получения персональных данных жертв, чаще всего включающие проверку биографических данных и государственные и частные записи («Пробив» - это термин русского сленга, который обычно относится к сбору информации об организациях и частных лицах с использованием открытых и закрытых источников и баз данных).

- Сервисы обзвона, позволяющие злоумышленникам вносить различные изменения на банковских счетах в Интернете от имени жертвы

Рис.4.График проведения курсов кардинга WWH Club с января 2020 по январь 2021.

Учебники и курсы по мошенничеству не всегда предлагают самые современные тактики, поскольку злоумышленники, скорее всего, сами выжимают максимум из самых новаторских схем, прежде чем поделиться ими с другими. Тем не менее, эти учебные пособия могут дать организациям представление о возможных уязвимостях, а также схемах и методах, используемых мошенниками. Вооружившись этой информацией, организации могут оценить свои политики, средства контроля и механизмы борьбы с мошенничеством и адаптировать свои ответные меры против существующих распространенных методов мошенничества.

"Дропы" и "мулы"

После прохождения обучения и сбора первоначальной информации о способах мошенничества, киберпреступники находят сервисы «дропов» и «мулов» для своих операций. Некоторые учебные пособия и курсы по мошенничеству специально ориентированы на вербовку дропов и мулов.

В отличие от других киберпреступных сервисов, дропы требуют физического присутствия человека для успешного проведения кардинговых операции. Каждое развитое кардинговое предприятие имеет команду людей, которые будут перехватывать краденные посылки, проверять покупки и справляться с ситуацией, когда необходимо физическое присутствие владельца счета. Кардинговые группировки уже имеют команды на местах с налаженной инфраструктурой из поддельных удостоверений личности, идентификаторов, складов и транспортных средств. Эти команды могут быть использованы для других аспектов операций, таких как размещение баннеров, листовок, «холодных звонков», вербовки других людей и обналичивания денег в банках и банкоматах.

Другой формой дропа является денежный мул. ФБР определяет «денежного мула» как человека, который переводит незаконные средства от имени или по указанию другого лица. Они используются в качестве промежуточных получателей краденных денег, обналичивают средства с краденных платежных карт в банкоматах или используют свои счета для отмывания средств. Денежные мулы, имеющие счета с историей законных операций или с хорошей кредитной историей, часто ценятся, поскольку операции с их счетами с меньшей вероятностью будут замечены. Darknet-форумы Cracked, Club2CRD, Verified и WWH Club являются наиболее известными криминальными форумами, рекламирующими сервисы дропов и мулов. Экосистема дропов и мулов начинается с процесса вербовки, который позволяет киберпреступникам вовлекать местных жителей в свою преступную деятельность.

Процесс вербовки.

Известно, что злоумышленники создают поддельные компании или используют взломанные учетные записи легальных компаний, размещая вакансии на популярных рекрутинговых сайтах, таких как Indeed, ZipRecruiter и Monster, которые выглядят как законные рабочие места для соискателей. После того как мошенник нанимает соискателя, ему предоставляется доступ к веб-панели, где он может выполнять свои обязанности и задачи. Таким образом человек иногда осознанно - а иногда и неосознанно - осуществляет деятельность в пользу злоумышленников. Фактор понимания сути собственной деятельности играет важную роль в управлении дропом, поэтому когда дропы обсуждаются на форумах - они всегда определяются как «Добровольные» или «Непонимающие» дропы. Добровольные дропы обычно набираются через «сарафанное радио». Каждый тип имеет свои преимущества и недостатки.

Примеры банковских мулов

- Декабрь 2020 года: Участник форума Club2CRD разместил объявление с просьбой оказать услуги по выводу средств из известных британских банков, включая Lloyds, Halifax, Barclays, RBS Santander и Natwest.

- Ноябрь 2020 г: Мексиканский злоумышленник на форуме Boveda искал банковского мула для Banorte, одного из крупнейших банковских и финансовых сервисов в Мексике.

- Апрель 2019 года: Один из участников форума назвал себя канадским денежный мулом, рекламировал свои услуги и искал возможность установить долгосрочные отношения в хорошо налаженных сетях.

Примеры деятельности дропов с доставками

- Декабрь 2020: Турецкий злоумышленник на форуме Darbeturk разместил объявление, в котором искал человека для перевозки краденного груза без документов.

- Октябрь 2020: Участник форума Boveda разместил объявление о поиске услуг дропшиппинга в Аргентине, оставив свой контакт в Telegram для тех, кто заинтересован в бизнесе.

Рис.5-6.Примеры баннеров с рекламой сервисов дропов.

Мошенничество в сфере знакомств

В то время как более распространенное представление о конечной цели данного типа мошенничества - убедить жертву перевести деньги злоумышленникам, были и случаи, когда мошенники отправляли жертвам деньги и использовали их в качестве денежных мулов и дропов. Мошенничество в знакомствах включает в себя создание фальшивых профилей в приложениях для знакомств или платформах социальных сетей, а также прямую рассылку фишинговых электронных писем с целью обманом заставить жертв перевести деньги злоумышленникам или оказать им другую помощь, связанную с мошенничеством. Действующие лица, стоящие за этими схемами, в значительной степени полагаются на социальную инженерию и вызывают эмоциональный отклик у жертв, чтобы создать ложное чувство доверия. Кроме того, существует огромное количество других целей, которые злоумышленники могут преследовать, включая кражу личной информации жертвы, или, реже, сбор разведданных.

В криминальном подполье организация мошенничества в сфере знакомств – это отдельная специализация, и, в некоторых случаях, у них даже есть свой подраздел на форумах. Как и другие комплексные кибер-преступные операции, аферы в знакомствах обычно требуют кооперации между различными мошенниками, у каждого из которых есть своя специализация: определение целей, создание убедительных образов или персон и обналичивание украденных денег - все это отдельные Darknet-сервисы, которые часто объединяются для проведения успешных афер.

Контент - это, пожалуй, самый важный элемент любой аферы в сфере знакомств. Мошенникам необходимо постоянно собирать изображения и видео новых, реальных людей (часто женщин возрастом от 18 до 20), чтобы казаться правдоподобными для жертв, и им требуется компонент человеческой инфраструктуры для проведения своих операций. Создание женских профилей, которые выглядят подлинными и правдоподобными, требуют, например, несколько фотографий одного и того же человека с друзьями и семьей, или показывающих человека в различных местах и нарядах. Это позволяет «персонажу» успешнее использовать методы социальной инженерии и продлить диалог по электронной почте.

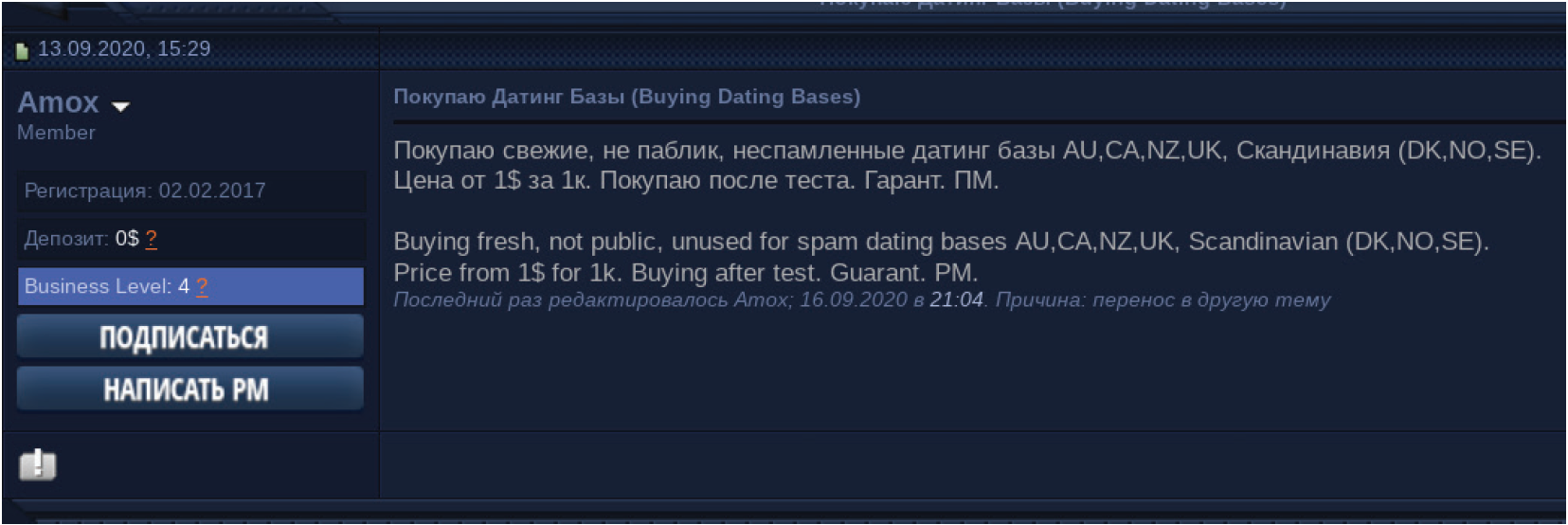

Рис.7.Объявление пользователя Amox на форуме Exploit.

Например, «samsung110», участник форума Verified, написал, что он ищет именно это: изображения и видеозаписи женщин в возрасте от 28 до 33 лет, включая возможность создания новых фотографий или видео по запросу. Этот последний запрос предполагает, что продавец запрошенного контента будет иметь прямые или отношения с женщиной, которую они используют в качестве приманки, и которая, возможно, станет сообщницей в мошеннической схеме.

Спамеры в данной сфере предоставляют специальные списки рассылки из адресов людей, которые считаются наиболее восприимчивыми к подобному типу атаки - тех, которые могут надеяться на письмо от человека своей мечты. Эти списки рассылки географически релевантны (например, только жители США, Канада или Австралия), и, скорее всего, получены из утечек данных или мошеннических баз данных онлайн-знакомств. Один из таких мошенников под ником «Amox» стремился приобрести учетные записи электронной почты из приватных баз сайтов знакомств, предлагая один доллар США за 1000 учетных записей.

Наконец, существует сервис обналички, которым пользуются мошенники, специализирующиеся на мошенничестве в сфере знакомств. Эти злоумышленники создают банковские счета с уникальными именами, вероятно, совпадающими с именами поддельной личности, которая ведет общение с жертвой по электронной почте, в социальных сетях или на платформах онлайн-знакомств. Например - участник теневого сообщества под ником «edmon», который создает счета под выбранным вами именем, принимает переводы черезWestern Union и MoneyGram, а затем перечисляет деньги заказчику в тот же день на кошелек WebMoney, Bitcoin или платежную карту российского или нигерийского банка.

Мошенничество в онлайн-торговле

Многочисленные предприятия электронной коммерции, социальные сети и финансовые организации по всему миру подвергаются атакам киберпреступников, пытающиеся обойти или отключить их защитные механизмы, в некоторых случаях с помощью инструментов, имитирующих действия легальных пользователей. Хакеры, получившие данные скомпрометированных платежных карт, попытаются получить доступ к средствам на этих картах. Если информация о платежной карте была получена от взломанного онлайн-продавца - например, с помощью сниффера - эта информация будет содержать все необходимое для совершения попытки мошенничества в онлайн-торговле. Это включает такие основные данные, как номер карты, имя жертвы, адрес, и код безопасности. Хотя большинство крупных интернет-магазинов внедряют различные методы борьбы с мошенничеством – например, использование файлов cookie и фингерпринтинг в браузерах - атакующие придумали способы обхода многих известных методов защиты.

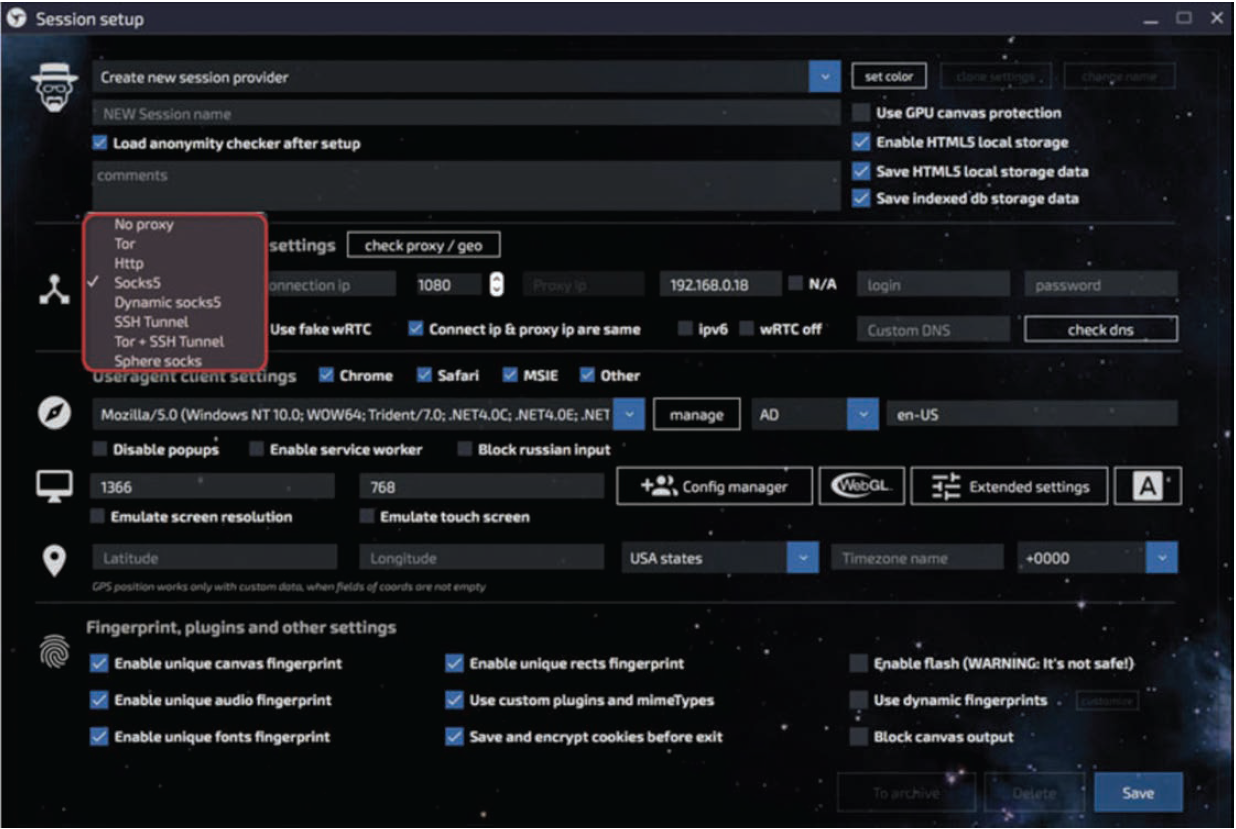

Каждый веб-браузер имеет уникальный отпечаток, известный легитимным веб-сайтам. Онлайн-магазины и банки часто используют эти отпечатки для блокировки транзакций с браузеров, которые были признаны небезопасными или часто используемыми в мошеннической деятельности. Практика киберпреступников по использованию различных виртуальных машин, прокси-серверов и VPN-серверов, оказывается не столь эффективна, поскольку антифрод-системы имеют возможность выявления подозрительных IP-адресов и виртуальных машин. В результате киберпреступники разработали программное обеспечение для обхода обнаружения, такие как Linken Sphere, AntiDetect, Multilogin, Che Browser и FraudFox. Эти сервисы позволяют атакующим динамически изменять конфигурацию веб-браузеров и генерировать неограниченное количество новых, имитируя активность легитимных пользователей.

Рис.8.Интерфейс настройки сеанса Linken Sphere позволяет пользователям выбрать подходящее соединение по различным протоколам.

- Linken Sphere - это веб-браузер на базе Chromium, который позволяет обходить антифрод-системы различных организаций путем имитации поведения реальных пользователей. Сайт продукта был запущен в июле 2017 года и быстро получил высокое признание в темной паутине благодаря своей значительной функциональности, доступности, высококачественной технической поддержке и рекламе на крупнейших подпольных форумах. Linken Sphere был впервые представлен на русскоязычных форумах Exploit, Club2CRD и WWHClub 4 июля 2017 года пользователем «nevertheless», администратором форума Tenebris Team, официального форума Linken Sphere. (см. наш углубленный технический анализ Linken Sphere).

- - это браузер для создания различных конфигураций браузеров. Конфигурация представляет собой набор файлов Javascript, скопированных специальным методом из реальных браузеров. Наиболее популярные версии AntiDetect - 7.7 и 8. По словам разработчиков, AntiDetect v.7.7 предназначен как для профессионалов, так и для новичков, в то время как версия 8 создана исключительно для профессионалов. AntiDetect был известен в Darknet по крайней мере с 2013 года и был создан участником сообщества под ником «bite.catcher».

- - это инструмент, созданный командой из Эстонии, и позиционирующий себя как легитимное программное обеспечение (Multilogin Software Ltd). Разработчики утверждают, что его основными техническими особенностями являются уникальные отпечатки и возможность работать с несколькими учетными записями одновременно. Разработчики создали также собственные браузеры для защиты от обнаружения под названием «Mimic» на основе Chromium и «Stealthfox» на основе браузера Mozilla Firefox. По словам владельцев Multilogin, профиль просмотра в Multilogin создает полностью отделенную виртуальную среду просмотра. Cookies, локальное хранилище и другие файлы кэша становятся полностью изолированными и не могут перетекать из одного профиля в другой. Вместо того, чтобы пытаться предотвратить считывание веб-сайтами фингерпринтов, Multilogin позволяет считывать их, но заменяет оригинальные отпечатки другими.

- Che Browser - это приложение, которое заменяет отпечатки браузера и аппаратного обеспечения пользовательских компьютеров. Согласно заявлению разработчика, инструмент необходим для создания и успешного управления несколькими учетными записями на различных веб-сайтах, таких как Facebook, Bing, Yahoo, Google, или онлайн-сервисах азартных игр. Его используют партнерские CPA-сети, капперы, SMM-менеджеры и различные интернет-тролли, которые создают и используют аккаунты в промышленных масштабах с одного и того же компьютера. Инструмент позволяет выбрать желаемый пользовательский профиль и параметры подключения. Затем киберпреступники могут использовать Google Chrome с уже подмененным браузером и аппаратными отпечатками, чтобы обманывать веб-сайты, которые они посещают. Каждый профиль браузера уникален, поскольку он взят с реального компьютера, каждый профиль браузера предоставляется только одному человеку. Этот браузер активно рекламируется на многочисленных теневых форумах, по крайней мере, с апреля 2019 года участниками «CheBrowser», «Che_Browser» и «gcc».

- - это инструмент направлен на подмену отпечатков браузера и основан на модифицированном веб-браузере Mozilla Firefox. По словам разработчиков, FraudFox представляет собой виртуальную машину Windows 7 Enterprise, которая совместима с VMWare Workstation, VMWare Fusion и VirtualBox. Пользователи могут перемещать и копировать ее из одного места в другое, хранить в Интернете или на USB. Браузер обеспечивает регулярные обновления и 48-часовую техническую поддержку. FraudFox не позволяет пользователям хранить отдельные наборы параметров отпечатков для каждой учетной записи и не обеспечивает последовательный вход, поэтому не предназначен для работы с несколькими учетными записями.

Мошенничество с использованием поддельных фингерпринтов, сеансов, cookies и других системных данных со взломанных хост-машин довольно популярно среди киберпреступников. Существует множество Darknet-магазинов, предлагающих такие данные на продажу. Отпечатки могут быть использованы злоумышленниками для обхода решений по борьбе с мошенничеством различных организаций.

Одной из основных площадок в темной паутине для продажи взломанных системных данных пользователей стал Genesis Store, созданный в 2018 году. Genesis Store продает пакеты скомпрометированных учетных данных и связанных с ними пользовательских данных. Пакеты разработаны таким образом, чтобы позволить атакующим не только получить необходимые учетные данные, но и обойти решения по борьбе с мошенничеством, эффективно маскируясь под легитимного пользователя, поскольку они получают доступ к платформе по сути с полной копии машины жертвы. Данные жертвы продаются единым пакетом (пакет называют «бот»), который включает учетные данные, IP-адрес, отпечаток браузера (системная информация) и файлы cookie. После покупки бота данные жертвы могут быть импортированы в плагин под названием Genesis Security, позволяющий злоумышленнику осуществить кражу личности жертвы в Интернете для осуществления кражи банковских счетов или мошенничества с банковскими картами. Стоимость каждого бота варьируется в зависимости от количества учетных данных, типов учетных записей и географического положения жертвы.

Известные киберпреступные группы

- : Участник форума Cracked, описывал использование рекламных приемов в целях совершения мошенничества против Amazon. По словам злоумышленника, этот метод обходит голосовую службу Alexa (AVS) и позволяет получить доступ к внутренним алгоритмам сситемы.

- : Участник Versus Market, рекламировавший эксплуатацию карт Amazon и eBay с помощью мобильного устройства или мобильного телефона.

- 2142: участник BHF, описывал использование российского сервиса возврата денег для афер в не-российских интернет-магазинов, таких как Amazon, Victoria's Secret и Bloomingdale's.

- : участник форума Demon, рекламирует международный сервис возврата денег, включая платежи покупки одежды, продуктов питания и электроники с ограничениями на сумму от $10 000. Pod также управляет каналом Telegram для общения с потенциальными клиентами.

- : Член форума Cracked и администратор The Refund Bar, относительно нового сервиса возврата денег, активного с октября 2019 года. Согласно их Telegram-каналу, The Refund Bar – «самый популярный сервис на форуме Cracked».

Подмена SIM-карт

Мошенничество с подменой SIM-карт, также известное как перехват SIM-карты, - это техника, используемая атакующими для получения доступа к телефону жертвы и дальнейшей компрометации аккаунтов с двухфакторной аутентификацией (2FA), включая банковские учетки, социальные сети, криптовалютные и другие личные или корпоративные аккаунты. Подмена SIM-карты - один из самых простых способов обхода механизма 2FA. Если абонент теряет свой телефон, оператор связи может заменить старую SIM-карту со всей контактной информацией и первоначальным номером телефона. Основные шаги для проведения успешной атаки с подменой SIM-карты, которая обычно проводится с участием инсайдера, заключаются в следующем:

- Мошенники определяют номер телефона жертвы и его персональные данные (используя социальную инженерию, фишинг или инсайдерскую информацию).

- Производится звонок оператору мобильной связи, в котором сообщается о потере телефона и блокируется оригинальная SIM-карта.

- Операторы мобильной связи переносят номер телефона на новую SIM-карту. В этом случае злоумышленники могут использовать SIM-карту на отдельном мобильном устройстве и при этом сохраняют доступ к списку контактов жертвы, могут совершать и принимать телефонные звонки и отправлять SMS-сообщения. В результате киберпреступники получают доступ к большинству методов 2FA, используемых финансовыми организациями, путем перехвата SMS с кодами проверки.

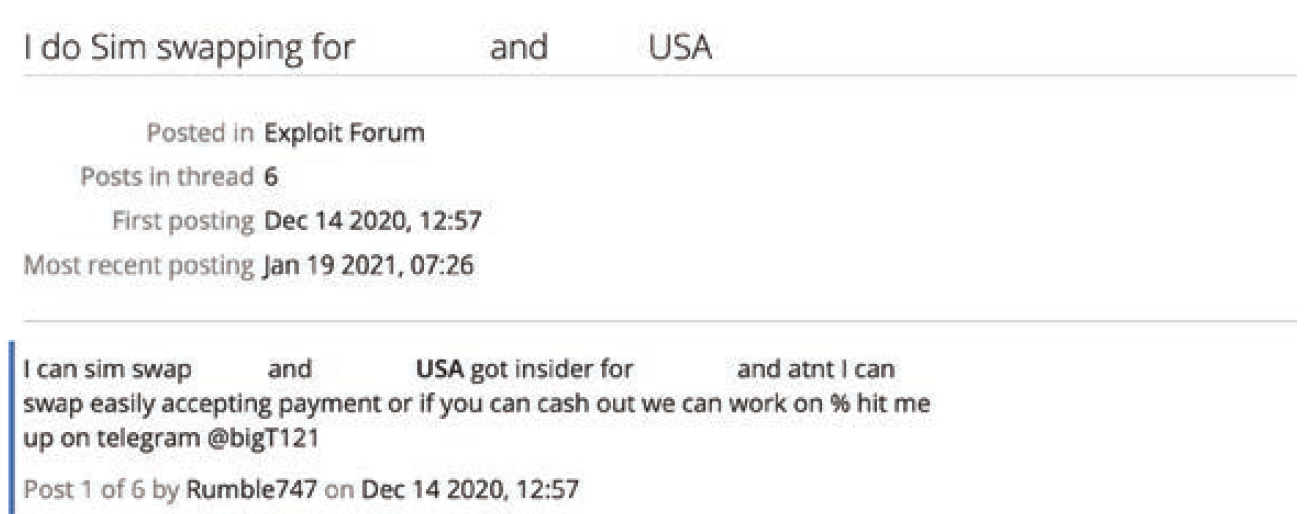

Рис.9.Объявление с предложением подмены SIM-карт в Darknet.

Самые активные мошенники в сфере подмены SIM-карт:

- «novaking», участник форумов Club2CRD, Omerta, Carding Mafia и Envoy, предлагает услуги по замене SIM-карты у американских и итальянских операторов мобильной связи дляобхода SMS 2FA и получения доступа к банковским и крипто-валютным счетам жертв с последующим обналичиванием украденных средств. Злоумышленник заявляет, что его доля прибыли от этой услуги составляет 70%.

- Panther», участник низкоуровневого русскоязычного форума «Dublikat», предлагает услуги по перехвату, восстановлению и блокировке SMS-сообщений. По его словам, есть возможность атаковать самые различные организации, но в основном сервис используется для атак на банки и платежные системы. Цена определяется индивидуально, в соответствии с запросом клиента.

Мы провели анализ источников в темной паутине на предмет наличия злоумышленников, рекламирующих руководства по подмене SIM-карт. Реклама этих руководств встречается на Darknet-рынках и форумах, причем большинство из них рекламировались на канадском «HeadQuarters Marketplace» - по меньшей мере 12 участников рекламируют там такие сервисы. Ниже перечислены наиболее активные участники теневых сообществ, предлагающие уникальные методы и руководства по подмене SIM-карт, которые получили положительные отзывы и являются опытными продавцами на рынке:

- "cashoutallday", участник HeadQuarters Marketplace, впервые разместил объявление о подмене SIM-карт любого оператора связи в сентябре 2020 года и продолжает актуализировать свои объявления. Наши данные показывают, что cashoutallday предлагал методы подмены SIM-карт, по крайней мере, с июля 2020. В настоящее время цена составляет 99 канадских долларов.

- "exotickush4", участник HeadQuarters Marketplace, рекламирует метод подмены SIM-карт любого номера телефона, специально для сервисов по обналичиванию средств. Цена - 25 канадских долларов.

- "RussianMob13", участник HeadQuarters Marketplace, рекламирует метод подмены SIM-карт, позволяющий перехватывать SMS. Метод описывается как протестированный в ноябре 2020 года и его цена составляет 80 канадских долларов.

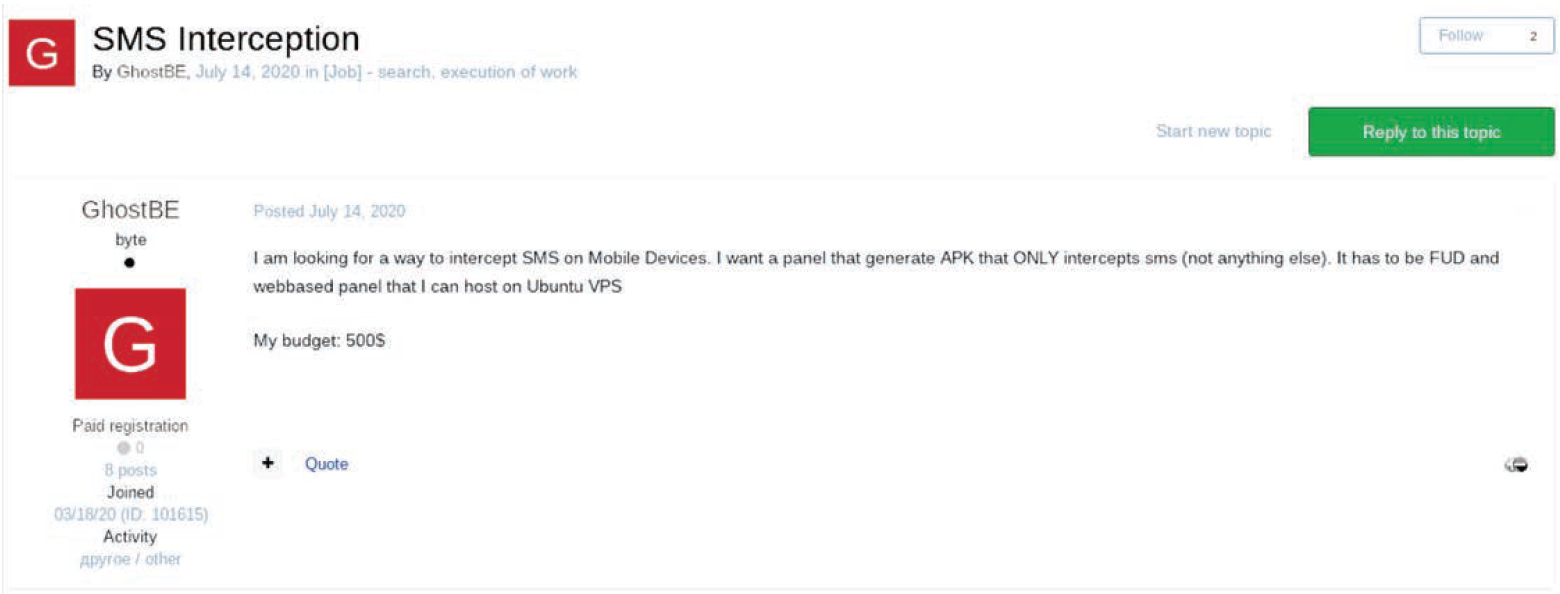

Другим видом мошенничества против операторов мобильной связи является перехват SMS, который представляет собой вектор, основанный на атаке на протокол глобальной телефонии Signaling System 7. Некоторые злоумышленники осуществляют или активно ищут сервсиы по перехвату SMS-сообщений, однако перехват SMS требует технических навыков от хакера и обычно выполняется операторами ботнетов с веб-инжектами или использованием других вредоносных программ для компрометации высокодоходных целей.

Рис.10.Запросы на услуги по перехвату SIM-карт на форуме Exploit.

Сервисы по отмыванию средств

Сервисы по отмыванию в Darknet облегчают комбинацию действий, с помощью которых мошенники могут скрыть происхождение своих денег, перевести крипто-валюту на банковский счет или платежные карты, или обменять на наличные. Многие из этих сервисов связаны с использованием крипто-валюты. Из них Bitcoin, вероятно, будет оставаться наиболее широко используемой крипто-валютой для монетизации операций по отмыванию денег.

Наиболее важным аспектом киберпреступности является способность извлечь из кибер-атаки финансовую выгоду и в конце концов превратить ее в пригодную для использования валюту. Сервисы по отмыванию денег являются основой любого известного теневого форума, занимающегося хакерством или мошенничеством, и знакомы подавляющему большинству операторов шифровальщиков. Реклама сервисов по отмыванию, инструментов или процедур часто размещается в разделах Darknet-форумов, специально посвященных объявлениям или обсуждениям темы мошенничества в целом и других популярных предложений, связанных с подделкой документов или майнинга крипто-валют.

Существенными аспектами отмывания денег в темной паутине являются возможность смешивать и обменивать криптовалюту, осуществлять переводы на и с банковских счетов, а также переводить криптовалюты в физическую (наличную, «фиатную») валюту. Вполне вероятно, что по крайней мере некоторые члены наиболее заметных киберпреступных группировок за последний год - например, группы шифровальщиков - имеют аккаунты на подпольных форумах и используют некоторые сервисы по отмыванию денег, которые там рекламируются. Хакеры получают выкуп в Bitcoin, и для обналичивания требуется определенный уровень «смешивания» Bitcoin с использованием сервисов-микшеров для того, чтобы их личные BTC-адреса остались неизвестны. После смешивания BTC сервисы по отмыванию предлагают разнообразные варианты вывода средств.

Различные формы отмывания средств продолжают оставаться легкодоступными для преступников в темной паутине, независимо от уровня их мастерства в навигации по подпольным источникам.Виртуальные валютные кошельки, такие как Qiwi, всегда представляли интерес для киберпреступников, действующих на территории России, особенно на теневых рынках, которые специализируются на конвертации краденных средств в альтернативные виртуальные валюты. Эта схема продолжает оставаться жизнеспособной альтернативой для отмывания денег, несмотря на усилия государства по прямому запрету депонирования наличных денег на анонимные электронные кошельки.

Например, сервисы по отмыванию денег, которыми оперирует злоумышленник под ником «-B-» предлагают такие возможности, как перевод Bitcoin на популярные в СНГ виртуальные кошельки, такие как PerfectMoney и WebMoney. Для российских граждан деньги могут быть напрямую переведены на «платежные карты» (вероятно, имеются в виду предоплаченные карты). -В- также утверждает, что его клиенты могут вносить или отправлять наличные деньги по всему миру. На момент написания отчета -B- продолжает работать как активный участник форума Verified.

Рис.11.Пост с рекламой сервисов пользователя -B- по отмыванию нелегальных средств на форуме Verified.

Рис.12.Рекламный баннер операций в США на форуме Verified.

- «Oneteam» (также известный как «Seva») является активным отмывателем денег на форуме Verified и других площадках. Он работает с 2009 года и имеет более 1 000 положительных отзывов. Одной из рекламируемых функций является возможность проводить все виды операций по отмыванию денег в Нью-Йорке, США.

Хотя другие криптовалюты, такие как Monero, предлагают дополнительные функции безопасности и более строгие меры защиты, которые позволяют пользователям легче уклоняться от внимания сотрудников правоохранительных органов, мошенники в значительной степени зависят от способности жертв, потенциально не имеющих достаточных знаний о криптовалютах, перевести платеж хотя бы в какой-то криптовалюте. Отдельные криптовалютные микшеры почти наверняка будут продолжать использоваться преступными структурами для помощи в обфускации следов, которые на текущий момент все еще считаются «псевдо-анонимными».

Пользователям криптовалюты рекомендуется защищать свои доходы используя холодное хранение, например, USB-накопитель, физический биткоин или бумажный или аппаратный кошелек. Хотя это не гарантирует 100% безопасности, дисциплинированные методы хранения определенно снижают любой потенциальный риск потери криптовалюты.

Роль ботнетов в распространении вредоносного ПО

В отчете, опубликованном Международной корпорацией данных (IDC), исследователи прогнозируют, что «к 2025 году в мире будет 55,7 млрд. онлайн-устройств во всем мире, 75% из которых будут представлять из себя IoT-платформы». киберпреступники продолжают демонстрировать гибкость и динамичность ботнетов, используя маршрутизаторы и другое оборудование для выполнения нетрадиционных задач, таких как выведение из строя устройств или использование их для распространения штаммов вредоносного ПО, специально разработанных для поддержки финансово мотивированного мошенничества. Преступники использовали Emotet для загрузки сторонних банковских вредоносных программ, таких как Trickbot, IcedID и Gootkit, которые поддерживали дальнейшее распространение ботнета с помощью ряда модулей. Операторы троянов, похищающих информацию, группы по компрометации деловой переписки (BEC) и операторы шифровальщиков являются одними из клиентов этих бот-сетей. Кроме того, учебные пособия по разработке и поддержке ботнетов, специально предназначенных для распространения вредоносных программ с функциями, перепрофилированными для осуществления мошеннической деятельности - такой как перехват клавиатурного ввода - в изобилии распространялись в криминальном подполье в течение 2020 года.

Помимо распространенности базовых руководств или методов создания ботнетов с ограниченными возможностями, более популярные штаммы вредоносного ПО обычно связаны с деятельностью вредоносных бот-сетей. Они остаются наиболее популярными и затрагивают все отрасли бизнеса.

Emotet - продвинутый троян, распространяющийся в основном через фишинговые вложения электронной почты или ссылки, после нажатия на которые запускается вредоносная нагрузка. Затем вредоносная программа пытается распространиться в сети путем перебора учетных данных пользователей и записи на общие диски. В течение первого квартала 2020 года Emotet был предметом заголовков в СМИ после того, как было замечено, что операторы венедряют новые методы распространения через сети Wi-Fi и нацеливаются на крупные правительственные организации по всему миру, вызывая отказ в обслуживании целых сетей. Компания Microsoft сообщила о заражении Emotet, которое сработало как атака на отказ в обслуживании через фишинговое электронное письмо. Взломанная машина использовалась для распространения Emotet по всей сети, в результате чего зараженные ПК перегревались, переставали работать и перезагружались из-за системных ошибок.

С Emotet трудно бороться из-за его «червеподобных» особенностей, которые позволяют заражать всю сеть. Кроме того, Emotet использует модульные библиотеки динамических связей (DLL), чтобы постоянно развиваться и обновлять свои возможности. Несмотря на прилагаемые усилия правоохранительных органов по борьбе с ботнетом, Emotet и Trickbot, предположительно, все еще управляются разными группами злоумышленников. Операторы Trickbot использовали Emotet в качестве дроппера/загрузчика для своего собственного варианта вредоносного ПО. Хосты распространяются среди брокеров и используются в качестве векторов первоначального доступа для компрометации корпоративных сетей и потенциального распространения шифровальщиков, включая Ryuk. Два штамма вредоносного ПО, которые продолжают распространяться в тандеме через операторов Emotet в 2020 году - это Trickbot и Qakbot, причем последний на некоторое время заменил Trickbot, учитывая изменения вредоносной нагрузки, устанавливаемой на системы жертв с целью кражи банковской информации.

TrickBot считается преемником печально известного банковского трояна «Dyre». Он использует несколько векторов атак, включая перенаправление и веб-инъекции, в целях кражи информации из финансовых учреждений и инициации мошеннических электронных переводов. Основные методы, используемые злоумышленниками для распространения банковских веб-инъекций, по-прежнему являются фишинг и наборы эксплойтов, а самые популярные инъекции часто предлагают индивидуальные опции, ориентированные на киберпреступников, пытающихся атаковать конкретную компанию. Кроме того, административные панели этих веб-инъекций иногда продвигают такие функции, как, например, включение плагинов для подключения к инфраструктуре ботнета.

Часто развертываемый ботнетом Emotet, троян Trickbot представляет собой комплексный вариант вредоносного ПО, предлагающий ряд техник уклонения, различные методы распространения, а также большое количество возможностей для монетизации. Одной из основных функций Trickbot (подобно другим банковским троянам) является сбор учетных данных и других конфиденциальных данных, связанных с входом в аккаунты, привлекательные для финансово-мотивированных злоумышленников. Поскольку базы взломанных учетных данных с паролями стали крайне распространены в темной паутине, кейлоггинг как отдельный вектор атаки для сбора учетных данных посредством развертывания ботнетов стал менее актуальным. Представляющая интерес для злоумышленников информация в основном включает имена пользователей, пароли, персональные идентификационные номера и, возможно, ответы на вопросы безопасности. Роль вредоносного ПО, действующего как загрузчик для дополнительных вредоносных программ невозможно переоценить.

Операторы продолжают получать прибыль от разработки или продажи вредоносного ПО, включающих функцию кейлоггера, так как оно позволяет осуществлять кражу интересующей информации. Особенно это актуально на низкоуровневых форумах, которые, вероятно, привлекают более широкую аудиторию. Trickbot ранее был использовался для распространения шифровальщиков и других банковских троянов, используя ботнет, образованный большим количеством зараженных машин. Несмотря на то, что кибер-командование Соединенных Штатов и представители индустрии безопасности предпринимали попытки остановить ботнет TrickBot, операторы, связанные с этим вредоносным ПО, продолжают ускользать от закона.

Предположительно русскоязычная хакерская группа TA542, впервые замеченная в середине 2014 года, наиболее известна своей разработкой и постоянной поддержкой ботнета Emotet. Группа, как правило, проводит последовательные кампании в течение нескольких месяцев, прежде чем залечь на дно для доработки модулей для будущих кампаний. TA542 использовала Emotet для загрузки сторонних банковских вредоносных программ, таких как Trickbot и Qakbot, для запуска широкомасштабных кампаний по электронной почте в международном масштабе рассылки спама, кражи учетных данных, сбора электронной почты и распространения по локальным сетям.

Используя Emotet для организации крупных международных атак по электронной почте, в ходе которых распространяются сотни тысяч или даже миллионы сообщений в день, TA542 стала одним из самых распространенных хакерских групп в общем ландшафте киберугроз,.

Мошенничество в сфере туризма

Мошенничество в сфере туризма - это использование связанных с путешествиями сервисов для обмана пользователей с целью получения денежных средств или бонусных баллов. Этот вид мошенничества предполагает, что злоумышленники выманивают у жертв персональные данные и финансовую информацию через мошеннические туристические и гостиничные серсивы, включая аренду автомобилей, бронирование гостиниц и авиабилетов, экскурсии и другие предложения, связанные с отдыхом. После кражи данных атакующие используют их для подмены личности, в атаках социальной инженерии или монетизируют, размещая для покупки в открытых источниках (включая социальные сети) и темной паутине. Как и с другими аферами, мошенничество в туризме включает в себя следующие этапы: перепродажа скомпрометированных бонусных баллов - таких как мили для часто летающих пассажиров - или их использование для бронирования путешествий с большими скидками для как добросовестных, так и недобросовестных клиентов.

С точки зрения кибербезопасности, злоумышленники используют целый ряд различных методов для облегчения мошенничества: фишинговые и спам-кампании для сбора персональных данных, покупку авиабилетов с помощью краденных банковских карт, копии веб-сайтов туристических агентств, подделка рекламу в социальных сетях, а также использование автоматизированных и специализированных вредоносных инструментов (брутфорс и набивка учетных данных) для доступа к учетным записям пользователей. В Darknet встречаются инструменты для клонирования сайтов, специализированные инструменты и скомпрометированные данные учетных записей на форумах как низкого, так и высокого уровня, а также на теневых торговых площадках и в независимых магазинах, например SlilPP Market и форум Exploit. Как правило, участники сообществ оставляют отзывы о поддельных туристических агентствах на форумах, где они делятся своим опытом и фотографиями из мест путешествий в качестве доказательств. Это повышает репутацию поддельных туристических агентств и побуждает других киберпреступников пользоваться этими сервисами.

Рис.13.Реклама поддельного туристического агентства PoshTravel на форуме WWH Club.

Известные киберпреступники в сфере туризма:

- «Serggik00» - участник многочисленных русскоязычных форумов, который рекламирует «туристическое агентство» в темной паутине и подпольно предоставляет туристические и гостиничные услуги, включая бронирование отелей, аренду автомобилей и экскурсий.

- «PoshTravel» является участником нескольких русскоязычных форумов, занимается мошенничеством в сфере путешествий и гостиничного бизнеса, а также а также продажей персональных данных и отмыванием денег.

- Roman77714» - злоумышленник, который регулярно продает многочисленные аккаунты авиакомпаний с балансом и бонусными милями, а также подарочные карты. Является одним из основных продавцов туристической сферы на многочисленных русскоязычных форумах, таких как DarkMarket, Dark Money и WWH Club.

Торговля персональными и медицинскими данными

Хотя информация, позволяющая установить личность, и защищенная медицинская информация в некоторых случаях продается субъектами, которые также продают скомпрометированную банковскую информацию и данные кредитных карт - и часто на одних и тех же форумах и торговых площадках - продажа персональных и медицинских данных может представлять более серьезную и динамичную угрозу для жертв.

Компрометация персональных данных может позволить злоумышленникам впоследствии скомпрометировать финансовые счета, брать займы и кредитные линии на имя жертвы, скомпрометировать учетки других онлайн-сервисов, а в случае с медицинской информацией - получать рецепты и обманывать страховые компании. Платежные карты относительно легко заменить, и жертвы мошенничества с кредитными картами, как правило, не несут ответственности перед их поставщиками, кража персональных и медицинских данных гораздо более опасна и инвазивна. Гораздо сложнее, а в некоторых случаях невозможно - изменить подобную информацию. Аналогичным образом, устранение последствий мошенничества, совершенного с использованием украденных персональных и медицинских данных, требует гораздо больше времени, а иногда последствия оказываются и вовсе необратимыми.

Рис.14.Магазин cash-back[.]biz.ua продает несколько взломанных счетов авиакомпаний и отелей.

Торговля персональными данными

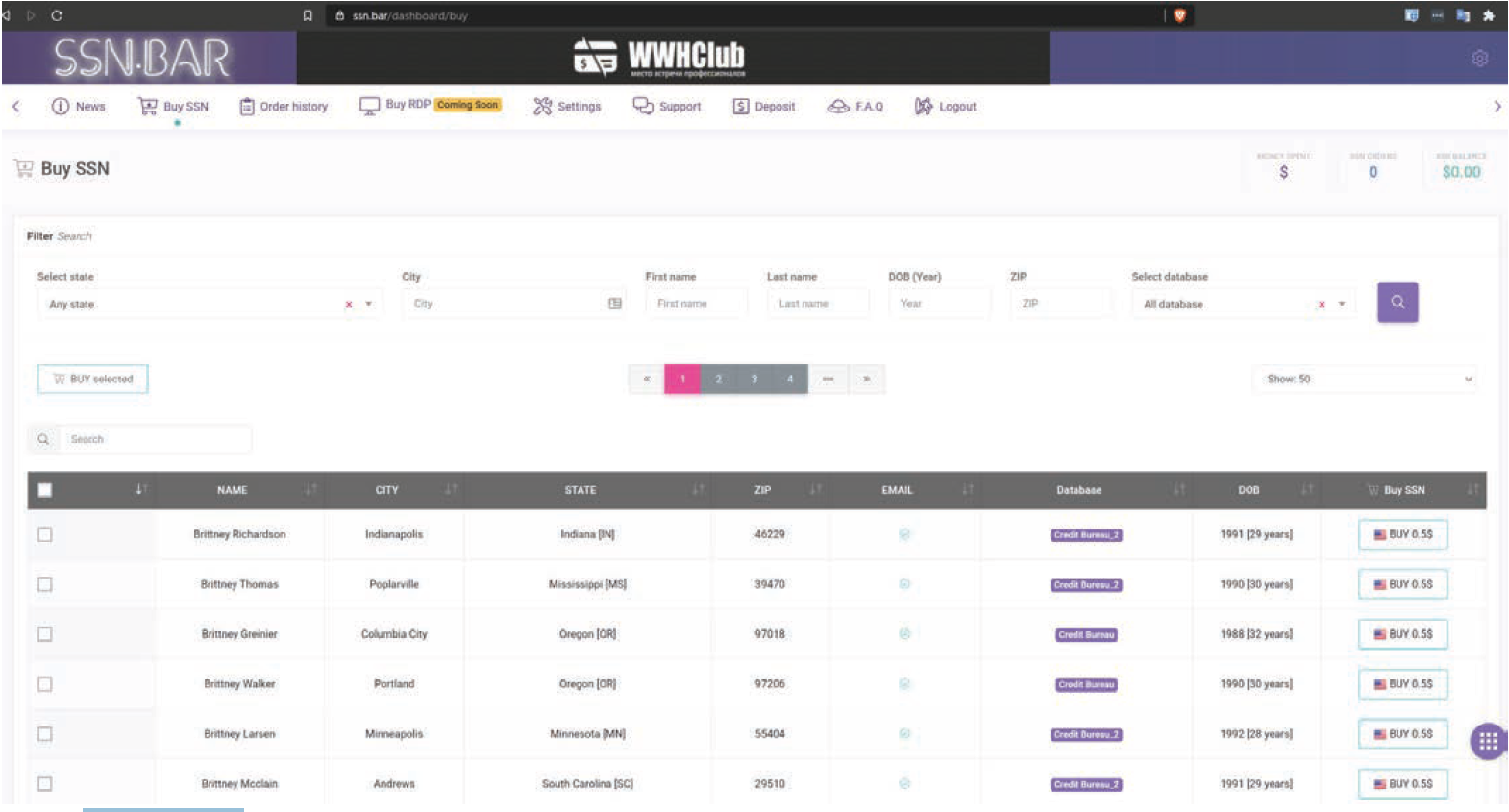

Набор продаваемых в Darknet персональных данных обычно включает в себя: полное имя, дату рождения, номера социального страхования, адреса электронной почты, номер паспорта и другие идентификаторы.

В большинстве случаев продажа осуществляется автоматически, и покупатели могут обращаться к таким интернет-магазинам, как SSN.BAR, чтобы приобрести столько записей, сколько им нужно, но существует и множество злоумышленников, которые рекламируют прямые продажи краденных наборов персональных данных на форумах. Например, на 4 июня 2020 года, «stooper», участник многочисленных подпольных сообществ, разместил на форуме Exploit объявление о проведении аукциона по продаже якобы недавно взломанной базы данных, состоящей из 4 миллионов записей. Поля базы данных включали IP-адрес, имя, фамилию, электронную почту, адрес, город, штат, почтовый индекс, номер социального страхования, водительское удостоверение, водительские права, дату рождения, номер телефона, номер счета, работодателя и ежемесячный доход. В тот же тот же день «sportsmen177» выставил на продажу ту же базу данных и утверждал, что база содержит 800 000 записей собранных в марте 2020 года. Sportsmen177 также утверждал, что полная база содержит более 250 миллионов записей, собранных в период 2019 – 2020 гг. Подмножество из 4 миллионов записей состояло из полного набора, включая номер социального страхования и дату рождения.

Рис.15.Торговая площадка персональных данных SSN.BAR.

Торговля медицинскими данными

Защищенная медицинская информация включает в себя медицинские истории, результаты анализов и информацию о медицинском страховании. Злоумышленники используют форумы среднего и высокого уровня, такие как Raid, Exploit и XSS, для рекламы продажи краденных данных.

SQL-инъекции (MITRE T1190) и атаки на учетные записи (MITRE T1078) являются основными векторами, используемыми для проведения атак с целью кражи медицинской информации.

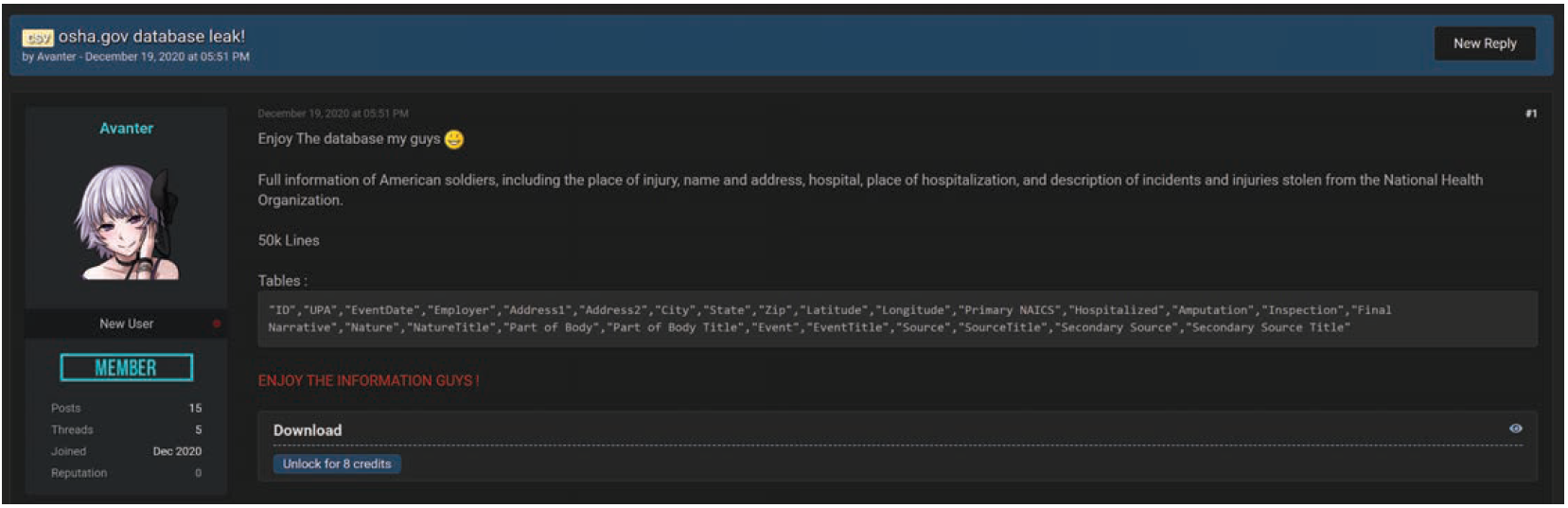

В одном из последних событий, в декабре 2020 года, «Avanter», участник среднего уровня форума Raid, был идентифицирован как лицо, распространяющее базу Управления профессиональной безопасности и здоровья Министерства труда США (osha[.]gov), которая состояла из полных имен и физических адресов, мест госпитализации и описания инцидентов и травм американских солдат.

Avanter поделился этой базой данных с участниками форума через файлообменник и заявил, что база, содержащая 50 000 записей, была украдена из Национальной организации здравоохранения.

Рис.16.Пост с базой данных osha[.]gov от пользователя Avanter на форуме Raid.

Продажа поддельных удостоверений личности

Подделка удостоверений личности является неотъемлемой частью процесса кардинга (мошенничества с платежными картами), вокруг которого крутится целая когорта специализированных киберпреступников на различных теневых форумах и рынках.

Мошенники используют поддельные удостоверения личности в основном для кардинга, поскольку магазины иногда требуют от покупателей предъявить удостоверение личности при совершении покупки. Некоторые банки и аналогичные финансовые учреждения также требуют электронные копии удостоверений личности для проверки. Это особенно актуально для электронных банков, которые в значительной степени полагаются на цифровые документы и изображения в рамках своей практики KYC («знай своего клиента»). На русском языке сленговый термин для обозначения производства поддельных документов – «отрисовка». На рисунке 17 ниже показан пример результата поиска по слову «отрисовка» по Recorded Future Platform. Найденный участник теневого сообщества под ником «Holy Holms» предлагает изготовить поддельные документы на форуме Club2CRD.

Рис.17.Пользователь Holy Holms предлагает изготовить поддельные документы на форуме Club2CRD.

Поддельные удостоверения личности продолжают оставаться проблемой для правоохранительных органов по всему миру, будь то на местном уровне из-за использования их для обхода возрастных ограничений употребления алкоголя, или на глобальном уровне - мы все наблюдали, как террористы использовали поддельные документы в Европе (теракты в Париже и Брюсселе) и США (шесть из 19 угонщиков самолетов 11 сентября использовали поддельные паспорта).

Использование списков избирателей в качестве источника персональных данных

Существует постоянный интерес со стороны киберпреступников к избирательной инфраструктуре, а именно к базам данных избирателей. Они стремятся использовать персональные и другие данные, полученные из этих систем, для совершения финансового мошенничества и других преступлений.

За последние четыре года и совсем недавно, в январе 2021г, мы выявили продажу и распространение баз данных избирателей регистрационных баз данных из более чем 30 различных штатов США на криминальных рынках и форумах. В настоящее время многие из этих объявлений идентифицированы как базы данных предыдущих лет, которые, вероятно, были извлечены из общедоступных источников, но регулярно перерабатываются как «новые» или «актуальные» и часто ложно рекламируются злоумышленниками как свежие утечки.

Базы избирателей регулярно появляются на теневых мошеннических форумах, так как персональные данные в этих базах очень ценны для мошенников. Такие базы отлично подходят для социальной инженерии и таргетированных фишинговых атак. С точки зрения вмешательства в выборы, эта общедоступная информация может быть использована (и уже использовалась) для целенаправленного воздействия на лиц определенной политической принадлежности, возраста, или места жительства

Такие базы, скорее всего, происходят из компиляций общедоступной информации, через официальные государственные документы государственных органов (доступных онлайн или по запросу через Закон о свободе информации), или из собранных записей с аффилированного веб-сайта брокера данных.

Мошенничество с возвратом налогов

Мошенничество с возвратом налогов - это особый случай кражи личных данных, когда преступник подает запрос на налоговый возврат с информацией о жертве в федеральные или государственные налоговые органы с целью кражи возмещения. Успех этих схем зависит подачи преступниками запроса до того, как это сделает сам налогоплательщик. В теневой экономике мошенничество с возвратом налогов часто требует сотрудничества между несколькими группами с различными специальностями: требуются специалисты по сбору кредитных отчетов и налоговых форм в больших количествах, получению доступа к онлайн-сервисам для подготовки налоговых деклараций, а также вербовке денежных мулов для получения и пересылки краденных налоговых возмещений. Другие злоумышленники могут атаковать непосредственно занимающиеся налогами компании, поскольку получение доступа к этим сетям обеспечит как персональные данные жертв, так и налоговое программное обеспечение, необходимое для мошенничества. Хотя большинство форм налогового мошенничества носят сезонный характер, достигая пика в месяцы перед подачей деклараций и сроками их продления, некоторые хакеры подают поддельные налоговые декларации даже спустя годы после того, как жертвы уже подали декларацию, включая в документы фиктивные убытки и запрашивая дополнительные возмещения без ведома жертвы.

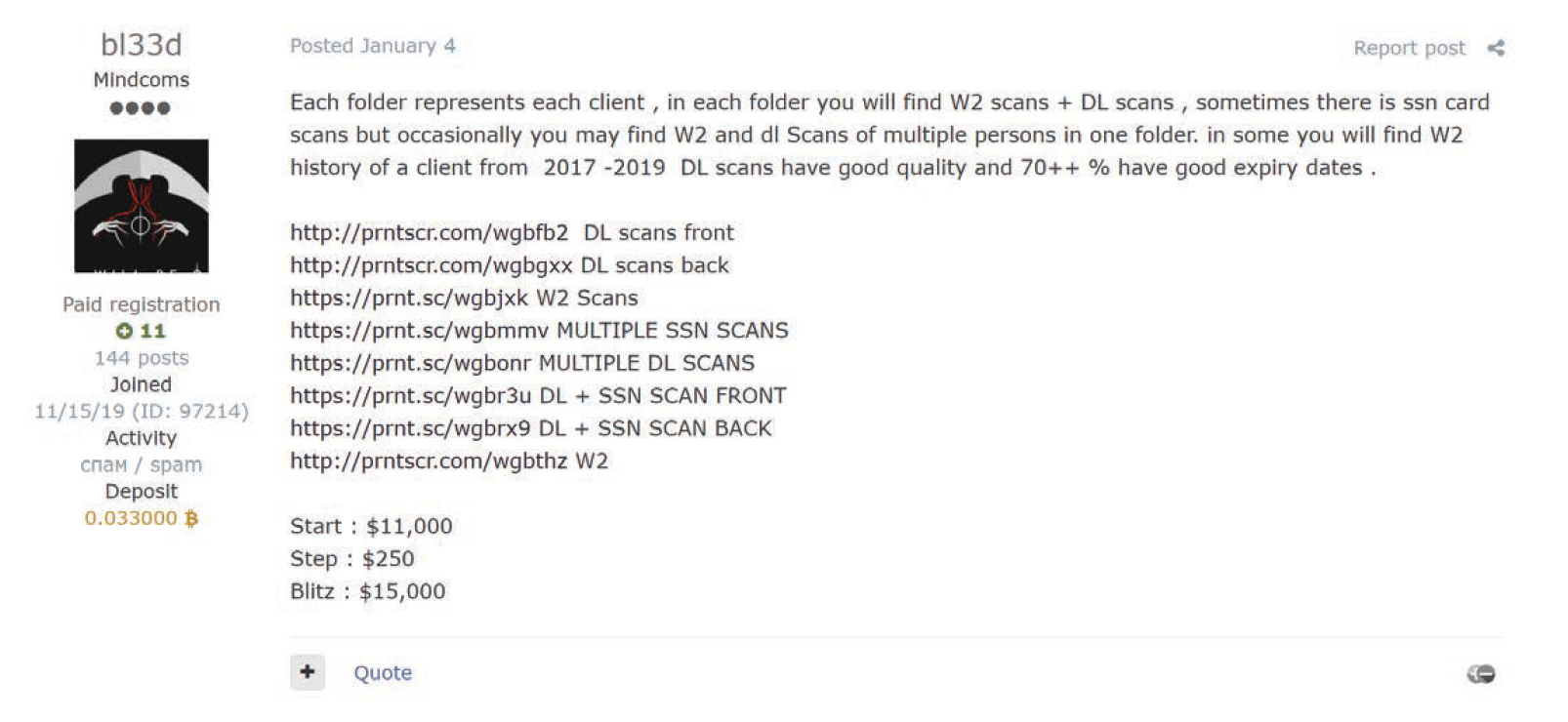

Рис.18.Объявление пользователя bl33d на форуме Exploit.

Один из примеров продажи таких данных - 6 января 2021 года, когда «bl33d», участник форума Exploit, был замечен за продажей на аукционе персонально идентифицируемой информации 1500 американских налогоплательщиков, которая включала формы W-2, водительские права и сканы SSN за период с 2017 по 2019 годы. bl33d предоставил скриншоты, которые показывают, что данные, возможно, получены от CPA в Калифорнии, что делает вероятным их использование для подачи мошеннических налоговых деклараций в этом штате.

В дополнение к продаже персональных данных и налоговых форм, необходимых для проведения мошенничества с налоговыми возвратами, в подпольных сообществах имеется множество покупателей на доступ к индивидуальным компьютерам и сетям компаний, использующих налоговое программное обеспечение, а также клиентов сервисов по отмыванию денег, полученных за поддельные налоговые декларации. Один из таких злоумышленников является «iqservicc», который каждый год покупает RDP доступ к компьютерам, на которых работает популярное налоговое ПО - например ProSeries, Turbotax, Drake, Ultratax, Lacarte, ATX, Taxwise, TAXSLAYER PRO, CrossLink, и ProTaxPro. Это позволяет злоумышленникам заполнять налоговые декларации на легально приобретенном и зарегистрированном налоговом программном обеспечении через IP-адреса, которые не будут казаться подозрительными (в отличие от VPN, прокси, или географически удаленных IP-адресов.). Такая комбинация значительно увеличивает шансы на успешное оформление возвратов через IRS.

Последним - но, вероятно, наиболее важным - является метод обналички средств, используемый такими мошенниками, как «Асад», который специализируется на отмывании краденных из налоговых возвратов средств через ACH или переводы на счета под его контролем. Этот тип сервисов может использоваться такими субъектами, как вышеописанный iqservicc, который подает заявки на возврат налогов через взломанные компьютеры, доступ к которым получен от таких субъектов, как bl33d. Асад, вероятно, использует ряд денежных мулов, переводя средства от одного к другому, прежде чем доставить средства на счет, контролируемый клиентом - инициатором мошеннической схемы.

Банковское мошенничество

Мошенничество в киберпреступной сфере, пожалуй, наиболее тесно связано с банковским мошенничеством, которое подразумевает использование преимущественно незаконных средств для получения денег, активов или другой собственности, принадлежащей или находящейся в распоряжении финансового учреждения, или для получения денег от вкладчиков обманным путем, выдавая себя за банк или другое финансовое учреждение. Хотя конкретные элементы отдельных законов о банковском мошенничестве варьируются в зависимости от страны и юрисдикции, термин «банковское мошенничество» применяется к действиям, в которых используется мошеннические схемы или обман - в отличие от, например, ограбления банка или кражи денег. По этой причине банковское мошенничество в основном считается преступлением «белых воротничков».

Хотя исторически существует множество видов банковского мошенничества - например, бухгалтерское мошенничество, мошенничество при дисконтировании счетов, фальсификация чеков, мошенничество с кредитами, мошенничество с платежными картами, фишинг, или мошенничество с банковскими переводами - сегодня киберпреступники в основном используют следующие методы:

- Мошенничество с кредитными картами.

- Мошенничество в сфере интернет-банкинга.

- Мошенничество с банковскими переводами.

Мошенничество с банковскими картами

Мошенничество с банковскими картами - это комплексный термин для обозначения афер, совершенных с использованием различных платежных карт: кредитные карты, карты предоплаты или дебетовые карты. Целью может быть получение товаров и услуг, или перевод средств на другой счет, который контролируется преступником.

Мошенничество с банковскими картами может быть санкционированным, когда настоящий клиент невольно производит средства на счет преступника, или несанкционированным, когда владелец счета не дает разрешения на платеж, а транзакция осуществляется третьей стороной. Несанкционированные транзакции происходят двумя различными способами: «с картой» и «без карты».

Обеспечением этого вида мошенничества занимаются многие киберпреступники и интернет-магазины, которые продают данные карт и персональные данные. Мы подробно рассмотрим наиболее известных злоумышленников в будущем отдельном отчете, посвященном банковскому мошенничеству.

Мошенничество в сфере интернет-банкинга

Мошенничество в сфере онлайн-банкинга - вид афер, связанных с доступом к банковскому онлайн-счету. Злоумышленники используют множество способов для получения доступа к сервисам онлайн-банкинга, например, используя кражу личных данных для открытия новых счетов (мошенничество с заявками) или получение действительных учетных данных для существующих счетов (захват счета) с помощью фишинга, повторного использования учетных данных или вредоносных программ.

Мошенничество со счетами

Мошенничество со счетами заключается в использовании краденных или поддельных документов для открытия счета на имя другого человека. Преступники могут украсть информацию непосредственно у жертвы с помощью вредоносных программ, купить необходимую информацию в магазинах данных, или получить поддельные документы - такие как счета за коммунальные услуги и банковские выписки - от злоумышленников, которые специализируются на создании подделок. Все это может быть использовано для создания личного профиля, который может казаться достаточно легитимным для проведения банковских операций - открытия счетов или даже получения кредитов или займов. Эти счета могут также служить в качестве отправной точки для получения краденных средств с других взломанных счетов. В этом случае мошенники часто различают внутрибанковские и межбанковские переводы при обсуждении перемещения средств между взломанными и созданными счетами. В некоторых случаях злоумышленники «старят» счета путем проведения небольших законных операций, например, депонирования средств или перемещения средств между различными подконтрольными счетами. Все это делается для того, чтобы счета казались более легитимными и снизилась вероятность вызвать подозрения при дальнейшем вовлечении счета в преступные операции. Иногда мошенники даже берут небольшие кредитные линии и исправно выплачивают их, чтобы затем взять более крупный кредит, по которому они не собираются платить.

Рис.19.Кардинговый раздел форума Verified.

Еще один способ, который используют киберпреступники для получения доступа к онлайн-банкингу - это наем денежных мулов, которые, как правило, получают комиссионные за услуги или обманом вовлечены в схему и предоставляют свои счета преступникам ненамеренно. Мошенники используют такие счета для обналичивания или перевода краденных денег.

Один из примеров, который можно найти на форуме Verified, - это объявление, размещенное участником «silicis18», где он предлагает широкий выбор готовых банковских счетов для отмывания денег, как показано на рисунке 20 ниже.

Рис.20. Объявление пользователя Silicis18 на форуме Verified.

Захват счетов

При захвате счета мошенники пытаются взять под контроль счет клиента (кредитные карты, интернет-банкинг). Для этого преступники используют личные данные жертвы – например, взломанный адрес электронной почты для доступа к финансовым счетам. Мониторинг электронной почты позволяет злоумышленнику перехватывать сообщения о счете, чтобы жертва не заметила любые уведомления от финансового учреждения о мошеннической деятельности. Таким образом, жертвы часто обнаруживают, что их банковский счет скомпрометирован только после того, как происходят сомнительные снятия денег или начисления в ежемесячных выписках, которые они не санкционировали.

Среди наиболее распространенных методов захвата счетов – брутфорс-атаки, фишинг и вредоносное ПО. Другие методы включают «поиск по мусоркам» (поиск личной информации в выброшенной почте), а также открытая покупка «fullz» - сленговый термин, обозначающий полные пакеты идентификационной информации, продаваемой в криминальном подполье.

Одним из примеров автоматизированного магазина персональных данных, продающего fullz, является Card2Life - платформа, на которой клиенты могут приобрести скомпрометированные учетные данные для входа в различные банки в США.

Рис.21.Раздел персональных данных на Card2Life.

Еще один процесс, который киберпреступники используют для повышения своей эффективности называется «зачисление». Злоумышленники добавляют онлайн-доступ к существующим кредитным картам, тем самым расширяя свой контроль над скомпрометированным счетом. Онлайн-доступ позволяет менять контактную информацию и адреса выставления счетов, связанные с кредитной картой, что позволяет легко обойти систему проверки адреса, которая проверяет информацию о счетах во время процесса оплаты в Интернете.

Мошенничество с банковскими переводами

Сети электронных переводов - такие как международная система SWIFT, межбанковская система перевода средств - являются заманчивой целью, поскольку после осуществления перевода через такую сеть его трудно или невозможно отменить. Хотя это и не единственная форма мошенничества с электронными переводами, тот факт, что эти сети используются банками для расчетов друг с другом и быстрые или ночные переводы больших сумм являются в них обычным явлением, делает их особенно заманчивой мишенью для мошенников.

Этот вид мошенничества является наиболее изощренным, поскольку атакующему необходим доступ к компьютеру банковского оператора или кассира, что позволит совершать несанкционированные транзакции. Одной из крупнейших попыток кражи денег с использованием SWIFT было ограбление Банка Бангладеш в феврале 2016 года. 35 мошеннических транзакций были инициированы хакерами в сети SWIFT для незаконного перевода почти 1 миллиарда долларов США со счета Федерального резервного банка Нью-Йорка, принадлежащего центральному банку Бангладеш. Пять из 35 транзакций на 101 миллион долларов были успешными, причем 20 миллионов долларов были отслежены до Шри-Ланки, а $81 млн – переведены на Филиппины. Большая часть денег, переведенных на Филиппины, поступили на четыре личных счета, принадлежащих отдельным физическим лицам, а не компаниям или корпорациям.

Заключение

Мошенничество будет расти и развиваться и по мере того, как все больше людей во всем мире будут переходить на удаленную работу и онлайн-торговлю. Мошенничество - это прибыльное преступное предприятие, которое привлекает множество киберпреступников и имеет потенциал для дальнейшего развития с применением автоматизации. Как и ранее, мы ожидаем, что мошеннические методы и сервисы будут продолжать развиваться и расширяться, угрожая разнообразным отраслям бизнеса.

Мы рекомендуем организациям внедрять следующие общие меры по защите от мошенничества:

- Используйте собранные из Darknet-источников данные об угрозах в целях повышения осведомленности вашей службы безопасности об активных киберпреступных угрозах.

- Проводите обучение сотрудников по вопросам безопасности, помогайте им распознавать и сообщать о подозрительных действиях.

- Защищайте учетные записи с помощью многофакторной аутентификации.

- Вместо двухфакторной аутентификации по SMS используйте приложения-аутентификаторы, такие как Google Authenticator, Duo Mobile, FreeOTP, Authy или Microsoft Authenticator для обеспечения дополнительной безопасности.

- Поддерживайте системы и программное обеспечение в актуальном состоянии.

О компании Recorder Future

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия киберугрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий киберпреступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future и следите за работой компании в Twitter!

Источник: https://www.recordedfuture.com