Введение

Исследователи Recorded Future проанализировали данные платформы Recorded Future® Platform, Darknet и источников со специальным доступом, а также данные открытых источников (OSINT) в период с марта 2021 по март 2022 года, основные тактики и методы, используемые киберпреступниками для совершения банковского мошенничества: бухгалтерских, кредитных афер, мошенничества с чеками и банковскими переводами. Данный отчет расширяет выводы общего отчета Insikt Group «Теневой бизнес: Как монетизируются кибератаки».

Банковское мошенничество - это использование незаконных способов для получения денег, активов или другого имущества, принадлежащего финансовому учреждению или частному лицу, путем обмана, выдавая себя за банк, другое финансовое учреждение или другое лицо. Поскольку финансовый сектор включил в свою бизнес-модель онлайновые и подключенные к Интернету банковские сервисы, традиционные способы мошеннического получения средств из банка были переработаны и обновлены, чтобы сделать мишенью современных сотрудников и потребителей онлайновых банковских услуг. В серии отчетов Recorded Future «Теневой бизнес» мы выявили множество тактик, методов и процедур, используемых киберпреступниками для облегчения преступной деятельности в Интернете. Многие из этих тактик, от сбора и использования скомпрометированных персональных данных до социальной инженерии, также используются для проведения банковских афер и мошенничества с банковскими счетами в Интернете. В данном отчете мы рассмотрели деятельность киберпреступников вокруг банковского мошенничества, поскольку оно часто остается незамеченными, и выявили параллели с другими видами мошенничества, связанными с финансами: бухгалтерским, кредитным, чековым и мошенничеством переводами.

Краткие выводы

Киберпреступники предлагают услуги и продают руководства и учебники, содержащие инструкции о том, как манипулировать финансовой документацией, получать одобрение на получение кредитов и приобретать взломанные учетные записи, содержащие информацию о заявках на кредиты. Наемные хакеры указывают в своих объявлениях возможность доступа к записям и документам и манипулирования ими.

Поддельные чеки по-прежнему пользуются большим спросом и часто используются злоумышленниками для осуществления электронных переводов или обналичивания средств. Методы создания поддельных чеков стали более автоматизированными и адаптированными, и у мошенников появились «мастерские», специализирующиеся на таких услугах, пользовательский интерфейс которых прост и понятен.

Мошенники продолжают использовать платформы обмена мгновенными сообщениями для рекламы, переговоров и продажи сервисов, способствующих мошенничеству с чеками, кредитами, электронными переводами и бухгалтерскими счетами. Платформы обмена сообщениями являются новой альтернативой традиционной экосистеме темной паутины (форумы, торговые площадки и магазины), поскольку обеспечивают мгновенную связь, больший контроль при добавлении и удалении объявлений и более доступны.

Обзор проблематики отчета

Банковское мошенничество - это использование незаконных методов для получения денег, активов или другого имущества, принадлежащего финансовому учреждению, или для получения денег от вкладчиков путем обмана, выдавая себя за банк или другое финансовое учреждение. Хотя конкретные элементы законов о банковском мошенничестве варьируются в зависимости от юрисдикции, термин «банковское мошенничество» применяется к действиям, в которых используется схема или обман, в отличие от ограбления банка или физической кражи. По этой причине банковское мошенничество иногда считается преступлением «белых воротничков». Сервисы онлайн-банкинга позволяют клиентам получать доступ к банковским счетам и записям через персональные компьютеры и мобильные устройства. Это удобство не только увеличило поверхность атаки, но и позволило киберпреступникам творчески использовать новые и старые методы для вредоносной деятельности.

Злоумышленники получают доступ к банковским счетам в Интернете различными способами, например, используя краденные личные данные для открытия новых счетов или получая действительные учетные данные для существующих счетов с помощью фишинга, повторного использования учетных данных, различных видов вредоносного ПО или приобретения их из Darknet-источников. Учитывая данные предыдущих отчетов Recorded Future, касающиеся финансовых преступлений (отмывание средств, использование компрометированных персональных данных и поддельных документов для открытия счетов, использование снифферов, банковских инъекций, инфостилеров для сбора банковских учетных данных с целью завладения счетами и платежными картами, а также вербовки мулов и сервисов по обналичиванию средств), данный отчет не будет посвящен конкретно компрометации данных платежных карт или одной из вышеупомянутых тем. Скорее, в этом отчете будет рассмотрено, как киберпреступники проводят операции через различные Darknet-источники и ресурсы со специальным доступом, чтобы облегчить виды банковского мошенничества, которые не так широко известны и популярны.

Типы банковского мошенничества

Многие аспекты, рассматриваемые в нашей серии статей о мошенничестве, пересекаются с ТТП, используемыми мошенниками для облегчения банковского мошенничества:

- Большинство злоумышленников не продают сервисы по 4 видам банковского мошенничества, описанным в данном отчете; скорее, они предлагают услуги и методы, которые включают эти действия в сочетании с другими видами финансового мошенничества.

- Как и в большинстве видов мошенничества, использование скомпрометированных учетных и персональных данных для получения контроля над счетами является основой банковского мошенничества. Злоумышленники, продающие эти виды скомпрометированных данных, используют те же форумы, торговые площадки и магазины (как продавцы и покупатели), что и для поддержки других видов мошеннических киберпреступлений.

В последнее время мошенники проявляют интерес к синтетическим идентификационным данным - типу мошеннических идентификационных данных, в которых объединены персональные данные (такие как дата рождения, номер социального страхования) нескольких лиц для создания единого нового идентификатора. Хотя в данном отчете синтетические личности специально не исследуются, объем скомпрометированных персональных данных, широко доступных в Darknet, а также широко распространенные знания о совершении мошеннических действий (социальная инженерия, фишинг и т.д.) делают этот вектор атаки привлекательной тактикой для преступников в будущем, особенно для тех, кто стремится совершить банковские и финансовые преступления, такие как регистрация счетов или заявок на получение кредитов. Согласно нашим данным, существует множество учебников и руководств по созданию синтетических личностей в различных Darknet-источниках.

Мошенничество с чеками

Мошенничество с чеками подразумевает незаконное использование банковских чеков для завладения средствами владельца счета. Поддельные чеки бывают разных форм, которые трудно идентифицировать; они могут выглядеть как корпоративные или личные чеки, кассовые чеки или чеки, доставленные электронным способом. Поскольку мошенничество постоянно развивается, а технологии достигли значительного прогресса, люди могут изготавливать поддельные чеки и денежные переводы, которые трудно идентифицировать как поддельные для клиентов и даже для банковских служащих. Кроме того, такие сервисы, как внесение чеков через мобильные приложения или внесение их онлайн, в последнее время стали более доступны, что облегчает жизнь не только клиентам банка, но и мошенникам.

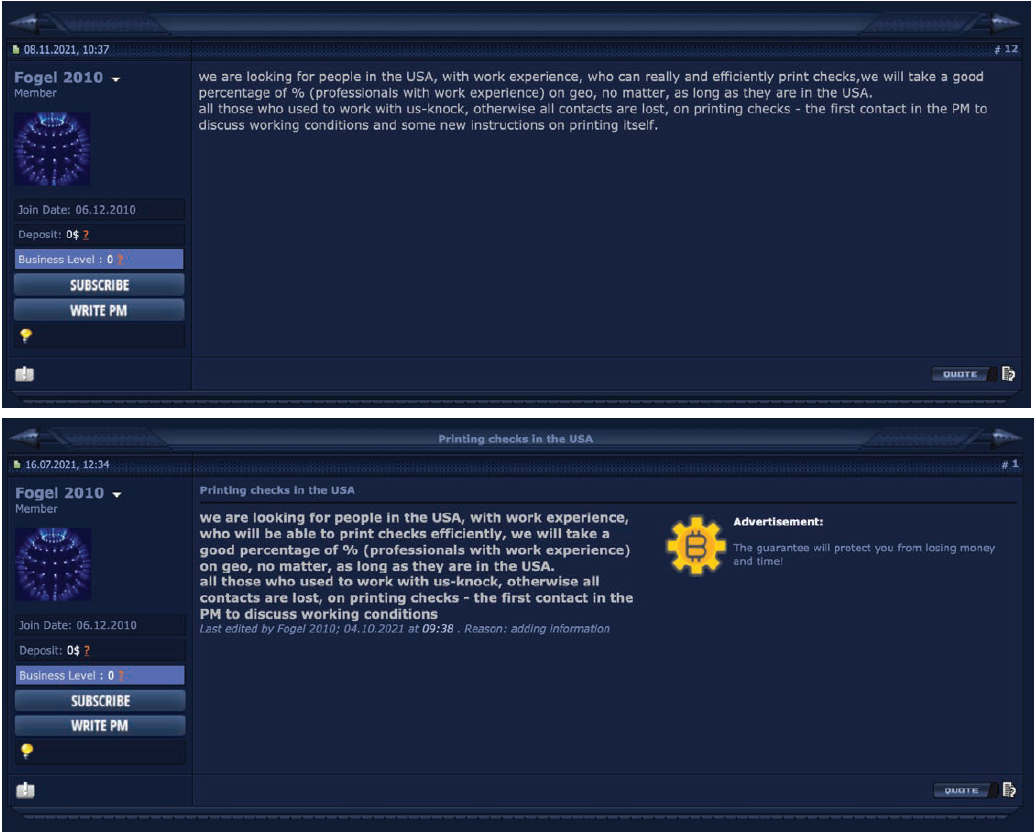

Примером такой деятельности является объявление, размещенное «Fogel 2010», участником Verified Forum. 11 августа 2021 года Fogel 2010 создал сообщение, в котором искал партнеров в США, которые могли бы печатать чеки, что, вероятно, указывает на то, что злоумышленник нацелен на клиентов американских банков. Киберпреступники могут обналичить чеки либо путем внесения их на самостоятельно зарегистрированные банковские онлайн-счета, либо через дропов - вольных и невольных соучастников, которые вносят поддельные чеки на свой собственный банковский счет и впоследствии обналичивают их. Ранее, в октябре 2019 года, Fogel 2010разместил объявление о поиске дропов для обналички американских корпоративных чеков на суммы от $2 000 до $5 000. На рисунках 1 и 2 показаны некоторые из этих постов.

Рис.1,2: Fogel 2010 ищет на Verified Forum партнеров, которые могут печатать чеки для обналички.

Преступники также могут использовать специальные сервисы, предлагающие создание поддельных чеков. В качестве примера можно привести магазин ScanLab, который позволяет своим клиентам выбрать желаемый банк, тип чека и сумму. Кроме того, сервис предлагает создание поддельных документов, таких как удостоверения личности, водительские права, карты социального страхования и т.д.

Мошенничество с кредитами

При аферах с кредитами преступники подделывают информацию в документах и заявлениях на получение кредитов. Как и во многих других видах мошенничества, многие злоумышленники сегодня предлагают услуги по мошенничеству с кредитами. Аналогичные методы могут использоваться и для других форм мошенничества, таких как мошенничество с платежными картами, налоговое мошенничество и мошенничество с пособиями по безработице. Однако спрос со стороны пользователей, заинтересованных в получении информации о способах мошенничества с кредитами, по результатам нашего анализа оказался выше, чем предложение со стороны злоумышленников, предлагающих услуги и товары, специфичные для мошенничества с кредитами.

Киберпреступники интересуются методами применения и сервисами, связанными со всеми видами кредитов, включая ипотеку и студенческие кредиты. Помимо использования скомпрометированных персональных и конфиденциальных данных, в распоряжении мошенников через темную паутину и источники со специальным доступом имеются руководства по проведению кредитного мошенничества, сервисы по заполнению заявок и готовые к покупке кредиты на заданные суммы. Большинство этих действий происходит на низкоуровневых форумах и торговых площадках, а примерный перечень сервисов и руководств, предлагаемых злоумышленниками, приведен в таблице 1:

|

Злоумышленник |

Источник |

Информация |

|

fraudbuddy |

Hermes Market |

В марте 2022 года разместил за $100 учебник по банковскому мошенничеству, в том числе с кредитными заявками. При покупке предоставляется личный контакт для связи напрямую с fraudbuddy, который поможет покупателю сориентироваться в процессе подачи заявки. Злоумышленник рекламирует похожие методы на ряде различных теневых торговых площадок. |

|

ESCO |

Carders.ws |

Начиная с ноября 2020 года и по настоящее время предлагает учебник о том, как получить одобрение на получение кредитов, включая банковские кредиты. Пользователи форума оставляют положительные отзывы после получения руководства и курса. |

|

kaki09 |

Altenen |

В сентябре 2021 года выставил в продажу методику мошенничества с кредитами. Этот злоумышленник часто публикует различные тактики, включая обналичивание и другие виды финансового мошенничества. |

Табл.1: Примерный список злоумышленников, занимающихся мошенничеством с кредитами.

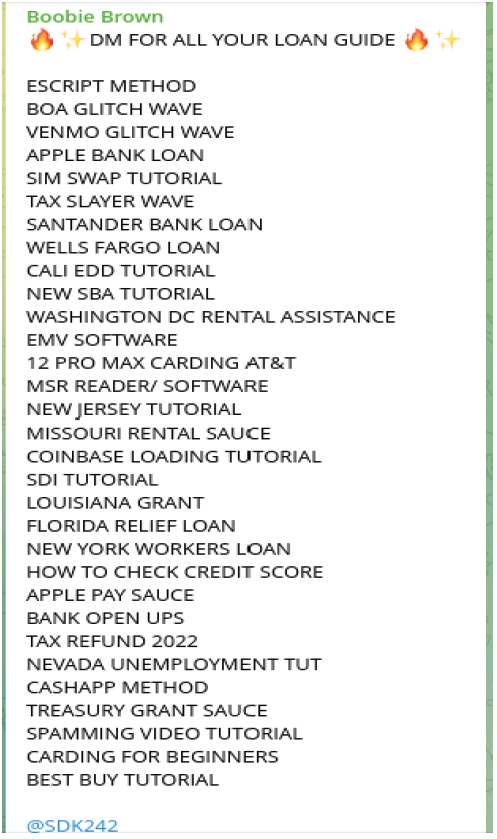

Мошенники также используют Darknet-магазины, которые специализируются на продаже данных, связанных с финансами - например, доступ к взломанным учетным записям с информацией о кредитных заявках и выплатах. Подобные объявления размещаются не только в экосистеме темной паутины, но и в общедоступных Telegram-каналах, которые работают как магазины. Некоторые из этих каналов содержат множество продавцов и широкий спектр скомпрометированных финансовых данных, в том числе более 160 продавцов, работающих на разных каналах, перечисляющих и обсуждающих продукты, связанные с кредитами.

Рис.3: Листинг кредитных справочников от «SDK242» для известных банков и компаний в публичном Telegram-канале.

Мошенничество с банковскими переводами

Для киберпреступников мошенничество с банковскими переводами привлекательно тем, что после того, как перевод отправлен, его очень трудно или невозможно отменить. В целом, для осуществления мошенничества с банковскими переводами киберпреступникам необходимо получить доступ к банковскому счету жертвы, инициировать перевод на контролируемый ими счет (который может быть другим украденным счетом), а затем снять средства. Одна из трудностей электронного перевода заключается в том, что банку может потребоваться проверка личности отправителя, что требует от киберпреступников наличия персональных данных жертвы и, в некоторых случаях, поддельных документов.

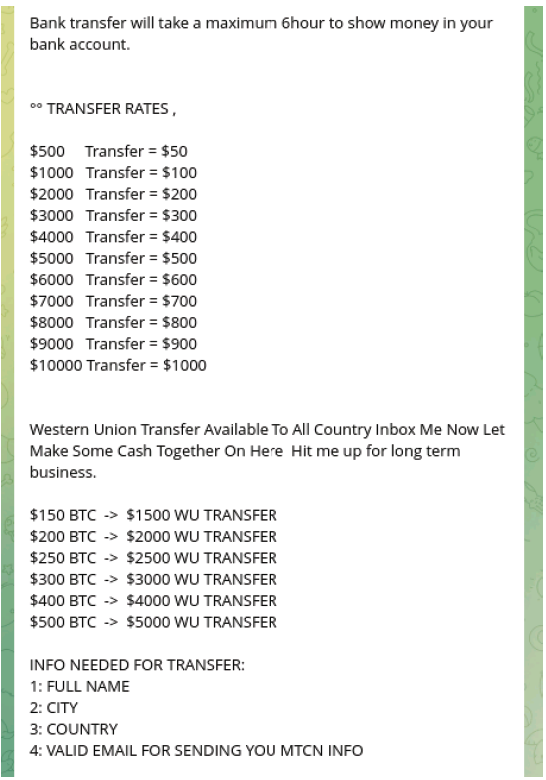

Мошенники используют форумы, рынки и платформы обмена сообщениями для рекламы сервисов и продуктов, способствующих аферам с электронными переводами, включая руководства по проведению электронных переводов, сервисы электронных переводов, включающие отправку, получение и обналичивание средств, а также запросы на электронные переводы. Киберпреступники все чаще используют Telegram, поскольку эта платформа обеспечивает анонимность, позволяет расширить клиентскую базу (поскольку для доступа не требуется специального программного обеспечения как к Darknet), облегчает управление собственными магазинами и обеспечивает больший операционный контроль (например, добавление или удаление объявлений, удаление или блокировка пользователей). Поскольку большинство этих каналов находятся в открытом доступе для максимального привлечения внимания, на некоторых каналах размещаются несколько продавцов, где они конкурируют посредством рекламы и круглосуточного обслуживания клиентов.

Рис.4: Сервисы и тарифы на банковские переводы от «[Trusted] Panda» в Telegram.

Еще одна услуга, с помощью которой злоумышленники находят методы сокрытия финансовой деятельности - использование оффшорных банков и учреждений, которые обходят международные санкции и не разглашают информацию о финансах и счетах правительству США или других западных стран. Интерес к этой теме возрос после публикации Pandora Papers в конце 2021 года, а также после начала санкционной войны между Россией и западными странами.

Рис.5: Сервисы электронных переводов в популярных оффшорных банковских направлениях

Мы выявили пользователя «kith» на ныне несуществующем Raid Forums, размещавшего информацию об оффшорном банкинге - в частности, рекомендации по выбору банка, оптимальных стран и другие лучшие практики. Как обычно бывает на форумах, эти ресурсы служат средством обмена разведывательной информацией, а также продажи скомпрометированных данных, поскольку такой обмен способствует общности и доверию и укрепляет сообщество. Хотя открытие или перевод средств на оффшорные счета не упоминались в названиях организаций, мы обнаружили злоумышленников, рекламирующих эти сервисы в платформах обмена сообщениями, в странах, которые являются популярными местами открытия международных банковских счетов, таких как Гонконг и Сингапур.

Эти сервисы легко кастомизируются , и мошенники готовы работать с клиентами по конкретным запросам, включая, как мы полагаем, возможность использовать сервисы электронного перевода для перевода средств в оффшорный банк.

Бухгалтерское мошенничество

Бухгалтерское мошенничество - это преднамеренное изменение финансовой документации компании с целью сокрытия прибыли, убытков или иной информации о фактическом финансовом состоянии компании. В современном цифровом мире бухгалтерское мошенничество также включает в себя изменение информации о счетах для облегчения перевода средств и платежей на подконтрольные злоумышленникам счета. Что касается киберпреступников, наши расследования не выявили конкретных субъектов, заявляющих о предоставлении услуг по совершению бухгалтерского мошенничества. Скорее, мы выявили хакерские сервисы, инсайдерские угрозы и уязвимости сетей, которые могли бы облегчить получение доступа к финансовой документации компании с целью манипулирования ей.

За последний год мы выявили мошенников, рекламирующих свои хакерские услуги на различных Darknet-форумах. Эти услуги охватывают широкий спектр возможностей, включая изменение записей, повышение кредитного рейтинга и кастомные сервисы в соответствии с запросами. Многие из объявлений размещались на форумах, связанных с торговлей данными по платежным картам, таких как Card Villa и Carding Mafia, но на таких форумах, как Hack This Site и XSS Forum, также размещались объявления о таких услугах. Многие из этих сервисов также описывались как кастомизуемые, подчеркивая, что хакер готов обсудить с клиентом его конкретные запросы, потребности и ожидания.

Помимо хакерских услуг, за последний год мы также выявили более чем 90 отдельных случаев рекламы и продажи различных видов доступа к сети, таких как Citrix, протокол удаленного рабочего стола (RDP), веб-шеллы и другие, во взломанных системах. Часто эти формы доступа связаны с заражением вредоносным ПО и шифровальщиками, но мотивированный злоумышленник может использовать эти методы доступа и для получения доступа в бухгалтерию компании и кражи финансовых документов и других важных корпоративных записей. В апреле 2022 года злоумышленник «mavro5220» выставил на продажу доступ к канадскому банку. Если этот доступ сочетается с уязвимостью, позволяющей изменять номера счетов (например, объявление от «Brady» в декабре 2021 года о возможности изменять номера счетов), атакующий сможет изменить номера счетов и другую конфиденциальную информацию, чтобы перенаправить средства на счета, находящиеся под контролем преступника.

Не все вторжения в сеть являются разрушительными; скорее, мотивированный хакер может внедрить в компанию вредоносное ПО, в результате чего он будет находиться в сети до тех пор, пока остается незамеченным. Оставаясь незамеченным, злоумышленник может перехватить бухгалтерские записи и конфиденциальные финансовые данные, которые могут быть использованы для перенаправления средств и данных на свои счета. Как ранее сообщала компания Insikt Group, киберпреступники продолжают использовать различные аспекты социальной инженерии для получения доступа в сеть жертвы, в частности фишинг или компрометацию деловой электронной почты. Эти типы атак чаще всего успешны в отношении малых и средних предприятий, у которых могут отсутствовать механизмы обнаружения или обучение сотрудников безопасности для выявления таких атак. Основываясь на результатах исследований Insikt Group, мы определили, что мошенники в основном используют инструменты удаленного доступа и трояны для осуществления более навязчивых действий, связанных со шпионажем. За последний год наши наборы данных показали использование следующих инструментов удаленного доступа и RAT в фишинговых событиях: KONNI, PlugX, REMCOS RAT, Cobalt Strike и Revenge RAT.

Наконец, внутренние угрозы: от непреднамеренных инсайдеров, которые неосознанно загружают вредоносное ПО, до вредоносных инсайдеров, которые намеренно нарушают протоколы для получения конфиденциальной информации, также представляют собой средство для проведения бухгалтерского мошенничества. В июне 2021 года сотрудники южноафриканского банка Postbank украли из центра обработки данных главный ключ банка в виде обычного незашифрованного текста (что позволило владельцу ключа получить доступ к остаткам на счетах и манипулировать ими), в результате чего было совершено не менее 25 000 мошеннических операций. Кроме того, инсайдер может быть завербован для получения доступа к системам и документам, связанным с бухгалтерским учетом. FIN7, продвинутая, финансово мотивированная хакерская группа, пыталась распространить свою вредоносную деятельность путем вербовки специалистов под видом настоящей IT-компании, а также путем рассылки зараженных USB-накопителей, содержащих вредоносное ПО GRIFFON.

Заключение

4 вида мошеннических действий, способствующих банковскому мошенничеству, рассмотренные в данном отчете, демонстрируют совпадение того, как различные виды мошенничества используют схожие методы и требуют схожих данных. Поскольку в большинстве случаев банковского мошенничества используются скомпрометированные платежные данные и счета, скомпрометированные персональные данные и методы обхода (среди прочих) используются в таких видах мошенничества, как бухгалтерское, кредитное, чековое и аферы с переводами, а также в других видах мошенничества. Эти виды мошенничества активно рекламируются во всей криминальной экосистеме «темной паутины», причем злоумышленники продолжают использовать платформы мгновенного обмена зашифрованными сообщениями для рекламы, обсуждения, поиска и продажи услуг и продуктов.

Как отмечается в серии публикаций Recorded Future 2020 об автоматизации и кастомизации в Darknet, киберпреступники, упомянутые в этом отчете (а также многие другие), продолжают настраивать свои сервисы, размещать автоматизированные магазины и рынки с простыми в использовании интерфейсами и обновлять векторы атак для обхода мер безопасности. Мы считаем, что мошенники будут продолжать внедрять автоматизацию и кастомизацию в свои бизнес-модели, чтобы привлечь клиентов и получать большую прибыль. Поскольку спрос на эти услуги не проявляет признаков снижения, мы рекомендуем сотрудничать с Recorded Future, чтобы своевременно получать обновления и уведомления о событиях или объявлениях, которые могут повлиять на ваш бренд. После получения предупреждения мы рекомендуем оценить его по степени серьезности и вместе с нами определить решения и шаги, которые необходимо предпринять в будущем для усиления мер безопасности.

Об Insikt Group и компании Recorded Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия кибер-угрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future!

Источник: https://www.recordedfuture.com