Введение

Исследователи Recorded Future проанализировали данные платформы Recorded Future® Platform, Darknet и источников со специальным доступом, а также данные открытых источников (OSINT) в период с января 2021 по январь 2022 года, и проследили основные тактики, методы и процедуры, используемые киберпреступниками для совершения мошеннических действий против авиакомпаний, туристических и гостиничных организаций и сервисов. Данный отчет расширяет выводы общего отчета Insikt Group «Теневой бизнес: Как монетизируются кибератаки».

Примечание редактора: данное исследование охватывает период с января 2021 года по январь 2022 года. С тех пор следующие Darknet-источники прекратили свою деятельность: ToRReZ Market (январь 2022 года) и Dark0de Reborn (февраль 2022 года).

Мошенничество в сфере туризма - это общий термин, который относится к незаконной деятельности, направленной против авиакомпаний, отелей, платформ бронирования и других туристических сервисов, предоставляющих аренду автомобилей, экскурсии и многое другое. Многие из этих сервисов используют программы лояльности, в рамках которых постоянные клиенты получают баллы, которые можно обменять на бесплатные услуги. Популярность этих программ привела к тому, что многие другие отрасли, помимо туристической и гостиничной, начали внедрять подобные программы, а аферы с бонусными баллами привлекли внимание мошенников.

Туристическое мошенничество включает в себя различные тактики, техники и процедуры и осуществляется киберпреступниками на различных форумах, торговых площадках, магазинах и платформах обмена сообщениями. Мы проанализировали наши наборы данных с января 2021 года по январь 2022 года и определили наиболее распространенные тактики, используемые злоумышленниками для совершения мошенничества в сфере путешествий и с программами лояльности, Darknet и источники со специальным доступом, которые пользуются популярностью среди киберпреступников, занимающихся подобной деятельностью, а также конкретных злоумышленников, которые направляют свои усилия на рекламу преступной деятельности данного типа.

Краткие выводы

- Киберпреступники в основном используют Darknet-форумы, торговые площадки, мессенджеры (например, Telegram) и магазины для рекламы сервисов, продажи поддельных документов и скомпрометированных учетных записей пользователей, что способствует мошенническим действиям в отношении авиакомпаний, гостиниц и прочего туристического бизнеса.

- Были выявлены следующие тактики, наиболее широко используемые киберпреступниками: фишинг на туристическую тематику, создание мошеннических туристических агентств, продажа и реклама учебных пособий по мошенничеству в сфере туризма, а также продажа взломанных сетей, учетных записей пользователей и баз данных, содержащих баллы лояльности и персональные данные, которые могут быть использованы для социальной инженерии, отмывания денег и проведения атак других векторов.

- Киберпреступники продают поддельные сертификаты о вакцинации COVID-19 на Darknet-ресурсах. Спрос на такие документы, которые во многих странах требуются для путешествий, остается высоким.

Обзор проблематики отчета

Сервисы и активности, способствующие мошенничеству в сфере путешествий, широко рекламируются и пользуются большим спросом у мошенников с момента появления киберпреступности. Киберпреступники в основном используют краденные данные карт и баллы лояльности со взломанных аккаунтов для бронирования авиабилетов, гостиниц и других видов деятельности, связанных с путешествиями. Злоумышленники продолжают совершенствовать свои тактики сбора баллов лояльности через взломанные аккаунты, обманывая жертв и заставляя их предоставлять документы и данные, связанные с путешествиями, а также рекламируя обновленные методы атак на сервисы бронирования отелей и авиабилетов. Несмотря на сокращение объема авиаперевозок во время пандемии COVID-19, открытые источники сообщают, что число кибератак на авиакомпании возросло за год на 530%. По мере того, как локдауны, вызванные COVID-19, стали отменять, а границы вновь открываться, мошенники заметили рост спроса на поддельные сертификаты о прививках COVID-19 и создали для них черный рынок.

В 2021 году Insikt Group зафиксировала около 4 000 упоминаний о мошеннических действиях, против авиакомпаний и отелей по всему миру. Ниже перечислены основные методы:

- Реклама мошеннических туристических агентств.

- Объявления о взломанных счетах, содержащих бонусные баллы.

- Фишинговые и мошеннические веб-сайты, используемые для сбора персональных данных путешественников.

- Реклама поддельных сертификатов о вакцинации COVID-19.

- Использование мошеннических методов оплаты для покупки авиабилетов, бронирования гостиниц и других услуг.

Анализ угроз

Мошеннические туристические агентства и партнерские программы

Деятельность мошеннических туристических агентств Darknet, а также социальных сетях и платформах обмена сообщениями является основным вектором атак, используемым киберпреступниками для обмана авиакомпаний, отелей и сервисов бронирования. Как правило, киберпреступники используют скомпрометированные платежные карты для совершения покупок на различных сайтах бронирования, а затем клиенты (как знающих, так и от ничего не подозревающих о мошенничестве) переводят чистые платежи на счета киберпреступников. Хотя для бронирования чаще всего используются краденные платежные карты, некоторые киберпреступники используют баллы лояльности со взломанных счетов постоянных клиентов или методы социальной инженерии для получения доступа к корпоративным счетам агентов по бронированию. Киберпреступники часто предлагают дополнительные скидки клиентам, которые предоставляют доказательства успешного путешествия, например, фотографии из экзотических мест с надписью или изображением мошеннического поставщика туристических услуг, а мошенники рекламируют свои сервисы с помощью этих изображений.

Рис.1.Реклама поддельного туристического агентства Sun Aqua на Darknet-форуме.

В таблице 1 ниже представлены наиболее активные киберпреступники, предлагающие услуги мошеннических туристических агентств на Darknet-форумах:

|

Злоумышленник |

Анализ |

|

Serggik00 и btckonvertbot |

С 2018 года злоумышленник Serggik00, участник многочисленных русско- и англоязычных Darknet-форумов, предлагает услуги по бронированию авиабилетов, отелей и других услуг, связанных с путешествиями, якобы с 50% скидкой. Мошенник работает в сотрудничестве с другим участником многочисленных форумов, «btckon¬vertbot», который рекламирует услуги. |

|

Sun Aqua |

Злоумышленник является оператором мошеннического туристического агентства. По его словам, может забронировать отели со скидкой до 25% на 10-дневный период по всему миру, за исключением России, Кипра, Кубы, Египта, Объединенных Арабских Эмиратов, Китая, Японии и Мальдив. В Турции он может бронировать отели только в Стамбуле на срок до 7 дней.

Мошенник также предоставляет скидку 55% на все заказы авиабилетов, в том числе в Россию. Sun Aqua предоставляет следующие инструкции по бронированию: Бронируйте отели только через booking[.]com от $530. Минимальный заказ составляет около $118. Заказывайте услугу за 2-3 дня до планируемого визита. Не используйте реальные платежные карты или профили социальных сетей во время пребывания в отеле.

Sun Aqua рекомендует заказывать билеты за 2-3 дня до поездки, потому что использует скомпрометированные платежные карты. Вероятность того, что законный владелец карты предупредит свой банк о подозрительной операции, будет ниже, если билеты были куплены за месяц или неделю до поездки. Кроме того, в целях безопасности поставщики мошеннических услуг не рекомендуют использовать реальные документы, платежные карты или профили в социальных сетях, чтобы избежать уголовного преследования или быть вынужденным оплатить реальный счет, если мошеннический платеж не пройдет. |

|

Patriarh |

Данный мошенник является участником многочисленных русскоязычных форумов. Patriarh оперирует поддельным туристическим агентством «Patriarch Travel» с июля 2017 года. По словам мошенника, он предоставляет услуги по бронированию отелей и авиабилетов со скидкой до 50%. |

Табл.1.Мошенники, рекламирующие поддельные туристические агентства в Darknet.

Киберпреступники совершают и другие виды туристического мошенничества, связанные с поддельным бронированием отелей и отпусков через различные сервисы. Как правило, они создают поддельные объявления на различных туристических сервисах для нелегального бронирования услуг или отмывания денег.

Один из методов создания поддельных объявлений включает использование взломанных учетных записей, которые можно приобрести на форумах или торговых площадках темной паутины. Вторая техника предполагает использование информации из логов вредоносного ПО, которые могут содержать логины, адреса электронной почты, пароли, user-агентов, IP-адреса пользователей и cookies, связанные с учетными записями, которые можно приобрести в Darknet-магазинах. Третья техника основана на использовании самостоятельно зарегистрированных аккаунтов.

Киберпреступники обычно работают сообща, чтобы делать фиктивные заказы, принимать платежи и делить прибыль. Существует 3 основных способа, с помощью которых киберпреступники осуществляют этот вид мошенничества:

- Создание фиктивных аккаунтов принимающей стороны и фиктивных аккаунтов бронирования, а затем использование краденных CNP-карт для самостоятельного бронирования.

- Получение доступа к легальным аккаунтам и использование краденных CNP-карт на аккаунтах, имеющих легальную историю бронирования. Такие аккаунты могут быть использованы для реальных бронирований, которые впоследствии могут быть перепроданы, или, если есть доступ к счетам хостов, они могут обрабатывать транзакции для себя.

- Поиск владельцев легальных аккаунтов, которые согласятся обрабатывать платежи без фактического пребывания гостей (так называемые «теневые» хозяева).

Мошенничество с авиабилетами

В сентябре 2021 года журнал Travel Weekly сообщил, что «к середине сентября детекторы мошенничества в ARC обнаружили около 80 случаев несанкционированного приобретения билетов на сумму около 1,2 миллиона долларов». В отчете также отмечалось, что преступники часто используют скомпрометированные учетные данные из глобальной распределительной системы (GDS) туристического консультанта - всемирного канала связи между заказчиками билетов и поставщиками услуг, такими как отели и другие арендодатели жилья. Угрожающие лица получают доступ к этим учетным данным в результате фишинговых атак на туристические агентства или поставщиков услуг.

По данным Интерпола, мошенники обычно используют следующие способы для приобретения авиабилетов:

- Применение краденных платежных карт для покупки авиабилетов.

- Реклама этих билетов по сниженным ценам на веб-сайтах или в социальных сетях, выдавая себя за легальные туристические агентства.

- Требование немедленной оплаты, как правило, наличными, банковским переводом или виртуальными валютами.

- После получения оплаты жертвы получают подтверждение бронирования авиабилета, но с удаленными данными о покупке.

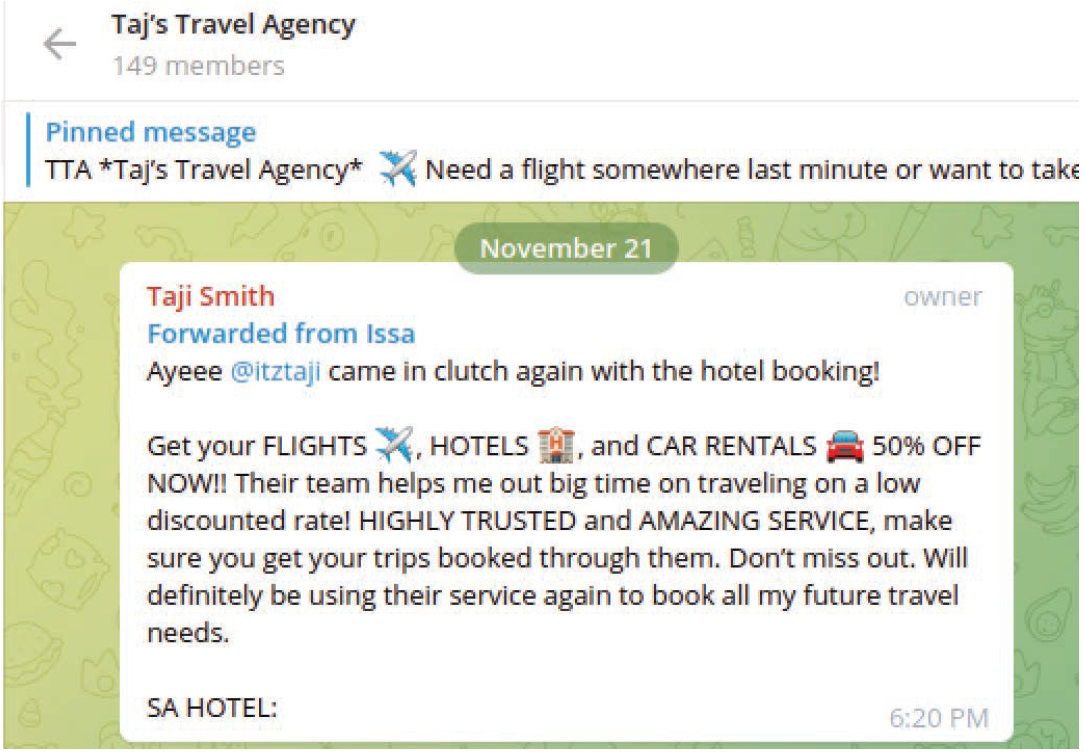

Рис.2.Поддельное туристическое агентство, предлагающее 50% скидку на авиабилеты, бронирование отелей и аренду автомобилей.

Поиск авиабилетов в продаже на различных платформах обмена сообщениями в базе данных Recorded Future выявил 156 ссылок, связанных в основном с Telegram-каналами и группами, которые осуществляют продажу авиабилетов и работают как мошеннические туристические агентства.

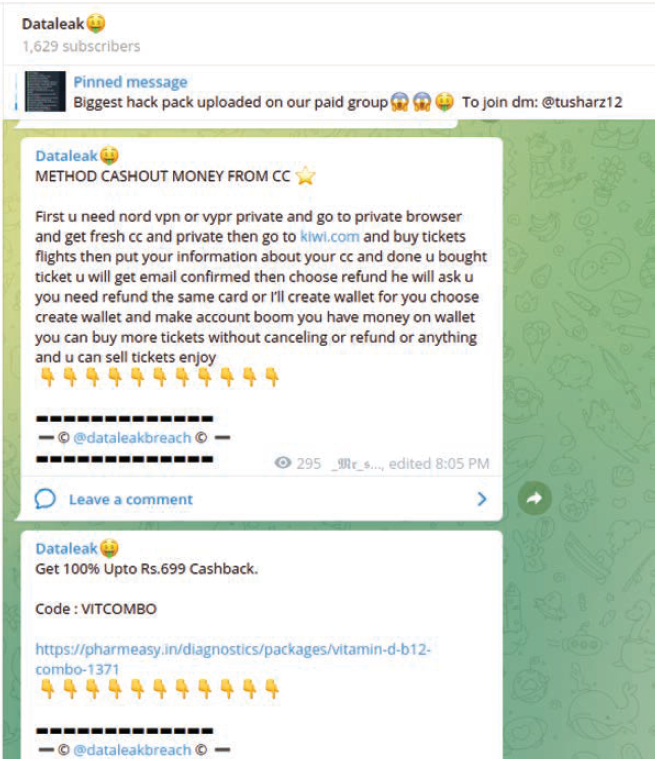

В одном из Telegram-каналов были представлены инструкции о том, как киберпреступники используют авиабилеты для отмывания денег:

- Мошенник должен быть подключен к NordVPN или VyprVPN.

- Мошенник покупает скомпрометированные платежные карты с полной личной информацией о владельце карты на неуказанных торговых площадках.

- Мошенник посещает сайт kiwi[.]com, чешского онлайн-агентства путешествий, и покупает авиабилеты.

- Получив подтверждение по электронной почте, мошенник выбирает вариант возврата денег, используя новый кошелек, созданный для отмывания денег.

Рис.3.Схемы отмывания средств с использованием авиабилетов.

Торговля скомпрометированными аккаунтами с баллами лояльности

Взломанные аккаунты содержат не только точки данных, которые киберпреступник может использовать для получения доступа к счету жертвы или кражи личных данных, но и ценные бонусные баллы, которые могут быть использованы для покупки билетов или товаров или обналичены. Многие из этих Darknet-источников и ресурсов с особым доступом, а также вектора атак для компрометации и сбора персональных данных, также содержат список аккаунтов, связанных с путешествиями и программами лояльности, которые могут быть использованы в целях мошенничества.

Мошенничество с программами лояльности

Киберпреступники используют краденные данные платежных карт или, реже, доступ к аккаунтам с авиамилями и гостиничными баллами лояльности при бронировании авиабилетов или гостиничных номеров и просят клиентов предоставить предоплату за эту услугу. После оплаты пользователи получают подтверждение бронирования, однако эти бронирования обычно активны в течение короткого периода времени и могут быть отменены компаниями, которые отмечают и идентифицируют их как мошеннические. Именно поэтому киберпреступники, предоставляющие подобные услуги, часто рекомендуют бронировать билеты непосредственно перед поездкой и на короткий срок.

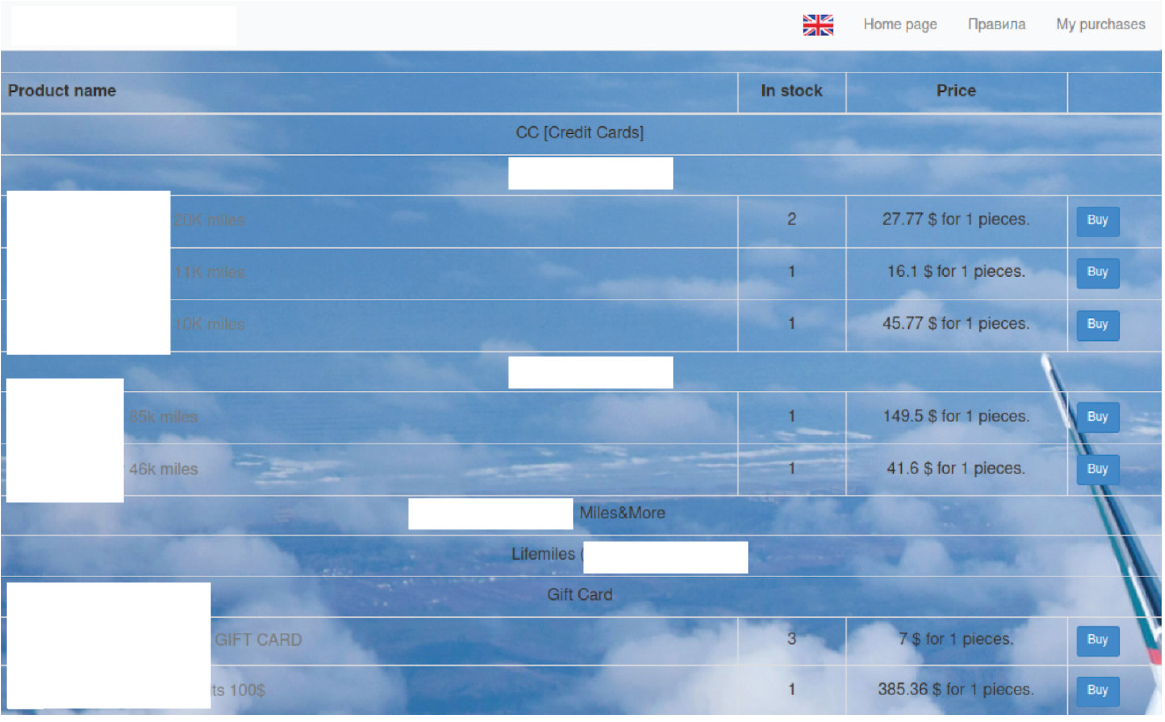

Бронирование с использованием скомпрометированных платежных карт является более популярным методом в темной паутине, чем использование бонусных баллов. Получив бонусные мили, киберпреступники могут извлекать финансовую выгоду, бронируя путешествия, но у них также есть доступ к различным продуктам и услугам, включая подарочные карты. Подарочные карты очень привлекательны для злоумышленников, поскольку не требуют предъявления документа, удостоверяющего личность, или персонального идентификационного номера.

Специалистам по безопасности в туристической отрасли сложно обнаружить мошенничество с картами лояльности. Мошенники обычно получают достаточно информации с помощью социальной инженерии или других средств, чтобы получить доступ к этим аккаунтам и выдать себя за настоящего пользователя. Учитывая слабую защищенность бонусных баллов, это делает их легкодоступными для мошенников. Зачастую жертва мошенничества в сфере лояльности не узнает о своей потере до тех пор, пока не проверит баланс или не решит воспользоваться баллами. Из-за сложности обнаружения мошенничества с баллами лояльности, их ценность становится не более чем реальной валютой, которую злоумышленники могут использовать для бронирования путешествий. Учитывая финансовый успех отелей и авиакомпаний, вознаграждающих постоянных клиентов с помощью баллов, программы лояльности начали внедряться и в других отраслях, включая электронную коммерцию, розничную торговлю, производство продуктов питания и напитков, игорный бизнес и многое другое. По прогнозам, к 2025 году мировой рынок программ лояльности достигнет стоимости в 11,4 миллиарда долларов.

Рис.4.Авиамили и подарочные карты, выставленные на продажу в темной паутине.

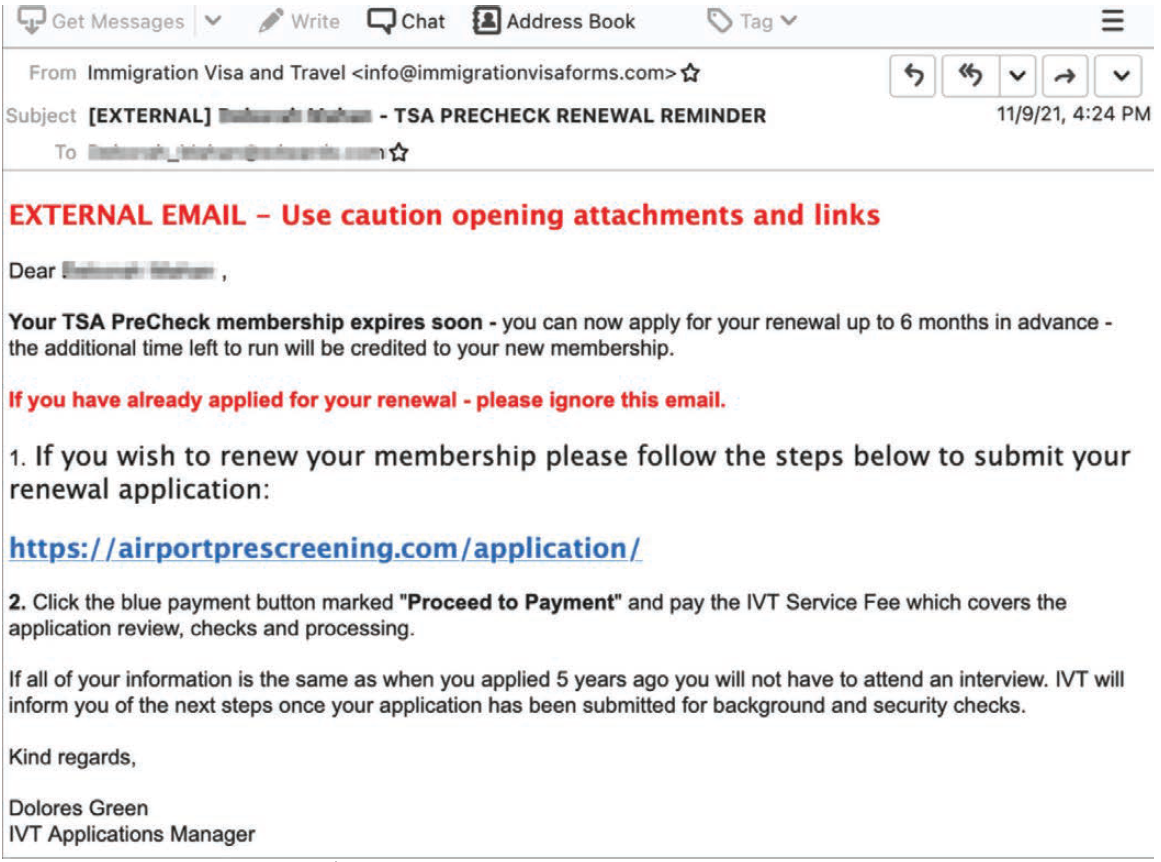

Рис.5.Поддельные заявления на продление TSA PreCheck.

В Darknet существует множество магазинов, которые торгуют взломанными аккаунтами авиакомпаний с милями, отелей с бонусными баллами, подарочными и кредитными картами с привязанными бонусными милями или баллами. Цены на бонусные мили обычно зависят от их количества и бренда авиакомпании и могут составлять от $6 до $200 долларов.

Взломанные базы данных, сети и утечки учетных данных

Как правило, вторжения в сети и последующие взломы баз данных обеспечивают теневой экономике приток новых данных, которые впоследствии могут быть использованы различными способами, включая вброс учетных данных, рассылку спама, фишинг, социальную инженерию, подмену SIM-карт и атаки с целью компрометации деловой электронной почты (BEC). Поиск в платформе Recorded Future Platform обнаружил более 4,4 миллиона утечек учетных данных, связанных с авиакомпаниями, туристическими и гостиничными организациями по всему миру с 1 января 2021 года. Мы также наблюдали множество вторжений в сети и взломов баз данных, связанных с индустрией туризма и гостеприимства в 2021 году. Примеры злоумышленников, рекламирующих такой доступ, можно найти в Приложении к данному отчету.

Фишинг на веб-сайтах программ лояльности

Злоумышленники проводят фишинговые кампании против пользователей программ безопасности путешествий для сбора логинов пользователей и персональных данных. В 2021 году злоумышленники использовали фишинговые методы для обмана пользователей сайтов программ PreCheck, Global Entry и NEXUS Управления транспортной безопасности (TSA). Первые свидетельства таких атак были обнаружены в марте 2021 года.

TSA PreCheck - это программа, которая позволяет людям, прошедшим проверку криминальной истории, пройти более быстрый и простой процесс досмотра в аэропорту. TSA PreCheck необходимо продлевать каждые 5 лет за 70 долларов. Мошенники рассылали своим жертвам напоминания о продлении регистрации по электронной почте и призывали их отправить якобы заявку, в которой размещались различные домены, и в результате похищали учетные данные для входа в систему. Вредоносные домены, обнаруженные в ходе фишинговой кампании:

- airportprescreen[.]com

- airportprescreening[.]com

- applyfornexuscard[.]com

- assist-gov[.]com

- applyglobaltraveler[.]com

- easynexusapplication[.]com

- fastpassapplication[.]com

- lowrisktraveler[.]com

- immigrationvisaforms[.]com

- travelauthorizationusa[.]com

Продажа в Darknet документов о вакцинации против COVID-19

Поскольку число поездок внутри стран и за рубеж продолжает расти после введения жестких правил, связанных с пандемией COVID-19, мошенники уже используют существующие и разрабатывают новые схемы, чтобы обойти меры безопасности. Мы выявили злоумышленников, использующих форумы и торговые площадки в Интернете для размещения предложений о продаже сертификатов о вакцинации COVID-19, паспортов, ПЦР-тестов или других соответствующих документов, позволяющих человеку обойти карантинные меры для совершения международных поездок.

В таблице 2 ниже представлен список наиболее активных торговцев поддельными документами о вакцинации COVID-19 на Darknet-форумах за последний год.

|

Злоумышленник |

Анализ |

|

busyb0b |

В январе 2022 года разместил на нескольких русскоязычных форумах объявление о продаже цифровых сертификатов крупных производителей вакцин за 350 евро. По словам busyb0b, сертификаты будут зарегистрированы в официальных польских базах данных. В качестве основного способа коммуникации злоумышленник агент использует Telegram. |

|

GOCHA200 |

В декабре 2021 и январе 2022 года продавал на одном из русскоязычных форумов поддельные цифровые сертификаты прививок с QR-кодами, выданные во Франции и Польше для резидентов и нерезидентов ЕС. Цены варьировались от 400 до 550 евро. |

|

docks_eu |

С ноября по декабрь 2021 года на нескольких русскоязычных форумах рекламировал различные услуги, связанные с поддельными документами, необходимыми для путешествий: Поддельные цифровые сертификаты о прививках для всех стран ЕС и Украины. Заграничные паспорта с чипами для всех европейских стран и без чипов для Румынии, Словакии, Чехии, Литвы, Венгрии и Украины. Визы в Польшу, Эстонию, Венгрию, Францию, Ирландию, Испанию, Германию, Литву и другие страны. |

|

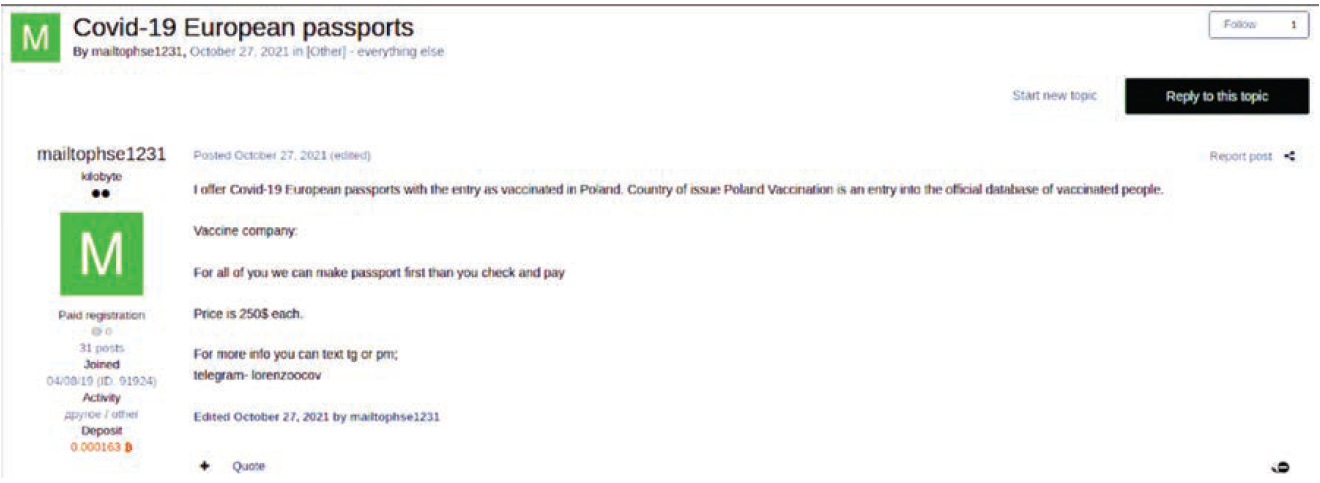

mailtophse1231 |

В октябре 2021 года предлагал на одном из ведущих русскоязычных форумов польские паспорта с прививкой COVID-19, регистрируя их в официальной базе данных за $250. |

|

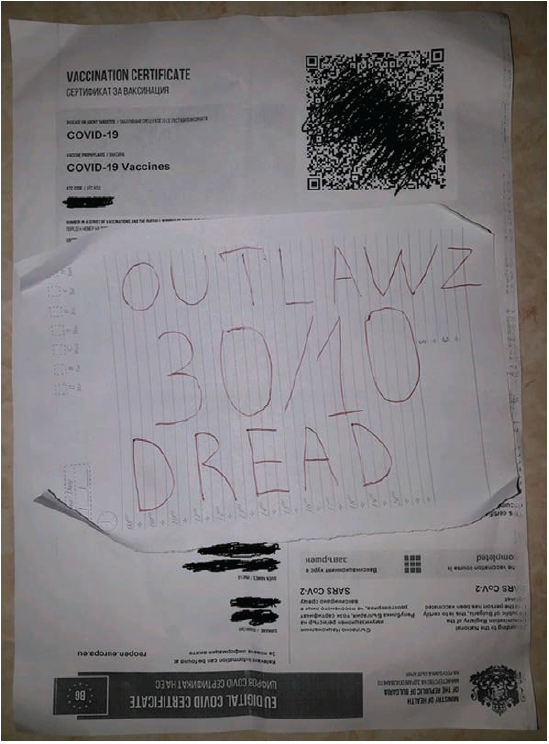

Outlawz |

В октябре 2021 года на форуме dread продавал паспорта прививок COVID-19 и QR-коды, зарегистрированные в приложении Green Pass, за 150 евро. Мошенник мог предоставить документы о вакцинации для всех стран ЕС и Великобритании. Outlawz также нанимал курьеров, которые могли отправить от 5 до 15 сертификатов в Европу еженедельно за 50 евро каждый. |

Табл.2.Мошенники, рекламирующие поддельные документы о вакцинации COVID-19 в Darknet.

Рис.6.Объявление о продаже поддельного паспорта прививки COVID-19 на русскоязычном форуме темной паутины.

Рис.7.Outlawz рекламирует прививочные сертификаты COVID-19 на форуме dread.

Анализ данных Recorded Future за последний год выявил несколько Darknet-рынков, наиболее активно размещающих объявления о продаже поддельных сертификатов и документов о вакцинации COVID-19. Мы выявили по меньшей мере 20 отдельных злоумышленников, использующих теневые торговые площадки для рекламы поддельных документов COVID-19:

|

Злоумышленник |

Анализ |

|

apple |

В сентябре 2021 года разместил в Darknet карты вакцинации COVID-19 со штрих-кодами для продажи за 420 канадских долларов. В дополнение к объявлению о продаже поддельных карт вакцинации COVID-19, злоумышленник заявил, что также создает поддельные медицинские пропуска с QR-кодами. |

|

bestshop |

В октябре 2021 года разместил в Darknet объявление о продаже прививочных карт COVID-19 из неуказанного физического места хранения вакцин в США за $550. С момента покупки отрицательный результат теста должен был быть получен в течение 3-5 рабочих дней. |

|

fastfrance |

В январе 2022 года выставил на продажу французский санитарный пропуск, подтверждающий статус вакцинации, за 450 евро. fastfrance заявил, что работает с врачами из Франции и что сертификат появится в аккаунте Amelie. Заказы обрабатываются и загружаются в течение 24-48 часов. |

|

Quantom |

В январе 2022 года разместил объявление о продаже прививочных карт COVID за 250 долларов. Злоумышленник заявил, что работает в сфере медицины, имеет доступ к базам данных прививок, содержащим номера партий вакцин, и что покупатели получат PDF-файл своей карты прививок, а физическая копия будет уничтожена. |

Табл.3.Мошенники, продающие поддельные документы о вакцинации COVID-19 в Darknet.

Рис.8.Сертификат о вакцинации COVID-19, рекламируемый glitchy.

Методы снижения рисков

Приведенные ниже методы могут уменьшить ущерб, наносимый различными видами мошенничества в сфере туризма:

- Покупайте авиабилеты и бронируйте номера в отелях только на официальных веб-сайтах авиакомпаний или проверенных поставщиков туристических услуг.

- Не используйте социальные сети для покупки авиабилетов.

Поддельные сайты туристических агентств часто используют домены верхнего уровня конкретных стран (например, ".eu", ".ru", ".ua") и иногда отображают неактивные значки (например, "AppStore", "Google Play"), чтобы казаться легальными. Будьте внимательны к этим характеристикам, так как они могут помочь в положительной идентификации фиктивного сайта туристического агентства.

- Не отвечайте на внезапные электронные письма, тексты, сообщения в социальных сетях или звонки с предложениями акций или подарков.

- Общайтесь напрямую с владельцем недвижимости или его агентом и задавайте им вопросы о бронировании, номере, расположении и районе проживания.

- Перед совершением покупки ознакомьтесь с условиями и положениями, в частности, с политикой и процедурами возврата денег.

Утечка учетных данных и компрометация электронной почты усиливают риски, связанные с фишингом, сетевыми вторжениями и взломом баз данных, поскольку эти данные могут быть использованы для разработки таргетированных атак и служить в качестве начальных точек компрометации через вброс учетных данных и захват учетных записей. Клиенты Recorded Future могут использовать запросы в Recorded Future Platform для обнаружения скомпрометированных учетных данных на Darknet-форумах и рынках. Организациям следует определить, активны ли еще скомпрометированные учетные данные с паролями, и, если да, принудительно сбросить пароль для этих пользователей, особенно для учетных записей, содержащих важные данные персональные или медицинские данные.

Злоумышленники могут атаковать сети, используя собственные инструменты, уязвимости в сетях или через другие векторы. Следующие методы могут снизить риск компрометации персональных или медицинских данных:

- Обновляйте до актуальных версий все программное обеспечение и приложения, особенно операционные системы, антивирусные программы и основные системные утилиты.

- Фильтруйте электронную почту и тщательно проверяйте вложения на наличие вредоносных программ.

- Регулярно создавайте резервные копии систем и храните их в автономном режиме, предпочтительно за пределами офисной сети, чтобы данные не могли быть доступны при атаке.

- Имейте хорошо продуманный план реагирования на инциденты.

- Соблюдайте строгое разделение конфиденциальных данных компании. В частности, обратите внимание на то, к каким данным может получить доступ любой человек, имеющий доступ к учетной записи или устройству сотрудника (например, в результате захвата устройства или учетной записи с помощью фишинга).

- Настоятельно рассмотрите возможность введения ролевого доступа, ограничения доступа к данным в масштабах всей компании и ограничения доступа к конфиденциальным данным.

- Используйте локальные средства контроля; одним из лучших средств защиты и источником предупреждающих сигналов для предотвращения атак является ведение локального журнала хоста и установка системы обнаружения вторжений.

- Внедряйте базовые системы реагирования на инциденты и обнаружения, такие как сетевая система обнаружения вторжений (IDS), сбор потока данных, протоколирование хостов и веб-прокси, а также экспертный мониторинг источников обнаружения.

- Будьте в курсе стандартов безопасности ваших партнеров и участников цепочки поставок. Возможность контролировать и применять стандарты безопасности для партнеров по экосистеме является важной частью системы безопасности любой организации.

Заключение

Мы считаем, что мошенники продолжат использовать Darknet-рынки, форумы и магазины для рекламы, обсуждения и покупки скомпрометированных учетных данных и бонусных баллов авиакомпаний, отелей и различных сервисов бронирования, которые способствуют мошенничеству в сфере туризма. В обозримом будущем киберпреступники будут все чаще использовать платформы для обмена зашифрованными сообщениями, в частности Telegram, для рекламы, продажи и покупки продуктов и услуг, связанных с мошенничеством в сфере путешествий.

Среди основных методов, используемых киберпреступниками для обмана авиакомпаний, туристических и гостиничных организаций - продажа и публичный обмен скомпрометированной персональной информацией, включая учетные данные для входа в систему, бонусные баллы и бонусные мили, фишинговые атаки и деятельность поддельных туристических агентств. Мы считаем, что мошеннические туристические агентства будут по-прежнему пользоваться большим спросом, поскольку такие сервисы обеспечивают анонимность при бронировании билетов и жилья, а также позволяют использовать скомпрометированные платежные карты и баллы лояльности при покупке бронировании и жилья со скидкой. Поскольку пандемия COVID-19 все еще продолжается и остается непредсказуемой, продавцы поддельных документов о вакцинации будут продолжать и, скорее всего, обновлять свой ассортимент (физические карты и цифровые пропуска) на основе вновь изданных правительственных постановлений.

Приложение A: Основные продавцы данных, связанных с индустрией туризма и гостеприимства, на темных веб-ресурсах в 2021 году

|

Злоумышленник |

Анализ |

|

Injection, aka Inanimate |

Является известным продавцом краденных баз данных отелей и авиакомпаний: В декабре 2021 года продавал за $500 базу данных Singapore-Malaysia Hotels Group с 2 125 185 записями с 2008 по декабрь 2021 года, включающими полные имена, адреса электронной почты, пол и названия компаний. В сентябре 2021 года продавал за $500 13 миллионов скомпрометированных записей (размером 1 ГБ) неназванной малайзийской авиакомпании, которые включали следующие перс.данные: полные имена, даты рождения, гражданство, номера паспортов, номера мобильных телефонов и многое другое. Использует Keybase (injecti0n) в качестве точки контакта. |

|

Novelli |

15 ноября 2021 года продавал учетные данные RDP-аккаунта с правами локального администратора коста-риканского отеля с годовым доходом более 50 миллионов долларов на одном из ведущих русскоязычных форумов. Стартовая цена составляла $150, выкуп - $350. |

|

hackworld |

6 ноября 2021 года на нескольких русскоязычных форумах продавал SQL-инъекции в 2 версии CMS-сервера, обслуживающей отели преимущественно в США и Канаде. По словам мошенника, 130 отелей используют эту систему и 35 000 владельцев имеют к ней доступ. По заявлению злоумышленника, сервис использовался более чем 100 курортами. Начальная цена составляла $1 000, выкуп - $5 000. Злоумышленник позиционировал назвал SQL-инъекцию как эксплойт «нулевого дня», однако, как правило, уникальный 0-day эксплойт в Darknet стоит $50 000. |

|

b00L |

3 августа 2021 года на одном из форумов выставил на аукцион доступ к веб-оболочке PHP с правами администратора к веб-сайту американского сервиса бронирования отелей и его базе данных с полной информацией о платежах. По словам злоумышленника, сайт принимал прямые платежи. Стартовая цена за составляла $5 000, выкуп - $15 000. |

|

xeda777 |

3 августа 2021 года на русскоязычном форуме продавал доступ к сети неуказанной авиакомпании через скомпрометированные учетные данные Cisco AnyConnect. Цена не указана. |

|

inthematrix1 |

13 июля 2021 года на одном из ведущих русскоязычных форумов продавал учетные данные RDP с правами администратора к серверу, веб-серверу и всей базе данных неуказанного греческого отеля, а также доступ к программному обеспечению точек продаж, используемому в ресторане, расположенном в этом отеле. Торги начинались от $500 с возможностью выкупа за $1 000. |

Об Insikt Group и компании Recorded Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия кибер-угрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future!

Источник: https://www.recordedfuture.com