Введение

Исследователи Recorded Future проанализировали текущие данные с платформы Recorded Future® Platform, темной паутины и источников со специальным доступом, а также разведданные из открытых источников (OSINT) в период с января по декабрь 2021 года, и проследили за продажей скомпрометированных персональных и медицинских данных и тем, как эти данные могут быть использованы в преступной деятельности. наш отчет расширяет выводы, сделанные в первом отчете серии - «Теневой бизнес: Как монетизируются кибератаки»

Примечание редактора: данное исследование охватывает период с января по декабрь 2021 года. С тех пор следующие Darknet-источники прекратили свою деятельность: UNICC Shop (январь 2022 года), ToRReZ Market (январь 2022 года) и Amigos Market (январь 2022 года).

Персональные данные (ПДН) и медицинская информация пациентов (МДН) являются весьма востребованными типами данных в криминальных источниках - как в обычном интернете, так и в «темной паутине». Наше исследование показало, что для получения информации о жертве злоумышленники используют различные векторы атак, включая социальную инженерию и варианты вредоносных инфостилеров. После получения этих данных злоумышленники монетизируют их через традиционные киберпреступные источники (Darknet-форумы, рынки и магазины) и платформы обмена сообщениями. Киберпреступники, заинтересованные в покупке и продаже ПДН и МДН, продолжают совершенствовать свои тактики, методы и процедуры, при этом поставщики предлагают специализированные сервисы и методы, включающие доступ к учетным записям с конфиденциальными данными пользователей, методы преодоления мер безопасности и подделку документации.

Краткие выводы

- В распоряжении злоумышленников имеются различные инструменты и возможности, облегчающие доступ к сетям жертв для сбора и кражи ПДН и МДН.

- Финансово мотивированные атакующие будут продолжать использовать все аспекты киберпреступной экосистемы (форумы, рынки, магазины и платформы обмена сообщениями) для рекламы, обсуждения, продажи и покупки скомпрометированных ПДН и МДН. Каждый из четырех вышеупомянутых типов источников независим, но все они имеют общие черты, которые позволяют совершать преступления в сети.

- В дополнение к Darknet-ресурсам и источникам со специальным доступом, которые специализируются на листинге скомпрометированных учетных записей пользователей, содержащих ПДН, источники с низким барьером входа, такие как Darknet-рынки, являются излюбленными местами киберпреступников для покупки и продажи сканов и поддельной документации, содержащей ПДН.

- Сайты утечек шифровальщиков являются еще одним привлекательным источником получения ПДН и МДН, поскольку их записи содержат данные, являющиеся собственностью компании, и доступны для бесплатной загрузки, если жертвы не платят выкуп. Такие сайты, вероятно, будут существовать в обозримом будущем, поскольку вымогательство через шифровальщики раз за разом доказывает свою эффективность.

Рис.1.Разделы Raid Forums, посвященные продаже и обмену дампами баз данных и комболистами.

Обзор проблематики отчета

Персонально идентифицируемая информация (ПДН) относится к данным, уникальным для отдельных лиц - таким как полные имена, номера социального страхования, номера водительских прав, физические и электронные адреса, IP-адреса, банковская информация, паспортные данные и многое другое. Информация о здоровье пациента может включать те же данные, а также демографическую информацию, историю болезни, результаты анализов/лабораторных исследований, данные о психических расстройствах и многое другое. Оба типа данных очень востребованы киберпреступниками по разным причинам - от финансовых мотивов до кибершпионажа.

Поскольку большая часть современного общества функционирует на основе прямых, взаимосвязанных коммуникации и доступа через Интернет, все больше и больше ПДН и МДН попадают в сеть. По оценкам, на январь 2021 в мире насчитывалось 4,66 миллиарда пользователей Интернета, а средний американец использует 100 различных паролей (без учета повторного использования для каждой учетной записи). По состоянию на 2019 год 100% врачей первичного звена в Новой Зеландии использовали электронные медицинские карты (EMR, включающие МДН); в Англии, Нидерландах и Норвегии - 99%. По состоянию на 2017 год почти 9 из 10 (86%) офисных врачей в США перешли на EMR, а 96% нефедеральных больниц неотложной помощи имели сертификат ERM.

При таком большом количестве личных и частных записей, хранящихся на серверах, доступных пользователям по всему миру, имеющим подключение к Интернету, пригодная для эксплуатации поверхность атаки огромна, что делает практически невозможным обеспечить надлежащую защиту всех систем.

В распоряжении злоумышленников имеется множество тактик для получения ПДН и МДН, включая кейлоггеры и инфостилеры, банковские инъекции, спам и фишинговые сервисы, снифферы и утекшие базы данных. После получения данных атакующий может использовать их для проведения дополнительных взломов путем кражи личности, социальной инженерии, захвата аккаунтов, фишинга, компрометации деловой электронной почты (BEC), перебора учетных данных и атак грубой силы, а также телефонного мошенничества. Атакующий может также продать данные в Darknet-экосистеме на форумах, рынках и в магазинах. Платформы обмена сообщениями в последнее время стали более распространены и получили более совершенное шифрование, что обеспечивает серьезную анонимность и приводит к тому, что преступники используют их для рекламы, покупки и продажи записей ПДН и МДН.

Роль дампов баз данных

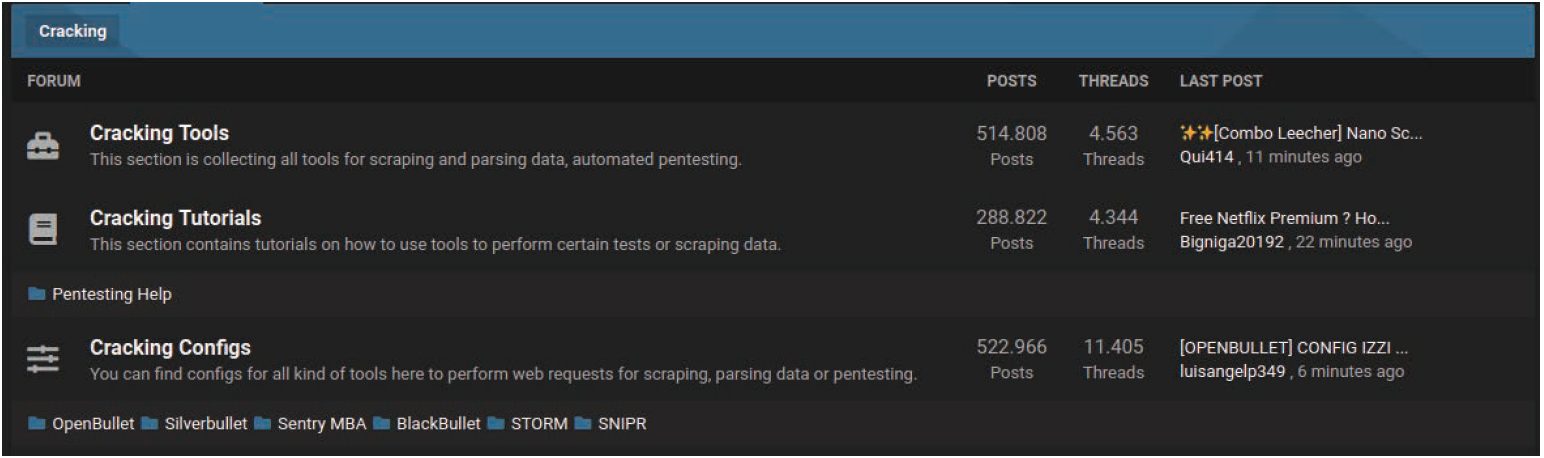

Значительная часть подпольной экономики основана на продаже взломанных баз данных, содержащих учетные данные, ПДН, МДН или финансовые данные. Злоумышленники получают «свежие» базы используя уязвимые технологии для получения доступа к системам жертв, обращаясь к неправильно настроенным или открытым облачным хранилищам, используя вредоносное ПО или фишинговые кампании. Затем преступники продают эти базы другим злоумышленникам с аукциона или через объявления по установленной цене на форумах со специальным доступом, таких как Raid, XSS и Exploit.

Форумы позволяют киберпреступникам быстро и легко прорекламировать предложение краденных данных большому количеству потенциальных покупателей. На многих форумах существуют механизмы, обеспечивающие надежную торговлю данными между пользователями, включая эскроу-сервисы и системы доверия к профилям пользователей (оценку репутации). Эти меры помогают снизить риск недобросовестных сделок и создают дополнительный стимул продолжать использовать форумы для выхода на более широкий рынок.

Рис.2.Разделы форума Cracked, посвященные инструментам взлома, конфигурациям и компонентам для их работы.

Recorded Future получает и индексирует такие дампы, а также комбо-списки, публично или частным образом распространяемые в темной паутине. Комбо-список - это файл, содержащий адреса электронной почты/имена пользователей и пароли в хэшированном или открытом виде. Злоумышленники собирают комбинированные списки учетных данных, раскрытых в результате прошлых утечек, в один файл и либо продают, либо распространяют их в темной паутине. Участник Darknet-сообщества, создающий комбинированный список, редко предоставляет конкретную информацию об источниках учетных данных. Эти дампы часто используются для перебора учетных данных - автоматизированной формы использования учетных данных, найденных во взломанных базах.

Роль инструментов для перебора\брутфорса учетных данных

Злоумышленники используют средства проверки учетных записей и брутфорсеры из-за высокой успешности в получении с помощью таких атак несанкционированного доступа к учетным записям пользователей на различных платформах. Киберпреступники получают прибыль от продажи взломанных учетных записей в Darknet, что создает угрозу для пользователей различных организаций по всему миру, чьи учетные данные были раскрыты в ходе предыдущих утечек, а также для тех, кто не соблюдает гигиену паролей.

Файлы конфигурации (известные как «конфиги») - это файлы, необходимые для проверки учетных записей или программ для взлома, таких как OpenBullet/Black Bullet, SentryMBA и STORM. Конфигурационный файл содержит информацию, необходимую для проверки действительности учетных записей и навигации по уникальным характеристикам целевого веб-сайта. Например, URL-адрес страницы входа на сайт обычно указывается в этом конфиге. Другие компоненты, обычно необходимые для эффективной работы «взламывающего» инструмента, такого как OpenBullet/BlackBullet, включают:

- Прокси-файл или список IP-адресов для маршрутизации трафика и защиты анонимности пользователя, использующего OpenBullet.

- Комбо-список или база данных пар имя пользователя/пароль для проверки на целевом сайте, обычно полученные в результате других взломов или обмена через теневые источники.

Ресурсы со специальным доступом и Darknet-сайты, посвященные инструментам взлома, конфигам и компонентам для их работы, включают такие форумы, как Cracked, Nulled, Sinisterly, Raid и Hack Forums.

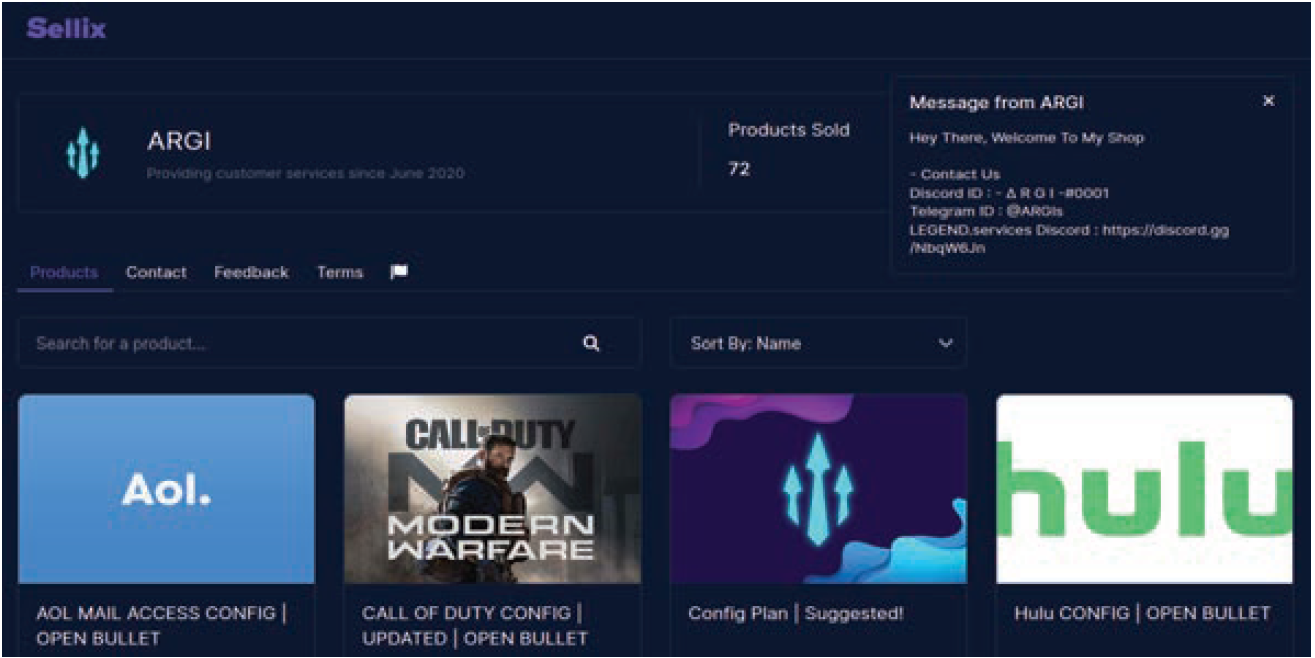

Мы обнаружили, что многие из тех же субъектов угроз, которые рекламируют конфигурации на подпольных форумах, также продают их на Sellix - автоматизированном сайте киберпреступников для продажи учетных записей и инструментов, используемых в атаках с перебором учетных данных.

Рис.3.«xARGIx», также известный как «ARGI», продает конфиги на Sellix.

Пример участника под ником «xARGIx», продающего конфиг на Sellix, подчеркивает, что деятельность киберпреступников не ограничивается только темной паутиной и специальными ресурсами. Она активно рекламируется на платформах электронной коммерции, сервисах обмена сообщениями и в легальных сетях, которые широко доступны пользователям Интернета.

Анализ угроз

Записи ПДН и МДН пользуются большим спросом во всех аспектах экосистемы киберпреступности. В связи с большим количеством выявленных в ходе исследования компрометированных персональных и медицинских данных в данном отчете мы сосредоточили наши усилия на определении тенденций продаж, типов рекламируемых данных, а также наиболее активных ресурсов где размещаются конкретные типы ПДН и МДН. Поскольку каждый тип ресурса служит своей цели в распространении киберпреступлений (например, форумы служат «досками объявлений» для анонсирования продаж, а платформы обмена сообщениями - в основном используемые на мобильных устройствах - являются местом, где обсуждаются и окончательно согласовываются цены), не существует одного конкретного ресурса, который бы доминировал на рынке. Для следователей, проводящих исследование и анализ скомпрометированных записей ПДН и МДН, а также других физических и цифровых товаров, важно знать эти отдельные виды ресурсов, их роль в киберпреступных схемах и то, как каждый из них пересекается с другими.

Торговля персональными данными

Учитывая большое количество ПДН, находящихся в теневом обороте, после того, как злоумышленник приобрел эти данные, возникает проблема их монетизации. По результатам наших расследований, киберпреступники прибегают к темной паутине и специальным ресурсам для рекламы, обсуждения и продажи ПДН не только из-за анонимности, но и из-за того, насколько эти источники узкоспециализированы. Как подчеркивалось в серии отчетов 2020 года, Darknet - это организованная и структурированная экосистема, которая дает злоумышленникам указания, где вести бизнес (конкретные ресурсы) и как найти покупателей, наиболее заинтересованных в приобретении их продукта. Мы определили, что отдельные лица и базы данных рекламируются на следующих типов источников:

- Компрометированные учетные записи, собранные с помощью вариантов вредоносного ПО.

- Компрометированные данные платежных карт и счетов.

- Компрометированная и поддельная документация.

Компрометированные учетные записи

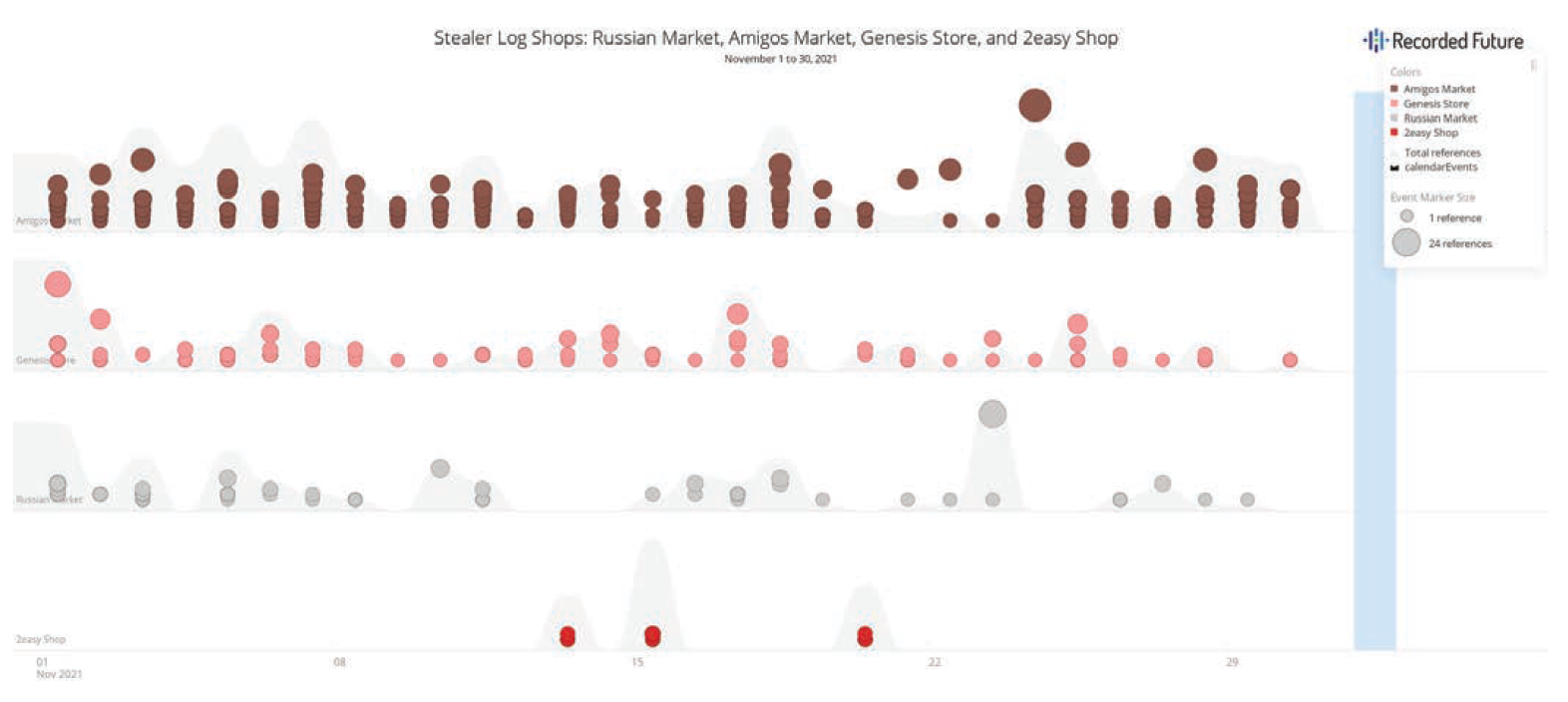

Скомпрометированные учетные записи всегда были у киберпреступников востребованным товаром, поскольку получение доступа позволяет атакующему завладеть учетной записью, а также собрать любые ПДН в профиле учетной записи, которые могут быть использованы для дальнейших атак, особенно для подмены личности. Учитывая такой высокий спрос и потребность в анонимности, продавцы скомпрометированных учетных данных перешли от размещения объявлений на форумах к созданию независимых магазинов. По состоянию на декабрь 2021 наиболее популярными и широко используемыми магазинами для рекламы этих данных являются Genesis Store, Russian Market, Amigos Market и 2easy Shop.

Рис.4.Выборка действий с ноября 2021 года по 4 магазинам, продающим журналы скомпрометированных пользователей.

Впервые запущенный в 2018 году, Genesis Store представил сообществу киберпреступников магазин, сочетающий анонимность при использовании аккаунтов жертв (благодаря плагину «Genesis Security») и простой в использовании интерфейс. Это уникальное сочетание функциональности, удобства и безопасности проложило путь для подражателей к созданию аналогичных магазинов: администраторы Russian Market запустили свой магазин в 2020 году, затем в 2021 году появились Amigos Market и 2easy Shop. Эти магазины предположительно используют следующие штаммы вредоносных инфостилеров для заражения машин жертв и сбора учетных данных: AZORult, Taurus, Vidar, RedLine, FickerStealer и Raccoon Stealer.

Летом 2021 года Insikt Group сообщила о сходстве между Russian Market и Amigos Market, в частности, о размещении идентичных объявлений (по разным ценам), а также об удалении этих объявлений из одного магазина после покупки в другом. Дальнейший анализ обоих магазинов подтвердил их сходство, и мы считаем, что администраторы Amigos Market копируют объявления с Russian Market и продают те же товары по схожим ценам. Несмотря на некоторые различия, подавляющее большинство объявлений идентичны, и именно поэтому администраторы Russian Market в ноябре 2021 года объявили, что теперь они работают только в сети Tor, а также установили дополнительные меры безопасности. Наконец, операторы Amigos Market остаются забаненными на авторитетных форумах среднего и высокого уровня, что позволяет предположить, что Amigos Market занимается скорее мошенничеством, чем законной деятельностью.

Учитывая популярность этих ресурсов и их способность собирать, систематизировать и продавать учетные данные пользователей, мы считаем, что они - за исключением Amigos Market - еще надолго останутся популярными местами скопления киберпреступников. Эффективность и доступность аренды или создания специализированных инфостилеров (исходный код/взломанные версии доступны) также останется серьезной угрозой в обозримом будущем. Поскольку некоторые штаммы (AZORult) имеют низкий барьер входа, злоумышленники могут использовать их при атаках различных векторов, в частности, в фишинговых кампаниях.

Компрометированные платежные данные

Магазины, специализирующиеся преимущественно на продаже скомпрометированных платежных данных, часто игнорируются как источники ПДН и МДН, но они также часто предлагают персональные данные, которые поставляются вместе с утечками платежных карт или счетов, а иногда и как отдельные наборы данных - в частности, содержащие полные имена, физические адреса, а иногда даты рождения, номера телефонов и другие данные, не относящиеся к платежным картам. Такие магазины, как DOC Shop и DATABASE Shop, в последние годы предлагают все больше ПДН вместе с платежными данными, поскольку большое количество пользователей, заинтересованных в покупке скомпрометированных платежных карт, могут также приобрести ПДН, что позволяет администраторам этих магазинов забрать и долю рынка торговли персональными данными. Даже после закрытия «авторитетных» магазинов платежных карт в 2021 году - в частности Joker's Stash в феврале 2021 и SlilPP, который был закрыт правоохранительными органами в июне 2021 - образовавшуюся пустоту быстро заполнили другие магазины.

После закрытия Joker's Stash и SlilPP, Insikt Group продолжает отслеживать десятки магазинов платежных карт, которые размещают на продажу ПДН вместе со скомпрометированными платежными картами и счетами. По состоянию на декабрь 2021 наиболее популярными магазинами являются All World Cards Shop, Feshop, VClub, Infinity, BriansClub, Trump's Dumps, Unicc Shop и BinBoss. В некоторых из этих магазинов пользователи могут искать конкретные интересующие их ПДН, как показано на рисунке.

Рис.5.Пример пользовательского интерфейса торговли перс. данными на VClub.

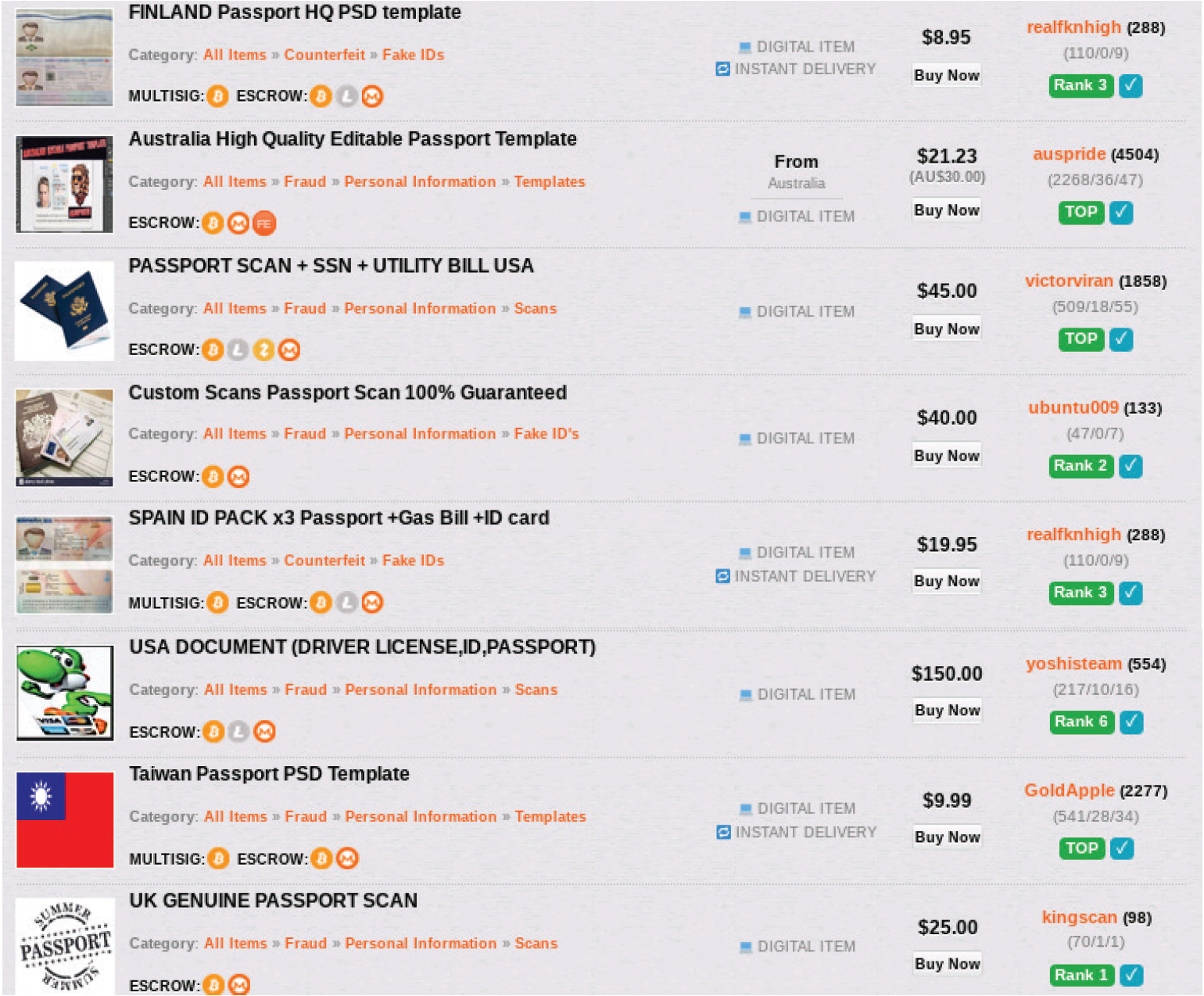

Рис.6.Образец объявлений, содержащих сканы и шаблоны с перс. Данными на ToRReZ Market.

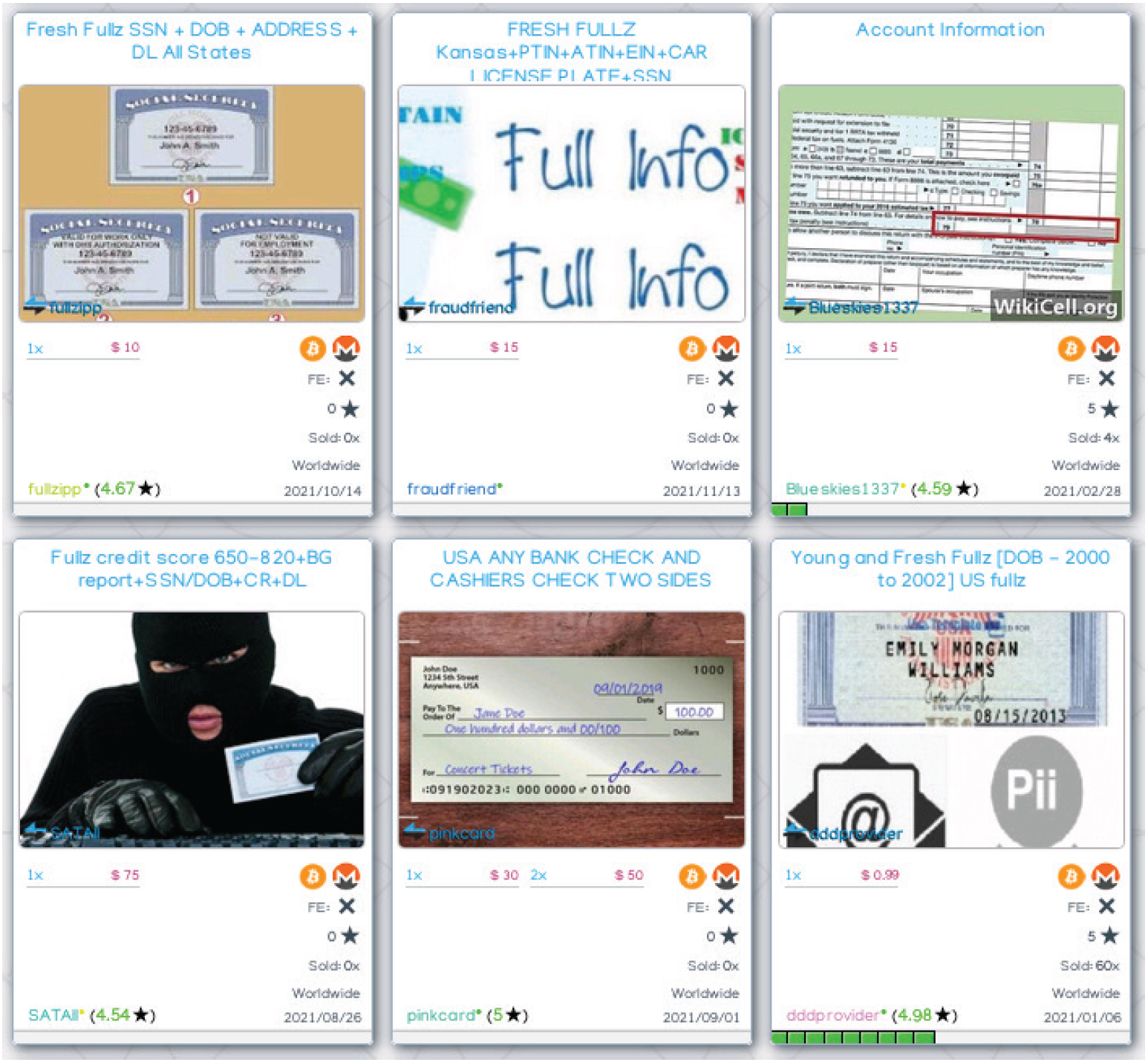

Поддельные документы

Еще одним популярным у злоумышленников способом получения ПДН является кража документов, таких как паспорта, водительские права, выписки со счетов, прививочные карты, дипломы и другие. Термин «fullz» относится к учетным записям, содержащим полную информацию - полные имена, даты рождения, номера социального страхования и так далее. Документы обычно продаются в виде цифровых сканов или загруженных изображений. Эти сканы и изображения облегчают кражу личных данных и помогают злоумышленникам создавать новые поддельные документы, которые можно использовать для открытия банковских счетов, подачи налоговых деклараций и заявлений на пособия по безработице, регистрации телефонных номеров и т.д. Некоторые магазины рекламируют краденные документы и fullz, но самыми популярными источниками для размещения таких документов остаются Darknet-рынки.

С момента запуска Silk Road в 2010 году и даже после его закрытия правоохранительными органами в 2013 году, эти оцифрованные и анонимные торговые площадки остаются активным местом торговли всеми видами товаров для киберпреступников всех уровней. Даже после закрытия торговых площадок AlphaBay и Hansa в 2017 и несмотря на конкуренцию между администраторами Darknet-рынков, теневая экосистема продолжает процветать. В 2021 году следующие Darknet-рынки совершили аферы на закрытии, были закрыты правоохранительными органами или просто прекратили свою деятельность: The Canadian Headquarters, DeepSea Market, White House Market, Neptune Market, DarkMarket, Berlusconi Market, Aurora Market, Corona Market и Daeva Market. Несмотря на суматоху и неопределенность в экосистеме теневых торговых площадок, по состоянию на декабрь 2021 года мы отслеживаем более 20 активных Darknet-рынков, на которых представлены сотни различных товаров от сотен продавцов и которые ежедневно просматривают тысячи пользователей.

Рис.7.Большинство новых теневых торговых площадок будут размещать персональные данные из-за высокого спроса и популярности подобного товара.

Следующие ресурсы имеют наибольшую активность, связанную с ПДН (включая продажу списков паспортов, сканов и общих ПДН, отзывы клиентов и многое другое): DarkFox Market, Dark0de Reborn, Kingdom Market, Liberty Market, World Market, ToRReZ Market и Versus Market.

Кроме того, более мелкие и недавно запущенные торговые площадки - такие как MGM Grand Market, WeTheNorth Market, Cartel Market, Bohemia Market и Tor2Door Market - также размещают объявления о продаже скомпрометированных ПДН и поддельных документов. Поскольку скомпрометированные ПДН и подделки всегда пользуются большим спросом, вновь созданные Darknet-рынки почти всегда размещают объявления о продаже таких товаров, чтобы привлечь пользователей, увеличить прибыль и захватить долю рынка.

В августе 2021 один из бывших администраторов оригинального AlphaBay, «DeSnake», возобновил работу торговой площадки после ее захвата правоохранительными органами и ареста администратора в июле 2017 года. Перезапуск включал некоторое усиление мер безопасности (запуск собственной системы «AlphaGuard» для доступа к криптовалютным кошелькам, «пуленепробиваемые» сервисы для обработки сбоев и т.д.), не встречавшиеся ранее на других Darknet-рынках. DeSnake подталкивает пользователей к доступу к торговой площадке через Invisible Internet Project (I2P) - более анонимную и многоуровневую сеть чем Tor, которая позволяет пользователям общаться в одноранговом режиме и обеспечивает большую безопасность.

Несмотря скепсис по поводу мотивов DeSnake, сам факт возобновления работы AlphaBay показывает, что экосистема теневой торговли остается активной средой, где администраторы чувствуют уверенность в том, что могут разрабатывать и размещать платформы для совершения сделок пользователями, получая при этом комиссионные с каждой продажи. Учитывая зачастую низкий барьер входа для доступа к этим ресурсам, мы считаем, что Darknet-рынки останутся привлекательными местами для торговли ПДН, МДН и другими криминальными товарами в обозримом будущем.

Торговля медицинскими данными

Как и ПДН, медицинские записи пользуются большим спросом из-за их чувствительности, а также из-за совпадения с общими персональными данными - такими как полные имена, адреса электронной почты и физические адреса, SSN и другими конфиденциальными данными. С 1 января по 1 декабря 2021 года Insikt Group сообщила о более чем 80 случаях, когда медицинские учреждения пострадали от утечки данных, компрометации третьими сторонами, внутренних угроз и человеческих ошибок или кибератак, которые привели к утечке МДН. Многие из этих инцидентов также включали раскрытие персональных данных:

- В январе 2021 компания Hendrick Health Systems of Texas уведомила пациентов о том, что их медицинские записи были скомпрометированы после того, как в период с октября по ноябрь 2020 года злоумышленник получил доступ к их сети.

- В феврале 2021 Медицинский центр Питтсбургского университета (UPMC) сообщил о случае утечки данных после того, как юридическая фирма Charles J. Hilton & Associates (которая занимается юридическими услугами UPMC) была взломана. Атакующие украли ПДН и МДН более 36 000 пациентов.

- В апреле 2021 был взломан региональный больничный центр Red Deer в провинции Альберта, Канада, в результате чего были скомпрометированы 3224 записи пациентов.

- В мае 2021 года компания Rehoboth McKinley Chrstian Health Care Services (RMCHCS) подверглась атаке шифровальщика Conti, в результате которой злоумышленники получили МДН по меньшей мере 200 000 пациентов.

- В июне 2021 медицинская организация Physicians Dialysis сообщила, что в марте 2021 года в ее сеть проникли хакеры, в результате чего были украдены медицинские данные.

- В августе 2021 округ Харрис в Техасе сообщил о нарушении конфиденциальности данных, в результате которого были похищены по меньшей мере 26 000 записей пациентов медицинского учреждения окружной тюрьмы. Данные были обнародованы на сайте департамента управления юстиции округа с марта по май 2021.

- В августе 2021 медицинское учреждение Университета Нью-Мексико (UNM) подверглось атаке со стороны хакеров, получивших доступ к сети и укравших более 637 000 медицинских записей. В число пострадавших больниц вошли UNM Medical Group, UNM Sandoval Regional Medical Center и UNM Hospital.

- В октябре 2021 инсайдер украл более 9 300 записей МДН из Университетской больницы Ньюарка и передал их третьей стороне в период с 1 января 2016 года по 31 декабря 2017.

- В ноябре 2021 Хантингтонская больница Калифорнии уведомила 1 800 пациентов о том, что их медицинские данные были незаконно получены инсайдером в период с октября 2018 года по февраль 2019.

За последний год Insikt Group постоянно сообщала о злоумышленниках, без разбора похищавших МДН из учреждений, связанных с здравоохранением - включая больницы, реабилитационные учреждения, клиники по лечению бесплодия и косметологии, а также государственные департаменты здравоохранения. Более того, атакующие забирали МДН из медицинских учреждений по всему миру, включая Объединенные Арабские Эмираты (ОАЭ), США, Колумбию, Китай, Индию, Канаду, Индонезию, Мексику, Иран, Бразилию и другие страны. Большая часть этих данных выставлена на продажу на форумах со специальным доступом, а также на торговых площадках в Darknet. Ниже приведена выборка продаж МДН и врачебных записей:

|

Злоумышленник |

Описание |

|

«jsamada7864» |

В ноябре 2020 выставил на аукцион Exploit Forum 2 миллиона записей данных различных больниц США, включая полные имена, номера социального страхования, даты рождения, пол, семейное положение и физические адреса пациентов (минимальная ставка - $25 000, выкуп - $40 000). |

|

«538463» |

В январе 2021 разместил на китайском The Exchange Market объявление о продаже за $300 176 000 записей о врачах из Китая, включающих полные имена, номера телефонов, адреса больниц (город и провинция), места работы и отделения каждой больницы. Продавец утверждал, что собрал эти данные по неуказанным личным каналам. |

|

«Scarfac33» |

В январе 2021 распространил на форуме Raid Forums более 700 000 записей компрометированных данных мексиканской больницы, которые включали полные имена, даты родов, пол, физические адреса, даты госпитализации и дополнительную информацию о пациентах. |

|

«595084» |

В мае 2021 разместил объявление о продаже более 7 000 записей пациентов с диабетом неназванного реабилитационного центра в Китае за $25. Данные включали полные имена, номера телефонов и физические адреса. |

|

«Lorax» |

В июле 2021 года выставил на продажу данные неназванного американского поставщика медицинских услуг (вероятно, расположенного во Флориде), включающие медицинские карты, по цене $100 за документ. |

|

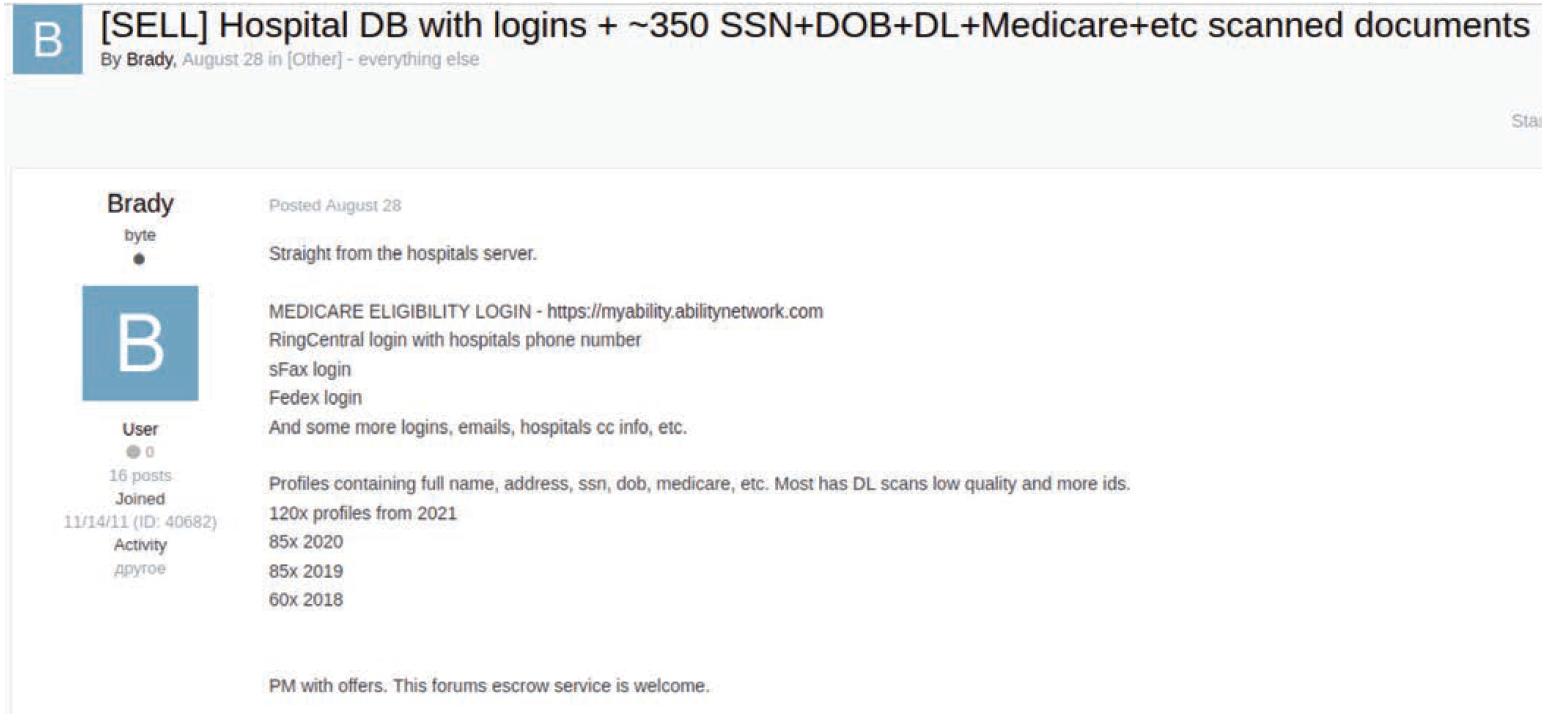

«Brady» |

В августе 2021 года разместил на Exploit Forum объявление о продаже сотен украденных записей неуказанных больниц через различные учетные данные сторонних пользователей, которые включали полные имена, даты рождения, физические адреса, номера социального страхования и идентификационные карты. |

|

«Injection» |

В сентябре 2021 года на Raid Forums за $500 рекламировал по меньшей мере 65 различных баз, состоящих из 16 миллионов записей Министерства здравоохранения Таиланда. Данные включали полные имена, пол, даты рождения, медицинскую информацию (имена врачей, местонахождение больницы, даты регистрации и выписки и т.д.), а также финансовые данные (счета, полученные платежи и т.д.). |

Табл.1. Список злоумышленников, продающих медицинские данные.

В дополнение к размещению загружаемых файлов, содержащих вышеупомянутые базы, злоумышленники также размещают или продают доступы (обычно через аукцион) к взломанным сетям, связанным со здравоохранением, что обеспечивает покупателям более широкие возможности, позволяя развернуть вредоносное ПО, облегчающее сбор и захват данных, а также механизмы защиты от обнаружения для долгосрочного присутствия. Insikt Group сообщала в прошлом году о примерах такой деятельности:

|

Злоумышленник |

Описание |

|

«fooble» |

В декабре 2020 выставил на аукцион учетные данные Citrix неназванного канадского медицинского учреждения, в котором работает более 18 000 сотрудников, а годовой доход составляет $3 млрд. Начальная цена аукциона - $4 000, выкуп - $15 000. |

|

«pshmm» |

В марте 2021 выставил на продажу RDP-доступ к сети неназванного американского медицинского центра за $6 000. Компания была описана как имеющая более 650 рабочих станций и 50 серверов в сетевом домене, а также годовой доход в размере $91 млн. |

|

«V.V.P» |

В сентябре 2021 выставил на аукцион RDP-доступ к сетям двух организаций, одной из которых была неназванная австралийская организация здравоохранения, работающая с удаленными коренными австралийскими общинами и имеющая годовой доход в $19 млн. Начальная цена - $500, выкуп - $1200. |

|

«3073a» |

В сентябре 2021 выставил на аукцион неуказанный метод доступа к сети итальянского производителя медицинских товаров, который управляет несколькими доменами и имеет годовой доход в размере $1 млрд. Начальная цена - $3 000, выкуп - $5 000. |

|

«NooSphere» |

В октябре 2021 выставил на аукцион на Exploit Forum учетные данные Citrix с правами администратора неназванной французской компании, специализирующейся на оказании услуг экстренной медицинской транспортировки. Начальная цена - $800, выкуп - $2 000. |

Табл.2.Злоумышленники, предлагающие взломанный сетевой доступ в организации, связанные со здравоохранением.

Рис.8.База данных больниц с логинами, рекламируемая злоумышленником «Brady», которая все еще доступна для покупки на Exploit Forum по состоянию на декабрь 2021 года.

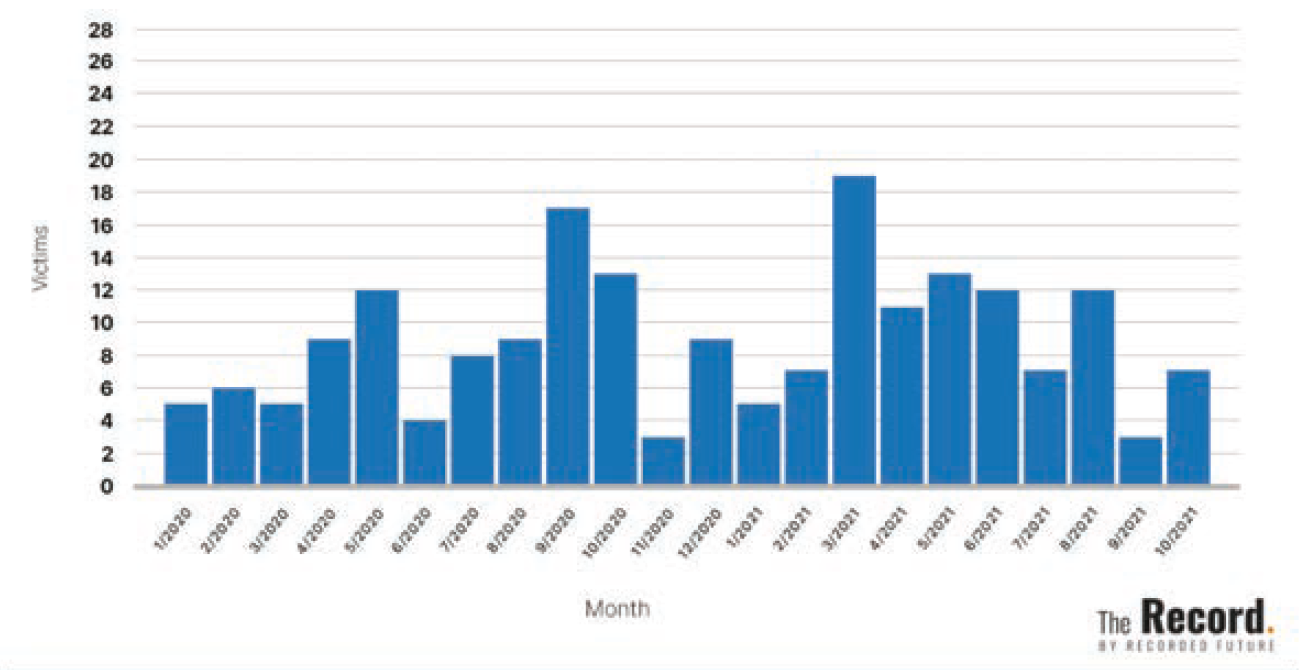

Наконец, МДН и записи врачей часто ассоциируются с утечкой документации и базами, размещаемыми шифровальщиками на сайтах-вымогателях в случае неуплаты выкупа. После размещения данных их может бесплатно скачать любой пользователь, имеющий доступ к сайту утечек (обычно для этого не требуются учетные данные, но необходим доступ через Tor). В начале пандемии COVID-19 шифровальщики не атаковали больницы из-за неопределенности развивающегося кризиса здравоохранения, а также из-за негативной реакции общества. Однако по мере развития пандемии атаки на больницы с целью получения выкупа возобновились, поскольку учреждения были вынуждены оперативно платить выкуп, чтобы сохранить работоспособность больничных сетей и систем. Как сообщает издание The Record, атаки с использованием шифровальщиков на медицинские учреждения остаются постоянной угрозой: в октябре 2021 года пострадали 7 учреждений.

Рис.9.Атаки шифровальщиков на поставщиков медицинских услуг ноябрь 2021 года.

За последние 6 месяцев BlackByte Blog (BlackByte), HiveLeaks (Hive), Corporate Leaks (Nefilim), Conti.News (Conti) и Pysa's Partners (Pysa) были 5 ведущими сайтами утечек, на которых размещались медицинские данные:

Рис.10.Ведущие сайты утечек шифровальщиков, размещавшие медицинские данные за последние 6 месяцев.

Меры по снижению рисков

Утечка учетных данных и электронной почты повышает риски, связанные с фишинговыми атаками и атаками шифровальщиков, поскольку эти данные могут быть использованы для разработки специально разработанных таргетированных атак и служить начальными точками компрометации через перебор учетных данных и захват учетной записи. Клиенты Recorded Future могут обнаружить утечку своих учетных данных с помощью платформы Recorded Future Platform. Организациям следует определить, активны ли еще скомпрометированные учетные данные, которые публикуются вместе с паролями, и, если да - принудительно сбросить пароли этих пользователей, особенно учетных записей с доступом к ПДН или МДН.

Хакеры могут атаковать инфраструктуру, используя собственные инструменты, уязвимости в сетях или другие векторы атак. Следующие методы могут снизить риск атак на ПДН и МДН:

- Обновляйте все программное обеспечение и приложения, особенно операционные системы, антивирусные программы и основные системные утилиты.

- Фильтруйте электронную почту и тщательно проверяйте вложения на наличие вредоносных программ.

- Регулярно создавайте резервные копии систем и храните их в автономном режиме, предпочтительно за пределами офисной сети, чтобы данные не могли быть доступны атакующему.

- Имейте хорошо продуманный план реагирования на инциденты.

- Соблюдайте строгое разделение конфиденциальных данных компании. В частности, обратите внимание на то, к каким данным может получить доступ любой человек, имеющий доступ к учетной записи или устройству сотрудника (например, в результате захвата устройства или учетной записи с помощью фишинга).

- Настоятельно рассмотрите возможность введения ролевого доступа, ограничения доступа к данным в масштабах всей компании и ограничения доступа к конфиденциальным данным.

- Используйте локальные средства контроля; одним из лучших средств защиты и предупреждающих сигналов для предотвращения атак является ведение логов хоста на базе клиента и системы обнаружения вторжений.

- Внедряйте базовые системы реагирования на инциденты и обнаружения, такие как IDS, сбор потока данных, логирование на хостах и веб-прокси, а также экспертный мониторинг.

- Будьте в курсе стандартов безопасности своих партнеров и контрагентов вашей цепочки поставок. Возможность контролировать и применять стандарты безопасности у партнеров по экосистеме является важной частью системы безопасности любой организации.

Заключение

Большое количество скомпрометированных медицинских и персональных данных в продаже у киберпреступников подчеркивает уязвимость сетей и серьезный спрос на эти виды информации в криминальной среде. Поскольку большинство злоумышленников имеют финансовую мотивацию, если рынку потребует другой продукт - усилия по удовлетворению этого спроса, скорее всего, последуют. Учитывая такой высокий спрос и проблемы, связанные с монетизацией скомпрометированных ПДН и МДН, Darknet и киберкриминальная экосистема продолжают развиваться и обновляться, чтобы опередить правоохранительные органы, исследователей и тех, кому поручено защищать сети безопасности и конфиденциальную информацию. Мы считаем, что не только форумы и торговые площадки останутся крупными источниками скомпрометированных данных, но и сами атакующие будут продолжать мигрировать в сторону создания независимых магазинов по продаже ПДН и МДН, использующих платформы для обмена сообщениями на мобильных устройствах благодаря большей автономности, мгновенной связи и анонимности транзакций.

В связи с большим объемом ПДН и МДН, ежедневно (и даже ежечасно) поступающих на форумы, теневые торговые площадки, магазины и платформы обмена сообщениями, следователям необходимо сотрудничать с исследовательскими компаниями, такими как Recorded Future, которые обеспечивают агрегацию данных и оповещение по инцидентам, удобное для дальнейшей интерпретации. В большинстве случаев, как только ПДН или МДН размещаются на ресурсе, они становятся доступными для всех пользователей. После того как ваша компания получила предупреждение, мы рекомендуем немедленно заняться этим вопросом, чтобы оценить его критичности и определить соответствующие меры по смягчению последствий. Наконец, мы рекомендуем быть в курсе последних тактик атакующих, нацеленных на кражу, покупку или продажу ПДН и МДН, поскольку злоумышленники постоянно меняют подходы и цели.

Об Insikt Group и компании Recorder Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия кибер-угрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future!

Источник: https://www.recordedfuture.com