Исследователи из китайской лаборатории Pangu Lab раскрыли подробности о бэкдоре «высшего уровня», используемом Equation Group, передовой хакерской группой, предположительно связанной с подразделением АНБ США, занимающимся сбором разведывательной информации и кибервойной.

Прозванный «Bvp47» из-за многочисленных ссылок на строку «Bvp» и числовое значение «0x47», используемое в алгоритме шифрования, бэкдор был извлечен из систем Linux «в ходе углубленного криминалистического исследования узла в одном из ключевых внутренних ведомств» в 2013 году.

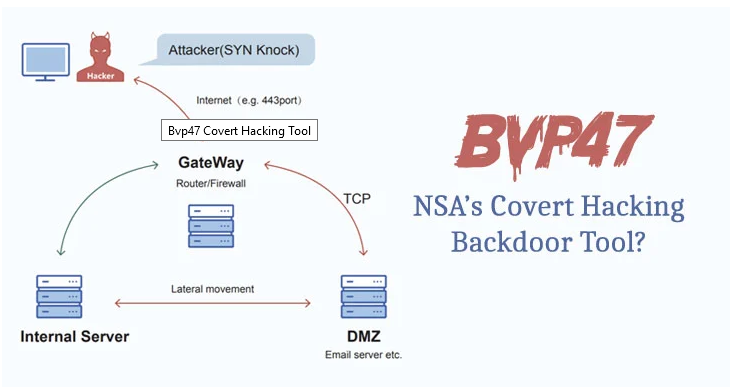

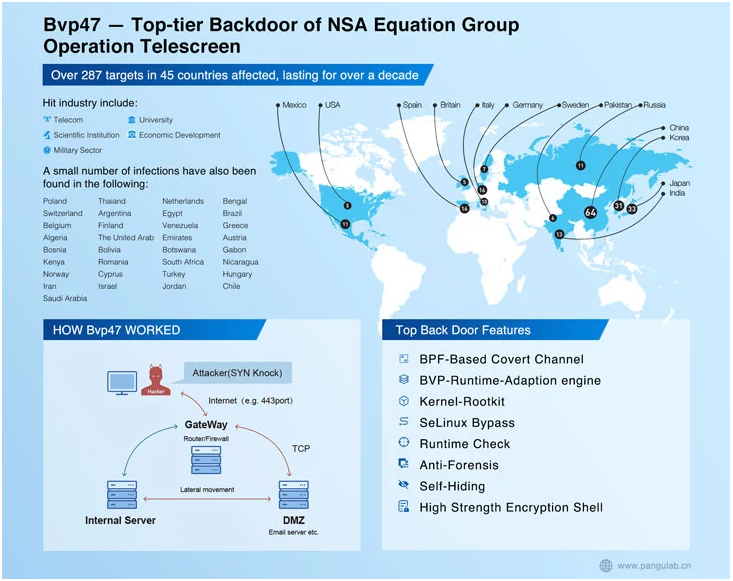

Pangu Lab присвоила атакам, связанным с внедрением Bvp47, кодовое название «Operation Telescreen». Имплант имеет «продвинутое сокрытие канала на основе пакетов TCP SYN, обфускацию кода, сокрытие системы и саморазрушение".

Утечки от Shadow Brokers.

Equation Group, названные российской компанией Kaspersky «королями кибершпионажа» - это хакерскаая группировка, которая действует по меньшей мере с 2001 года и использует ранее неизвестные 0-day эксплойты для «заражения жертв, получения данных и сокрытия деятельности выдающимся профессиональным способом», некоторые из ее тактик позже были включены в Stuxnet.

Атаки были направлены на различные отрасли не менее чем в 42 странах, включая правительственные службы, телекоммуникации, аэрокосмическую промышленность, энергетику, ядерные исследования, нефть и газ, вооруженные силы, нанотехнологии, исламских активистов и ученых, СМИ, транспорт, финансовые учреждения и компании, разрабатывающие технологии шифрования.

Считается, что Equation Group связана с подразделением Tailored Access Operations (TAO) АНБ, а деятельность второй группы, известной как Longhorn (она же The Lamberts), приписывается ЦРУ США.

Инструментарий Equation Group стал достоянием общественности в 2016 году, когда другая хакерская группа, называющая себя «Shadow Brokers», слила весь пакет эксплойтов, используемых элитной хакерской командой. Исследователи Лаборатории Касперского обнаружили сходство на уровне кода между украденными файлами и образцами, идентифицированными как используемые Equation Group.

Bvp47 как скрытый бэкдор

Инцидент, проанализированный Pangu Lab, включает в себя два взломанных сервера, почтовый и корпоративный, названные V1 и V2 соответственно, и внешний домен (обозначенный как A), использующий новый механизм двусторонней связи для утечки конфиденциальных данных из систем.

«Существует аномальная связь между внешним хостом A и сервером V1» - заявили исследователи. «В частности, A сначала отправляет SYN-пакет с полезной нагрузкой в 264 байта на порт 80 сервера V1, а затем сервер V1 немедленно инициирует внешнее соединение с портом машины A и сохраняет большое количество данных обмена.»

Одновременно V1 подключается к V2 через сервис SMB для выполнения ряда операций, включая вход в систему последнего с учетной записью администратора, попытку запуска терминальных сервисов, разведку каталогов и выполнение скриптов PowerShell через запланированные задачи.

V2, со своей стороны, также подключается к V1 для получения скрипта PowerShell и зашифрованной полезной нагрузки второго этапа, зашифрованные результаты выполнения которых отправляются обратно на V1, который, по словам исследователей, «действует как передатчик данных между машиной A и сервером V2».

Бэкдор Bvp47, установленный на серверах, состоит из двух частей - загрузчика, который отвечает за декодирование и загрузку фактической полезной нагрузки в память. «Bvp47 обычно живет в операционной системе Linux в DMZ, которая связывается с Интернетом» - сообщили исследователи. «Он в основном выполняет роль управляющего моста связи в общей атаке».

Связи с Equation Group.

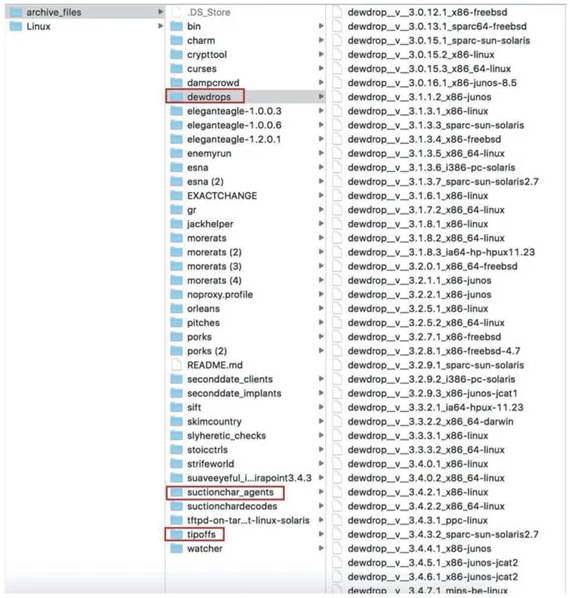

Отнесение вредоноса к Equation Group объясняется совпадением с эксплойтами, содержащимися в зашифрованном GPG-архиве, опубликованном Shadow Brokers – «eqgrp-auction-file.tar.xz.gpg» - в рамках неудачного аукциона по продаже кибероружия в августе 2016 года.

«В процессе анализа файла eqgrp-auction-file.tar.xz.gpg было обнаружено, что Bvp47 и атакующие инструменты в сжатом пакете были технически детерминированы, в основном включая директории dewdrops, suctionchar_agents, tipoffs, StoicSurgeon, incision и другие» - пояснили исследователи.

«Каталог tipoffs содержит закрытый ключ асимметричного алгоритма RSA, используемый в секретном канале Bvp47 для выполнения команд и других операций. На этом основании можно подтвердить, что Bvp47 принадлежит Equation Group».

Полученные данные - это уже второй случай обнаружения до сих пор недокументированного вредоносного ПО, разработанного Equation Group, за последние несколько месяцев. В конце декабря 2021 года Check Point Research раскрыла подробности о диагностической утилите под названием «DoubleFeature», которая используется вместе с вредоносной программой DanderSpritz.

«Судя по связанным с организацией инструментам атаки, включая Bvp47, Equation действительно является первоклассной хакерской группировкой» - заключили исследователи.

«Инструмент качественно разработан, мощен и широко адаптирован. Его способность к сетевым атакам, оснащенная 0-day уязвимостями, была неостановимой, а получение данных под скрытым контролем не требовало особых усилий. Equation занимает доминирующее положение в киберпротивостоянии на межнациональном уровне».

Источник: thehackernews.com