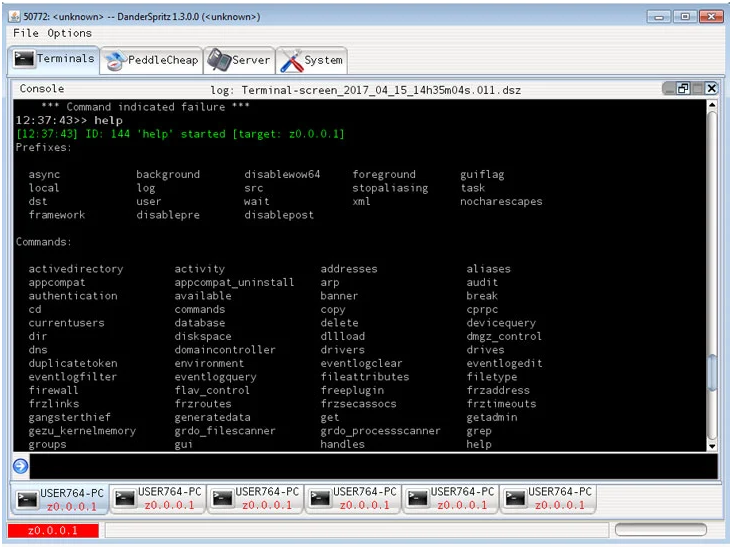

Исследователи в области кибербезопасности подробно описали систему под названием «DoubleFeature», предназначенную для регистрации различных этапов пост-эксплойта, возникающих при развертывании DanderSpritz, полнофункционального вредоносного фреймворка, используемого хакерской группировкой Equation.

О DanderSpritz стало известно 14 апреля 2017 года, когда хакерская группа «Shadow Brokers» слила инструмент эксплойта, среди прочего, в депеше под названием «Lost in Translation». В утечке также фигурировал EternalBlue - эксплойт для кибератак, разработанный АНБ США, который позволял злоумышленникам осуществить атаку NotPetya на непропатченные компьютеры под управлением Windows.

Инструмент представляет собой модульную, скрытную и полнофункциональную структуру, которая опирается на десятки плагинов для пост-эксплуатационных действий на хостах Windows и Linux. DoubleFeature - один из них, который функционирует как «диагностический инструмент для машин-жертв DanderSpritz» - сообщили исследователи из Check Point в новом отчете.

«DoubleFeature можно использовать как, своего рода, «Розеттский камень» для лучшего понимания модулей DanderSpritz и систем, скомпрометированных ими» - добавили в израильской компании по кибербезопасности. «Это несбыточная мечта команды реагирования на инциденты».

DoubleFeature, разработанный для ведения журнала типов инструментов, которые могут быть развернуты на целевой машине и представляет собой приборную панель на языке Python, которая также является утилитой для создания отчетов, позволяющей передавать информацию из журнала с зараженной машины на контролируемый злоумышленниками сервер. Выходные данные интерпретируются с помощью специализированного исполняемого файла под названием «DoubleFeatureReader.exe».

Некоторые из отслеживаемых DoubleFeature плагинов включают инструменты удаленного доступа UnitedRake (он же EquationDrug) и PeddleCheap, скрытый бэкдор для извлечения данных под названием StraitBizarre, платформу шпионажа KillSuit (он же GrayFish), набор инструментов персистенции DiveBar, драйвер скрытого сетевого доступа FlewAvenue и имплант-валидатор MistyVeal, который проверяет, действительно ли зараженная система является настоящей машиной, а не исследовательской средой.

«Иногда мир высококлассных хакерских инструментов и мир обычного вредоносного ПО может показаться двумя параллельными вселенными» - заявляют исследователи. «Государственные хакеры, как правило, имеют гигантские тайные базы кода, обладающие огромным набором функций, которые культивировались десятилетиями в силу практической необходимости. Оказывается, мы до сих пор медленно пережевываем утечку четырехлетней давности, которая раскрыла нам DanderSpritz, и получаем новые сведения».

Источник: https://thehackernews.com