Исследователи кибербезопасности выявили полностью необнаружимое вредоносное ПО в Linux-системах, которое использует недокументированные методы для самосокрытия и атакует публично доступные серверы Docker, размещённые на популярных облачных платформах, в том числе AWS, Azure, и Alibaba Cloud.

Docker - это популярное Platform-as-a-Service решение для ОС Linux и Windows, предназначенное для облегчения разработчикам создания, тестирования и запуска своих приложений в изолированной среде (контейнере).

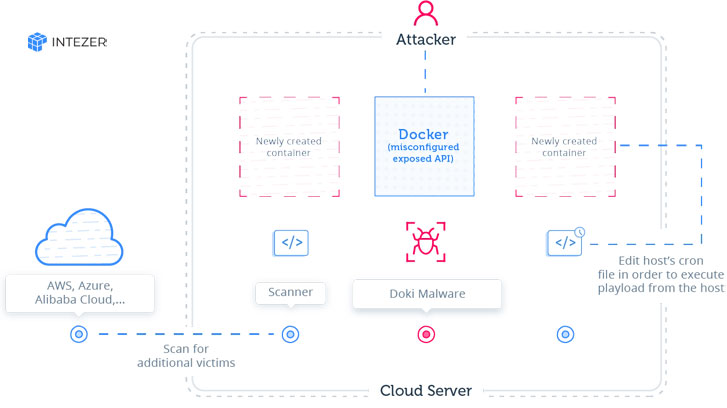

Согласно последним исследованиям компании Intezer, в текущее время происходит хакерская кампания «Ngrok» по сканированию сети Интернет на предмет обнаружения некорректно настроенных Docker API, и в результате многие уязвимые серверы уже заражены новыми вредоносными программами.

Хотя майнинговый ботнет «Ngrok» работает уже два года, новая кампания, в первую очередь, направлена на захват контроля над неправильно настроенными Docker-серверами и использование их для установки вредоносных контейнеров с майнерами криптовалют в инфраструктуре жертвы.

Новая многопоточная вредоносная программа «Doki» использует недокументированный способ передачи данных атакующему, используя блокчейн крипто-валюты Dogecoin в целях динамической генерации адреса своего C2-домена. «Doki» успешно действует, несмотря на то, что образцы этого вредоноса находятся в публичном доступе в сервисе VirusTotal».

По сообщению исследователей, вредоносная программа:

- была разработана для удаленного выполнения команд, полученных от ее операторов,

- использует ПО крипто-валюты Dogecoin для динамической генерации своего C2 домена в режиме реального времени,

- использует библиотеку embedTLS для криптографических функций и сетевой связи,

- создает уникальные URL-адреса с коротким сроком службы и использует их для загрузки вредоносных пэйлоадов во время атаки.

Стоящим за этой новой кампанией злоумышленникам удалось также привязать вновь созданные Docker-контейнеры к корневому каталогу сервера, что позволило им получать полный доступ к любому файлу в системе.

«Злоумышленник может управлять утилитой cron на сервере. Атакующий создает задачу cron для выполнения загруженных пейлоадов каждую минуту. Эта атака очень опасна, так как атакующие имеют возможность действовать вне docker-контейнеров и получают полный контроль над инфраструктурой жертвы».

После успешного окончания заражения, вредоносная программа использует скомпрометированные системы для дальнейшего сканирования сети на наличие портов, связанных с Redis, Docker, SSH и HTTP, применяя такие инструменты сканирования, как zmap, zgrap и jq.

«Doki» удалось оставаться незамеченным на протяжении шести месяцев, несмотря на то, что 14 января 2020 года он был загружен в VirusTotal и затронутые системы с тех пор были просканированы несколько раз. Удивительно, но на момент написания статьи, «Doki» все еще не обнаруживается ни одним из 61 лучших детекторов вредоносного ПО.

Самая популярная программа контейнеризации уже второй раз за месяц стала мишенью для кибератак. В конце прошлого месяца были выявлены злоумышленники, атаковавшие открытые хосты Docker API и создававшие вредоносные Docker-образы, зараженные ПО для проведения DDoS-атак и майнинга крипто-валют.

Использующим Docker пользователям и организациям рекомендуется не выставлять интерфейсы Docker API в интернет. В случае, если это все же необходимо, убедитесь что они доступны только из доверенной сети или через VPN и, что только доверенные пользователи могут управлять системой Docker.

Если Ваш Docker управляется с веб-сервера, Вы должны быть еще более осторожны с проверкой входных параметров. Убедитесь, что неавторизованные пользователи не смогут передать неучтенные параметры и создать в Вашей системе неучтенные Docker-контейнеры.

Придерживайтесь лучших практик безопасности Docker.

Рекомендации СИБ

- Проверьте доступность порта TCP:2376 из внешней сети на серверах, где запущен демон dockerd

- Если доступность демона из внешней сети необходима, требуется убедиться, что настроена аутентификация

Перевод сделан со статьи https://thehackernews.com/