С ростом популярности Docker, сервиса для упаковки и развертывания приложений, злоумышленники используют его для атак на пользовательские API через создание Docker-образов, зараженных вредоносными программами для майнинга криптовалют и DDoS-атак.

Согласно отчету, опубликованному группой исследования угроз «Unit 42» компании «Palo Alto Networks», целью атак является получение средств, путем развертывания майнера криптовалюты с использованием контейнеров Docker и использования репозитория «Docker Hub» для распространения этих образов.

«Docker-контейнеры обеспечивают удобный способ распространения программного обеспечения, что является причиной его возрастающей популярности», - сообщают исследователи из «Unit 42». «Это позволяет злоумышленникам легко распространять свои образы на сервера, поддерживающие Docker, и мгновенно начать использовать вычислительные ресурсы сервера для майнинга криптовалюты».

Docker - это широко известное PaaS-решение для Linux и Windows, которое позволяет разработчикам развертывать, тестировать и упаковывать свои приложения в изолированной виртуальной среде.

Обнаруженная скомпрометированная учетная запись «azurenql» на «Docker Hub» состояла из восьми репозиториев, содержащих шесть вредоносных образов, способных добывать криптовалюту «Monero».

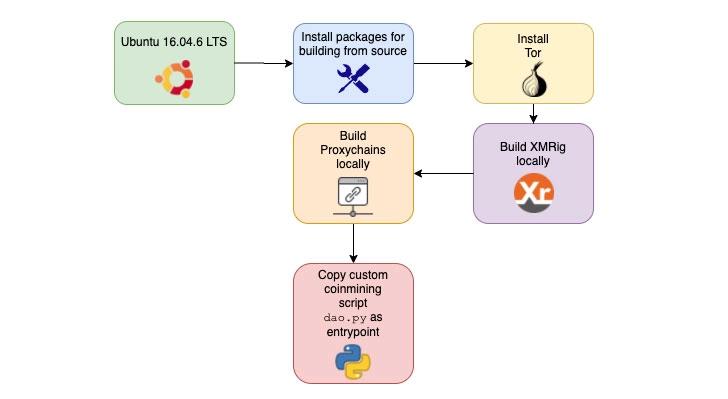

Автор вредоносного ПО использовал скрипт Python для запуска майнера. Он пользовался инструментами анонимизации ProxyChains и Tor, чтобы избежать обнаружения. Далее код вредоноса в образе использовал вычислительные мощности зараженных систем для майнинга.

С момента начала атаки в октябре 2019 года, образы, размещенные на этом аккаунте, были собраны более двух миллионов раз. При этом, один из кошельков заработал более 525,38 XMR (36 000 долларов США).

DDoS-атаки на серверы Docker

В ходе операции массового сканирования, обнаруженной исследователями компании «Trend Micro», на незащищенные серверы Docker нацелено, как минимум, два вида вредоносных программ – «XOR DDoS» и «Kaiji». Эти вредоносы используются для сбора системной информации и проведения DDoS-атак.

«Ранее злоумышленники обычно использовали ботнеты для атак методом перебора после сканирования на наличие открытых портов SSH и Telnet», - сообщают исследователи. «Теперь они также ищут серверы Docker с открытыми портами (2375)».

«XOR DDoS» и «Kaiji» являются троянами Linux, способными проводить DDoS-атаки. Данные вредоносы разработаны с использованием языка программирования Go для атак на устройства IoT с помощью перебора SSH.

«XOR DDoS» выполняет поиск хостов с открытыми портами «Docker API», после чего отправляет команду для вывода списка всех контейнеров, размещенных на целевом сервере и заражает их вредоносным ПО.

Вредоносная программа «Kaiji» сканирует Интернет на наличие хостов с открытым портом 2375, чтобы развернуть мошеннический контейнер ARM («linux_arm»), который затем выполняет бинарный файл «Kaiji».

«В то время, как атака «XOR» проникает на сервер Docker и заражает все размещенные на нем контейнеры, атака «Kaiji» развертывает собственный контейнер, в котором будет размещено вредоносное ПО для проведения DDoS-атак», - сообщили исследователи, указав разницу между двумя вариантами вредоносного ПО.

Кроме того, обе эти вредоносные программы собирают сведения по доменным именам, скорости сети, идентификаторам запущенных процессов, информацию о процессоре и сети, необходимую для проведения DDoS-атак.

«Злоумышленники, стоящие за распространением вредоносного ПО, постоянно обновляют свои творения в поиске новых векторов атак и точек входа», - заключили исследователи.

«Серверы Docker становятся все более популярным вариантом для бизнеса, поскольку их относительно удобно развертывать в облаке, однако, они также становятся привлекательной целью для киберпреступников, постоянно ищущих уязвимые системы в корпоративной инфраструктуре».

Использующим Docker компаниям рекомендуется проверить свои API на предмет доступности из Интернета, закрытия лишних портов и следования лучшим практикам по безопасности.

Перевод сделан со статьи https://thehackernews.com/