В данном отчете рассматриваются атаки шифровальщиков на полупроводниковые компании до 2022 года. Мы проанализировали стратегическую важность полупроводниковой промышленности и уникальную роль, которую она играет во все более сложной геополитической обстановке. Мы также определили тактики, техники и процедуры (ТТП), используемые группировками шифровальщиков в своих атаках.

Введение

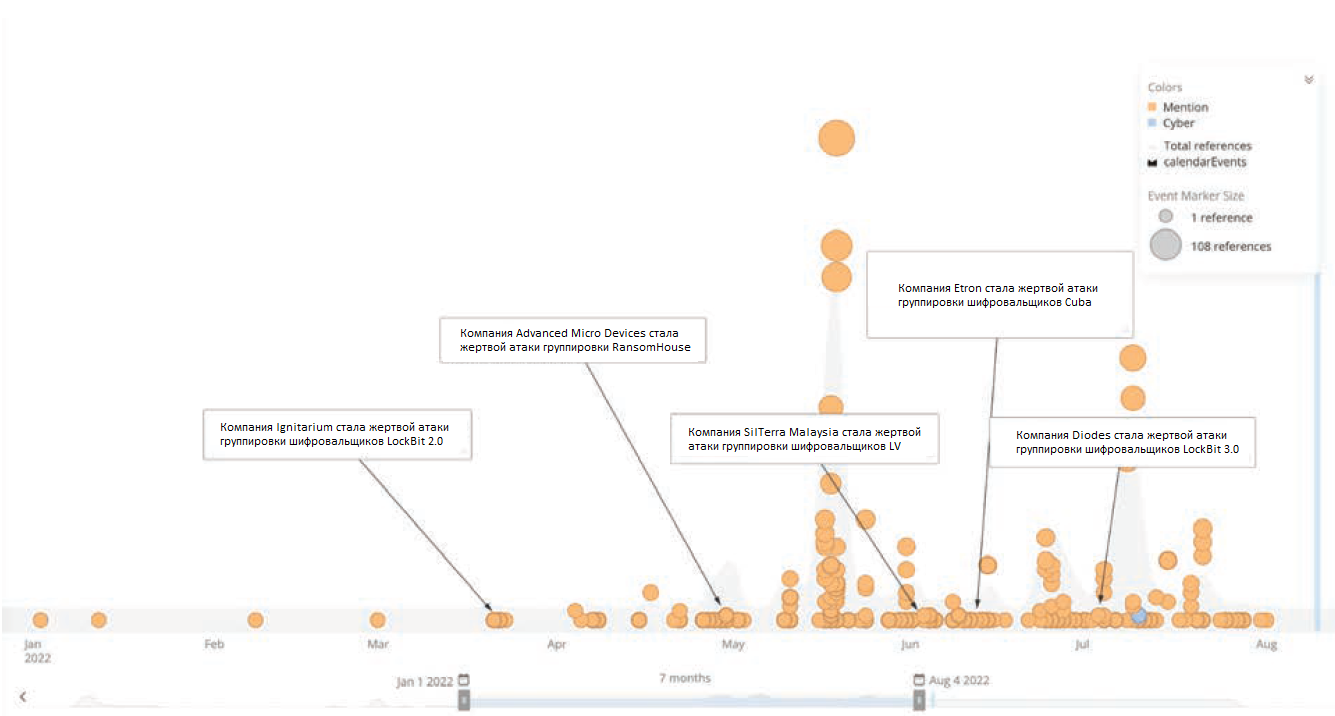

Мы выявили 8 производителей полупроводников, которые подверглись атакам со стороны разработчиков программ-вымогателей в 2022 году. Эти атаки включали использование шифровальщиков LockBit, LV и Cuba и были проведены хакерскими группами Lapsus$ Group и RansomHouse. Мы проанализировали ТТП каждой группы и возможные мотивы атак. Кроме того, мы изучили экономическую и стратегическую важность полупроводниковой промышленности и ту решающую роль, которую она играет в геополитике США-Китай-Тайвань, а также во всем Азиатско-Тихоокеанском регионе. Эти сложные взаимоотношения могут привести к новым кибератакам на полупроводниковую промышленность как со стороны киберпреступников, так и государственных группировок в ближайшем будущем.

Краткие выводы

- Производство полупроводников - критически важная отрасль современной глобальной экономики, основанной на информационных технологиях, что делает ее главной целью для хакеров, связанных с шифрованием и кражей данных.

- В своих атаках злоумышленники использовали различные методы. Среди них - вредоносные программы для шифрования данных; вымогательство через угрозу обнародования данных; раскрытие исходного кода и интеллектуальной собственности; использование украденных сертификатов подписи кода для подписи вредоносных программ; возможность продажи данных конкурентам по отрасли или соперничающим государствам.

- Мотивы атак варьируются от чисто финансовых до стремления к получению острых ощущений и кражи интеллектуальной собственности.

- Хотя ни одна из проанализированных здесь кибератак не была напрямую связана с государственными хакерскими группами, в отраслевых отчетах были обнаружены предположительно спонсируемые государством группировки, маскирующиеся под группы шифровальщиков и использующие как минимум 5 вариантов вредоносов - LockFile, AtomSilo, Rook, Night Sky и Pandora - для осуществления кибершпионажа.

- В большинстве случаев плохие методы обеспечения безопасности приводили к первоначальной компрометации, что приводило к краже и шифрованию данных.

- Поскольку борьба за первенство в производстве полупроводников лежит в основе экономического соперничества между Китаем и Тайванем, мы считаем вероятным продолжение кибератак и промышленного шпионажа против полупроводниковых компаний.

Обзор проблематики отчета

По данным Совета лидеров промышленности, в 2021 году хакерские группы, использующие шифровальщики, увеличили интенсивность атак на все отрасли промышленности. На долю промышленных предприятий пришлось 65% всех инцидентов с использованием шифровальщиков в 2021 году, что примерно в 6 раз больше, чем на вторую по статистике отрасль (пищевая промышленность). Хотя в 2021 году производство полупроводников не входило в список наиболее пострадавших подсекторов, в 2022 году на полупроводниковые компании уже было совершено 8 кибератак, которые были совершены либо бандами вымогателей LockBit, LV и Cuba, либо группировками RansomHouse и Lapsus$.

В ходе нашего исследования мы определили, что атаки на полупроводниковые компании не обязательно осуществляются операторами шифровальщиков, а скорее их партнерами, использующими модель ransomware-as-a-service (RaaS) и двойного вымогательства. Большинство ведущих банд, занимающихся распространением шифровальщиков, включая Conti, LockBit и REvil, приняли бизнес-модель RaaS, в которой партнеры используют легкодоступные наборы инструментов для проведения атак и получают процент от каждого успешного платежа. RaaS позволяет злоумышленникам, не обладающим высоким уровнем технических знаний, осуществлять кибератаки. Кроме того, все вышеупомянутые банды вымогателей приняли тактику двойного вымогательства, когда они публикуют данные жертв в своих блогах, что говорит о том, что эти группы не смогли заставить значительное число жертв заплатить требуемый выкуп. Так было с большинством жертв, проанализированных в данном отчете. Мы также обнаружили атаки вымогателей, не использующие шифровальщики. Это показывает, что как технические, так и нетехнические угрозы, имеющие намерение и желание, нацелены на полупроводниковые компании.

Поскольку полупроводники являются сердцем таких электронных устройств, как смартфоны, компьютеры, автомобили, бытовая техника, телевизоры и современное медицинское диагностическое оборудование, любые нарушения в отрасли производства полупроводников, вероятно, окажут влияние на все другие отрасли промышленности. Мы считаем, что операторы шифровальщиков рассматривают полупроводниковые компании как ценные цели и используют освещение в СМИ для оказания давления на организацию-жертву, чтобы заставить ее пойти на переговоры и заплатить выкуп, в связи с важностью полупроводников для мировой экономики.

Производители полупроводников с трудом справляются с мировым спросом, что привело к дефициту чипов, который продолжается с 2020 года. Мы считаем, что финансово мотивированные банды шифровальщиков используют эту возможность для атак на полупроводниковые компании, поскольку любое нарушение их деятельности окажет влияние на глобальные цепочки поставок, которые и так уже напряжены из-за пандемии COVID-19, что повышает вероятность того, что пострадавшие компании выплатят выкуп. Кроме того, преступные организации или государственные хакерские группы, намеревающиеся нарушить глобальные цепочки поставок, могут сделать это, нацелившись на полупроводниковую промышленность. По нашей оценке, существует высокая вероятность того, что поддерживаемые государством группировки используют шифровальщики, принадлежащие киберпреступным группировкам, чтобы подорвать доверие к сектору производства полупроводников, а также стратегически отсрочить возможность расширения производства чипов. В апреле 2022 года телеканал CNBC сообщила, что продолжающаяся нехватка полупроводников может «подорвать рост ВВП и усилить инфляцию». Дефицит может привести к инфляции, в результате которой цены вырастут на 3% на затронутую электронику, такую как автомобили, телевизоры и компьютеры с сенсорным экраном, некоторые из которых находятся в резервных заказах на 6 месяцев и более.

В 2018 году Taiwan Semiconductor Manufacturing Company (TSMC) подверглась крупной атаке шифровальщика WannaCry, разработанного группой, предположительно связанной с Северной Кореей, что привело к тому, что TSMC закрыла несколько своих заводов по производству чипов. Атака затронула более 10 000 машин на некоторых из самых современных предприятий TSMC и привела к задержке производства чипов, которые должны использоваться в будущих линейках iPhone компании Apple, что может повлиять на продажи объемом примерно в 256 миллионов долларов. TSMC также производит процессоры и другие чипы для мировых технологических гигантов, таких как Advanced Micro Devices (AMD), NVIDIA и Qualcomm.

В 2022 году, по нашим наблюдениям, AMD - американская многонациональная компания по производству полупроводников, расположенная в Санта-Кларе, Калифорния, - и NVIDIA пострадали от кражи данных и вымогательства, соответственно; AMD подверглась атаке группировки RansomHouse в январе 2022 года, а NVIDIA подверглась атаке и вымогательству со стороны Lapsus$ в марте 2022 года. Мы также заметили, что производители полупроводников, включая Samsung, Ignitarium, Diodes Inc., Etron Technology, SilTerra Malaysia Sdn. Bhd. и Semikron, также пострадали от атак вымогателей в 2022 году.

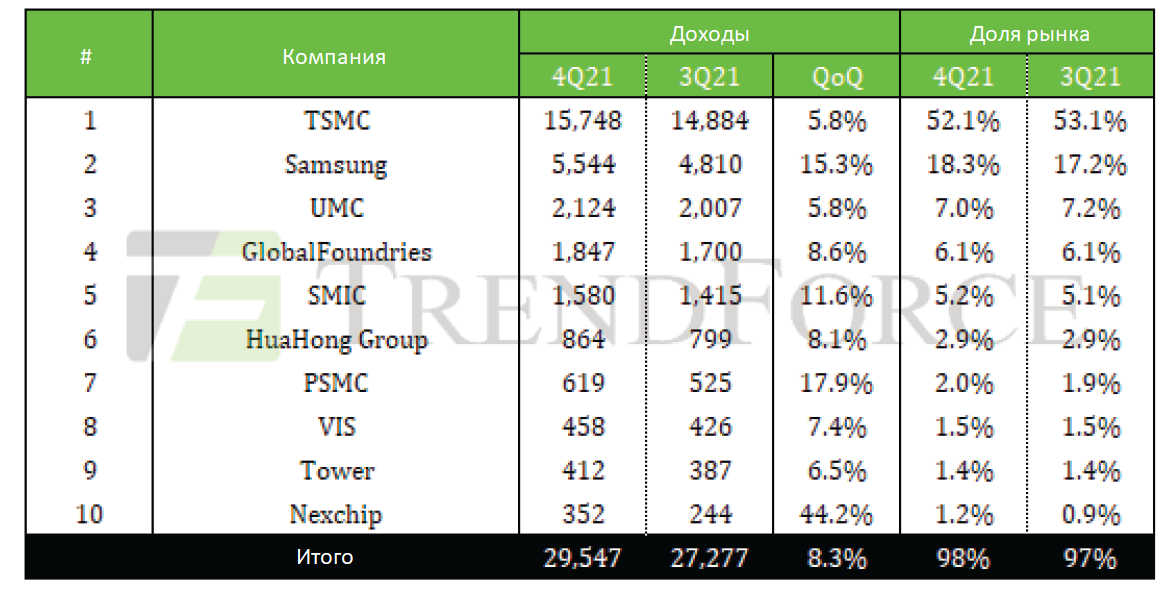

Рис. 1: Топ-10 компаний по выручке на четвертый квартал 2021 года.

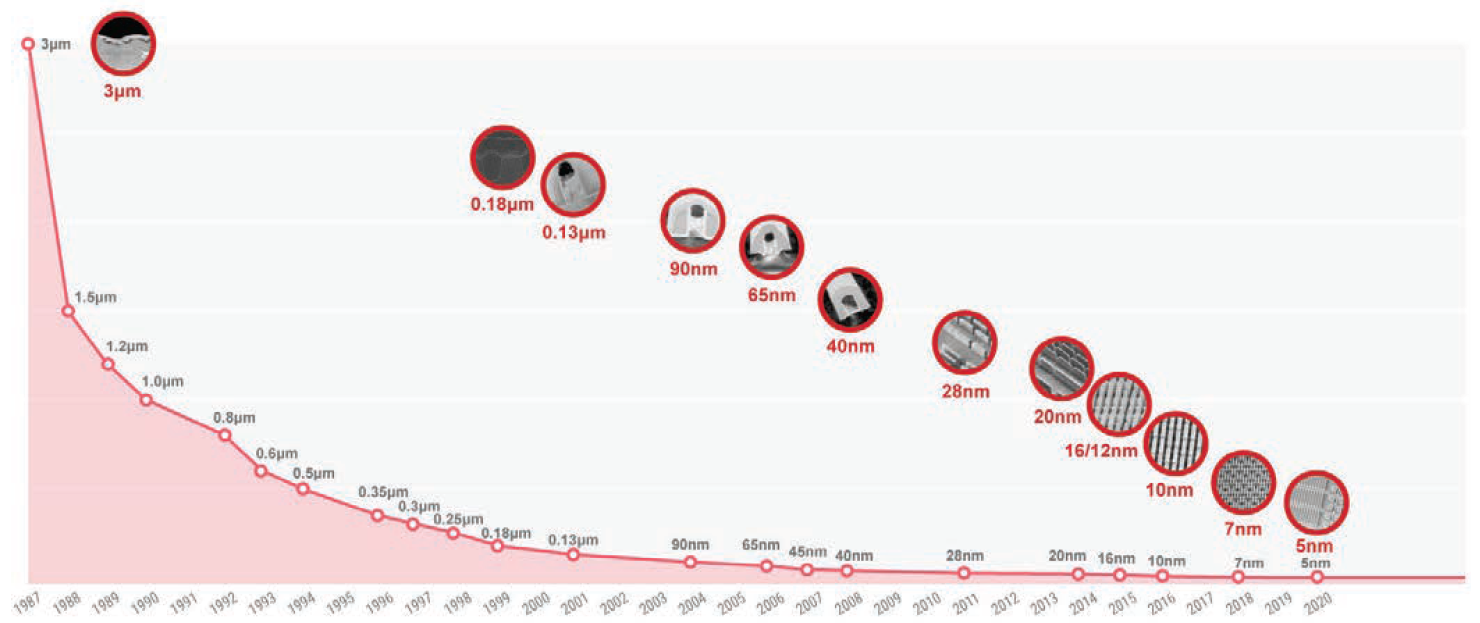

Рис. 2: Хронология роста технологии производства полупроводниковых чипов TSMC до 5-нм в 2020 г.

Стратегическая важность полупроводников для США и Китая

США придерживаются широкой и давней стратегии, направленной на лишение Китая доступа к важнейшим технологиям производства микросхем, и Китайская компания Semiconductor Manufacturing International Corp (SMIC) находится под санкциями США с сентября 2020 года, когда американское правительство сослалось на «потенциальное использование продукции чипмейкера в военных целях», а также на потенциальные связи с китайскими военными.

SMIC планировала производить высокотехнологичные 7-нм чипы в четвертом квартале 2020 года, чтобы конкурировать с известными полупроводниковыми компаниями, такими как TSMC, Intel и Samsung. На планы SMIC негативно повлияли санкции США, которые не позволили SMIC получить критически необходимое оборудование и инструменты для проектирования. SMIC уже давно считается «чемпионом» Китая по производству чипов и является компанией, которая, как ожидается, возглавит стремление Китая к самообеспечению полупроводниками, поскольку производство полупроводников является приоритетным вопросом в пятилетнем плане Китая на 2021 год.

В конце июля 2022 года издание Tom's Hardware сообщило, что, по данным аналитической компании TechInsights, SMIC производит чипы на базе своего технологического узла 7-нм для SoC майнера биткоин, и поставки осуществляются с июля 2021 года. TechInsights провела реинжиниринг чипа и сообщила, что первые изображения являются близкой копией 7-нм технологического процесса TSMC; TSMC дважды (в 2002 и 2006 годах) подавала в суд на SMIC за копирование ее технологии. Издание Asia Times сообщило, что были высказаны опасения по поводу неспособности американских санкций остановить продвижение китайских полупроводниковых технологий. Тайвань также обвинил Китай в ведении экономической войны против тайваньского технологического сектора путем кражи технологий и переманивания инженеров, а также выразил опасения, что Китай хочет повторить успех Тайваня в полупроводниковой промышленности путем промышленного шпионажа. Миграция полупроводниковой промышленности из Тайваня в Китай ослабит Тайвань как крупного участника мировой экономики, что еще больше делегитимизирует его претензии на автономию.

По данным TrendForce, на 5 ведущих полупроводниковых компаний приходится почти 90% доли мирового рынка, причем TSMC занимает первое место с 52,1%, а SMIC - пятое место с 5,2% по состоянию на четвертый квартал 2021 года. TSMC имеет явное преимущество по доле рынка, которая примерно в 10 раз превышает долю SMIC.

9 августа 2022 года президент США Джо Байден подписал двухпартийный законопроект, направленный на укрепление конкурентоспособности США по отношению к Китаю путем инвестирования 52,7 млрд долларов в собственное производство полупроводников и научные исследования. Законопроект, получивший название CHIPS (Creating Helpful Incentives to Produce Semiconductors) and Science Act of 2022, включает как инвестиционные, так и налоговые льготы для стимулирования инвестиций в производство полупроводников. Законопроект включает $39 млрд. на стимулирование производства, в том числе $2 млрд. на старые чипы, используемые в автомобилях и оборонных системах, $13,2 млрд. на НИОКР и развитие рабочей силы, а также $500 млн. на обеспечение международной безопасности информационно-коммуникационных технологий и развитие цепочки поставок полупроводников. Он также предоставляет 25% инвестиционный налоговый кредит на капитальные затраты на производство полупроводников и сопутствующего оборудования. Эти стимулы направлены на обеспечение внутренних поставок, создание десятков тысяч прибыльных рабочих мест в профсоюзном строительстве и тысяч других высококвалифицированных рабочих мест в производстве, а также на стимулирование частных инвестиций на сотни миллиардов долларов. Аналогичный закон был предложен в Европейском Союзе в феврале 2022 года.

Чтобы воспользоваться этими средствами, «получателям субсидий запрещено расширять производство в Китае помимо «устаревших полупроводников» - под которыми понимаются чипы, изготовленные по 28-нанометровому технологическому процессу или более старым технологиям - в течение 10 лет». Закон призван привлечь в США талантливых специалистов и инвестиции в полупроводниковую отрасль, одновременно пытаясь помешать мировым гигантам, таким как TSMC и Samsung Electronics, расширять свои мощности в Китае, используя американское финансирование. Министерство иностранных дел Китая решительно выступило против законопроекта, поскольку он включает пункты, ограничивающие инвестиции в страну.

Китай по-прежнему отстает от США, Тайваня и Южной Кореи по возможностям производства полупроводниковых микросхем. США инициировали альянс «Chip 4», состоящий из США, Тайваня, Южной Кореи и Японии, со стратегической целью исключить Китай из цепочки создания стоимости полупроводников; эта инициатива была осуждена и опротестована Китаем. Китайское правительство утверждает, что США пытаются использовать в качестве оружия проблему поставок чипов, и призвало Южную Корею не присоединяться к альянсу.

Китай стремится получить новые производственные технологии, чтобы конкурировать с США, и нацелился на развитие индустрии производства полупроводников. По нашим оценкам, помимо угрозы атак государственного уровня, финансово мотивированные группы разработчиков шифровальщиков также нацелены на кражу и шифрование данных. В ходе атак шифровальщиков может быть похищена информация, которая потенциально выгодна для роста и развития китайской полупроводниковой промышленности, а также для достижения стратегической цели задержки производственных процессов и развития полупроводниковой промышленности США и их союзников, в частности Тайваня, Южной Кореи и Японии.

Крупные случаи кражи интеллектуальной собственности и инциденты повышенного риска

Пример 1: SMIC переманивает инженеров TSMC

South China Morning Post сообщила, что многие инженеры SMIC, включая ключевых руководителей высшего звена, были наняты из Тайваня, в частности из TSMC, и что на SMIC был подан иск от TSMC за предполагаемую кражу интеллектуальной собственности при найме бывших сотрудников TSMC. В мае 2022 года агентство Reuters также сообщило, что Тайвань провел рейд против 10 китайских компаний, подозреваемых в «незаконном» переманивании инженеров и технических специалистов, в попытке защитить секреты своей индустрии полупроводниковых чипов и предотвратить получение Китаем важнейших технологий производства чипов.

Пример 2: гражданин Китая отправлен в тюрьму за кражу коммерческой тайны

В сентябре 2020 года издание ZDNet сообщило, что гражданин Китая Хао Чжан был приговорен окружным судом Северной Калифорнии к 18 месяцам тюрьмы в США за кражу коммерческих секретов у полупроводниковых компаний Avago Technologies и Skyworks Solutions Inc. Чжан похитил у этих компаний такие коммерческие секреты, как чертежи полупроводников, исходный код, спецификации, презентации, макеты и другую конфиденциальную информацию. Как сообщается, коммерческие секреты были переданы Университету Тяньцзинь, чтобы обеспечить строительство завода по производству полупроводников и развитие китайского полупроводникового бизнеса.

Пример 3: Японская полиция объявила повышенную тревогу в связи с потенциальной попыткой шпионажа со стороны российского гражданина

28 июля 2022 года полиция Японии предупредила несколько японских полупроводниковых компаний о том, что сотрудник торгового представительства России контактировал с сотрудниками японских полупроводниковых фирм. Японская полиция считает, что этот сотрудник мог заниматься шпионажем и пытался украсть технологическую информацию компаний. Предупреждение полупроводниковых компаний является частью мер экономической безопасности японского правительства, направленных на предотвращение передачи технологий другим странам.

Рост напряженности между США и Китаем и визит спикера Пелоси в TSMC

2 августа 2022 года спикер Палаты представителей Конгресса США Нэнси Пелоси посетила Тайвань на фоне угроз ответных мер со стороны Китая, продемонстрировав тем самым значительную поддержку Тайваню. Министерство иностранных дел Китая резко осудило этот визит, назвав его «серьезным нарушением политики «единого Китая» и положений трех совместных коммюнике Китая и США». Китайское правительство вызвало посла США в Китае Николаса Бернса, чтобы выразить протест. Китай также предупредил о серьезных последствиях как для Тайваня, так и для США. 3 августа 2022 года китайские военные начали крупномасштабные воздушные и морские учения вокруг Тайваня. Кроме того, Китай ограничил торговлю с Тайванем, прекратил экспорт песка для производства полупроводников и ограничил импорт тайваньских цитрусовых и некоторых видов рыбы.

В рамках визита спикера Пелоси на Тайвань 3 августа 2022 года она встретилась с председателем TSMC Марком Лю, где они обсудили вышеупомянутый CHIPS and Science Act, закон, который воспринимается как план Вашингтона по укреплению роли США в глобальных цепочках поставок полупроводников. В то же время, встреча также продемонстрировала стратегическую важность Тайваня и компании TSMC, которая поставляет высококлассные полупроводники, жизненно важные для технологического прогресса как США, так и Китая. Перед визитом спикера Пелоси председатель совета директоров TSMC Лю отметил, что если Китай вторгнется на Тайвань, то самая передовая фабрика по производству чипов в мире будет «неработоспособна», и предупредил, что тайваньско-китайский военный конфликт будет иметь серьезные экономические последствия для Китая, Тайваня, США и западных стран в целом.

Россия, близкий союзник Китая, осудила визит спикера Пелоси на Тайвань. Мария Захарова, официальный представитель МИД России, заявила, что этот визит является провокационной попыткой Вашингтона оказать давление на Китай, с которым Россия в последние годы установила прочные партнерские отношения. «США – государство-провокатор» - заявила она. «Россия подтверждает принцип «единого Китая» и выступает против независимости острова в любой форме».

Рис. 3: Основные атаки шифровальщиков на полупроводниковые компании в первой половине 2022 года.

Анализ угроз

В результате исследования блогов, посвященных шифровальщикам, и Telegram-каналов хакерских группировок мы выявили следующие полупроводниковые компании, подвергшиеся атакам, а также проанализировали тактики групп, занимающихся вымогательством.

Lapsus$ Group - NVIDIA (США) и Samsung (Южная Корея)

NVIDIA

Мы не считаем группу Lapsus$ продвинутой группировкой шифровальщиков, а скорее угрозой низкого уровня, которая имеет финансовую мотивацию и специализируется на вымогательстве. По сравнению с другими группировками, занимающимися шифрованием, она использует другие методы.

Lapsus$ не распространяет программы-вымогатели, а скорее выманивает данные с помощью следующих векторов атак:

- Фишинг и порча веб-сайтов.

- Крупномасштабные кампании социальной инженерии и вымогательства против множества организаций с использованием:

- Развертывания инфостилера RedLine для получения паролей и токенов сессий.

- Покупки учетных данных и токенов сессий на подпольных форумах и в теневых магазинах.

- Подмены SIM-карт.

- Эксплуатации непропатченных уязвимостей внутренних серверов, включая JIRA, GitLab и Confluence.

- Поиска в хранилищах кода и платформах для совместной работы открытых учетных данных и служебной информации.

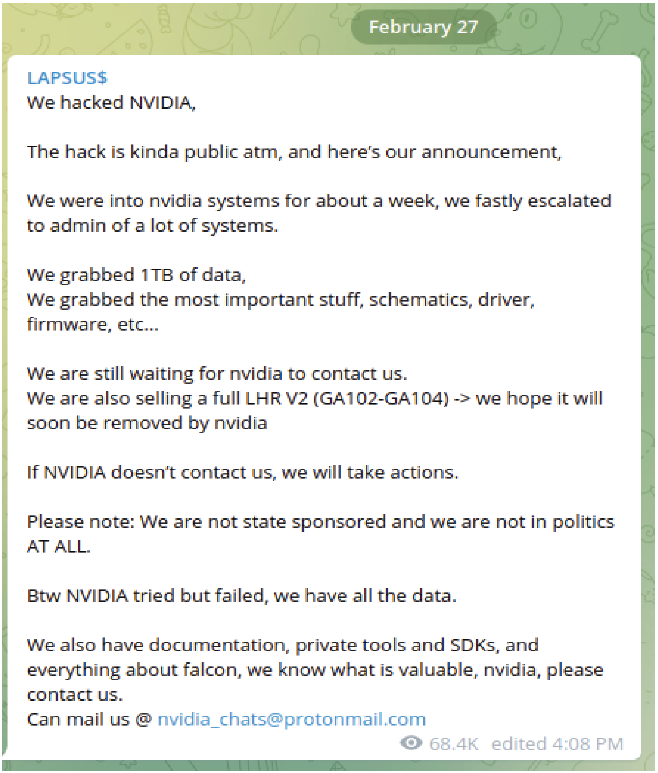

25 февраля 2022 года Lapsus$, также известная как «DEV-0537», объявила о том, что похитила 1 ТБ данных у NVIDIA. Как и в типичных кампаниях двойного вымогательства, проводимых группами шифровальщиков в последние несколько лет, Lapsus$ угрожала опубликовать данные, если NVIDIA не заплатит выкуп. Одним из наиболее специфических способов вымогательства Lapsus$ была угроза опубликовать информацию о том, как обойти ограничители Lite Hash Rate (LHR) в определенных чипсетах NVIDIA (GA102 и GA104). LHR относится к технологии NVIDIA, которая ограничивает скорость хэширования, когда чип обнаруживает, что он используется для добычи Ethereum (ETH). Кроме того, атака привела к тому, что внутренние системы NVIDIA, такие как электронная почта, были отключены на 2 дня, а группа Lapsus$ заявила в своем первоначальном сообщении, что они заполучили текстовый файл, содержащий хэшированные пароли всех сотрудников NVIDIA. Многочисленные сообщения группировки указывают на то, что они имели доступ к сетям NVIDIA около недели, похищая данные, связанные со схемами, драйверами и прошивками, включая Falcon, микроконтроллер особого класса, используемый во всех графических процессорах (GPU) NVIDIA.

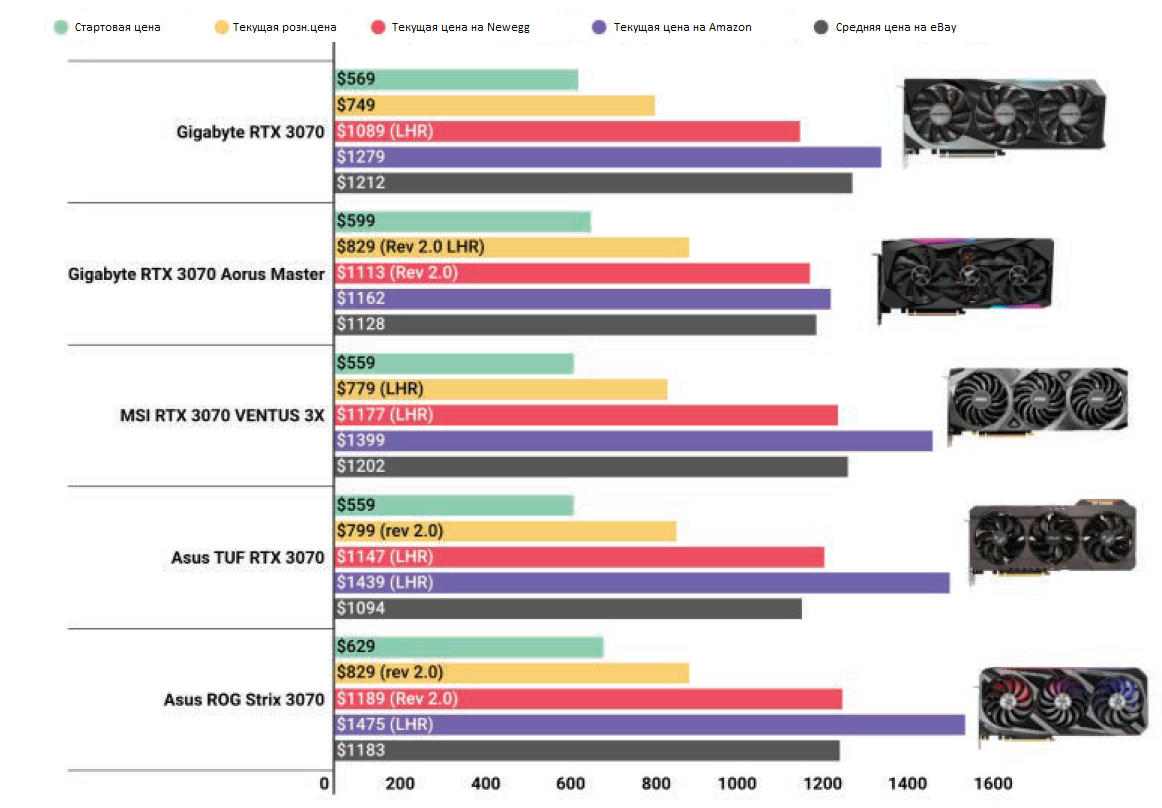

Угроза Lapsus$ Group опубликовать информацию о LHRlimiting, скорее всего, основана на их понимании рынка GPU, который в последние несколько лет страдает от нехватки поставок и высоких цен из-за зависимости майнеров криптовалют от GPU, поскольку майнеры конкурируют с геймерами по всему миру за покупку всех доступных GPU как для майнинга, так и для игр. Графические процессоры необходимы геймерам для того, чтобы играть в видеоигры последнего поколения с более высоким разрешением и временем отклика, поскольку графические процессоры обеспечивают плавное визуальное восприятие для геймеров. Цены на графические процессоры только начали снижаться из-за более широкого снижения цен на криптовалюты (в частности, на Bitcoin и Ethereum) за последние несколько месяцев. В последние несколько недель ограничение LHR отдельно вызвало обеспокоенность по поводу безопасности в связи с сообщениями о том, что инструмент, который рекламировался как способный обойти эту технологию, был заражен трояном. Вместе эти эпизоды подчеркивают постоянный интерес киберпреступников к криптовалютной экосистеме.

Как отмечает Tech Radar, угроза Lapsus$ Group опубликовать спецификации, ограничивающие LHR, противоречит их просьбе к NVIDIA самостоятельно отменить это ограничение в обмен на то, что данные не будут опубликованы. Это противоречие указывает на большую вероятность того, что либо Lapsus$ Group не понимает, как будет работать обход, либо у них нет этих данных, и они пытаются блефовать чтобы помочь своим или чужим усилиям по добыче криптовалюты.

После утечки сертификатов подписи кода NVIDIA от Lapsus$ в феврале 2022 года исследователи безопасности обнаружили, что утечка сертификатов использовалась для подписи вредоносного ПО, что позволяло вредоносным программам выдавать себя за легитимные и проскальзывать мимо средств защиты на машинах Windows.

Рис. 4: Цены на графический процессор Nvidia RTX 3070 в ноябре 2021 года были намного выше, чем во время его запуска в 2020 году.

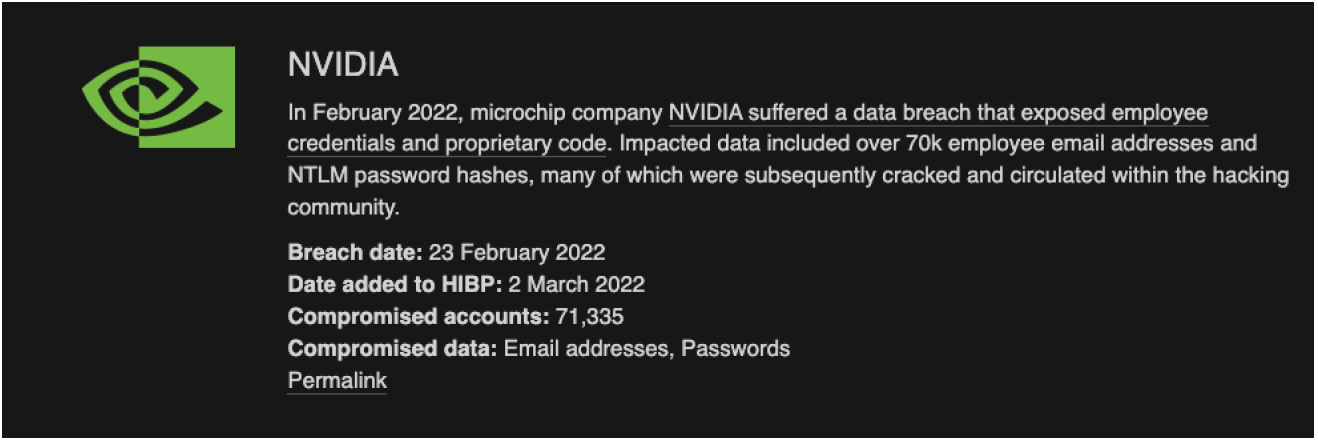

В результате атаки в феврале 2022 года производитель GPU получил 20 Гб данных, которые включали в себя схемы оборудования, прошивки, драйверы, учетные записи электронной почты и хэши паролей более чем 71 000 сотрудников. Группа начала сливать эти данные в интернет после того, как NVIDIA отказалась вести с ними переговоры. Утечка включала 2 сертификата подписи кода, используемых разработчиками NVIDIA для подписи своих драйверов и исполняемых файлов. Хотя срок действия обоих украденных сертификатов NVIDIA истек, Windows все еще позволяет загружать в операционную систему драйверы, подписанные этими сертификатами. По данным исследователей безопасности, вредоносные двоичные файлы подписывались украденными сертификатами, чтобы подделать легитимные программы NVIDIA, которые появились в базе образцов вредоносного ПО VirusTotal.

Согласно отчетам, в подписанных двоичных файлах был обнаружен Mimikatz - инструмент для латерального перемещения, который позволяет злоумышленникам перечислять и просматривать учетные данные, хранящиеся в системе; также были обнаружены вредоносные программы и инструменты для взлома, включая маячки Cobalt Strike и бэкдоры, трояны удаленного доступа, в том числе QuasarRAT.

Рис. 5: В феврале 2022 группировка Lapsus$ утверждала, что украла 1 ТБ данных NVIDIA.

Рис. 6: Детали утечки данных NVIDIA, включающие 71 335 адресов электронной почты сотрудников и NTLM-хэши паролей.

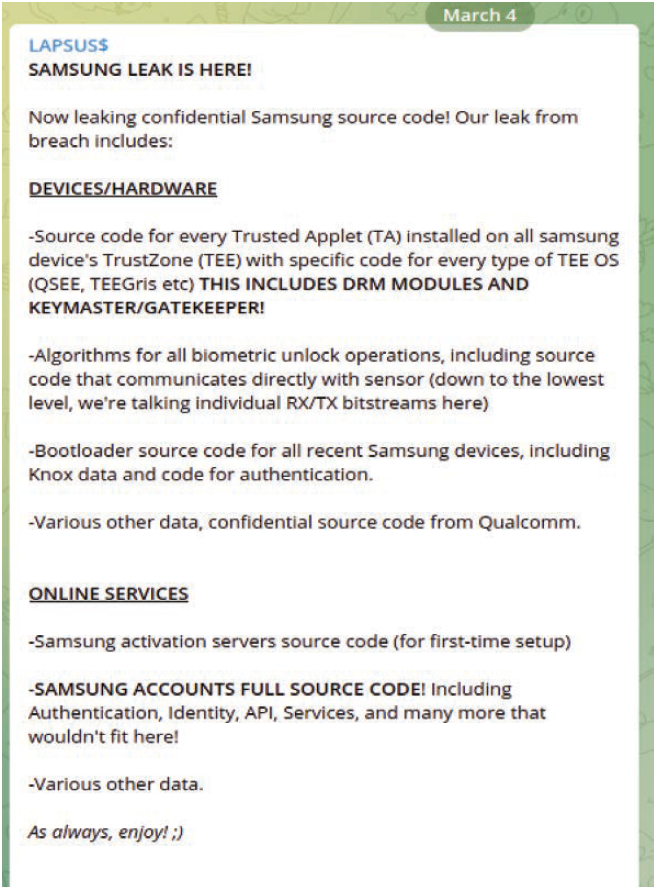

Samsung

Группа Lapsus$ взяла на себя ответственность за утечку украденных данных из Samsung Electronics, согласно отчету Security Affairs от 5 марта 2022 года. Похищенные данные, предположительно, включали:

- Исходный код каждого Trusted Applet (TA), установленного в среде TrustZone компании Samsung и используемого для конфиденциальных операций.

- Алгоритмы для всех операций биометрической разблокировки, включая исходный код, который взаимодействует непосредственно с сенсором.

- Исходный код загрузчика для всех последних устройств Samsung, включая данные Knox и код для аутентификации.

- Различные другие данные, включая конфиденциальные данные компании Qualcomm.

- Полный исходный код технологии, используемой для авторизации и аутентификации учетных записей Samsung, включая API и сервисы.

Lapsus$ Group разделила извлеченные данные на 3 сжатых файла. О доступности образцов данных было объявлено на ее Telegram-канале и выложен торрент-файл для их скачивания. В торрент-файле также содержится краткое описание содержимого, доступного в 3 сжатых файлах:

- Часть 1 содержала дамп кода и связанные с ним данные о Security/Defense/Knox/Bootloader/TrustedApps и различных других элементах.

- Часть 2 содержала дамп исходного кода и соответствующие данные о безопасности и шифровании устройств.

- Часть 3 содержала различные репозитории из Samsung GitHub: разработка мобильной защиты, бэкенд учетной записи Samsung, бэкенд/фронтенд Samsung pass и SES (Bixby, Smartthings, магазин).

7 марта 2022 года компания Samsung подтвердила агентству Bloomberg, что некоторые внутренние данные компании стали известны посторонним лицам в результате нарушения безопасности. По результатам первоначального расследования, проведенного Samsung, утечка ограничилась исходным кодом, относящимся к работе устройств Galaxy, но не включала персональные данные клиентов и сотрудников.

Рис. 7: В марте 2022 года группировка Lapsus$ угрожала утечкой исходного кода Samsung в своем Telegram-канале.

Аресты

1 апреля 2022 года полиция лондонского Сити сообщила, что двум неназванным подросткам, 16-летнему и 17-летнему, которые предположительно были связаны с Lapsus$ Group, были предъявлены обвинения в участии во вредоносной деятельности.

По словам Майкла О'Салливана, детектива-инспектора из полиции лондонского Сити, в ходе расследования было выявлено 3 эпизода несанкционированного доступа к компьютеру с намерением нарушить надежность данных, а также по 1 эпизоду мошенничества путем ложного представления и несанкционированного доступа к компьютеру с целью отключения доступа к данным жертвы. Кроме того, неназванному 16-летнему подростку было предъявлено обвинение в создании условий для выполнения компьютером безопасного несанкционированного доступа к функции программы. Оба человека, обвиняемые в ходе расследования, считаются несовершеннолетними, что ограничивает раскрытие их личности. Эти 2 неназванных подростка входят в число 7 подозреваемых в осуществлении хакерской кампании, в результате которой 30 марта 2022 года произошла утечка 70 Гб данных, принадлежащих гиганту программных услуг Globant, и этот инцидент все еще расследуется.

LockBit 2.0 - Ignitarium (Индия) и LockBit 3 .0 - Diodes (США)

Согласно данным виктимологии шифровальщиков, составленной компанией Recorded Future, шифровальщик LockBit, который начал действовать в 2019 году, обогнал Conti и стал самым распространенным вредоносом по количеству публично заявленных жертв. По результатам исследования, проведенного компанией Mandiant, многочисленные вторжения с использованием LockBit были приписаны UNC2165 - финансово мотивированной хакерской группе, которая имеет много общих черт с группировкой Evil Corp.

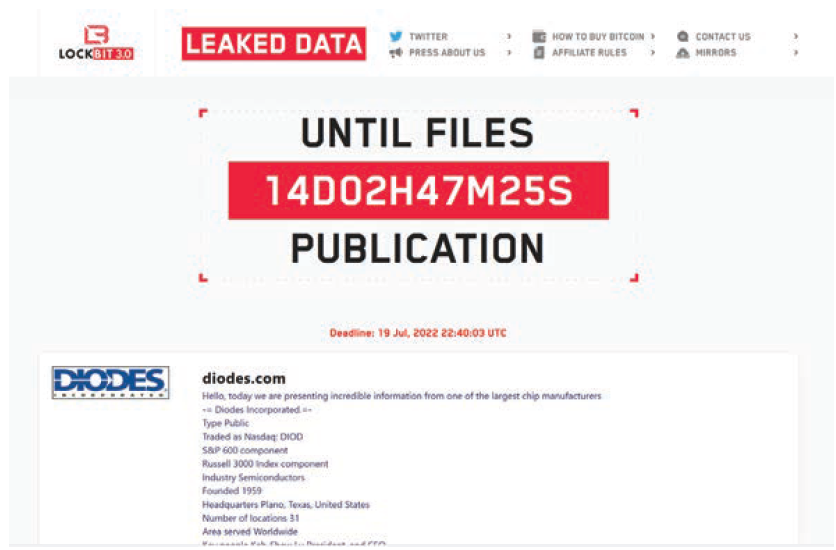

Хакерская группа LockBit, операторы одноименной программы, за последние 5 месяцев объявили жертвами 2 полупроводниковые компании. Первой была Ignitarium, индийская компания, занимающаяся разработкой чипов и встраиваемых систем. Впервые эта информация появилась 23 марта 2022 года на сайте «LockBit 2.0 Leaked Data» (блог вымогателей LockBit 2.0). Вторым был Diodes, Inc., мировой производитель полупроводников со штаб-квартирой в Плано, штат Техас, США, чьи украденные данные впервые были загружены на обновленный блог LockBit 3.0 под названием «LockBit 3.0 Leaked Data» 29 июня 2022 года. В случае с Ignitarium украденные данные, включавшие исходный код, можно было скачать бесплатно. В случае с Diodes злоумышленники заявили, что имеют 2 ТБ данных компании, включая технические документы, такие как «технические паспорта, рентгеновские снимки, инструкции, тесты, комментарии инженеров, производственные затраты и схемы изготовления пластин». Пакет данных также якобы включал конфиденциальную информацию компании, такую как «банковские документы, контракты с производителями компьютерного оборудования, документы о заказах и отгрузках и внутреннюю переписку компании, включая банковскую корреспонденцию и переписку с компаниями-клиентами». В записке с требованием выкупа также содержались конкретные инструкции, такие как:

- Платеж в размере $10 000 необходим для продления срока до обнародования данных на 24 часа.

- Платеж в размере $14 453 391 для уничтожения всей информации.

- Кроме того, можно заплатить $14 453 391, чтобы скачать данные в любой момент.

Злоумышленники также создали следующие кошельки для платежей:

- BTC-кошелек: bc1q9elveqafa7m2e0vdeenjp46qukvjjgpffh2rys

- Кошелек Monero (XMR): 48XyFEbDz4117SopGgaSjAaMK2uXqvnmq7W2wFXKUFPJNdTLFUvgKyx82jcRiWXBDv9ojbijGYyqz9edtrsgZG9NMHG7Xff

На момент составления данного отчета в этих кошельках не появилось ни одной транзакции.

Рис. 8: Объявление о взломе Diodes Inc. с таймером обратного отсчета до обнародования данных на сайте утечек.

LockBit 2.0

В июне 2021 года появилась обновленная версия программы LockBit под названием LockBit 2.0, которая работала по модели RaaS, позволяя «партнерам использовать ее по своему усмотрению, при условии, что процент от незаконно полученной прибыли будет делиться с операторами LockBit в качестве комиссионных», согласно данным Австралийского центра кибербезопасности (ACSC). LockBit 2.0 был замечен в атаках глобального масштаба. Кроме того, с тех пор как 13 июля 2021 года LockBit 2.0 впервые начал публиковать на своем сайте утечек, мы обнаружили ссылки на организации в следующих отраслях: разработка программного обеспечения, автомобилестроение, банковское дело, гостиничный бизнес, информационные технологии, розничная торговля, телекоммуникации и другие. Было замечено, что LockBit 2.0 использует существующую уязвимость в продуктах Fortinet FortiOS и FortiProxy, отслеживаемую как CVE-2018-13379, для получения первоначального доступа к сетям жертв.

LockBit 3.0

27 июня 2022 года банда LockBit запустила свою новейшую RaaS-операцию, LockBit 3.0. LockBit также запустила программу «bug bounty», по сообщениям, первую в своем роде в темной паутине, в рамках которой RaaS-группа просит исследователей безопасности присылать сообщения об ошибках в обмен на выплаты в размере от 1000 до 1 миллиона долларов.

На данный момент неясно, какие технические изменения LockBit внесла в свой шифровальщик; однако вымогательская записка больше не называется «Restore-My-Files.txt», а вместо этого перешли к формату [id]. README.txt. По данным BleepingComputer, с запуском LockBit 3.0 группа угроз также приняла новую модель вымогательства, в которой она дает заинтересованным покупателям возможность приобрести украденные данные, пока атака LockBit 3.0 еще продолжается. В зависимости от объема украденных данных покупатели могут скачивать их напрямую или через торренты для крупных пакетов. Кроме того, исследователи из Trend Micro отметили, что часть кода LockBit 3.0, похоже, заимствована у шифровальщика BlackMatter, отсюда его прозвище «LockBit Black».

Программа вознаграждения - это обновленная программа RaaS, которая предлагает вознаграждение за персональные данные высокоценных целей, а также за веб-эксплойты. LockBit предлагает вознаграждения и за другие категории информации, включая: ошибки на веб-сайтах, ошибки шифрования, доксинг, мессенджер TOX и сеть TOR. В тех же сообщениях на своей странице с предложениями о багах LockBit также предлагает инновационные методы и идеи по улучшению работы с шифровальщиком. Согласно веб-сайту вымогателей, LockBit принимает платежи за выкуп в своих обычных криптовалютах, BTC и Monero, но теперь будет принимать и Zcash.

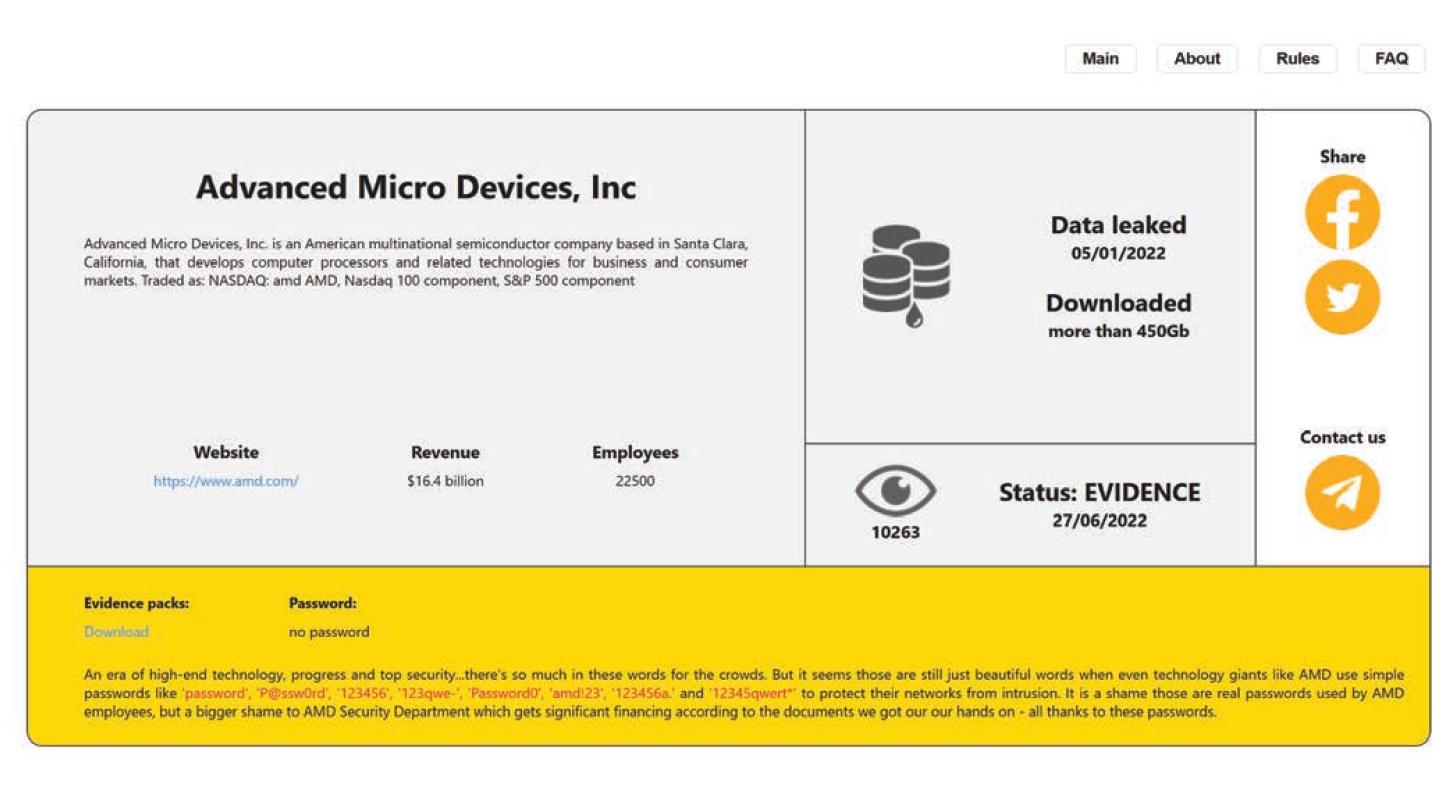

RansomHouse - AMD (США)

1 мая 2022 года мы обнаружили, что компания AMD была указана на сайте утечек шифровальщика RansomHouse. Злоумышленники утверждали, что украли у AMD данные объемом 450 Гб, включая исследовательскую и финансовую информацию. Хакеры предоставили для загрузки бесплатный образец данных, содержащий более 77 000 якобы скомпрометированных устройств, принадлежащих AMD, и высмеяли предполагаемую жертву за низкий уровень безопасности при использовании легко подбираемых паролей.

Рис. 9: Группа RansomHouse разместила данные, принадлежащие AMD, на своем сайте утечек и высмеяла их низкий уровень безопасности.

RansomHouse утверждает, что не использует никаких программ для шифрования данных, а вместо этого фокусируется на проникновении в сети через непропатченные уязвимости для кражи данных. Группа появилась в декабре 2021 года после того, первой жертвой стало Управление по алкоголю и азартным играм Саскачевана (SLGA). В качестве своих жертв она также называет NVIDIA и Samsung, которые также были взломаны Lapsus$.

По словам аналитика по угрозам компании Emisoft Бретта Кэллоу, платформа RansomHouse предположительно используется «членами клуба», которые осуществляют атаки с помощью собственных инструментов, включая программу White Rabbit. Однако это отличается от других утверждений, что RansomHouse не шифрует данные жертв, и что их вымогательство основано исключительно на угрозе обнародовать украденные файлы. В отчете Cyberint от 23 мая 2022 года отмечается, что более известная группа Lapsus$ рекламировала RansomHouse в своем Telegram-канале. Хотя точное происхождение RansomHouse остается неясным, исследователи Cyberint считают, что группа состоит из опытных пентестеров, основываясь на некоторых их сообщениях в Telegram, которые Cyberint отслеживала.

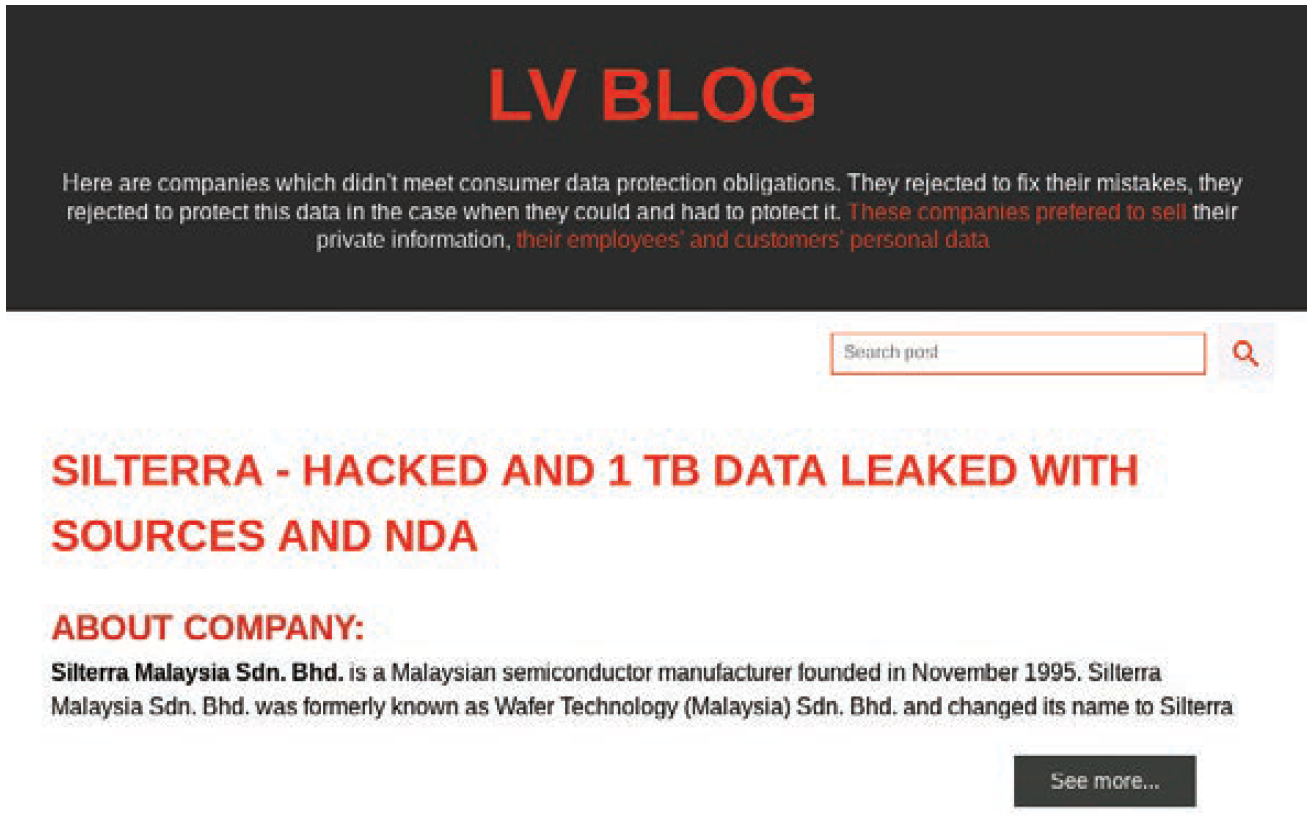

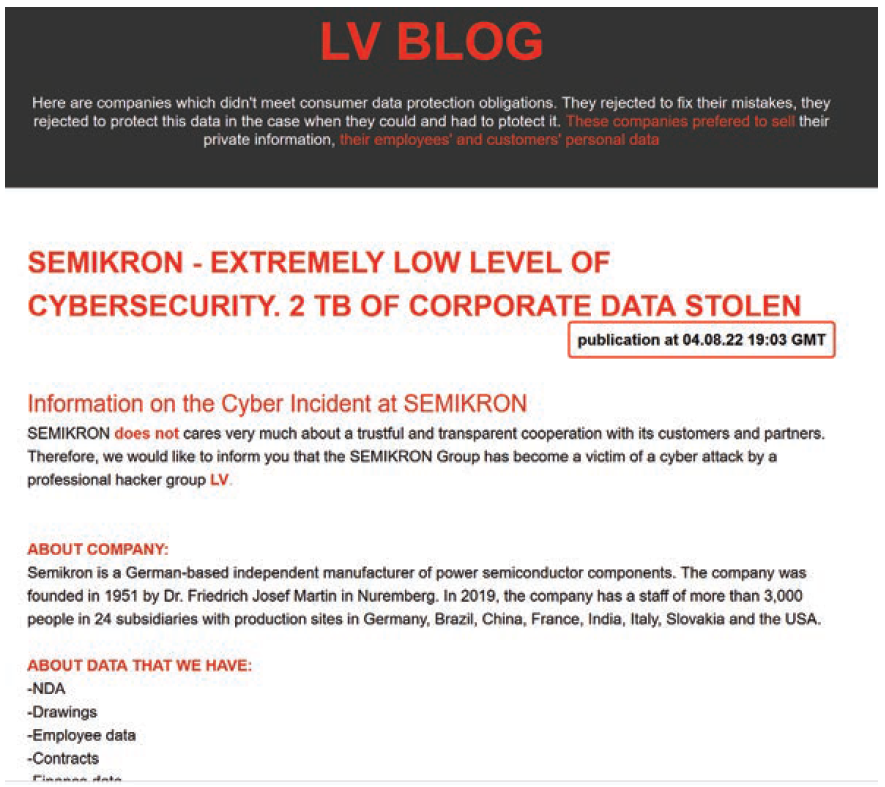

Шифровальщик LV - SilTerra Malaysia Sdn. Bhd. и Semikron

4 июня 2022 года мы обнаружили, что SilTerra Malaysia Sdn. Bhd., малазийский производитель полупроводников, был указан на сайте утечек LV Blog, управляемом хакерской группировкой LV. Компания, которая ранее была известна как Wafer Technology, была основана в 1995 году. По словам злоумышленников, скомпрометированные данные объемом 1 ТБ включают документы по бизнес-планированию, страховую информацию, финансовые данные, данные сотрудников, данные клиентов и многое другое, и все они были доступны для загрузки. 4 августа 2022 года мы также обнаружили компанию Semikron, независимого производителя силовых полупроводниковых компонентов, расположенного в Германии, в качестве жертвы на сайте LV blog. LV утверждает, что похитила у Semikron 2 ТБ данных, включая NDA, чертежи, данные сотрудников, контракты, финансовые данные, инвестиционные данные и данные клиентов. Кроме того, хакеры утверждали, что сети Semikron имеют множество бэкдоров и уязвимостей, и направляли посетителей блога на другой сайт в TOR для получения доступа к 10% имеющихся данных. Также был указан хэндл qTox для переговоров о возврате данных.

Хотя мы не смогли определить векторы атак, которые привели к атакам на SilTerra Malaysia и Semikron, мы считаем, что LV, также известный как «.0nzo8yk Virus» и обнаруженный еще в июне 2020 года, является модифицированной версией варианта шифровальщика REvil/Sodinokibi v2.03, принятого операторами банды LV. Среди основных технических обновлений вредоносной программы, проведенных группировкой LV, было удаление CnC-серверов, которые использовались операторами REvil для отслеживания заражений, и замена их собственными серверами. Мы не обнаружили никакой рекламы, продаж или найма партнеров LV на Darknet-форумах или в других источниках.

Рис. 10: Объявление LV о краже 1 ТБ данных у SilTerra Malaysia Sdn. Bhd.

Рис. 11: Объявление LV о краже 2 ТБ данных у Semikron.

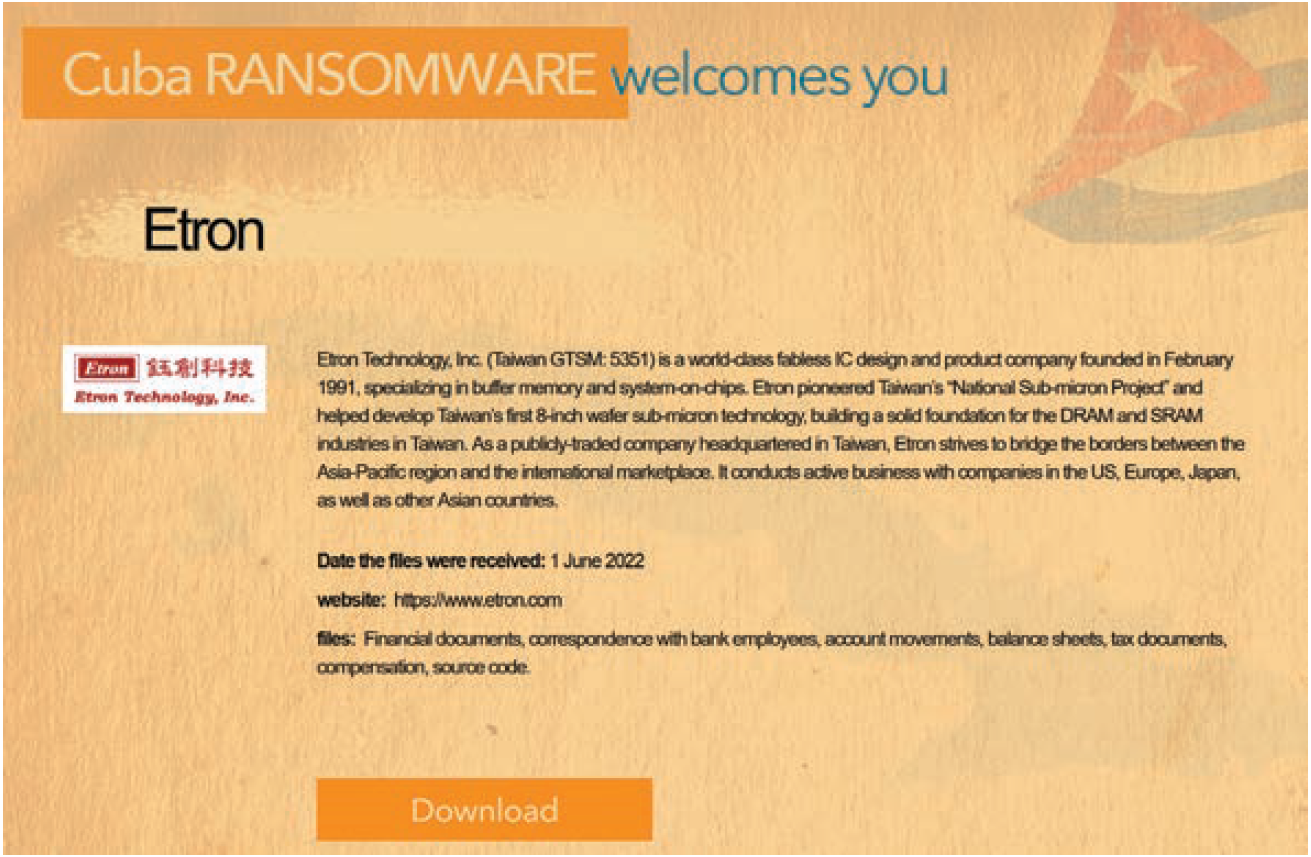

Шифровальщик Cuba - Etron Technology (Тайвань)

13 июня 2022 года на сайте утечек Cuba Leaks появилось сообщение о том, что 1 июня 2022 года они впервые получили файлы от компании Etron Technology, занимающейся разработкой и производством чипов. Для загрузки доступны финансовые документы, переписка с сотрудниками банка, движения по счетам, балансовые отчеты, налоговые документы, компенсации и исходный код. 8 июня 2022 года компания Trend Micro Inc. сообщила о новом варианте шифровальщика Cuba, использовавшего в двух атаках на организации, расположенные в Азии, в конце апреля 2022 года.

Компания Etron Technology была основана в феврале 1991 года и специализируется на производстве буферной памяти и систем-на-чипах. Компания Etron Technology стала пионером тайваньского «Национального субмикронного проекта» и помогла разработать первую в Тайване субмикронную технологию на 8-дюймовых пластинах, заложив прочный фундамент для индустрии DRAM и SRAM. Будучи публичной компанией со штаб-квартирой на Тайване, Etron Technology стремится преодолеть границы между Азиатско-Тихоокеанским регионом и международным рынком. Она ведет активный бизнес с компаниями в США, Европе, Японии, а также в других странах Азии. С тех пор как группировка Cuba впервые появилась в феврале 2020 года, ее вредонос неоднократно всплывал с новыми вариантами. Последний штамм, замеченный в конце апреля 2022 года, демонстрировал оптимизированные методы исполнения и заражения. Обновление позволило Cuba лучше завершать процессы и сервисы, в том числе в Microsoft Outlook, Microsoft Exchange и MySQL, чтобы больше файлов и приложений в зараженной системе могли быть зашифрованы. Полный список процессов и сервисов, затронутых атакой, приводится в отчете Trend Micro.

Еще одним отличием апрельского варианта 2022 года является расширение списка безопасных каталогов и типов файлов. Таким образом, этот новейший вариант Cuba будет избегать большего количества каталогов и типов файлов при шифровании. Вероятно, это делается для того, чтобы избежать обнаружения. Кроме того, в новом штамме Cuba сохранил только 2 команды, которые являются фразами, связанными с каталогами или местоположением. Прежние варианты, например от марта 2022 года, содержали больше команд и функций. Атакующие также обновили записку с требованием выкупа, указав, что украденные данные будут опубликованы на их сайте, если жертвы откажутся от переговоров в течение определенного времени. Это означает новое намерение использовать методы двойного вымогательства с запуском DDoS-атак против жертв. В записке о выкупе также присутствует «qTox», который обеспечивает живую техническую поддержку переговоров о выплате выкупа.

Время атаки и объявление компании Etron Technology в качестве жертвы указывают на то, что новый вариант, скорее всего, был использован в атаке на Etron Technology. Это также указывает на то, что Etron Technology, скорее всего, отказалась платить выкуп в отведенное для переговоров время, в результате чего их данные были раскрыты на Cuba Leaks.

Рис. 12: Группировка Cuba разместила данные, принадлежащие Etron Technology, на своем сайте утечек.

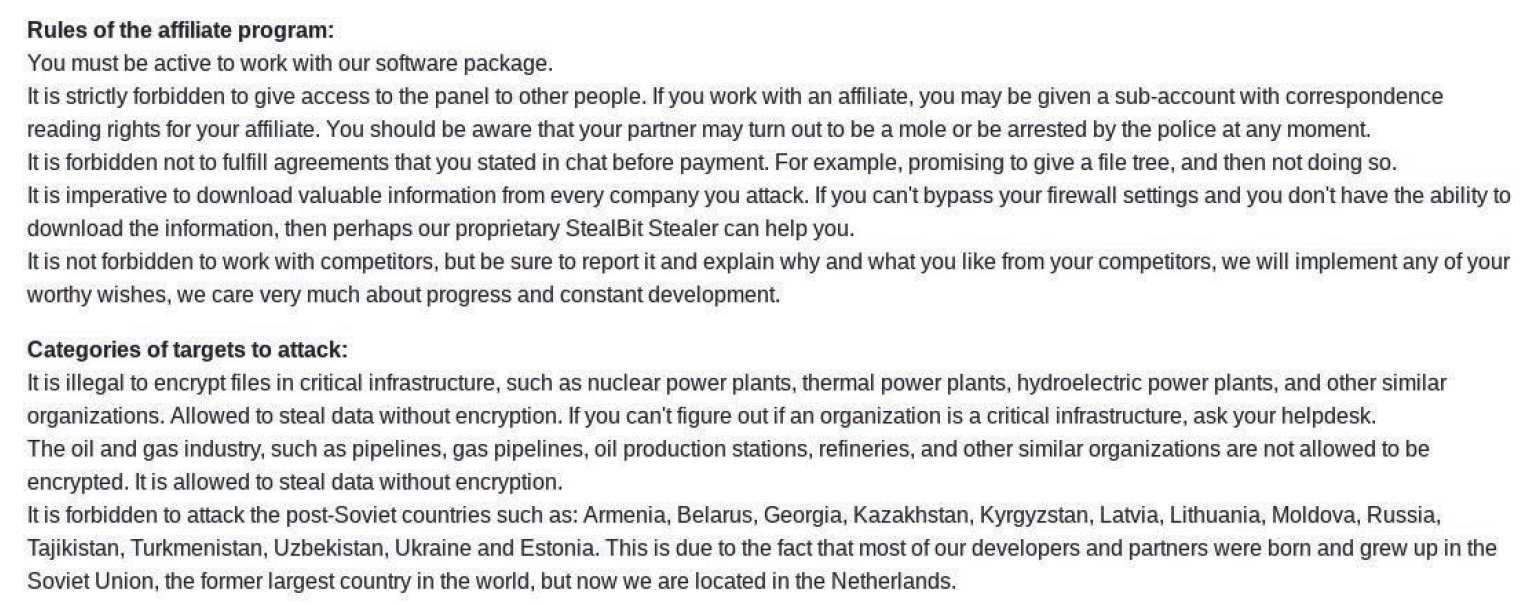

Правила партнерских программ шифровальщиков по отказу от атак на критически важную инфраструктуру

Аффилированные лица, работающие с шифровальщиками, известны только операторам вредоносов и должны следовать определенным правилам, установленным хакерами. Например, операторы LockBit 3.0 разрешают партнерам работать с другими операторами шифровальщиков, но хотят, чтобы филиалы сообщали о такой деятельности и объясняли, почему они это делают и что им нравится в их конкурентах. LockBit 3.0 также прямо запрещает партнерам шифровать файлы на объектах критической инфраструктуры, таких как атомные и тепловые электростанции, что, по нашему мнению, является мерой, направленной на то, чтобы Госдепартамент США не отвлекал ресурсы на борьбу с данной группировкой. Однако на странице правил партнерской программы злоумышленников полупроводниковые компании не определены четко как критическая инфраструктура, что технически может позволить партнерам не только красть данные, но и шифровать файлы, принадлежащие полупроводниковым компаниям. Такие партнерские программы можно рассматривать как беспроигрышный сценарий как для продвинутых хакерских группировок, так и для операторов шифровальщиков, поскольку хакеры могут использовать существующие семейства шифровальщиков для шифрования и кражи информации, принадлежащей полупроводниковым фирмам, а операторы, которые в первую очередь мотивированы финансово, получают долю от выкупа.

Рис. 13: Правила LockBit 3.0, разрешающие партнерам работать с другими операторами шифровальщиков и прямо запрещающие филиалам шифровать файлы, принадлежащие компаниям критической инфраструктуры. Однако партнерам разрешается похищать данные, принадлежащие критической инфраструктуре, без шифрования.

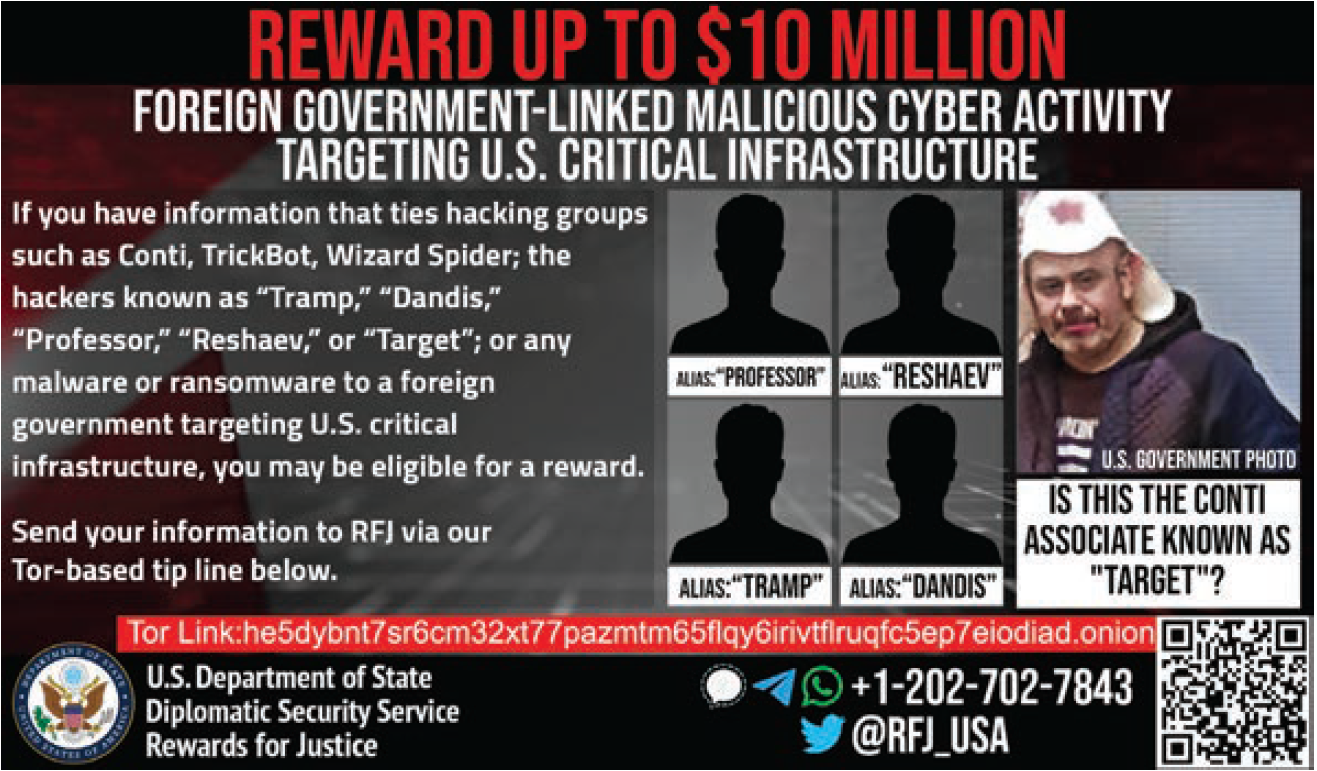

Любая группа киберугроз, которая переступит черту и нацелится на расположенные в США объекты критической инфраструктуры, скорее всего, станет объектом преследования со стороны правительства США. 11 августа 2022 года Государственный департамент США объявил о вознаграждении в размере до 10 миллионов долларов тому, кто сможет предоставить информацию о 5 высокопоставленных членах Conti - программа Rewards of Justice предусматривает денежное вознаграждение за информацию, касающуюся киберугроз, влияющих на национальную безопасность США. Издание BleepingComputer сообщает, что хотя бренд Conti закрылся, его члены все еще активны и действуют в других операциях с шифровальщиками и группах вымогателей. Поскольку программа «Rewards of Justice» также стимулирует отдельных лиц предоставлять информацию о связанной с иностранными государствами вредоносной кибердеятельности, направленной против критической инфраструктуры США, маловероятно, что иностранные хакерские группы захотят рисковать, чтобы их вычислили и назначили за их головы награду. Мы считаем, что киберпреступным группам проще проводить кибератаки, используя существующие семейства шифровальщиков, чтобы запутать следы.

Рис. 14: Государственный департамент США предлагает вознаграждение в размере до 10 миллионов долларов за информацию о любом лице, участвующем в злонамеренной кибердеятельности, направленной против критической инфраструктуры США, в том числе действующем по указанию или под контролем иностранных правительств.

Агентство по кибербезопасности и инфраструктурной безопасности США (CISA) перечисляет 16 отраслей критической инфраструктуры, чьи активы, системы и сети, физические или виртуальные, считаются настолько жизненно важными для США, что их отключение или разрушение окажет пагубное влияние на национальную безопасность, национальную экономическую безопасность, здоровье или безопасность населения страны или любую их комбинацию. Полупроводниковая промышленность в настоящее время не определена правительством США как отрасль критической инфраструктуры, и она также не включена в список критически важных производственных отраслей. Но хотя на момент написания данной статьи полупроводниковая промышленность, возможно, не была включена в список критически важных инфраструктурных отраслей, с учетом растущего признания ее стратегической важности, а также плана правительства США по поддержке внутреннего производства микросхем, мы считаем, что существует большая вероятность того, что в будущем правительство США может отнести полупроводниковые компании к критически важной инфраструктуре, что послужит новым сдерживающим фактором для предотвращения атак на отрасль со стороны вымогателей.

Мы также считаем, что государственные хакерские группы, возможно, уже стали партнерами операторов RaaS и используют различные семейства шифровальщиков для проведения кибератак с основной целью кражи данных у полупроводниковых компаний. Таким образом, государственные угрозы могут использовать легкодоступные шифровальщики для шифрования и кражи информации, а кибератаки выглядят как атаки финансово мотивированных группировок. Поскольку атаки на такие известные цели, как критически важные объекты инфраструктуры и полупроводниковые компании, привлекают внимание общественности по всему миру, хакеры стараются действовать анонимно, перекладывая вину на группы, занимающиеся вымогательством.

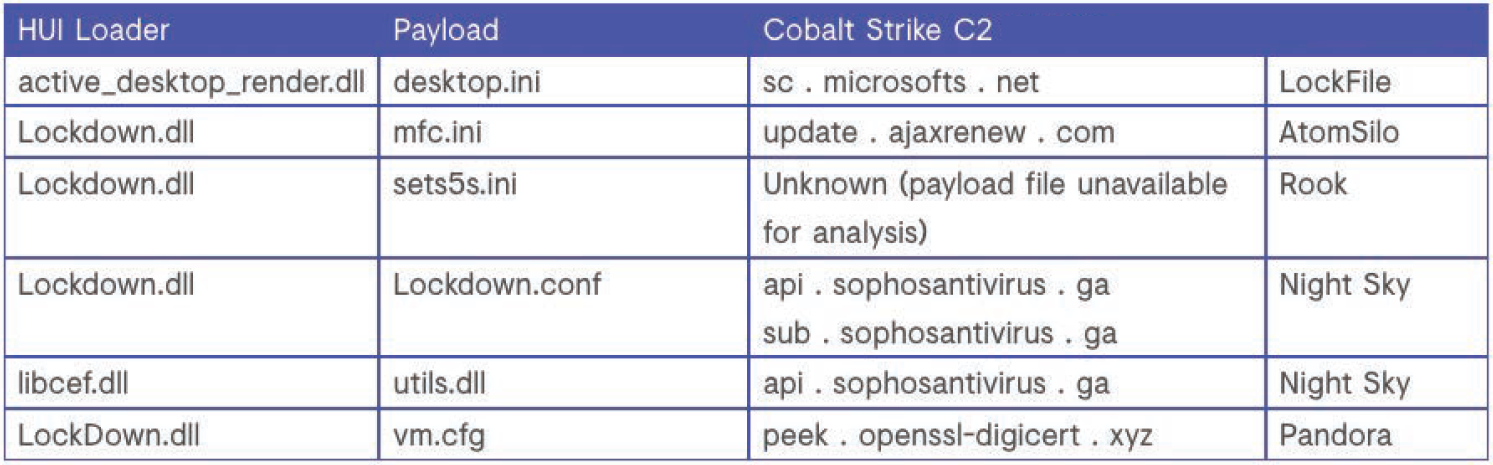

Атаки шифровальщиков как прикрытие для кражи интеллектуальной собственности

Хотя мы не нашли прямых связей между хакерскими группами, предположительно спонсируемыми государством, и кибератаками на полупроводниковые компании, описанными в этом отчете, исследователи Secureworks обнаружили Bronze Starlight, китайскоязычную группу, действующую с 2021 года. Bronze Starlight предположительно использует программы-вымогатели и атаки с двойным вымогательством как камуфляж для систематического, спонсируемого государством кибершпионажа и кражи интеллектуальной собственности. По данным Secureworks, три четверти жертв Bronze Starlight - это организации, которые обычно представляют интерес для кибершпионажа со стороны Китая, в том числе фармацевтические компании, разработчики электронных компонентов и производственные фирмы. Группа использовала в своих атаках как минимум 5 штаммов шифровальщиков, а именно: LockFile, AtomSilo, Rook, Night Sky и Pandora. Группа использует тактику двойного вымогательства, шифруя конфиденциальные данные и угрожая жертвам публичной утечкой информации, что позволяет Bronze Starlight выглядеть финансово мотивированной на первый взгляд.

Однако Secureworks утверждает, что реальной целью является кибершпионаж и кража интеллектуальной собственности для поддержки экономических целей Китая, и что хакерская группа нацелилась только на небольшое количество жертв в течение короткого периода времени с каждым семейством шифровальщиков. Такие короткие периоды и небольшое количество жертв не позволяют исследователям безопасности привлечь слишком много внимания, что приводит к атрибуции атак с группами вымогателей. Такие характеристики не соответствуют тому, как действуют типичные аффилированные лица, занимающиеся распространением шифровальщиков, они обычно проводят как можно больше атак, чтобы получить максимальную финансовую выгоду от своей преступной деятельности. В данном случае Bronze Starlight тщательно выбирала цели с высокоценными данными для китайского правительства, и не атаковала прочие организации. Сообщается, что Bronze Starlight также использовала HUI Loader, а также относительно редкую версию PlugX, трояна удаленного доступа, связанного исключительно с китайскоязычными хакерскими группами.

Рис. 15: Образцы HUI Loader и Cobalt Strike использованных группой Bronze Starlight.

Заключение

Мы считаем, что полупроводниковая промышленность останется привлекательной мишенью для банд вымогателей и других киберпреступников. С увеличением финансирования со стороны правительства США в форме CHIPS и Закона о науке для поддержки отечественной полупроводниковой промышленности США, существует большой потенциал для расширения и роста отрасли, и мы считаем, что эта тенденция станет гораздо более сильным стимулом для финансово мотивированных хакерских групп и их партнеров атаковать полупроводниковые компании, принадлежащие США и их союзникам, таким как Тайвань, Южная Корея и Япония. Хотя мы не обнаружили прямой связи между вышеупомянутыми кибератаками на полупроводниковые компании и кибершпионажем со стороны различных государств, мы считаем, что финансово мотивированные операторы вполне могут использовать напряженность между США\Китаем и США\Россией для продажи связанных с разработкой полупроводников материалов национальным государствам.

Разработка и производство полупроводников уже давно является стратегической целью Китая. Такая самодостаточность особенно важна во время войны, когда возможные международные санкции могут положить конец импорту полупроводников. Ожесточенная конкуренция за превосходство в производстве полупроводников находится в центре геополитической борьбы между Китаем и Тайванем, а также всем Азиатско-Тихоокеанским регионом; прошлые достижения Китая в производстве полупроводников уже были связаны с предполагаемым шпионажем. Мы не исключаем возможности участия национальных государств в атаках шифровальщиков на полупроводниковые компании. Более того, государства могут скрываться за фасадом операторов программ-вымогателей и их партнеров, и вряд ли возьмут на себя ответственность за кражу данных полупроводниковых компаний. Злоумышленники, предположительно действующие в интересах национальных государств, такие как Bronze Starlight, уже использовали несколько видов программ-вымогателей для шифрования, кражи или уничтожения данных.

Несмотря на рост напряженности в отношениях между США и Китаем в связи с визитом спикера Пелоси на Тайвань, мы считаем, что военный конфликт в ближайшем будущем маловероятен. Однако вместо прямой военной конфронтации существует большая вероятность того, что Китай будет вести кибервойну против Тайваня и США, причем возможной целью могут стать полупроводниковые компании. Мы считаем, что Китай, Россия и Северная Корея имеют возможности и политическую волю для проведения кибератак против США и их союзников, в частности, ведущих полупроводниковых компаний, таких как TSMC и Samsung. Мы ожидаем, что киберпреступники будут проводить атаки не только непосредственно против этих полупроводниковых компаний, но и против их компаний-партнеров, клиентов и поставщиков.

Любые задержки или сбои в работе полупроводниковой промышленности в нынешней ситуации нехватки чипов окажут пагубное влияние на производственные возможности промышленности и могут привести к ухудшению экономических условий во всем мире. Это, в свою очередь, может привести к социальным волнениям и политическим сдвигам из-за экономических трудностей, что предположительно будет отвечать политическим, военным, экономическим и технологическим интересам некоторых государств.

Приложение: Меры противодействия

При атаках шифровальщиков нет гарантии, что данные будут возвращены, расшифрованы или защищены после оплаты. Тем не менее, для укрепления безопасности организации мы рекомендуем следующие меры по снижению общего риска и воздействия кибератак:

- Сохраняйте автономные резервные копии конфиденциальных данных и следите за тем, чтобы эти копии оставались актуальными, чтобы предотвратить потерю данных в случае заражения.

- Сегментация сети может остановить распространение шифровальщиков по сети организации. Это решение предполагает разделение большой сети на более мелкие сегменты и может быть выполнено с помощью брандмауэров, виртуальных локальных сетей и других методов разделения.

- Открытые серверы протокола удаленного рабочего стола (RDP) также используются злоумышленниками для получения первоначального доступа в сеть объекта. Атакующие ищут сети, в которых есть выходящие в интернет серверы с RDP, а затем используют уязвимости в этих серверах или применяют атаки перебором паролей. Проникнув в сеть они могут передвигаться латерально и устанавливать на целевые машины вредоносное ПО, часто отключая резервное копирование и другие средства защиты. Если решения удаленного доступа имеют решающее значение для повседневной работы, все службы и протоколы удаленного доступа, такие как Citrix и RDP, должны быть оснащены многофакторной аутентификацией (MFA).

- В дополнение к MFA конечные пользователи могут снизить риск стать жертвой атаки методом перебора, используя менеджер паролей и устанавливая уникальный пароль для каждой учетной записи в Интернете.

- С помощью мониторинга процессов отслеживайте выполнение и команды двоичных программ, участвующих в уничтожении данных, таких как vssadmin, w badmin и bcdedit.

- Следите за подозрительными действиями по модификации файлов, особенно за большим количеством модификаций файлов в пользовательских каталогах.

- Рассмотрите возможность хранения конфиденциальной информации клиентов на системах, отключенных от Интернета или сегментированных от остальной части корпоративной сети. Поскольку атакующие шифруют все файлы на системе жертвы и часто ищут каталоги в сети (например, сетевые файловые ресурсы) для шифрования, перемещение особо важных данных клиентов на систему без доступа к Интернет или к остальной сети поможет минимизировать доступ хакеров к таким данным.

- Организации также должны внимательно следить за жертвами, которые указаны на сайтах утечек, на предмет потенциальных связей с их собственной организацией, что может стать удобным входом для атакующих, стремящихся получить первоначальный доступ. Высоко конфиденциальная информация, публикуемая на сайтах утечек, может быть использована для фишинга, спуфинга и других видов атак, поэтому следует усилить меры безопасности в отношении любой компании, указанной на этих сайтах.

- В случае успешного распространения шифровальщика рекомендуется не платить выкуп, поскольку это может противоречить правилам OFAC/FINCEN Министерства финансов США и только поощряет поведение злоумышленников.

Шифровальщики часто следуют определенной модели поведения, которую можно выявить с помощью надежной системы анализа угроз, интегрированной с платформами SIEM. Кроме того, организации могут применять правила YARA, подобные тем, которые содержатся в пакетах Recorded Future® Hunting Packages, для выявления вредоносных программ с помощью сигнатурного обнаружения или правила SNORT для обнаружения атак на конечных точках.

Об Insikt Group и компании Recorder Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия кибер-угрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий кибер-преступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future!

Источник: https://www.recordedfuture.com