Об отчете «Вредоносные боты 2022» компании Imperva

Используя данные из нашей глобальной сети, команда Imperva Threat Research исследует растущий объем автоматизированных атак, происходящих ежедневно, ускользающих от обнаружения, сеющих хаос и совершающих мошеннические действия в Интернете.

9-й ежегодный отчет Imperva Bad Bot Report основан на данных, собранных в глобальной сети Imperva в течение 2021 года. Данные состоят из сотен миллиардов заблокированных запросов «вредоносных ботов», анонимизированных из тысяч доменов. Цель этого отчета - предоставить значимую информацию и рекомендации о природе и влиянии этих автоматизированных угроз.

Атаки ботов часто являются первым признаком мошеннической активности в сети, будь то валидация краденых учетных данных пользователей и информации о банковских картах для последующей продажи в темной паутине или парсинг собственных данных для получения конкурентных преимуществ. Часто боты используются для наблюдения за приложениями и API в попытке обнаружить уязвимости или слабую защиту. Онлайн-мошенничество, вызванное атаками автоматизированных ботов, представляет угрозу не только для бизнеса, но в первую очередь для клиентов. Атаки ботов могут привести к тому, что клиенты не смогут получить доступ к своим аккаунтам или у них будет украдена конфиденциальная информация в результате успешного мошенничества с захватом аккаунта.

Вредоносные боты маскируются и пытаются взаимодействовать с приложениями так же, как это делает легитимный пользователь, что затрудняет их выявление и блокировку. Они обеспечивают высокую скорость злоупотреблений, нелегитимного использования и атак на ваши веб-сайты, мобильные приложения и API. Они позволяют операторам ботов, злоумышленникам, недобросовестным конкурентам и мошенникам осуществлять широкий спектр вредоносных действий.

К таким действиям относятся «веб-скрейпинг» - или парсинг данных - конкурентный поиск данных, сбор персональных и финансовых данных, брутфорс входа в системы, мошенничество с цифровой рекламой, атаки на отказ в обслуживании или отказ инвентаризации, спам, мошенничество с транзакциями и многое другое.

Определения

Что такое вредоносный бот?

Вредоносные боты - это приложения, которые выполняют автоматизированные задачи со злым умыслом. Они собирают данные с сайтов без разрешения, чтобы использовать их повторно и получить конкурентное преимущество (например, цены, уровень запасов товаров на складах, пропиетарный контент). Они используются для скальпинга – массовой скупки товаров, имеющихся в ограниченном количестве, для перепродажи по более высокой цене. Они могут использоваться для проведения DDoS-атак, направленных на сети или приложения. По-настоящему гнусные злоумышленники занимаются преступной деятельностью, такой как мошенничество и открытое воровство. Подстановка учетных данных для захвата учетной записи - одна из самых распространенных тактик вредоносных ботов. Проект Open Web Application Security Project (OWASP) в своем руководстве Automated Threat Handbook предоставляет полный список из 21 различных случаев применения ботов в кибератаках.

В чем разница между легальными и вредоносными ботами?

Не все боты «плохие», есть много примеров «хороших» ботов, которые предоставляют полезные сервисы. Например, легальные боты используются для обнаружения и предоставления поисковым системам онлайн-сервисов и контента. Это гарантирует, что онлайновые компании и их продукты могут быть легко найдены потенциальными клиентами. В качестве примера можно привести такие поисковые машины, как Googlebot и Bingbot, которые благодаря своей индексации помогают людям сопоставлять свои запросы с наиболее релевантными наборами веб-сайтов.

Распознавание разницы между хорошими и плохими ботами очень важно для решений по защите от вредоносных ботов - но это становится все сложнее, поскольку поведение вредоносных ботов становится все более изощренным. Многоуровневая модель защиты, учитывающая различные модели поведения пользователей и включающая профилирование пользователей и снятие профилей, позволяет сохранить преимущества легальных ботов и отфильтровать действия вредоносных.

Уровни классификации вредоносных ботов

Компания Imperva разработала следующую систему классификации, которая подразделяет вредоносных ботов по уровню их комплексности:

- Работает с одного назначенного провайдером IP-адреса, подключается к сайтам с помощью автоматических скриптов, а не браузеров, и не сообщает о себе как браузер.

- Этот более сложный бот использует программное обеспечение «браузера без заголовков», которое имитирует технологию браузеров, включая возможность выполнения JavaScript.

- Эти боты имитируют поведение человека и являются самыми сложными в обнаружении. Они производят движения и клики мышью, которые могут обмануть даже сложные методы обнаружения. Для подключения к сайтам они используют программы автоматизации или вредоносные программы, установленные в настоящих браузерах.

- В эту группу входят как «умеренные», так и «продвинутые» вредоносные боты. Они, как правило, используют случайные IP-адреса, подключаются через анонимные прокси-серверы и P2P- сети, а также могут менять свои User-агенты. Они используют сочетание технологий и методов уклонения от обнаружения, сохраняя при этом постоянство присутствия на целевых сайтах. Они часто выбирают тактику «низких и медленных» атак, которая позволяет им проводить крупные заражения, используя меньшее количество запросов и даже задерживая запросы, что позволяет не выделяться на фоне обычного трафика и избежать срабатывания порогов обнаружения систем безопасности, основанных на количестве запросов. Этот метод уменьшает «шумы» - большие всплески трафика, создаваемые многими автоматизированными атаками.

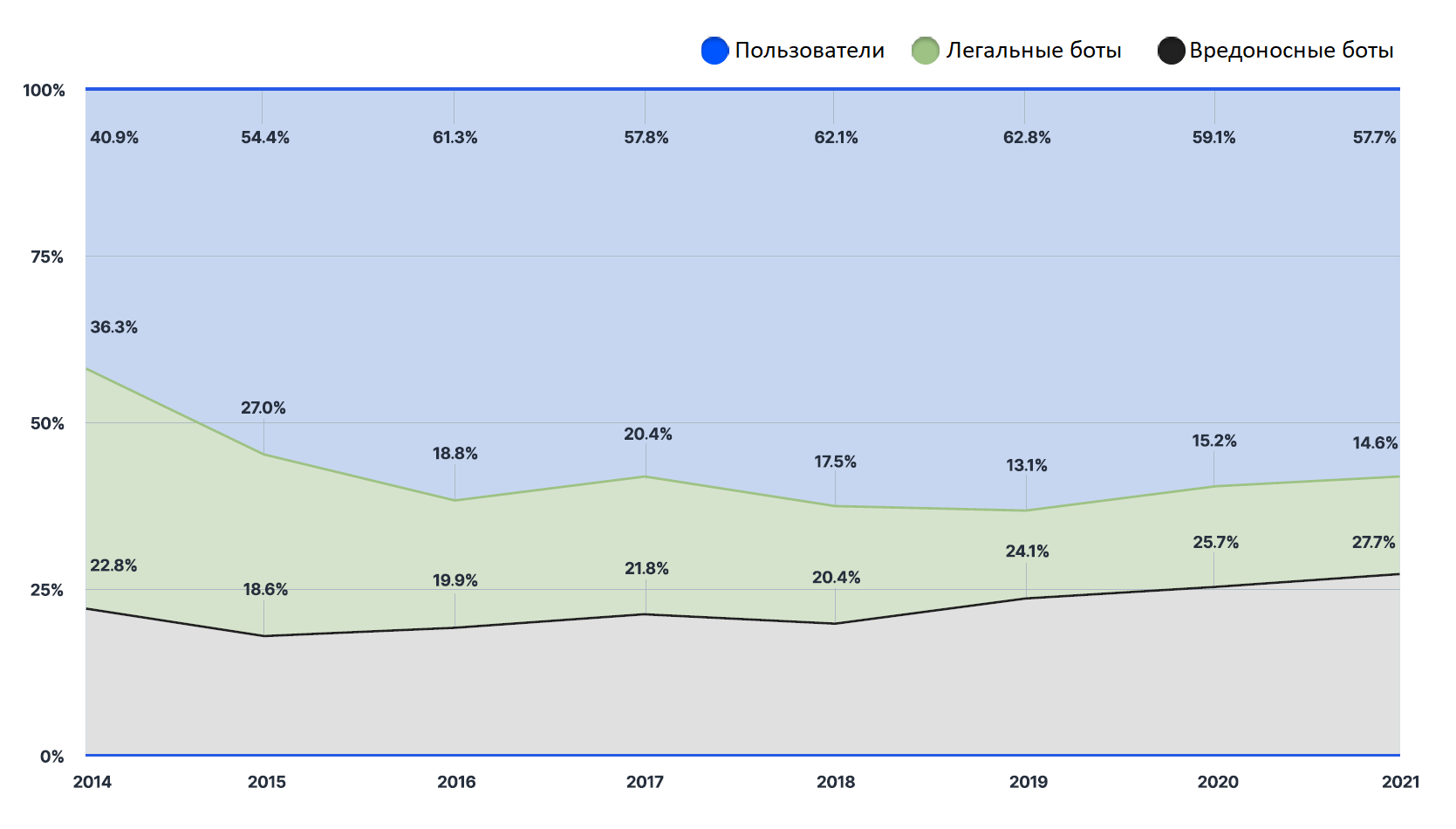

Что делают вредоносные боты?

Краткие выводы отчета

Трафик вредоносных ботов продолжает расти и достигает рекордных уровней

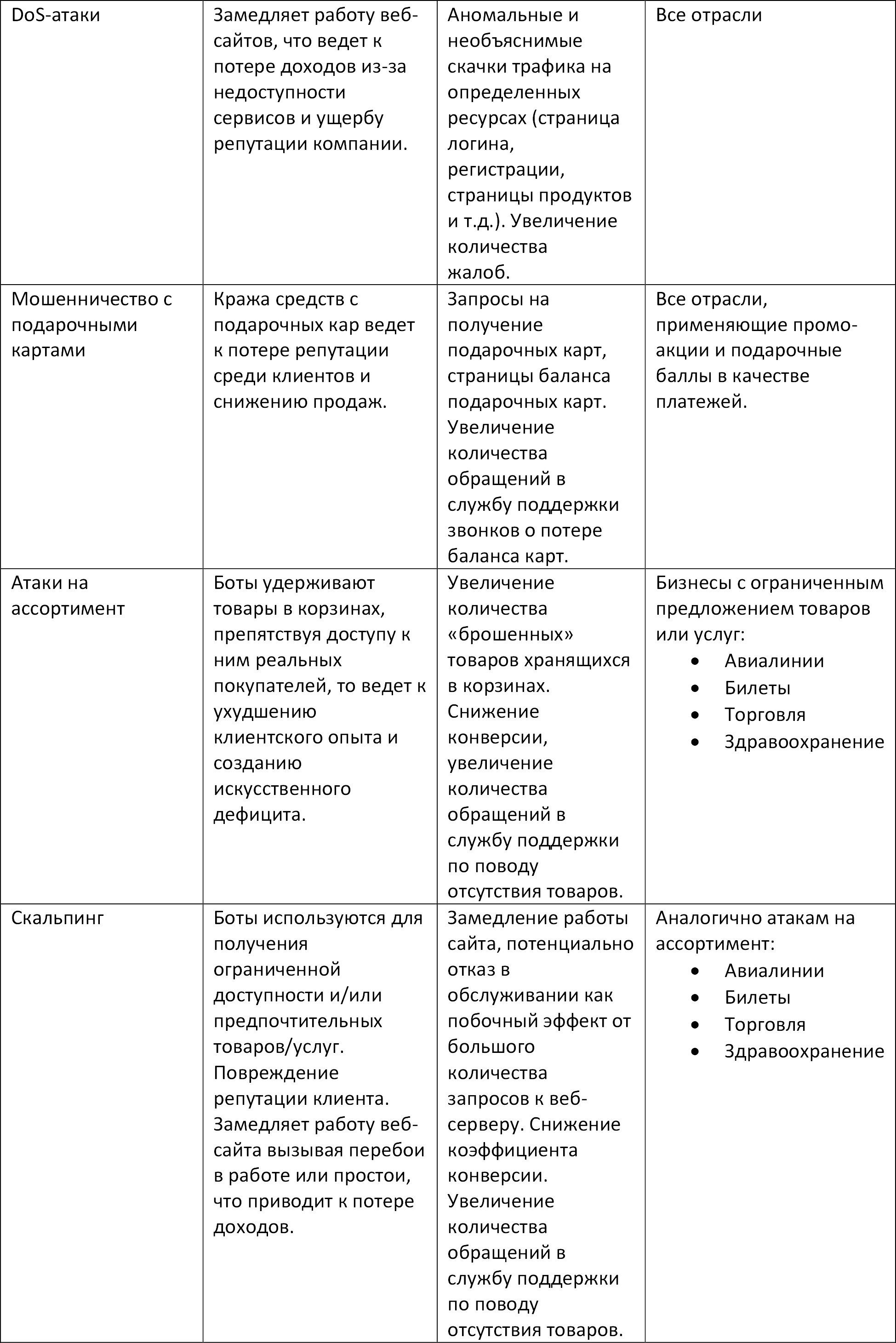

В 2021 году трафик вредоносных ботов составил рекордные 27,7% от всего глобального трафика веб-сайтов по сравнению с 25,6% в 2020 году. В сочетании с легальным бот-трафиком 42,3% интернет-трафика в прошлом году было «не человеческим», по сравнению с 40,8% в 2020 году. Пользовательский трафик снизился на 2,5% до 57,7% от общего трафика. Тремя самыми распространенными бот-атаками в 2021 году стали захват аккаунтов, скраппинг и скальпинг.

Рис.1:Трафик легальных ботов, вредоносных ботов и обычных пользователей 2021.

Анализируя данные по месяцам, можно отметить линию тренда, которая указывает на рост объема бот-трафика в течение года. Уровень вредоносного бот-трафика увеличился к концу года, составив 30% от всего трафика в декабре. Сезон праздничных покупок, а также появление уязвимости Log4j, которую могут использовать боты, способствовали такому росту трафика.

Рис.2:Трафик легальных ботов, вредоносных ботов и обычных пользователей по месяцам.

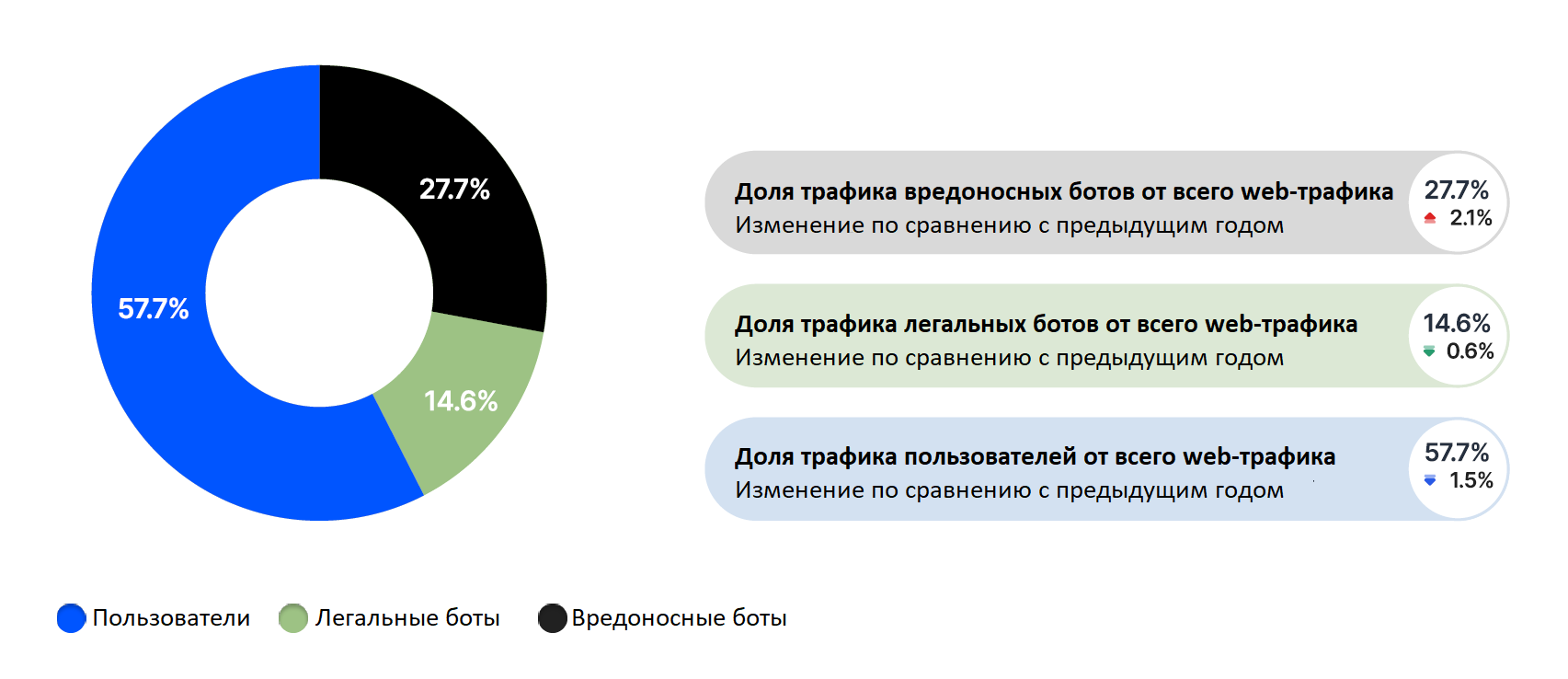

2021 год стал еще одним рекордным годом по трафику вредоносных ботов по сравнению с данными, собранными с момента создания первого отчета Imperva Bad Bot Report в 2014 году. В этом году на долю вредоносных ботов пришлось 27,7% всего трафика в веб, мобильных устройствах и API. Это на 2,1% больше, чем в предыдущем году.

Соотношение трафика легальных ботов и людей уменьшилось с ростом трафика вредоносных ботов. Доля трафика легальных ботов составила 14,6% от всего трафика. При сохранении тенденции роста доли вредоносных ботов, доля человеческого трафика снова снижается: с 59,2% в 2020 году до 57,7% в 2021 году. Это на 2,5% меньше, чем в 2020 году. Одной из причин этого может быть возвращение к допандемическому уровню пользовательского интернет-трафика.

Рис.3:Трафик легальных ботов, вредоносных ботов и обычных пользователей 2014-2021.

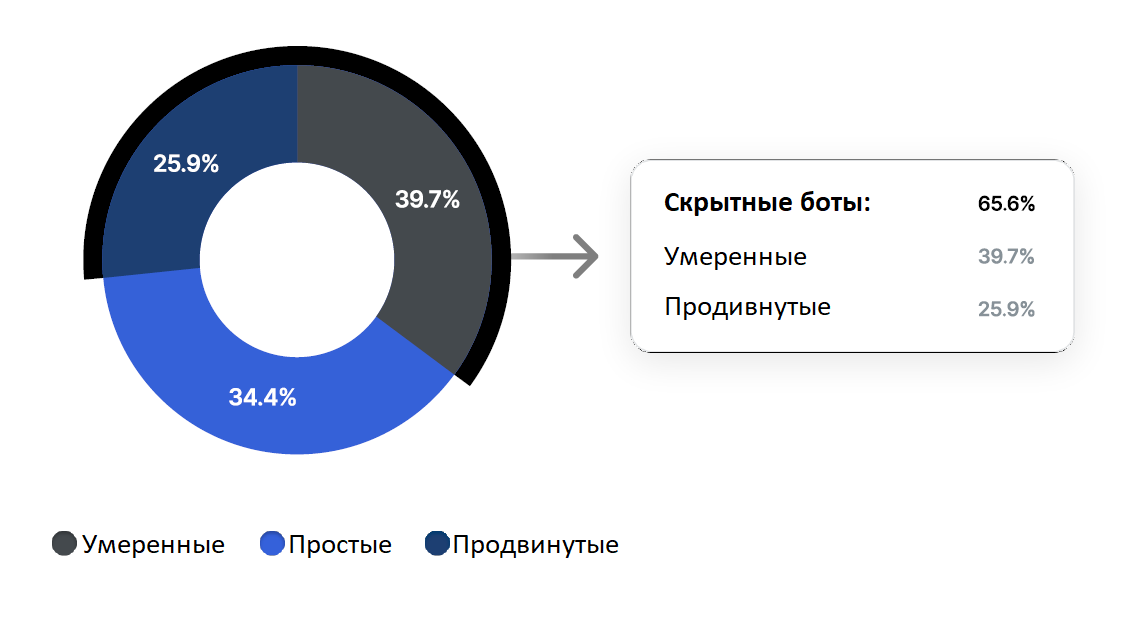

Вредоносные боты все более неуловимы

Боты продолжают развиваться и становятся все более изощренными и все качественнее уклоняться от обнаружения менее совершенных решений по защите от ботов. В 2021 году на долю скрытных вредоносных ботов придется большая часть трафика вредоносных ботов (65,6%). Этот вид ботов представляет собой группу как умеренных, так и продвинутых вредоносных ботов, которые могут обходить обычные средства защиты. Они используют самые современные методы обхода, включая циклическое использование случайных IP-адресов, вход через анонимные прокси-серверы, изменение личности, имитацию человеческого поведения, задержку запросов и многое другое.

Рис.4:Уровни комплексности вредоносных ботов 2021.

Ни одна отрасль не застрахована от атак вредоносных ботов

В 2021 году вредоносные боты атаковали все отрасли бизнеса. Их способность выполнять различные часто повторяющиеся вредоносные действия делает их идеальным инструментом для выполнения задач, которые человеку выполнять было бы крайне утомительно. Некоторые случаи использования вредоносных ботов являются общими для различных отраслей, в то время как другие специфичны для каждой отрасли. Мошенничество с захватом аккаунта, а также сбор контента и цен - вот лишь несколько примеров проблем с ботами, которые распространены во многих отраслях, в то время как скальпинг в основном распространен на сайтах розничной торговли и продажи билетов.

Мобильные устройства - предпочтительная маскировка

Вредоносные боты продолжают маскироваться под популярные веб-браузеры, пытаясь следовать шаблонам браузеров законных пользователей, делая свои запросы так, как будто они генерируются законным пользователем, просматривающим веб-страницы, в надежде избежать обнаружения. В 2021 году Chrome снова станет ведущим выбором. Поскольку все больше людей просматривают веб-страницы через мобильные устройства, увеличивается использование мобильных браузеров, таких как Mobile Safari и Mobile Chrome, все больше вредоносных ботов используют их в качестве прикрытия. Мы также наблюдаем увеличение доли атак, осуществляемых с мобильных интернет-провайдеров. Процент вредоносных ботов, запущенных из AWS, снизился с 10,8% в 2020 году до 7,95% в 2021 году.

- Вредоносные боты, маскирующиеся под мобильные user-агенты (Safari, Chrome и т.п.) - 35.6%;

- Вредоносные боты, использующие мобильных провайдеров - 27.2%;

- Вредоносные боты, использующие Amazon - 7.95%.

Глобальные тенденции трафика вредоносных ботов

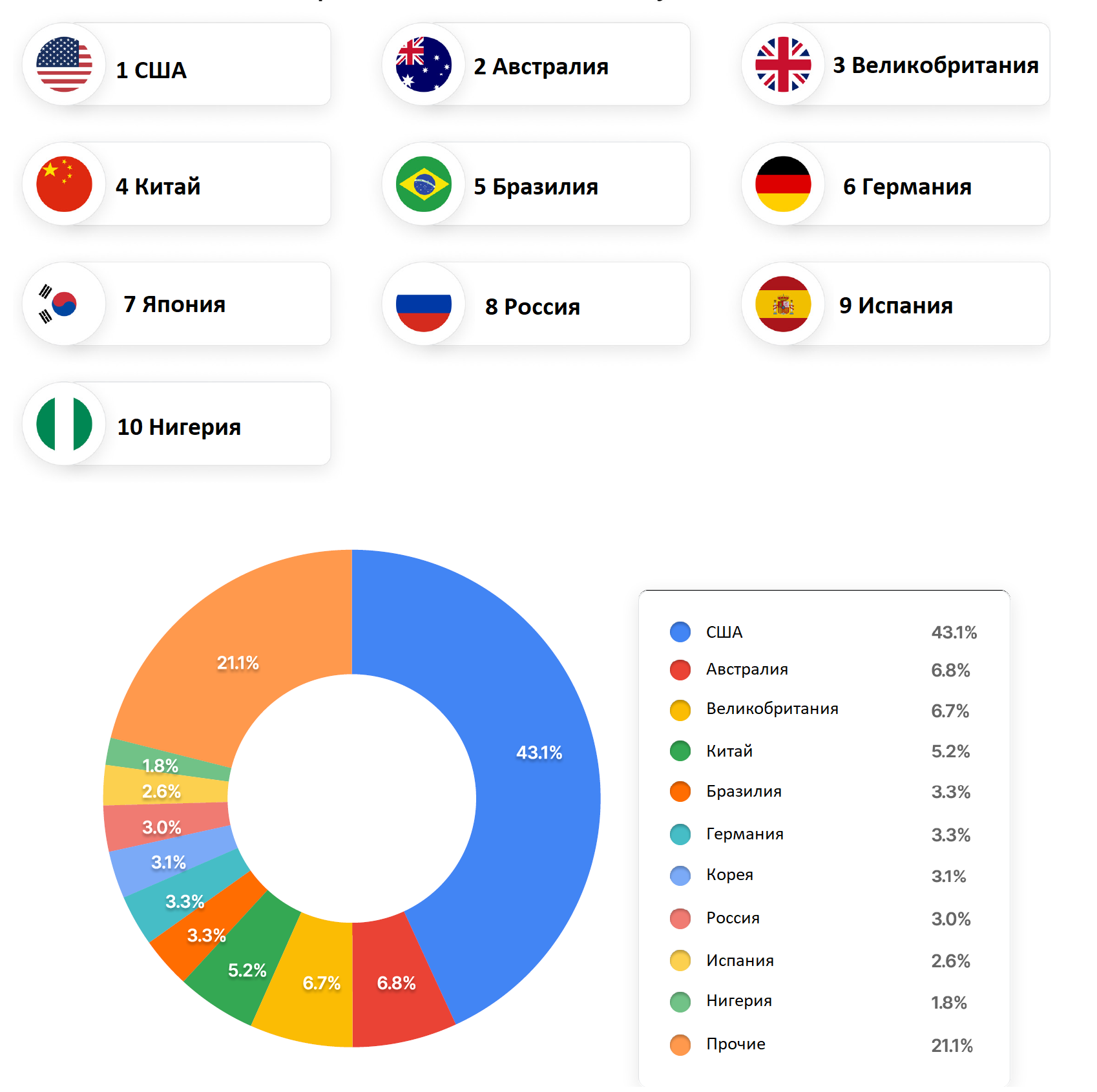

США были самой пострадавшей страной от атак вредоносных ботов - на них пришлось 43,1% нападений.

Топ-5 самых атакуемых ботами стран:

- США – 43.1%;

- Австралия – 6.8%;

- Великобритания – 6.7%;

- Китай – 5.2%;

- Бразилия – 3.3%.

Кражи учетных записей распространены как никогда

Исследователи Imperva зафиксировали рост распространенности и комплексности атак на захват аккаунтов (ATO) в 2021 году. Известные как «кража личности» в цифровую эпоху, атаки на учетные записи включают в себя попытки злоумышленников получить незаконный доступ к учетным записям пользователей, принадлежащим кому-либо другому. Обычно это достигается с помощью методов брутфорса, таких как набивка учетных данных, взлом учетных данных или атаки по словарю. В этих атаках используются боты, которые запускают список краденых учетных данных на странице входа в систему (набивка учетных данных) или выполняют массовый подбор слабых паролей (например, взлом учетных данных, взлом по словарю).

В случае успеха последствия захвата учетной записи весьма обширны. Для клиентов успешный ATO может привести к блокировке аккаунта, а мошенники получат доступ к конфиденциальной информации, такой как данные банковской карты, средства на счете, медицинские данные, баллы за вознаграждение в розничной торговле и многое другое. Предприятию приходится нести большие расходы, связанные с ATO, включая увеличение расходов на поддержку клиентов, потерю доходов, подмоченную репутацию, риск несоблюдения правил конфиденциальности данных и многое другое.

Аналогичным образом, злоумышленники, пытающиеся завладеть учетными записями сотрудников, представляют собой бизнес-риск. Используя скомпрометированные учетные данные сотрудников, атакующие могут получить доступ к сети организации и запустить вредоносное ПО, а также извлечь конфиденциальные данные, чтобы организовать более сложную атаку на предприятие и всю цепочку поставок.

Атаки на аккаунты в цифрах

- рост атак на учетные записи с применением ботов с января по декабрь 2021;

- процент атак на учетные записи с применением продвинутых ботов;

- процент атак в США.

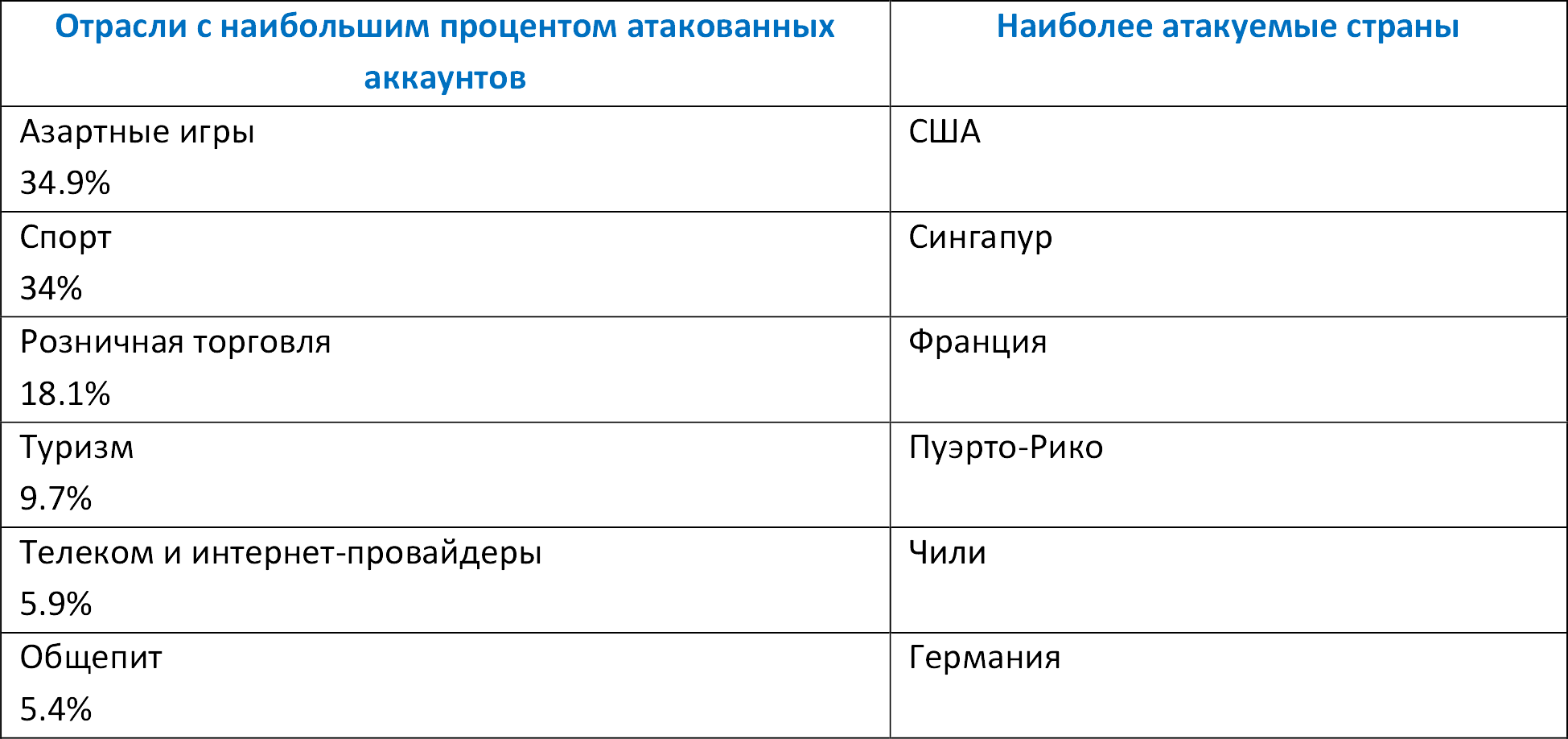

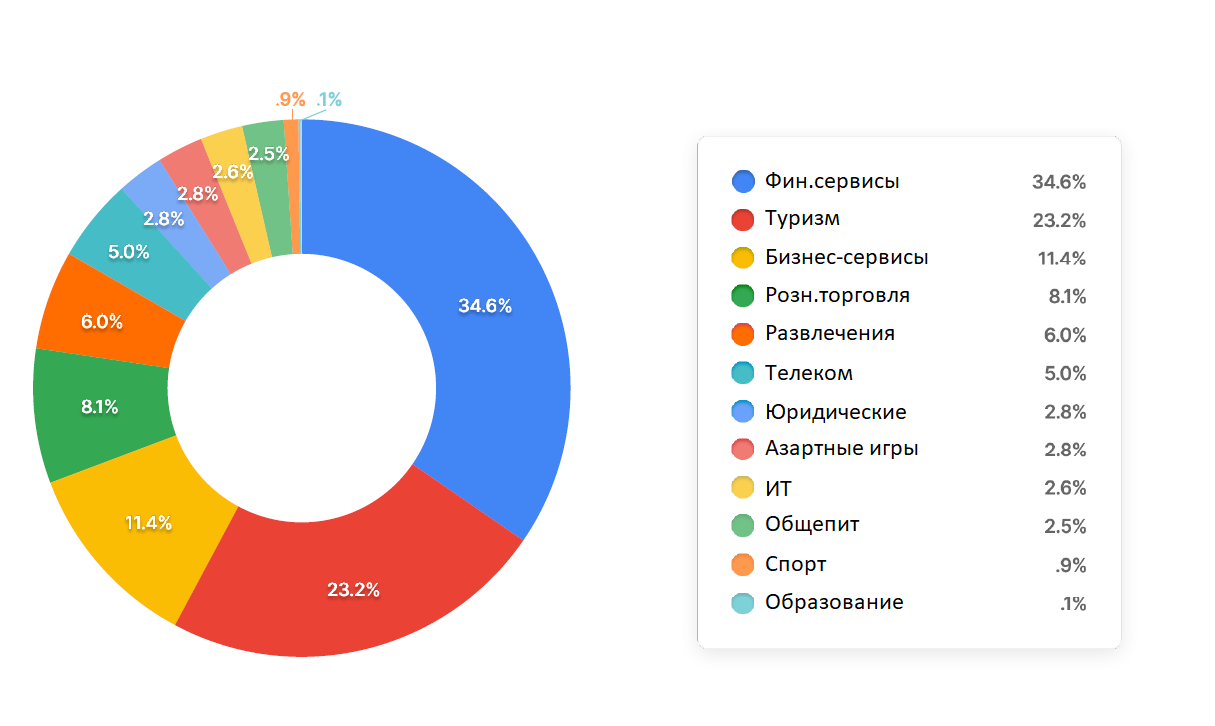

Отрасли, подвергшиеся наибольшему количеству атак

На следующей диаграмме показано, какие отрасли подверглись наибольшему количеству атак с целью кражи аккаунта в 2021 году. На финансовые сервисы пришлось чуть более трети всех атак (34,6%), далее следуют туристический бизнес (23,2%), бизнес-сервисы (11,4%) и розничная торговля (8,1%).

Рис.5:Кражи аккаунтов по отраслям.

Число атак на учетные записи растет во второй половине года

Во второй половине 2021 года специалисты Imperva Threat Research наблюдали рост числа атак с захватом аккаунтов. Это началось с массового всплеска атак на финансовые сервисы в июне, что привело к увеличению трафика вредоносных логинов на 3000%+ по сравнению с предыдущим месяцем. В октябре возросло количество атак на веб-сайты здравоохранения (77%), что совпало с распространением вакцины COVID-19. В конце года пик атак на игровые сайты (рост на 207%) совпал с сезоном праздничных покупок.

От онлайн-мошенничества к получению нелегальных преимуществ

Вредоносные боты создают проблемы для специалистов по безопасности и других сотрудников организации - от отделов маркетинга до электронной коммерции и слежб противодействия мошенничеству. Самое главное, боты мешают легальным клиентам и, что еще более важно, являются источником онлайн-мошенничества. Ниже перечислены некоторые из способов, которыми боты создавали проблемы для организаций и потребителей в течение прошлого года.

Частота, интенсивность и комплексность атак растет

За последний год, как показано в этом отчете, атаки ботов стали более распространены, чем когда-либо, с использованием передовых инструментов и методов, что позволило им побить рекорды по интенсивности. Например, в январе 2022 года служба Imperva Advanced Bot Protection выявила и устранила крупнейшую бот-атаку в истории наблюдений: в течение четырех дней атака с использованием веб-скреппинга была направлена на глобальный сайт объявлений о вакансиях, на него было направлено не менее 400 миллионов запросов с почти 400 000 уникальных IP-адресов. Злоумышленник использовал большое количество IP-адресов в попытке избежать обнаружения. Имея в своем распоряжении почти 400 000 уникальных IP-адресов, каждый IP-адрес делал в среднем всего 10 запросов в час, стремясь оставаться ниже порога ограничения скорости, установленного защитой сайта от ботов. Для сравнения, всплеск трафика во время атаки был 30-кратным по сравнению с обычным трафиком на этом сайте.

Законность автоматизированного сбора данных остается спорной

Последнее слово еще не сказано в судебном споре между LinkedIn и hiQ Labs, которая называет себя «компанией, занимающейся наукой о данных, основанной на открытых источниках и применяемой к человеческому капиталу». LinkedIn пытается помешать hiQ собирать личную информацию из публичных профилей пользователей. После решения апелляционного суда девятого округа в пользу разрешения ботам собирать общедоступный контент, LinkedIn подала петицию с просьбой о рассмотрении дела верховным судом в марте 2020 года. И действительно, в июне 2021 года верховный суд предоставил LinkedIn еще один шанс остановить hiQ, но дело будет рассмотрено не в верховном суде. Вместо этого он обязал апелляционный суд вновь рассмотреть дело в свете своего недавнего постановления, в котором говорится, что лицо не может нарушить Закон о компьютерном мошенничестве и злоупотреблении (CFAA), если оно неправомерно получает доступ к данным на компьютере, на использование которого у него есть разрешение. Это не единственная юридическая битва, которую LinkedIn ведет в настоящее время; в феврале 2022 года LinkedIn подала жалобу на группу сингапурских специалистов по сбору данных Mantheos Pte. Ltd., Джеремайи Танга, Юкси Чу и Стэна Косякова. В жалобе утверждается, что они незаконно получают прибыль от автоматизированного сбора данных с сайта LinkedIn в нарушение условий предоставления услуг и в ущерб пользователям.

Угроза кражи аккаунтов велика как никогда

Из множества случаев использования ботов для мошенничества кража учеток остается самым распространенным и, возможно, самым разрушительным. В Великобритании захват учетных записей был самым распространенным видом онлайн-мошенничества в 2021 году. В США 22% взрослых стали жертвами захвата аккаунтов, что составляет более 24 миллионов домохозяйств. Чаще всего крадут аккаунты в социальных сетях и банковские счета. Imperva Threat Research зафиксировала рост числа атак на 148% в течение 2021 года. В 64,1% этих атак использовались продвинутые вредоносные боты, вооруженные самыми последними и комплексными методами уклонения, 55% атак были направлены на США.

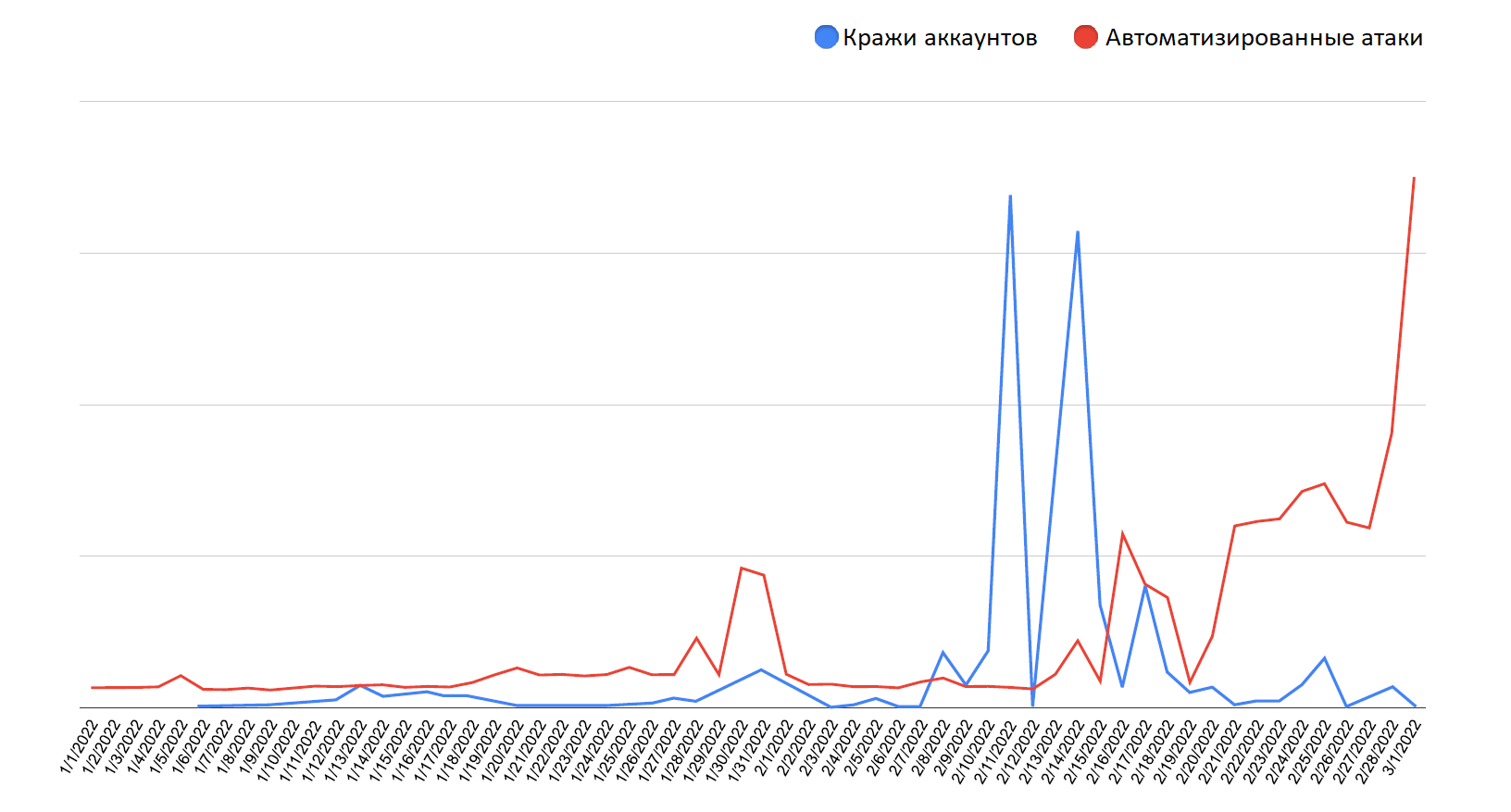

Повышенная активность ботов на Украине

Imperva Threat Research отметила 145%-ный всплеск автоматизированных атак на украинские веб-приложения в период с 24 февраля по 1 марта, вероятно, направленных на нарушение работы сервисов. В зафиксированных атаках использовались продвинутые боты, способствующие DDoS-атакам, мошенничеству и внедрению вредоносного кода. Эти атаки обычно направлены на отказ в предоставлении критически важных сервисов в финансовой, телекоммуникационной и энергетической сферах. Кроме того, Imperva зафиксировала и остановила две масштабные атаки на аккаунты 11 и 14 февраля.

Рис.6:Атаки на аккаунты и прочие автоматизированные атаки на украинские сервисы.

Боты для бронирования

При высоком спросе на товар или сервис обычно находятся желающие заплатить, чтобы «пропустить виртуальную очередь». Это создает финансовый стимул для атак недобросовестных ботов. Например, Imperva предотвратила попытки со стороны сторонних провайдеров, пытавшихся скрейпить домен бронирования тестов для водителей, чтобы занять свободное время для записи платных клиентов. Некоторые из этих попыток в 15-20 раз превышали средний трафик на сайте. В отдельном случае злоумышленники использовали вредоносных ботов для автоматического бронирования всех свободных мест в очереди на получение вида на жительство и виз. Затем киберпреступники пытались продать эти места за 400 евро. Последствия невозможности запланировать такие встречи серьезны, они не дают людям возможности получить визы, и они рискуют остаться в стране нелегально.

Скальпинг процветает в условиях сохраняющейся нехватки чипов

OAT-005 Скальпинг: Приобретение товаров или услуг автоматизированным способом, которым обычный пользователь не смог приобрести товар.

Некоторые из последствий пандемии вызвали цепную реакцию, которая продолжает создавать проблемы, начиная от трудностей с цепочками поставок и заканчивая глобальным кризисом судоходства и многим другим. Одной из особенно болезненных проблем является глобальный дефицит микросхем, который серьезно сдерживает темпы производства многих электронных устройств. Там, где предложение не соответствует спросу в современной экономике, возникает благодатная почва для скальперов. Подобно тому, как Imperva зафиксировала массовый трафик ботов вокруг выпуска игровых консолей и графических процессоров нового поколения в 2020 году, аналогичный всплеск (хотя и в меньших масштабах) был зафиксирован вокруг выпуска OLED-модели Nintendo Switch во второй половине 2021 года. Поскольку кризис затянулся, мы прогнозируем, что ситуация будет оставаться схожей в течение всего 2022 года. Ритейлеры, имеющие запасы Playstation 5, консолей Xbox Series X|S или графических процессоров, должны убедиться, что их интернет-магазины должным образом подготовлены к управлению трафиком ботов и обеспечению справедливого пользовательского опыта для своих клиентов.

Могут ли быть приняты правовые меры против скальперов?

Конгресс США предложил «Stopping Grinchbots Act of 2018» - законопроект, запрещающий обход мер контроля, используемых интернет-магазинами для обеспечения справедливого доступа потребителей к товарам, и для других целей. В прошлом году в Великобритании была создана петиция на Change.org под названием «Предотвращение покупки и перепродажи товаров/услуг по завышенным ценам». Она собрала более 18 000 подписей и получила официальный ответ от правительства Великобритании 23 февраля 2021 года: «Правительство ввело изменения в законодательство, препятствующее использованию автоматизированного программного обеспечения («ботов») для покупки билетов на мероприятия, которые продаются по завышенной цене в 2018 году. Мы обсуждаем вопрос о массовых закупках товаров повышенного спроса, таких как видеокарты и игровые консоли, с помощью автоматизированных ботов с торговыми ассоциациями, такими как Ukie, торговая ассоциация индустрии видеоигр». В ноябре 2021 года конгрессмен Пол Тонко, представляющий 20-й округ Конгресса Нью-Йорка, вместе с группой демократов Конгресса объявил о «законопроекте, который не даст кибермошенникам украсть Рождество». Очевидно, что дело набирает обороты, но вопрос остается открытым - достаточно ли этих попыток принять правовые меры, чтобы остановить скальперов? Ответы на этот вопрос остаются неясными. Однако понятно, что в обозримом будущем задача борьбы с вредоносными ботами находится в руках ритейлеров. Интернет-магазины должны сами бороться за то, чтобы запуск товаров, пользующихся большим спросом, был свободен от нежелательного трафика ботов и был честным для всех потребителей.

Боты поступают в колледжи

OAT-019 – создание аккаунтов: Массовое создание аккаунтов, а иногда и заполнение профилей, с помощью процессов регистрации в приложении. Впоследствии учетные записи используются для создания контент-спама, отмывания средств, распространения вредоносных программ, влияния на репутацию, причинения вреда, искажения поисковой оптимизации, обзоров и опросов.

Похоже, что операторы ботов не пропускают ни одной возможности, когда речь заходит о потенциальных возможностях для заработка. 11 марта 2021 года был санкционирован и подписан в качестве закона Фонд чрезвычайной помощи высшему образованию (HEERF III) в рамках «Американского плана спасения», закон 117-2, предоставляющий $39,6 млрд. на поддержку высших учебных заведений для обслуживания студентов и обеспечения продолжения обучения во время пандемии COVID-19. По данным газеты The Washington Post, Конгресс США выделил в общей сложности 76,2 миллиарда долларов колледжам и университетам, чтобы они могли переключиться на работу в режиме онлайн, избежать серьезных финансовых потерь и помочь студентам пережить кризис. Значительная часть этих чрезвычайных грантов была предоставлена студентам на питание, жилье, учебные материалы, технологии, медицинское обслуживание и уход за детьми. В попытке воспользоваться этими грантами, связанными с COVID-19, тщательно продуманная операция ботов предположительно зачислила поддельных студентов на активные курсы в различных колледжах. Этот вид онлайн-мошенничества OWASP называет «OAT- 019 Account Creation». Несколько колледжей расследуют это потенциально широко распространенное мошенничество с участием «студентов-ботов», которые, как подозревают официальные лица, являются мошенниками с целью получения финансовой помощи или грантов, связанных с COVID-19.

В сезон праздничных покупок трафик ботов достиг шестимесячного максимума

На протяжении всего 2021 года электронная коммерция оставалась в центре внимания вредоносных ботов, причем в ноябре уровень трафика продвинутых вредоносных ботов вырос почти на 73%. В течение недели Киберпонедельника в 2021 году Imperva Threat Research наблюдала всплеск бот-трафика, который вырос на 8% по сравнению с неделей Дня благодарения и Черной пятницы. Из всех атак, отслеживаемых в ноябре, 27% были осуществлены продвинутыми ботами, по сравнению с 23% в ноябре 2020 года, что указывает на четкую тенденцию увеличения объема и сложности бот-трафика.

Рис.7:Трафик продвинутых ботов на сайтах онлайн-продаж по неделям.

Дефицитные и популярные товары остаются приоритетной целью

Запуск ограниченного тиража товаров, или «онлайн-распродажа», является источником крупного дохода для операторов вредоносных ботов. Кроссовки и билеты на концерты остаются приоритетными «дропами», а недавно к ним присоединились игровые приставки и видеокарты. Одной из тенденций последних лет стало решение ритейлеров использовать «черную пятницу» в качестве времени для запуска в продажу этих востребованных товаров, что делает и без того активное для атак ботов время еще более тяжелым. В течение недели после"черной пятницы 2021 года компания Imperva зафиксировала и предотвратила гигантскую скальпинговую атаку на глобальную розничную сеть, выпустившую ограниченный коллекционный товар - атака состояла из 9 миллионов запросов ботов к странице товара всего за 15 минут. Для сравнения, это на 2500% больше, чем средний веб-трафик на сайте ритейлера.

Кражи аккаунтов нацелены на громкие спортивные события

Поскольку 2021 год стал годом медленного возвращения к нормальности. Стартовали спортивные события, намеченные на 2020 год - в частности, турнир Евро-2020 и летние Олимпийские игры в Токио. В преддверии Евро-2020 специалисты Imperva Threat Research зафиксировали 96%-ный рост бот-трафика на мировых спортивных сайтах по сравнению с прошлым годом. В частности, боты активно атаковали британские сайты азартных игр. В дни, когда играла английская сборная, риск был особенно высок: количество атак увеличилось в два-три раза по сравнению с другими днями турнира. В первую неделю летних Олимпийских игр специалисты Imperva Threat Research наблюдали всплеск атак, выдающих себя за поисковые системы. При посещении спортивных сайтов наблюдалось аномальное увеличение числа профилей Yahoo! на 48%, профилей Baidu на 66% и профилей Google на 88%. Во вторую неделю Олимпийских игр количество поддельных браузеров выросло на 103% выше среднего. Еще более тревожным было значительное увеличение веб-трафика с IP-адресов, известных своими бот-атаками по всей Японии до и во время первой недели летних Олимпийских игр. Атаки ботов выросли на 43% перед началом летних Олимпийских игр и на 74% в первую неделю соревнований. Еще одним интересным событием прошлого лета стал «Тур де Франс»: активность ботов на спортивных и игорных сайтах возросла на 52% примерно в то время, когда он должен был начаться. Этот трафик состоял в основном из ботов-спамеров комментариев, трафик которых увеличился на 62%.

Ландшафт вредоносных ботов

Неуловимые вредоносные боты являются основным источником онлайн-мошенничества

В этом году мы наблюдаем рост уровня комплексности вредоносных ботов по сравнению с прошлым годом: продвинутые вредоносные боты составили 25,9% от всего трафика в 2021 году по сравнению с 16,7% в 2020 году. Уровень активности умеренных вредоносных ботов остается прежним - 39,7% в 2021 году по сравнению с 40,4% в 2020 году. В этом году объем трафика продвинутых вредоносных ботов вырос, в то время как объем простых вредоносных ботов - снизился. Эти изменения повлияли на развитие скрытных ботов, которые составили большую часть трафика в 2021 году - 65,6% от всего трафика. Именно эти типы ботов ответственны за большинство случаев мошенничества с захватом аккаунтов. По мере того, как все большее число случаев онлайн-мошенничества будет зависеть от автоматизации или вредоносных ботов, мы будем продолжать наблюдать рост уровня комплексности этих автоматизированных угроз.

Рис.8:Уровни комплексности вредоносных ботов 2021.

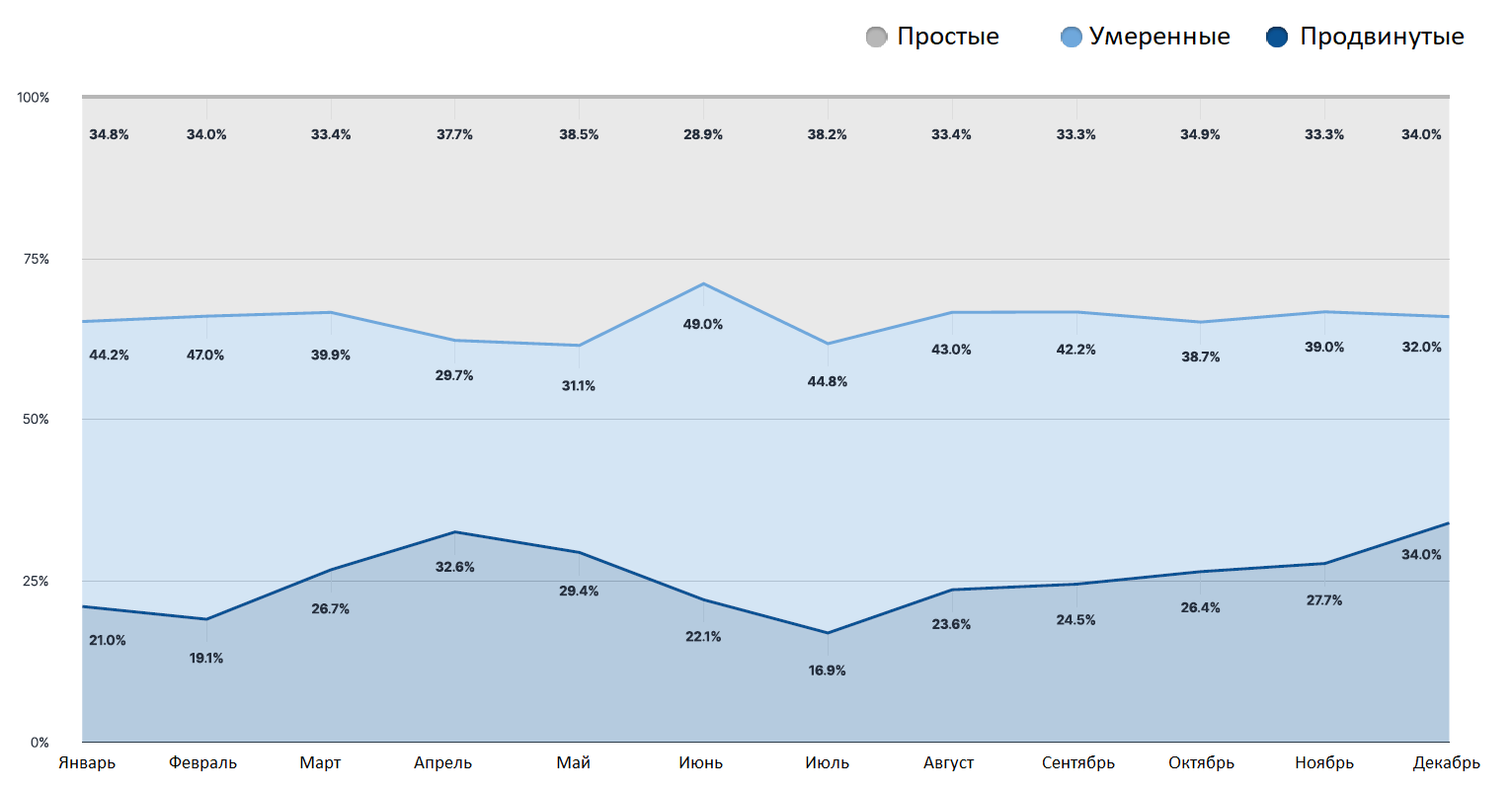

Если рассматривать уровень сложности вредоносных ботов в помесячном разрезе, то можно заметить тенденцию к росту коэффициента трафика продвинутых вредоносных ботов во второй половине 2021 года, и в конце года он достиг рекордного уровня, составив 34% от всего трафика вредоносных ботов в декабре.

Рис.9:Развитие комплексности вредоносных ботов в 2021 году.

Вредоносные боты по отраслям бизнеса

На следующей диаграмме представлена разбивка профиля трафика по каждой отрасли

Рис.10:Трафик легальных ботов, вредоносных ботов и обычных пользователей по отраслям 2021.

Спорт

В 2021 году на спортивных сайтах 57,1% входящего трафика было получено от вредоносных ботов. Вероятно, это связано с проведением ряда громких глобальных спортивных мероприятий, таких как Евро-2020 и Олимпийские игры в Токио, которые были перенесены на год. Как выяснила команда Imperva Threat Research, во время этих событий вредоносные боты активно атаковали спортивные сайты, занимаясь мошенничеством с захватом аккаунтов, подбором коэффициентов и спамом в комментариях.

Азартные игры

Индустрия азартных игр занимает близкое второе место: 53,9% трафика веб-сайтов было получено от вредоносных ботов. В эту категорию входят сайты онлайн-игр, казино и спортивных ставок. В этой отрасли широко распространено онлайн-мошенничество – сбор коэффициентов, захват аккаунтов и создание аккаунтов являются распространенными угрозами в данной отрасли.

Телеком и интернет-провайдеры

В 2021 году на сайты телекоммуникационных и интернет-провайдеров приходилось 46,9% трафика, исходящего от вредоносных ботов, что несколько больше, чем в 2020 году. В эту отрасль входят мобильные интернет-провайдеры, домашние интернет-провайдеры, хостинг-провайдеры и другие. Захват аккаунтов для получения сохраненных в учетных записях пользователей данных для оплаты, а также агрессивный сбор цен и данных конкурентами - вот основные проблемы отрасли.

Туризм

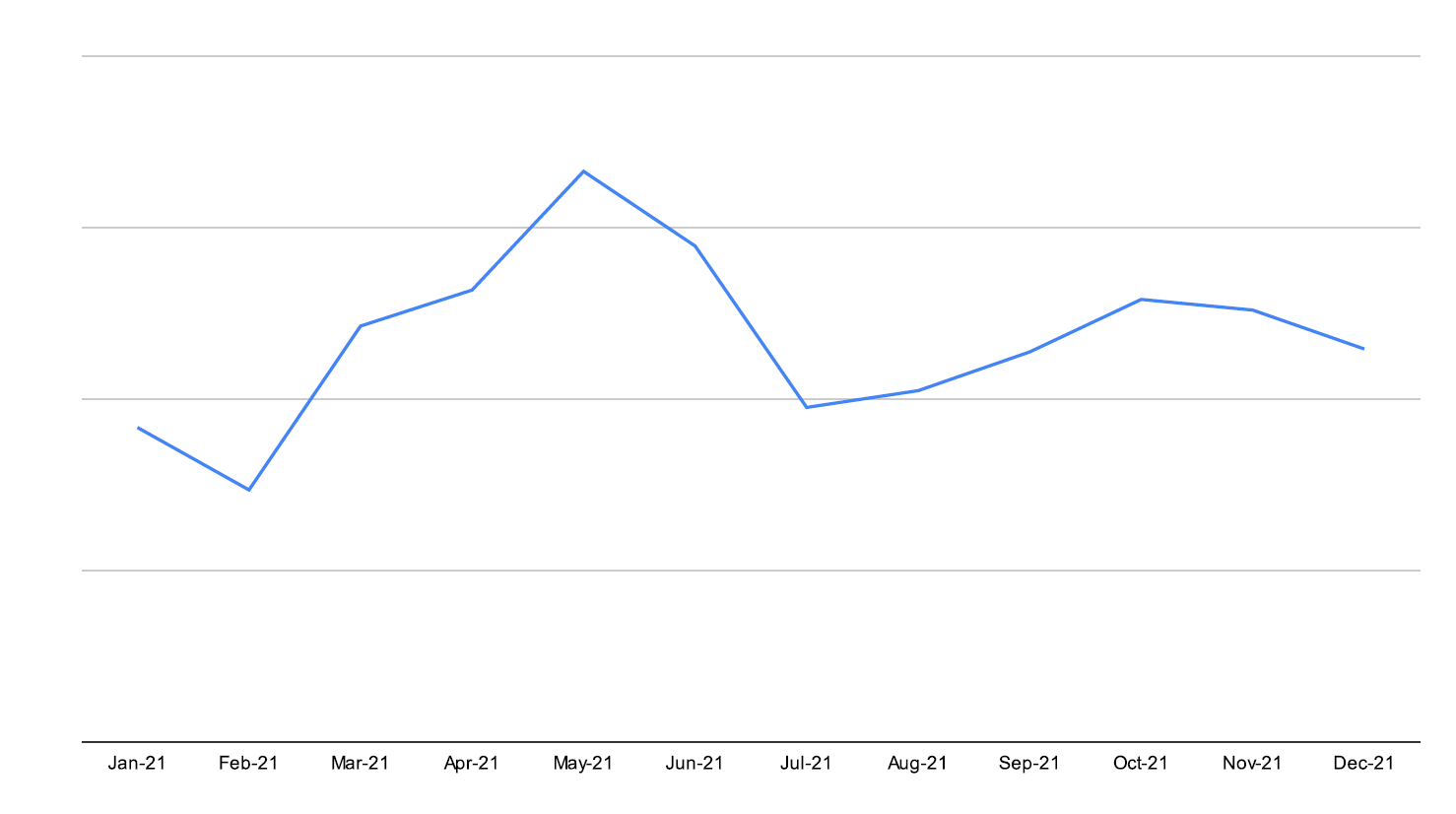

В течение последних двух лет туристическая отрасль испытывала постоянные проблемы, связанные с пандемией. В 2021 году 31,6% веб-трафика на туристические сайты было получено от вредоносных ботов. На графике ниже мы видим линию тенденции роста трафика продвинутых ботов в отрасли в течение года. С февраля по май 2021 количество заказов на отдых возросло в надежде на то, что вакцины положат конец пандемии. В этот период трафик вредоносных ботов на туристические сайты увеличился на 126%. Когда появились новости о дельта-штамм, бронирование билетов было приостановлено, и трафик ботов упал на 41% в период с мая по июль. Эта линия тренда подчеркивает реальность того, что боты следуют моделям поведения людей. Туристическая отрасль страдает от самых сложных проблем с ботами: в обширной экосистеме туристических сервисов цены собираются прямыми конкурентами и сторонними сервисами. Неавторизованные туристические онлайн-агентства, конкуренты, агрегаторы цен и метапоисковые сайты используют ботов для нарушения бизнес-логики систем бронирования. Запрашивая любой билет, который они могут продать, они искажают коэффициенты поиска и бронирования, увеличивают транзакционные издержки, а также несут ответственность за замедление работы сайтов и простои, вызывая недовольство клиентов во время сбоев. В частности, авиакомпании страдают от проблем кражи учетных записей - боты пытаются проникнуть в учетки пользователей и украсть накопленные остатки воздушных миль.

Рис.11:Трафик вредоносных ботов в туристической отрасли по месяцам.

Общепит

В 2021 году значительная часть трафика (44,6%) сайтов, посвященных продуктам питания и напиткам, была получена от вредоносных ботов. В эту категорию входят сайты, связанные со службами доставки еды и продуктовыми интернет-магазинами. Эти сайты являются мишенью для захвата аккаунтов, поскольку преступникам нужны различные формы оплаты, доступные в аккаунтах клиентов - сохраненные номера банковских карт, баллы за лояльность и остатки на подарочных картах. Кроме того, часто встречаются случаи создания аккаунтов для злоупотребления продвижением. Еще одной распространенной угрозой является ценовое мошенничество со стороны конкурентов.

Розничная торговля

В 2021 году 23,6% трафика сайтов розничной торговли поступало от вредоносных ботов. Скальпинг и атаки на ассортимент - одни из самых распространенных автоматизированных угроз, с которыми сталкиваются интернет-магазины. Сбор цен конкурентами и третьими лицами, сбор контента, захват аккаунтов, мошенничество с банковскими картами и злоупотребление подарочными картами - вот лишь некоторые из проблем, связанных с вредоносными ботами, которые постоянно работают в этой отрасли.

Здравоохранение

В 2021 году на здравоохранение пришлось 24,4% трафика, исходящего от вредоносных ботов. Захват учетных записей для получения конфиденциальной медицинской информации является распространенной автоматизированной угрозой в данной отрасли. В 2021 году Imperva зафиксировала рост числа «полезных ботов», проверяющих наличие вакцин или доступность записи на вакцинацию. Imperva также зафиксировала увеличение трафика продвинутых вредоносных ботов на веб-сайты здравоохранения, которое началось в июле 2021 года и продолжится в 2022 году.

Финансовые сервисы

В 2021 году на долю вредоносных ботов в сфере финансовых услуг приходилось 22,1% трафика. Организации этого сектора обычно страдают от ботов, пытающихся получить доступ к учетным записям пользователей с помощью подстановки или взлома учетных данных, мошенничества с банковскими картами и кражи уникального контента - например, часто меняющихся процентных ставок. Imperva зафиксировала значительное увеличение трафика продвинутых вредоносных ботов на веб-сайты финансовых организаций в последнем квартале 2021 года - в октябре он вырос на 156%.

Рис.12: Трафик вредоносных ботов в финансовых сервисах по месяцам.

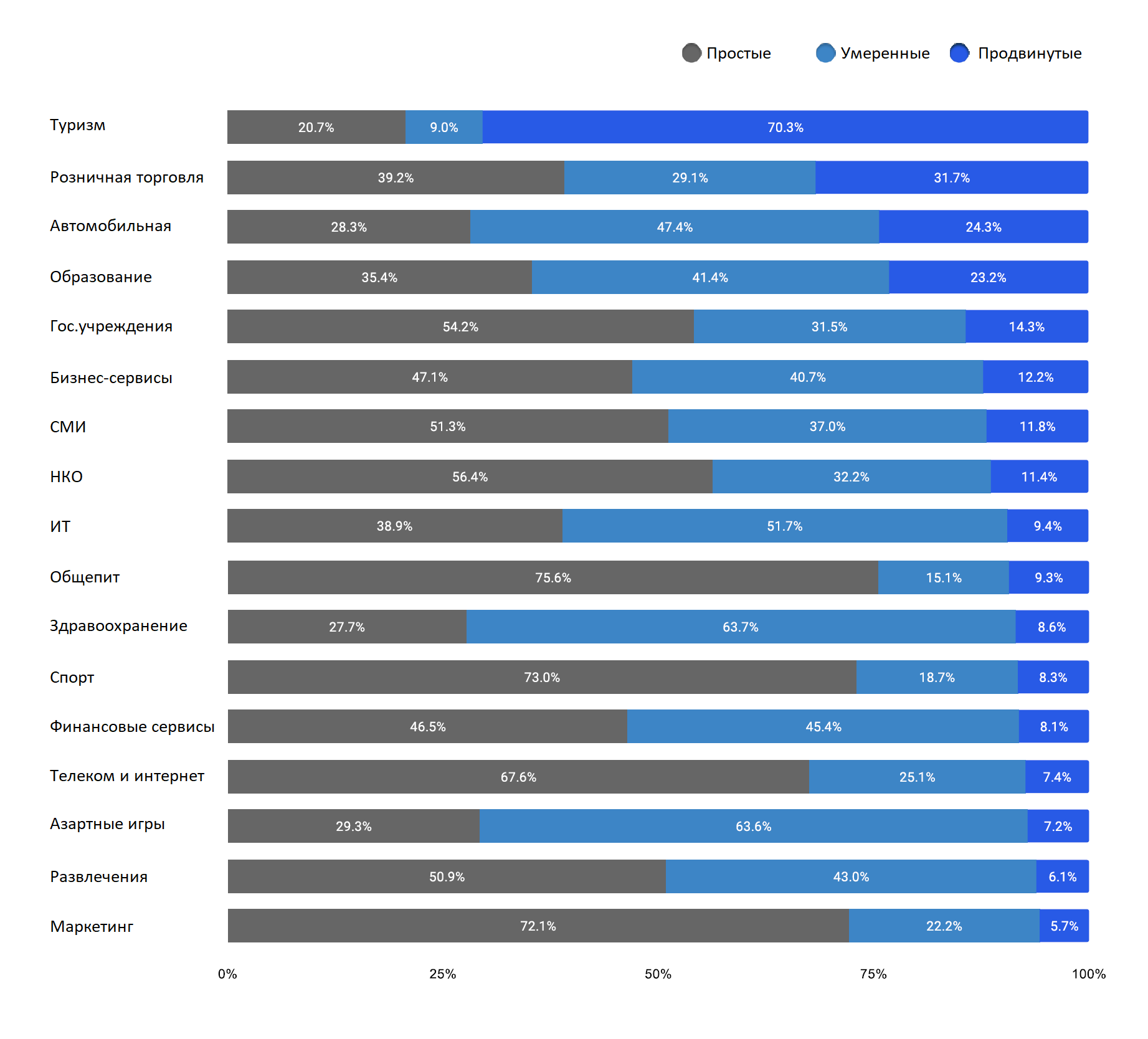

Комплексность вредоносных ботов по отраслям

Чтобы лучше понять риски вредоносных ботов в каждой отрасли в 2021 году, специалисты Imperva Threat Research разделили трафик ботов по уровням комплексности. Чем выше доля продвинутых вредоносных ботов, тем сложнее риски, связанные с ботами, для отрасли. В 2021 году в таких отраслях, как путешествия, розничная торговля, автомобилестроение, образование, государственное управление, а также бизнес-сервисы, в течение всего года наблюдалась высокая доля комплексного трафика вредоносных ботов.

Уровень сложности не обязательно коррелирует с составом трафика. Это означает, что в какой-либо отрасли может быть высокая доля трафика вредоносных ботов, но все они могут быть классифицированы как простые. Важно отметить, что любой объем трафика продвинутых ботов следует рассматривать как риск, поскольку продвинутые вредоносные боты способны достичь своей цели, выполняя меньшее количество запросов, чем простые вредоносные боты.

Рис.13: Комплексность вредоносных ботов по отраслям 2021.

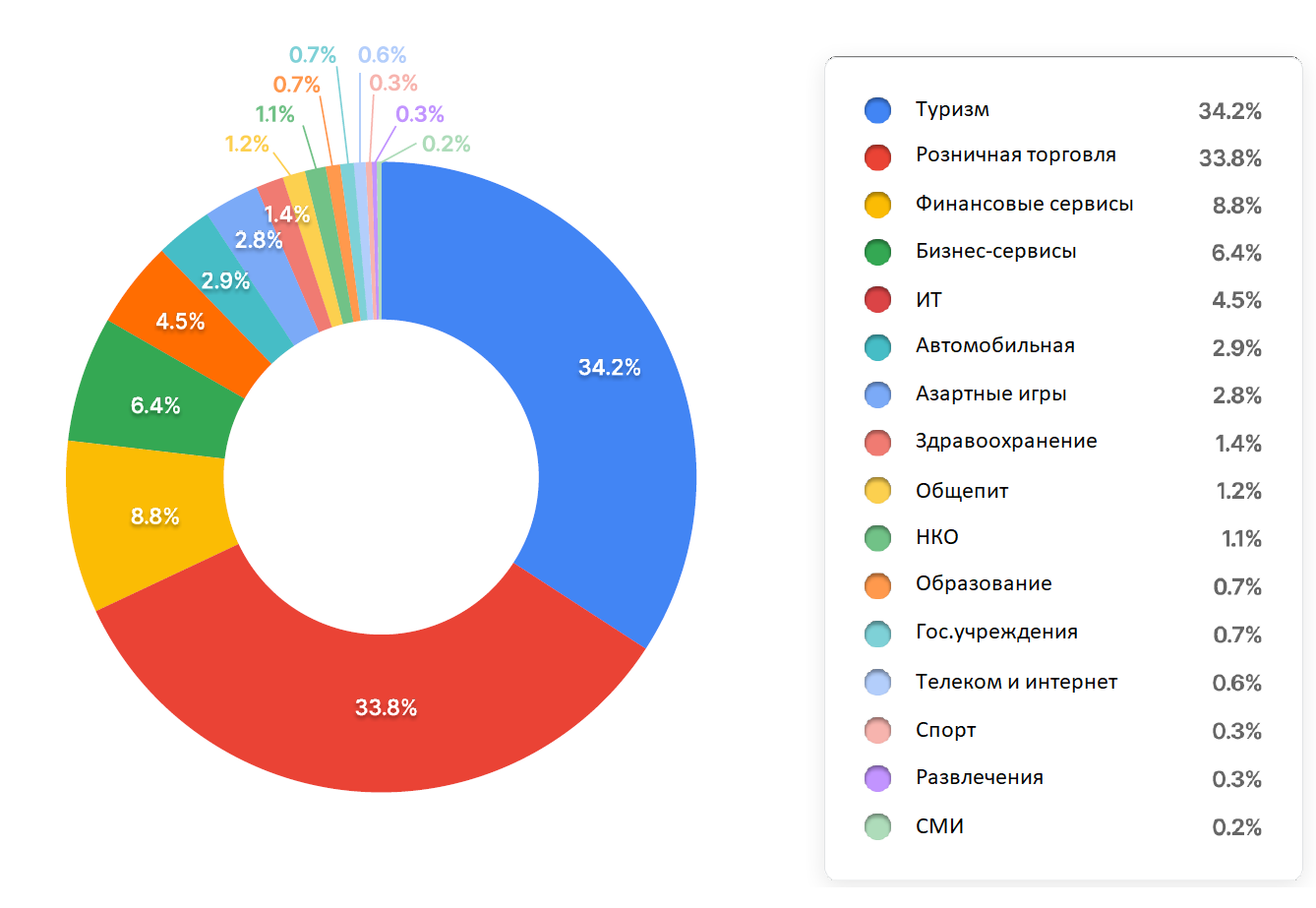

Статистика атак ботов по отраслям

Распределение атак продвинутых ботов по отраслям позволяет взглянуть на ситуацию с другой стороны и понять, какие отрасли подвергались наибольшему количеству атак. Самые популярные цели - путешествия и розничная торговля - совпадают с высоким соотношением трафика продвинутых ботов в обеих отраслях. В то же время, в сфере финансовых сервисов наблюдается более высокое соотношение простых и умеренных ботов, но при этом она по-прежнему подвержена атакам продвинутых ботов. Это означает, что соотношение продвинутых вредоносных ботов не обязательно означает, что данная отрасль чаще становится объектом атак. Такой вывод может означать, что на сайтах этой отрасли может быть большее количество ботов, классифицируемых как простые и умеренные, что все равно представляет угрозу для бизнеса и его клиентов.

Рис.14:Наиболее атакуемые продвинутыми ботами отрасли 2021.

Настройки конфиденциальности ускоряют переход на мобильные устройства

Один из многочисленных методов, который используют операторы ботов, чтобы избежать обнаружения - маскировка под легитимных пользователей. Для этого они сообщают о своем user-агенте как о веб-браузере или мобильном устройстве, которое обычно используется легитимными пользователями.

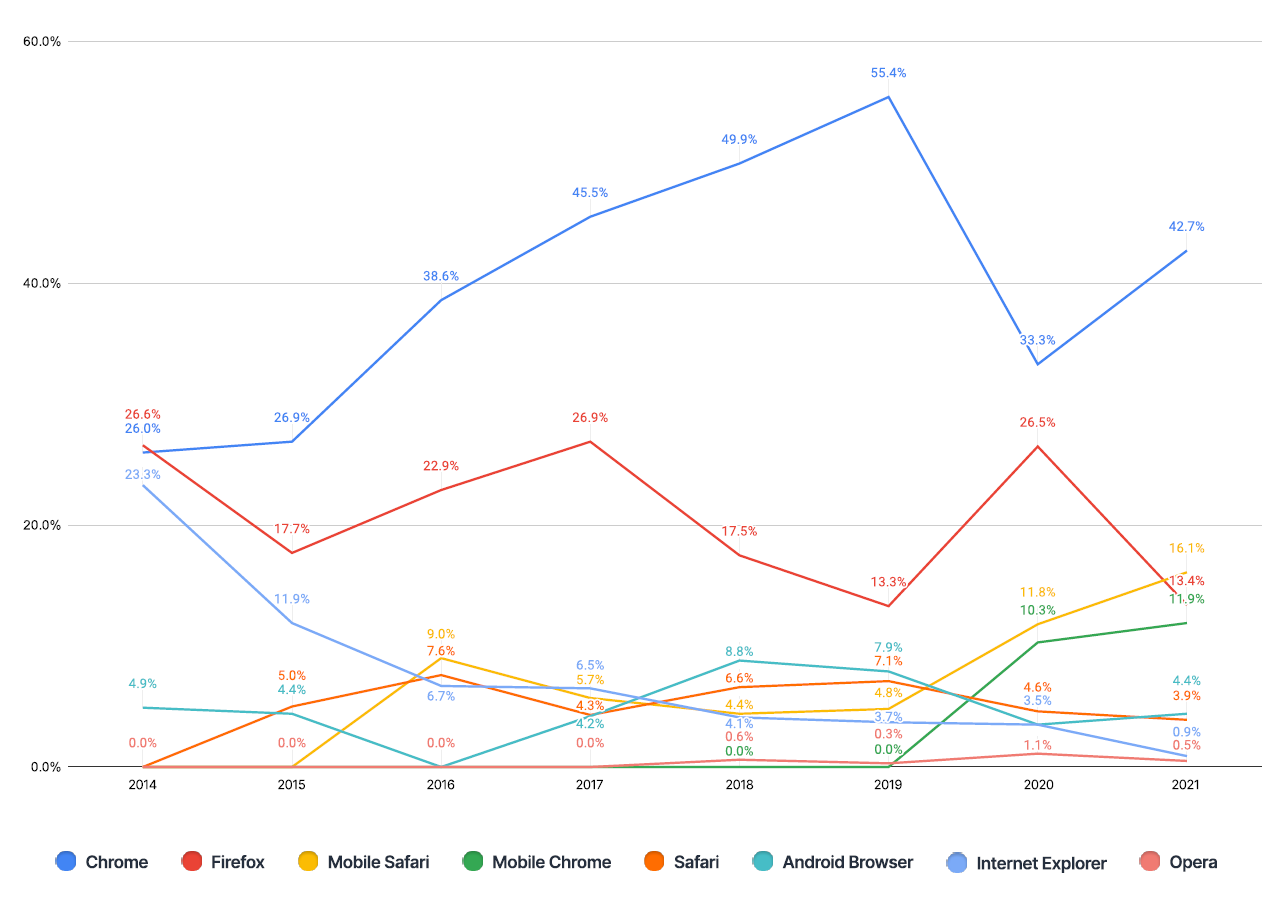

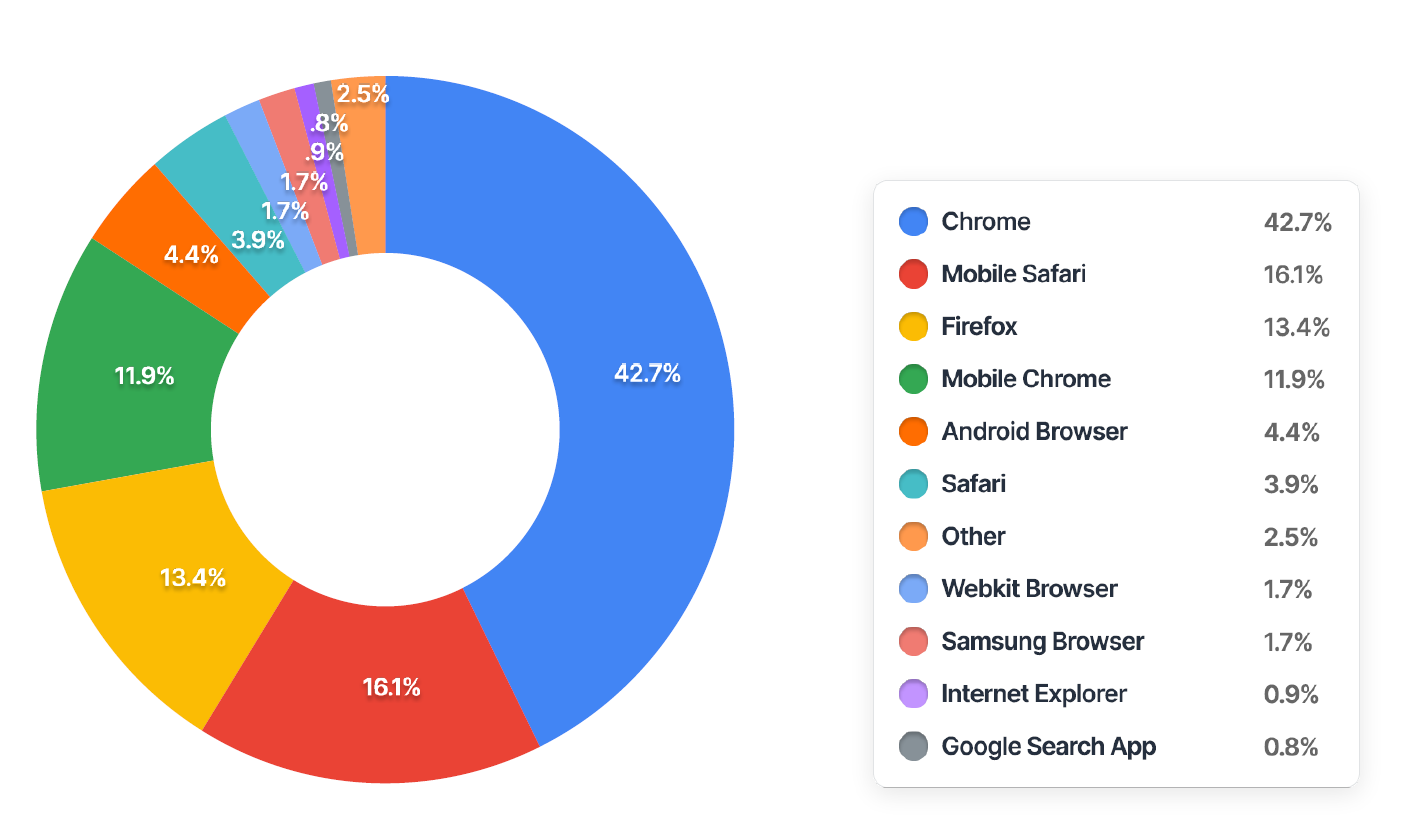

В этом году объем ботов, маскирующихся под браузер Chrome, вырос после снижения в 2020 году. На них пришлось 42,7% трафика в 2021 году по сравнению с 33,3% в 2020 году. Использование мобильного Chrome также увеличилось, составив 11,9% трафика. Мобильный Safari увеличился с 11,8% трафика в 2020 году до 16,1% в 2021 году, впервые обогнав Firefox (13,4%). Одной из причин такого роста могут быть улучшенные настройки конфиденциальности, которые теперь предлагает данный браузер, позволяющие ботам маскировать свое поведение, что делает их еще более проблемными для обнаружения.

Рис.15:Браузеры вредоносных ботов 2014-2021.

Рис.16: Браузеры вредоносных ботов 2021.

Вредоносные боты в движении: пик популярности мобильных ботов

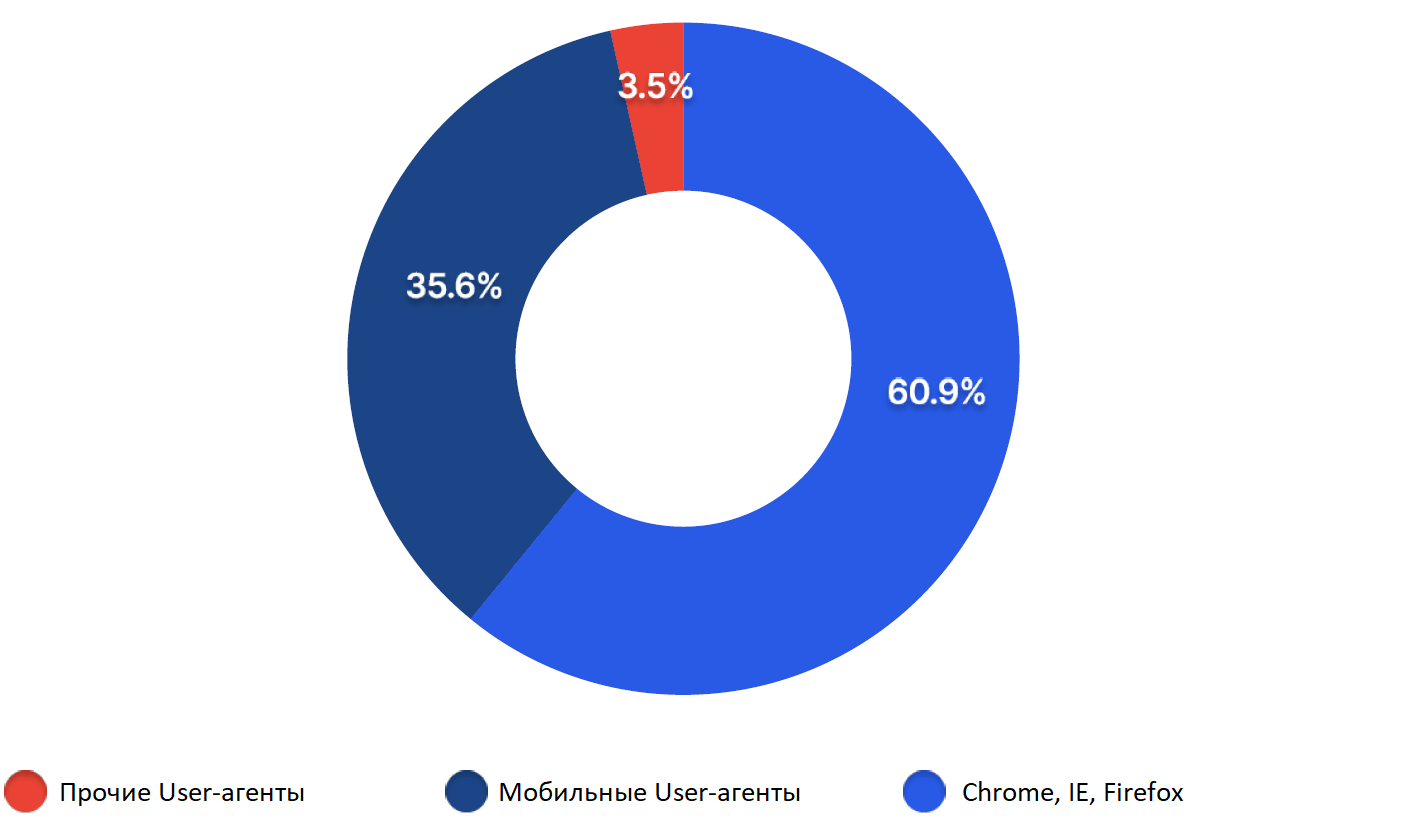

По мере роста популярности мобильных браузеров вредоносные боты следуют и этой тенденции, пытаясь имитировать поведение человека и структуру трафика. Кроме того, дополнительные функции конфиденциальности в мобильном Safari позволяют вредоносным ботам лучше маскироваться. Хотя большинство ботов (60,9%) выдают себя за Chrome, Firefox, Safari или Internet Explorer, их популярность в качестве user-агента снижается. При 60,9% трафика это меньше, чем в предыдущем году (68%).

В то же время количество сообщений об использовании мобильных user-агентов вредоносными ботами растет (от 28,1% в 2020 году до 35,6% в 2021 году), превышая треть общего трафика! Остальная часть трафика вредоносных ботов - 3,5% - сообщается как другие user-агенты (например, поисковое приложение Google или браузеры QQ и WeChat).

Рис.17: User-агенты вредоносных ботов 2021.

Рис.18: User-агенты вредоносных ботов 2016-2021.

Мобильные интернет-провайдеры: новые любимцы ботов?

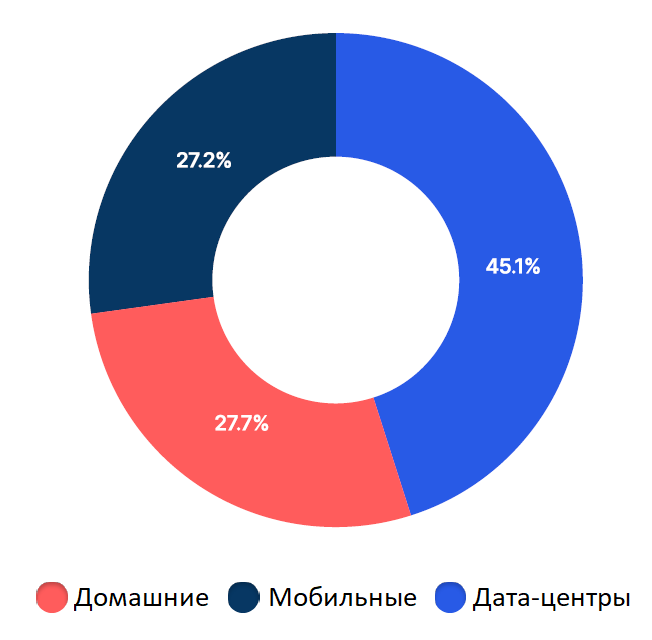

Центры обработки данных остаются источником большинства трафика вредоносных ботов (45,1%), сохраняя при этом тенденцию к снижению по сравнению с прошлым годом (54%). Количество ботов из провайдеров домашних сетей немного снизилось - с 30,9% до 27,7%.

Популярность мобильных интернет-провайдеров резко возросла в 2021 году, почти удвоив количество трафика, исходящего от них. На их долю пришлось 27,2% трафика по сравнению с 15,1% в 2020 году.

Рис.19:Трафик вредоносных ботов по типу провайдера 2021.

Популярность дата-центров снижается

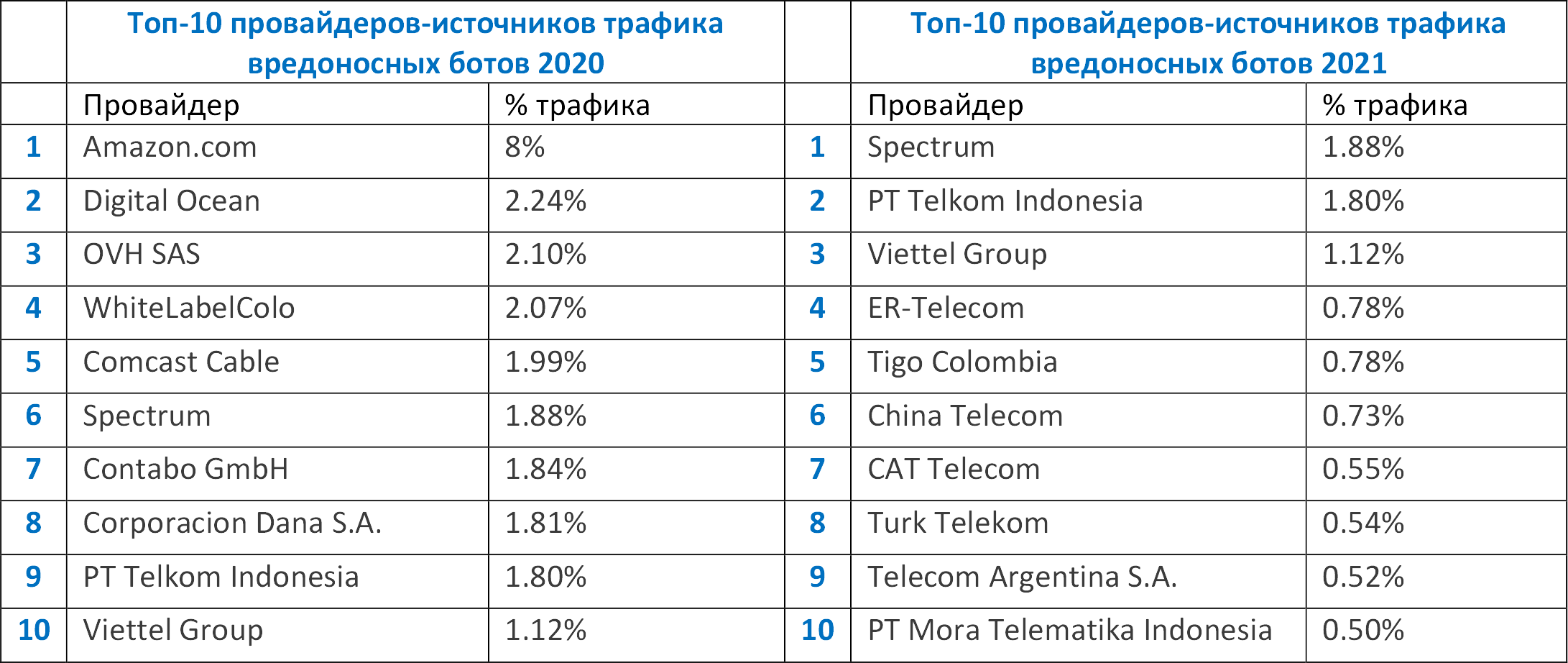

В 2021 году вредоносные боты были запущены с 3030 различных интернет-провайдеров.

- Поскольку все больше мобильных провайдеров используются для атак, зависимость от Amazon как провайдера снижается (10,8% в 2020 году до 7,95% в 2021 году).

- Digital Ocean и OVH SAS вернулись в топ рейтинга, заняв второе и третье места с 2,24% и 2,10% соответственно.

Интернет-провайдеры в жилых и мобильных сетях на подъеме

По мере расширения рынков домашних и мобильных интернет-провайдеров у злоумышленников появляется все больше возможностей для запуска ботнетов. Выбор жилого или мобильного интернет-провайдера позволяет им маскироваться под легальных пользователей. В 2021 году 54,9% трафика вредоносных ботов исходило от провайдеров домашних и мобильных сетей. Поскольку все больше мобильных интернет-провайдеров теперь добавляют услуги для жилых домов и наоборот, мы прогнозируем увеличение количества бот-атак, запускаемых из таких сетей.

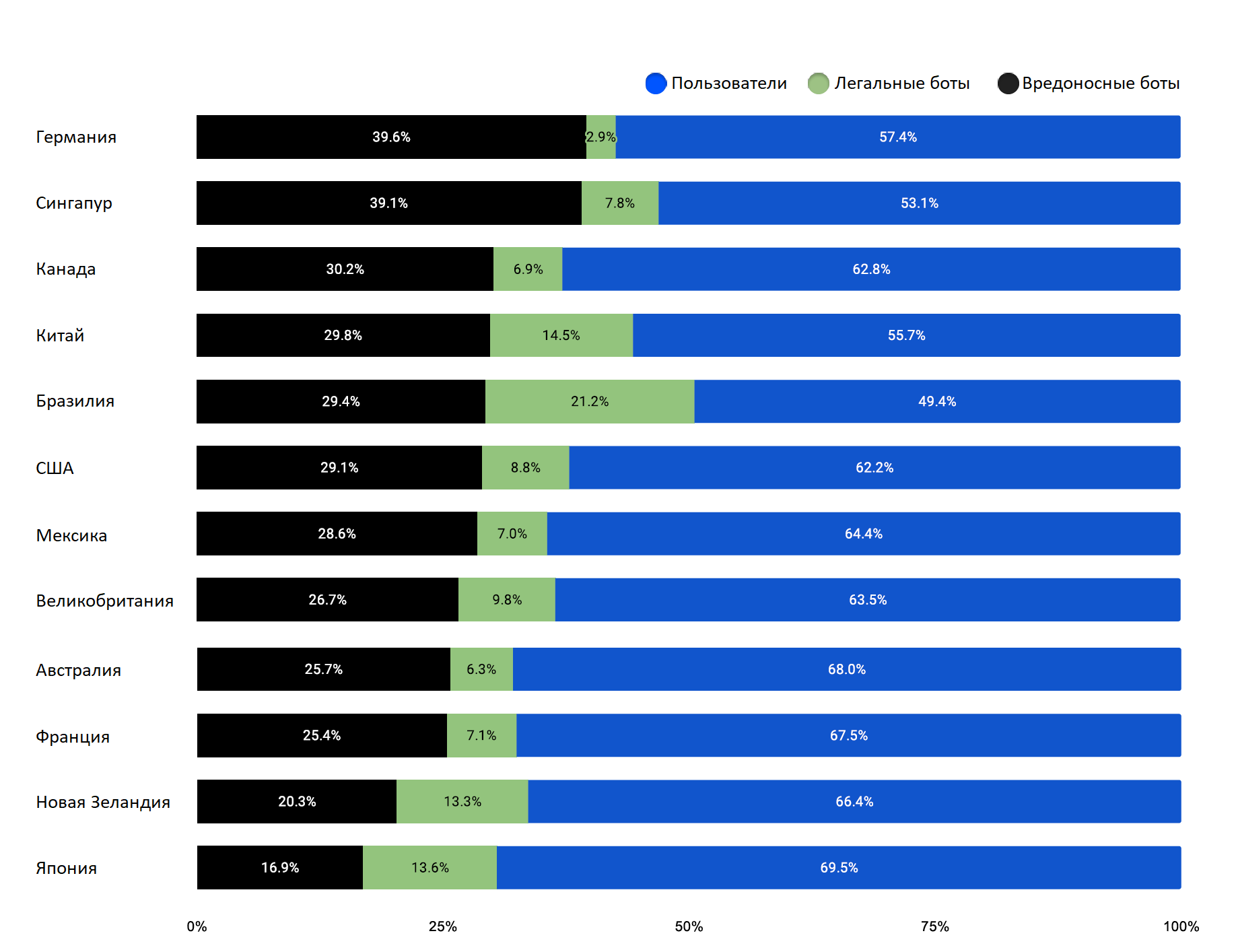

Статистика по странам

Анализ доли трафика вредоносных ботов по странам показывает, что несколько государств превысили среднемировой показатель трафика в 27,7%. В Германии и Сингапуре почти 40% трафика было получено от вредоносных ботов. Соединенные Штаты также превысили среднемировой показатель - 29,1% трафика.

Рис.20:Трафик легальных ботов, вредоносных ботов и обычных пользователей по странам 2021

США и Австралия были самыми популярными у ботов странами

В 2021 году США были главной мишенью для вредоносных ботов (43,1%), что немного больше, чем в 2020 году (37,2%). Австралия была второй страной по количеству атак: на нее пришлось 6,8% всего трафика вредоносных ботов. За ней следуют Великобритания (6,7%) и Китай (5,2%).

Рис.21:Самые атакуемые вредоносными ботами страны 2021.

Рекомендации

Как предприятиям защитить себя от вредоносных ботов и мошенничества в Интернете? Поскольку каждый отдельный сайт становится объектом атаки по разным причинам и, как правило, разными методами - универсального ответа не существует. Но есть некоторые проактивные шаги, которые можно предпринять, чтобы начать решать проблему уже сегодня.

Рекомендации по безопасности для обнаружения активности вредоносных ботов и автоматизированного мошенничества:

- Идентификация рисков: остановка бот-трафика начинается с выявления потенциальных рисков для вашего сайта

Маркетинговые кампании и кампании электронной коммерции приводят больше ботов. Например, запуск ограниченной серии товара, пользующегося высоким спросом. Объявите дату и время запуска желанного товара - будь то востребованная пара кроссовок, игровая консоль нового поколения или коллекционный экземпляр, выпущенный ограниченным тиражом - и боты придут, чтобы первыми заполучить его в свои руки. Убедитесь, что вы готовы справиться с большим объемом трафика, который будет включать большое количество ботов, пытающихся завладеть товаром и лишить ваших клиентов доступа к нему.

Понимание того, как и когда ваш сайт может стать мишенью, является ключом к успешной стратегии управления рисками. Некоторые функциональные возможности сайта очень удобны для вредоносных ботов: добавление функции входа в систему создает возможность для атак на аккаунты, добавление формы оформления заказа повышает вероятность мошенничества с банковскими картами, внедрение функционала подарочных карт приглашает ботов к совершению мошенничества и с ними. Убедитесь, что на таких страницах предусмотрены дополнительные меры безопасности и более строгий набор правил.

- Снижение уязвимости

Защищайте открытые API и мобильные приложения - не только сам ваш сайт - и обменивайтесь информацией о блокировке между системами. Защита веб-сайта - это только часть решения; не забывайте о других путях, ведущих к вашим веб-приложениям и данным.

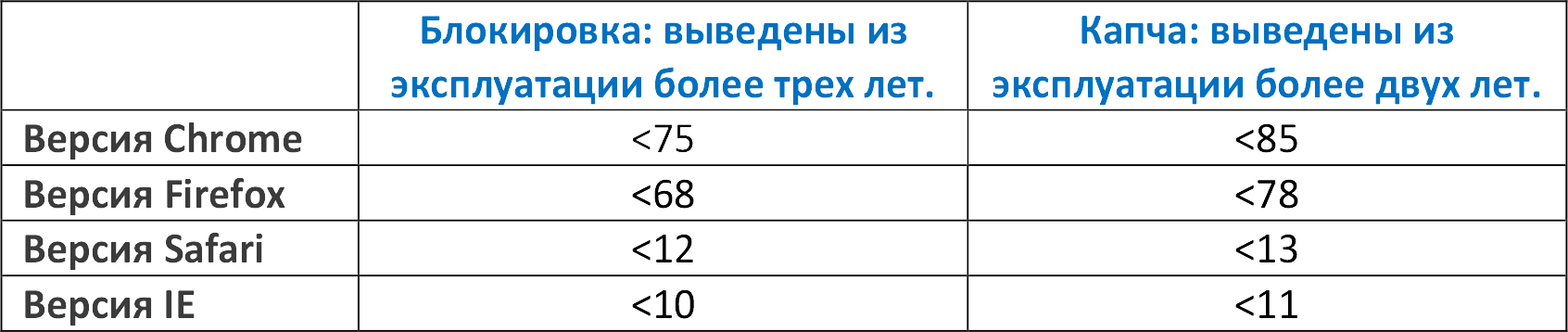

- Противодействие угрозам: User-агенты

Многие инструменты и скрипты ботов содержат строки user-агентов с устаревшими версиями браузеров. В отличие от них, люди вынуждены автоматически обновлять свои браузеры. Примите меры для блокировки устаревших версий браузеров:

- Противодействие угрозам: Прокси-сервисы

Вредоносные боты все чаще используют прокси-сервисы для сокрытия своих атак. Боты делают это, чтобы казаться реальными пользователями, используя в своих запросах сервисы массовых IP-адресов. Если не разрешать доступ из центров обработки данных массовых IP-адресов, это снизит вероятность появления трафика от ботнета. Примерами бот-провайдеров являются Host Europe GMBH, Dedibox SAS, Digital Ocean, OVH SAS & Choopa, LLC.

- Оценка трафика

Оценка трафика на предмет наличия ботов может быть затруднена при отсутствии четких признаков или указаний. Трафик ботов может быть связан с высоким показателем отказов или низким коэффициентом конверсии. Еще одним серьезным признаком наличия ботов являются необъяснимые всплески трафика или большое количество запросов к определенному URL.

Боты, сосредоточенные на определенном событии, могут объяснить резкое увеличение количества запросов к определенной конечной точке. Определите, есть ли четкий источник повышенного уровня трафика. В качестве примера можно привести IP-адрес, провайдера или URL-адрес, получающий больше среднего уровня трафика.

- Мониторинг трафика

На страницах входа в систему определите базовый уровень количества неудачных попыток входа, а затем отслеживайте аномалии или всплески. Настройте оповещения, чтобы автоматически получать уведомления в случае их возникновения. Продвинутые «медленные атаки» не вызывают оповещений на уровне пользователя или сеанса, поэтому обязательно установите глобальные пороговые значения.

На страницах оформления заказа и проверки подарочных карт увеличение количества отказов или даже трафика может быть сигналом о кардинговых атаках или о том, что боты - такие как GiftGhostBot - пытаются украсть баланс подарочных карт.

- Поддержка информированности

Будьте в курсе утечек данных, происходящих по всему миру. Легкость приобретения дампов учетных данных после утечек и аренда инфраструктуры ботов для автоматизации атак сделали риски вполне реальными. Боты часто используют новые скомпрометированные учетные данные для атак на аккаунты, поскольку они, скорее всего, все еще активны, что увеличивает вероятность компрометации учетных записей пользователей на вашем сайте.

- Внедрение решений по защите от ботов

Раньше вы могли защитить свой сайт с помощью нескольких настроек и конфигураций для блокирования вредоносных ботов. Данные, изученные в этом отчете, показывают, что те времена давно прошли. Сегодня злоумышленники используют ботов из-за их простоты и эффективности. Используемые инструменты постоянно развиваются, схемы трафика ботов трудно обнаружить, а их источники могут часто меняться. В продвинутых ботах мы видим атаки, имитирующие поведение человека так качественно, как никогда ранее. По этим причинам хакеры часто выбирают ботов для атак на ваш сайт, поскольку шансы на успех высоки при низких рисках. Сегодня практически невозможно самостоятельно справиться со всеми угрозами. Ваша защита должна развиваться так же быстро, как и угрозы, а для этого вам необходима специализированная поддержка команды экспертов.

Другие исследования угроз от Imperva

Отчет: Глобальный ландшафт угроз DDoS-атак 2021.

Ключевые выводы: Более половины (5,7%) всех атак, зарегистрированных на веб-сайты розничной торговли в 2021 году, были совершены ботами.

Отчет: Состояние безопасности в электронной коммерции 2021.

Ключевые выводы: Более половины (5,7%) всех атак, зафиксированных на веб-сайтах розничной торговли в 2021 году, были совершены ботами.

Индекс киберугроз

Индекс киберугроз - это ежемесячное измерение и анализ глобального ландшафта угроз информационной безопасности. Он представляет собой простой для понимания показатель, позволяющий отслеживать уровень киберугроз с течением времени, а также наблюдать за трендами.

О компании «Imperva Application Security»

Imperva - лидер в области комплексной цифровой безопасности, чье призвание - помочь организациям защитить свои данные и все пути к ним. Только Imperva защищает всю цифровую инфраструктуру, от бизнес-логики до API, микросервисов и слоя данных, от уязвимых унаследованных сред до организаций, ориентированных на облака. Клиенты по всему миру доверяют Imperva защиту своих приложений, данных и веб-сайтов от кибератак. Благодаря интегрированному подходу, сочетающему защиту периметра, безопасность приложений и данных, Imperva защищает бизнес начиная от начинающих облачных компаний и заканчивая глобальными транснациональными корпорациями с гибридной инфраструктурой. Imperva Threat Research и наше глобальное разведывательное сообщество позволяют Imperva опережать угрозы и легко интегрировать в наши решения новейшие знания в области безопасности, конфиденциальности и соответствия нормативным требованиям.

Imperva Application Security сочетает в себе лучшие в своем классе решения, которые обеспечивают всестороннюю защиту ваших приложений, где бы они ни находились - в облаке, в локальной или гибридной среде:

- Решения Web Application Firewall (WAF), которые блокируют наиболее критические угрозы безопасности веб-приложений.

- Защита от DDoS с SLA на смягчение последствий за 3 секунды.

- Защита API, интегрируемая с ведущими поставщиками средств управления API.

- Bot Protection для защиты от всех автоматизированных угроз OWASP и онлайн-мошенничества.

- Application Self-Protection (RASP) для защиты по умолчанию от известных уязвимостей и уязвимостей нулевого дня.

- -Side Protection для обнаружения и мониторинга сторонних сервисов на сайтах или в приложениях и защиты от цифрового скимминга, атак на цепочки поставок и Magecart.

- Удобная для разработчиков сеть доставки контента (CDN) для достижения максимальной производительности.

Получите бесплатную пробную версию Application Security уже сегодня, чтобы начать защищать свои приложения от вредоносных ботов и онлайн-мошенников.

© 2022 Imperva, Inc. Все права защищены. Imperva является зарегистрированной торговой маркой Imperva, Inc.

Источник: https://www.imperva.com