Введение

2022 год начался с появления нескольких новых банковских троянов на операционной системе Android. В то же время уже существующие постоянно обновляют свои возможности, следуя в ногу со временем. Данные нашей разведки угроз показывают, что семейства вредоносных программ, способных осуществлять мобильное мошенничество (ODF), встречаются все чаще, что делает эту тенденцию крайне тревожной. Чтобы дать более ощутимое представление об опасностях, которые несут с собой эти семейства вредоносов, в данном отчете мы продемонстрируем атаку на автоматизированную систему передачи данных (ATS), которая может использоваться для совершения мобильного мошенничества.

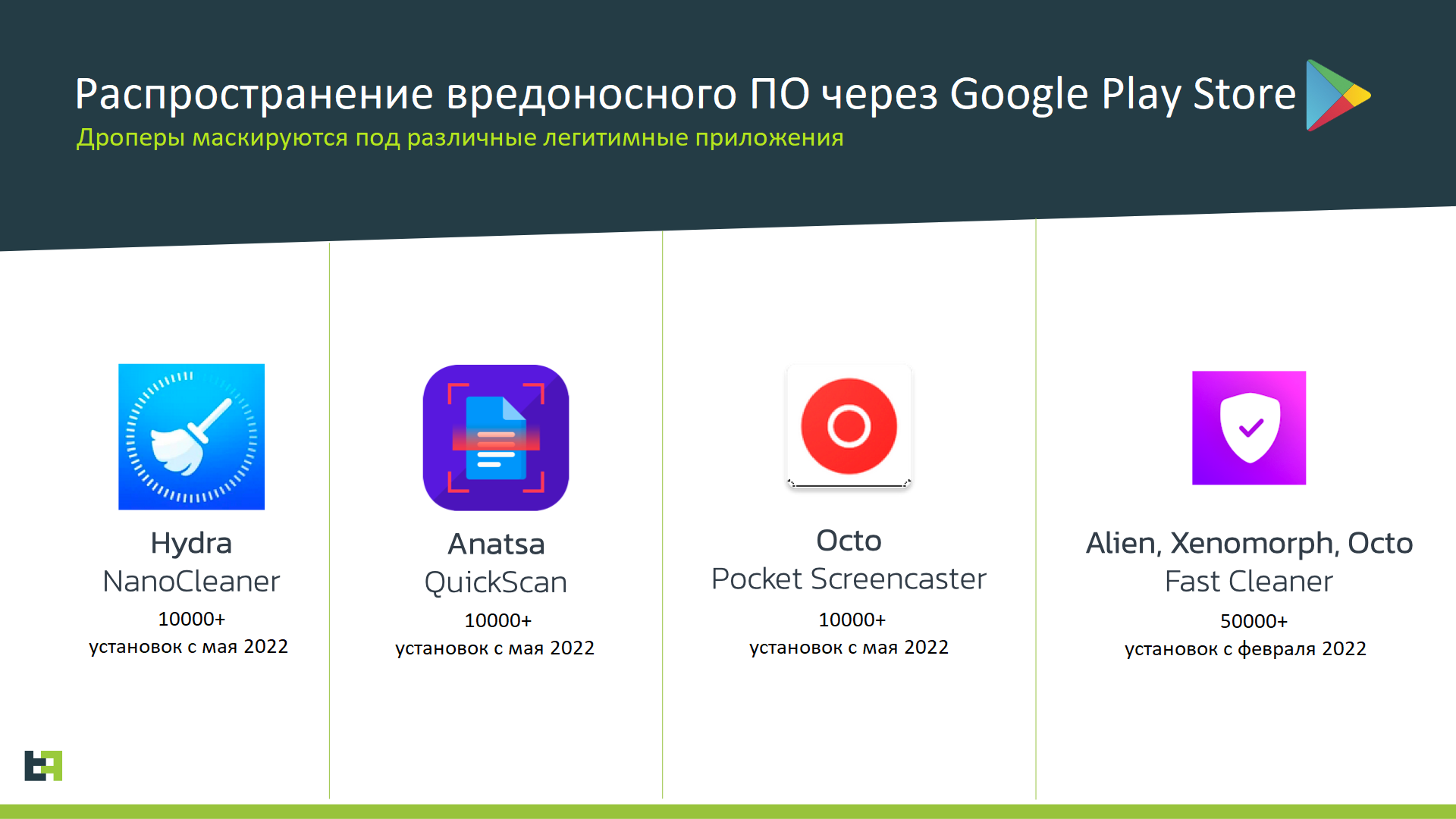

Кроме того, аналитики ThreatFabric в 2022 году продолжают обнаруживать все больше дропперов в Google Play, имеющих тысячи установок и распространяющих банковских троянов.

Рис.1 - Дропперы в Google Play Store.

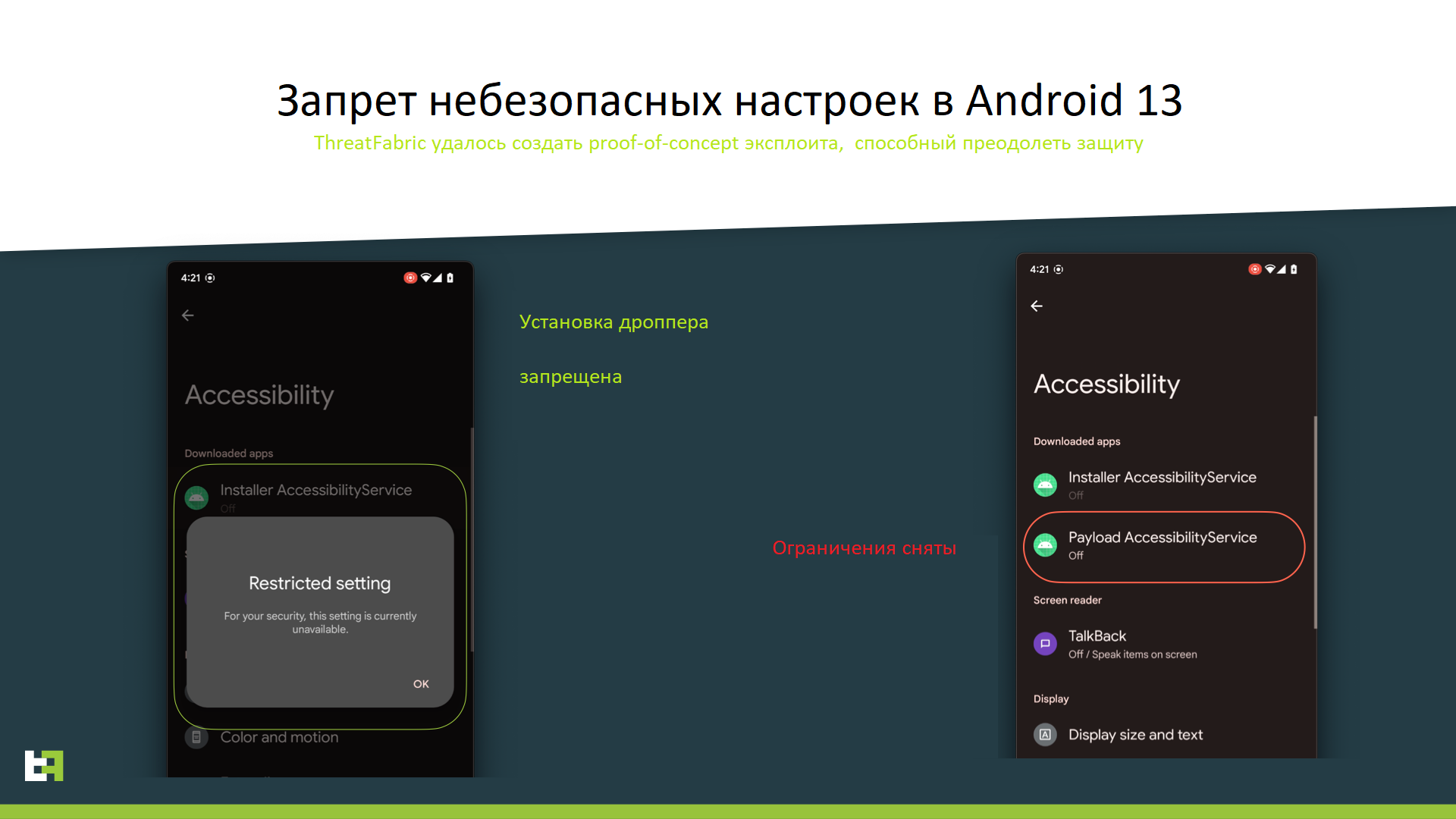

Наконец, мы представим краткий обзор того, как Google ввела в Android 13 несколько обновлений, призванных защитить пользователей от вредоносного ПО, злоупотребляющего Accessibility Service. Однако наша исследовательская группа успешно преодолела эти ограничения и сумела обойти ограничения, добавленные в новой версии ОС.

Наш отчет подводит итог текущему состоянию ландшафта мобильных угроз и дает представление о его возможном будущем в связи с меняющейся обстановкой.

Ландшафт угроз: фокус на криптовалютах и надежности

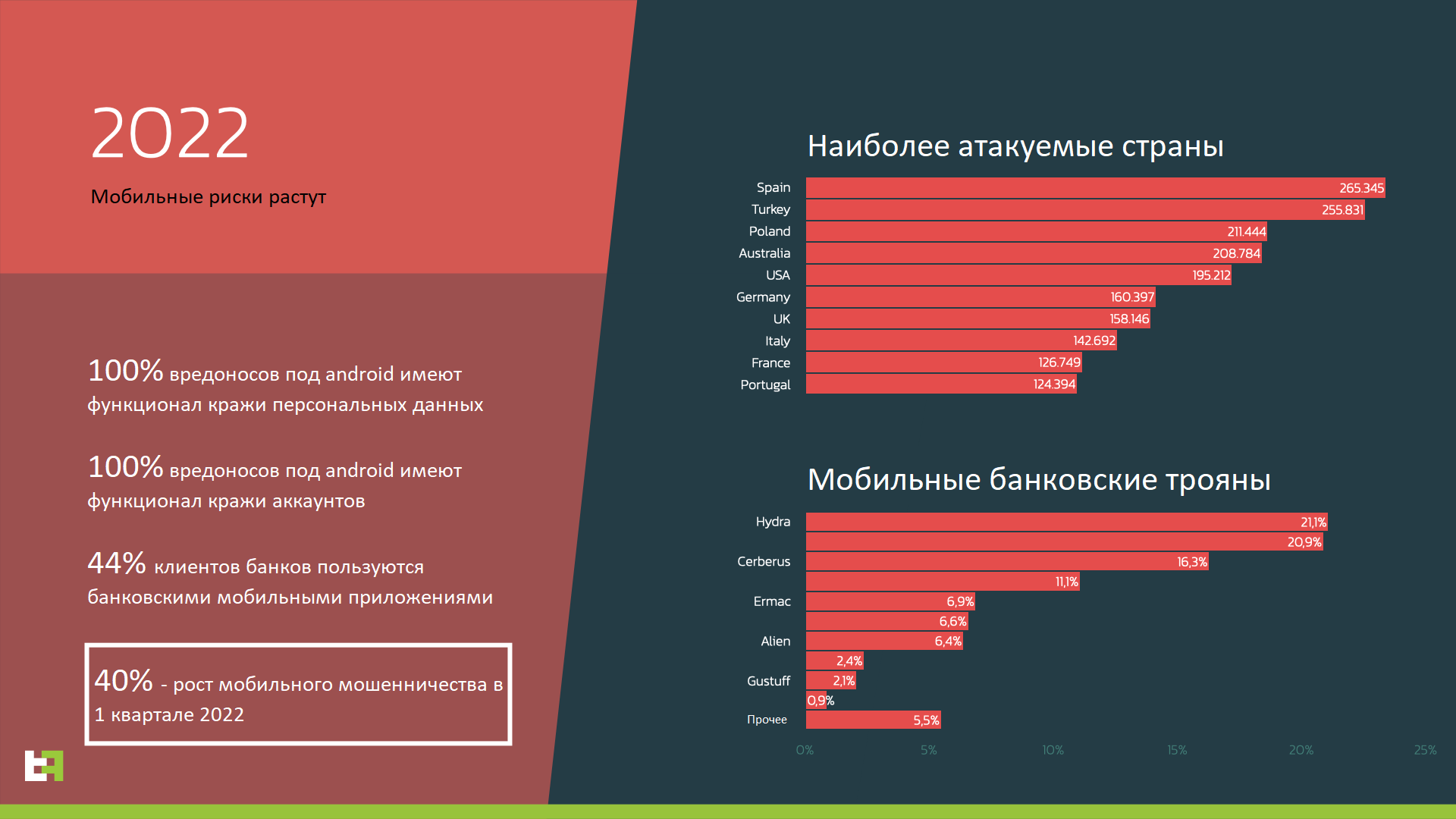

Начало года принесло несколько значительных кампаний и несколько новых функций, представленных различными семействами вредоносных программ. Данные об угрозах показывают, что Испания и Турция сейчас являются наиболее атакуемыми странами. По сравнению с аналогичным периодом прошлого года Турция «догоняет» Испанию, сокращая разрыв.

Рис. 2 - Топ-10 стран по числу атак.

Эта тенденция подпитывается ростом активности турецких хакеров, которые, как известно, используют в своем регионе такие семейства вредоносных программ, как Hydra, Alien и Cerberus. Такая активность также помогла данным семействам вредоносных программ занять места в Топ-10 самых активных мобильных банковских троянов в 2022 году.

Рис.3 - Топ-10 банковских троянов.

Octo: никто не уйдет от щупалец!

В нашей предыдущей статье мы выяснили, что ботнет Octo, активно продвигаемый на Darknet-форумах, на самом деле является наследником ExobotCompact и передан создателями в аренду нескольким хакерским группировкам. Разработчик Octo постоянно обновляет троян и в последней версии представил несколько новых функций.

Одна из таких функций, появившаяся в конце апреля 2022 года, кажется совершенно уникальной: автор Octo переработал механизм оверлеев, поэтому троян способен красть учетные данные, введенные в оверлей, даже если форма не была отправлена. Это сделано для того, чтобы иметь возможность получить учетные данные, даже если жертва что-то заподозрила и закрыла оверлей, не нажав на кнопку «войти», присутствующую на поддельной странице оверлея.

Для этого был переработан HTML-код оверлея и в него добавлено событие «onblur». Это событие происходит каждый раз, когда объект пользовательского интерфейса теряет фокус, таким образом Octo пытается перехватить момент, когда пользователь ввел данные и переключился на другое поле.

Более того, учитывая, что Octo перезаписывает оверлей в коде бота, злоумышленники могут использовать «сторонние» оверлеи, предоставляемые другими хакерами в качестве сервиса, и не должны разрабатывать их самостоятельно. Следующий фрагмент кода демонстрирует описанный процесс:

this.fieldNames = new String[ ] {"email", "month", "number",

"password", "search", "tel",

"text", "time", "url", "week"};

...

private String prepareOverlay(String target, String overlayData, String overlayType) {

if(overlayType.equals("url")) {

return overlayData;

}

String[] fieldNames = this.fieldNames;

int index;

for(index = 0; index < fieldNames.length; ++index) {

overlayData = overlayData.replace(

"type=\"" + fieldNames[index] + "\" ",

"type=\"" + fieldNames[index] + "\" onblur=\"Android.on_blur_send(this.name,this.value)\" ");

}

...

}

Это обновление определенно помогает злоумышленникам получать еще больше данных от жертв и повышает надежность процесса кражи. Обладая функцией VNC и способностью осуществлять мобильное мошенничество, Octo остается одним из самых опасных троянов в современном ландшафте мобильных угроз.

Ermac: автоматизация краж

Еще одним очень активным трояном на рынке является Ermac, который недавно также получил несколько обновлений. По сравнению с другими семействами вредоносных программ, Ermac действительно выделяется своей ориентированностью на цели, связанные с криптовалютой. Недавно в функционал вредоноса был добавлен специальный код для автоматической кражи ключевых (seed) фраз из различных криптовалютных кошельков.

Ключевая фраза - это случайный набор слов, который может быть использован для восстановления доступа к кошельку. После кражи она может быть использована злоумышленниками для получения доступа к кошельку и проведения транзакций. Такие фразы хранятся внутри приложений для криптокошельков на случай, если пользователям понадобится доступ к ним.

Данный факт заставил авторов Ermac ввести функцию, которая может красть ключевые фразы из различных популярных кошельков. Разработчики используют AccessibilityService для выполнения действий и чтения содержимого экрана, а также встроенный механизм Accessibility, который поддерживает несколько кошельков и содержит определенный набор действий для каждого целевого кошелька. Поскольку ключевая фраза находится на одной из страниц внутри приложения, Ermac выполняет несколько действий, чтобы добраться до этой страницы и прочитать ее содержимое. Процесс такой автоматической показан на рисунке ниже:

Рис.4 - Кража Ermac ключевой фразы криптокошелька.

Концепция не нова, другие семейства вредоносных программ используют тот же подход для выполнения действий от имени жертвы. То же относится и к Ermac - хотя мы не видели, чтобы он выполнял ODF, такие полуавтоматические атаки являются тревожной тенденцией в современном ландшафте угроз, и мы ожидаем, что новые семейства вредоносов будут использовать подобный подход.

Распространение через Google Play

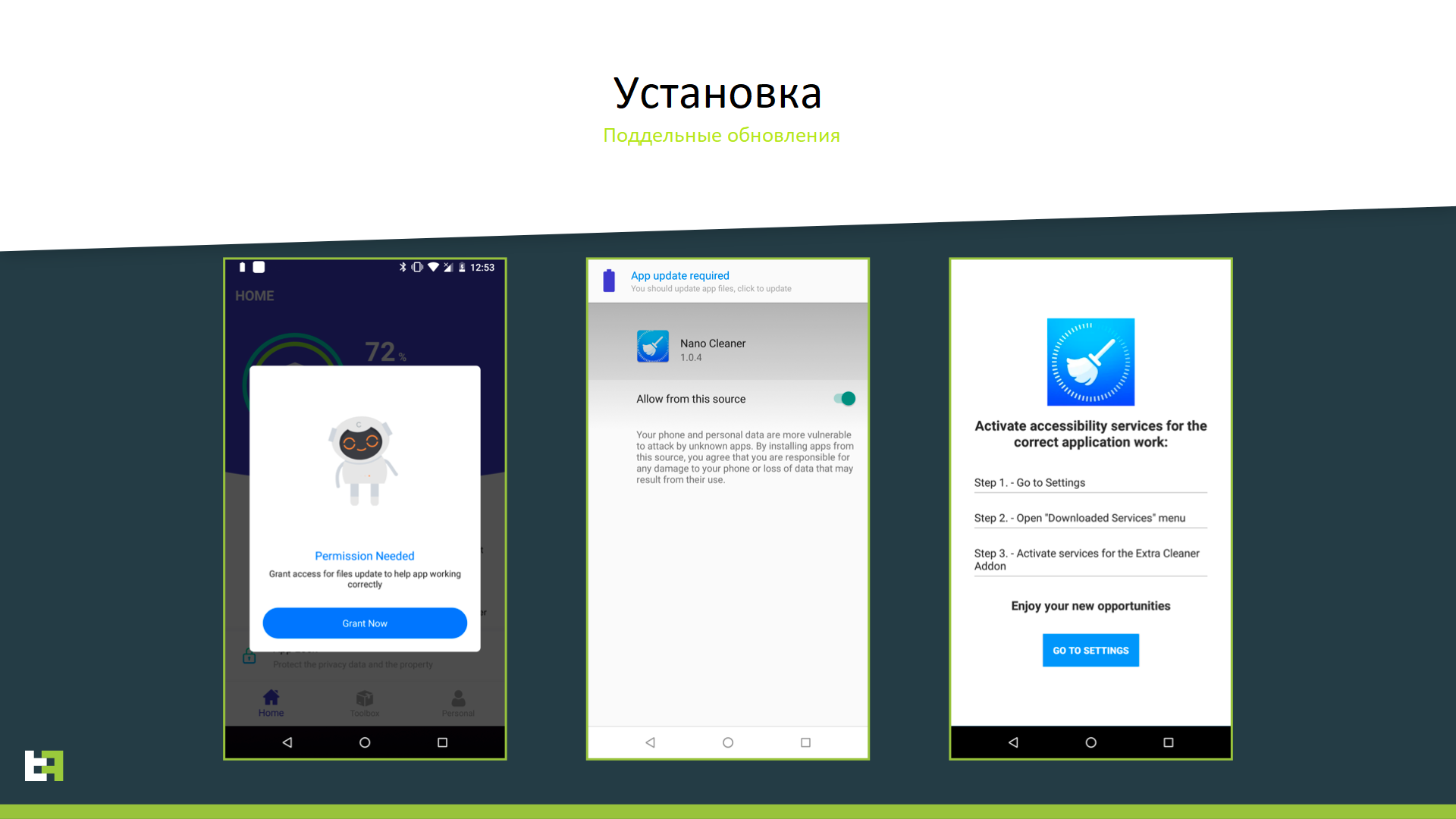

Рис.5 - Кампания Nano Cleaner.

Мошенники продолжают рассматривать дропперы в Google Play как один из наиболее эффективных способов доставки вредоносного ПО: будучи установленным из официального магазина, приложение с меньшей вероятностью вызовет сомнения при запросе на выполнение небезопасных действий.

Один из последних обнаруженных ThreatFabric дропперов выдает себя за приложение для очистки системы и имеет более 5 тысяч установок. Он действует аналогично другим известным дропперам, загружая полезную нагрузку с GitHub и устанавливая ее. Во время этой кампании аналитики ThreatFabric заметили, что этот дроппер распространяет Hydra, мобильного банковского трояна, число образцов которого также растет. Hydra - известный троян, оснащенный возможностями удаленного управления зараженным устройством, таким образом, он также способен осуществлять мобильное мошенничество. На следующих скриншотах показан процесс установки полезной нагрузки:

Рис.6 - Дроппер устанавливает полезную нагрузку.

Как и большинство троянов для мобильного банкинга, Hydra сначала запрашивает включение AccessibilityService, чтобы отображать оверлеи и выполнять необходимые действия на зараженном устройстве.

Ограничения Android 13

Компания Google собралась наконец-то решить проблемы, вызванные злоупотреблением Accessibility Services.

В бета-версии Android 13 представлен новый подход к включению AccessibilityService приложениями, установленными из сторонних источников. В новой версии появилась новая опция под названием «ограниченные настройки», которая включает AccessibilityService.

В случае, если дроппер устанавливает полезную нагрузку, пользователь не сможет легко включить AccessibilityService для нее, поскольку по умолчанию она будет выделена серым цветом и недоступна. Чтобы включить AccessibilityService пользователю придется выполнить более явные действия и подтвердить их паролем устройства.

Однако наши исследования показывают, что таких мер недостаточно: эти ограничения могут быть довольно легко преодолены. На следующем скриншоте показаны два пробных приложения, одно из которых ведет себя как дропперы, которые мы обычно встречаем в Google Play Store, а второе использует другую технику с небольшим изменением процесса установки. Таким образом, исследователям ThreatFabric удалось обойти ограниченные настройки во втором PoC-приложении.

Рис.7 - PoC эксплоита на Android 13.

Хотя внесенные изменения могут защитить пользователей от некоторых вредоносных программ на новой версии Android, мы считаем, что большинство субъектов быстро адаптируются к ограничениям, слегка изменив свой почерк, пока не будет введен более строгий подход. Однако операционная система Android известна своей открытостью и доступностью, поэтому для разработчиков это определенно вопрос баланса. Именно поэтому финансовым организациям необходимо уделять больше внимания текущему ландшафту и следить за его изменениями.

Мобильное мошенничество

2022 год стал временем чрезвычайной активности банковских вредоносных программ на Android. Эта тенденция была последовательной и стала продолжением того, что мы наблюдали в 2021 году. Как уже говорилось ранее, мы видим не только появление новых семейств в ландшафте Android-угроз, но и постоянное совершенствование уже существующих.

Рис.8 - Статистика мобильных рисков.

От ATO к ODF

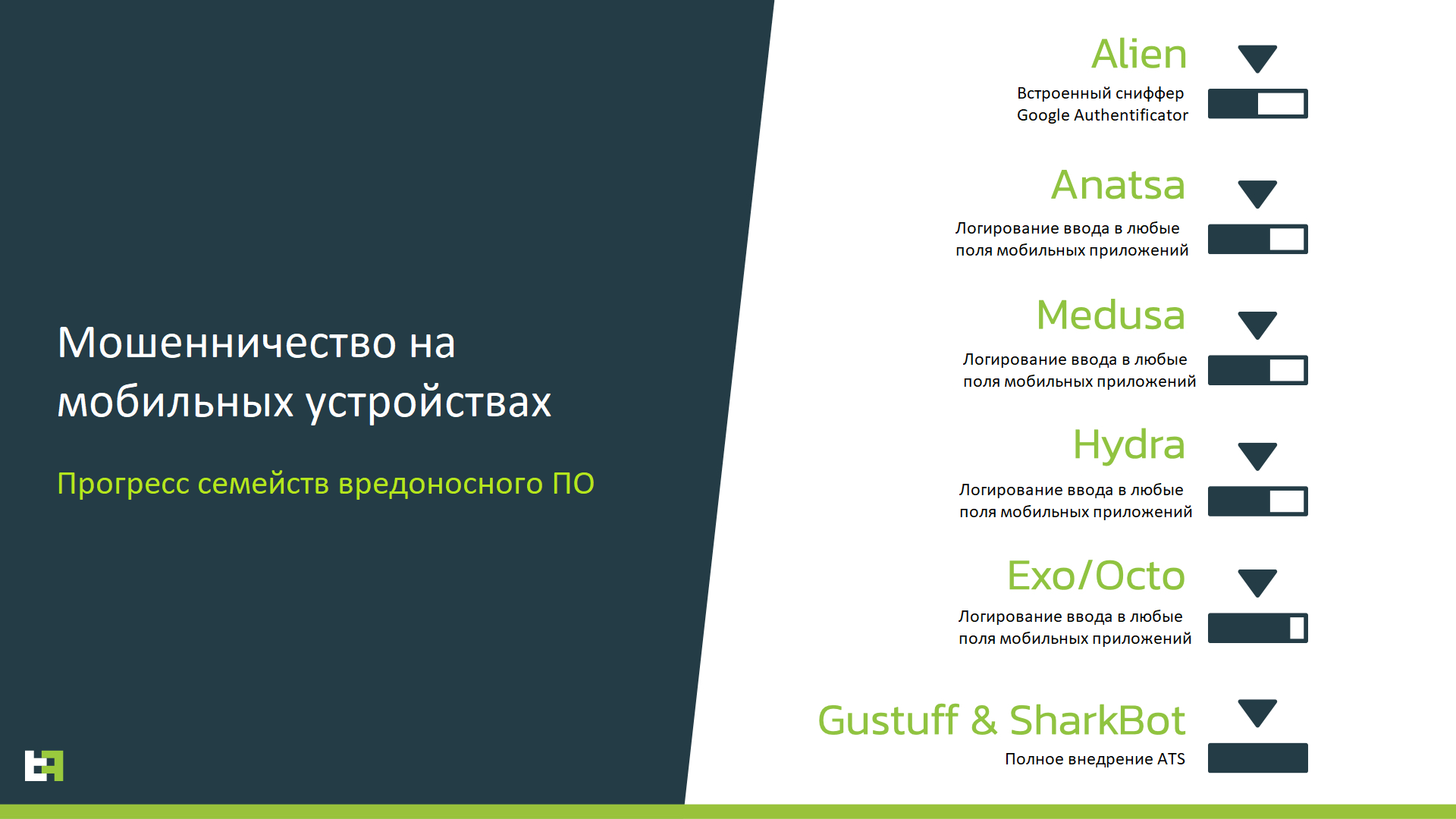

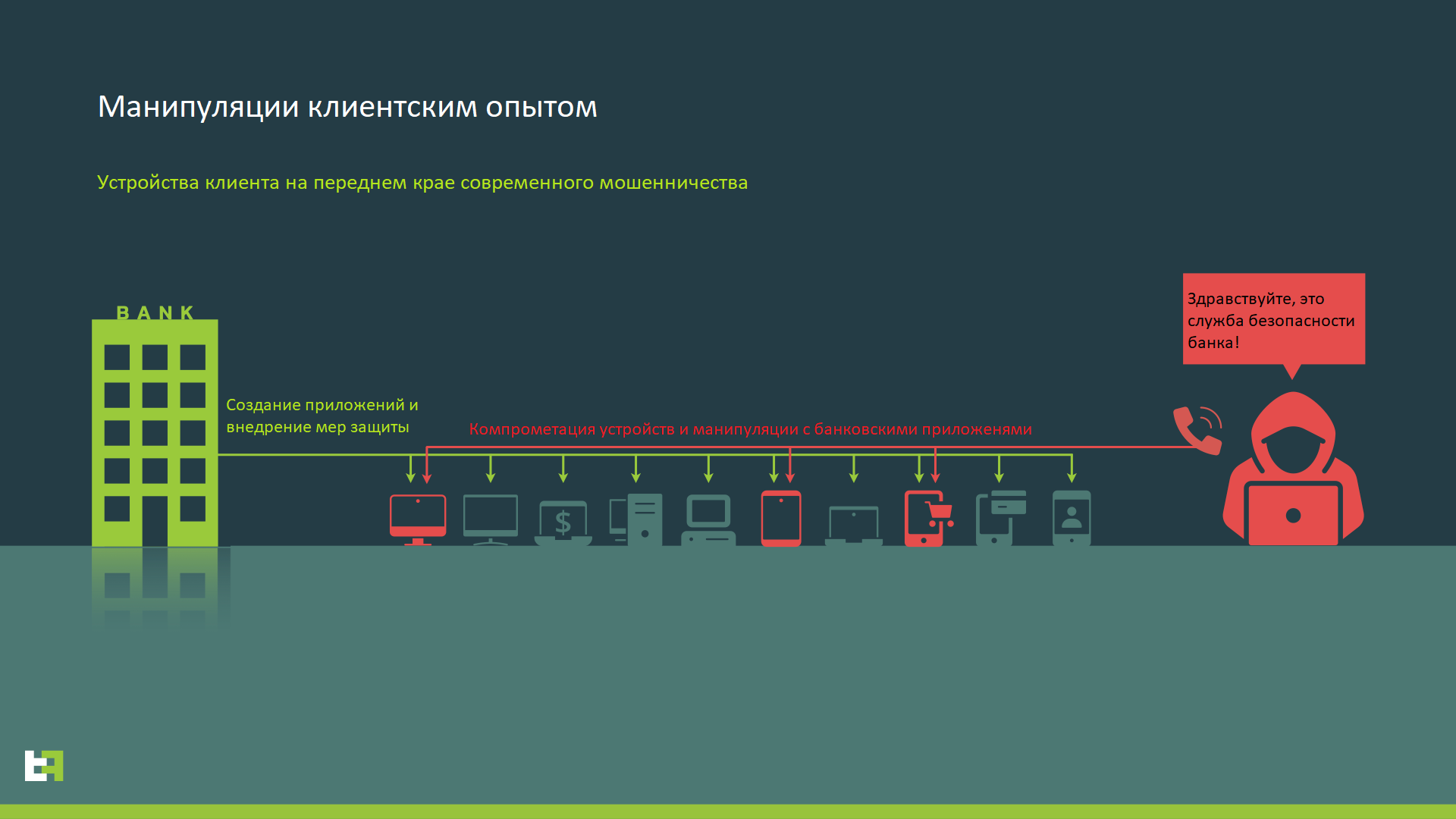

Мы являемся свидетелями весеннего сезона вредоносных программ Android-банкинга, когда внимание преступников очень быстро переключается с метода захвата аккаунтов (ATO) на нечто более комплексное, но и более прибыльное: на самом деле, все больше и больше семейств вредоносных программ теперь реализуют некую возможность мобильного мошенничества.

Каждое семейство банковских вредоносов, которое мы отслеживаем, в настоящее время представляет возможности захвата аккаунтов. Если несколько лет назад в ландшафте угроз преобладали вредоносы, основанные на краже учетных данных для использования в отдельном канале, то сегодня функционал мобильного фрода, похоже, является новым обязательным требованием для банковских вредоносных программ на Android. Основываясь на данных нашего анализа угроз, ThreatFabric отмечает 40-процентный рост числа вредоносных программ ODF в первом квартале 2022 года.

Большинство активных в настоящее время семейств реализуют ту или иную степень ODF, начиная от возможности модификации полей пользовательского интерфейса, таких как текстовые поля имени пользователя и пароля, до возможности входа в банковское приложение и автоматического перевода средств путем загрузки и выполнения полностью программируемых сценариев (ATS - Automated Transfer System).

Рис.9 - Прогресс семейств троянов.

В случае таких семейств вредоносных программ, как Gustuff и Sharkbot, которые реализуют полный ATS, преступники могут определить конкретный набор действий, основанный на версии Android, производителе устройства и типе банковского приложения, которые должны быть выполнены для достижения целей атаки. Эти действия включают, в частности, разрешение на установку из неизвестных источников, предоставление себе прав доступа, использование краденных учетных данных для входа в банковское приложение, проверку баланса и выполнение транзакций.

Все вышеперечисленные действия происходят на устройстве жертвы, и, если не провести поведенческий анализ, транзакция, совершенная с помощью такой атаки, не будет отличаться от легитимной с точки зрения системы скоринга мошенничества.

Демонстрация ATS

Чтобы лучше понять, как выглядит ODF, мы разработали полнофункциональный Proof-of-Concept ATS, предназначенный для атаки на вымышленное банковское приложение. В следующем видеоролике вы увидите, как вредонос может взаимодействовать с пользовательским интерфейсом, успешно входить в систему, используя ранее украденные учетные данные, и выполнять транзакцию. Действия замедлены, чтобы зритель мог понять, что происходит. Однако в реальном сценарии весь процесс произойдет за несколько мгновений, не оставляя жертве времени на реакцию.

Благодаря таким возможностям, как ATS и другим функциям Accessibility Service, становится ясно, что даже если штамм вредоносного ПО не нацелен на банк с оверлеями, он все равно может выполнить большое количество разнообразных атак. По этой причине крайне важно иметь превентивные и проактивные решения для обнаружения, чтобы предотвратить атаки до их начала.

Как справляться с заражениями и мошенниками?

Что делать при попытке мошенничества?

Если финансовое учреждение или клиент подозревает, что стал жертвой мошенничества, обращение в службу технической поддержки - первый шаг к тому, чтобы понять, что произошло, и получить квалифицированную помощь.

Рис.10 - Виды мошенничества.

Ниже приводится список вопросов, которые следует задать потенциальной жертве мошенничества и ответы на которые могут помочь в оценке вероятности фактического мошенничества в сочетании с подозрительными переводами, наблюдаемыми со стороны банковского учреждения, и другими индикаторами атаки:

- Устанавливали ли вы недавно какое-либо новое приложение? Было ли это приложение установлено из магазина Google Play или из стороннего источника?

Первым шагом в любой цепочке заражения является установка нового приложения, будь то дроппер или сама вредоносная программа. Кроме того, приложения, установленные не из магазина Google Play, а из других источников - например, из сторонних маркетов или веб-сайтов - с большей вероятностью могут быть опасны. Как говорилось ранее, установка из Google Play Store также не является панацеей, но она все же предпочтительнее любых альтернатив.

- Предоставляли ли вы какое-то необычное разрешение или включили что-то (например, Accessibility Services)?

Большинство современных Android-вредоносов способны предоставить себе все разрешения, необходимые для выполнения своего вредоносного кода. Однако для этого пользователь должен вручную предоставить вредоносной программе одну привилегию: Accessibility Services. Без этого вредонос не сможет взаимодействовать с пользовательским интерфейсом, имитировать нажатие кнопок и ввод текста.

- Ведет ли ваше устройство себя странно? Примерами этого могут быть: мигающий экран, мигающие окна, запрос на вход в систему впервые за долгое время.

При запуске вредонос предоставляет себе ряд разрешений, необходимых для взаимодействия с системой - например, разрешение на управление SMS, уведомлениями, камерой и так далее. Для этого он создаст всплывающее окно на экране, а затем сам автоматически нажмет на него благодаря Accessibility Services. Для пользователя такое поведение будет выглядеть как серия всплывающих и мгновенно исчезающих окон.

- Обращались ли вы в свой банк?

Преступники часто выдают себя за сотрудников технической поддержки банка, чтобы убедить пользователей установить вредоносное ПО на устройство. В этих случаях оператор попросит установить какое-либо приложение, которое может быть либо вредоносным ПО, либо программой удаленного доступа, предоставляющей атакующим полный доступ к устройству.

Рис.11 - Виды мошенничества.

Что делать в случае подтвержденного заражения?

К сожалению, в случае заражения не существует универсального решения. Различные вредоносные программы действуют по-разному, и для обычного пользователя удалить их может быть очень сложно, если не невозможно. В таких случаях единственным процессом, который мы можем рекомендовать, является полный сброс устройства к заводским настройкам вместе с изменением всех учетных данных, как для банковских приложений, так и для приложений социальных сетей и криптокошельков.

Как снизить риски?

С ростом числа активных семейств вредоносных программ, способных осуществлять мобиотное мошенничество, для отделов по выявлению мошенничества стало сложной задачей предотвращать и расследовать атаки на устройства, которое клиент использует каждый день. Чтобы оценить реальный ущерб и предотвратить потери, необходимо иметь соответствующее решение для получения информации о вредоносном ПО, заражающем устройства клиентов. Более того, решение должно обеспечивать поток данных не только о известных вредоносных программах или уже встречающихся их образцах (так называемое обнаружение на основе хэшей), но и выявлять неизвестные вредоносные программы, основываясь на их поведении. Такой подход позволяет получить полную картину возможных рисков, которые могут быть правильно минимизированы.

Корректное обнаружение вредоносного ПО на устройстве также помогает получить представление о каналах распространения и проактивно уведомлять клиентов о новых хакерских кампаниях. Благодаря непрерывной аутентификации на основе поведенческой биометрии, такое решение становится отличным источником оценки риска на основе разведки угроз для каждого аккаунта и облегчает финансовым организациям обнаружение и предотвращение мошенничества.

Рис.12 - Непрерывная аутентификация.

Заключение

Начало года не преподносит никаких сюрпризов в ландшафте мобильных угроз. Тенденция On-Device Fraud (ODF), которую мы предсказывали в 2021 году, продолжается, и мы ожидаем, что все больше семейств вредоносных программ будут реализовывать возможности мобильного мошенничества. Открытость ОС Android служит как во благо, так и во вред, поскольку вредоносы продолжают злоупотреблять легальными функциями, в то время как грядущие ограничения, похоже, почти не мешают деятельности таких приложений, как мы доказали в нашем PoC.

Команды по борьбе с мошенничеством в финансовых организациях сегодня сталкиваются с постоянно растущей проблемой мобильного фрода и должны иметь соответствующие механизмы, обеспечивающие им данные о ландшафте угроз и существующих рисках для их клиентов. Это возможно только при наличии системы обнаружения вредоносных программ на устройствах на базе разведки угроз, позволяющей прогнозировать изменения ландшафта угроз.

MTI и CSD

Наш сервис Mobile Threat Intelligence (MTI) позволяет финансовым учреждениям получить данные по растущей угрозе вредоносных банковских программ. Банки, использующие MTI, понимают, какие киберпреступные кампании нацелены на их мобильный канал и как подвергаются воздействию пользователи их мобильного банкинга.

С помощью сервиса Client Side Detection (CSD) мы помогаем финансовым учреждениям получить представление о потенциальном мошенничестве с помощью вредоносных программ для мобильного банкинга и предотвратить его. Если вы хотите узнать больше о том, как мы используем нашу аналитику мобильных угроз для обнаружения вредоносных программ для мобильного банкинга, обращайтесь по адресу sales@threatfabric.com.

Приложение: вредоносные приложения в Google Play

|

Дропперы |

||

|

Nano Cleaner |

com.casualplay.leadbro |

d5ac8e081298e3b14b41f2134dae68535bcf740841e75f91754d3d0c0814ed42 |

|

QuickScan |

com.zynksoftware.docuscanapp |

e05dac61b4b27e90d3f4c832a76fa52e9065e894b8b8cad8e66a2d33869b2bb6 |

|

Приложения, зараженные Octo |

||

|

Chrome |

com.talkleadihr |

1ad466c63462ac0e7579bdf6201a6a527af8112c5d7ac857da19064055fbd757 |

|

Play Store |

com.girltold85 |

0c4b6bc01923b5937627485d816de856d864cf0cc83623066d4b93ffa4e6a144 |

|

Pocket Screencaster |

com.cutthousandjs |

01edc46fab5a847895365fb4a61507e6ca955e97f5285194b5ec60ee80daa17c |

|

Приложения, зараженные Ermac |

||

|

Chrome |

com.biyitunixiko.populolo |

26fa10489a189fab2a255d8f54d841d2316ce8e4f7d49fc396334991cbe48503 |

|

Chrome Mobile |

com.xifoforezuma.kebo |

f18fb17d6131493eb2f407706a11942b4846fe67d686836c6ba6b2d13cfa41d2 |

|

BAWAG PSK Security |

com.qjlpfydjb.bpycogkzm |

0ec3aba023da64c28c3e664ba83a337782c855f3b39874cde59fe8f60b93573a |

Источник: https://threatfabric.com