Вступительное слово.

CrowdStrike 2022 Global Threat Report содержит важнейшие сведения о том, что необходимо знать командам безопасности, чтобы оставаться на шаг впереди современных киберпреступников в условиях все более зловещего ландшафта угроз.

Для команд безопасности на передовой и тех из нас, кто занимается предотвращением кибератак и утечек, 2021 год был крайне беспокойным. Перед лицом масштабных потрясений, вызванных социальными, экономическими и технологическими событиями 2020 года, обусловленными пандемией COVID, атакующие усовершенствовали свои технические средства, став еще более изощренными и наглыми. Результатом стала серия громких атак, которые потрясли многие организации и сами по себе стали переломными моментами в мире кибербезопасности.

В начале 2021 года, когда организации бросились защищать цепочки поставок и взаимосвязанные системы от невероятно сложной атаки Sunburst, хакеры использовали уязвимости нулевого дня и архитектурные ограничения в устаревших системах - таких как продукты Microsoft - что привело многих в замешательство. В то же время киберпреступные синдикаты усовершенствовали и усилили атаки с использованием шифровальщиков и устроили «охоту на крупную дичь», которая поразила все отрасли промышленности, посеяв разрушения и сделав очевидной уязвимость нашей критической инфраструктуры.

Для команд безопасности, уже столкнувшихся с постоянной нехваткой квалифицированных кадров, эти проблемы оказались достаточно сложными сами по себе. Но нагрузка на команды безопасности еще больше возросла в конце года, когда вездесущая уязвимость Log4Shell принесла угрозу полного краха систем безопасности.

Понимание этих событий дает представление о меняющейся динамике тактики киберпреступников, что крайне важно для превентивного противоджействия современным угрозам. Именно такой контекст обеспечивает отчет CrowdStrike 2022 Global Threat Report, разработанный на основе наблюдений из первых рук наших элитных команд CrowdStrike Intelligence и Falcon OverWatch™, в сочетании с данными, полученными из обширной телеметрии CrowdStrike Security Cloud. Наше исследование предоставляет важнейшие сведения о том, что необходимо знать командам безопасности о все более зловещем ландшафте угроз.

Среди подробностей, которые вы узнаете из отчета этого года:

- Как спонсируемые государством хакеры атакуют поставщиков ИТ и облачных сервисов и используют доверенные отношения и партнеров по цепочке поставок.

- Как киберпреступники используют уязвимости, чтобы избежать обнаружения и получить доступ к критическим приложениям и инфраструктуре.

- Как изощренные злоумышленники используют краденные учетные и идентификационные данные для усиления атак шифровальщиков и проникновения в облачные среды

- Как злоумышленники усиливают атаки на критически важную облачную инфраструктуру с помощью новых, комплексных подходов.

Наш ежегодный отчет также рисует картину, которая показывает, что корпоративные риски концентрируются вокруг трех критических областей: конечные точки, облачные рабочие среды и идентификационные данные. Злоумышленники продолжают использовать уязвимости конечных точек и облачных сред, а также наращивают инновации в использовании идентификационных данных и краденных учетных данных для обхода устаревших средств защиты - и все это для достижения своей цели, которой являются ваши конфиденциальные данные. По наблюдениям CrowdStrike, 62% атак не связаны с вредоносным ПО и сфокусированы на самом пользователе. По мере того, как противники совершенствуют свои методы работы, чтобы обойти существующие решения безопасности, одного лишь автономного машинного обучения недостаточно, чтобы остановить злоумышленников.

CrowdStrike неустанно стремится к тому, чтобы вы опережали атакующих сегодня и в будущем. Чтобы встретить атаки лицом к лицу, мы объединяем современный подход к безопасности с платформой, которая связывает машину с личностью и данными для обеспечения полной защиты. Поскольку атакующзие переходят к атакам на облачные рабочие среды, мы обеспечиваем глубокую видимость и проактивную защиту всего стека облачных решений. Чтобы облегчить бремя постоянного цикла применения исправлений, мы определяем приоритеты уязвимостей, которые создают наибольшие риски. А для самых сложных атак мы предоставляем новые мощные возможности расширенного обнаружения и реагирования, чтобы помочь перегруженным командам безопасности автоматизировать реагирование на инциденты и сократить время, необходимое для поиска значимых событий безопасности.

2021 год научил нас тому, что с какими бы трудностями мы ни столкнулись, хакеры не успокоятся. Атаки становятся все более разрушительными, вызывая массовые сбои во всех аспектах нашей повседневной жизни. Но это вызов, который мы приняли, и борьба, которую мы выиграем вместе. Я надеюсь, что вы найдете этот отчет информативным и что он даст вам ту же ясность целей, что и мне: быть неумолимыми в нашем стремлении помешать киберпреступникам повлиять на бизнес и наш образ жизни.

Джордж Курц

Генеральный директор и соучредитель CrowdStrike.

Введение.

Когда мы вспоминаем события 2021 года, на передний план выходят две главные темы: адаптивность и настойчивость. Компании движутся вперед с помощью новых технологий и решений, адаптируются перед лицом трудностей и проявляют упорство, несмотря на неопределенность, поскольку мы продолжаем решать проблемы, связанные с глобальной пандемией. Хотя эти проблемы в конечном итоге приведут к укреплению экономики и внедрению инноваций в организациях по всему миру, они также создадут новые риски и уязвимости, которые могут быть использованы.

В 2021 году киберпреступники не отставали, многие из них адаптировались к меняющемуся ландшафту целей. Пожалуй, лучшим примером этой тенденции стали изменения, наблюдаемые в экосистеме электронной преступности 2021 года, которая, оставаясь обширной и взаимосвязанной, включает в себя множество преступных предприятий, существующих для поддержки операций с шифровальщиками. Примечательно, что многие хакерские группы в 2021 году смогли обойти меры противодействия правоохранительных органов, угрожающие прекращением их деятельности, а некоторые даже прибегли к ребрендингу. Несмотря на новые подходы правоохранительных органов, включая попытки конфисковать преступные средства до того, как они попадут в руки хакеров, аналитическая служба CrowdStrike отметила 82%-ный рост утечек данных, связанных с атаками шифровальщиков, в 2021 году по сравнению с 2020. Этот рост в сочетании с другими утечками является ярким напоминанием о том, какое значение атакующие придают краже конфиденциальных данных.

В 2021 году хакеры продолжали адаптироваться к меняющимся оперативным возможностям и стратегическим требованиям технологий и мировых событий. Различные хакерские группировки были замечены в использовании новых методов работы или программ таргетирования атак, призванных реагировать на глобальные тенденции.

Правительства также адаптируются. В этом году компания CrowdStrike Intelligence представила две новые группы злоумышленников - WOLF и OCELOT - для обозначения целевых атак, исходящих из Турции и Колумбии соответственно. Присутствие этих новых противников подчеркивает рост наступательных возможностей за пределами стран, традиционно ассоциирующихся с кибер-операциями, и указывает на разнообразие конечных целей. Наступательные группы частного сектора (PSOA), такие как NSO Group и Candiru, продолжали выступать в качестве хакеров по найму в течение 2021 года, предоставляя правительствам дополнительные возможности и еще больше расширяя глобальное пространство субъектов.

Что касается хактивистского ландшафта, CrowdStrike Intelligence отметила продолжающееся развитие низовых операций и рост числа созданных хактивистских групп по всему миру. Рост белорусской группы «Cyber Partisans» с конца 2020 года, расширение роли и диверсификация широкой иранской хактивистской экосистемы, а также растущее участие различных хактивистов в ответ на политические события на Западе - все это является примером данной тенденции.

Как адаптируются атакующие, так адаптируемся и мы. CrowdStrike Intelligence обеспечила беспрецедентный уровень охвата в 2021 году, добавив статистику по 21 хакерской группировке и увеличив общее количество отслеживаемых субъектов по всем мотивам до более чем 170. CrowdStrike Intelligence продолжает расширять охват ландшафта угроз, не ограничиваясь целевыми вторжениями, электронными преступлениями и хактивистскими миссиями; в 2021 году мы расширили поддержку анализа уязвимостей и мобильной разведки во всех наших продуктах.

В 2021 году CrowdStrike запустила Falcon X Recon+ в качестве сопутствующей услуги для Falcon X Recon™. Аналитики Falcon X Recon+ занимаются мониторингом, сортировкой, оценкой и смягчением угроз в криминальном подполье. Они также оценивают и рекомендуют эффективные меры по смягчению последствий, помогая клиентам действовать решительно и проактивно для предотвращения и обнаружения будущих атак. Служба Falcon X Elite компании CrowdStrike также была расширена в 2021 году, чтобы обеспечить единую точку контакта для включения в систему, интеграции продуктов, уточнения разведывательной информации, персонализированного брифинга по угрозам и исследования разведданных. Аналитики Falcon X Elite продолжают предоставлять проактивные уведомления об угрозах организациям-клиентам CrowdStrike.

Отчет о глобальных угрозах обобщает анализ, проведенный командой CrowdStrike в течение 2021 года, включая описание заметных тем, тенденций и значимых событий в сфере кибербезопасности. Этот анализ в сочетании с тематическими исследованиями, проведенными командой охотников за угрозами Falcon OverWatch™, демонстрирует, как разведка угроз и проактивное противодействие могут обеспечить более глубокое понимание мотивов, целей и деятельности злоумышленников - информация, которая может позволить принять оперативные проактивные контрмеры для лучшей защиты ваших ценных данных сейчас и в будущем.

Обозначения хакерских группировок.

Данный отчет соответствует принятым в CrowdStrike условным обозначениям для классификации противников в соответствии с их государственной принадлежностью или мотивами. Ниже приводится руководство по этим условным обозначениям противников.

Обзор ландшафта угроз.

Современные киберпреступники движутся к своим целям стремительно и целенаправленно.

Среднее время прорыва – 1 час 38 минут.

Команда CrowdStrike Falcon OverWatch измеряет время прорыва - время, которое требуется атакующему, чтобы переместиться с первоначально взломанного узла на другой узел в среде жертвы. Наш анализ времени прорыва реальных вторжений eCrime в 2021 году – в случаях, когда возможно было получить такую метрику - показал, что в среднем оно составляет всего 1 час 38 минут.

Эта цифра практически не изменилась по сравнению с данными, полученными командой Falcon OverWatch компании CrowdStrike в другом отчете - CrowdStrike 2021 Threat Hunting Report -, когда время прорыва составило 1 час 32 минуты. Финансово мотивированные злоумышленники продолжают демонстрировать высокую степень изощренности, о чем свидетельствует скорость, с которой они могут перемещаться в среде жертвы, оставляя защитникам очень короткий промежуток времени на реагирование.

Злоумышленники продолжают демонстрировать выход за рамки атак с применением вредоносного ПО.

По данным детектов CrowdStrike Security Cloud в 4 квартале 2021.

Атакующие все чаще пытаются достичь своих целей, не применяя вредоносное ПО на конечных точках. Скорее, они используют легитимные учетные данные и встроенные инструменты - подход, известный как «жизнь за счет земли» (LOTL) - в намеренных попытках обойти обнаружение устаревшими антивирусными продуктами. Из всех обнаружений, проиндексированных CrowdStrike Security Cloud в четвертом квартале 2021 года, 62% не содержали вредоносного ПО.

В 2021 году OverWatch отслеживала постоянно растущее число интерактивных кампаний вторжения. По сравнению с 2020 годом OverWatch отметила почти 45-процентное увеличение числа таких кампаний, причем в четвертом квартале их было обнаружено больше, чем в любом другом квартале.

Рис. 1. Ежеквартальный рост числа кампаний интерактивного вторжения по типам угроз, с 1 квартала 2020 по 4 квартал 2021

|

Финансовые |

Финансово мотивированные атаки |

|

Таргетированные |

Спонсируемые государством атаки, которые включают в себя кибершпионаж, атаки с целью уничтожения инфраструктуры и генерацию криптовалют для обхода санкций. |

|

Хактивисты |

Атаки в целях пропаганды каких-либо идей или ради получения известности. |

|

Неопознанные |

Недостаточно данных для уверенной атрибуции. |

Финансово мотивированные атаки продолжают доминировать среди попыток интерактивных вторжений, отслеживаемых OverWatch и составляют почти половину (49%) наблюдаемой активности, в то время как таргетированные составили 18%, хактивистская активность - 1%, а оставшиеся 32% атак остались неопознанными. Распределение этих показателей аналогично распределению 2020 года.

Главные темы 2021 года.

Шифровальщики: вечно адаптирующийся противник.

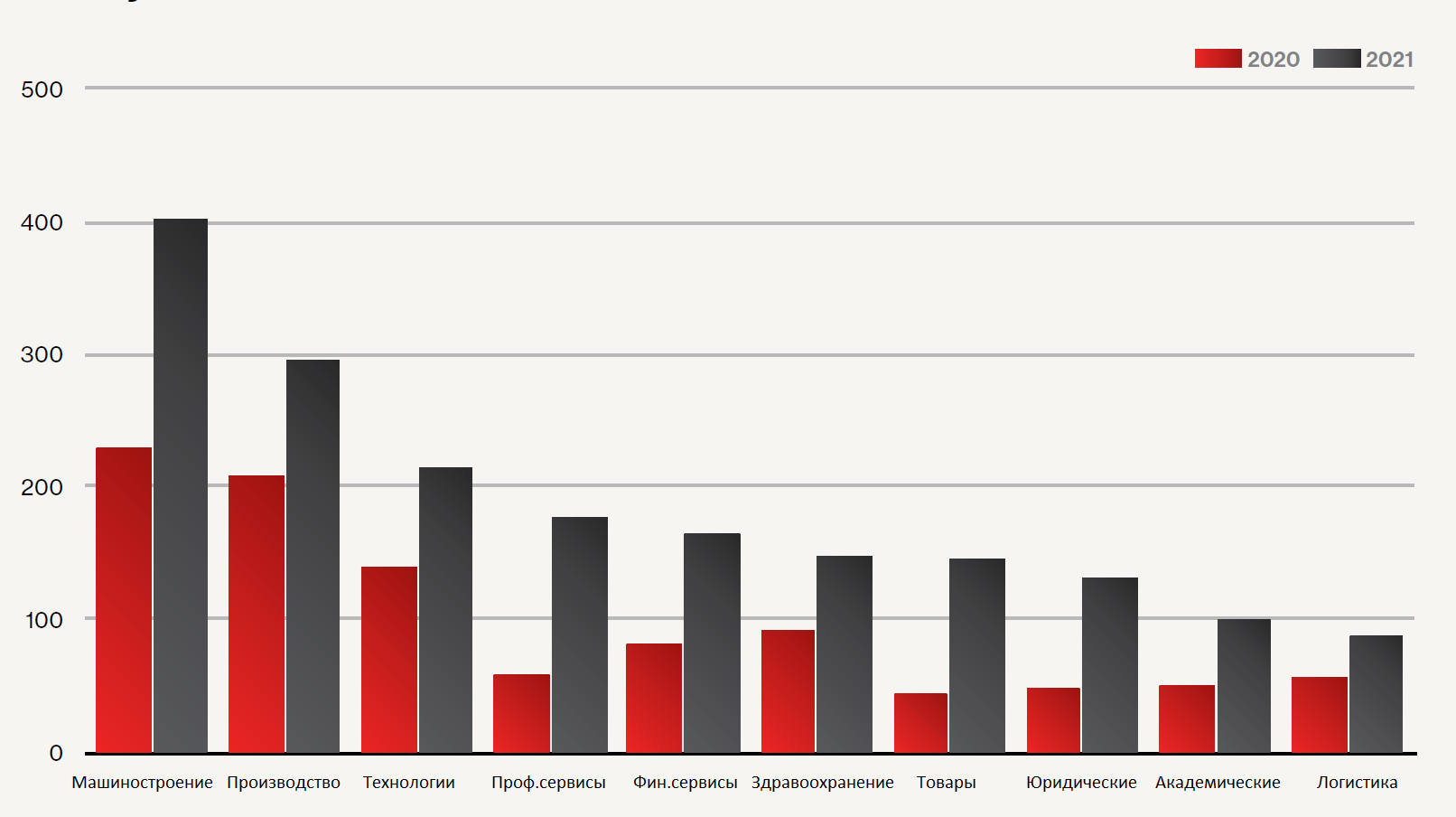

Рост и влияние атак шифровальщиков в 2021 году были ощутимы во всех отраслях и почти во всех регионах мира. Хотя некоторые банды шифровальщиков прекратили свою деятельность в 2021 году, общее количество действующих семейств программ-вымогателей увеличилось. CrowdStrike Intelligence отметила 82-процентный рост утечек данных, связанных с атаками шифровальщиков, в 2021 году: по состоянию на 31 декабря 2021 года было зафиксировано 2686 атак по сравнению с 1474 в 2020 году. Эти цифры в сочетании с другими утечками данных подчеркивают, насколько ценны для хакеров данные жертв.

Рис. 2. Количество атак, связанных с Ransomware и приводящих к утечке данных, 2020 и 2021 гг

Рис. 3. Сравнение утечек данных по отраслям (топ-10), 2020 и 2021 гг

Временами ландшафт угроз был непредсказуемым, и атакующие не всегда могли сразу оценить успех или результат своих операций. Такая изменчивость ландшафта наблюдалась после атак шифровальщиков, направленных против крупных организаций, которые привлекли внимание общественности и привели к реакции правительств и правоохранительных органов на самом высоком уровне, заставив некоторые хакерские группировки изменить бренд или даже деактивировать свои инструменты.

Влияние действий правоохранительных органов на операции по борьбе с электронной преступностью также было отмечено в Индексе электронной преступности CrowdStrike (ECX). Например, повышенное внимание СМИ и правоохранительных органов после инцидентов с Colonial Pipeline и JBS Foods, проведенных группами CARBON SPIDER и PINCHY SPIDER, привело к сокращению утечек данных и рекламы брокеров доступа, что вызвало падение индекса ECX, его дальнейшее восстановление и сохранение волатильности на сегодняшний день. Для получения более подробной информации – ознакомьтесь с данной статьей.

Новые тактики, техники и процедуры, использованные в атаках с целью кражи данных в 2021 году, помогли хакерам вымогать деньги у своих жертв. Например, такие противники, как BITWISE SPIDER, избегали использования общедоступных инструментов эксфильтрации информации, разрабатывая свои собственные. Другим важным событием стало увеличение числа случаев кражи и вымогательства данных без использования шифровальщиков, что привело к созданию новых рынков, предназначенных для рекламы и продажи данных жертв.

Тем не менее, ключевая тема 2021 года заключается в том, что атакующие будут продолжать реагировать и по возможности переходить к новым подходам или вредоносным программам, демонстрируя, что постоянно адаптирующийся противник остается ключевой угрозой в ландшафте электронной преступности.

Кейс: WIZARD SPIDER получает доступ к нескольким серверам во время атаки шифровальщика.

В 2021 году группировка WIZARD SPIDER была активной фигурой на сцене шифровальщиков. Имея в своем распоряжении множество кастомных инструментов и умело используя собственные утилиты для осуществления вторжений, в WIZARD SPIDER определили и разработали успешную бизнес-модель. OverWatch обнаружила эту группу в ходе вторжения в организацию, работающую в сфере машиностроения. Тактики, наблюдаемые в ходе этого вторжения, соответствовали демонстрируемым WIZARD SPIDER атакам шифровальщиков. Вторжение охватывало четыре контроллера домена и две действующие учетные записи.

Уклонение от защиты и разведка.

WIZARD SPIDER использовала RDP для аутентификации на контроллере домена Windows через действительную учетную запись домена. Сенсор Falcon произвел первое из многочисленных обнаружений, когда вредоносное ПО было внедрено в легитимный процесс MSTSC с помощью кастомного загрузчика шеллкода ShellStarter. Falcon OverWatch обнаружил, что атакующий использовал две встроенные утилиты, BITSadmin и Rundll32, для загрузки и выполнения своего касмтомного инструментария. Исследователи OverWatch быстро сосредоточились на выявлении контекста активности, вооружившись телеметрией датчиков CrowdStrike Falcon®, дающей представление о связанных деревьях процессов. Затем в пострадавшую организацию было направлено уведомление.

Обеспечение устойчивости присутствия.

Злоумышленник создал запланированную задачу для выполнения ShellStarter позднее, возможно, с целью повторного заражения жертвы.

Доступ к учетным данным.

Несколько минут спустя WIZARD SPIDER переместился по сети, используя RDP для доступа ко второму контроллеру домена, используя те же действительные учетные данные. Здесь они использовали встроенную утилиту Ntdsutil для сбора учетных данных путем копирования базы данных NTDS.

CnC-управление.

Атакующий переместил файл DLL на другой сервер, а затем выполнил DLL с помощью Rundll32 с подписью Microsoft. В данном случае инструмент WIZARD SPIDER, AnchorDNS, использовался для выполнения CnC-соединений по протоколу DNS. Множественные закодированные DNS-запросы были отправлены на сервер имен CnC.

Латеральное перемещение.

WIZARD SPIDER переместился на третий контроллер домена через административный ресурс Windows и настроил AnchorDNS на работу в качестве службы с помощью встроенных средств.

Обеспечение устойчивого присутствия.

Действуя в соответствии с уведомлениями CrowdStrike, служба реагирования на инциденты организации-жертвы начала ликвидацию атаки. Во время устранения последствий OverWatch обнаружила, что WIZARD SPIDER переместился на четвертый контроллер домена, используя новую учетную запись администратора. OverWatch быстро уведомила жертву, и агент снова был удален из среды.

Иран: новое лицо разрушительных кибератак.

С конца 2020 года многочисленные хакеры и кластеры активности, связанные с Ираном, стали использовать шифровальщики, а также подрывные информационные операции «блокировки и утечки» для атак на многочисленные организации в США, Израиле и регионе Ближнего Востока и Северной Африки. Операции блокировки и утечки характеризуются использованием вредоносных шифровальщиков для шифрования целевых сетей и последующего извлечения информации через контролируемые злоумышленниками лица или организации. Поскольку атакующие действуют как преступные или хактивистские организации, эти типы операций осуществляются под эгидой отрицания. Используя специальные сайты утечек, социальные сети и чат-платформы, эти атакующие могут усиливать эффект утечки данных и проводить операции против целых стран.

В настоящее время CrowdStrike Intelligence отслеживает несколько кластеров активности, которые участвуют в операциях по блокировке и утечке данных. Исходя из имеющихся данных, PIONEER KITTEN стала первой группой, которая в 2021 году перешла от проведения традиционных целевых операций по вторжению к деятельности по блокировке и утечке. После этого SPECTRAL KITTEN (он же BlackShadow), кластер ChaoticOrchestra (он же Deus) и кластер SplinteredEnvoy (он же Moses Staff), используя различные семейства шифровальщиков, в течение 2021 года проводили операции по блокировке и утечке информации в основном против израильских организаций.

В отличие от операций по привлечению внимания общественности и кампаний по блокировке и утечке информации, наблюдавшихся на протяжении 2021 года, подрывная деятельность, связанная с грйппой NEMESIS KITTEN, не имела ярко выраженного компонента «передачи послания» и в основном осуществлялась скрытно. NEMESIS KITTEN проводила широкомасштабные операции по сканированию и эксплуатации уязвимостей, чтобы закрепиться в различных сетях, и в отдельных случаях проводила атаки с использованием шифровальщика BitLocker - вероятно, штамма шифровальщика под названием SunDawn - и, в одном случае, пользовательского чистильщика.

Громкие операции по блокировке и утечке, а также более тихая, но повсеместная деятельность NEMESIS KITTEN, обеспечивает Ирану эффективный потенциал для разрушительных действий против своих соперников в регионе и за рубежом. Учитывая успех этих операций, Иран, вероятно, продолжит использвоать шифровальщики и в 2022 году.

Кейс: NEMESIS KITTEN остановлен на каждом шагу.

В конце 2021 года компания OverWatch обнаружила вторжение в южноамериканскую технологическую компанию. Наблюдаемые тактики, а также использование специфических инструментов, включая Fatedier Reverse Proxy, соответствовали действиям, которые ранее приписывались злоумышленнику, отслеживаемому CrowdStrike как NEMESIS KITTEN. Усилия атакующих были в основном безуспешными, поскольку они блокировались на каждом шагу сенсорами Falcon.

Уклонение от средств защиты.

Атакующий предпринимает многочисленные попытки отключить Windows Defender, включая изменение реестра Windows для отключения мониторинга Windows Defender в реальном времени и использование PowerShell для создания запланированной задачи, настроенной на использование команды Set-MpPre для использования Set-MpPreference и ослабления защиты Windows Defender. Это была первая из нескольких попыток атаки, заблокированных сенсором Falcon.

Обеспечение устойчивого присутствия и CnC-управление.

Злоумышленник попытался создать запланированную задачу для загрузки и выполнения инструмента Fatedier Reverse Proxy, настроенного для связи с известной CnC-инфраструктурой NEMESIS KITTEN. Эта попытка была предотвращена сенсором Falcon. Пытаясь обеспечить присутствие в сети цели, злоумышленник создал новую учетную запись локального пользователя, затем добавил ее в локальные группы «Администраторы» и «Пользователи удаленного рабочего стола». Затем злоумышленник установил бессрочный пароль учетной записи на. Кроме того, злоумышленник безуспешно пытался изменить реестр, чтобы разрешить входящие RDP-соединения.

Разведка.

После неудачных попыток установить постоянство и CnC-связи, NEMESIS KITTEN предпринял разведку узлов и пользователей, которая включала попытки найти информацию, связанную с контроллером домена.

Доступ к учетным данным.

Наконец, злоумышленник попытался выполнить сбор учетных данных, изменив реестр, чтобы включить WDigest и разрешить хранение учетных данных в виде обычного текста. Затем злоумышленник попытался использовать PowerShell вместе с Rundll32 для запуска comsvcs.dll с помощью minidump и извлечь содержимое службы Local Security Authority Subsystem Service (LSASS). Эта попытка также оказалась безуспешной благодаря расширенным возможностям сенсора Falcon.

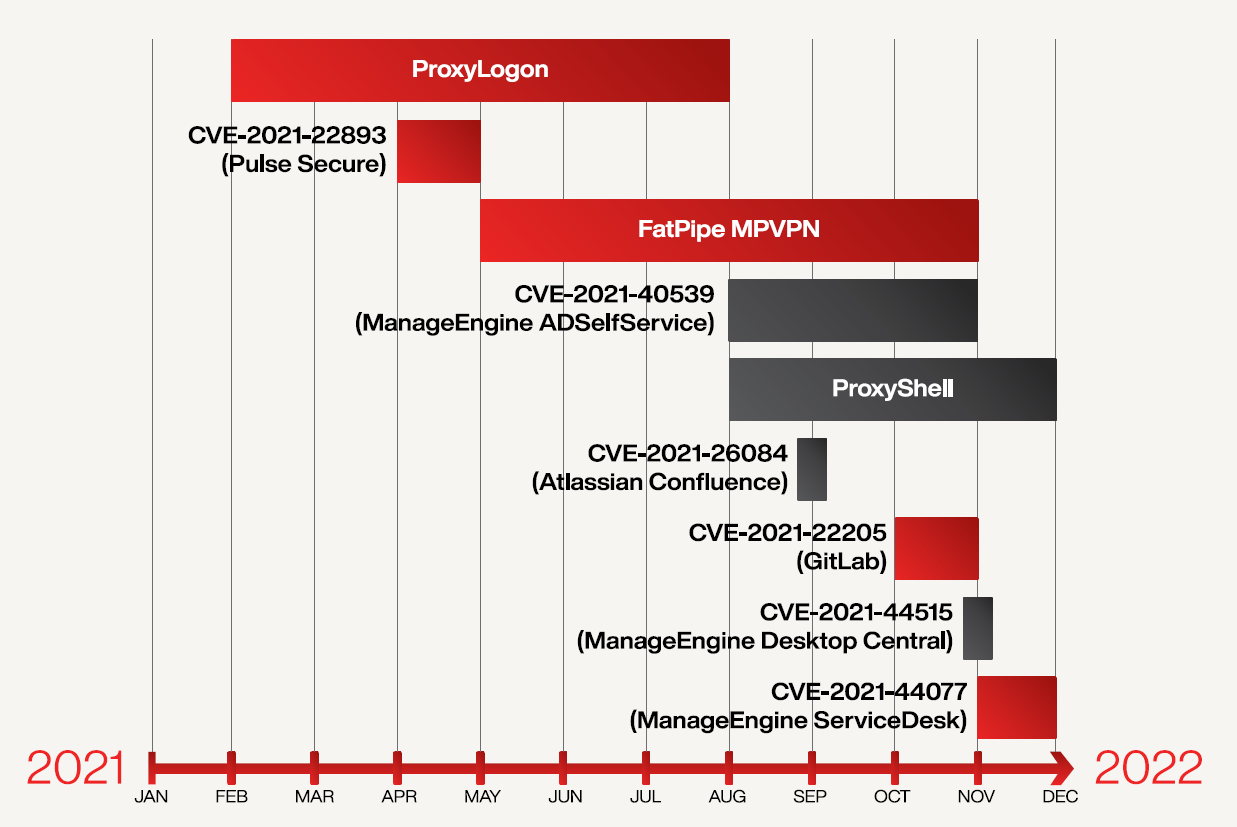

Китай становится лидером по эксплуатации уязвимостей.

CrowdStrike Intelligence заметила, что в 2021 году китайские злоумышленники развертывали эксплойты для новых уязвимостей со значительно более высокой скоростью по сравнению с 2020 годом.

В 2020 году CrowdStrike Intelligence подтвердила эксплуатацию китайскими хакерскими группами- включая WICKED PANDA – лишь двух уязвимостей, опубликованных в 2020 году: CVE-2020-14882 (Oracle WebLogic) и CVE-2020-10189 (Zoho ManageEngine).

В 2021 году хакерами из Китая использованы 12 уязвимостей, опубликованных в 2021 году и затрагивающих девять различных продуктов. Десять группировок или кластеров активности были связаны с эксплуатацией этих уязвимостей, а также был выявлен ряд других инцидентов, в которых активность, вероятно, была связана с неназванными китайскими субъектами.

Китайские хакеры уже давно разрабатывают и внедряют эксплойты для содействия таргетированным вторжениям, однако 2021 год выявил изменения в предпочитаемых ими методах эксплуатации. В течение многих лет китайские хакеры использовали эксплойты, которые требовали взаимодействия с пользователем, будь то открытие вредоносных документов или других файлов, прикрепленных к электронным письмам, или посещение веб-сайтов, на которых размещался вредоносный код. В отличие от этого, эксплойты, использованные в 2021 году, в основном фокусировались на уязвимостях в устройствах или сервисах, выходящих в интернет.

В 2021 году китайские злоумышленники уделили значительное внимание ряду уязвимостей в Microsoft Exchange, которые теперь известны как ProxyLogon и ProxyShell, и использовали их для атак на многочисленные организации по всему миру. Китайские атакующие также продолжали использовать продукты для маршрутизации через Интернет, такие как VPN и маршрутизаторы, как для приобретения инфраструктуры, так и для получения первоначального доступа. Корпоративные программные продукты, размещенные на серверах, выходящих в Интернет, также были популярными целями. CrowdStrike Intelligence наблюдала, как китайские хакеры использовали продукты, такие как Zoho ManageEngine, Atlassian Confluence и GitLab, для первоначального доступа в ряде вторжений. Релевантные уязвимости нулевого дня, использованные в связи с этой деятельностью, затрагивали Zoho ManageEngine (CVE-2021-40539, CVE-2021-44515 и CVE-2021-440077), Atlassian Confluence (CVE-2021-26084) и GitLab (CVE-2021-22205).

Активность китайских киберпреступников в 2021 году показала, что они обладают широким спектром возможностей для получения эксплойтов. Китайские активисты целевых вторжений, вероятно, самостоятельно разработали ряд наблюдаемых эксплойтов или приобрели их у отечественных исследователей безопасности. В частности, хакерское соревнование Tianfu Cup демонстрирует значительный талант в разработке эксплойтов в хакерском сообществе Китая. Эксплойты, представленные на Tianfu Cup, впоследствии были приобретены китайскими хакерскими группами для использования в своих операциях. В нескольких инцидентах, произошедших в 2021 году, китайские субъекты продемонстрировали способность быстро вводить в действие публичный код эксплойтов для недавно обнаруженных уязвимостей.

Рис. 4. Временная шкала эксплойтов нулевого дня, развернутых китайскими злоумышленниками в 2021 году

Кейс: PANDA использует уязвимости Microsoft Exchange Server против аналитического центра.

Falcon OverWatch обнаружила вторжение в европейский аналитический центр. Активность, охватившая несколько узлов на базе Windows, началась после успешной эксплуатации известной уязвимости Microsoft Exchange. Атакующий использовал несколько известных тактик, пытаясь закрепиться в среде жертвы, а также проявил особый интерес к сбору информации об учетных данных, используя четыре различных метода сбора и извлечения учетных данных.

Первоначальный доступ.

Противник получил первоначальный доступ к основному узлу после успешной компрометации пула приложений Microsoft Exchange MSExchangeOWAAppPool. Специалисты OverWatch быстро обнаружили этот вредоносный доступ, увидев, что рабочий процесс Microsoft IIS w3wp.exe записывает неизвестный исполняемый файл на хосте, а вредоносные скрипты записываются в веб-каталог. Эта активность включала выполнение команд, указывающих на использование веб-шелла China Chopper, что и вызвало первоначальное обнаружение атаки.

Разведка.

За первоначальным доступом сразу же последовали попытки широкой разведки хостов и учетных записей.

Выполнение полезной нагрузки.

Работая от имени SYSTEM, атакующий развернул несколько экземпляров веб-шелла China Chopper и попытался выполнить их через PowerShell под рабочим процессом IIS w3wp.exe, но они были немедленно обнаружены сенсором Falcon. Атакующий в основном безуспешно пытался обойти существующие средства контроля, развернув несколько переименованных версий командной оболочки Microsoft Windows для выполнения дальнейших задач.

Обеспечение устойчивости присутствия и латеральное перемещение.

Вероятно, пытаясь сохранить доступ на случай, если веб-шеллы станут недоступны, атакующий также развернул импланты на нескольких хостах и попытался выполнить их с помощью доверенных утилит, включая Microsoft .NET ClickOne Launch Utility и Rundll32. Хакер смог использовать Rundll32 для успешной загрузки своего импланта WmiAd.dll, который был настроен на контролируемый противником IP. Злоумышленник также настроил запланированную задачу на постоянное выполнение имплантата, установив ее запуск при старте хоста. Затем атакующий переместился по сети, используя скомпрометированные учетные данные для аутентификации на трех интересующих его узлах, затем скопировал рабочий файл имплантата на эти узлы и создали запланированную задачу для сохранения доступа.

Доступ к учетным данным.

Атакующий попытался использовать несколько методов LOTL для извлечения содержимого памяти LSASS и поиска учетной информации в файлах. Во второй попытке использовался инструмент ProcDump компании Microsoft Sysinternals. В третьей попытке противник использовал собственный инструментарий, выполнив загрузчик, который затем использовался для запуска вероятного двоичного файла дампа учетных данных. Наконец, противник использовал команду findstr для поиска информации, связанной с учетными данными, содержащейся в файлах .xml на удаленном ресурсе.

Log4Shell поджигает Интернет.

В течение 2021 года как всегда происходило обнаружение, раскрытие и последующая эксплуатация ряда громких уязвимостей. Из-за количества потенциально затронутых конечных точек, уязвимость Log4Shell получила больше внимания, чем любая другая уязвимость.

Log4j2 от Apache - это вездесущая библиотека журналирования, используемая многими веб-приложениями. Уязвимость, о которой сообщалось в ноябре 2021 года и которая отслеживается как CVE-2021-44228 или «Log4Shell», может быть удалено использована для внедрения произвольного Java-кода в затронутые сервисы. Специально составленные запросы могут привести к получению доступа к системе, доставке вредоносного ПО или получению конфиденциальных данных, таких как учетные данные пользователя.

В период с 9 по 31 декабря 2021 года различные хакерские группы включили в свой арсенал эксплуатацию Log4Shell. Оппортунистические киберпреступники агрессивно занимались широко распространенной эксплуатацией Log4Shell, чаще всего связанной с вредоносным ПО для бот-сетей (например, Muhstik). Однако другие хакеры, включая филиалы DOPPEL SPIDER и WIZARD SPIDER, использовали Log4Shell в качестве вектора доступа для проведения атак шифровальщиков. Кроме того, до конца 2021 года к вероятной эксплуатации Log4Shell были причастны и предположительно связанные с правительством хакерские группы, включая NEMESIS KITTEN и AQUATIC PANDA.

Рис. 5. Временная шкала событий Log4Shell и связанных хакерских групп

Первая волна оппортунистических атак с использованием Log4Shell была очень простой, и каждый эксплойт имел практически одинаковую структуру. Однако для достижения надежного удаленного выполнения кода через CVE-2021-44228 на различных затронутых платформах потенциально требуется, чтобы атакующий адаптировал эксплойт Log4Shell для конкретной цели. Хотя это требует дополнительных усилий, такая адаптация не помешала таким группам, как AQUATIC PANDA, использовать более специфические версии эксплойтов CVE-2021-44228. В частности, CrowdStrike Intelligence и отраслевые источники связали эксплуатацию Log4Shell с компрометацией продуктов VMware.

Из-за широкой распространенности библиотеки Log4j2 сложно оценить, какие продукты уязвимы, и обеспечить их защиту. Целевое использование CVE-2021-44228 киберпреступными группами растет и будет продолжаться в 2022 году.

Многие продвинутые хакеры, скорее всего, интегрируют эксплойты Log4Shell в свой инструментарий, поскольку эта библиотека обеспечивает метод, с помощью которого атакующие могут получить доступ к целевым средам через уязвимые системы точек входа или продвинуться по сети, эксплуатируя внутренние серверы в уже скомпрометированных сетях. Эта оценка основана на массовой распространенности уязвимости. Однако все продукты, подвергшиеся воздействию, не могут быть атакованы с помощью одной и той же техники, поэтому может потребоваться адаптация эксплойтов для конкретных целей.

По оценке CrowdStrike, хакеры будут продолжать интегрировать все более эффективные цепочки эксплойтов для быстрого достижения целей атаки. Эта оценка сделана с умеренной уверенностью на основе значительного числа инцидентов, вызванных многоступенчатыми цепочками эксплойтов, такими как ProxyShell и ProxyLogon, которые стали обычным явлением в 2021 году.

Кейс: PROPHET SPIDER использует эксплойт Log4j для попытки сбора учетных данных из облачного сервиса.

PROPHET SPIDER - активный брокер доступа с длинным послужным списком успешного использования известных уязвимостей для получения доступа к веб-серверам и облачным сервисам с целью сбора учетных данных. Недавно компания OverWatch обнаружила проникновение в финансовую компанию из США после успешной компрометации веб-компонента VMware Horizon. Наблюдаемые тактики соответствовали тем, которые ранее были замечены у PROPHET SPIDER, и включали получение инструментария с контролируемого атакующим IP-адреса, а также разведку хоста и домена.

Обеспечение устойчивого присутствия и CnC-управление.

После получения первоначального доступа к узлу PROPHET SPIDER немедленно использовал обфусцированный PowerShell для загрузки двоичного файла wget, который затем использовался для загрузки кастомного прокси. Подозрительная PowerShell-активность вызвала первоначальное обнаружение сенсором Falcon, а исследователи OverWatch создали дополнительные уведомления об активности атакующего.

Разведка.

PROPHET SPIDER провел разведку хостов и активного каталога, включая выявление информации о доверии домена, топологии активного каталога и статусе репликации.

Выполнение полезной нагрузки и разведка.

PROPHET SPIDER использовал командную оболочку Windows для запуска своего кастомного прокси-инструмента winntaa.exe. После запуска атакующий использовал прокси для проведения дополнительных операций по разведке, включая сбор информации о доверии домена и запущенных процессах.

Уклонение от средств защиты.

PROPHET SPIDER удалил свои инструменты с хоста, чтобы предотвратить исследование артефактов атаки.

Рост угрозы для облачных сред.

Облачные сервисы сегодня являются важнейшими элементами многих бизнес-процессов, облегчая обмен файлами и совместную работу. Однако злоумышленники все чаще атакуют эти сервисы, и эта тенденция, вероятно, сохранится в обозримом будущем, поскольку все больше предприятий стремятся к гибридизации рабочих сред. Распространенные векторы облачных атак, используемые финансово мотивированными хакерскими группами, включают эксплуатацию уязвимостей облака, кражу учетных данных, взлом провайдеров облачных сервисов, использование облачных сервисов для размещения вредоносных программ и CnC-инфраструктуры, а также атаки на неправильно настроенные контейнеры с образами.

Эксплуатация облачных уязвимостей.

Злоумышленники, как правило, используют известные RCE-уязвимости в серверном программном обеспечении, обычно сканируя уязвимые серверы, не фокусируясь на конкретных отраслях или регионах. После получения первоначального доступа злоумышленники могут использовать различные инструменты. Более широкая криминальная эксплуатация облачных сервисов для получения первоначального доступа включает использование уязвимостей Accellion FTA. С января 2021 года несколько компаний самостоятельно раскрыли информацию о взломах, связанных с эксплуатацией таких уязвимостей.

VMware также стала мишенью: благодаря CVE-2021-21972 - критической уязвимости, затрагивающей продукты VMware ESXi, vCenter Server и Cloud foundation. Использование этой уязвимости обеспечивает простой и надежный метод атаки, который можно использовать в различных хост-операционных системах, векторах атак и этапах вторжения. Множество хакеров, в частности операторы шифровальщиков, вероятно, использовали эту уязвимость.

Кража учетных данных.

Вторжения в облачные среды с использованием учетных данных - один из наиболее распространенных векторов атаки. Киберпреступники регулярно размещают поддельные страницы аутентификации для сбора учетных данных облачных сервисов, таких как Microsoft Office 365, Okta или учетные записи веб-почты. Затем злоумышленники используют эти учетные данные для получения доступа к учетным записям жертв.

Доступ к облачным сервисам электронной почты или файловым хостингам также может способствовать шпионажу и краже информации. В апреле 2021 года CrowdStrike наблюдала, как COSMIC WOLF атаковал в облачную среду Amazon Web Services (AWS). Противник скомпрометировал среду AWS с помощью краденных учетных данных, которые позволяли оператору взаимодействовать с AWS с помощью командной строки. Используя эту технику, злоумышленник изменил настройки групп безопасности, чтобы обеспечить прямой доступ к взломанной инфраструктуре по SSH.

Атаки на облачных провайдеров.

Злоумышленники используют облачных провайдеров для злоупотребления доверительными отношениями с поставщиками и получения доступа к дополнительным целям путем латерального перемещения с корпоративных средств аутентификации, размещенных в облачной инфраструктуре. Если злоумышленник может повысить свои привилегии до уровня глобального администратора, он сможет путешествовать от одного облачного арендатора к другому.

Эта проблема особенно актуальна, если первоначальной целью атаки является организация - поставщик управляемых услуг (MSP). В этом случае доступ глобального администратора может быть использован для захвата учетных записей поддержки, используемых MSP для внесения изменений в сети своих клиентов, создавая тем самым многочисленные возможности для распространения на многие другие сети. Эта техника использовалась COZY BEAR на протяжении всего 2020 года, а свидетельства продолжающихся вторжений в сети MSP сохранились и в 2021 году.

Хостинг вредоносного ПО и CnC-управление.

Хакеры, занимающиеся как электронной преступностью, так и таргетированными вторжениями, широко используют легитимные облачные сервисы для распространения вредоносного ПО и для CnC- управления. Преимущество этой тактики заключается в том, что она позволяет избежать обнаружения на основе сигнатур, поскольку домены верхнего уровня сервисов облачного хостинга обычно вызывают доверие у многих средств сетевого сканирования. Использование легитимных облачных сервисов, включая чат-приложения, может позволить атакующим обойти некоторые средства контроля безопасности, встраиваясь в обычный сетевой трафик. Более того, использование облачных хостинг-провайдеров для CnC позволяет легко переключать или удалять полезную нагрузку с аффилированного CnC-URL.

Эксплуатация неправильно сконфигурированных контейнеров.

Преступники периодически атакуют неправильно настроенные Docker-контейнеры. Образы Docker - это шаблоны, используемые для создания контейнеров. Эти образы могут использоваться либо отдельно, чтобы пользователи могли напрямую взаимодействовать с инструментом или сервисом, либо как родительское приложение для другого приложения. Благодаря такому иерархическому режиму, если образ был модифицирован и содержит вредоносный инструментарий, любой контейнер, созданный на его основе, также будет заражен.

В 2021 году CrowdStrike Intelligence сообщила о семействе вредоносных программ Doki, которое использует контейнеры как в качестве вектора начального заражения, так и в качестве средства для параллельного выполнения задач. Получив доступ, злоумышленники могут использовать повышенные привилегии для латерального перемещения и последующего распространения по сети.

CrowdStrike Intelligence также продолжает отслеживать операции хакеров, связанные с доступом и модификацией составных частей кластеров Kubernetes. Kubernetes - это система оркестровки контейнеров с открытым исходным кодом, которая автоматизирует развертывание, масштабирование и управление приложениями и связанными с ними общими ресурсами. Falcon OverWatch отмечает растущий интерес злоумышленников к кластерам Kubernetes, работающим в корпоративных средах. Kubernetes представляет собой сложную систему, состоящую из нескольких составных частей, что дает широкие возможности для наличия неправильной конфигурации, которая может предоставить атакующему первоначальный доступ к одному компоненту и последующие возможности распространения, обеспечивающие доступ к желаемым ресурсам.

Обзор угроз: Российские хакеры обращают взоры на облака.

FANCY BEAR

Хакерскую группу FANCY BEAR исследователи связывают со специальными службами Российской Федерации. На ранних этапах своей деятельности при эксплуатации целей и сборе учетных данных группа широко использовала фишинговые электронные письма, содержащие вредоносные документы или ссылки, перенаправляющие на вредоносную инфраструктуру. Однако после многочисленных громких атак FANCY BEAR, по-видимому, пересмотрела свои оперативные методы работы и сократила использование вредоносного ПО, перейдя к более активному использованию тактики сбора учетных данных, включая как крупномасштабные методы сканирования, так и фишинговые веб-сайты.

Сбор учетных данных играет важную роль в получении первичного доступа к целевым организациям или лицам. Адаптируясь к тенденции, когда государственные и частные организации все чаще размещают части своей внутренней инфраструктуры (например, электронную почту, внутренний чат или службы идентификации и управления устройствами) в облачных сервисах, в 2021 году группа выбрала в качестве мишени множество облачных провайдеров электронной почты, используя различные методики сбора данных. Примерами целевых поставщиков электронной почты являются корпоративные сервисы, такие как Microsoft 365 или GSuite, а также сервисы веб-почты, которые, скорее всего, используются частными лицами. За прошедшие годы операции FANCY BEAR по сбору учетных данных технически усовершенствовались, сохраняя при этом неизменно высокий объем и темп.

COZY BEAR

На протяжении 2021 года группа COZY BEAR также неоднократно демонстрировала высокий уровень мастерства атак, особенно в части разведки и латерального перемещения в облачных средах. В ходе расследования, проведенного CrowdStrike, операторы COZY BEAR были замечены в использовании кражи аутентификационных cookie для обхода ограничений многофакторной аутентификации (MFA), установленных в целевых сетях. Эта техника использует существующий доступ к локальной сети и применяется для доступа к учетным записям пользователей, обладающих привилегиями корпоративных облачных сервисов. Эта техника подчеркивает способность группы использовать ряд действий после компрометации для расширения доступа и максимального сбора разведданных.

Будущие операции COZY BEAR с высокой вероятностью будут продолжать повторять это поведение, особенно путем последовательного выявления и компрометации учетных записей пользователей, которым присвоены административные или специальные привилегии на облачных сервисах. Эта оценка сделана с умеренной уверенностью на основе растущего использования MFA для доступа к облачным сервисам и последовательности операций, связанных с COZY BEAR, выявленных на сегодняшний день.

Заключение и рекомендации.

В 2021 году, по данным CrowdStrike Intelligence, атакующие продолжают адаптироваться к актуальным условиям безопасности, на которые влияет продолжающаяся пандемия COVID. Скорее всего, хакеры будут искать новые способы обхода мер безопасности для проведения успешного первичного заражения, препятствовать анализу исследователей и продолжать использовать проверенные методы в 2022 году.

Операции шифровальщиков продолжат доминировать в сфере киберпреступности в 2022 году, вероятно, значительно увеличив использование ransomware-as-a-service (RaaS) в попытке обеспечить более широкий набор навыков при проведении атак. Рынок брокеров доступа также будет оставаться для операторов шифровальщиков одним из способов расширения выбора жертв, поскольку они устраняют первоначальный доступ и позволяют быстрее развертывать вредоносное ПО.

Ожидается, что в 2022 году государственные хакерские группы будут продолжать использовать тенденции развития технологий и более широкий ландшафт угроз в попытках максимизировать воздействие при минимизации усилий. В 2021 году такое поведение отразилось в переходе Ирана к разрушительным атакам шифровальщиков, в Китае - к эксплуатации уязвимостей (часто масштабной) для получения первоначального доступа к жертвам, а в России - к атакам на облачных провайдеров. Угрозы, связанные с облачными вычислениями, будут становиться все более распространенными и развиваться, поскольку ожидается, что хакеры будут и дальше отдавать предпочтение целям, обеспечивающим прямой доступ к крупным консолидированным хранилищам ценных данных.

Поскольку современный мир продолжает все больше полагаться на мобильные устройства, некоторые атакующие будут продолжать диверсифицировать свой арсенал средств, включая вредоносные программы для мобильных устройств - либо для зарабатывания денег, либо для сбора конфиденциальной информации. Аналогичным образом, хакеры продолжат поиск слабых мест в платформах, используемых их целями в 2022 году. Возможности использования уязвимостей будут использоваться после их обнаружения. Ожидается, что в 2022 году противник будет продолжать реагировать на выявление уязвимостей и стремиться как можно быстрее получить доступ к своим целям с помощью актуальных эксплоитов.

В ответ на эти развивающиеся угрозы CrowdStrike Intelligence продолжает предоставлять лучшие в отрасли профили злоумышленников, анализ вредоносного ПО и отслеживание кампаний с помощью своего набора продуктов отчетности и охвата ландшафтов угроз, включающих целевые вторжения, электронную преступность, хактивистов, уязвимости и мобильные угрозы.

Рекомендации по снижению рисков.

Защищайте все рабочие среды.

Организация в безопасности только в том случае, если защищен каждый актив. Вы должны защитить все критические области предприятия: конечные точки, облачные рабочие среды и идентификационные данные. Ищите решения, обеспечивающие сверхточное обнаружение атак, автоматизированную защиту и устранение последствий, поиск угроз и выявление уязвимостей. Обеспечьте надежную ИТ-гигиену с помощью инвентаризации активов и последовательного управления уязвимостями. Помните, что невозможно защитить системы, о существовании которых вам неизвестно.

Знайте противника.

За каждой кибератакой стоит человек. Если вы знаете злоумышленников, которые нацелены на отрасль или географическое местоположение вашей организации, вы можете подготовиться к более эффективной защите от используемых ими инструментов и тактик. Данные CrowdStrike Falcon X позволяют выявить современных злоумышленников и раскрыть их схему действий, чтобы команды безопасности могли проактивно оптимизировать профилактику, укрепить защиту и ускорить реагирование на инциденты.

Будьте готовы, когда важна каждая секунда.

Скорость часто отделяет успех от неудачи. Это особенно верно в сфере кибербезопасности, где незаметный взлом может произойти в считанные часы и привести к разрушительным последствиям. Команды безопасности всех размеров должны инвестировать в оперативность принятия ежедневных и тактических решений, автоматизируя рабочие процессы профилактики, обнаружения, расследования и реагирования с помощью интегрированных данных о киберугрозах, получаемых непосредственно «с передовой».

Боритесь с атаками современными методами.

Почти 80% кибератак используют атаки на основе идентификационных данных для компрометации легальных учетных записей и используют такие методы, как латеральное перемещение, чтобы быстро ускользнуть от обнаружения. CrowdStrike Falcon Identity Threat Protection обеспечивает сверхточное обнаружение угроз и предотвращение атак на основе идентификационных данных в режиме реального времени, объединяя возможности передового искусственного интеллекта, поведенческой аналитики и гибкой системы политик для обеспечения условного доступа с учетом рисков.

Примите подход нулевого доверия.

Поскольку атакующие стремятся к монетизации своей деятельности, они нацеливаются на данные своих жертв в поисках вознаграждения в виде выкупа или даже продают данные на аукционе тому, кто больше заплатит. Поскольку современная глобальная экономика требует, чтобы данные были доступны из любого места в любое время, очень важно принять модель нулевого доверия. Решение CrowdStrike Zero Trust соединяет машину с личностью и данными, обеспечивая полную защиту.

Следите за тенденциями преступного подполья.

Хакеры собираются для совместной работы, используя различные скрытые платформы обмена сообщениями и Darknet-форумы. Помимо мониторинга собственной среды, команды безопасности должны быть бдительными и отслеживать активность в криминальном подполье. Используйте инструменты мониторинга цифровых рисков, такие как Falcon X Recon, для отслеживания непосредственных угроз вашему бренду, личности или данным. Получайте заблаговременные предупреждения об активных угрозах и используйте эту возможность для предотвращения инцидентов утечки данных и дорогостоящих атак шифровальщиков.

Устраняйте неправильные конфигурации.

Наиболее распространенными причинами вторжений в облака по-прежнему являются человеческие ошибки, например, упущения, допущенные при выполнении обычных административных действий. Важно настраивать новую инфраструктуру с использованием стандартных шаблонов, которые упрощают безопасную работу. Такая стратегия гарантирует, что новые учетные записи будут создаваться предсказуемым образом, устраняя распространенные источники человеческих ошибок. Кроме того, обязательно установите роли и группы сетевой безопасности, чтобы разработчикам и операторам не приходилось создавать собственные профили безопасности и избежать сопутствующих ручной настройке ошибок.

Инвестируйте в охоту за угрозами.

По наблюдениям CrowdStrike, 62% атак - это атаки, не связанные с вредоносным ПО и осуществляемые «с клавиатуры». Поскольку противник совершенствует свои методы работы, чтобы обойти устаревшие решения безопасности, одного лишь автономного машинного обучения недостаточно, чтобы остановить продвинутого злоумышленника. Чтобы увидеть и остановить самые изощренные угрозы, необходимо сочетание технологии с экспертизой по выявлению угроз. Высококачественные управляемые сервисы, такие как Falcon Complete и Falcon OverWatch, помогут вам устранить растущий разрыв в киберпрофессиональных навыках, предоставив опыт, ресурсы и покрытие, необходимые для вашей команды безопасности.

Формируйте культуру кибербезопасности

Хотя технологии, безусловно, играют решающую роль в борьбе за обнаружение и пресечение вторжений, конечный пользователь остается важнейшим звеном в цепи, позволяющей предотвратить атаки. Необходимо проводить программы повышения осведомленности пользователей для борьбы с постоянной угрозой фишинга и связанных с ним методов социальной инженерии. Для команд безопасности практика -залог прогресса. Поощряйте среду, в которой регулярно проводятся учения «красных» и «синих» команд для выявления пробелов в знаниях и устранения слабых мест в вашей практике кибербезопасности и реагирования.

О CrowdStrike.

CrowdStrike Holdings, Inc. (Nasdaq: CRWD), мировой лидер в области кибербезопасности, переосмыслила современную систему безопасности, создав самую передовую в мире облачную платформу для защиты критически важных областей корпоративного риска - конечных точек, облачных рабочих нагрузок, идентификации и данных.

Платформа CrowdStrike Falcon®, основанная на CrowdStrike Security Cloud и искусственном интеллекте мирового класса, использует индикаторы атак в режиме реального времени, разведданные об угрозах, знания о развивающихся методах атакующих и обогащенную телеметрию со всего предприятия для обеспечения сверхточного обнаружения, автоматизированной защиты и устранения последствий инцидента, элитного выявления угроз и приоритетного наблюдения за уязвимостями. Созданная специально для облачных вычислений с единой легковесной агентской архитектурой, платформа Falcon обеспечивает быстрое и масштабное внедрение.

Falcon обеспечивает быстрое и масштабируемое развертывание, превосходную защиту и производительность, снижение сложности использования защитных средств и немедленное получение выгоды.

Источник: https://www.crowdstrike.com/resources/reports/global-threat-report/