Шифровальщики

Суммы выкупа продолжают расти, как и роль шифровальков в геополитических конфликтах

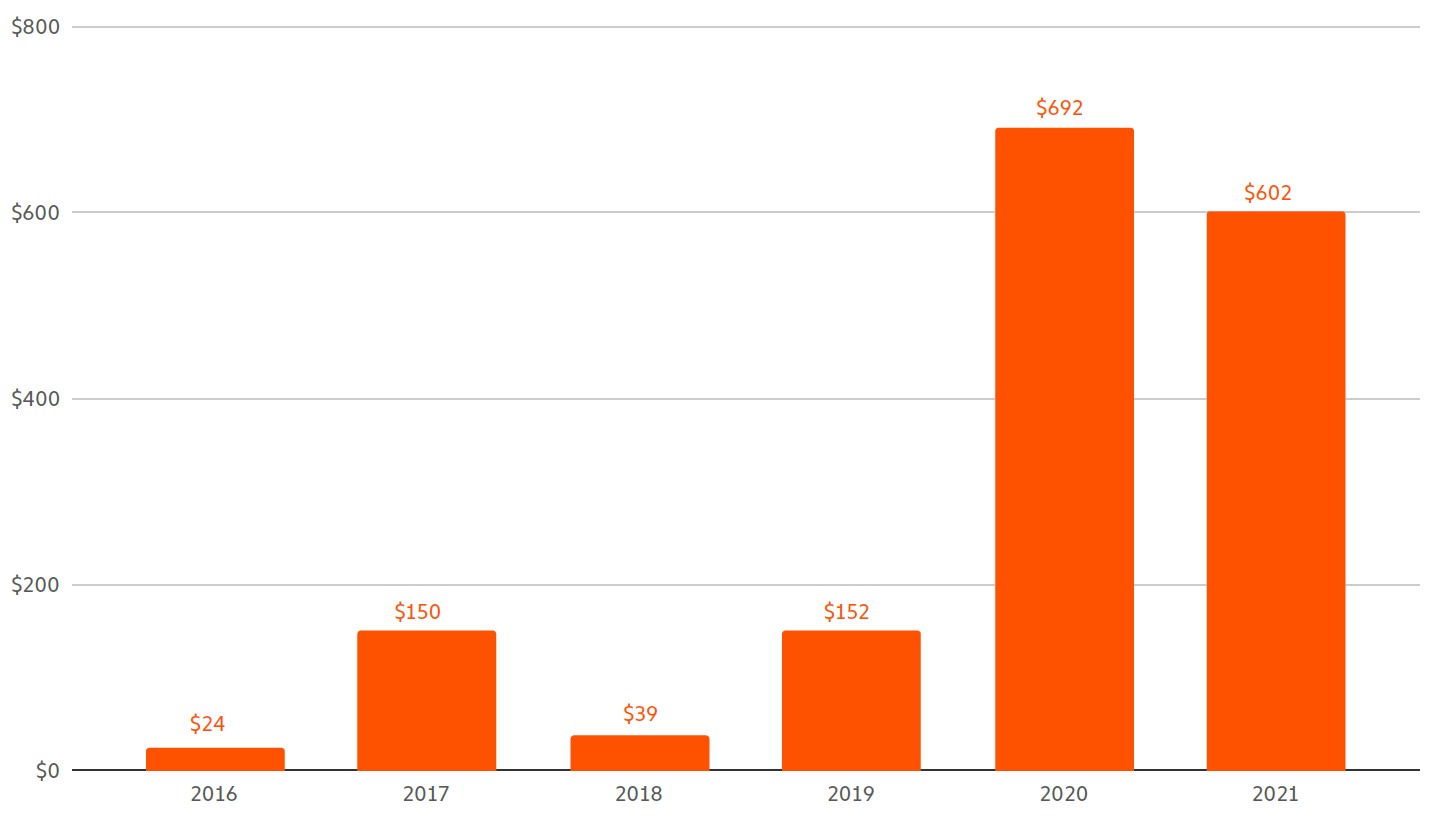

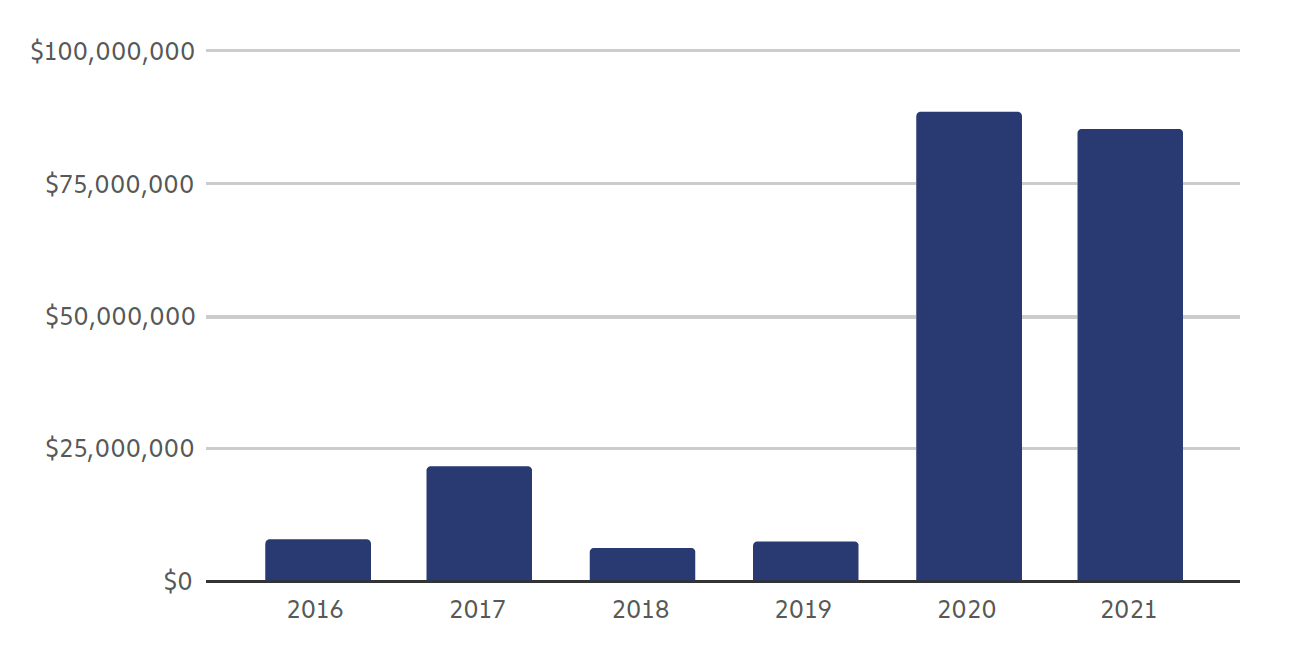

В нашем прошлом отчете о криптопреступности мы назвали 2020 год «Годом шифровальщиков» в связи с огромным ростом криптовалюты, вымогаемой в результате атак шифровальщиков. Когда мы публиковали этот отчет в прошлом году, мы сообщали, что отследили платежи жертв операторам вымогательских программ на сумму около 350 миллионов долларов. Однако в то время мы объяснили, что эта цифра, скорее всего, является заниженной и в будущем будет увеличена из-за занижения данных жертвами атак и постоянного выявления новых криптосчетов хакерских групп, которые ранее получали платежи от жертв.

Конечно, в течение 2021 года мы несколько раз обновляли наши цифры по количеству шифровальщиков, отражая новые транзакции, которые мы не выявили ранее. По состоянию на январь 2022 года мы выявили чуть более $692 млн., выплаченных в 2020 году вымогателям, что почти вдвое превышает сумму, которую мы первоначально выявили во время написания прошлогоднего отчета.

Рис.33.Общий объем криптовалют, полученный шифровальщиками 2016-2021.

Как показано выше, на данный момент мы выявили чуть более $602 млн., которые выплачены операторам шифровальщиков в 2021 году. Однако, как и в прошлом году, мы знаем, что это заниженная оценка, и что истинная общая сумма по 2021 году, скорее всего, будет гораздо выше. На самом деле, несмотря на эти цифры, анекдотические доказательства, а также тот факт, что доходы вымогателей в первой половине 2021 года превысили доходы первой половины 2020 года, позволяют нам предположить, что 2021 год в конечном итоге станет еще более доходным для шифровальщиков. Ниже мы подробнее рассмотрим, какие штаммы были наиболее распространены в 2021 году, как операторы шифровальщиков отмывали свои средства, а также примеры того, как правоохранительные органы и службы безопасности борются с вымогателями.

Сводка активности шифровальков за 2021 год

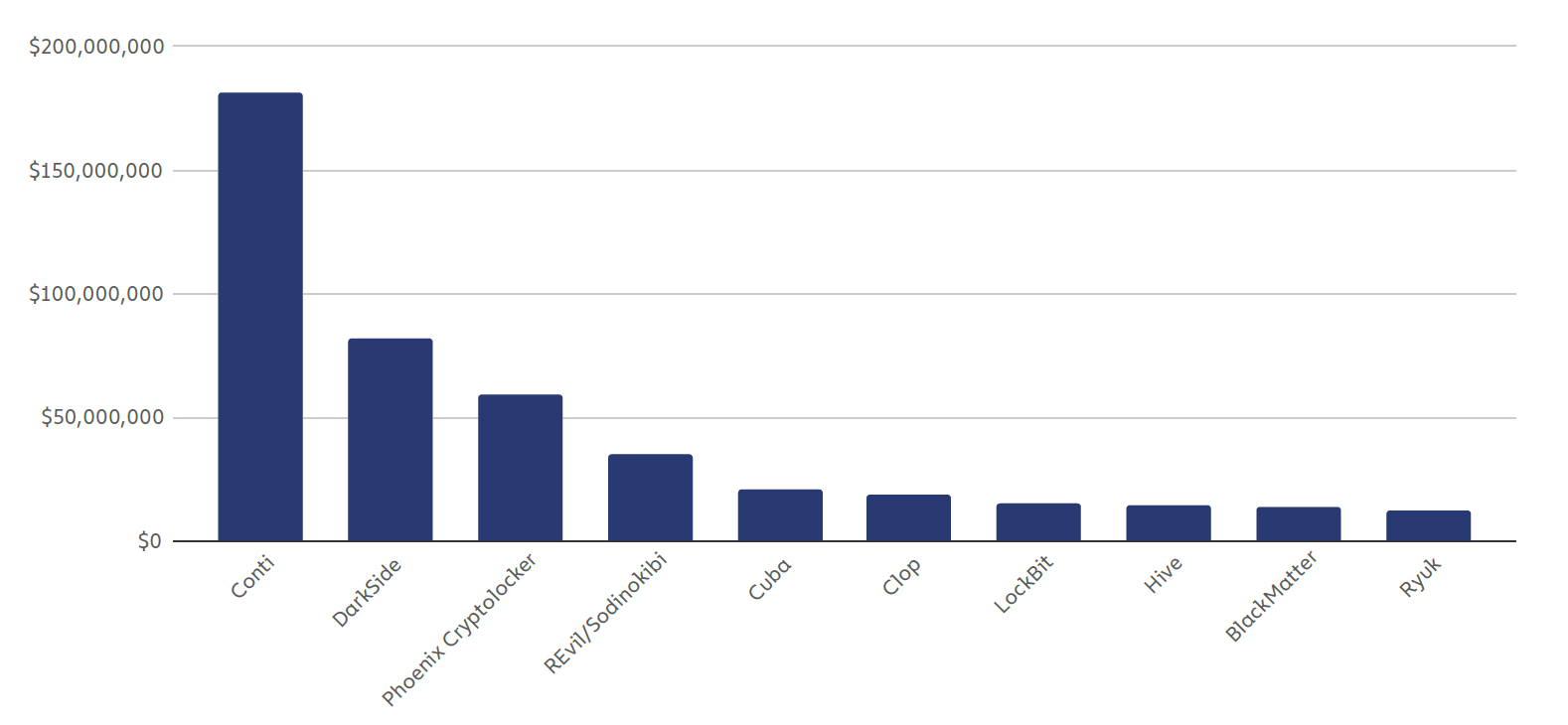

Conti был крупнейшим штаммом шифровальщиков по доходам в 2021 году, получив от жертв не менее 180 миллионов долларов.

Рис.34.Топ-10 штаммов шифровальщиков по объему доходов 2021.

Предполагается, что Conti базируется в России и работает по модели ransomware-as-a-service (RaaS), то есть операторы Conti позволяют партнерам проводить атаки с использованием их программы в обмен на комиссию.

DarkSide также примечателен как тем, что в 2021 году занял второе место по объему выкупа, который нам удалось установить, так и своей ролью в атаке на Colonial Pipeline - одной из самых громких атак шифровальщиков в 2021 году. Атака вызвала дефицит топлива в некоторых районах, который усугубился последующими паническими закупками по мере распространения информации о последствиях атаки. История Colonial Pipeline служит важным напоминанием об одной из причин, по которой атаки шифровальщиков так опасны: они часто направлены на критически важную инфраструктуру, необходимую для поддержания жизнедеятельности стран - не только на поставщиков энергии, но и на поставщиков продуктов питания, школы, больницы и финансовые компании.

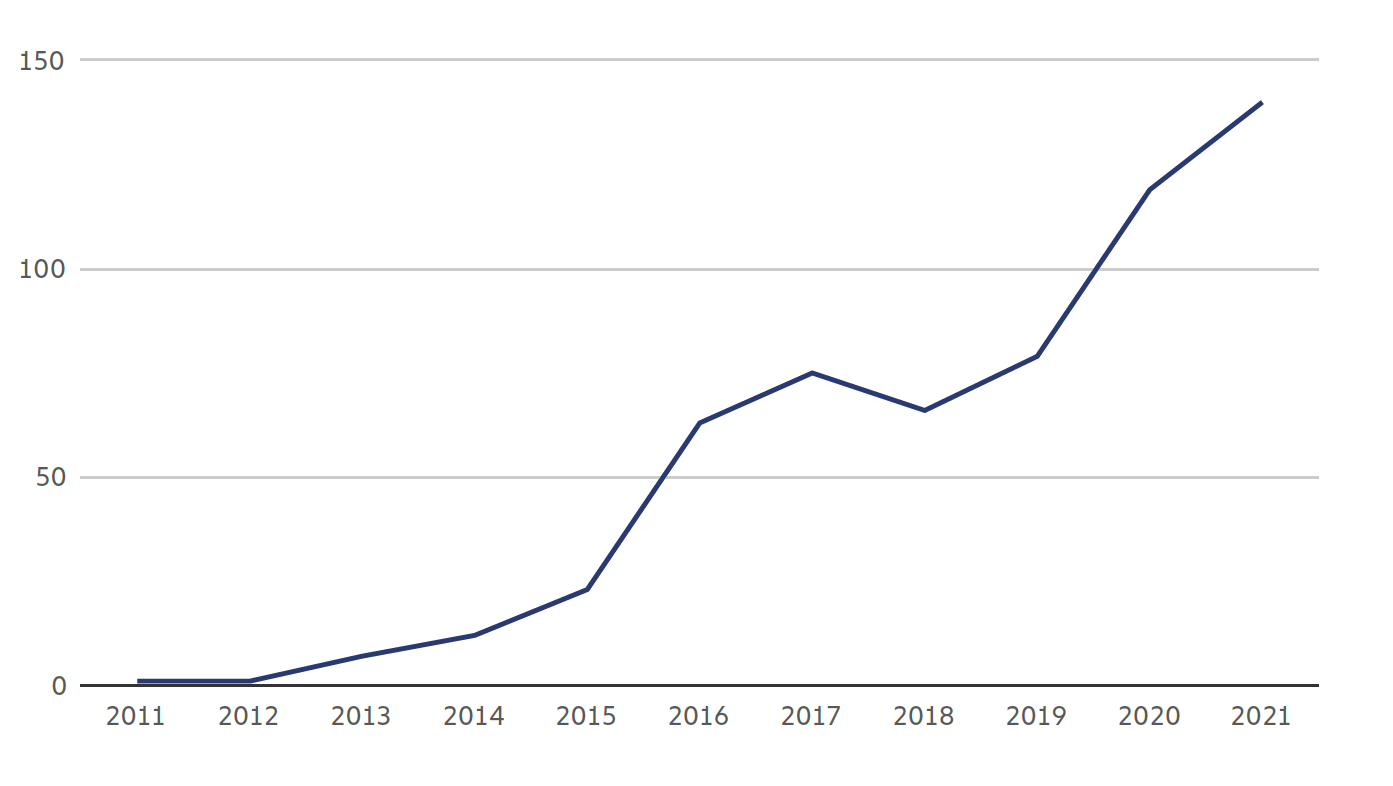

Однако атака на Colonial Pipeline обернулась и историей успеха, поскольку Министерство юстиции США смогло отследить и конфисковать $2,3 млн. из выкупа, который Colonial Pipeline заплатила хакерской группировке DarkSide. Подробнее о том, как агентам удалось это сделать, мы расскажем далее, но достаточно сказать, что растущая способность правоохранительных органов изымать платежи после их совершения представляет собой огромный шаг вперед в борьбе с шифровальщиками. Это также служит еще одной причиной, по которой больше жертв должны сообщать об атаках - даже если вы заплатили, правоохранительные органы могут помочь вам вернуть средства. В целом, в 2021 году было зафиксировано больше активных отдельных штаммов шифровальщиков, чем когда-либо ранее.

Рис.35.Активные штаммы шифровальщиков по годам 2011-2021.

В 2021 году по меньшей мере 140 штаммов шифровальщиков получали платежи от жертв, тогда как в 2020 году их было 119, а в 2019 году - 79. Эти цифры свидетельствуют об интенсивном росте числа хакерских группировок, который мы наблюдали в течение последних двух лет. Большинство штаммов программ-вымогателей появляются и исчезают волнами, оставаясь активными в течение короткого периода времени, а затем переходя в «спящий режим». Это видно на графике ниже, где показано, как десять самых крупных шифровальщиков меняли свою активность в течение года.

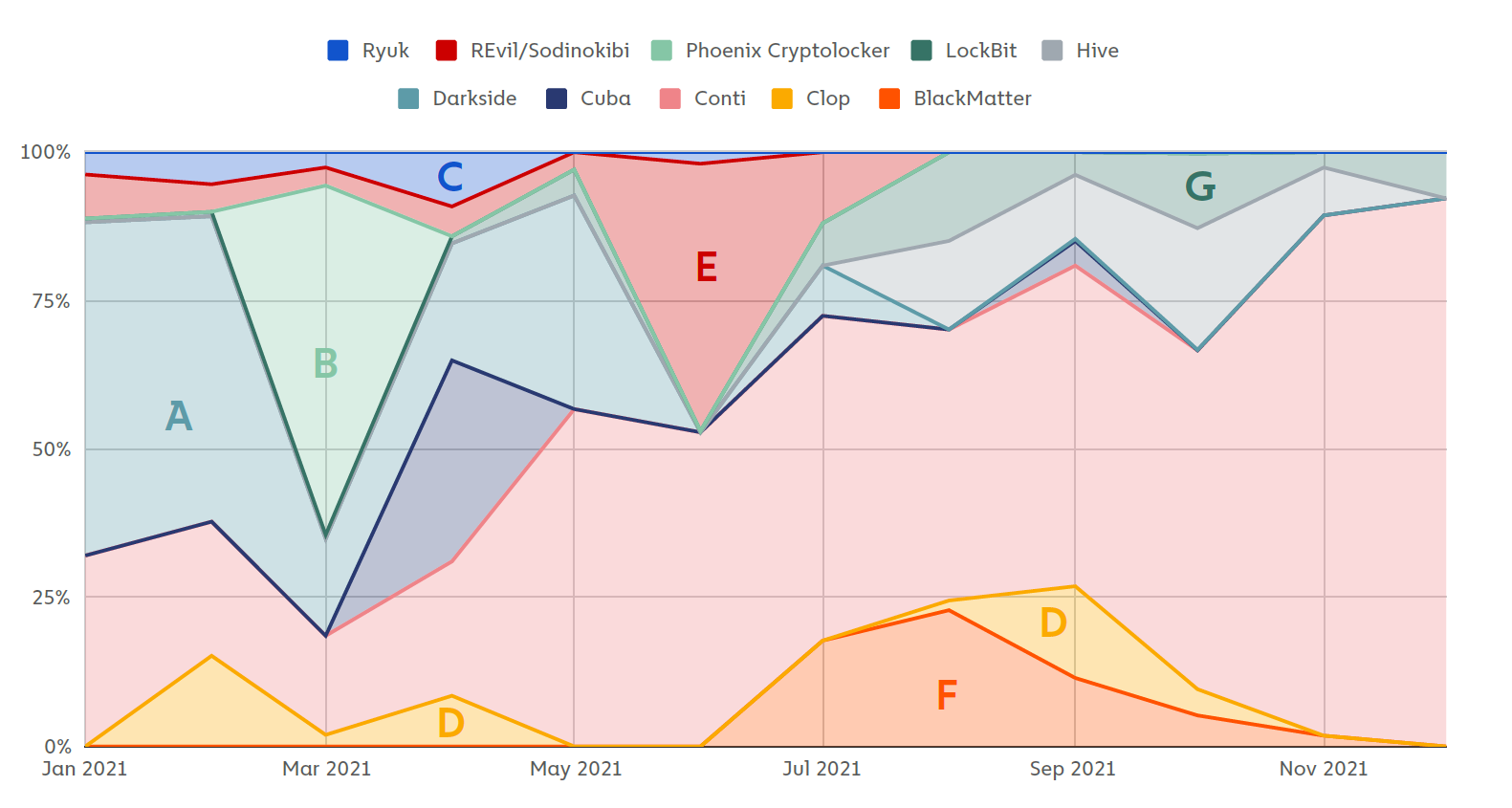

Рис.36.Топ-10 самых активных штаммов шифровальщиков по месячному доходу янв.-ноя.2021.

- Динамика DarkSide ослабевает после майской атаки на Colonial Pipeline.

- Спинофф Evil Corp – «Phoenix Cryptolocker» исчезает после рекордного всплеска.

- Активность Ryuk ослабевает во второй половине года, возможно, вследствие переноса операции на штамм Diavol.

- Clop вновь появляется осенью после нескольких арестов в течение года, вероятно, снизив активность.

- Слухи об уходе REvil после атаки Kaseya в июле. В конце концов, группировка самоликвидировалась в 4 квартале под давлением правоохранительных органов.

- BlackMatter продолжает работу с DarkSide, но дешифровщик, выпущенный Emsisoft, вероятно, снизил доход.

- Группировка LockBit ушла в тень, проведя ребрендинг на LockBit 2.0 в июне, и остается постоянной угрозой до 2022 года.

Conti стал единственным шифровальщиком, который оставался неизменно активным в течение всего 2021 года, и, более того, его доля в общих доходах в течение всего года росла. Однако в целом устойчивость Conti выходит за рамки нормы.

Как мы подробнее рассмотрим далее, растущее число активных штаммов и в целом короткий срок жизни большинства из них также является результатом усилий по ребрендингу. В 2021 году мы все чаще видели, как операторы публично «закрывались», а затем вновь запускались под новым именем, представляясь отдельной киберпреступной группой. Часто финансовый след ребрендированного штамма в блокчейне совпадает с финансовым следом оригинального, что может навести следователей на мысль о том, кто на самом деле стоит за новым шифровальщиком.

В 2021 году размеры выкупа также продолжали расти, и эта тенденция наблюдается каждый год с 2018.

Рис.37.Средний размер выкупа 2016-2021.

В 2021 году средний размер выкупа составил более $118 000, по сравнению с $88 000 в 2020 году и $25 000 в 2019 году. Крупные выплаты, такие как рекордные 40 миллионов долларов, полученные Phoenix Cryptolocker, способствовали достижению этого рекордно высокого среднего размера платежа. Одной из причин увеличения размера выкупа является ориентация злоумышленников на проведение таргетированных атак на крупные организации. Такая стратегия «охоты на крупную дичь» отчасти обусловлена использованием злоумышленниками инструментов, предоставляемых сторонними поставщиками для повышения эффективности атак. Эти инструменты варьируются от нелегальных средств взлома до мейнстримных продуктов и включают в себя:

- Арендованная инфраструктура – например, «пуленепробиваемые» веб-хостинги, сервисы регистрации доменов, ботнеты, прокси-сервисы и сервисы электронной почты для проведения атак.

- Инструменты взлома - покупка доступа к уже зараженным сетям, наборы эксплойтов, сканирующие сети жертв на предмет уязвимостей, и вредоносные программы, помогающие злоумышленникам более эффективно распространять шифровальщики.

- Краденные данные, такие как пароли, персональные данные и скомпрометированные учетные данные удаленного рабочего стола (RDP), которые помогают злоумышленникам проникать в сети жертв.

В 2021 году использование таких сервисов операторами шифровальщиков достигло самого высокого уровня за всю историю.

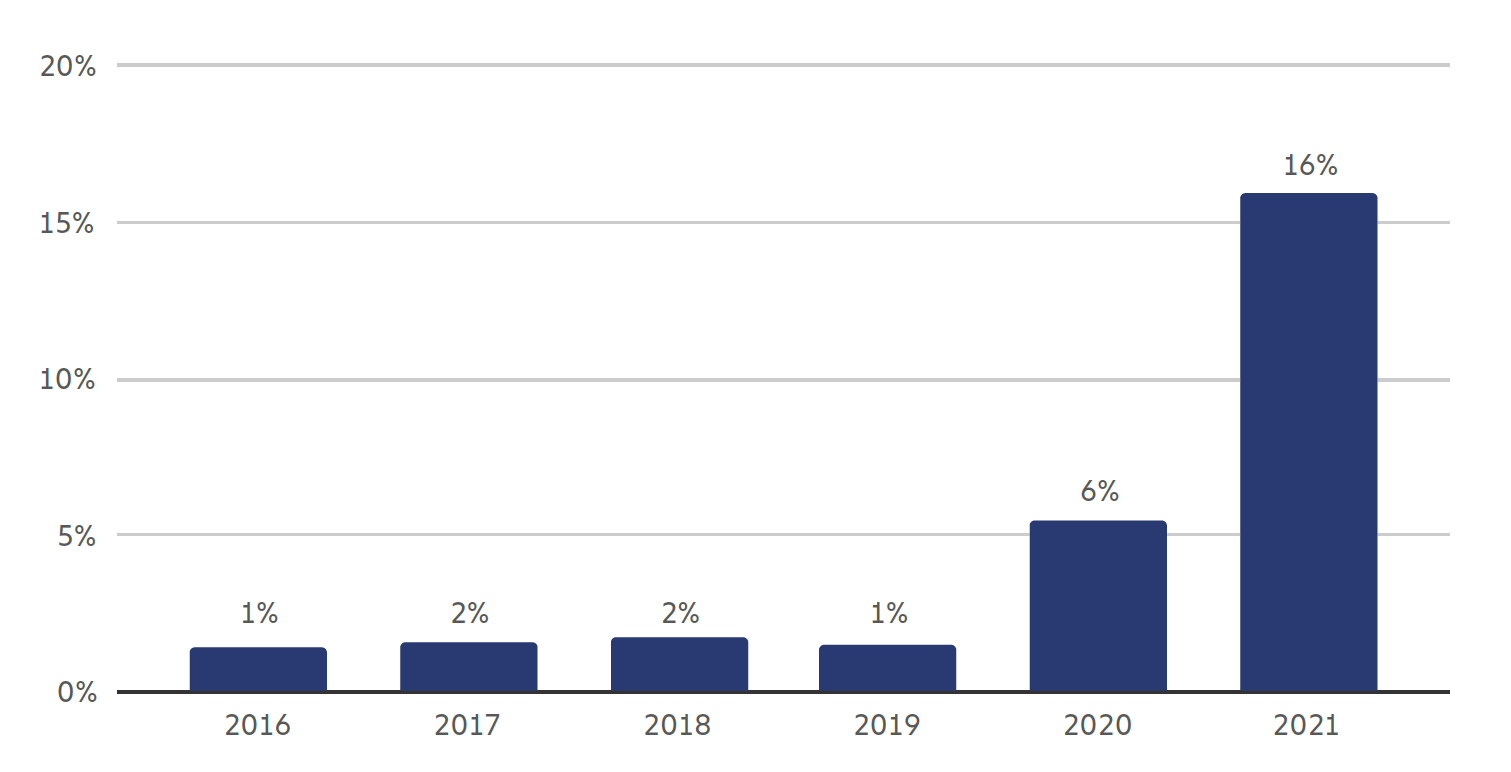

Рис.38.Доля средств от атак шифровальщиков, направленных сторонним сервисам 2016-2021.

16% всех средств, отправленных операторами шифровальщиков, были потрачены на инструменты и сервисы, используемые для обеспечения эффективности атак, по сравнению с 6% в 2020 году. Хотя возможно, что часть этой деятельности представляет собой отмывание денег, а не покупку сторонних сервисов, мы считаем, что расширение использования сторонних сервисов является одной из причин повышения эффективности атак шифровальщиков в 2021 году, о чем свидетельствует рост среднего размера выкупа.

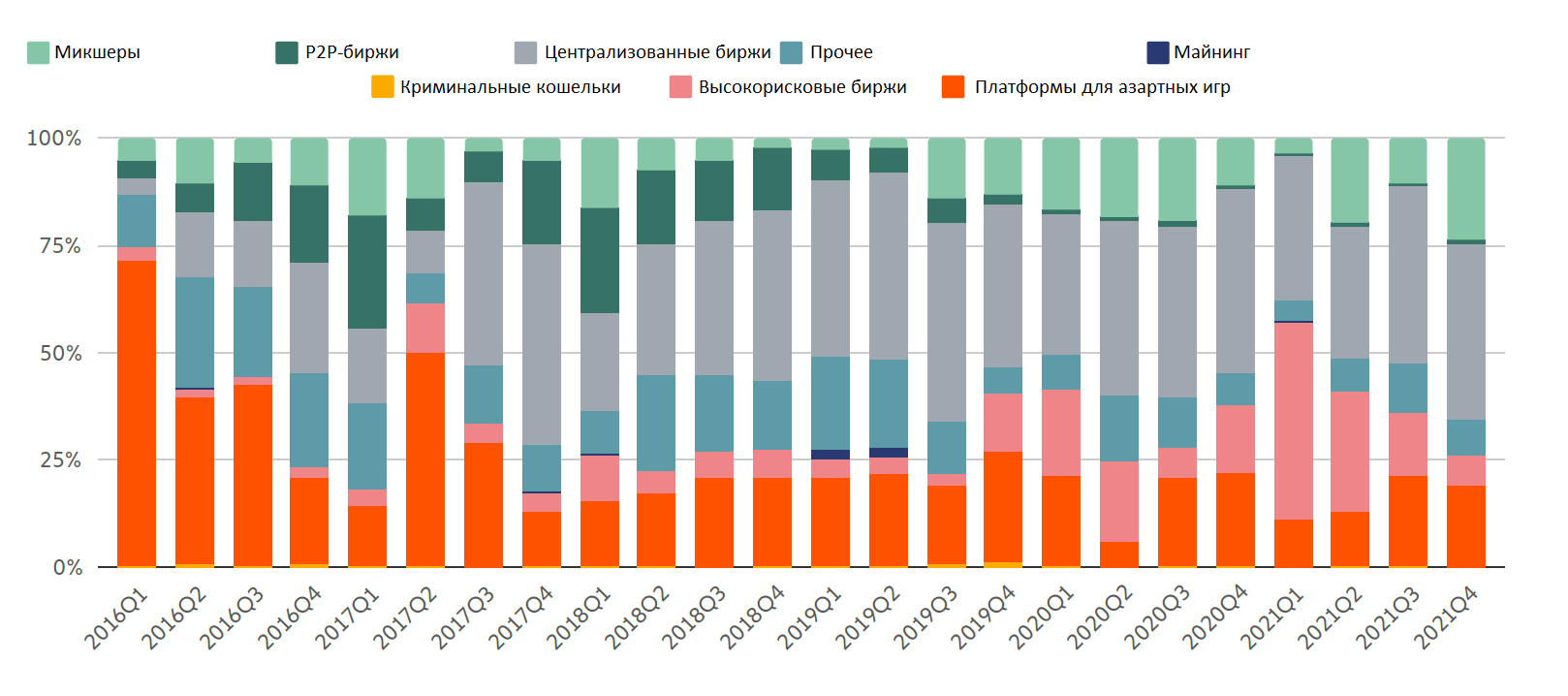

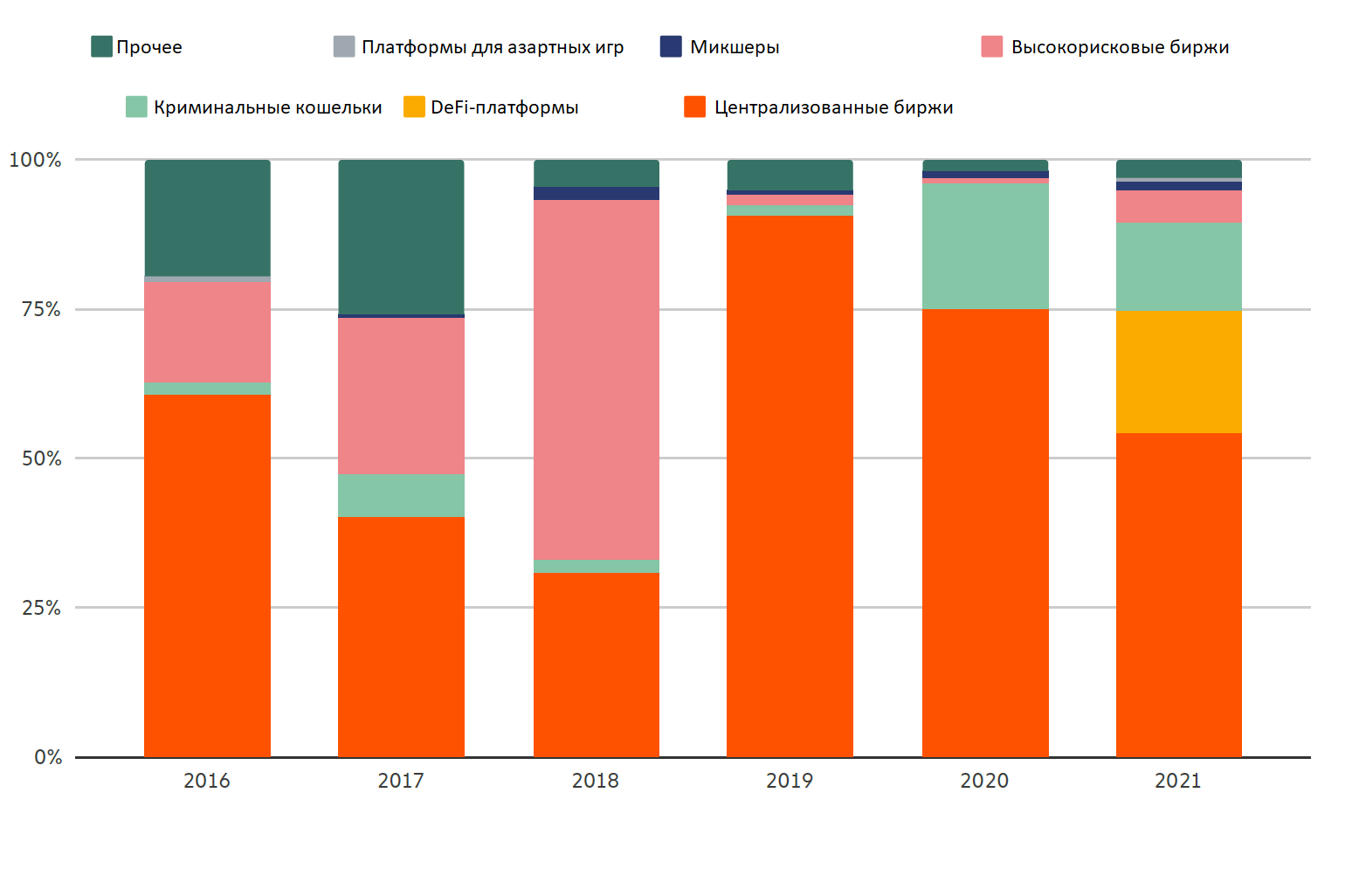

Еще одна важная тенденция, которую необходимо отслеживать в сфере программ-вымогателей - отмывание денег. На графике ниже показано, куда злоумышленники переводят криптовалюту, которую вымогают у жертв.

Рис.39.Назначение исходящих транзакций со счетов шифровальщиков 2016-2021.

За последние несколько лет большинство штаммов шифровальщиков отмывали украденные средства, отправляя их на централизованные биржи. Некоторые из них относятся к категории высокого риска, что означает, что они, как правило, имеют ослабленные процедуры соблюдения нормативных требований, но в основном они направляются на централизованные биржи с более устоявшимися программами комплаенса. Мы также видим, что значительные средства отправляются как на биржи-микшеры, так и на счета, связанные с другими формами незаконной деятельности.

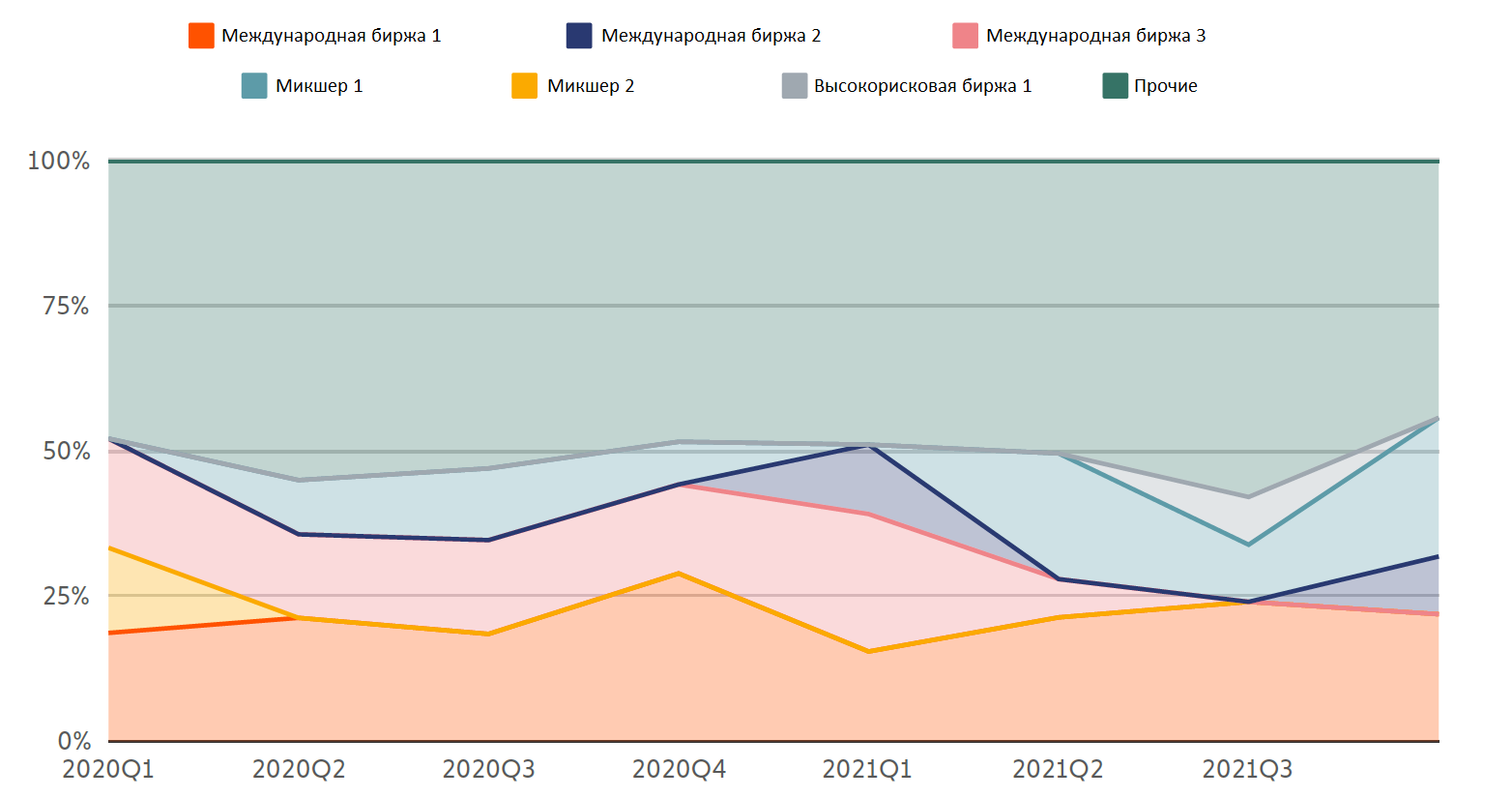

Тенденции отмывания становятся еще более интересными, если мы рассмотрим отдельные сервисы, получающие средства от банд вымогателей.

Рис.40.Сервисы, получающие средства со счетов шифровальщиков 2020-2021.

Удивительно, но 56% средств, отправленных со счетов шифровальщиков с 2020 года, попали на один из шести криптовалютных сервисов:

- Три крупные международные биржи.

- Одна биржа с высоким уровнем риска, расположенная в России.

- Два микшера.

Подобно деятельности по ребрендингу, о которой мы писали выше, эти тенденции отмывания показывают, насколько мала экосистема шифровальщиков в действительности. Это хорошая новость, поскольку она означает, что стратегия борьбы с вымогателями, скорее всего, проще, чем кажется на первый взгляд. Пресекая деятельность небольшого числа сервисов, способствующих отмыванию средств, правоохранительные органы могут значительно сократить возможности злоумышленников по обналичиванию средств, снизив финансовый стимул для проведения атак с использованием шифровальщиков и затруднив деятельность организаций, занимающихся кибератаками и вымогательством.

Мода на ребрендинг 2021 года показывает, что экосистема вымогательского ПО меньше, чем мы думаем

Как мы уже говорили выше, большинство штаммов шифровальщиков активны недолго. Хотя в той или иной степени так было всегда, в 2021 году эта тенденция стала еще более выраженной.

Рис.41.Средняя продолжительность жизни штамма шифровальщика 2017-2021.

Два года назад средний штамм шифровальщика оставался активным ровно один год. В 2021 году средний штамм активен не более двух месяцев. Почему же средняя продолжительность жизни сокращается так быстро?

Одна из основных причин - ребрендинг. В 2021 году исследователи кибербезопасности чаще, чем когда-либо, отмечают случаи, когда злоумышленники публично заявляют о прекращении своей деятельности, а затем возобновляют ее под новым именем - как правило, причиной этого является сходство в коде вируса, а также сведения, полученные на форумах киберпреступников и в ходе анализа блокчейна. Так, если в 2021 году было активно по меньшей мере 140 штаммов шифровальщиков, то многие из них на самом деле управлялись одними и теми же киберпреступными группами.

Эти штаммы пытаются создать иллюзию того, что они принадлежат разным киберпреступным организациям, создавая отдельные сайты для оплаты и другую инфраструктуру, но имеют сходство в своем коде. Evil Corp, российская киберпреступная группировка, стоящая за несколькими крупными атаками в последние годы, запустила несколько ребрендинговых штаммов за свою историю, включая:

- Doppelpaymer

- Bitpaymer

- WastedLocker

- Hades

- Phoenix Cryptolocker. Этот штамм примечателен тем, что «закрылся» после одной атаки, в результате которой было получено 40 миллионов долларов - самый крупный выкуп из когда-либо выплаченных.

- Grief. Имеет сходство с Doppelpaymer, включая использование вредоносной программы Dridex. По состоянию на 2021 год Grief отличается тем, что требует выплаты выкупа в Monero.

- Macaw. Интересно, что Macaw использует совершенно иной метод ведения переговоров, чем предыдущие штаммы Evil Corp. Таким образом, Macaw можно назвать не столько «ребрендингом» старого штамма, сколько отдельным штаммом, запущенным уже существующей преступной группой.

- PayloadBIN. Многие аналитики по кибербезопасности сообщают, что запуск PayloadBIN группировкой Evil Corp был задуман как ребрендинг старого шифровальщика, используемого другой, что делает PayloadBIN своего рода «двойным ребрендингом».

Мы также можем видеть доказательства общей собственности некоторых из этих группировок в истории криптовалютных транзакций. Взглянем на график Chainalysis Reactor ниже:

Рис.42.Схема транзакций шифровальщиков Evil Corp.

На этом графике показан процесс отмывания денег для пяти штаммов шифровальщиков Evil Corp, о которых мы упоминали выше. Хотя все они, по-видимому, управляются отдельными группировками, большинство из них отправляют средства, полученные в результате атак, на одну и ту же группу посреднических кошельков, а оттуда переводят их на многие из тех же депозитных счетов на высокорисковых биржах.

Но почему Evil Corp так часто проводит ребрендинг своих штаммов программ-вымогателей? Большинство аналитиков считают, что это попытка уклониться от противодействия правоохранительных органов. Хакерская группа Evil Corp находится под санкциями США с декабря 2019 года. В октябре 2020 года Управление по контролю за иностранными активами (OFAC) Казначейства США повторило рекомендации о том, что жертвы атак шифровальщиков, которые платят выкуп группам, находящимся под санкциями, могут сами столкнуться с санкциями. Это поставило Evil Corp в неприятное положение, поскольку означало, что многие жертвы и их представители, скорее всего, не захотят платить им после проведения должной проверки на предмет санкционного риска. Проведя ребрендинг, Evil Corp, вероятно, считает, что сможет обмануть жертв и заставить их заплатить до того, как исследователи обнаружат потенциальные санкционные риски.

К сожалению, во многих случаях ребрендинг сработал для Evil Corp, так как жертвы заплатили не менее 85 миллионов долларов выкупа связанным с этой организацией лицам.

Рис.43.Суммы выкупа группировки Evil Corp 2016-2021.

Конечно, Evil Corp - не единственная организация, которая проводит ребрендинг своих штаммов шифровальщиков. В июле 2021 года группа, стоящая за штаммом DarkSide, начала атаки очень похожим вымогателем под названием BlackMatter. Это произошло после атаки DarkSide на компанию Colonial Pipeline и последующего изъятия ФБР большей части выкупа, и мы считаем, что ребрендинг произошел в ответ на давление со стороны правоохранительных органов. Одним из доказательств этого является заявленное BlackMatter нежелание атаковать нефтяные и газовые компании - это было бы логично для ребрендированной DarkSide, поскольку атака группы на Colonial закончилась для них не слишком удачно.

Рост числа ребрендингов программ-вымогателей является важным напоминанием о том, что экосистема шифровальщиков меньше, чем кажется на первый взгляд. Хотя постоянно появляются новые разновидности, многие из них в конечном итоге управляются или распространяются одними и теми же группами и отдельными лицами, и все они, вероятно, испытывают давление со стороны правоохранительных органов, которые прилагают все больше усилий для предотвращения атак, изъятия вымогаемых средств и ареста виновных. Ребрендинг - один из способов уклониться от этих рисков, и это говорит о том, что следователям и специалистам по кибербезопасности, возможно, лучше изучать злоумышленников на организационном уровне и уделять меньше внимания уникальным вирусам.

Шифровальщики как геополитическое оружие

Большинство атак вымогателей имеют финансовую подоплеку, но некоторые из них преследуют геополитические цели и, похоже, больше направлены на обман, шпионаж, нанесение ущерба репутации и нарушение деятельности целевого правительства.

В тех случаях, когда штамм шифровальщика не содержит механизма сбора платежей или возможности восстановления файлов, мы можем быть уверены, что деньги не являются основной мотивацией злоумышленников. Именно это мы и увидели в недавней атаке на украинские государственные учреждения. Атака произошла в ночь на 13 января 2022 года и нарушила работу нескольких государственных учреждений на фоне растущей напряженности между двумя странами. Мы наблюдали аналогичную ситуацию в 2017 году, когда напряженность также была высокой. В то время шифровальщик NotPetya, который не содержал действенного механизма оплаты, атаковал нескольких украинских компаний что, как предполагается, было скорее геополитически мотивированной попыткой нарушить работу системы, попыткой заработать.

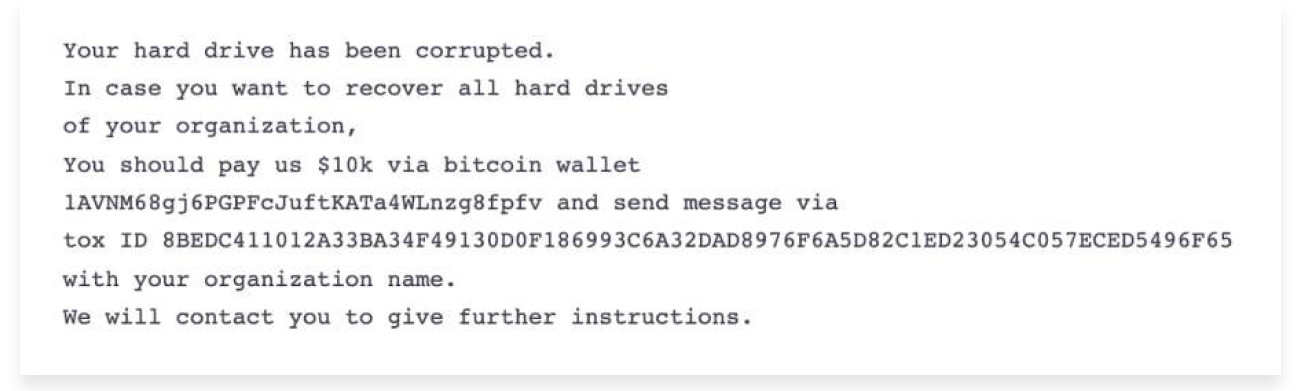

Microsoft Security опубликовала собственный анализ недавней атаки, отметив, что рассматриваемый штамм, получивший название DEV-0586 или более известный как WhisperGate, не имеет возможности вернуть жертвам доступ к их файлам. В блоге Microsoft Security также приводится сообщение, которое хакерская группа показывала своим жертвам.

Рис.44.Сообщение с требованием выкупа. Источник: блог Microsoft Security.

Счет DEV-0586 не имеет обширной истории транзакций, из которой мы могли бы почерпнуть информацию. Однако дальнейший анализ технических характеристик самой программы указывает на геополитическую игру. 26 января CERT-UA опубликовал отчет, показывающий, что DEV-0586 содержит код, переделанный из WhiteBlackCrypt, штамма шифровальщика, активного в 2021 году, который, как и DEV-0586, предназначен для уничтожения систем жертв, а не для вымогательства. Но есть одна особенность: WhiteBlackCrypt нацелен на российские организации, а не на украинские. Существует мнение, что повторное использование в DEV-0586 кода, ранее использовавшегося WhiteBlackCrypt, а также наличие других сходств, связывающих эти два штамма, якобы является уловкой российских хакеров, чтобы создать впечатление, что DEV-0586 имеет украинское, а не российское происхождение - другими словами, имеет место «атака под ложным флагом». Если эти данные достоверны, такой гамбит показывает, насколько далеко заходят государственные субъекты, использующие шифровальщики для атак на своих противников, чтобы скрыть происхождение атак и сохранить правдоподобное отрицание. Мы будем продолжать следить за счетом DEV-0586 и предоставлять обновления по мере возможности.

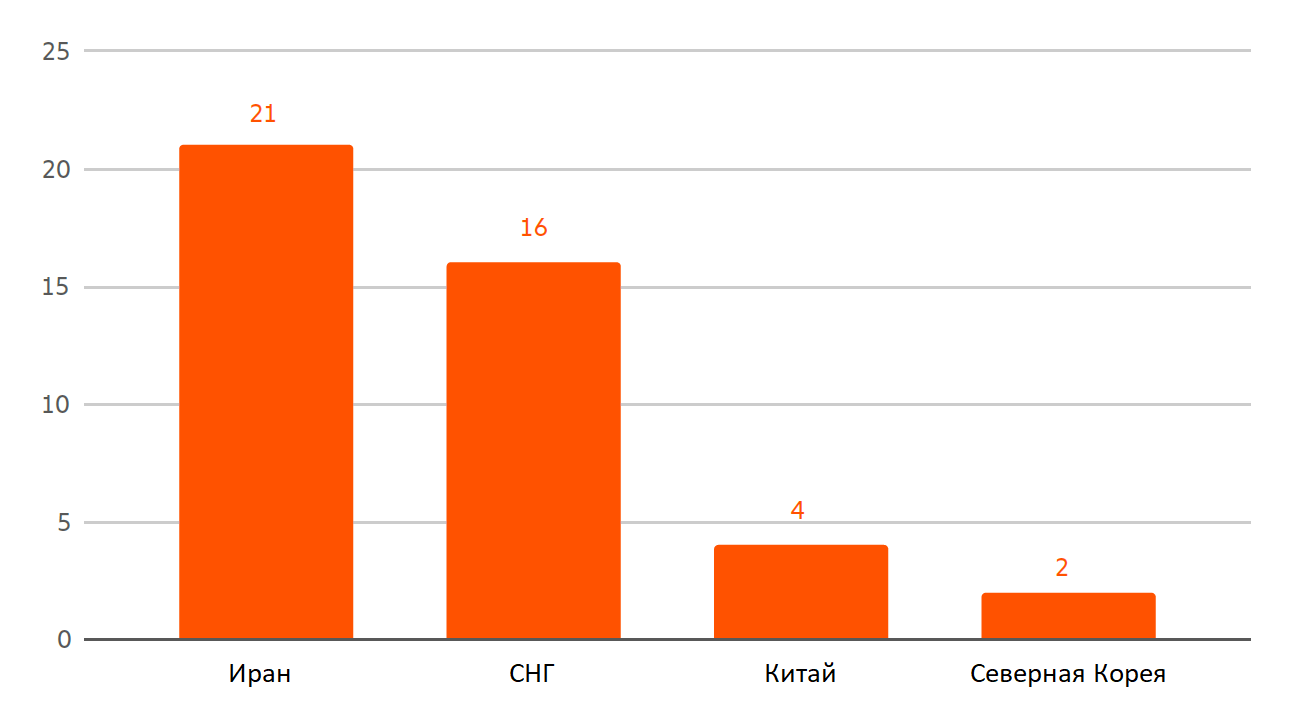

Русскоязычные злоумышленники - не единственные, кто использует шифровальщики в геополитических целях. Аналитики по кибербезопасности из Crowdstrike и Microsoft пришли к выводу, что многие атаки шифровальщиков, связанных с Ираном, в основном направленные на организации в США, ЕС и Израиле, направлены скорее на то, чтобы вызвать сбои в работе или послужить уловкой для сокрытия шпионской деятельности. В целом, Chainalysis отмечает значительный рост числа штаммов шифровальщиков, приписываемых иранским киберпреступникам, за последний год - фактически, на Иран приходится больше отдельных идентифицированных штаммов, чем на любую другую страну.

Рис.45.Число шифровальщиков, предположительно связанных с определенными странами.

Для ясности, многие из этих иранских штаммов используются для обычных, финансово мотивированных атак киберпреступниками, действующими в этой стране. В Иране высокообразованное население, но ограниченные возможности получения профессии, что, вероятно, способствует привлекательности киберпреступной деятельности. Однако другие штаммы ведут себя скорее как инструменты шпионажа, вымогая у жертв лишь незначительные суммы. Аналитики ранее выявили случаи, когда штаммы, связанные с Китаем, такие как ColdLock, осуществляли аналогичные геополитические атаки на тайваньские организации.

Шифровальщики являются отличным прикрытием для скрытых атак на недружественные государства, поскольку атаки дешевы и дают атакующей стране определенную меру правдоподобного отрицания, поскольку всегда можно заявить, что атака была проведена простыми киберпреступниками или другим государством. Но даже атаки, совершенные по нефинансовым причинам, оставляют след в блокчейне. По этой причине крайне важно, чтобы агентства, занимающиеся вопросами национальной безопасности, понимали, как отследить средства с помощью анализа блокчейна, поскольку это ключ к выявлению лиц, участвующих в атаках, самих атак, используемых ими инструментов и способов отмывания средств, полученных от жертв.

Chainalysis в действии: Как следователи ФБР отследили и изъяли средства у хакерской группы DarkSide после атаки Colonial Pipeline

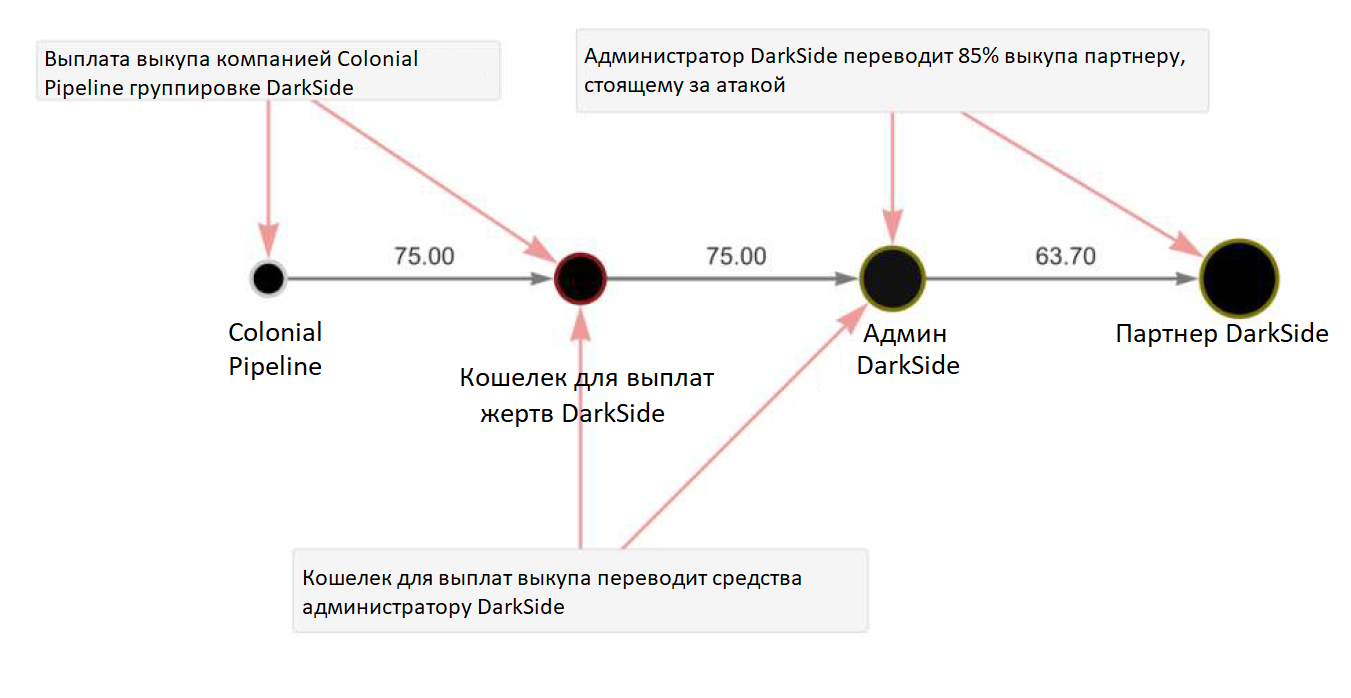

7 мая 2021 года Colonial Pipeline, нефтекомпания, поставляющая энергоносители на юго-восток США, стала жертвой атаки шифровальщика, что вынудило ее временно прекратить работу. В течение нескольких часов после атаки компания заплатила выкуп в размере 75 биткойнов, что на тот момент стоило примерно 4,4 миллиона долларов США, киберпреступной группировке DarkSide, ответственной за атаку. Спустя шесть дней Colonial Pipeline смогла возобновить работу, но за это время отключение нефтепроводов и панические покупки, вызванные распространением новостей, привели к нехватке топлива в нескольких районах США.

Спустя месяц появились хорошие новости: министерство юстиции объявило, что ему удалось конфисковать биткоин на сумму $2,3 млн. из выкупа Colonial Pipeline после расследования ФБР. Chainalysis с гордостью заявляет, что наши инструменты помогли ФБР, и теперь мы можем поделиться подробностями того, как следователи отслеживали средства после атаки.

Давайте начнем с рассмотрения самого платежа выкупа и первоначального перемещения средств с помощью Chainalysis Reactor.

Рис.46.Схема транзакций при взломе Colonial Pipeline.

Во-первых, слева мы видим первоначальный платеж в размере 75 биткойнов на счет, указанный злоумышленниками. Вскоре после этого счет перевел средства на счет, контролируемый администраторами DarkSide, которые затем отправили 63,7 биткоина - 85% платежа Colonial - партнеру, проводившему атаку. Этот момент является ключевым - DarkSide работает по модели Ransomware-as-a-Service (RaaS), то есть партнеры, осуществляющие атаки, фактически арендуют использование технологии DarkSide у основной группы администраторов, которые создали и управляют штаммом вымогателя. Взамен администраторы получают небольшую долю оплаты от каждой успешной атаки, как мы видим выше.

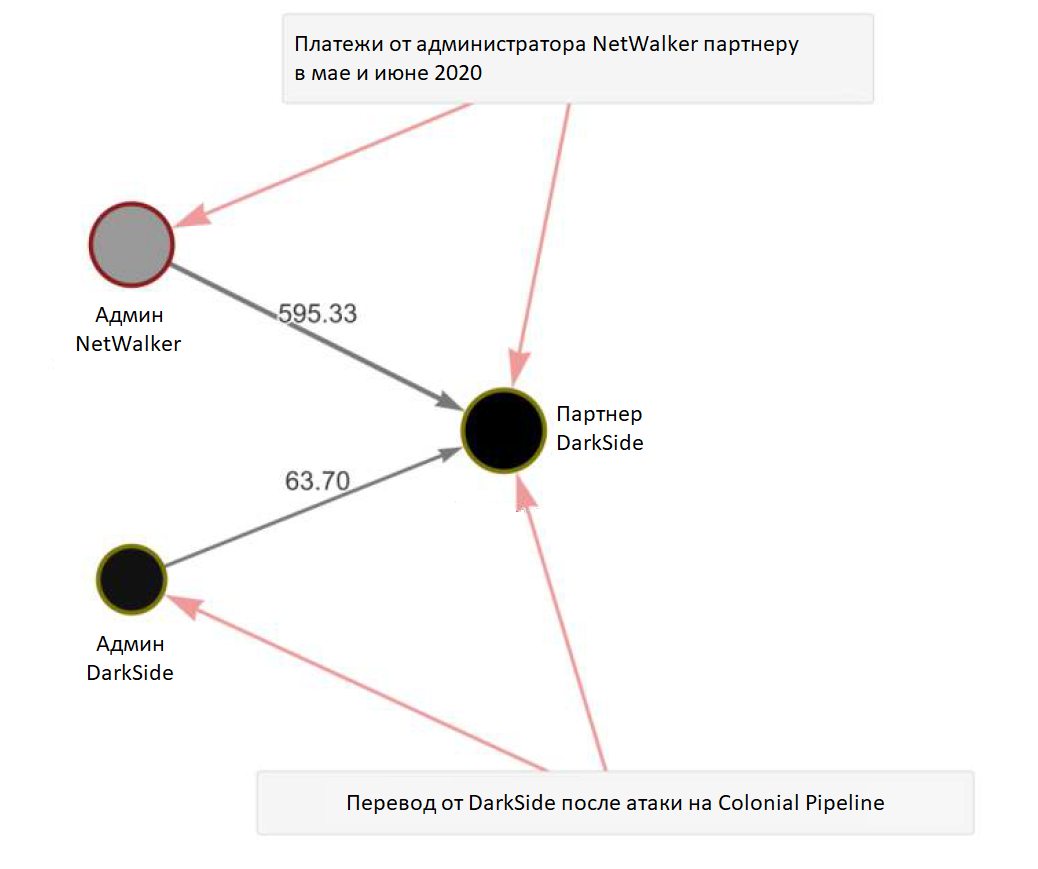

Интересно, что данный партнер ранее получал платежи со счетов, связанных с NetWalker, другим штаммом шифровальщикка, работающим по модели RaaS, который был уничтожен правоохранительными органами в январе 2021 года.

Рис.47. Схема транзакций партнеров группировки DarkSide.

Партнер получил от администратора NetWalker в общей сложности 595,3 биткойна в виде серии из четырех транзакций в конце мая и начале июня 2020 года, что позволяет предположить, что он также осуществлял атаки с использованием этого штамма. В этом нет ничего удивительного, поскольку мы уже отмечали в прошлом другие случаи совпадения аффилированных лиц между штаммами шифровальщиков.

Проследив путь средств до счета партнера, следователи ФБР смогли изъять их 28 мая 2021 года.

Рис.48.Арест части выкупа.

Это изъятие представляет собой огромный шаг вперед в борьбе с программами-вымогателями, и особенно с теми штаммами, которые атакуют критическую инфраструктуру. Мы продолжаем отслеживать движение средств с помощью наших инструментов, чтобы предоставить полезную информацию властям для дальнейшего расследования и, надеемся, изъятия оставшейся части средств.

Перспективы шифровальщиков

Шифровальщики не просто опасны. Это еще и одна из самых динамичных, постоянно меняющихся форм преступлений с использованием криптовалют. Из-за постоянных ребрендингов, меняющихся стратегий отмывания и влияния геополитики трудно предугадать, что будет дальше. Однако одна из тенденций, на которую стоит обратить внимание, - это выплаты с помощью Monero. Аналитики отмечают, что все больше злоумышленников требуют от жертв выкупа в Monero, вероятно, из-за повышенной анонимности валюты. Хотя подавляющее большинство злоумышленников продолжают требовать Bitcoin, специалистам правоохранительных органов и кибербезопасности следует внимательно следить за появлением выкупов в Monero или активов, связанных с другими протоколами с функциями повышения конфиденциальности, поскольку это изменит тактику расследования, которую им придется применять.

Есть только одна вещь, которая не вызывает сомнений в отношении шифровальщиков: правоохранительные органы продолжат расследование деятельности киберпреступников, а программное обеспечение и сервисы Chainalysis будут помогать им на каждом шагу. События, подобные изъятию средств у DarkSide, показывают, что мы добиваемся прогресса, и мы надеемся продолжить борьбу в 2022 году.

Вредоносное ПО

Знакомьтесь с семействами вредоносных программ, помогающих хакерам красть и майнить миллионы в криптовалюте

Когда речь заходит о краже криптовалют, отраслевые наблюдатели обычно сосредотачиваются на атаках на крупные организации - а именно на взломах криптовалютных бирж или атаках программ-вымогателей на критически важную инфраструктуру. Однако за последние несколько лет мы наблюдали, как хакеры используют вредоносное ПО для кражи небольших сумм криптовалюты у отдельных пользователей.

Использование вредоносного ПО для кражи или вымогательства не является чем-то новым. На самом деле, почти все штаммы шифровальщиков изначально доставляются на устройства жертв с помощью вредоносного ПО, и во многих масштабных взломах бирж также используется вредоносное ПО. Но для осуществления таких атак требуется тщательное планирование и мастерство, поскольку они обычно направлены против профессиональных организаций с большими деньгами и, в случае успеха, требуют от хакеров отмывания крупных сумм. С другими типами вредоносного ПО менее искушенные хакеры могут использовать более дешевый «веерный» подход, рассылая спам миллионам потенциальных жертв и похищая небольшие суммы у каждого человека, которого обманом заставили загрузить вредоносное ПО. Многие из этих штаммов вредоносных программ можно приобрести в Darknet, что еще больше облегчает менее искушенным хакерам их использование.

Мы помогаем нашим партнерам в правоохранительных органах, обеспечении соответствия и кибербезопасности бороться с этой проблемой, добавив новый тег для счетов операторов вредоносных программ во все продукты Chainalysis. Ниже мы рассмотрим тенденции использования хакерами криптовалютных вредоносных программ за последнее десятилетие и поделимся двумя примерами из практики, которые помогут вам понять эту малоизученную область криптопреступности.

Вредоносное ПО и криптовалюты

Вредоносное ПО - это вредоносное программное обеспечение, которое осуществляет вредоносную деятельность на устройстве жертвы, обычно без ее ведома. Преступления с использованием вредоносного ПО могут быть простыми, например, кража информации или денег у жертв, но могут быть и гораздо более сложными и масштабными. Например, операторы вредоносных программ, заразившие достаточное количество устройств, могут использовать эти устройства в качестве ботнета, заставляя их работать согласованно для проведения распределенных атак типа «отказ в обслуживании» (DDOS), совершения рекламного мошенничества или рассылки спама по электронной почте для дальнейшего распространения вредоносов.

Все рассматриваемые здесь семейства вредоносных программ используются для кражи криптовалюты, хотя некоторые из них применяются и для других целей. В таблице ниже представлены наиболее распространенные типы семейств вредоносных программ, ориентированных на криптовалюту.

|

Тип |

Описание |

Пример |

|

Инфостилеры |

Собирает сохраненные учетные данные, файлы, историю автозаполнения и криптовалютные кошельки со взломанных компьютеров. |

Redline |

|

Клипперы |

Может вставлять новый текст в буфер обмена жертвы, заменяя скопированный пользователем текст. Хакеры могут использовать клипперы для замены адресов криптовалютных кошельков на свои собственные, что позволяет перенаправлять запланированные транзакции на свои кошельки. |

HackBoss |

|

Криптоугонщики |

Несанкционированное использование вычислительных мощностей устройства жертвы для добычи криптовалюты. |

Glupteba |

|

Трояны |

Вирус, который выглядит как легитимная программа, но проникает на компьютер жертвы, чтобы нарушить работу, украсть данные или нанести другой вред. |

Mekotio |

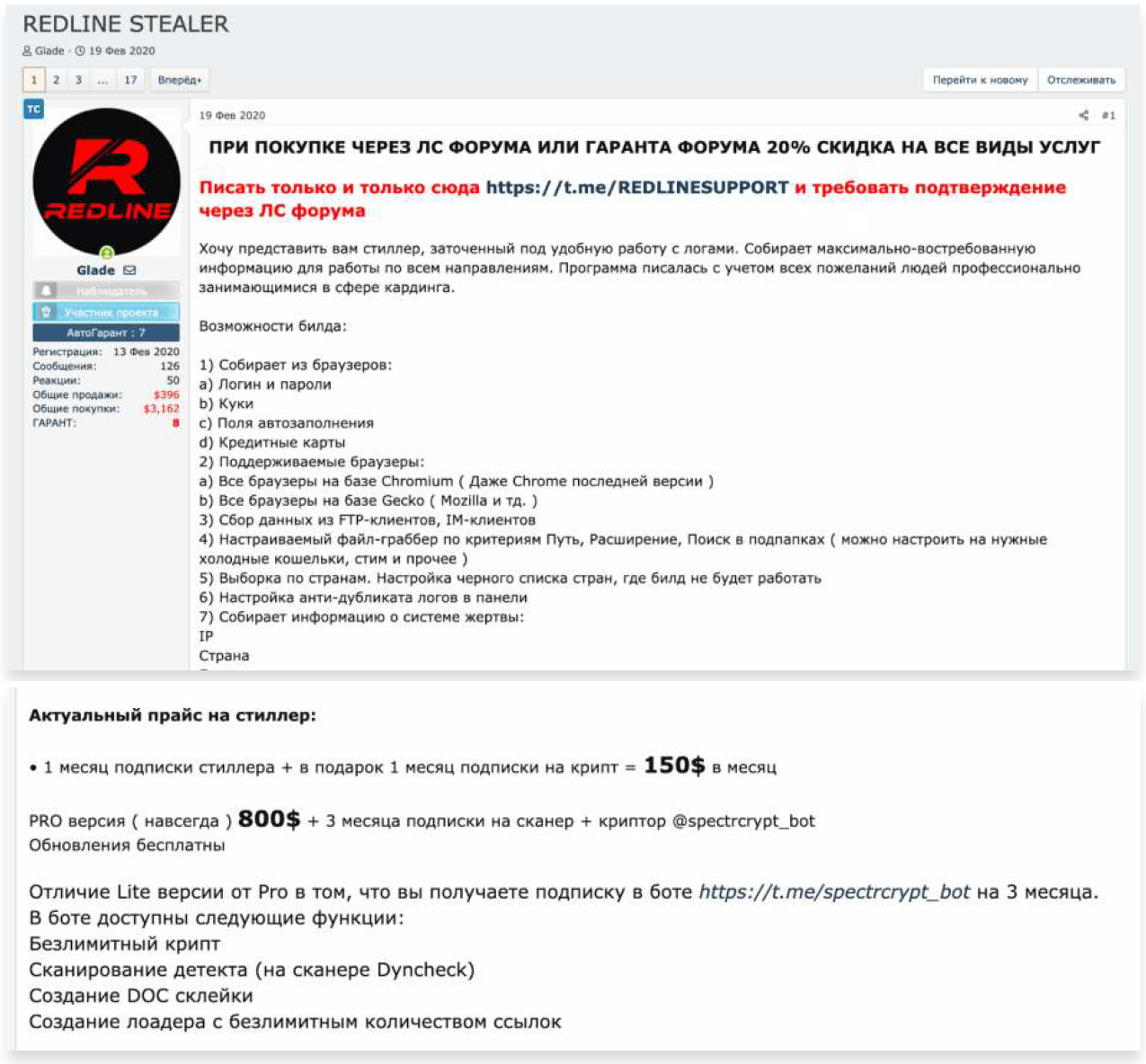

Многие из описанных выше семейств вредоносных программ можно приобрести за относительно небольшие деньги на форумах киберпреступников. Например, на скриншотах ниже показана реклама Redline, вредоносной программы для кражи информации, размещенная на одном из российских киберпреступных форумов.

Рис.49.Реклама вредоносного ПО на хакерском форуме.

Продавец предлагает месячный доступ к Redline за $150 и пожизненный доступ за $800. Покупатели также получают доступ к Spectrum Crypt Service, инструменту на базе Telegram, который позволяет киберпреступникам шифровать Redline, чтобы антивирусным программам было сложнее обнаружить вредонос после загрузки. Распространение дешевого доступа к таким семействам вредоносных программ, как Redline, означает, что даже относительно низкоквалифицированные киберпреступники могут использовать их для кражи криптовалют. Правоохранительным органам и командам по соблюдению нормативно-правового соответствия следует помнить об этом и понимать, что атаки вредоносных программ, которые они расследуют, не обязательно осуществляются администраторами самого семейства, вместо этого они часто осуществляются небольшими группами, арендующими доступ, подобно аффилированным лицам, занимающимся шифровальщиками.

На графике ниже показано количество транзакций от жертв на криптовалютные счета, связанные с выборкой семейств вредоносных программ в категориях инфостилеры и клипперы, исследованных Chainalysis.

Рис.50.Переводы на известные счета вредоносных инфостилеров и клипперов 2017-2021.

Примечание: Данный график не отражает активность криптоугонщиков или шифровальщиков.

В целом, семейства вредоносных программ в этой выборке получили 5 574 транзакции от жертв в 2021 году, по сравнению с 5 447 в 2020 году.

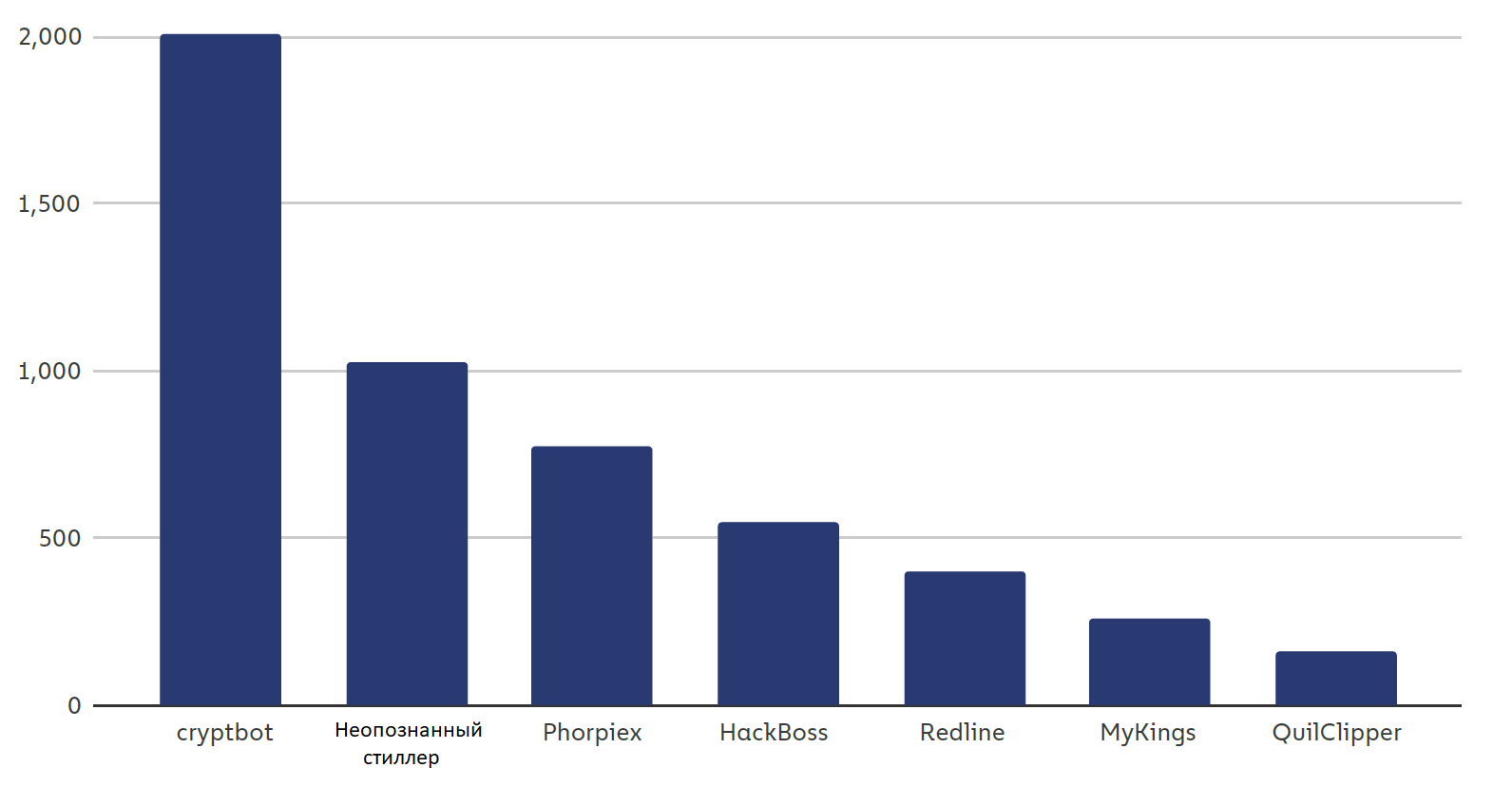

Какие семейства вредоносных программ были наиболее активны?

Рис.51.Выборка штаммов вредоносного ПО по количеству криптовалютных переводов от жертв 2021.

Примечание: Данный график не отражает активность криптоугонщиков или шифровальщиков.

Cryptbot, похититель информации, который забирает у жертв учетные данные криптовалютных кошельков и счетов, был самым плодовитым семейством в группе, собрав почти полмиллиона долларов в виде похищенных Bitcoin. Другим распространенным семейством является QuilClipper - клиппер, занявший восьмое место на графике выше. Клипперы могут использоваться для вставки нового текста в буфер обмена, в котором хранится скопированный пользователем текст, обычно с целью вставки в другое место. Клипперы обычно используют эту функцию для обнаружения того, что пользователь скопировал криптовалютный адрес, на который он намеревается отправить средства - вредоносное ПО клиппера эффективно перехватывает транзакцию, подставляя счет, контролируемый хакером, вместо счета, скопированного пользователем, тем самым обманом заставляя пользователя отправить криптовалюту хакеру.

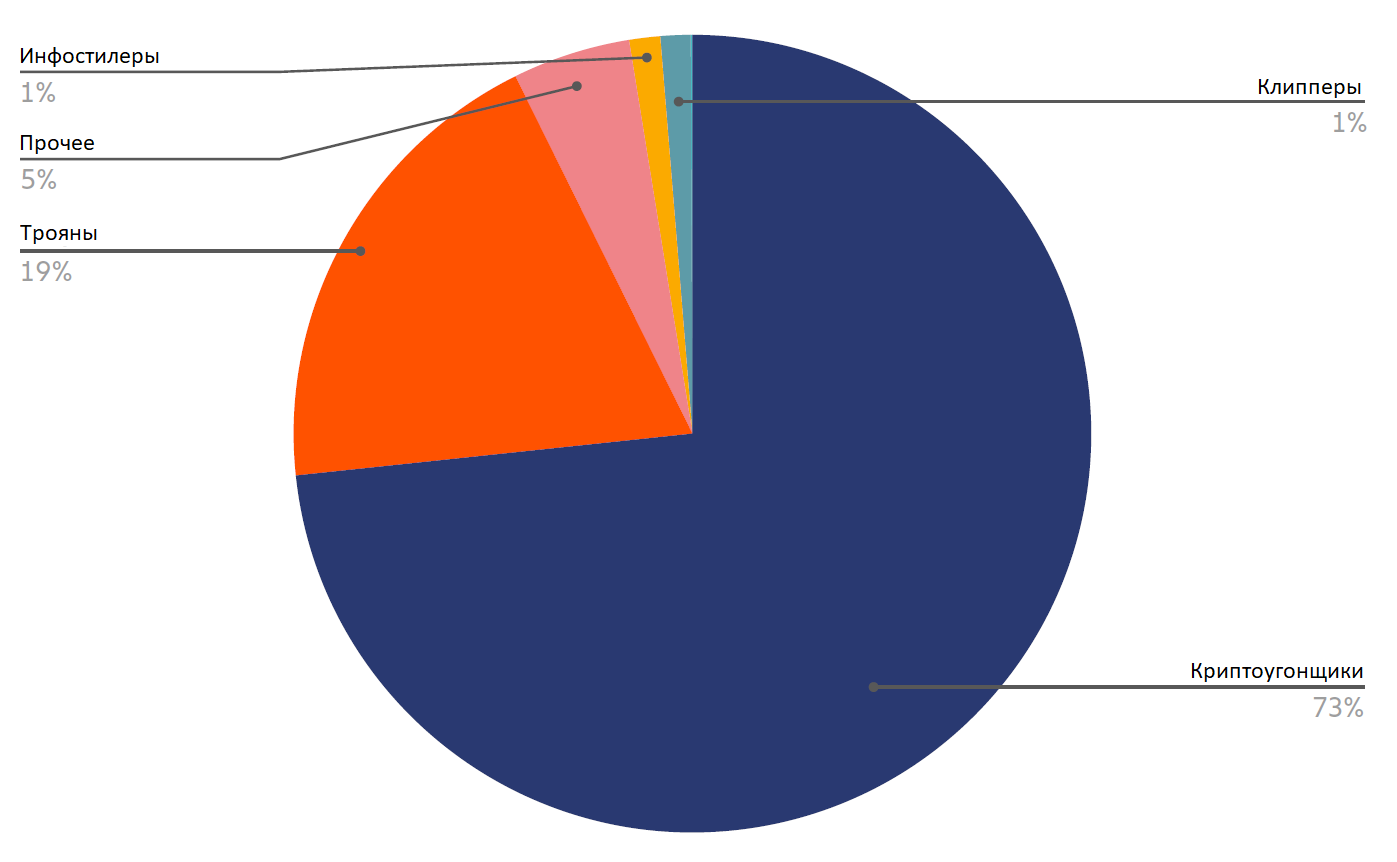

Однако ни одна из этих цифр не отражает итоговых данных по наиболее распространенному, на наш взгляд, типу вредоносных программ, ориентированных на криптовалюту: криптоугонщики.

Активность криптоугонщиков неочевидна, но значительна

Криптоугонщики добывают средства для операторов вредоносных программ, используя вычислительные мощности жертвы для добычи криптовалюты - обычно Monero, но мы видели и Zcash, и Ethereum. Поскольку средства перемещаются непосредственно из майнингового пула на неизвестные нам счета майнинга, а не из кошелька жертвы на новый кошелек, пассивный сбор данных о криптоугонщиках затруднен, как и о других формах преступлений на основе криптовалют. Тем не менее, мы знаем, что это большая проблема. В 2020 году облачное подразделение Cisco сообщило, что вредоносные криптоугонщики поразили 69% его клиентов, что означает невероятное количество украденных компьютерных мощностей, а значит, и значительное количество незаконно добытой криптовалюты. Согласно отчету компании Palo Alto Networks за 2018 год, 5% всех находящихся в обращении Monero добываются криптоугонщиками, что составляет более $100 млн., что делает их самой распространенной формой вредоносного ПО, ориентированного на криптовалюты.

Рис.52.Общая сумма поступлений по типам вредоносных программ.

Эти цифры, скорее всего, отражают проблему лишь поверхностно. По мере выявления новых семейств вредоносных программ, участвующих в этой деятельности, мы ожидаем выяснить, что общий доход от этой категории еще больше, чем кажется сейчас.

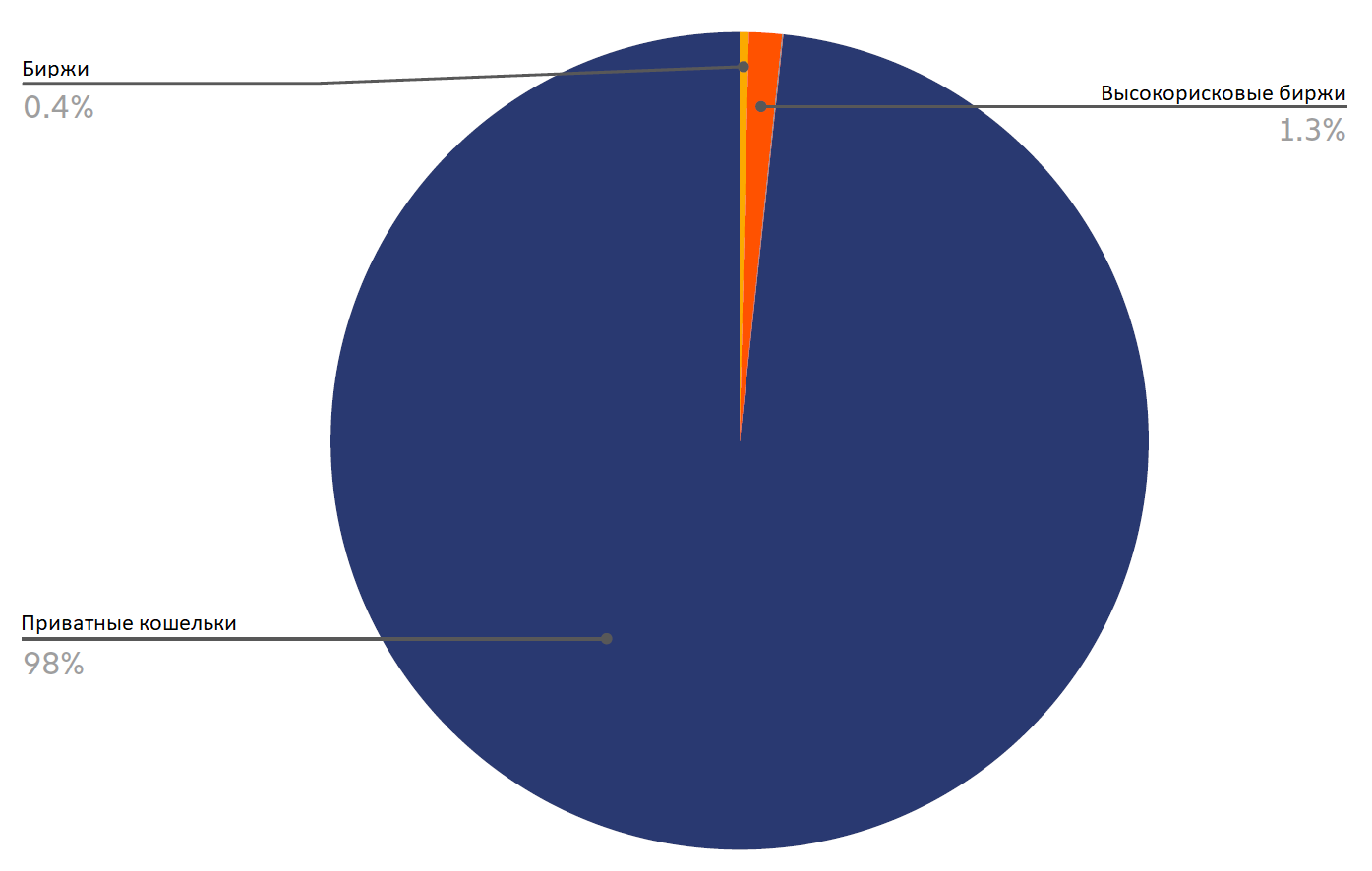

Вредоносное ПО и отмывание денег

Подавляющее большинство операторов вредоносных программ получают первоначальные платежи жертв на счета частных кошельков, хотя некоторые из них используют счета, размещенные на крупных сервисах. Из этой небольшой группы большинство использует счета, размещенные на биржах - в основном на биржах с высоким уровнем риска, где требования к KYC низкие или вообще отсутствуют.

Рис.53.Кошельки операторов вредоносного ПО по хостинг-платформам.

После получения криптовалюты операторы вредоносного ПО отправляют большую часть средств на счета централизованных бирж.

Рис.54.Назначение исходящих транзакций с кошельков, связанных с семействами вредоносных программ 2016-2021.

Однако это «большинство» становится все меньше. В 2021 году биржи получат только 54% средств, отправленных с счетов вредоносного ПО, по сравнению с 75% в 2020 году. Платформы DeFi составляют большую часть разницы - 20% в 2021 году, после того как в 2020 году они получили ничтожно малую долю средств от вредоносных программ. Криминальные сервисы, казалось бы, не связанные с вредоносным ПО - в основном торговые площадки в Darknet - также являются популярным способом отмывания денег для операторов вредоносного ПО: в 2021 году они получали около 15% всех средств, отправленных с кошельков операторов вредоносного ПО.

Кражу криптовалют с помощью вредоносных программ сложно расследовать отчасти из-за большого количества мелких киберпреступников, которые могут арендовать доступ к этим семействам вредоносных программ. Однако изучение того, как киберпреступники отмывают краденные криптовалюты, может стать лучшим шансом для следователей найти причастных. Используя анализ блокчейна, следователи могут проследить за движением средств, найти счета депозитов, которые злоумышленники используют для обналичивания денег, и обратиться к сервисам, предоставляющим эти счета, чтобы установить личности злоумышленников.

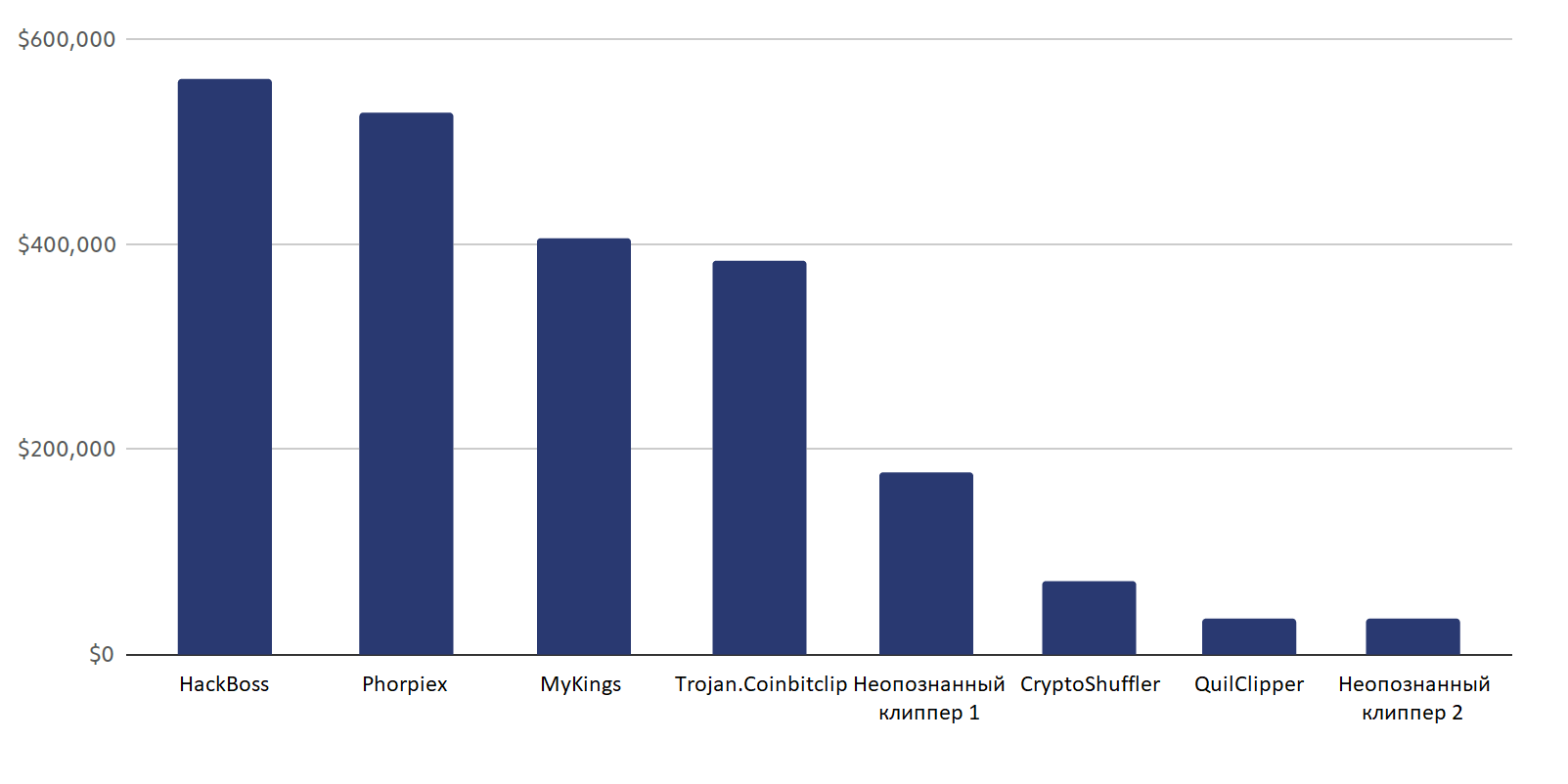

Расследование деятельности клиппера HackBoss

Согласно данным Chainalysis, клиппер HackBoss похитил криптовалюту на сумму более 80 000 долларов США в течение 2021 года. С 2012 года HackBoss является самым распространенным вредоносным клиппером, похитившим у жертв более 560 000 долларов в таких активах, как Bitcoin, Ethereum, Ripple и другие.

Рис.55.Семейства вредоносных клипперов по совокупному доходу.

Интересно, что HackBoss нацелен на коллег-хакеров, а не на тех, кого мы считаем обычными жертвами. Согласно отчету Avast.io's Decoded, HackBoss распространяется через Telegram-канал, который якобы предоставляет инструменты для взлома, например взломщики сайтов социальных сетей. Однако вместо этих инструментов пользователи канала загружают клиппер HackBoss, который крадет у них криптовалюту, вставляя свои собственные счета в буфер обмена, когда жертвы пытаются скопировать и вставить адрес счета для проведения криптовалютной транзакции.

Рис.56.Схема транзакций HackBoss.

На графике Chainalysis Reactor слева показано, как HackBoss получает криптовалюту от жертв. После изначальной транзакции операторы вредоносной программы переводят средства на депозитные счета, расположенные на биржах с высоким уровнем риска.

Хотя HackBoss ориентирован исключительно на хакеров, пытающихся загрузить инструменты для совершения собственных киберпреступлений, большинство других клипперов нацелены на обычных пользователей криптовалют. Узнать, стал ли человек жертвой клиппера, пока транзакция не будет перехвачена, крайне сложно, учитывая, насколько длинными и сложными являются адреса криптовалютных счетов - большинство людей не читают весь счет получателя, прежде чем вставить его в свой кошелек и отправить транзакцию. Однако проявлять подобную осторожность может стать необходимым. По крайней мере, пользователям криптовалют необходимо быть бдительными в отношении ссылок, на которые они переходят, и программ, которые они загружают, поскольку существует несколько активных штаммов вредоносного ПО - не только клипперы, но и другие - пытающихся украсть их средства.

Кейс: Ботнет Glupteba захватывает машины для добычи Monero и использует блокчейн Bitcoin, чтобы избежать отключения

В жалобе, поданной Google в конце 2021 года, названы несколько русскоязычных граждан и организаций, ответственных за работу ботнета Glupteba, который скомпрометировал более 1 миллиона компьютеров. Операторы Glupteba использовали машины для нескольких преступных схем, включая использование их вычислительной мощности для добычи криптовалюты - в данном случае Monero.

Возможно, наиболее примечательным является использование Glupteba блокчейна Bitcoin, чтобы противостоять попыткам вывести его из строя, кодируя обновленные командно-контрольные серверы в Op_Returns транзакций Bitcoin. Компания Google использовала программное обеспечение Chainalysis и службу Chainalysis Investigative Services для анализа счетов и транзакций, ответственных за отправку обновленных CnC-инструкций. Ниже мы расскажем, как ботнет Glupteba использует блокчейн Bitcoin для самозащиты и что это значит для кибербезопасности и правоохранительных органов.

Краткий обзор ботнета Glupteba

Киберпреступники, стоящие за ботнетом Glupteba, использовали его для реализации различных преступных схем. Помимо криптоугона ботнет использовался для приобретения и продажи информации об учетных записях Google, украденной с зараженных машин, мошенничества с цифровой рекламой и продажи краденных данных кредитных карт.

Компания Google смогла идентифицировать лиц, указанных в жалобе, получив и изучив IP-адрес, используемый одним из CnC-серверов Glupteba. Все лица также были указаны как владельцы или администраторы подставных компаний, связанных с Glupteba, например, с продажей мошеннических показов цифровой рекламы, предоставляемых ботнетом. Google удалось успешно уничтожить текущий CnC-сервер, однако, поскольку Glupteba доказала свою устойчивость в отношении подобных действий с помощью блокчейна, мы скоро увидим новый CnC-сервер.

Как Glupteba использует блокчейн как оружие

Для управления ботнетами киберпреступники используют командно-контрольные серверы, которые позволяют им отправлять команды на машины, зараженные вредоносом. Для получения инструкций ботнеты ищут доменные имена, контролируемые их CnC-серверами, причем указания о том, где искать эти доменные имена, жестко закодированы в самом вредоносном ПО.

Для борьбы с ботнетами правоохранительные органы и специалисты по кибербезопасности пытаются отключить эти домены, чтобы ботнеты больше не могли получать инструкции. В ответ на это операторы ботнетов обычно создают несколько резервных доменов на случай отключения активного домена. Большинство вредоносных программ алгоритмически генерируют новые адреса доменов, которые ботнеты сканируют до тех пор, пока не найдут один из резервных доменов, что позволяет им получать новые инструкции от сервера.

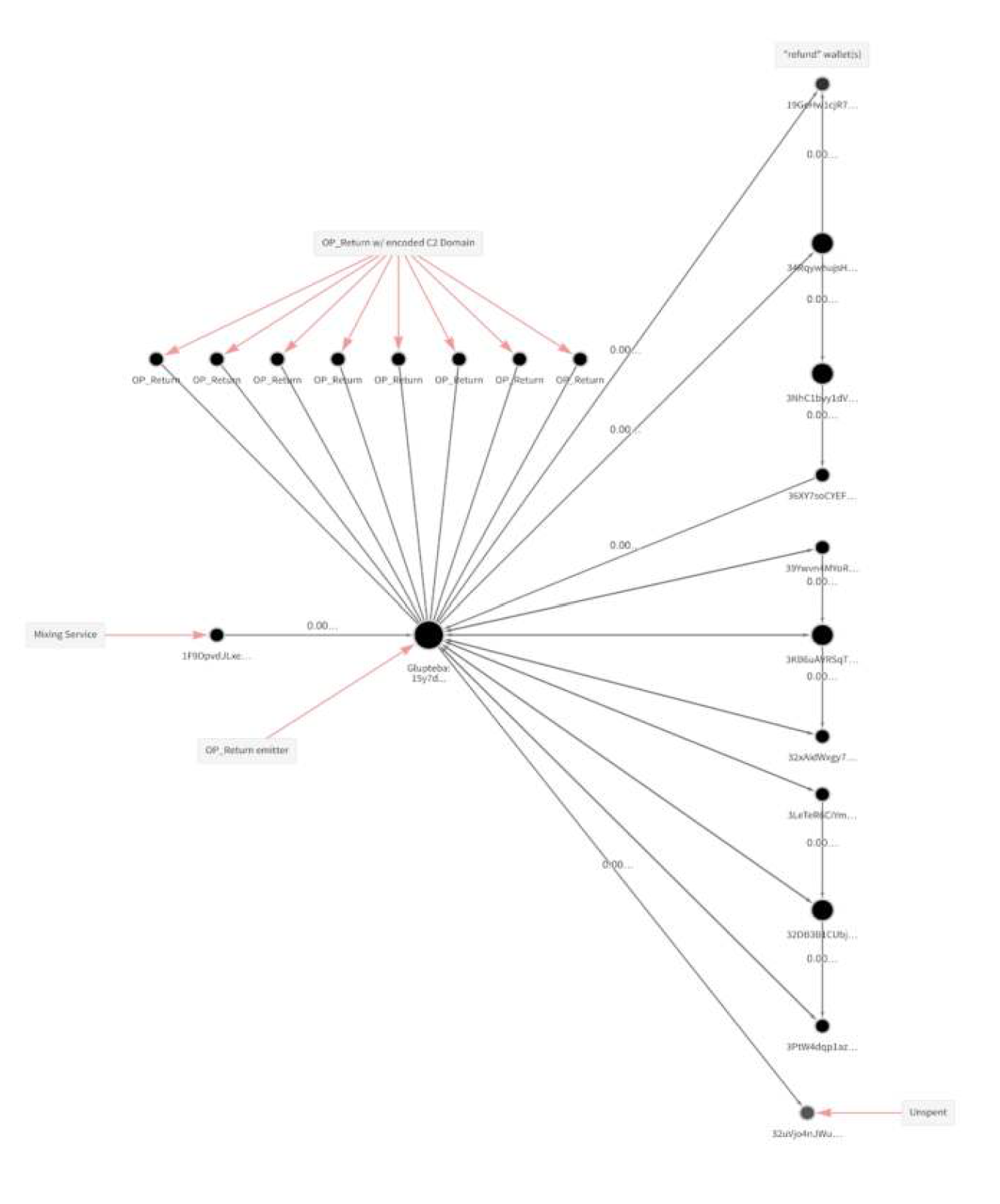

Однако Glupteba делает нечто новое. Когда его CnC-сервер не отвечает, Glupteba программируется на поиск в блокчейне Bitcoin транзакций, проводимых по трем счетам, контролируемым его операторами. Эти счета осуществляют транзакции с незначительной или нулевой денежной стоимостью, при этом зашифрованные данные записываются в поле Op_Return транзакции, которое используется для отметки транзакций как недействительных. Затем вредонос Glupteba может расшифровать данные, введенные в поле Op_Return, чтобы получить адрес домена нового CnC-сервера.

Другими словами, каждый раз, когда один из CnC-серверов Glupteba отключается, он может просто просканировать блокчейн, чтобы найти новый адрес CnC-сервера, скрытый среди сотен тысяч ежедневных транзакций. Такая тактика делает ботнет Glupteba чрезвычайно устойчивым к попыткам отключения с помощью обычных методов кибербезопасности, направленных на выявление CnC-доменов. Это первый известный случай использования ботнетом такого подхода.

Вот что мы знаем о трех Bitcoin-кошельках, которые, как мы выяснили, используются операторами Glupteba для поддержания ботнета:

|

Адрес кошелька |

Даты активности |

Количество транзакций |

Количество возвратов |

|

15y7dskU5TqNHXRtu5wzBpXdY5mT4RZNC6 |

6/17/2019 -5/13/2020 |

32 |

8 |

|

1CgPCp3E9399ZFodMnTSSvaf5TpGiym2N1 |

4/8/2020 - 10/19/2021 |

16 |

6 |

|

1CUhaTe3AiP9Tdr4B6wedoe9vNsymLiD97 |

10/13/21 – текущее время |

18 |

6 |

В совокупности по этим трем счетам были проведены транзакции на сумму всего в несколько сотен долларов, но сообщения, закодированные в Op_Returns некоторых из этих транзакций, помогли ботнету Glupteba оставаться работоспособным. В качестве примера рассмотрим счет 157d... в Chainalysis Reactor.

Рис.57.Схема транзакций кошелька 157d... в системе Chainalysis Reactor.

Мы видим, что счет Glupteba получил свое первоначальное финансирование от сервиса-микшера, прежде чем инициировать недействительные транзакции с Op_Returns, которые мы видим в верхней части графика. Затем средства, связанные с этими недействительными транзакциями, переходят на кошельки возврата справа и в конечном итоге возвращаются на исходный счет Glupteba. Два других счета демонстрируют аналогичную схему транзакций. Google определил три кошелька Glupteba и передал их в Chainalysis, после чего наши исследователи смогли декодировать данные, содержащиеся в полях сообщений Op_Returns, что позволило им обнаружить новые адреса CnC-доменов, используемых ботнетом.

Как и счет 15y7d..., счет 1CgPC... был первоначально профинансирован за счет выходов от микс-транзакций. Однако третий счет, 1Cuha..., получил первоначальное финансирование от другого частного кошелька: bc1qhjuvzwcv0pp68kn2sqvx3d2k3pqfllv3c4vywd.

Рис.58.Транзакция 1Cuha... - bc1qh…

Интересно, что другие транзакции, отправленные bc1qh... были связаны с башней «Федерация» - роскошным офисным зданием в Москве, в котором также располагался Suex, ныне находящийся под санкциями внебиржевой криптовалютный брокер, вовлеченный в отмывание денег для нескольких форм киберпреступности, включая шифровальщиков. В репортажах Bloomberg и The New York Times рассказывается о других криптовалютных компаниях со штаб-квартирами в башне «Федерация», включая EggChange - биржу, которая также была связана с киберпреступностью и основатель которой, Денис Дубников, был арестован властями США в ноябре 2021 года. Эти связи вызывают дополнительные вопросы о взаимосвязи незаконных криптовалютных предприятий, базирующихся в России с атаками вредоносных программ и программ-вымогателей.

Пример Glupteba показывает, почему команды кибербезопасности должны разбираться в анализе криптовалют и блокчейна

Основанный на блокчейне метод Glupteba избежать отключения своего ботнета представляет собой невиданный ранее вектор угрозы для криптовалют. В частном секторе криптовалютные компании и финансовые учреждения до сих пор обычно занимались анализом блокчейна, как правило, с точки зрения соблюдения требований регуляторов, но этот кейс показывает, что команды кибербезопасности практически любой компании, которая может стать мишенью для киберпреступников - особенно тех, которые обладают большими объемами конфиденциальных данных клиентов - должны хорошо разбираться в анализе криптовалют и блокчейна, чтобы оставаться впереди киберпреступников. Компания Chainalysis готова сотрудничать с этими командами, чтобы помочь им понять, как наши инструменты могут помочь им в диагностике и борьбе с этими угрозами, чтобы криптовалюты не могли быть использованы в качестве оружия против них или их клиентов.

Слияние вредоносного ПО и криптовалюты: киберпреступники старые, методы - новые

Индустрия кибербезопасности уже много лет имеет дело с вредоносным ПО, но использование этих программ для кражи криптовалют означает, что командам кибербезопасности нужны новые инструменты в своем арсенале. Chainalysis дает командам кибербезопасности новые возможности для расследования деятельности вредоносных программ, позволяя им воспользоваться прозрачностью блокчейна и отследить движение похищенных средств до тех пор, пока они не достигнут криптосчета, владелец которого может быть идентифицирован. Аналогичным образом, криптовалютные комплаенс-команды, уже хорошо знакомые с анализом блокчейна, должны изучить вредоносное ПО, чтобы убедиться, что злоумышленники не используют преимущества своих платформ для отмывания краденной криптовалюты.

Продолжение исследования ждите вскоре в разделе «Аналитика» нашего блога!

Источник: https://go.chainalysis.com