Введение

Аналитическая команда Insikt Group® компании Recorded Future провела исследование вредоносной командно-контрольной («Command and Control», сокращенно - C&C\C2\CnC) инфраструктуры, выявленной с помощью проактивных методов сканирования и сбора данных в течение 2021 года. Все данные были получены из платформы Recorded Future® и являются актуальными по состоянию на 10 декабря 2021.

Recorded Future отслеживает создание и модификацию вредоносной инфраструктуры для множества пост-эксплуатационных наборов инструментов, кастомных вредоносных программ и троянов удаленного доступа (RAT) с открытым исходным кодом. С 2017 года Insikt Group разработала детекторы для 80 семейств вредоносного ПО, включая RAT, вредоносные программы современных продвинутых хакерских группировок (APT), ботнеты а также другие распространенные инструменты. Recorded Future наблюдала более 10 000 уникальных командно-контрольных серверов в 2021 году, относящихся к более чем 80 семействам вредоносов. В нашей коллекции в 2021 году преобладали серверы Cobalt Strike и популярных ботнетов.

Ключевые выводы

- Наш прошлогодний прогноз, предполагавший увеличение распространения C&C-фреймворков Sliver, Mythic, Covenant и Octopus, оказался верным лишь отчасти. Несмотря на то, что наблюдается небольшой рост использования Covenant, Sliver и Mythic, анализ актуальных данных показывает, что злоумышленники продолжают полагаться на Cobalt Strike с минимальным внедрением более новых C&C-фреймворков.

- 25% выявленных серверов (3 400 штук) не упоминались в открытых источниках, они были идентифицированы только по данным платформы Recorded Future.

- Future наблюдала в среднем 35-дневный промежуток времени между моментом обнаружения C&C-сервера нашим сканированием и упоминанием о нем в других источниках.

- В то время как возвращение Emotet привлекло внимание общественности, другие ботнеты продолжают активно скрывать, диверсифицировать и развивать свою инфраструктуру.

Обзор проблематики

Заблаговременное выявление вредоносных серверов может стать упреждающей мерой по нейтрализации киберугроз. Прежде чем сервер может быть использован злоумышленниками, он должен быть приобретен либо путем компрометации и захвата, либо через легальную покупку. Затем необходимо установить программное обеспечение, настроить конфигурацию, зарегистрировать SSL-сертификаты и добавить нужные файлы на сервер. Действующие лица должны получить доступ к нему с помощью панели управления, защищенной оболочки (SSH) или протокола удаленного рабочего стола (RDP), а затем выставить контроллер вредоносного ПО на порт, чтобы принимать данные от жертвы и управлять командами для заражения. Только после этого сервер может быть использован в атаках.

Однако открывая порты, настраивая и получая доступ к серверу, злоумышленник оставляет следы, которые могут быть в версиях установленного на сервере программного обеспечения, панели входа в систему, шаблонах регистрации SSL или сообщениях по умолчанию, возвращаемых простым запросом. Эти отпечатки создают возможности для обнаружения злонамеренной активности до того, как будет отправлено первое фишинговое письмо или доставлен жертве вредоносный код.

Коллекция профилей злоумышленников может многое прояснить об атакующих. Знание о количестве командно-контрольных серверов может помочь количественно оценить масштаб вредоносных кампаний. Сравнение таких данных с отчетами о связанных с известными семействами вредоносов вторжениях может определить, сколько взломов удается обнаружить и, возможно, понять сколько из них остаются неизвестными. Измерение темпов создания C&C-серверов может дать представление о предстоящих всплесках или спадах активности хакерских групп. Наконец, сбор данных может обеспечить новые индикаторы и разведданные, которые недоступны в открытом доступе.

Примечание об особенностях сбора данных

Recorded Future собирает информацию о C&C-серверах основываясь преимущественно на признаках известных семейств вредоносных программ и их серверного программного обеспечения. Характер этого сбора посредством пассивного и активного сканирования Интернета будет сфокусирован на сборе информации об известных системах управления и их производных или инфраструктуры поддержки. Recorded Future не может точно утверждать, что какой-то определенный IP-адрес является C&C-сервером, без доказательств вредоносной деятельности хотя бы одного из серверов в данном семействе. Поэтому наш анализ заведомо предвзято сообщает о серверах известных угроз и имеет предвзятое отношение к этим серверам. Данный анализ не может и не должен заменять постоянные процессы выявление аномалий или обнаружения подозрительного трафика внутри сети, но предназначен для дополнения указанных выше мер безопасности.

Анализ угроз

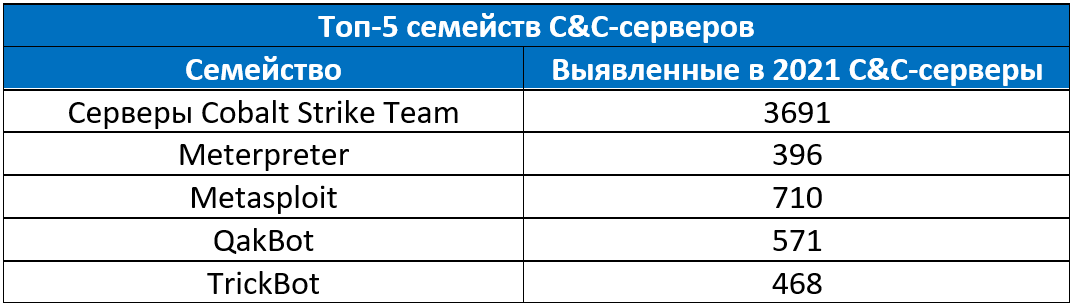

Наиболее часто наблюдаемые инфраструктуры были фреймворками для пост-эксплуатации и инфраструктурой ботнетов. Серверы Cobalt Strike снова стали наиболее распространенными, составляя 23,7% от общего числа выявленных C&C-серверов. Как и как и в прошлом году, за Cobalt Strike следуют Metasploit и Meterpreter. Ботнеты TrickBot и QakBot также вошли в пятерку наиболее распространенных семейств.

Таблица 1: Топ обнаруженных C&C-инфраструктур по общему количеству уникальных серверов

Фреймворки второго этапа атаки

Трудно оценить, какой процент всех обнаруженных нами пост-эксплойт фреймворков используется в легальных операциях «красных команд», а какие используются преступниками или шпионами. Cobalt Strike имеет самый разнообразный круг пользователей, но наибольшее внимание привлекло его использование в операциях шифровальщиков. Увеличилось использование Mythic, Covenant и Sliver; большинство других инструментов показали те же объемы выявления, как и в 2020 году. Рост обнаруженной инфраструктуры может быть связан с улучшением сигнатур и качества сбора данных, но - по крайней мере, опосредованно - является отражением продолжающегося использования вредоносов различными хакерскими группировками.

Процент некастомизированных серверов Cobalt Strike (через предварительно настроенные TLS-сертификаты, присутствие индикаторов полезной нагрузки или характерных HTTP-заголовков) составил 23,7% от общего числа выявленных C&C-серверов. Это количество включает небольшое подмножество C&C, использующих доменное прикрытие, но большинство обнаруженных серверов Cobalt Strike являются базовой моделью, у нас нет оценки количества хорошо сокрытых или обфусцированных серверов Cobalt Strike. Общее количество обнаруженных серверов Cobalt Strike Team включает и серверы с кастомизированными профилями.

Исследователи BlackBerry наблюдали примерно 6 000 уникальных командных серверов в 2021 году, основываясь как на анализе полезной нагрузки Beacon и операций сканирования. Разрыв в обнаружении между «чистыми» операциями сканирования и многосторонним подходом подчеркивает, сколько C&C-серверов уклоняется от идентификации (почти 3 000) и насколько жизненно важно разнообразие функций сбора и анализа для обеспечения безопасности.

В 2021 году Microsoft, RiskIQ и Insikt Group наблюдали случаи, когда брокеры первичного доступа устанавливали готовые к использованию Серверы Cobalt Strike и другое вредоносное ПО для своих клиентов. Это явление получило название «Cobalt Strike C&C-as-a-Service». Сюда не входят различные серверы Cobalt Strike, используемые различными загрузчиками или операторами шифровальщиков для запуска операции из других источников доступа.

Повышение количества обнаружений Cobalt Strike частично объясняется улучшением методов выявления и аналитики, что подтверждается публичным распространением более агрессивных механизмов сборки. Исследователи продолжают публиковать подробности логики анализа и свои находки, которые позволяют расшифровывать трафик с большого количества потенциальных серверов Cobalt Strike.

Таблица 2: Наиболее распространенные инструменты безопасности на C&C-серверах в 2021 году.

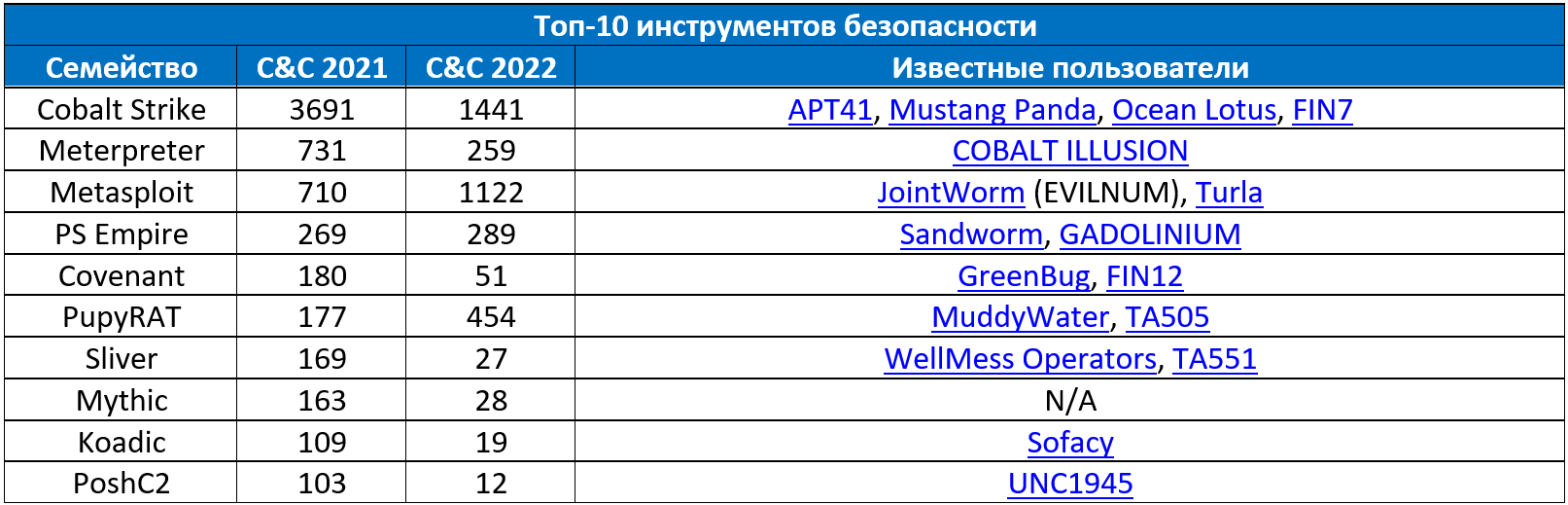

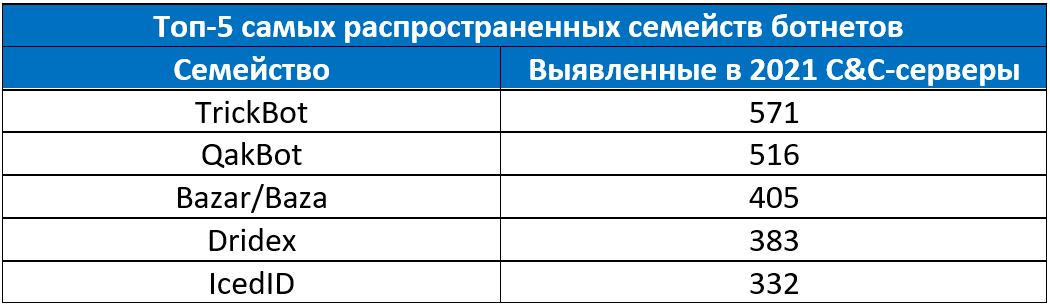

Возвращение ботов

Краткосрочный успех правоохранительных органов в уничтожении ботнета Emotet создал пустующую нишу на рынке загрузчиков и ботнетов. Несмотря на частые перерывы в его деятельности, Emotet был одной из самых плодовитых и прибыльных угроз в 2019 и 2020 годах. Хотя другие операции, такие как TR (ChaseLdr, TA577) или TA551 (Shathak), пытались заполнить пробелы на рынке спама, оставшиеся после исчезновения Emotet, а теперь TrickBot, QakBot, Bazar, IcedID и Dridex продолжили эту тенденцию. Все они были замечены в качестве предвестника атак программ-вымогателей; IcedID связывают с развертыванием Egregor, семейства TrickBot и Bazar связаны с Ryuk и Conti, атака Dridex приводит к появлению DoppelPaymer, а QakBot развертывает ProLock и DoppelPaymer.

В каждом конкретном случае ботнеты различались по количеству встроенных C&C-серверов. TrickBot в среднем использовал 20 серверов на образец конфигурации, в то время как IcedID и Dridex в среднем по 3 сервера, а QakBot - гораздо больше: 142 IP-адреса C&C на конфигурацию. Всплывшие вновь в последнее время версии Emotet в среднем имели 20 серверов на конфигурацию.

Таблица 3: Наиболее распространенные семейства ботнетов по количеству C&C-серверов, обнаруженных в 2021 году

Ботнеты сильно различаются по масштабу активных операций; выборка одновременно активных серверов из данных Recorded Future показывает что TrickBot в определенное время поддерживал 132 C&C-сервера, Bazar достигал пика в 99, в то время как IcedID имел 83, QakBot - 72, а у Dridex было 32 активных C&C-сервера. Этот показатель не учитывает то, как операторы распределяют инфраструктуру, а основывается на наблюдаемом операционном объеме, проиндексированном в рамках платформы Recorded Future.

QakBot (QBot)

QakBot имеет самый большой масштаб командно-контрольной инфрастуктуры на образец, как показывают данные из конфигурационного файла вредоноса. Использование QakBot более высоких TCP-портов частично препятствовало проактивному сканированию: примерно 3 200 общих IP-адресов было обнаружено с помощью извлечения и анализа конфигурации, в то время как 516 серверов было обнаружено с помощью проактивного сканирования. Инфраструктура на протяжении 2021 года была разделена между аффилированными партнерами - например, образцы QakBot, развернутые злоумышленниками TR (ChaseLdr, TA577) и Obama, имели 95% общей инфраструктуры, а также наблюдались 95% совпадение инфраструктуры между атакующими, известными как Biden и Clinton. Атакующий Abc работал относительно изолированно, имея лишь 8% совпадения с инфраструктурой Biden и Clinton. Ранее партнеры TR и Biden также имели значительное дублирование инфраструктуры. Такое циклирование используемых ресурсов, вероятно, повышает устойчивость всей киберпреступной операции.

TrickBot

Большой объем инфраструктуры TrickBot в 2021 году частично объясняется тем, что ботнет разделил свою инфраструктуру на 2 отдельные ветви. Каждая ветвь была построена на разных типах серверов в начале 2021 года, а затем в них использовались идентичные по конфигурации, но физически разные C&C-узлы, начиная с марта 2021 года. Анализ Recorded Future показывает, что «первичная ветвь» обслуживала партнеров TrickBot, в то время как «вторичная» использовалась самими операторами или их крайне доверенными лицами. Вероятно, смена тактики является попыткой повышения устойчивости схемы: операторы TrickBot могут продолжать рассылку спама через вторичную ветку ботнета, даже если более активная первичная часть инфраструктуры будет уничтожена или заблокирована из-за высокого количества связанных с ней кибератак.

Семейство Bazar

Как BazarLoader (YerLoader, BazaLoader и KEGTAP), так и BazarBackdoor (Syndet, BEERBOT) часто используют общую инфраструктуру или развертывают схожие конфигурации серверов, что заставляет нас включить их в список совместно. Хотя семейство может использовать и первоначально использовало для управления Emercoin DNS (EmerDNS) .bazar в качестве основного/резервного домена, операторы часто полагались на более простые IPv4-адреса в течение 2021 года. Семейство Bazar, в большей степени, чем другие перечисленные, постоянно развивало свое серверное программное обеспечение, одновременно развертывая несколько конфигураций серверов в течение 2021 года, вероятно, в попытках избежать обнаружения.

Dridex

По сравнению с остальными вредоносами Dridex имеет гораздо меньший список жестко закодированных C&C в соответствующих конфигурациях. Каждый партнер Dridex использует свой конфигурационный файл, встроенный в основной код Dridex. Идентификаторы атакующих регулярно меняются или устаревают, что затрудняет отслеживание партнерской сети и используемых Dridex методов распространения с течением времени. Dridex регулярно обновляет свой кой и становится более скрытным, но нет никаких признаков того, что его инфраструктура как-то специфически отреагировала на уничтожение Emotet.

IcedID (BokBot)

В отличие от других ботнетов, IcedID не отслеживает открыто своих партнеров или пользователей, хотя мы полагаем, что его разработчики также действуют в рамках партнерской модели. Инфраструктура IcedID является менее зрелой в плане операционной безопасности, продолжая использовать один и тот же пул серверов для своих операций, несмотря на публикацию методов их идентификации. Несмотря на то, что IcedID эффективно генерирует заражения, он не демонстрирует такой же уровень операционной безопасности, как другие упомянутые семейства.

Emotet

Возвращение Emotet справедливо вызвало беспокойство среди исследователей. В течение 24 часов после того, как новые образцы Emotet были загружены через TrickBot, ботнет начал рассылать спам. В течение недели была создана вторая ветвь инфраструктуры Emotet для обслуживания более глобальных спам-операции. Было выявлено 40 C&C-серверов Emotet, полученных из образцов обеих частей инфраструктуры, и еще 45 серверов, которые разделяют модели серверов, используемых Emotet в качестве серверов первого уровня. Также обнаружено по меньшей мере 4 сервера, на которых размещались управляющие системы как Dridex, так и Emotet. Хотя общее количество серверов не превышает других упомянутых здесь ботнетов, темпы развертывания инфраструктуры указывают на то, что операторы имеют амбиции вернуть Emotet его былую известность и мощь.

Исследование глобального масштаба

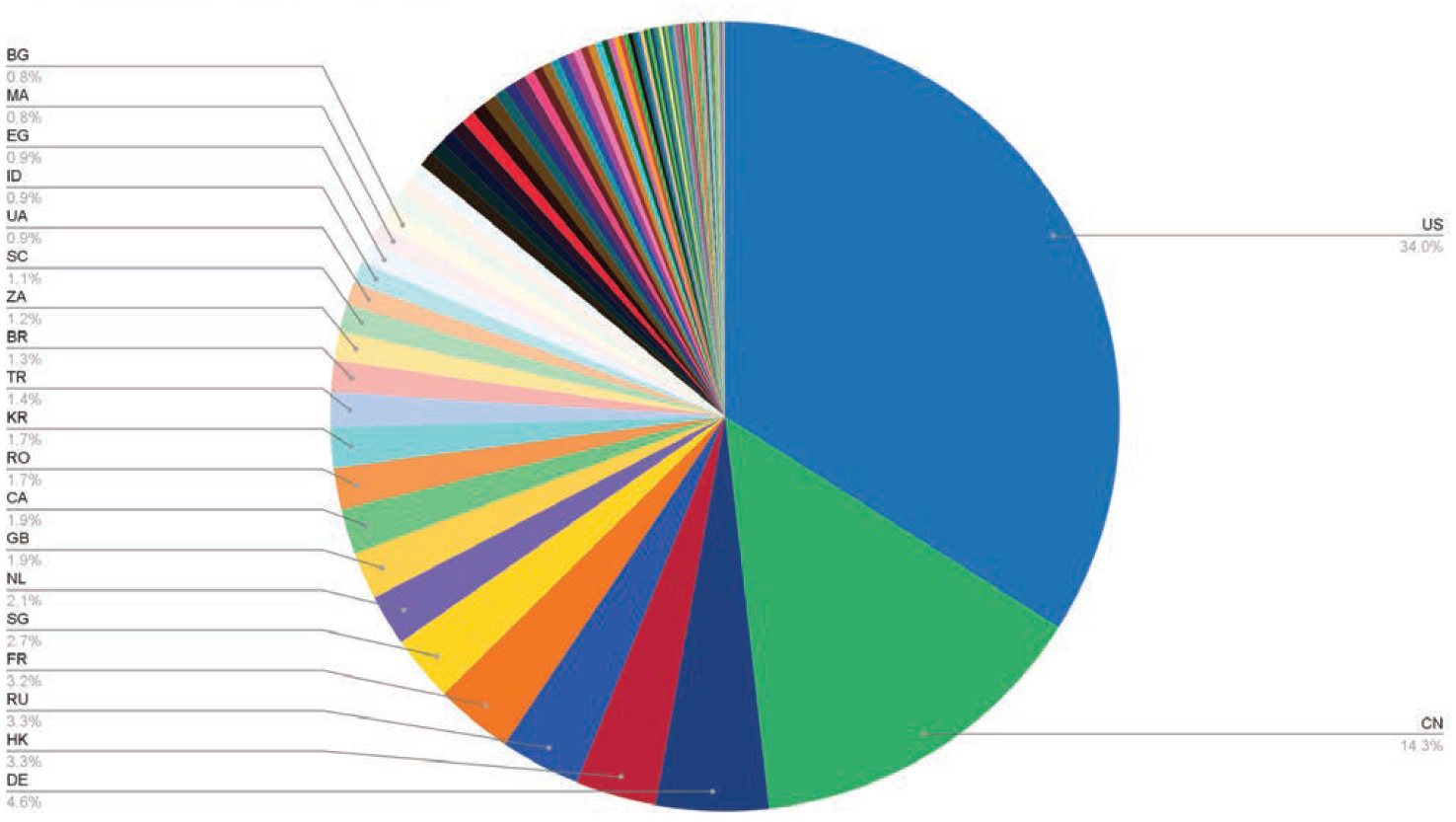

Мы наблюдали создание C&C-инфраструктуры на 1 650 хостинг-провайдерах в 130 различных странах. Хотя это представляет собой большую часть мировой географии, вредоносные серверы составляют лишь небольшой процент от общего числа провайдеров информационных систем, которое превышает 60 000. Данные показывают, что крупнейшие хостинг-провайдеры являются и наиболее популярными для размещения вредоносного C&C-хостинга: 20 операторов (12% от общего числа наблюдаемых) имели более 100 C&C-серверов, обнаруженных на них в течение 2021 года.

- В 2021 году в США выявлено 4 654 C&C-сервера, Китай на втором месте с 1 949, а на третьем - Германия с 629.

- 858 операторов информационных систем (52% от общего числа) наблюдали размещение как минимум одного C&C-сервера в 2021 году.

- В 24 странах из 130, где были выявлены C&C-серверы, имели только один такой сервер в течение 2021 года.

- В то время как Recorded Future проводила мониторинг 1 630 уникальных операторов информационных систем с выявленными C&C-серверами в 2021 году, подавляющее большинство из них разместили 100 или менее серверов.

- 1 454 провайдера (88% от общего числа) разместили у себя менее 10 C&C-серверов.

Рис.1.Наиболее популярные страны, исходя из общего количества обнаруженных C&C-серверов в 2021 году.

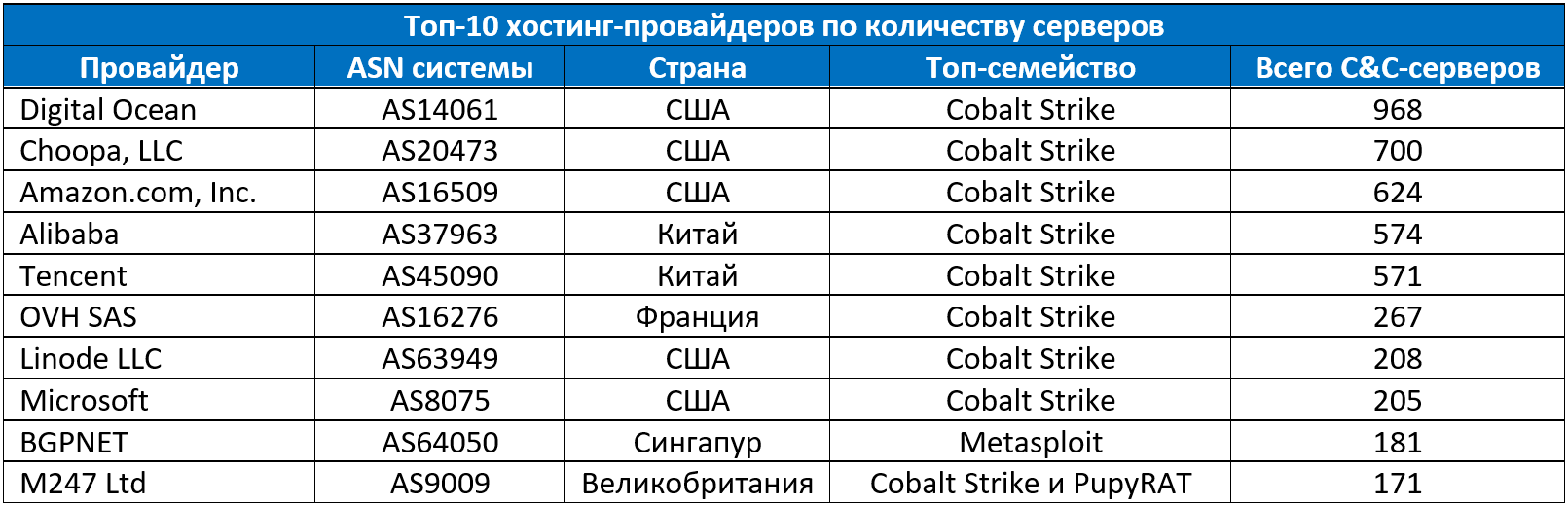

Таблица 4:Хостинг-провайдеры, разместившие наибольшее количество C&C-серверов в 2021 году

Провайдер Digital Ocean, действующий в США, разместил у себя больше всего C&C-серверов, на его долю приходится 968 отдельных C&C-серверов (7,1%). Наиболее часто наблюдаемым семейством на Digital Ocean был Cobalt Strike, с 167 выявленными серверами. Следующей по величине была компания Choopa LLC (недавно переименованная в Constant Company), VPN-провайдер из США, в то время как лидер 2020 года Amazon.com Inc. опустился на третье место в 2021 году.

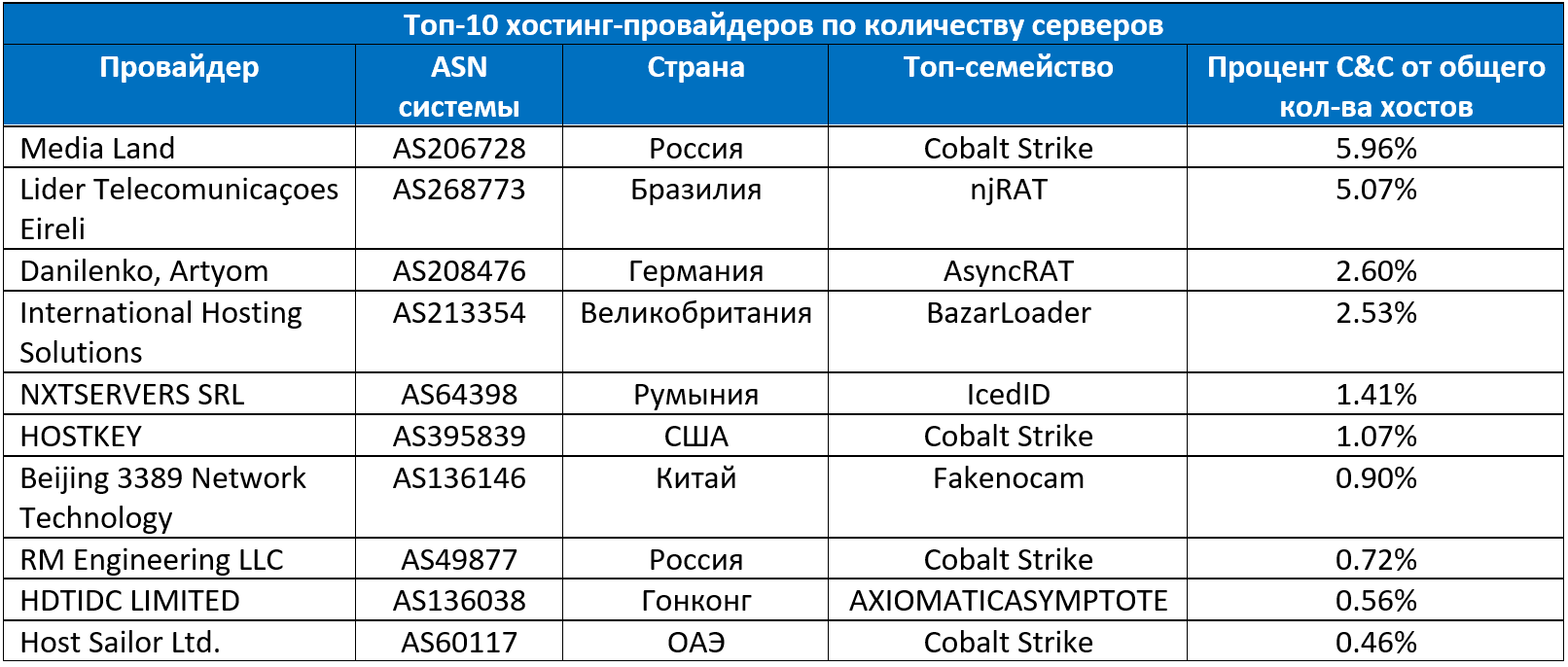

Хотя на долю этих хостинг-провайдеров пришлось наибольшее количество C&C-серверов, они представляли собой мизерный процент от общего числа серверов, находящихся под их юрисдикцией. В таблице ниже представлены 10 провайдеров с самым высоким процентом C&C-серверов в инфраструктуре по сравнению с общим количеством серверов провайдера. Этот оценка основана на сравнении количества префиксов IPv4 с количеством подтвержденных C&C-серверов, наблюдаемых в 2021 году.

Некоторых из этих провайдеров - такие как Media Land LLC - можно отнести к категории «пуленепробиваемых» хостинг-провайдеров, которые рекламируются на подпольных форумах. Эти провайдеры традиционно имеют гораздо более разнообразный хостинг вредоносного ПО, чем крупнейшие популярные у легальных пользователей хостинги, включая AXIOMATICASYMPTOTE - серверный компонент, обычно используемый для администрирования инфекций ShadowPad.

Таблица 5: Хостинг-провайдеры, разместившие наибольший процент C&C-серверов по сравнению с общим количеством серверов в течение 2021 года

Заключение и рекомендации

Мы ожидаем в 2022 году дальнейшее развитие тактик сокрытия и модификации C&C-серверов в целях уклонения от обнаружения. В ответ на атаки правоохранительных органов 2020 года операторы TrickBot укрепили свою инфраструктуру, включив в нее более глобальные VPS-серверы, в отличие от их прежней зависимости от взломанных маршрутизаторов MikroTik. Мы ожидаем, что уроки, извлеченные злоумышленниками из действий против TrickBot и Emotet, приведут к увеличению зависимости от взломанных устройств, регулярной переработке инфраструктуры и использованию более устойчивых методов шифрования трафика.

Мы также считаем, что аналогичные методы будут использоваться пользователями Cobalt Strike для защиты командных серверов от любопытных глаз исследователей. Это, вероятно, приведет к отбрасыванию трафика известных сканирующих систем и использованию редиректов для маскировки местонахождения серверов Cobalt Strike и прочих C&C-узлов. Эта тенденция вероятно, уже на взлете: исследования BlackBerry, основанные на извлечении конфигураций и сканирования в Интернете, выявили примерно в два раза больше серверов Cobalt Strike, чем при просто сканировании. Поскольку интернет-сканирование стало обычным методом для всех поставщиков услуг про разведке киберугроз, хакеры и операторы «красных команд» также обратили на это внимание. Мы считаем, что это приведет к усовершенствованию схем сокрытия серверов Cobalt Strike.

Наконец, мы ожидаем, что среда C&C продолжит диверсифицироваться. По мере появления новых семейств вредоносных программ и C&C-фреймворков, мы предполагаем, что часть их создателей будет осведомлена о мерах разведки угроз и примет меры по уклонению от сканирования и обнаружения своих серверов. Это, вероятно приведет к частичному снижению эффективности сканирования в краткосрочной перспективе, но позволит развивать новые креативные методологии разведки в среднесрочной и долгосрочной перспективе. Игра в кошки-мышки будет продолжаться, причем обе стороны будут внедрять инновации, чтобы помешать друг другу.

Чтобы помочь защитить Ваши системы, мы рекомендуем внедрение следующих мер:

- Использование платформы Recorded Future для выявления активно эксплуатируемых уязвимостей и CVE, особенно связанных с атаками шифровальщиков, что может помочь в управлении патчами и определении приоритетов развития безопасности.

- Поддержку систем и программного обеспечения в актуальном состоянии и использование надежных и проверенных методов резервного копирования.

- Постоянный контроль систем удаленного доступа. Открытые RDP-серверы используются злоумышленниками для получения первоначального доступа в сеть объекта атаки. Если удаленный доступ имеет ключевое значение для повседневной работы, все сервисы удаленного доступа (такие как Citrix или RDP) должны быть с многофакторной аутентификацией.

- Внедрение парольной защиты конфиденциальных файлов с использованием надежных и сложных паролей.

- Использование проактивного обнаружения угроз, которое дает преимущество защитникам, предоставляя время на подготовку дополнительных файловых и сетевых средств защиты.

- Использование механизмов глубокого мониторинга для распространенных инструментов с открытым исходным кодом с помощью корреляционного поиска и Sigma-запросов в SIEM для выявления подозрительного поведения, YARA для мониторинга содержимого файлов и Snort для обнаружения подозрительного или вредоносного сетевого трафика.

- Анализ каждого семейства вредоносов показывает более широкое использование инструментов с открытым исходным кодом не только в тех семействах, которые получили широкую известность. Определите приоритеты этих семейств для сетевого и локального мониторинга в корпоративных средах.

- Внешние сети являются лишь частью уравнения мониторинга; методологии глубокого мониторинга - например, вычисление стандартного отклонения интервалов маячков или использование YARA для проверки памяти - могут помочь в выявлении вредоносной активности.

Insikt Group и компании Recorded Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия киберугрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий киберпреступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future и следите за работой компании в Twitter!

Источник: https://www.recordedfuture.com