Введение и ключевые моменты

В мире информационной безопасности каждый год получает титул «Года кибербезопасности» на основании отраслевого консенсуса. На данный момент мы прошли только половину пути, похоже, что 2021 год имеет все шансы стать «Годом прорыва». Да - 2020 год, вероятно, заслужил такое же прозвище среди тех, кто не работает в области ИБ. Возможно, потребовался целый год, чтобы физическая реальность «догнала» виртуальную. Независимо от этого, в первые шесть месяцев 2021 года широкомасштабные атаки, затронувшие множество организаций и бесчисленное количество частных лиц, стали регулярным явлением. Мы изучили их последствия и обобщили данные по событиям, которые, мы надеемся, помогут вам быть на шаг впереди в следующий раз.

Ажиотаж спроса на ProxyLogon

Китайская хакерская группа «Hafnium» предположительно атаковала десятки тысяч организаций через четыре уязвимости в Microsoft Exchange Server за несколько месяцев до появления исправлений. Почуяв кровь, другие хакеры начали всерьез пользоваться теми же тактиками, поэтому неудивительно, что наши датчики зафиксировали огромный всплеск активности, о котором вы можете прочитать подробнее в первом кейсе нашего отчета.

Активность шифровальщиков принимает все более зловещий оборот

Прошлый год, конечно, оказался не самым удачным - мы наблюдаем 10,7-кратное увеличение количества атак шифровальщиков за последние 12 месяцев! Они не только стали более распространенными, но и каким-то образом - еще более опасным. Атаки, нарушившие цепочки поставок таких компаний, как Colonial Pipeline и JBS, похожи на предвестников подъема уровня банд шифровальщиков и их влияния на повседневную жизнь. Во втором кейсе мы поделимся мыслями о том, что это значит и к чему приведет.

Операционные технологии больше не находятся в тени ИТ

Операционные технологии (ОТ), возможно, не привлекают такого внимания, как ИТ, но их тесная связь с нашим физическим миром означает, что они могут влиять на жизнь людей еще долгое время после того как мы закрываем свой ноутбук в конце дня. Мы уже получали неоднократные напоминания об этой связи в 2021 году с помощью шифровальщиков и других атак, направленных на промышленные объекты. Мы проанализировали обнаруженные эксплойты, направленные на промышленные системы управления (ICS) и продемонстрировали, что ОТ занимают более высокое место в приоритетах злоумышленников, чем кажется на первый взгляд.

Уничтожение Emotet и другие акции правоохранительных органов

Кибербезопасность - это игра в долгую, и лишь немногие действия имеют немедленный и устойчивый эффект. Вот почему мы должны наслаждаться маленькими победами, которые заставляют нас двигаться вперед и встречать новый день. Скоординированное уничтожение Emotet, одной из самых распространенных вредоносных программ в новейшей истории, а также действия по пресечению деятельности Egregor, NetWalker и Cl0p представляют собой победу мировых правительств и правоохранительных органов в борьбе с киберпреступностью. Мы рады участвовать в подобных акциях и рассказать о них в последнем кейсе нашего отчета.

Основные угрозы первого полугодия 2021 года

Содержащиеся в этом отчете выводы основаны на агрегации разведданных FortiGuard Labs, полученных из огромного массива сетевых сенсоров, ежедневно собирающих миллиарды событий в реальных промышленных средах по всему миру. Согласно независимому исследованию «IDC Worldwide Security Appliance Tracker» компания Fortinet обладает самым большим количеством устройств безопасности в индустрии безопасности. Эта уникальная позиция обеспечивает отличный вид на глобальный ландшафт киберугроз с самых разных перспектив, и мы готовы поделиться им с вами. Мы начнем с того, что выделим угрозы, которые возглавили «хит-парады» в течение первых шести месяцев 2021 года.

Срабатывания IPS

MITRE ATT&CK - это все более популярная система для изучения тактик, техник и процедур (ТТП) атакующих. Первые три группы ТТП в ATT&CK охватывают разведку, разработку ресурсов и получение первоначального доступа к системам цели. Они в основном описывают, как хакеры находят уязвимости, создают вредоносную инфраструктуру и эксплуатируют свои цели. Датчики нашей системы предотвращения вторжений FortiGuard Intrusion Prevention System, работающие на межсетевых экранах FortiGate, обеспечивают отличную видимость активности злоумышленников по всему миру поскольку они часто становятся первой точкой контакта с атакующим, который ищет уязвимости.

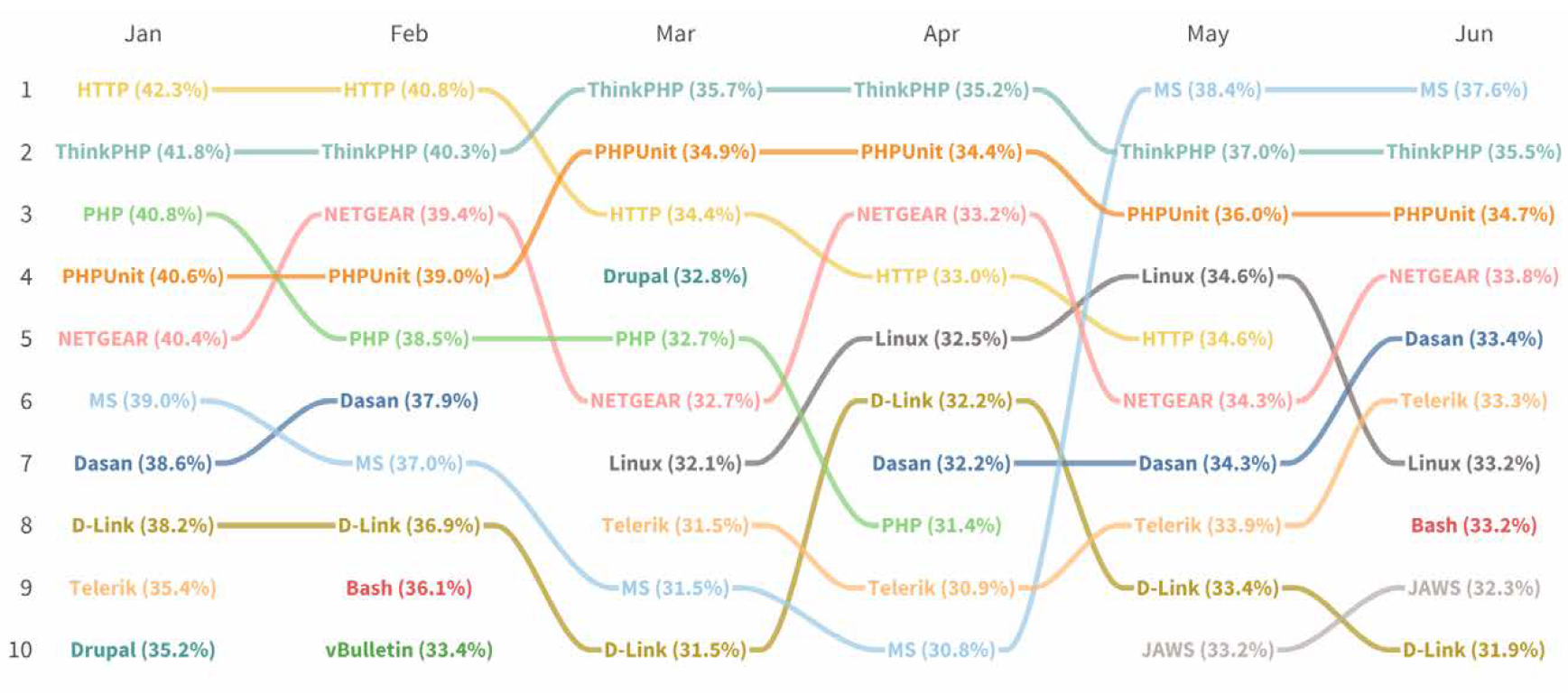

Рис.1.Распространенность срабатываний IPS по технологиям в 1 полугодии 2021 года.

На рисунке 1 представлены основные технологии, на которые были направлены попытки атак в первой половине 2021 года. В целом, срабатывания IPS отражают несколько общих тенденций, которые мы наблюдаем уже некоторое время: веб-серверы, системы управления контентом (CMS) и устройства Интернета вещей (IoT). Мы расскажем об этом немного подробнее в следующих параграфах. Заголовок подписи HTTP, претендующий на первое место в январе и феврале, по общему мнению, является довольно расплывчатым типом - он охватывает длинный список эксплойтов, нацеленных на веб-серверы. Чтобы привести несколько конкретных примеров, триггеры IPS, набравшие наибольшее количество срабатываний – это HTTP.Server.Authorization.Buffer.Overflow и HTTP.URI.Java.Code.Injection, в то время как HTTP.Header.SQL.Injection и HTTP.URI.SQL.injection были обнаружены наибольшим количеством организаций.

Придерживаясь темы эксплойтов, направленных на веб-серверы и другие корпоративные серверы, Microsoft и Linux регулярно появляются в наших данных, что не удивительно, учитывая широкое использование этих платформ. Основная сигнатура, стоящая за ростом числа обнаружений на базе Linux, начиная с марта, связана с уязвимостью, позволяющей злоумышленнику удалено вызвать kernel panic в системах и повлиять тем самым на их доступность. Восхождение Microsoft на вершину в мае и июне связано с длинным списком сигнатур, но одна из наиболее распространенных обнаруживает попытки использования уязвимости удаленного выполнения кода в Microsoft Exchange Server. Мы еще вернемся к этому в одном из наших кейсов.

Эксплойты, нацеленные на ThinkPHP - CMS на базе PHP - колеблются между двумя первыми местами каждый месяц в течение полугода. Несколько других CMS (Drupal, vBulletin) и соответствующих фреймворков для разработки (PHPUnit) также входят в ежемесячный топ-10 в разные периоды. CMS являются печально известными целями для киберпреступников, потому что они так часто представляют собой пресловутый «низко висящий фрукт». Они разработаны для облегчения управления веб-контентом - функция, которая в чужих руках становится серьезной угрозой. Если ваша организация использует CMS и плагины, необходимо регулярно устанавливать исправления безопасности.

Топ срабатываний IPS демонстрирует несколько примеров высоко-нацеленных сетевых и IoT-устройств, включая устройства от Netgear, D-Link, Dasan и JAWS. Большинство из них - это технологии для малого бизнеса или потребительского класса, что указывает на тенденцию, о которой мы говорили в отчете Cyber Threat Predictions for 2021. Переход к удаленной работе привел к тому, что устройства, используемые в этих средах, все чаще оказываются под прицелом злоумышленников. Отчасти это связано с тем, что такие устройства хранят большое количество информации о пользователях и их действиях в Интернете, которую злоумышленники могут использовать для мошенничества и реализации схем социальной инженерии.

Однако еще большее беспокойство у корпоративных служб безопасности вызывает возможность атак из домашней сети удаленного сотрудника. Подумайте о том, сколько устройств находится между сотрудником, работающим дома, и корпоративными приложениями и данными, необходимыми для выполнения работы. А теперь подумайте о том, что могут сделать злоумышленники, если скомпрометируют эти устройства. Можете быть уверены - злоумышленники тоже думают об этом.

По большей части представленные на рисунке 1 эксплойты не являются абсолютно новыми. Обычно требуется некоторое время, чтобы подняться в топ рейтингов. Но как насчет новичков? Чтобы мы не пренебрегали ими, на рисунке 2 алгоритм изменен таким образом чтобы сфокусироваться на кандидатах на звание «Новичок года», для которых мы разработали сигнатуры IPS в течение последнего года. Это также добавляет изюминку в сравнение активности атакующих в разных отраслях бизнеса.

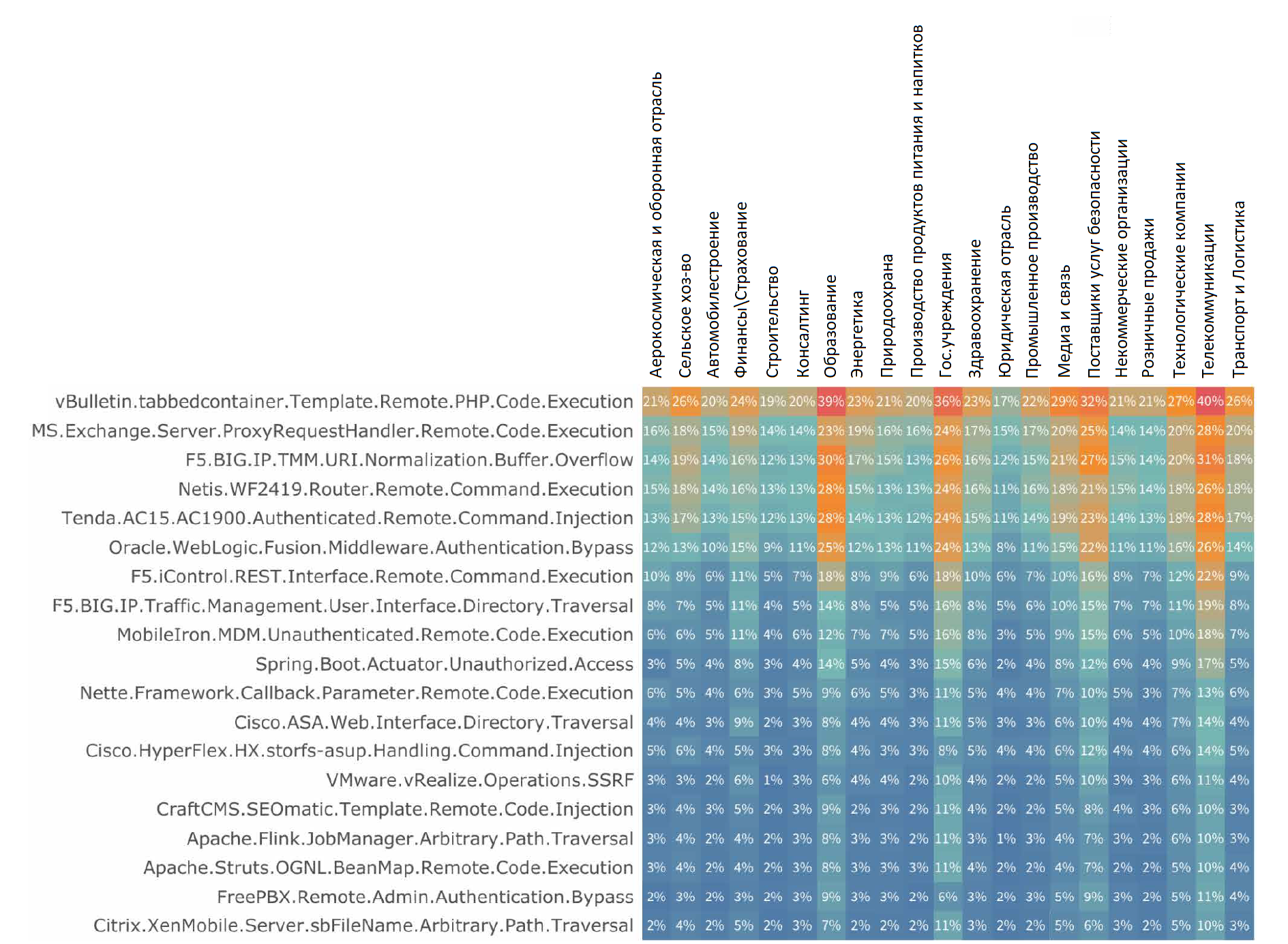

Рис.2.Распространенность свежих (возрастом менее 12 месяцев) срабатываний IPS в течение 1 полугодия 2021 года.

Мы знаем, что IPS.Signature.Naming.Schema может быть не самым интуитивно понятным языком, но он позволяют легко искать и находить все, что указано на рисунке, используя нашу энциклопедию угроз. Эта схема разработана специально для того, чтобы ответить на очень важный вопрос «Какие новые эксплойты обнаруживают другие, похожие на мою компании?». Изучите этот вопрос на досуге, а мы ограничим наши комментарии до нескольких верхнеуровневых наблюдений.

На рисунке 2 хорошо заметно, что в определенных отраслых наблюдается более высокий уровень активности, независимо от конкретного эксплойта. Образование, гос.учреждения, поставщики услуг безопасности и телекоммуникации заметно «горячее» по всем показателям. часто удваивая или утраивая распространенность атак, наблюдаемую в других отраслях. Организации этих отраслей, как правило, имеют большое количество устройств и многочисленные дочерние компании (например, правительственные подразделения или клиенты). А некоторые из них - прежде всего, образовательные учреждения - традиционно имеют более слабый контроль над безопасностью и использованием этих устройств.

Ожидаемо, отрасли, которые привлекают больше внимания пользователей - финансовые учреждения, медиа-компании и технологические фирмы. Сельское хозяйство может показаться кому-то неуместным в списках, но если учесть, насколько зависимым от технологий стало сельское хозяйство - то выводы становятся более интуитивно понятными. На современной ферме или другом сельскохозяйственном объекте может быть установлено огромное количество IoT-устройств, каждое из которых имеет свои собственные подключения и уязвимости, которыми могут пользоваться и киберпреступники.

Вредоносное ПО

Образцы, обнаруженные нашими различными решениями по борьбе с вредоносным ПО, дают представление о популярных методах закрепления в корпоративной среде. В контексте ATT&CK эта деятельность соотносится с фазой «Выполнение», в ходе которой злоумышленники пытаются развернуть и запустить вредоносный код на целевой системе.

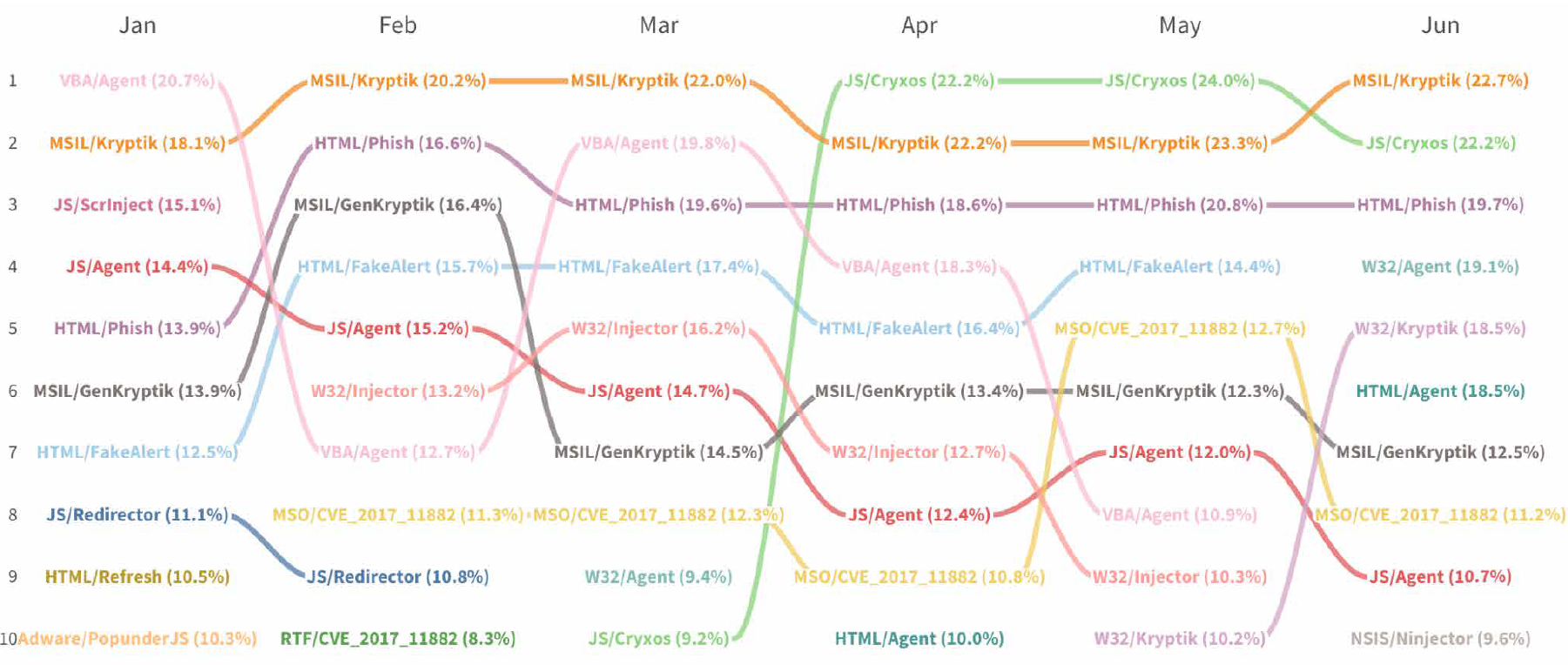

На рисунке 3 мы решили сгруппировать вредоносные программы по семействам, а не по конкретным вариантам. Это сделано для того, чтобы сгруппировать многочисленные, часто недолговечные варианты по их сходству и не потерять общую картину среди мелких деталей. Рисунок 4 сводится к детальному виду представления новых штаммов, распространяющихся по всему миру.

Рис.3.Распространенность основных обнаружений вредоносных программ по семействам в первом полугодии 2021 года.

С точки зрения векторов заражения, семейства и варианты на обоих графиках можно в основном сгруппировать в два широких механизма распространения: платформы Microsoft и веб-браузеры. Первая из этих групп (платформы Microsoft) включает вредоносное ПО в виде 32-разрядных исполняемых файлов Windows (W32), вредоносных файлов Office или Visual Basic (VBA), а также использующих .NET или Microsoft Intermediate Language (MSIL). Семейства вредоносных программ, эксплуатирующих веб-браузеры, часто получают префикс HTML или Javascript. К ним относятся фишинговые «заманухи» и скрипты, которые внедряют код или перенаправляют пользователей на вредоносные сайты. Подобные методы в последнее время становятся все более популярными как способ использовать тягу людей к новостям/информации во время пандемии COVID-19 и одновременного перехода на работу из дома вне корпоративных веб-фильтров.

Ранжирование распространенности вредоносных программ по семействам показывает рост социальной инженерии на базе вредоносной javascript-рекламы и scareware (например, Cryxos). Такие схемы обычно связаны с поддельными уведомлениями, выдающими себя за сообщения от службы технической поддержки Microsoft. В типичном сценарии пользователи получают сообщение (например, всплывающее окно в браузере) о том, что что их устройство было заражено или взломано. Затем пользователя призывают связаться (не бесплатно) с сотрудниками службы поддержки и/или предоставить удаленный доступ для получения помощи в устранении проблемы. В целом, более чем 25% организаций обнаружили атаки вредоносной рекламы или scareware в течение первой половине 2021 года.

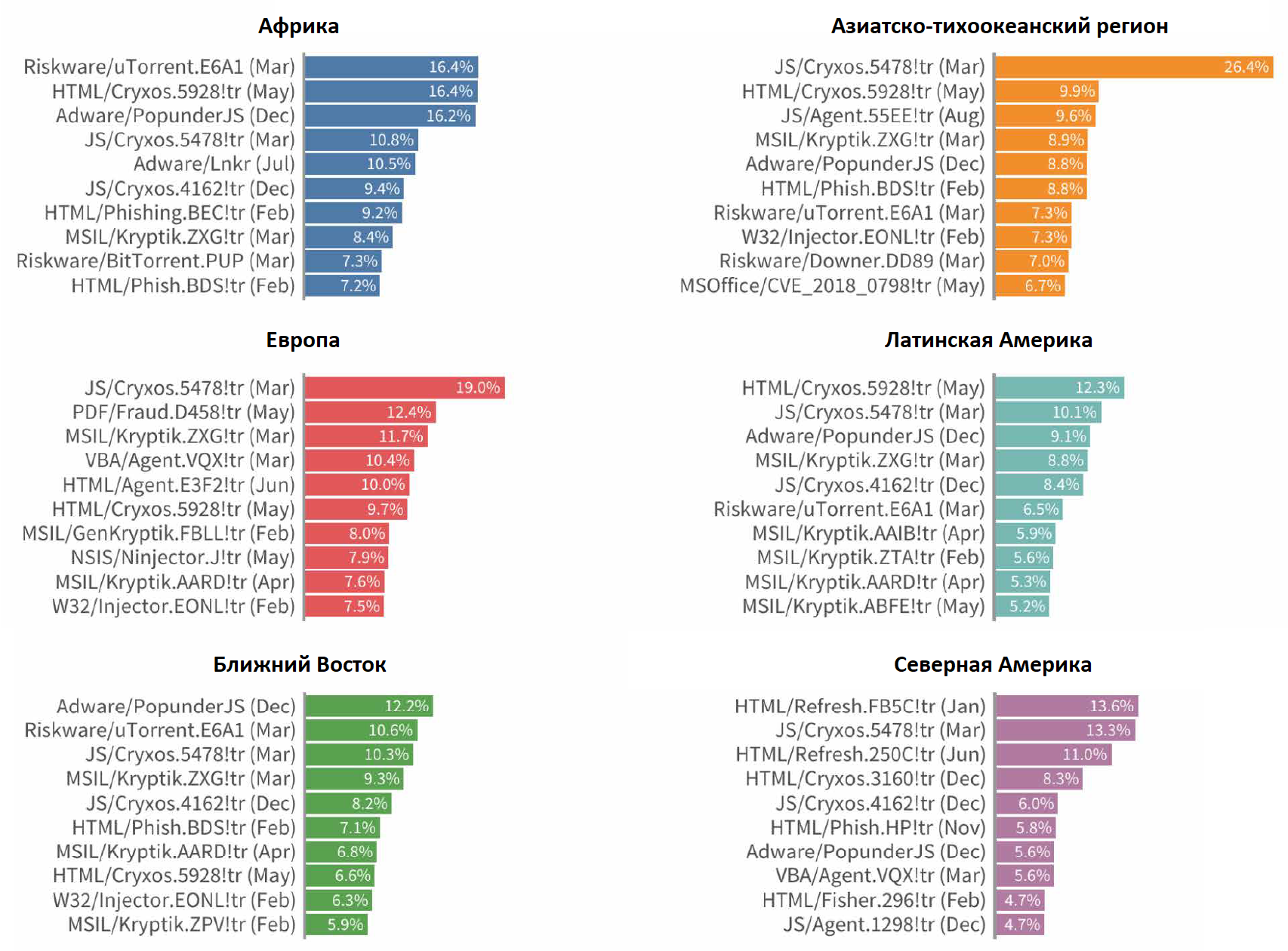

Рис.4.Распространенность свежих (возрастом менее 12 месяцев) вариантов вредоносного ПО по регионам в 1 полугодии 2021 года.

Вредоносная реклама не является новой тактикой, равно как и самой опасной формой вредоносного ПО. Тенденция удаленной работы, несомненно, способствовала росту популярности вредоносной рекламы. Поскольку многие теперь работают за пределами традиционно более безопасных границ корпоративного периметра, а также лишены удобства присутствия ИТ-персонала в офисе, работники предоставлены сами себе, как никогда ранее. Это еще один пример того, как киберпреступники адаптируют существующие инструменты для использования изменчивых условий.

Тактики поведения вредоносных программ

Помимо перечисления образцов вредоносного ПО, обнаруженных за последние шесть месяцев, мы хотим пойти дальше и изучить специфическую функциональность, присущую этим образцам. Лучший способ сделать это - активировать вредонос и посмотреть, что он на самом деле пытается сделать. Именно так мы и поступили, собрав результаты в таблицу ниже.

В таблице показаны несколько ТТП ATT&CK, связанных с вредоносным ПО, проанализированным нашим сервисом FortiSandbox Cloud. Считайте, что это список всех неприятных вещей, которые могли бы сделать вредоносы если бы они успешно выполнили свою работу в целевой среде. Они стремятся повысить привилегии, обойти защиту, начать латеральное перемещение по внутренним системам, установить C&C-связи, извлечь информацию и достигнуть различных вариантов воздействия на зараженную среду.

Относительная частота тактик вредоносных программ, наблюдаемых компанией Fortinet в первом полугодии 2021 года.

|

Эскалация привелегий |

Обход защиты |

Латеральное перемещение |

Команды и управление |

Извлечение |

Воздействие |

|

Перехват: 55.9% |

Модификации реестра: 26.6% |

Съемные устройства: 77.1% |

Удаленное копирование файлов: 34.6% |

Шифрованные данные: 100.0% |

Подавление возможностей восстановления данных: 98.2% |

|

Инъекция процессов: 40.0% |

Скрытые окна: 19.5% |

Копирование файлов: 22.3% |

Вывод через стандартные протоколы уровня приложений: 32.7% |

Автоматическое извлечение 0.0% |

Манипуляции хранимыми данными: 1.5% |

|

Назначенные задания: 2.1% |

Атака через временныеотметки: 12.3% |

COM: 0.6% |

Нестандартные порты: 32.6% |

Извлечение через альтернативные протоколы: 0.0% |

Уничтожение данных: 0.2% |

|

Подмена DLL: 0.8% |

Дублирование легитимных процессов: 7.7% |

AppleScript: 0.0% |

Стандартные порты: 0.1% |

|

Дефейс: 0.1% |

|

Внедрение исполняемого файла под видом изображения: 0.8% |

Скрипты: 6.6% |

|

Proxy-соединения: 0.0% |

|

DoS на пользовательские рабочие станции: 0.0% |

|

Новые службы: 0.5% |

Инъекция процессов: 6.4% |

|

|

|

|

|

Легальные аккаунты: 0.0% |

Эксплуатация уязвимостей защитных средств: 4.3% |

|

|

|

|

|

|

Скрытые файлы и директории: 4.2% |

|

|

|

|

|

|

Маскировка: 3.5% |

|

|

|

|

|

|

Обфусцированные файлы или данные: 3.0% |

|

|

|

|

Проценты в таблице основаны на частоте использования каждого приема в рамках тактики верхнего уровня. Так, 55% наблюдаемых функций повышения привилегий использовали перехват, 40% использовали инъекции процессов и так далее. Из этого следует, что что большое внимание уделяется техникам уклонения от защиты и эскалации привилегий. Ни одна из этих техник не является новой, но некоторые из них требуют наличия глубокого инструментария на уровне ядра, чтобы понять, как вредоносный процесс взаимодействует с ядром операционной системы и запрашивает у него ресурсы. Убедиться в том, что между этими взаимодействиями есть точка контроля крайне важно для перехвата продвинутых угроз, которые, скорее всего, проскользнут мимо традиционных средств защиты (как это происходит при атаках типа ProxyLogon).

Мы видим, как хакеры все больше любят использовать уязвимости нулевого дня для проникновения в сети. Таким образом, способность наблюдать за этой функциональностью до того, как она окажет воздействие на производственную систему, и инициировать смягчение последствий с помощью интеграций как никогда важна для прерывания способности атакующих продвигаться по этапам цепочки заражения. Добиться успеха гораздо проще, если вы знаете какие конкретные методы чаще всего используют атакующие и используете эту информацию для построения защиты с учетом распространенных актуальных угроз.

Говоря о построении защиты с учетом актуальности угроз, FortiGuard Labs гордится тем, что является одним из ведущих участников проекта MITRE, который носит звание Center for Threat-Informed Defense в таких проектах как Sightings Ecosystem. Это один из многих путей нашего сотрудничества с промышленными партнерами, чтобы помочь всем участникам быть более информированными и защищенными.

Ботнеты

В то время, как тенденции срабатываний IPS и выявления вредоносного ПО показывают, что происходит до компрометации сети, ботнеты дают представление о вредоносной активности после компрометации. С точки зрения ATT&CK, это наиболее тесно связано с техниками, подпадающими под тактику «Команды и управление», когда зараженные системы общаются с удаленными вредоносными хостами. На рисунке 5 представлены самые популярные боты первого полугодия 2021 года.

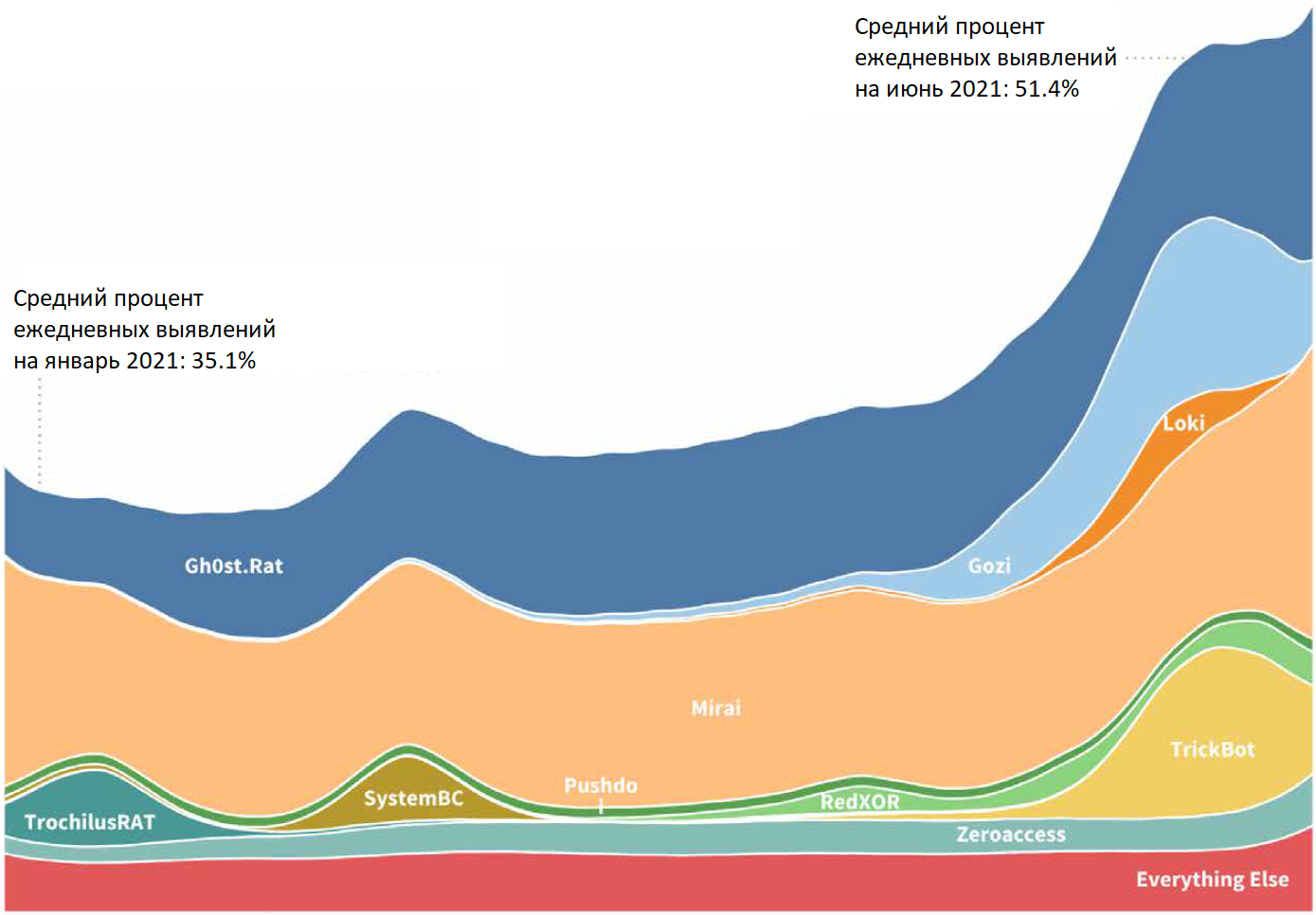

Прежде чем мы обсудим конкретные боты, давайте разберемся, как их интерпретировать. Высота цветных потоков коррелирует с количеством организаций, обнаруживших активность, связанную с каждым ботнетом. Каждое обнаружение ботнета, которое НЕ входит в число отмеченных здесь, представлено относительно тонкой полосой «Все остальное» внизу. Это указывает на существование принципа Парето среди ботнетов, при котором 80% активности связано с 10 самыми распространенными ботнетами. Вот почему ликвидация крупных ботнетов может стать эффективной стратегией борьбы с киберугрозами. Об одной из таких операций по уничтожению ботнета Emotet мы расскажем в одном из наших кейсов ниже.

Рис.5.Распространенность выявленных ботнетов в первом полугодии 2021 года.

Вы, вероятно, заметили еще кое-что на рисунке 5 - большой скачок активности к концу полугодия. В начале года 35% организаций обнаруживали активность ботнетов в том или ином виде. Прошло полгода - и эта цифра составила 51%. Давайте посмотрим, что стоит за этим всплеском (который, кстати, довольно необычен для совокупной активности ботнетов).

Mirai - самая «толстая» группа и, следовательно, самая распространенная. Он обогнал Gh0st в начале 2020 года и с тех пор господствует. Mirai приобрел дурную славу несколько лет назад после того, как стал источником массовых DDoS-атак на базе IoT. С тех пор Mirai продолжает добавлять новое кибероружие в свой арсенал, чтобы сохранить свое господство (пример 1 и пример 2). Нам не хотелось бы звучать как заезженная пластинка, но вполне вероятно, что доминирование Mirai по крайней мере частично обусловлено тем, что преступники стремятся взламывать IoT-устройства, используемые сотрудниками, работающими из дома.

Gh0st также заметно активен в течение всего периода (как и на протяжении многих лет). Это ботнет удаленного доступа, который позволяет злоумышленникам получить полный контроль над зараженной системой, регистрировать нажатия клавиш, получать доступ к прямой трансляции с веб-камеры и микрофона, скачивать и загружать файлы и выполнять другие вредоносные действия.

Крайне необычным является тот факт, что большинство оставшихся ботнетов до этого момента не входили в десятку самых распространенных. Мы привыкли видеть одних и тех же «старых подозреваемых» каждый год, поэтому свежо видеть новичков в этой группе. Заметный всплеск распространенности к концу полугодия показывает, что эти новички помогли поднять общую активность ботнетов на новую высоту.

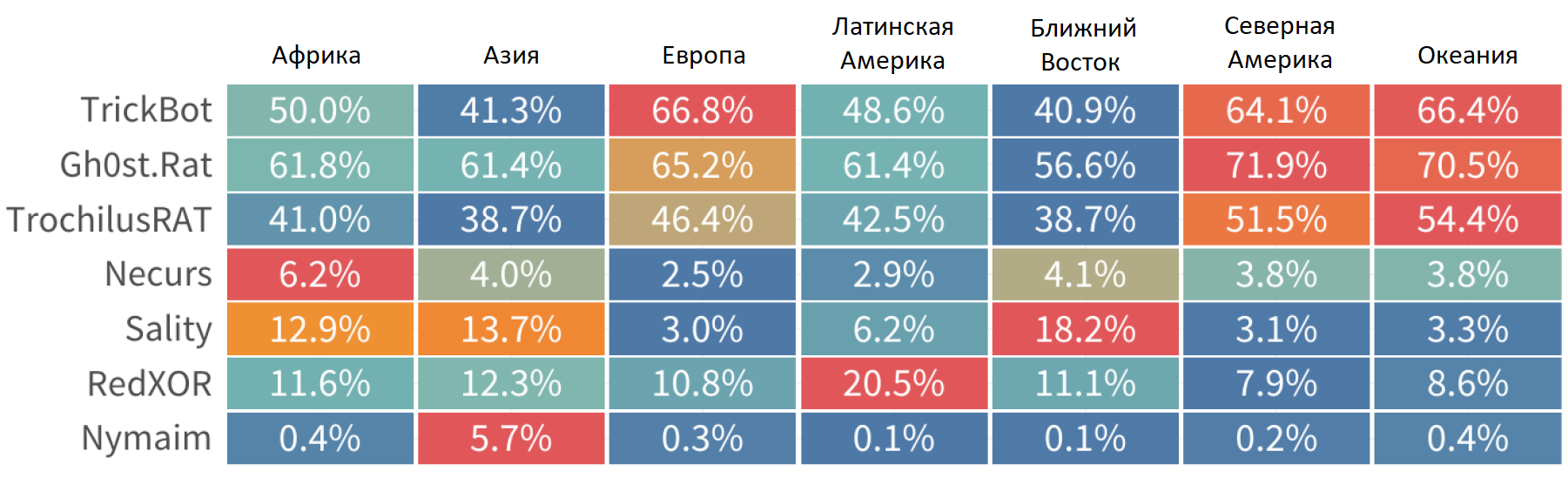

В начале года возросла активность ботнета Trochilus, особенно в Юго-Восточной Азии. В прошлом троян удаленного доступа Trochilus предположительно использовался китайскими шпионскими группами в операциях в этом регионе (см. Рисунок 6).

Рис.6.Распространенность ботнетов, демонстрирующая высокую региональную вариативность в 1 полугодии 2021 года.

SystemBC, который в феврале занял третье место (Рисунок 5) - это удаленный троян, который в последнее время популярен во многих кампаниях шифровальщиков. Одной из причин такой популярности - он предоставляет атакующим постоянный бэкдор с шифрованием TLS и C&C-функционал. Операторы шифровальщиков изменили свою стратегию, перейдя от проникновения через электронную почту к использованию «посредников доступа» - красивое название для киберпреступников, которые фокусируются на получении и продаже начального доступа. SystemBC является одним из инструментов, поддерживающих эту тенденцию.

Значительный всплеск активности TrickBot к концу полугодия в значительной степени объясняет общий всплеск активности ботнетов в июне. TrickBot появился на киберпреступной сцене в качестве банковского трояна, но с тех пор превратился в сложный, модульный и многоступенчатый инструментарий, поддерживающий целый ряд незаконных действий. Агентство по кибербезопасности и защите инфраструктуры США (CISA) выпустило в мае предупреждение, в котором подробно описало всплеск активности фишинговых кампаний с использованием TrickBot. В качестве напоминания о том, что киберпреступники иногда получают по заслугам- первоначальному разработчику TrickBot в июне были предъявлены многочисленные обвинения.

Другой значительный всплеск активности ботнетов в июне произошел из-за Loki. CISA также выпустило предупреждение о росте числа обнаружений этого семейства вредоносных программ, похищающих информацию, в конце 2020 года. Пока нет данных о конкретных кампаниях, вызвавших этот всплеск, но, судя по этим результатам, они определенно находятся в поле нашего зрения. К слову о том поле нашего зрения - давайте перейдем к интересным случаям, которые мы выбрали для публикации за последние 6 месяцев.

Интересные кейсы

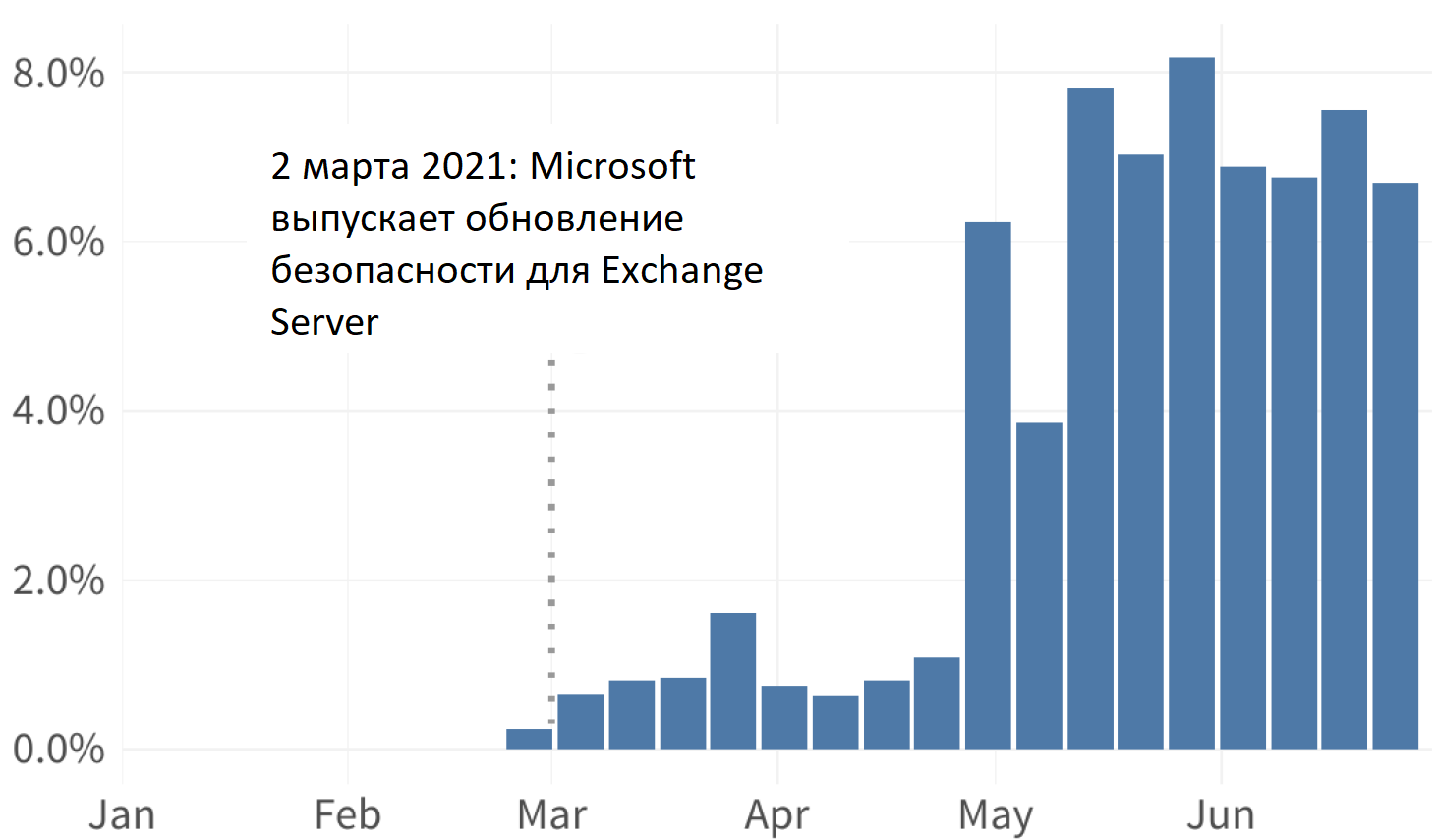

Ажиотаж вокруг ProxyLogon

Набор из четырех уязвимостей Microsoft Exchange Server вызвал широкое беспокойство в первой половине 2021 года из-за количества затронутых систем и того факта, что злоумышленники активно использовали данные баги до момента, когда Microsoft выпустила патчи для них 2 марта. Дефекты, которые некоторые называли ProxyLogon, представляли угрозу для организаций с выходящими в Интернет серверами Exchange, которые принимали ненадежные соединения из внешних источников. Некоторые вендоры сообщили, что более 30% инцидентов обнаруженных весной 2021 года, были связаны с уязвимостями сервера Exchange.

Уязвимостями были CVE-2021-26855, проблема подделки запросов со стороны сервера (SSRF), которая могла быть использована для обхода аутентификации; CVE-2021-26857, уязвимость небезопасной десериализации, которая позволяла злоумышленникам повысить привилегии до уровня SYSTEM; а также CVE-2021-26858 и CVE-2021-27065, две уязвимости произвольной записи файлов после аутентификации. При объединении в цепочку эти четыре уязвимости дают злоумышленникам возможность удаленно выполнять вредоносный код на серверах Exchange и устанавливать бэкдоры.

Китайская хакерская «Hafnium» предположительно атаковала не менее 30 000 американских организации, используя эти уязвимости до того, как Microsoft выпустила исправления. Первые атаки деле произошли еще в январе - более чем за два месяца до выхода исправлений. Среди атакованных были американские аналитические центры, оборонные подрядчики, юридические фирмы, неправительственные организации и организации, проводящие исследования в области инфекционных заболеваний. После того, как Microsoft опубликовала информацию об уязвимостях, другие многочисленные преступные группы, поддерживаемые государством хакеры и прочие беспринципные киберэлементы с неистовством ринулись их использовать . В число злоумышленников входил, по крайней мере, еще один базирующийся в Китае игрок под названием Barium (или APT41) - хакер, которого Fortinet ранее связывала со взломами цепочек поставок и атаками на крупных поставщиков программного обеспечения.

Атаки вызвали срочную реакцию CISA, Microsoft и многих других производителей систем безопасности. Обеспокоенность по поводу угрозы была настолько велика, что в апреле ФБР провело беспрецедентную санкционированную судом операцию по активному удалению вредоносных веб-шеллов, которые злоумышленники установили на сотни американских серверов Exchange, даже без предварительного уведомления владельцев этих систем.

Fortinet отслеживала активность хакерских группировок по использованию различных инструментов, в связи с этими уязвимостями, включая майнер Lemon Duck, шифровальщик BlackKingdom, ботнет Prometei и «China Chopper» - легкий веб-шелл, созданный по крайней мере в 2012 году, который обеспечивает постоянный бэкдор-доступ к уязвимой системе после компрометации. IPS-системы Fortinet, обнаруживающие связанную с уязвимостями Exchange активность (см. Рисунок 7), показали, что злоумышленники используют эти уязвимости в атаках по всему миру, особенно в Европе. Турция, США и Италия стали тремя наиболее атакуемыми странами. Мы наблюдали особенно высокий уровень активности, направленной на CVE-2021-26855 - уязвимость SSRF, которая позволяла получить первоначальный доступ к уязвимым серверам Exchange.

Рис.7.Активность эксплойтов, нацеленных на уязвимости Exchange Server ProxyLogon в 1 полугодии 2021 года.

Для команд безопасности эти атаки стали напоминанием о том, что уязвимости в широко используемых технологиях - особенно в таких жизненно важных, как электронная почта - продолжают оставаться магнитом для злоумышленников. В данном случае уязвимости изначально использовались в целях кибершпионажа продвинутыми хакерами, но как только стали доступны патчи, а значит и информация о наличиях багов, многочисленные атакующие быстро взяли их в оборот и начали использовать для самых разнообразных атак, что еще раз подчеркивает необходимость оперативного применения исправлений и организации многоуровневой защиты.

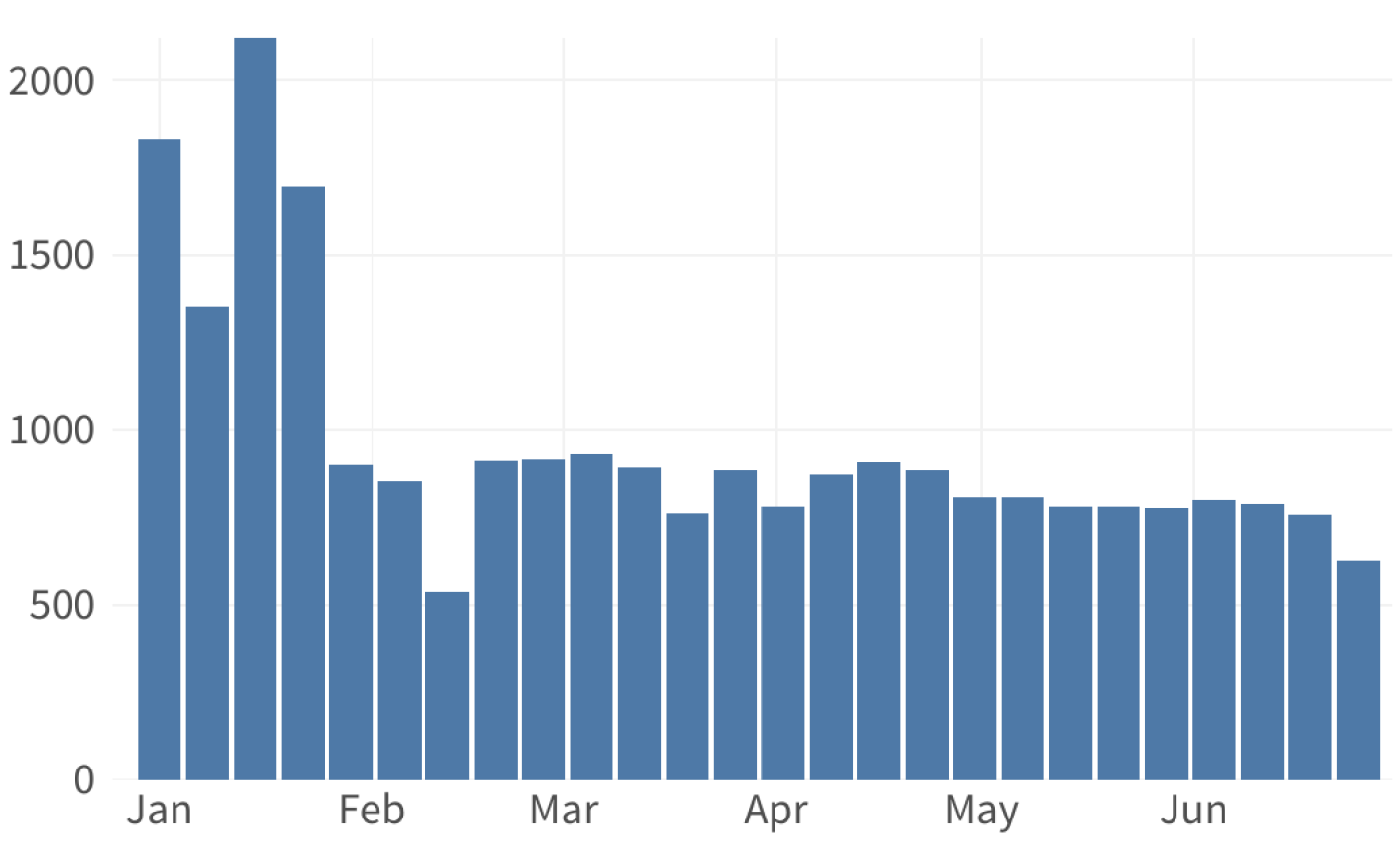

Активность шифровальщиков принимает все более зловещий оборот

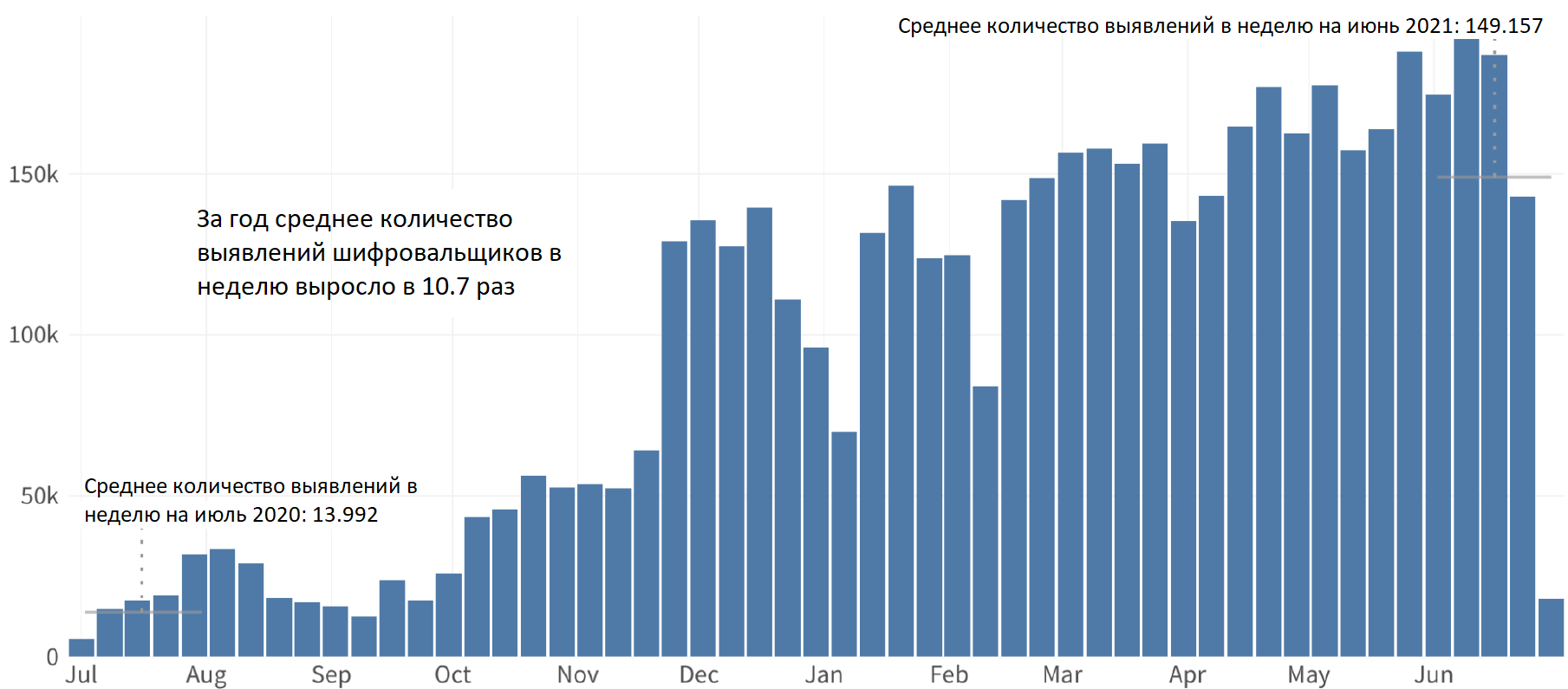

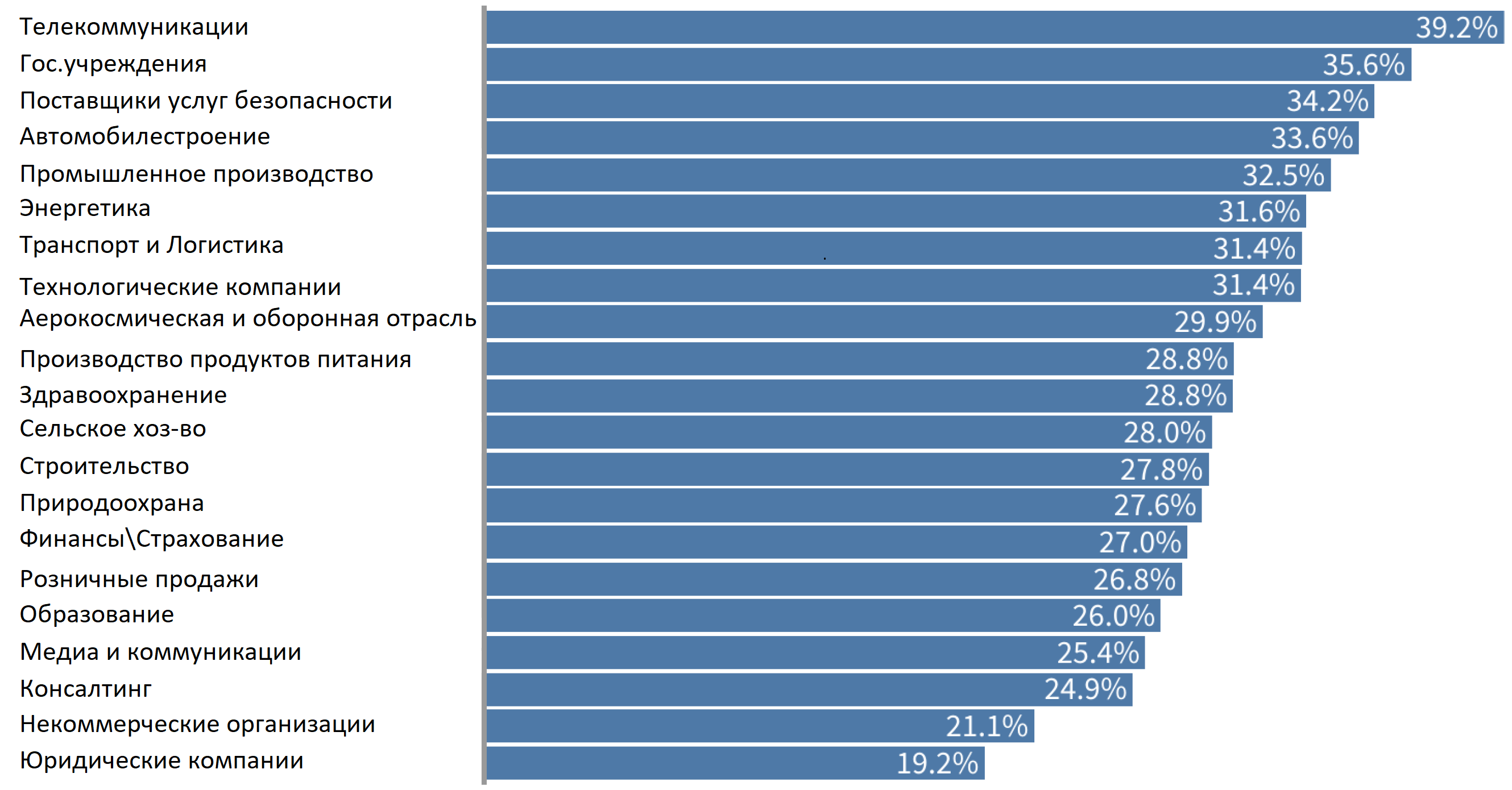

В течение первых двух кварталов этого года шифровальщики оставались такой же страшной угрозой для организаций по всему миру, как и в течение последних нескольких лет. Хотя мы не наблюдали такого резкого всплеска атак, как во втором полугодии 2020 года, уровень активности шифровальщиков оставался высоким и неуклонно рос в течение года. Средняя еженедельная активность по нашим сенсорам в июне 2021 года была в 10,7 раза выше, чем год назад (Рисунок 8). Более того - вопреки общему мнению - шифровальщики представляют угрозу для гораздо более широкого круга отраслей, чем здравоохранение, государственное управление и образование (Рисунок 9).

Рис.8.Рост числа обнаружений шифровальщиков за последние 12 месяцев (июль 20-го - июнь 21-го).

В этом году особое внимание и беспокойство вызвали атаки на сети ОТ и организации в критически важных отраслях экономики. Одним из примеров является атака в мае на компанию Colonial Pipeline, которая привела к временному (но крайне серьезному) нарушению поставок топлива на крупных участках восточного побережья США. Colonial Pipeline заплатила $4,4 млн. группе DarkSide, стоявшей за атакой русскоязычной хакерской группировке, чтобы восстановить контроль над своим трубопроводом. Еще одна атака в мае - на этот раз на компанию JBS, крупнейшего в мире переработчика мяса - вызвала угрозу возникновения аналогичных перебоев с поставками мяса по всей территории США. JBS заплатила злоумышленникам $11 млн., чтобы решить проблему.

Эти два инцидента вывели проблему атак шифровальщиков на уровень национальной безопасности и, как сообщается, побудили министерство юстиции США рассмотреть вопрос о придании им того же приоритета, что и террористическим атакам. Внимание, которое привлекли эти атаки на высшем уровне правительства США, напугало, по крайней мере, некоторых операторов программ-шифровальщиков и они - в том числе DarkSide, Avaddon и Ziggy - объявили о прекращении своей деятельности.

В январе компания Fortinet обнаружила новый вариант шифровальщика под названием DarkWorld. Эта написанная на .NET программа-вымогатель использует алгоритм шифрования Rijndael (AES) для блокировки файлов жертв. Большая часть активности, связанная с этим вариантом шифровальщика, исходила из Индии, за которой следуют Колумбия, Франция, Чили и США.

Рис.9.Распространенность обнаружения шифровальщиков по отраслям в первом полугодии 2021 года.

Рисунок 9 показывает, что шифровальщики - это угроза, характерная для всех отраслей. Тем не менее, организации телекоммуникационного сектора наиболее подвержены атакам, за ними следуют правительственные организации, поставщики услуг безопасности, автомобильная промышленность и производственный сектор. Распространенность шифровальщиков в секторах здравоохранения и образования, которые обычно считаются наиболее подверженными атакам, была заметно ниже. Основным выводом для организаций является то, что шифровальщики представляет собой явную и реальную опасность независимо от отрасли и размера компании.

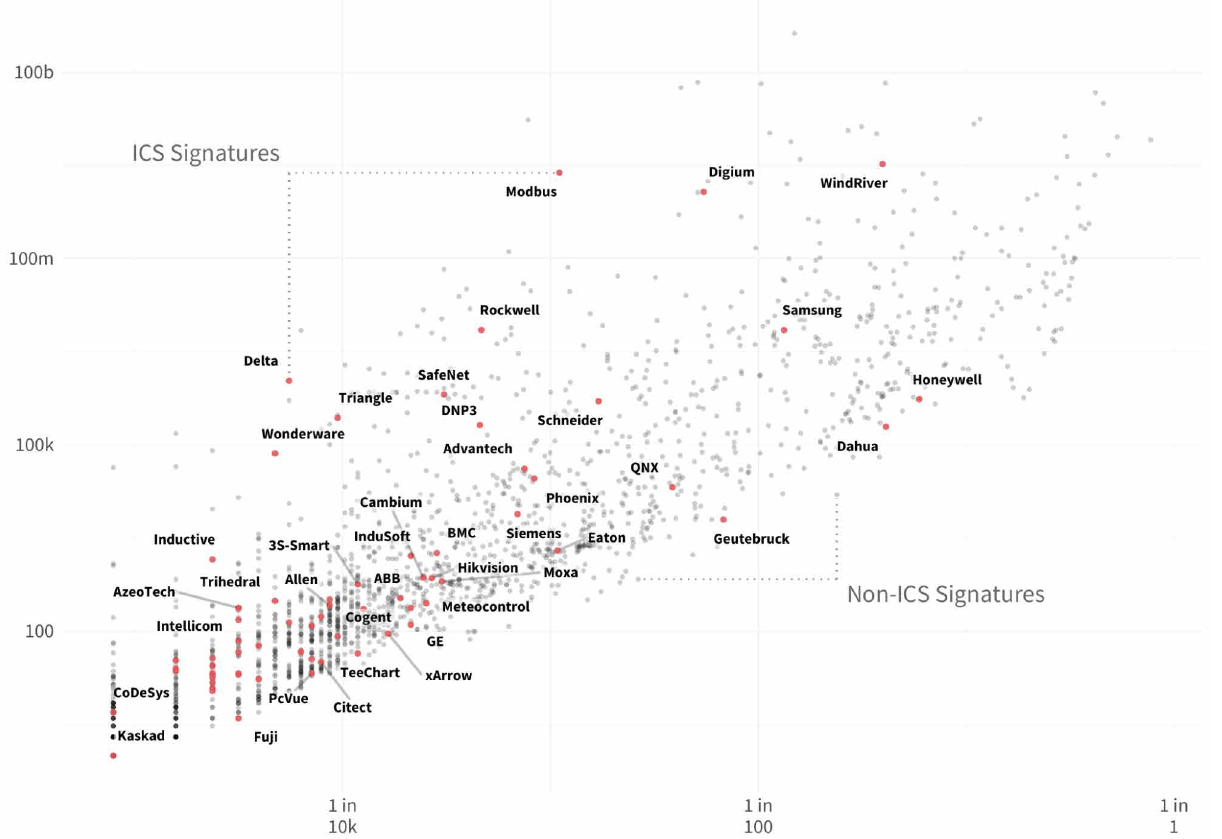

Операционные технологии больше не находятся в тени ИТ

Операционные технологии (ОТ) хотя и не привлекают к себе такого внимания, как ИТ, но их тесная связь с нашим физическим миром означает возможность влиять на жизнь людей еще долгое время после того, как мы закрываем ноутбуки в конце рабочего дня. До недавнего времени сети ОТ функционировали как изолированные, закрытые от внешнего мира среды. Это означает, что кибербезопасность не была в них основным приоритетом. Эксплойты против систем диспетчерского контроля и сбора данных (SCADA) или промышленных систем управления (ICS) рассматривались многими как редкое подмножество высоко-таргетированных атак, которые не должны волновать большинство организаций. Но верно ли это мнение в свете современных угроз? Давайте рассмотрим факты.

На рисунке 10 показаны срабатывания IPS в соответствии с их распространенностью и количеством. Серые точки представляют спектр распространенности и числа атак на ИТ (см. рис. 1 для примеров технологий в крайнем правом верхнем углу), а красные точки - на ОТ-системы. Хотя эксплойты, связанные с ИТ, явно более многочисленны и демонстрируют большую распространенность, относительно высокий уровень выявления направленных на ОТ эксплойтов может удивить многих. Картина, которую мы видим на рисунке 10, разрушает распространенное представление о том, что эксплойты для систем промышленного контроля являются непопулярной нишей в ландшафте киберугроз.

Такая перестройка восприятия крайне важна, учитывая, как новые требования бизнеса и устаревание инфраструктуры разрушают исторические перегородки, разделяющие ОТ и ИТ, и приводят к все большей конвергенции этих сетей. Вы можете узнать больше о том, как реагировать на потребность в более гибкой инфраструктуре безопасности в мартовском выпуске Industry Perspective, посвященном событиям в промышленных средах.

Рис.10.Распространенность и количество эксплойтов, нацеленных на ОТ (красный) и ИТ (серый) в 1 полугодии 2021 года.

Размещение конкретных систем промышленного контроля на рисунке 10 удивительно совпадает с тем, что мы наблюдали на аналогичном графике год назад. Это указывает на устойчивый интерес хакеров к выявлению уязвимостей ОТ, а также на включение этих уязвимостей в различные инструменты эксплойтов, которые снижают стоимость атаки. В результате вероятность того, что скрипт-кидди найдут уязвимость вашего ОТ, по крайней мере, не меньше, чем вероятность того, что это сделают серьезные хакерские группы.

Одним заметным исключением из непрерывного набата атак на системы промышленного контроля в первой половине года стало увеличение распространенности и числа эксплойтов, нацеленных на систему WindRiver VxWorks. VxWorks, как утверждается, является наиболее широко используемой операционной системой реального времени (RTOS) в мире и поэтому имеет наибольшую потенциальную вероятность подвергнуться атакам. RTOS имеет историю громких уязвимостей, включая ряд выявленных Rapid7 в 2010 году, и более позднюю «Urgent/11», раскрытую Armis Labs в 2019 году.

В середине декабря 2020 года Armis опубликовала обновление данных по Urgent/11, утверждая, что 97% уязвимых к URGENT/11 OT-устройств так и не были пропатчены. Возможно, что это привлекло внимание потенциальных злоумышленников, что вызвало всплеск разведывательной активности, направленной на поиск этих уязвимых устройств. В пользу этой теории говорит тот факт, что одно из наиболее распространенных срабатываний указывает на попытку сканирования для определения номера версии VxWorks. Хотя это и не представляет особой угрозы само по себе - разведка, вероятно, нацелена на дополнительные известные недостатки в TCP/IP стеке VxWorks, некоторые из которых имеют потенциал для удаленного выполнения кода.

Наш общий вывод заключается в том, что OT-эксплойты встречаются чаще, чем вы думаете, и демонстрируют растущий интерес со стороны злоумышленников, и поэтому их нельзя игнорировать. Лучший способ защиты промышленных систем , конечно, заключается в поиске и устранении уязвимостей до того, как они будут использованы злоумышленниками. Чтобы помочь в этом, Fortiguard Labs наращивает усилия по выявлению и раскрытию релевантных уязвимостей нулевого дня. Только в этом полугодии мы предоставили несколько отчетов об уязвимостях компании Schneider Electric и совместно работаем для защиты сред наших клиентов.

Уничтожение Emotet и другие акции правоохранительных органов

В январе правоохранительные органы нескольких стран, включая США, Нидерланды, Великобританию и Германию уничтожили инфраструктуру ботнета Emotet в ходе скоординированной операции, направленной на пресечение деятельности одной из самых распространенных вредоносных программ в новейшей истории. В ходе операции были практически одновременно захвачены несколько сотен серверов по всему миру, которые использовались в качестве командно-контрольных серверов, а C&C-трафик с зараженных систем перенаправлен на инфраструктуру, контролируемую правоохранительными органами.

Ботнет Emotet широко использовался для распространения различных вредоносных программ, включая программы для кражи информации, троянские программы и шифровальщики. Среди использовавших ботнет хакерских групп были операторы распространенных шифровальщиков Ryuk и Qakbot, а также банковского трояна Trickbot, поэтому его уничтожение стало серьезным ударом для множества киберпреступников.

Аналогичные самостоятельные и совместные операции по уничтожению ботнетов в разных странах привели к срыву других крупных преступных операций. В первой половине 2021 года были проведены операции по борьбе с шифровальщиками Egregor, NetWalker и Cl0p. Эти действия стали важным шагом вперед в усилиях правительств и правоохранительных органов по борьбе с киберпреступностью. Операции правоохранительных органов были подкреплены санкциями и обвинительными заключениями, о которых правительство США и его союзники объявили в последние месяцы против различных хакерских группировок, за атаки SolarWinds, Colonial Pipeline и JBS. Также обнадеживающим стал добровольный уход со сцены некоторых киберпреступных групп, таких как DarkSide, Avaddon и Ziggy, а также отказ некоторых подпольных форумов работать с шифровальщиками после атак Colonial Pipeline. Их действия указывают на то, что по крайней мере несколько киберпреступных групп наконец-то стали больше беспокоиться об угрозе разоблачения правоохранительными органами.

Однако, какими бы похвальными ни были успехи «хороших парней», эффект от действий правоохранительных органов и добровольного ухода из дела части хакеров скорее всего, как и всегда, будет временным. Данные компании Fortinet, например, показали замедление, но не искоренение активности угроз после уничтожения Emotet (см. Рисунок 11). Активность, связанная с вариантами TrickBot и Ryuk, сохранялась даже после того, как ботнет Emotet был выведен из строя, хотя и в меньшем объеме. Другие поставщики услуг безопасности также сообщали о временном снижении количества обнаружений вредоносных программ в период сразу после уничтожения ботнета, а затем показатели постепенно вернулись к обычным поскольку злоумышленники обратились к другим методам распространения вредоносного ПО.

Рис.11.Обнаружения коммуникаций ботнета Emotet в 1 полугодии 2021 года.

Эти данные являются еще одной демонстрацией того, насколько трудно искоренить киберугрозы, и напоминанием для бизнеса о том, что не стоит позволять новостям о победах правоохранительных органов и добровольном прекращении вредоносной деятельности некоторыми киберпреступными группами быть поводом для ослабления бдительности. Такие действия, безусловно, заслуживают внимания, но очистка цифровой экосистемы от криминала требует огромной работы многих организаций в течение длительного времени. Этот отчет - лишь небольшая часть того, как мы способствуем этим усилиям. Надеемся, что он поможет вам лучше подготовиться к тому, что готовит нам вторая половина 2021 года.

Знаете ли вы...

Fortinet является партнером-учредителем Центра кибербезопасности Всемирного экономического форума (C4C), независимой и беспристрастной глобальной платформы, призванной содействовать международному диалогу и сотрудничеству между глобальным в сфере кибербезопасности как в государственном, так и в частном секторах. Партнерство против киберпреступности является частью платформы C4C, и в рамках этой платформы FortiGuard Labs в настоящее время возглавляет проект по составлению карты экосистемы киберпреступности, обретению лучшего понимания отношений и бизнес-операций в хакерской среде, чтобы разрабатывать более эффективные меры по пресечению преступлений.

Всем, кто хочет узнать больше о том, что можно сделать, чтобы повысить расходы на осуществление киберпреступлений и увеличить риски для киберпреступников, мы предлагаем ознакомиться с отчетом WEF Cybercrime Principles, в котором обсуждается необходимость улучшения глобальных возможностей для проведения операций по пресечению киберпреступности.

Источник: https://www.fortinet.com