5G - это длинное путешествие, требующее изменений в безопасности

Технология 5G неизбежно изменит использование всеми нами вычислительных мощностей и стимулирует непредвиденные инновации в области продуктов и сервисов. Как только распространение 5G достигнет критической массы с прочной экосистемой – она коснется практически каждой организации обещая новый потенциал доходов в огромном количестве отраслей. 5G расширит использование граничных вычислений для сетевых функций, приложений, хранения данных ближе к конечным пользователям, и обеспечит производительность почти в реальном времени наряду с высокой пропускной способностью и низкими задержками.

Сети 5G более безопасны, чем когда-либо

Сама по себе сеть 5G более безопасна, чем любое предыдущее поколение мобильных сетей. Хотя перспективы 5G общепризнанны - путь к внедрению уникален для каждой организации. Предприятиям следует внимательно изучить существующие сети и модели безопасности и переосмыслить их соответствующим образом. Каждая организация в конечном итоге создаст свой след в истории технологии 5G – дизайн внедрения, который является уникальным и специально для этой организации. 5G - не технология, работающая «из коробки». Архитектура внедрения 5G будет определять и дизайн безопасности сети. Организации могут выбрать изолированную локальную частную 5G-сеть, независимую от публичного оператора 5G, или сеть, которая совместно использует ресурсы сети 5G мобильного оператора. Они могут выбрать многопользовательские публичные варианты, предоставляемые как сервис с нарезкой сети и виртуализацией для обеспечения обслуживания каждого пользователя.

А еще есть облака. Облака быстро умножают частные и публичные варианты 5G-архитектуры, и считается, что 5G создаст широкий спектр совершенно новых приложений и сервисов в сфере облачных вычислений. То, какую архитектуру организация выберет, будет зависеть от отрасли организации, требований к скорости и задержке и того, как каждая организация желает контролировать доступ к данным и приложениям. Говорят, что данные – это новая нефть, и это правильное мнение, которое следует иметь в виду по мере продвижения рынка универсальному стандарту 5G. То, как данные потребляются, вводятся, кто к ним имеет и как получает доступ, как они хранятся и передаются, будет влиять на уникальный профиль необходимой защиты.

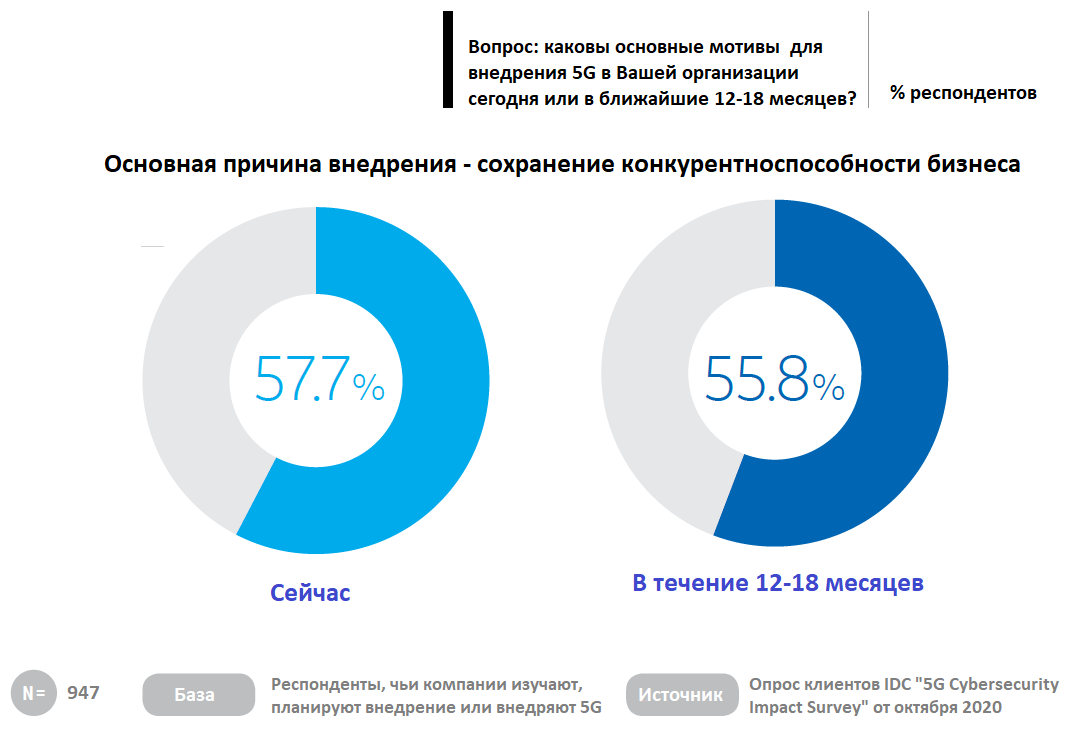

В дополнение к технологическим соображениям на переход к 5G в значительной степени влияет сам бизнес - руководителям предприятий и ИТ-отделов необходимо сотрудничать в разработке стратегии внедрения 5G и ее реализации. Цифровая трансформация меняет представление организаций об инвестициях в технологии. Сотрудничество между руководством IT и бизнеса является ключом к способности компаний расти и оставаться конкурентоспособными в ближайшие несколько лет. Фактически, согласно глобальному опросу, проведенному AT&T Cybersecurity совместно с IDC в сентябре 2020 года, 80% респондентов внедряют 5G чтобы оставаться конкурентоспособными в своей отрасли, для создания новых ИТ-проектов, а также для создания новых бизнес-моделей (см. рисунок 1). Это радикальный сдвиг в том, как технология принимается, внедряется и используется для обретения конкурентных преимуществ.

Рис.1.Компании внедряют 5G-технологии, чтобы сохранять конкурентоспособность.

5G – это революция в истории вычислений

Цифровая трансформация, внедрение облачных технологий и распределенные активы уже существуют

в современном глубоко цифровизованном бизнесе, но эта эволюция в вычислениях не произошла в одночасье. Аналогично, сочетание 5G и продвинутых вычислений не внедрится повсеместно в одно мгновение. По мере перехода к новым технологиям предприятия будут все более заинтересованы в том, как эти революционные новинки защищены.

Некоторые инновационные организации уже внедряют 5G. Эти лидеры разрабатывают уникальные для их модели 5G меры защиты, которые помогают им и сегодня и по мере повсеместного распространения 5G. Автономные 5G-сети являются частью общей формирующейся экосистемы, которая еще не полностью реализована. Это означает, что компаниям сегодня необходимо начать внедрять 5G в сочетании с 4G. Внедрение развивается по мере того, как организации изучают различные варианты использования и решают вопросы безопасности присущие новой ступени эволюции цифрового мира.

Чтобы удовлетворить спрос бизнеса на инновации, которые могут появиться благодаря 5G, дальновидные организации делятся информацией о том, как они внедряют программно-ориентированные сервисные функций, такие как программно-определяемые сети (SDN), безопасную виртуализацию, самовосстановление и автоматизацию сетей. И многие из них внедряют принципы «нулевого доверия» в своих сетях для обеспечения прозрачности, снижения сложности ИТ-инфраструктуры, защиты данных и поддержки миграции в облако.

Базовые меры безопасности не исчезают, а скорее повышают свою важность. Организации не могут использовать межсетевые экраны на распределенной границе сети 5G – хотя брандмауэры и сегментация сети

по-прежнему актуальны. Безопасность данных, идентификация и управление доступом, анализ угроз, и управление видимостью данных в сетях 5G важны как никогда для поиска и устранения угроз.

Подходы к обеспечению безопасности зависят от конфигурации сети 5G и подхода к управлению рисками

Переход к 5G требует стратегического планирования и долгосрочных инвестиций. Организациям следует проявлять инициативу и действовать целенаправленно уже сегодня. Многие законодатели мод уже начали свой путь к 5G, задавая темп и ритм будущих инноваций. По мере того, как новые предприятия присоединяются к гонке за 5G, они должны стремиться использовать существующие технологии безопасности при построении дорожной карты сетевой безопасности.

В данном отчете подчеркивается необходимость оценки соотношения выгод и рисков в отношении безопасности данных и управления доступом в сравнении с повышением скорости и преимуществами уменьшения задержки. Такая оценка требует анализа существующих программ, политик и средств контроля.

Другие ключевые области, которые полезны предприятиям при переходе к 5G являются:

- Оценка подхода компании к управлению рисками;

- Анализ топологии сети и информационных активов;

- Определение позиции компании относительно внедрения инноваций – стремится ли бизнес стать лидером в программно-определяемом мире и имеет ли способность обеспечить гибкую архитектуру безопасности 5G архитектуры;

- Выбор области безопасности, требующих немедленного внимания. Подумайте о том, какие развернутые в настоящее время средства безопасности могут быть использованы сегодня с целью сделать путешествие к 5G вместе с бизнесом более эффективным;

- Согласование внедрения 5G с общей стратегией цифровой трансформации в масштабах всего предприятия. Создайте стратегическую, многофункциональную команду для руководства инициативой;

- Представьте себе конечную цель. Рассмотрите сегментацию как первый шаг к нулевому уровню доверия или сделайте первоначальный фокус на обеспечении разведки угроз, аналитики и реагирования на них в рамках существующих активов.

5G принесет новый уровень быстродействия бизнеса

5G ускоряет внедрение инноваций в «умных» городах, управлении автопарком, цепочках поставок и автоматизации IT благодаря подключению миллиардов маломощных устройств интернета вещей (IoT) к сотовой сети. Используя преимущества низкой задержки, высокой скорости и сверхвысокой надежности, предприятия смогут в один прекрасный день широко распространить критически важные и, в некоторых случаях, жизненно необходимые сервисы - такие как интеллектуальные электросети, удаленная хирургия и интеллектуальные транспортные системы. В отличие от предыдущих технологий 5G находит восторженную аудиторию среди руководителей линейных подразделений, которые увидели перспективы IoT и граничных приложений в мире 4G и настаивают на быстром внедрении 5G, чтобы реализовать все преимущества скорости и отсутствия задержек, которые обещает 5G. Если руководители бизнеса активно финансируют усовершенствования технологий и безопасности, необходимые для реализации безопасного внедрения практических сценариев использования 5G, 5G становится для компании по-настоящему революционной, меняющей игру технологией.

Тем не менее, среди некоторых организаций внедрение 5G будет эволюционным, компаниям потребуется плавное движение от 4G к 5G и решение всех вопросов касательно безопасности, которые влечет за собой этот переход. Бурный рост числа аппаратных средств с поддержкой 5G и размещенных на этих устройствах приложений влечет за собой еще одну эру активности высокоорганизованных, финансово мотивированных и потенциально спонсируемых государством хакерских групп. Эти группы готовы и жаждут уничтожить, украсть или помешать передаче данных с устройств с поддержкой 5G для реализации своих преступных целей. В отличие от предыдущих скачков прогресса радиочастотного спектра, инновации, которые несет с собой 5G, также несут в себе и риски что огромные объемы данных, которые создаются, размещаются и передаются, могут быть потенциально перехвачены киберпреступниками с помощью тех же самых технологий.

Борьба с уязвимостями безопасности на скорости 5G потребует непрерывного и адаптивного сканирования и мониторинга. Более того организации должны будут принять новые стратегии, такие как принцип нулевого доверия, а также использовать передовые методы автоматизации и аналитики, искусственный интеллект и машинное обучение. Новые источники телеметрии - некоторые из которых еще не до конца понятны, например, промышленные операционные технологии и IoT - необходимо будет коррелировать и контекстуализировать для предоставления оперативной информации командам безопасности. Ключевым здесь является платформенный подход. Организации должны будут остановить новые угрозы и их потенциальное распространение без ущерба для удобства пользователей, скорости и непрерывности бизнеса. Скорость создает новые проблемы безопасности. Граничные приложения с поддержкой 5G также приносят с собой не только скорость, но и знакомую головную боль для команд безопасности и DevOps. Перемещение данных на границу также приведет к росту технологий и приложений для обработки этих данных, прежде чем они попадут в конечный пункт назначения в облако.

Задумайтесь на мгновение об уникальных возможностях, которые предоставляет контейнерная граничная база данных. Обработка данных ближе к месту их сбора позволит быстрее принимать решения, но это не отменяет необходимости защиты данных. Наоборот, обработка данных таким образом требует дополнительного надзора, поскольку данные собираются и обрабатываются для поддержки критически важных функций. Устойчивость к кибер-атакам и применение принципов проектирования программного обеспечения, которые включают в себя в первую очередь безопасность, будут иметь решающее значение при разработке современных облачных приложений.

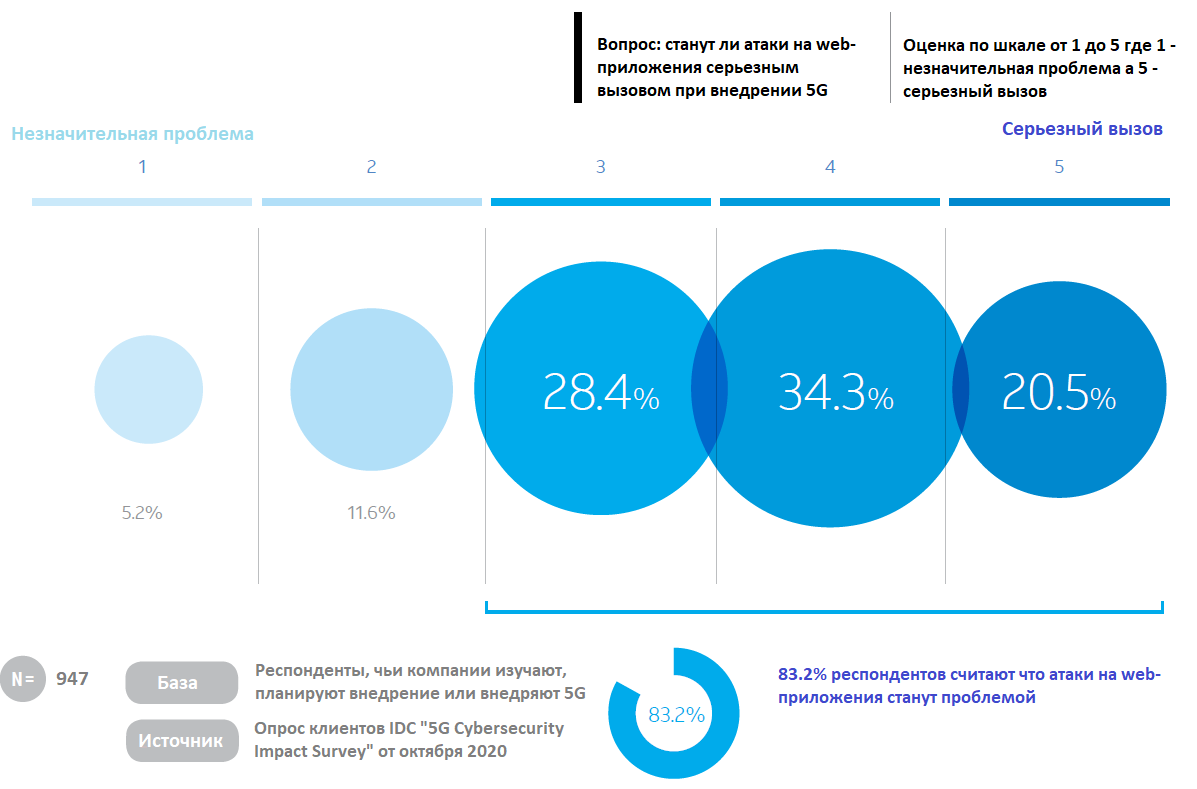

Рис.2.Атаки на web-приложения – вызов для сообщества безопасности.

На рисунке 2 показано, что более 54% респондентов понимают риски и заявляют, что атаки на веб-приложения являются существенной проблемой безопасности при внедрении 5G. Перемещение обработки ближе к приложению, безусловно, позволяет обрабатывать данные и принимать решения в режиме почти реального времени с использованием искусственного интеллекта, но эта схема не лишена недостатков. Вместе с ней появляется возможность реализации угроз старого типа - таких как атаки, с использованием SQL-инъекций, незашифрованные данные, путешествующие по частным сетям, в которых могут быть или не быть вредоносный код, и другие пока еще не еще не выявленные проблемы безопасности.

В ближайшей перспективе 4G будет продолжать существовать. Фактически, во время перехода рынка к 5G, трафик будет перемещаться между 4G и 5G посредством роуминговых обменов, которые были созданы для 4G. Операторы сети предоставляют эту инфраструктуру и интерфейсы роуминга на сигнальном уровне, и они защищены. Предприятия должны отвечать за уровень данных, а общая модель безопасности должна примерно соответствовать той, что используется в публичном облаке.

Да, 5G - это революция, и бизнес делает ставку на обещанные возможности, однако одновременно с этим специалисты осознают необходимость сотрудничества с правильными поставщиками услуг, чтобы помочь внедрить новые возможности, которые 5G и граничные вычисления способны обеспечить, безопасным, надежным и отказоустойчивым способом.

Что такое безопасное 5G и почему это важно?

В условиях, когда развертывание автономных сетей 5G и мобильных сетей ускоряется во всем мире, влияние на предприятия только начинает расти по-настоящему. 5G - это не просто очередная модернизация радиосвязи или более продвинутый смартфон. 5G подразумевает смежные инвестиции в облачные и программно-определяемые сети, как на уровне ядра и на границе сотовой сети. Говоря иначе, 5G в конечном итоге будет определяться как новая глобально распределенная мобильная платформа, способная поддерживать целый массив корпоративных и потребительских устройств. 5G радикально изменит рынок и позволит операторам эффективно использовать новые рыночные возможности, и все это на основе единой сетевой платформы.

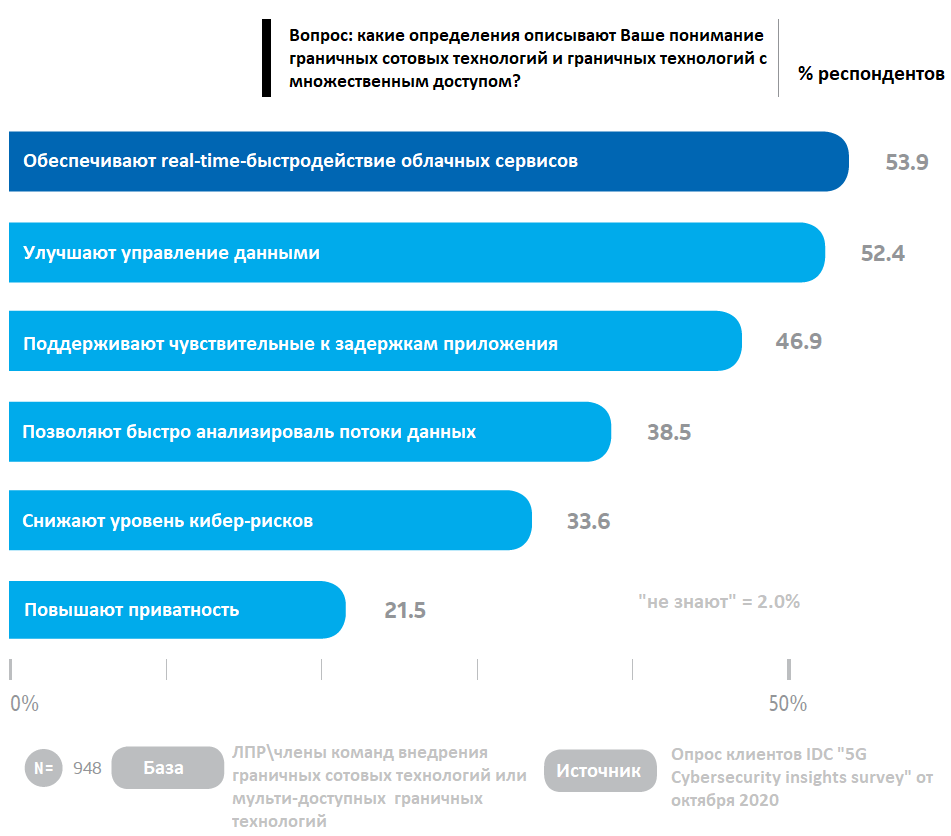

Почти 54% опрошенных нами и завершивших внедрение 5G респондентов утверждают, что пограничные вычисления с множественным доступом (MEC) позволяют предоставлять облачные сервисы в близком к реальному времени режиме, а 52% считают, что MEC улучшает управление данными (см. рисунок 3).

Рис.3.Граничные вычисления ускоряют сервисы и улучшают управление данными.

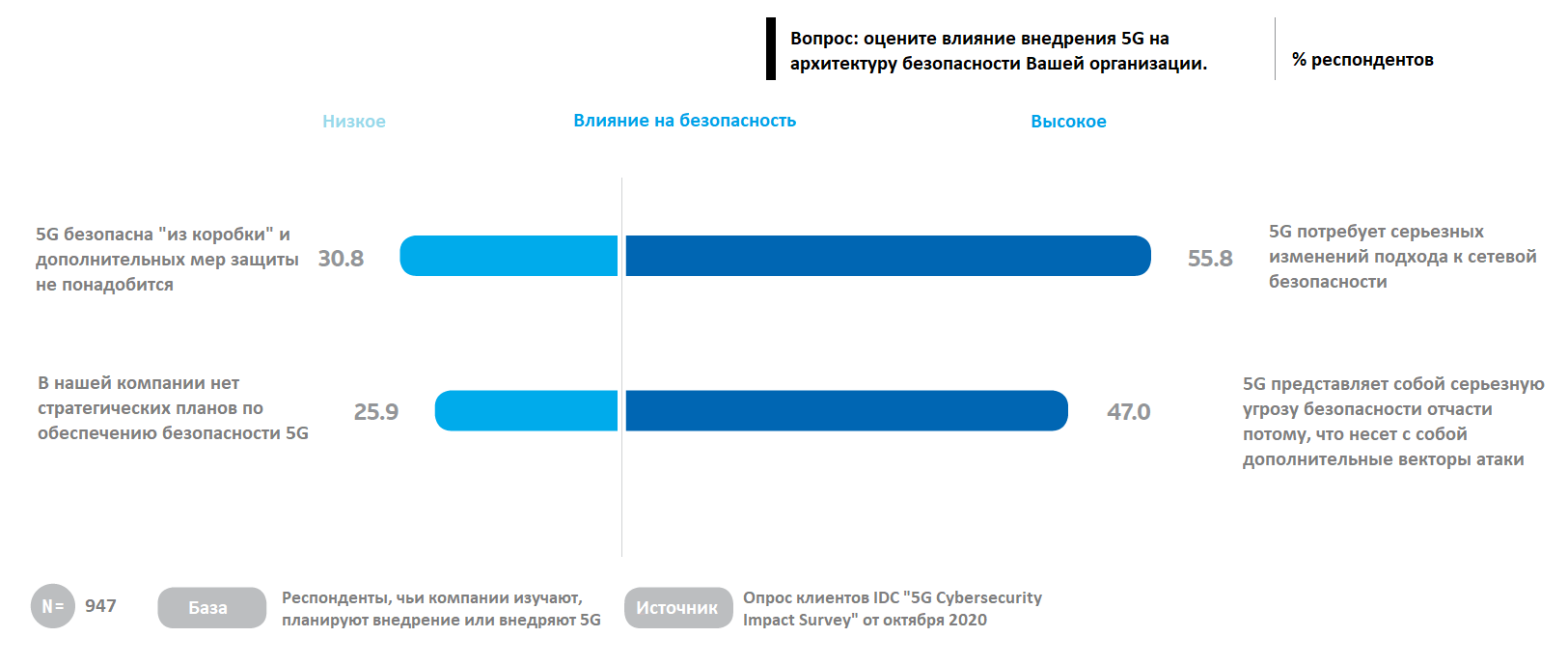

Когда речь заходит о защите сотовых граничных вычислений или MEC, 31% респондентов считают, что 5G является безопасным «из коробки» от провайдера сети без дополнительной защиты и еще 26% не имеют стратегического плана по обеспечению безопасности 5G. Это прямо противоположно мнению 56% респондентов, которые понимают, что 5G потребует изменений в их подходах к безопасности, чтобы приспособиться к изменениям в сети. Кроме того, почти половина респондентов считают, что 5G представляет собой повышенную угрозу безопасности, частично потому что несет с собой больше векторов, через которые злоумышленники могут атаковать.

Эти диаметрально противоположные убеждения вырисовывают проблему, с которой сталкиваются предприятия при переходе архитектуры корпоративной сети - включая инфраструктуру безопасности - на 5G. Почти половина респондентов считают, что 5G не требует изменений в их инфраструктуре безопасности, в то время как другая половина понимает, что этот переход требует перестройки системы безопасности для обеспечения защиты бизнеса. И, как уже говорилось ранее, то, как обеспечена безопасность 5G и граничных вычислений в конечном итоге будет зависеть от уникального ландшафта интеграции и типа объекта, включая архитектуру и того, какие данные потребляются, вводятся, как организованы доступ, хранение и передача данных (см. рисунок 4).

Рис.4.Влияние внедрения 5G и граничных вычислений на подход к информационной безопасности.

Операторы планируют предложить архитектуры MEC, которые могут быть использованы для создания и распространения сетевого программного обеспечения и услуг для корпоративных клиентов. Автономная опорная сеть 5G разработана как нативное облачное решение, это означает, что конкретные сетевые функции могут быть развернуты в облачной среде, независимо от того, находятся ли эти функции в региональном облачном центре данных или в устройстве MEC в офисе. Развертывание некоторых из этих функций, таких как User Plane Function (UPF), может обеспечить значительный выигрыш в сетевых задержках и безопасности - особенно безопасности данных – поскольку организации могут хранить определенные срезы данных в локальной инфраструктуре. Совместное использование 5G и MEC может стать мультипликатором силы для любой организации, стремящейся получить максимальную отдачу от своих инвестиций в 5G с точки зрения производительности и безопасности.

Вне зависимости от того, развертываются ли приложения из центрального облака, пограничного облака или MEC на месте - или используется их комбинация - предприятиям необходимо принять проактивный подход к определению своих сценариев использования и потребности в производительности приложений с самого начала. Архитектура 5G/MEC должна соответствовать сценариям использования, приложениям и типу объекта.

Пока все более осведомленность о 5G будет, продолжает набирать обороты, понимание рынком причин и наилучших способов совместного развертывания 5G и MEC остается под вопросом, поскольку на конкретные кейсы их использования на предприятиях в значительной степени влияют проектные решения. Однако широко признано, что сочетание 5G и MEC может помочь добиться значительного выигрыша в задержках, особенно когда автономный 5G развертывается наряду с MEC.

Среди основных сценариев использования 5G опрос IDC выявил следующие:

- Необходимость улучшения развертывания в IoT, промышленного IoT и OT;

- Повышение конфиденциальности данных;

- Стремление к более широкому сетевому покрытию;

- Желание ускорить цифровую трансформацию бизнеса;

Конфиденциальность данных, возможно, занимает второе место по популярности, но на деле - это одно из основных преимуществ 5G как для мировых, так и для европейских респондентов. Неудивительно, что европейцы высоко ценят конфиденциальность данных, учитывая необходимость соблюдения закона General Data Protection Regulation (GDPR), но интересно отметить, что респонденты по всему миру, даже за пределами Европы, ищут решения для обеспечения конфиденциальности данных с помощью 5G.

Хотя существуют очевидные риски, связанные с распространением интернет-устройств, получающих доступ к данным на скорости 5G, существуют также возможности для того, чтобы в конечном итоге сделать 5G средством обеспечения конфиденциальности данных. Например, приложения могут быть разработаны для более быстрой доставки предупреждений о конфиденциальности без ущерба для пользовательского опыта или получать согласие пользователя практически в режиме реального времени. Управление данными может выиграть от использования технологий искусственного интеллекта на скорости 5G. Например, технологии AI и ML могут помочь в решении изнурительных задач по ведению учета данных, определению местонахождения и обеспечению конфиденциальности данных, а также ведению записей о случаях, когда пользователи просят подтвердить, что их данные были удалены (согласно GDPR).

На самом деле, в связи с взрывным ростом объемов данных, который ожидается с появлением 5G, администраторы по соблюдению нормативных требований больше не смогут вручную обновлять хранилища данных для GDPR и других регулирующих органов как это делается сегодня. Комплаенс должен будет работать используя передовые технологии, чтобы идти в ногу со временем (см. Рисунок 5).

Рис.5.Примеры использования 5G – трансформация гибкости сетей, скорость и приватность.

Ключевой инвестиционной возможностью во время перехода к 5G и MEC является развертывание высокозащищенных архитектур, разработанных с учетом будущего. Без тщательного планирования предприятия рискуют получить серьезный перерасход средств или оказаться не готовыми к тому, чтобы справиться с потребностями сети завтрашнего дня. Бизнесу следует сосредоточиться на одном или двух приложениях с самого начала и расширять систему на другие приложения по мере необходимости с тщательной разработкой стратегического направления. Это позволит сформировать понимание того, как 5G и MEC пересекаются и как лучше всего действовать в отношении безопасности.

Рекомендации

Автономная сеть 5G является более безопасной, чем любое предыдущее поколение сетей. Тем не менее, расширение ландшафта киберугроз означает возможность для новых атак и распространения не устраненных угроз. Правильный выбор консультанта по управлению решениями по безопасности имеет ключевое значение при внедрении.

Развертывайте сетевые функции в общедоступных и частных облачных средах или с помощью граничных вычислений множественного доступа локально, чтобы снизить задержки в сети и укрепить безопасность. Прежде всего, организациям следует применять вдумчивый и стратегический подход к проектированию, поскольку архитектура 5G/MEC должна соответствовать сценариям использования, приложениям, и типу объекта.

Безопасность мира граничных вычислений в эпоху 5G

Пока компании пытаются заглянуть в ближайшее будущее, чтобы увидеть, как станет выглядеть сетевая архитектура с приходом 5G, им необходимо оценить текущее состояние собственной информационной безопасности. Добавление граничных устройств с поддержкой 5G в конвергентную инфраструктуру IT и операционных технологий с ее брешами в системе безопасности является рискованным шагом. Многие сценарии использования 5G будут по-прежнему использовать 4G и другие методы подключения, поэтому повышение текущего уровня кибер-безопасности предприятия поможет обеспечить безопасный ввод в эксплуатацию частей инфраструктуры, подключенных к 5G.

Изобилие заблуждений по поводу безопасности 5G

Менее 10% респондентов считают свою систему безопасности полностью готовой к развертыванию 5G. Эта уверенность незначительно увеличивается до 13% по мере внедрения (см. рисунок 6). Отчет «2019 AT&T Cybersecurity Insights» показал в целом более высокий уровень уверенности в готовности к развертыванию 5G. Тот факт, что менее 10% респондентов считают, что их системы безопасности полностью подготовлены, является показателем осознания специалистами масштабов изменений, которые придут с 5G и пограничными вычислениями.

В то же время существуют и противоположные убеждения, о которых говорилось ранее - почти половина респондентов опроса считают, что 5G представляет собой серьезную угрозу безопасности, а другая половина считает 5G безопасным «из коробки» и не имеет плана по изменению системы безопасности. Это противоречивое восприятие, скорее всего, сохранится, потому что единая точка зрения на безопасность 5G еще не сформировалась. 5G все еще находится на стадии зарождения.

Рис.6.Подготовка компаний к внедрению 5G.

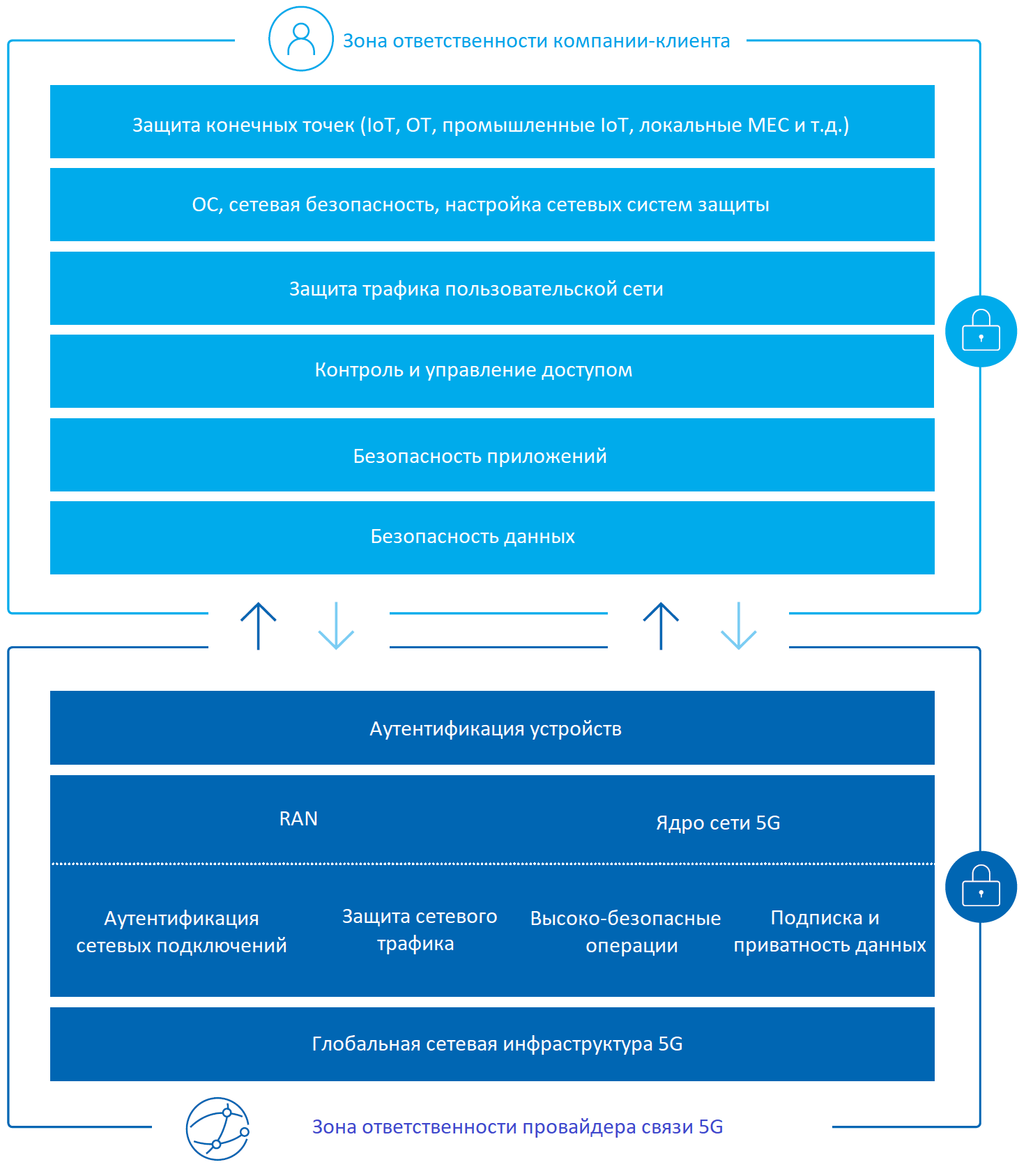

Призыв к ответственному подходу к разделению ответственности за безопасность

Хорошо известно, что поставщики решений 5G внедряют безопасность в сетевую архитектуру. Операторы сетей 5G также внедряют систему безопасности в свои сети. Например, организация по стандартизации, ориентированная на 5G (3rd Generation Partnership Project или 3GPP), создает систему безопасности в стандартах 5G с самого начала. Кроме того, 5G открывает новую эру сетевой безопасности с шифрованием международного мобильного идентификатора абонента (IMSI) для защиты сетевого трафика, передаваемого по радиосетям 5G. В будущем операторы будут обеспечивать корреляцию местоположения по IMSI и международному идентификатору мобильного оборудования (IMEI), по сути, обеспечивая геозонирование в мобильном мире.

Это важные усовершенствования по сравнению с предыдущими поколениями беспроводных сетей от 3G до 4G LTE, где безопасность была скорее наложением на установленные спецификации. Тем не менее, еще предстоит проделать большую работу в компаниях-клиентах, чтобы обеспечить защиту данных, как в состоянии передачи, так и в покое. Таким образом, становится ясно - как и в первые дни внедрения публичных облаков – миру необходима модель разделения ответственности за безопасность 5G (см. Рисунок 7). Эта модель должна помочь предприятиям переложить многие сетевые функции на оператора связи и в конечном итоге повысить безопасность корпоративного уровня. В этой модели операторы связи и поставщики облачных услуг отвечают за сеть и облачную инфраструктуру. Их задача заключается в соблюдении применимых нормативных стандартов и обеспечении постоянного мониторинга сети и проходящих через нее данных.

Как и в публичном облаке, компания-клиент должна обеспечивать безопасность своих собственных устройств и конечных точек, а также данных внутри них. Расширенное управление доступом к идентификационным данным и комплекты защиты данных необходимы в дополнение к физической безопасности любого локального клиентского оборудования, используемого для пограничных вычислений с множественным доступом.

Рис.7.Разделение ответственности за безопасность в среде 5G.

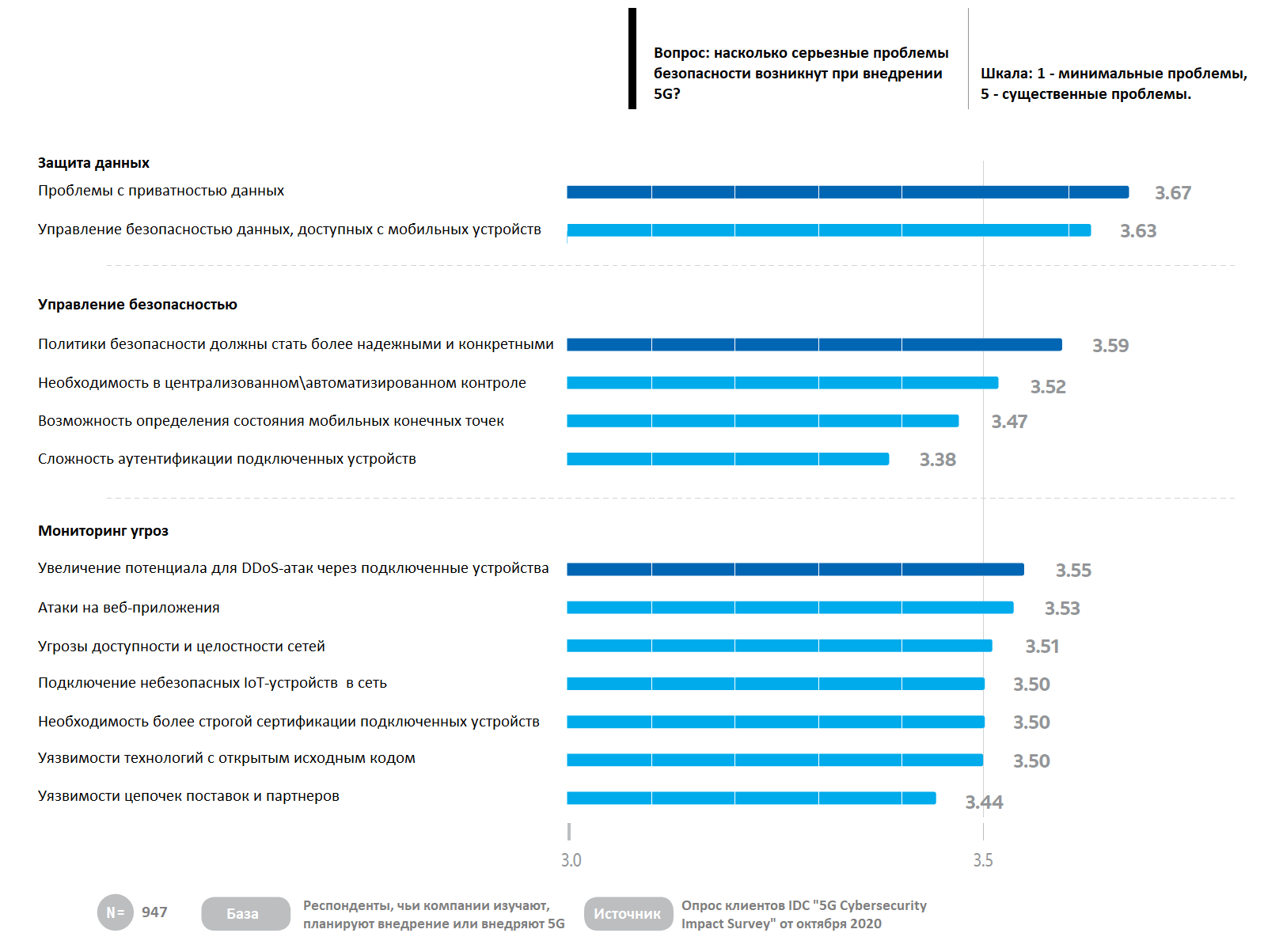

Все дело в данных

Во время перехода к 5G бизнесу предстоит решить множество проблем безопасности. Становится ясно, что тема защиты данных - независимо от того, где они хранятся или каналов связи, по которым они передаются - является одной из самых серьезных проблем, которые необходимо решить любой современной компании. Обратите внимание на совпадение - «данные» упоминаются в двух главных проблемах безопасности при внедрении 5G, показанных на рисунке 8. Конфиденциальность данных и управление безопасностью данных, к которым обращаются мобильные конечные устройства, вызывают значительную озабоченность у респондентов. Усилия должны быть сосредоточены на защите данных в состоянии покоя и в движении, а также на демонстрации соответствия систем требованиям конфиденциальности данных. Безопасность данных при их передаче на скорости 5G, будет настолько прочной, насколько прочно самое слабое звено в цепи безопасности. Операторы связи могут проделать достаточную работу по обеспечению безопасности данных, поскольку данные путешествуют в пределах сети оператора, но высокозащищенная сеть оператора бесполезна, если IoT-устройство, которое отправляет или получает эти данные, не шифрует их при хранении.

Рис.8.Предполагаемые проблемы безопасности при внедрении 5G.

Кроме того, инсайдер может использовать более быстрое сетевое соединение, которое предоставляет 5G, для быстрой пересылки крупных массивов конфиденциальной информации. Чтобы отследить это, предприятиям необходимо будет более эффективно использовать передовые методы аналитики, чтобы обнаруживать аномальное поведение в сетевом трафике и возможные утечки данных.

Пользователей с доступом к конфиденциальным данным, независимо от их должности, необходимо постоянно отслеживать на необычные модели поведения. Не менее важно отслеживать и оценивать аномальные модели использования приложений и устройств. Фирмы должны четко определить, поддерживать и постоянно контролировать соблюдение политик, основанных на принципах «кто», «когда» и «где»: кому должен быть предоставлен доступ к данным, когда данные могут быть использованы и (в знак уважения к международным озабоченности по поводу конфиденциальности) - где эти данные могут применяться.

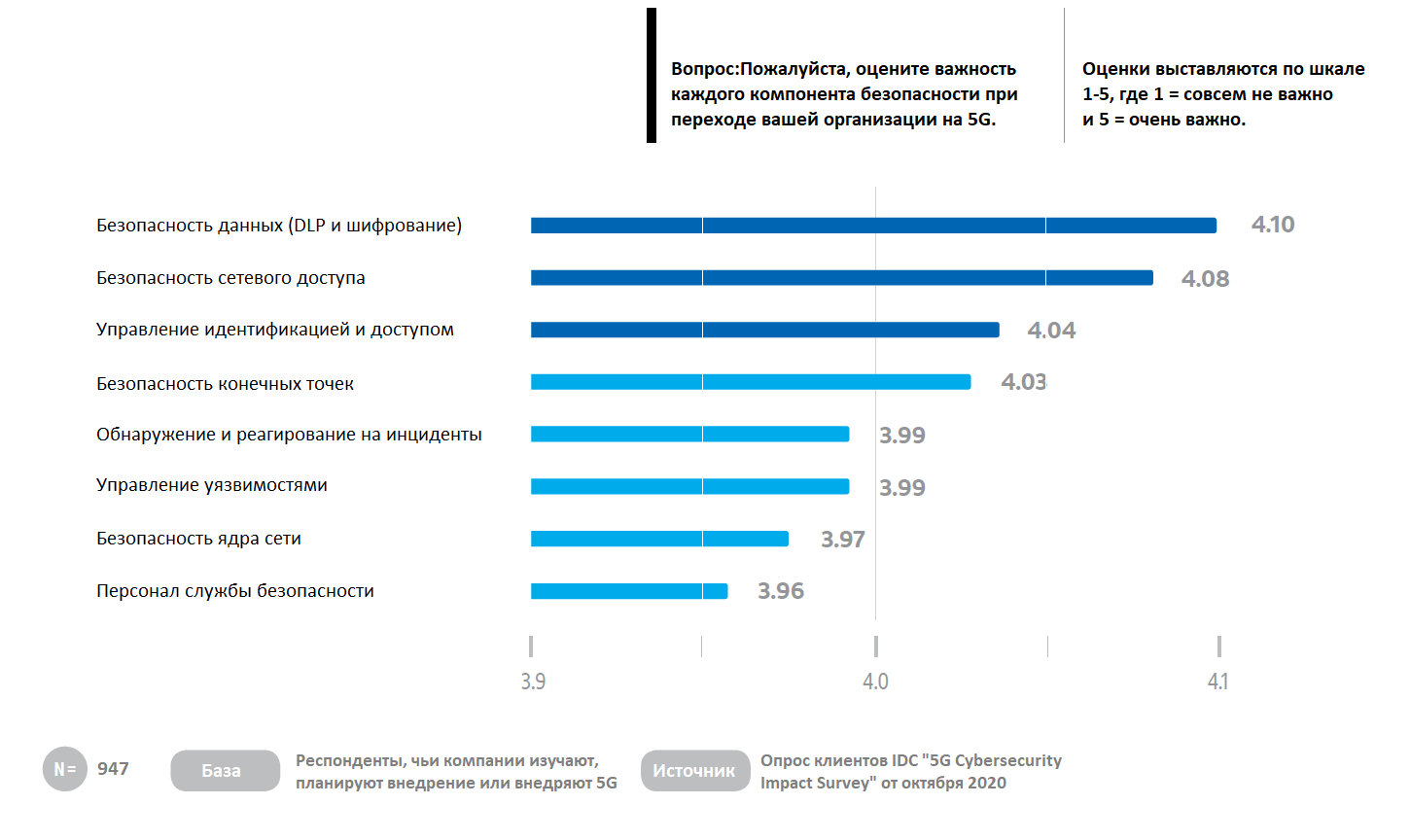

Многие из отмеченных здесь проблем просто расширяют текущие задачи, которые уже стоят перед главным специалистом по информационной безопасности в преддверии прихода 5G. Помимо CISO, блокировка доступа к данным также является ключевым для директора по рискам (CRO) и главного специалиста по соблюдению нормативно-правового соответствия (CCO). Руководители, члены совета директоров и все, кто производит или потребляет данные - а это практически любой сотрудник организации - должны помнить о том, что безопасность в этом новом мире с поддержкой 5G заключается в защите одного из самых ценных активов в бизнесе - данных, данных, и еще раз данных (см. Рисунок 9).

Рис.9.Приоритеты мер защиты с внедрением 5G.

Граничные вычисления 5G и архитектура нулевого доверия

Принятие подхода Zero Trust - «нулевого доверия» в безопасности - быстро набирает обороты, поскольку организации уже сражаются за безопасность гибридных и многочисленных облачных архитектур. Эта модель хорошо подходит и для архитектуры с поддержкой 5G - она обеспечивает гранулярное и ориентированное на пользователя управление данными. Быстрый переход на удаленную работу из любого места в любое время, а также рост числа инсайдеров, дали фирмам еще больше причин для внедрения Zero Trust в своих средах.

Zero Trust работает аналогично обращению с корпоративной инфраструктурой, как если бы она работала в соседнем кафе. Принцип «никогда не доверяй, всегда проверяй» резко контрастирует с тем, как многие компании традиционно подходили к управлению и контролю доступа. До Zero Trust, пользователи и приложения имели в значительной степени свободный доступ к чему угодно после аутентификации и внутри периметра сети, но такая модель управления доступом больше не является жизнеспособной.

Нулевое доверие требует создать иерархию рабочей нагрузки и чувствительности данных, а также классифицировать доступ по степени чувствительности. Доступ к данным находится в центре модели безопасности Zero Trust, а политики безопасности разрабатываются таким образом, чтобы предоставлять доступ с наименьшими привилегиями и только тогда, когда сходятся несколько контекстных переменных. Zero Trust выходит за рамки унаследованной модели доступа «кто и что», чтобы рассмотреть контекст запроса и риск среды, к которой осуществляется доступ. И имейте в виду, что запросы на доступ могут поступать не только не только от пользователей, но и от автономных IoT-устройств или других рабочих процессов и инструментов.

Говоря метафорически, обеспечение наименьших привилегий - это еще один живой, дышащий процесс, который требует постоянной настройки. Необходимо сотрудничество различных подразделений для регулярной настройки того, какие фактические привилегии необходимы для каждого пользователя. Непрерывные изменения неизбежны на любом предприятии. По мере того, как меняются процедуры выполнения задач, также следует пересмотреть, какие конкретные разрешения все еще необходимы.

Еще один принцип нулевого доверия, который стоит рассмотрения - обеспечение того, что устройство запрашивающее доступ к ресурсу, находится в защищенном состоянии и доступ осуществляется авторизованным пользователем. Кроме того, многофакторная аутентификация помогает подтвердить, что нужный пользователь действительно присутствует лично при получении доступа к ресурсу.

Микросегментация, при которой группы устройств изолированы от других частей сети, является еще одним основополагающим принципом, направленным на возможное ограничение латерального перемещения киберпреступника. Например - логично, что сотрудники бухгалтерского отдела не должны находиться в той же сети, что и продуктовая команда.

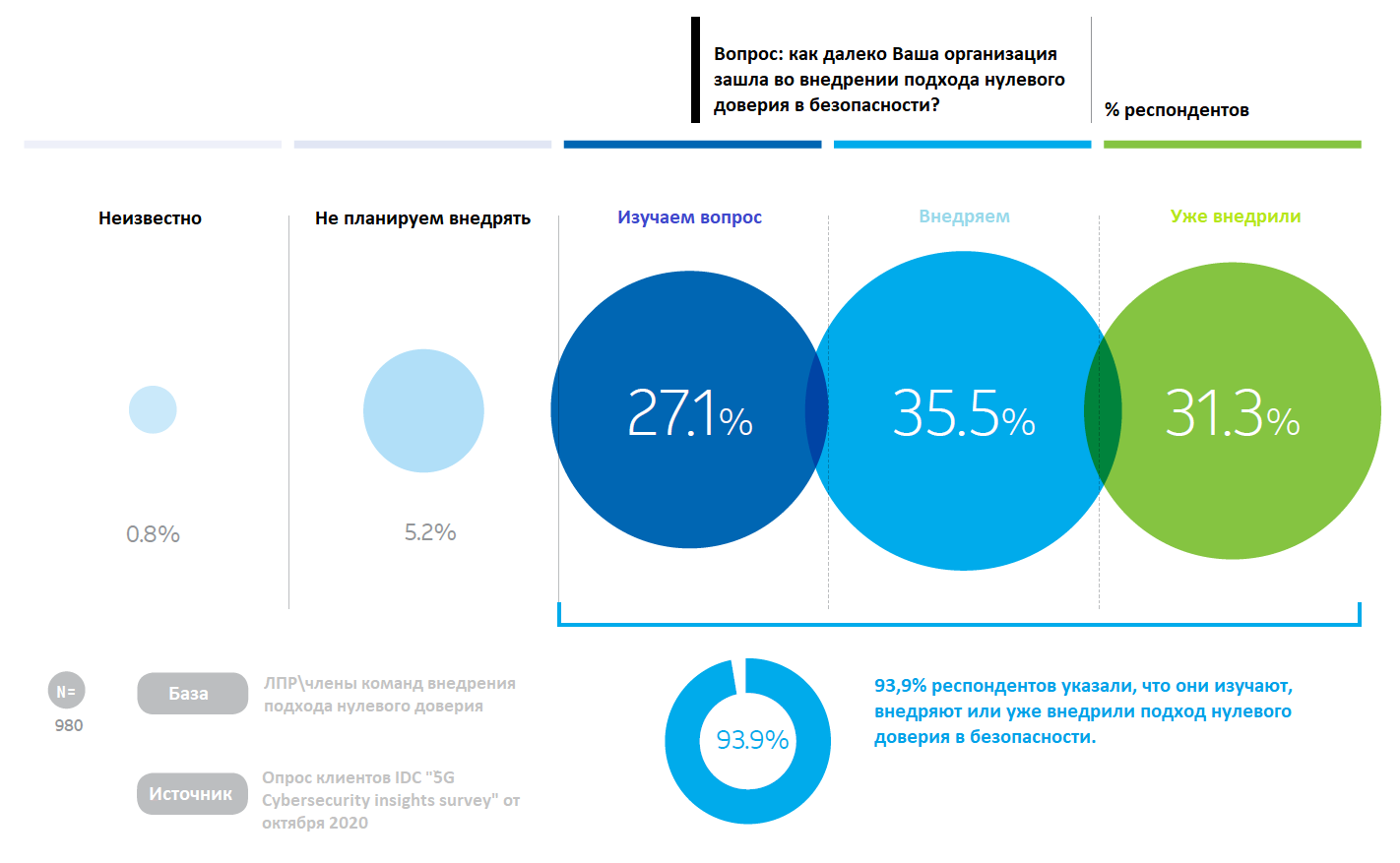

Защита данных и приложений с использованием стратегии нулевого доверия поможет облегчить команде безопасности справиться с ожидаемым ростом подключенных через 5G устройств. На рисунке 10 показывает понимание среди лидеров в области безопасности того факта, что традиционные подходы к обеспечению безопасности больше не являются эффективными для современных динамичных и высоко-распределенных сред, что приводит к непреодолимому желанию принять Zero Trust. Почти две трети респондентов заявили, что их внедрения Zero Trust находятся в процессе реализации или завершены, а примерно одна треть находится в процессе изучения вопроса.

Рис.10.«Zero Trust» на подходе.

Граничные вычисления 5G и архитектура нулевого доверия

Принятие подхода Zero Trust - «нулевого доверия» в безопасности - быстро набирает обороты, поскольку организации уже сражаются за безопасность гибридных и многочисленных облачных архитектур. Эта модель хорошо подходит и для архитектуры с поддержкой 5G - она обеспечивает гранулярное и ориентированное на пользователя управление данными. Быстрый переход на удаленную работу из любого места в любое время, а также рост числа инсайдеров, дали фирмам еще больше причин для внедрения Zero Trust в своих средах.

Zero Trust работает аналогично обращению с корпоративной инфраструктурой, как если бы она работала в соседнем кафе. Принцип «никогда не доверяй, всегда проверяй» резко контрастирует с тем, как многие компании традиционно подходили к управлению и контролю доступа. До Zero Trust, пользователи и приложения имели в значительной степени свободный доступ к чему угодно после аутентификации и внутри периметра сети, но такая модель управления доступом больше не является жизнеспособной.

Нулевое доверие требует создать иерархию рабочей нагрузки и чувствительности данных, а также классифицировать доступ по степени чувствительности. Доступ к данным находится в центре модели безопасности Zero Trust, а политики безопасности разрабатываются таким образом, чтобы предоставлять доступ с наименьшими привилегиями и только тогда, когда сходятся несколько контекстных переменных. Zero Trust выходит за рамки унаследованной модели доступа «кто и что», чтобы рассмотреть контекст запроса и риск среды, к которой осуществляется доступ. И имейте в виду, что запросы на доступ могут поступать не только не только от пользователей, но и от автономных IoT-устройств или других рабочих процессов и инструментов.

Говоря метафорически, обеспечение наименьших привилегий - это еще один живой, дышащий процесс, который требует постоянной настройки. Необходимо сотрудничество различных подразделений для регулярной настройки того, какие фактические привилегии необходимы для каждого пользователя. Непрерывные изменения неизбежны на любом предприятии. По мере того, как меняются процедуры выполнения задач, также следует пересмотреть, какие конкретные разрешения все еще необходимы.

Еще один принцип нулевого доверия, который стоит рассмотрения - обеспечение того, что устройство запрашивающее доступ к ресурсу, находится в защищенном состоянии и доступ осуществляется авторизованным пользователем. Кроме того, многофакторная аутентификация помогает подтвердить, что нужный пользователь действительно присутствует лично при получении доступа к ресурсу.

Микросегментация, при которой группы устройств изолированы от других частей сети, является еще одним основополагающим принципом, направленным на возможное ограничение латерального перемещения киберпреступника. Например - логично, что сотрудники бухгалтерского отдела не должны находиться в той же сети, что и продуктовая команда.

Защита данных и приложений с использованием стратегии нулевого доверия поможет облегчить команде безопасности справиться с ожидаемым ростом подключенных через 5G устройств. На рисунке 10 показывает понимание среди лидеров в области безопасности того факта, что традиционные подходы к обеспечению безопасности больше не являются эффективными для современных динамичных и высоко-распределенных сред, что приводит к непреодолимому желанию принять Zero Trust. Почти две трети респондентов заявили, что их внедрения Zero Trust находятся в процессе реализации или завершены, а примерно одна треть находится в процессе изучения вопроса.

Рис.11.Командное взаимодействие при внедрении 5G.

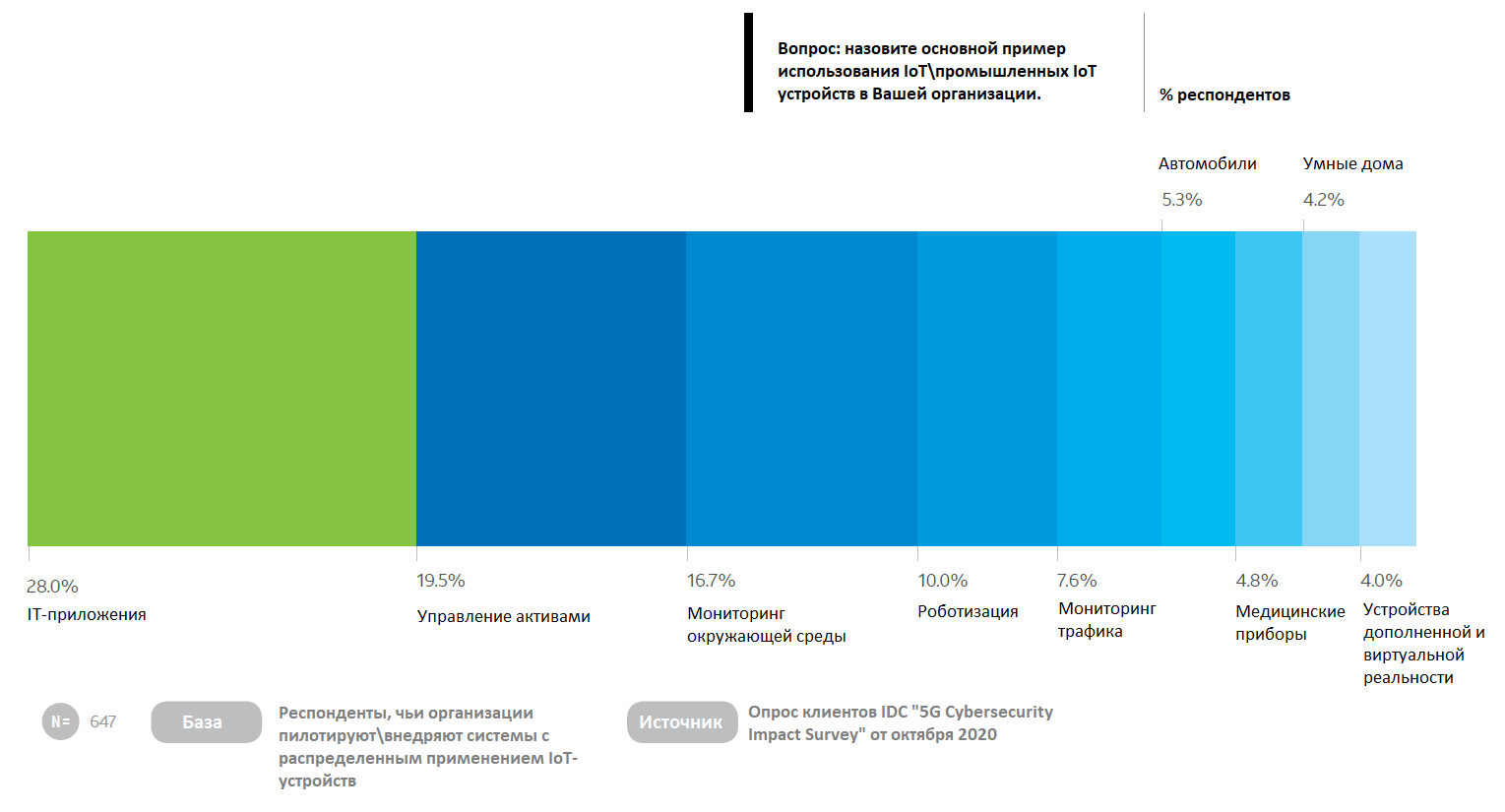

Взрывной рост числа разнообразных подключенных «вещей»

Для противодействия атакам необходимо знать, какими активами организации располагают и где хранятся конфиденциальные данные. Неудивительно, что первоначальные варианты использования IoT относятся к IT приложениям и управлению активами (см. рисунок 12). С помощью мобильных устройств и датчиков IoT может дать возможность врачам отслеживать физическое самочувствие пациента, но эти устройства также могут помочь отслеживать здоровье и благополучие других «вещей». Когда IoT-устройство может предоставить необходимую информацию о своей работе, производительности, и условиях окружающей среды, оно позволяет людям более эффективно его контролировать и управлять им дистанционно.

Рис.12.IoT несет с собой новые приложения и улучшения управления и мониторинга.

По данным IDC, количество подключенных IoT-устройств составило 31,6 миллиарда в 2020 году и вырастет до 41,5 миллиарда к 2025 году (см. «IoT Device and Data Forecast, 2020-2024», июль 2020 года). Устройства, не относящиеся к IoT, такие как персональные компьютеры и мобильные телефоны, в 2025 году достигнут числа почти в 56 миллиардов. Сегодня большинство компаний имеют менее 10 000 IoT устройств, которые автономно подключаются двунаправленно с помощью IP соединения в рамках организации, но ожидается, что это число увеличится в среднем почти на 50% в ближайшие 18-36 месяцев. Те компании, которые уже завершили внедрение 5G, ожидают роста числа устройств примерно на 57%.

Ботнеты и зомби…О БОЖЕ!

Хотя IoT-устройства могут помочь организациям управлять и контролировать здоровье и благополучие их инфраструктуры, эти устройства также создают и новые уязвимости. Киберпреступники также получат выгоду от взрывного роста количества подключенных устройств, увеличения скорости и снижения задержек, потенциально компрометируя машины (создавая «зомби») для распространения ботнетов со скоростью 5G. Атаки ботнетов в последние годы были хорошо задокументированы, но следует помнить, что пандемия COVID-19 привела к появлению различных, зачастую новых и неисследованных уязвимостей, связанных с удаленной работой и слабой защитой домашних сетей. Домашние устройства, подключаемые через незащищенные маршрутизаторы, могут предоставить дополнительные криминальные возможности для захвата контроля и организации крупномасштабных ботнет-атак.

Чтобы подготовиться к этому, поставщики средств защиты от распределенного отказа в обслуживании

(DDoS) уже расширяют мощности, добавляя центры очистки, чтобы справиться с избыточностью и повышением производительности. С наплывом IoT-ботнетов все важнее четко определить безопасные методы управления идентификацией и доступом (IAM), применять адекватные технологии безопасности конечных точек, следить какие IP адреса могут подключаться к какой сети и когда они должны быть заблокированы. Это особенно важно, когда в сеть начнут массово подключаться не пользователи, а устройства с интерфейсами «машина-машина».

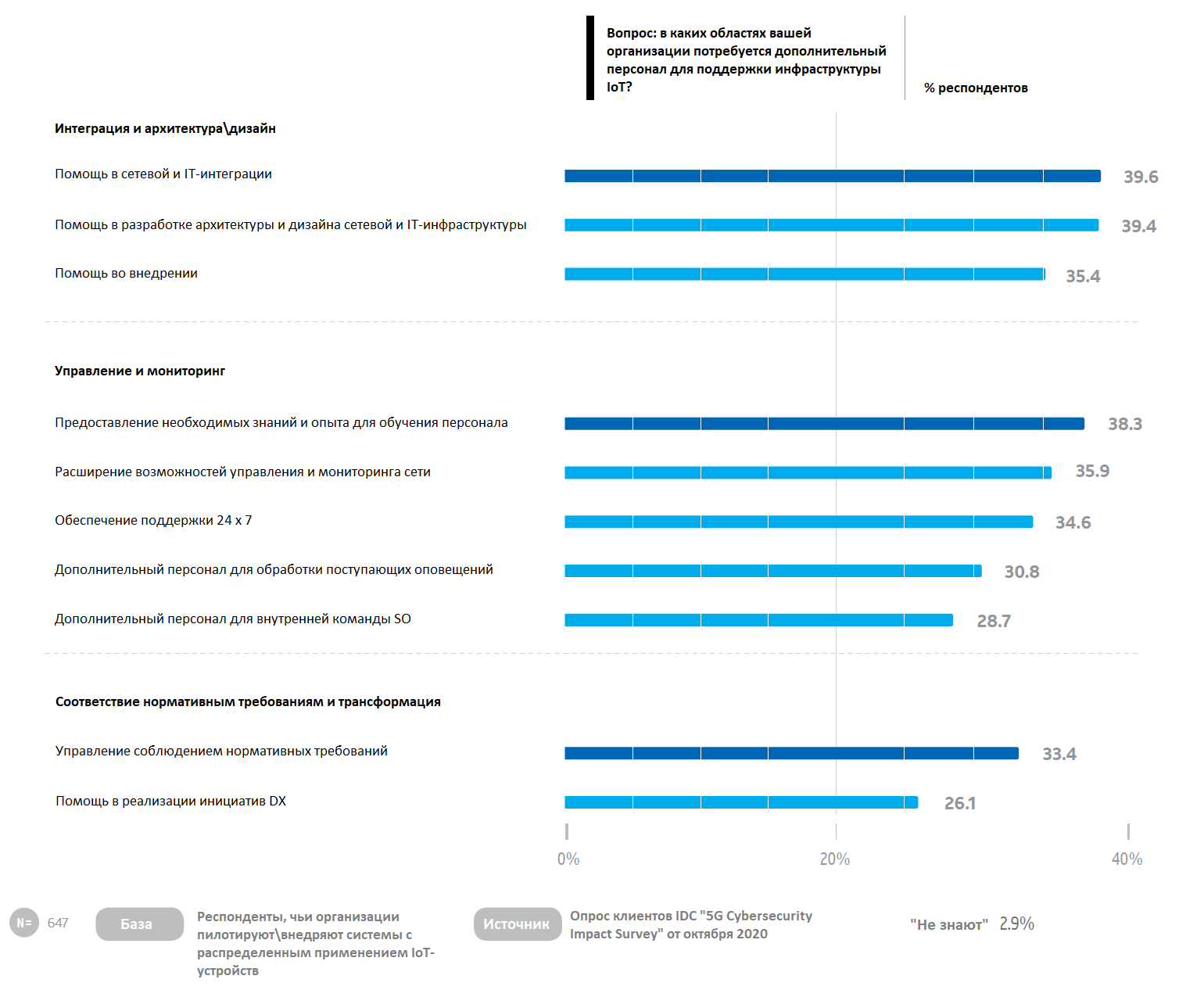

Ресурсы, необходимые для обеспечения безопасности 5G IoT

С появлением новых уязвимостей предупреждения мониторинга безопасности также будут расти в объемах, поэтому главной задачей является добавление соответствующих технологий и сотрудников, обладающих достаточным опытом для обработки возросшего объема алертов. Безопасность должна практически не требовать усилий, чтобы снизить риск того, что аналитики будут перегружены. Использование автоматизации, расширенной аналитики и машинного обучения больше не будет «приятным бонусом». Они будут необходимы для просеивания огромных объемов данных, которые появятся благодаря 5G и граничным вычислениям, помогая предсказывать аномальное поведение и находить неизвестные угрозы быстрее, чем это могут сделать люди. Эти возможности будет необходимо масштабировать, чтобы соответствовать сегодняшним и будущим угрозам, поскольку ручная проверка предупреждений станет невозможной.

Предприятия будут искать дополнительных специалистов для поддержки своих требований к IoT в условиях глобальной нехватки ресурсов для обеспечения безопасности, что еще больше усилит остроту вопроса. На первом месте стоит поиск сотрудников службы безопасности, обладающих знаниями в области проектирования и архитектуры систем IoT, которые интегрируются в очень сложных и гибридных средах, возникающих в результате интеграции новой распределенной 5G, мульти-облачной и локальной архитектур (см. Рисунок 13).

Рис.13.Компании в поисках экспертизы для решения проблемы нехватки собственных кадров.

Сегодня, когда сотрудники службы безопасности отслеживают и исследуют потенциальное аномальное поведение в сети, они все чаще используют такие передовые возможности, как обнаружение и реагирование на угрозы, поиск угроз, анализ угроз и (как упоминалось ранее) расширенную аналитику и автоматизацию, чтобы помочь смягчить, локализовать, исправить и расследовать атаки с максимальной оперативностью.

Количество существующих уязвимостей в корпоративных сетях не уменьшится с внедрением 5G. Новые уязвимости могут появляться из-за запуска новых виртуальных ресурсов или клонирования виртуального ресурса с неустраненной уязвимостью. Команды безопасности должны быть готовы к тому чтобы предотвратить стремительное распространение таких угроз в своей среде. Это включает в себя комплексное обнаружение и идентификацию, определение приоритетов на основе внутреннего контроля безопасности и внешних факторов, таких как известные эксплойты и постоянное управление исправлениями и смягчение последствий.

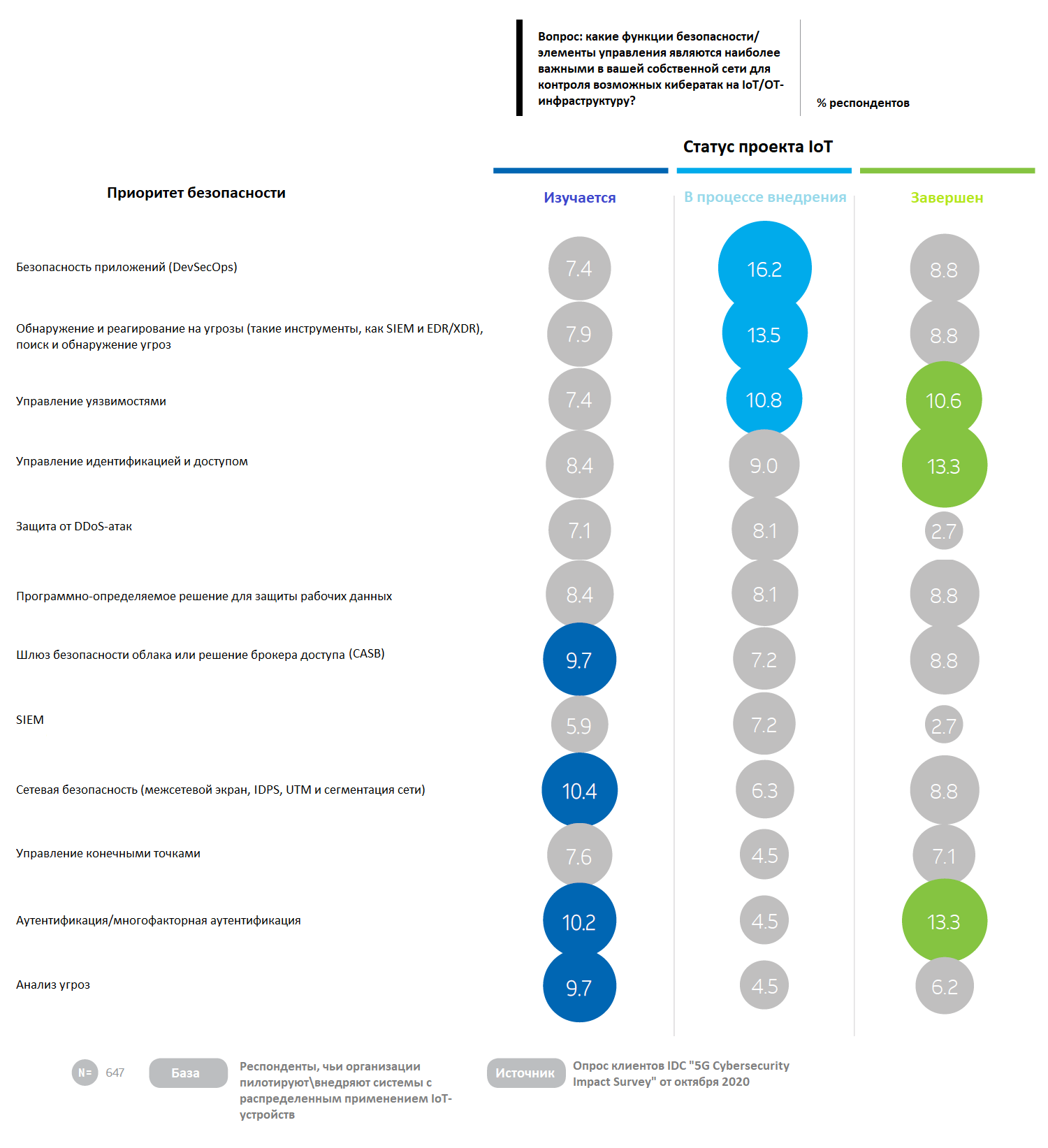

Организациям необходимо будет расширить системы обнаружения и реагирования на угрозы и технологии сетевой безопасности, а также внедрить многофакторную аутентификацию, чтобы справиться с вызовами программно-определяемой облачной среды 5G-IoT. Системы обнаружения угроз развиваются и внедряют более совершенные алгоритмы тем самым сокращая среднее время до обнаружения сегодня, но они должны будут доработать дополнительные элементы управления, такие как безопасность приложений, в будущем. Эти системы также должны будут отслеживать и выявлять угрозы в разнообразных и комплексных средах.

5G также ускорит циклы разработки программного обеспечения, что потенциально усугубляет уже существующую сегодня ахиллесову пяту уязвимостей безопасности. Переход к программно-определяемому миру повышает важность перспективной разработки приложений, что меняет отношение к безопасности и то, кто несет ответственность за обеспечение безопасности на этапе разработки. Респонденты, в настоящее время внедряющие 5G, считают безопасность приложений проблемой номер один в отношении кибер-атак на инфраструктуру IoT (см. Рисунок 14).

Рис.14.Смена приоритетов по мере приближения проекта IoT к завершению

При привлечении поставщиков услуг безопасности тестирование уязвимостей, обучение по вопросам безопасности, а также имитация взлома и кибер-атак являются наиболее важными направлениями. В связи с растущей нехваткой специалистов в области кибер-безопасности предприятиям необходимо рассмотреть возможность переквалификации и использования творческих (не научно-технических) специалистов для заполнения пробелов в области безопасности IoT.

Команды безопасности предприятий не могут и дальше использовать тот же подход к операционным средами, какой они применяют в традиционных ИТ-средах, потому что эти среды принципиально отличаются и имеют унаследованные технологии. Кроме того, после того как технология развернута ее часто сложнее исправлять. В результате, когда речь идет о новых вариантах использования IoT, предприятиям следует рассмотреть вопросы безопасности с самого начала, а безопасность должна обсуждаться совместно IT и бизнес-подразделениями.

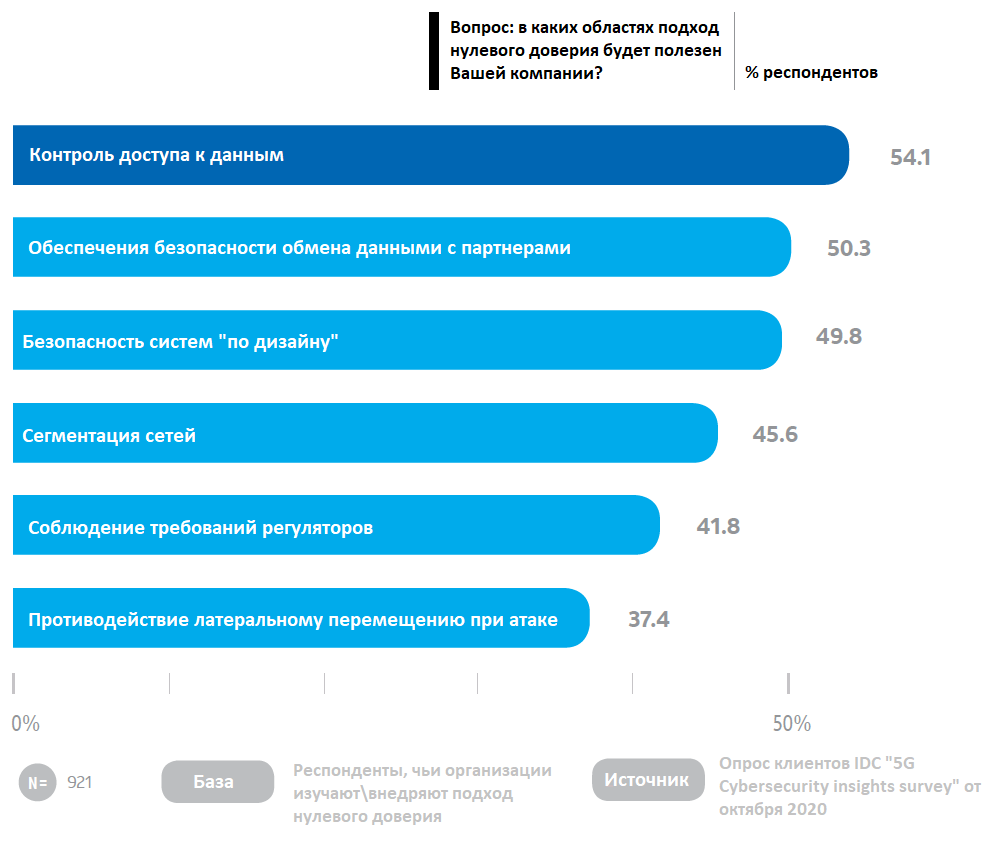

Командное сотрудничество обеспечивает целостный подход к безопасности и создает «безопасность по умолчанию». Примерно половина респондентов рассматривают нулевое доверие не только как способ улучшить контроль доступа к данным, но и как стратегический подход к безопасности в целом (см. Рисунок 15). Кроме того, 45,6% респондентов считают, что Zero Trust поможет организации благодаря сегментации сети, которая потенциально может свести к минимуму латеральное перемещение в случае инцидента в среде IoT.

Рис.15.Нулевое доверие касается не только контроля доступа.

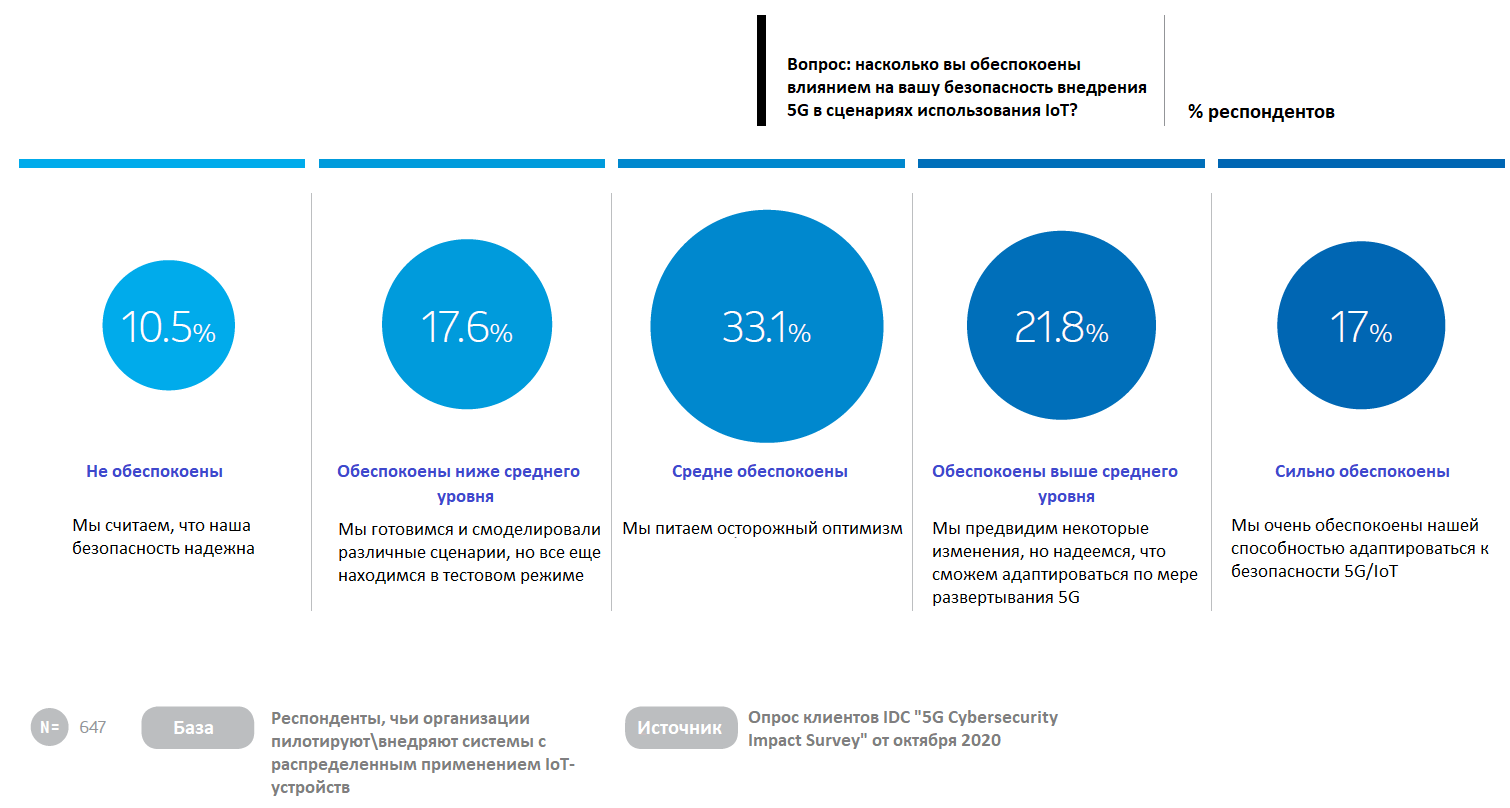

Достижение высокого уровня безопасности при использовании 5G IoT рассматривается как область, вызывающая серьезную озабоченность. Почти 40% респондентов имеют среднюю или высокую степень обеспокоенности высокой степенью защиты 5G IoT, а еще 33% испытывают средний уровень озабоченности (см. Рисунок 16).

Рис.16.В безопасности IoT существует много опасений и темных пятен.

Предприятиям потребуется консультация по правильным инструментам безопасности, которые необходимо внедрить для защиты сред IoT/OT и для оценки окупаемости инвестиций. Применение унифицированных средств контроля безопасности может помочь в консолидации «мягких» затрат, таких как время, потраченное на модернизацию и обучение. Работа с поставщиками услуг управления безопасностью может помочь снизить «жесткие» затраты, связанные с инвестициями в продукты и лицензирование, наймом и переквалификацией персонала.

Рекомендации

Двигайтесь в сторону машинного обучения, искусственного интеллекта и других передовых методов аналитики. Бурный рост числа IoT-устройств с поддержкой 5G, вероятно, приведет к увеличению числа продвинутых угроз и атак. Хотя большинство респондентов отметили, что выявление угроз и возможности реагирования являются одним из главных элементов безопасности, необходимых для их сценариев использования IoT, многие не учли масштаб изменений, которые должны произойти из-за огромного количества подключаемых к сети устройств. Проектирование системы безопасности должно включать в себя автоматизацию и возможность динамически применять политики безопасности, чтобы соответствовать скорости и масштабу сетей 5G. Использование передовых технологий, таких как AI/ML, постоянно обновляемые средства разведки угроз и другие аналитические возможности могут помочь улучшить скорость обнаружения и реагирования на новые угрозы, поскольку сети становятся все более сложными, а количество устройств, подключающихся к этим сетям, растет.

Оцените программно-определяемые сети и их безопасность. С 5G и IoT злоумышленники потенциально будут иметь больше возможностей для использования уязвимостей для кражи ценных данных. Программно-определяемую сеть (SDN) следует рассматривать как средство обеспечения безопасности для будущего набора внедряемых технологий. С увеличением количества приложений SDN позволяет внедрить меры безопасности в дизайн и архитектуру сети. Безопасность SDN предоставляет возможности для более эффективного применения политик и обнаружения и устранения аномалий. SDN позволит приложениям блокировать вредоносную активность в сети и обеспечивать соблюдение политик во всех сервисах безопасности, таких как брандмауэры и системы обнаружения вторжений, а также поможет предприятиям быстро внедрять новые системы безопасности.

Обратите внимание на виртуальные сетевые функции (VNF). Виртуализация - это технология, которая может быть быстро внедрена в распределенных сетях. Благодаря этому предприятия могут развернуть компоненты безопасности, такие как брандмауэры, а также распространять политики безопасности на множество устройств эффективно. Благодаря быстрому внедрению элементов управления виртуальные средства контроля безопасности могут позволить развернуть технологии, которые помогут предотвратить боковые перемещения злоумышленников, применять микро-периметры для защиты приложений, встраивать защиту в сеть и использовать SDN для обнаружения и смягчения угроз.

Рис.17.Расходы на безопасность 5G на разных этапах внедрения.

Смотрящие в будущее предприятия, которые уже инвестировали в облачные межсетевые экраны, программно-определяемые сети и инфраструктуры виртуальных рабочих столов, прошли более гладкий путь к «работе из дома». Предприятия, которые не успели сделать эти инвестиции, были вынуждены пытаться смягчить расширенный набор новых кибер-рисков, который открыла новая рабочая среда.

Бизнесу следует оценить где он находится на пути к более безопасному и надежному будущему 5G, а затем произвести необходимые ключевые инвестиции в людей, процессы и технологии безопасности.

Каковы следующие шаги?

Привлеките экспертов. Просчитывать все необходимые для обеспечения функциональной, устойчивой и защищенной инфраструктуры 5G лучше всего сможет команда профессионалов, которые «на этом собаку съели». И никогда как сейчас не было важно использование надлежащих внешних ресурсов, которые могут помочь внедрить и даже, возможно, управлять усовершенствованными процессами и средствами безопасности.

Среди поставщиков услуг безопасности для внедрения 5G есть интересные региональные различия, которые необходимо учитывать. В азиатских странах менее 2% планируют использовать собственные ресурсы, в то время как 8% североамериканцев чувствуют себя уверенными в том, что их собственные команды успешно внедрят 5G. Учитывая буквальное количество различных тонкостей внедрения 5G, а также всех точек соприкосновения внутри и вне классического периметра, подход «сделай сам» скорее всего, является гораздо более рискованным, чем привлечение профессиональных интегреторов.

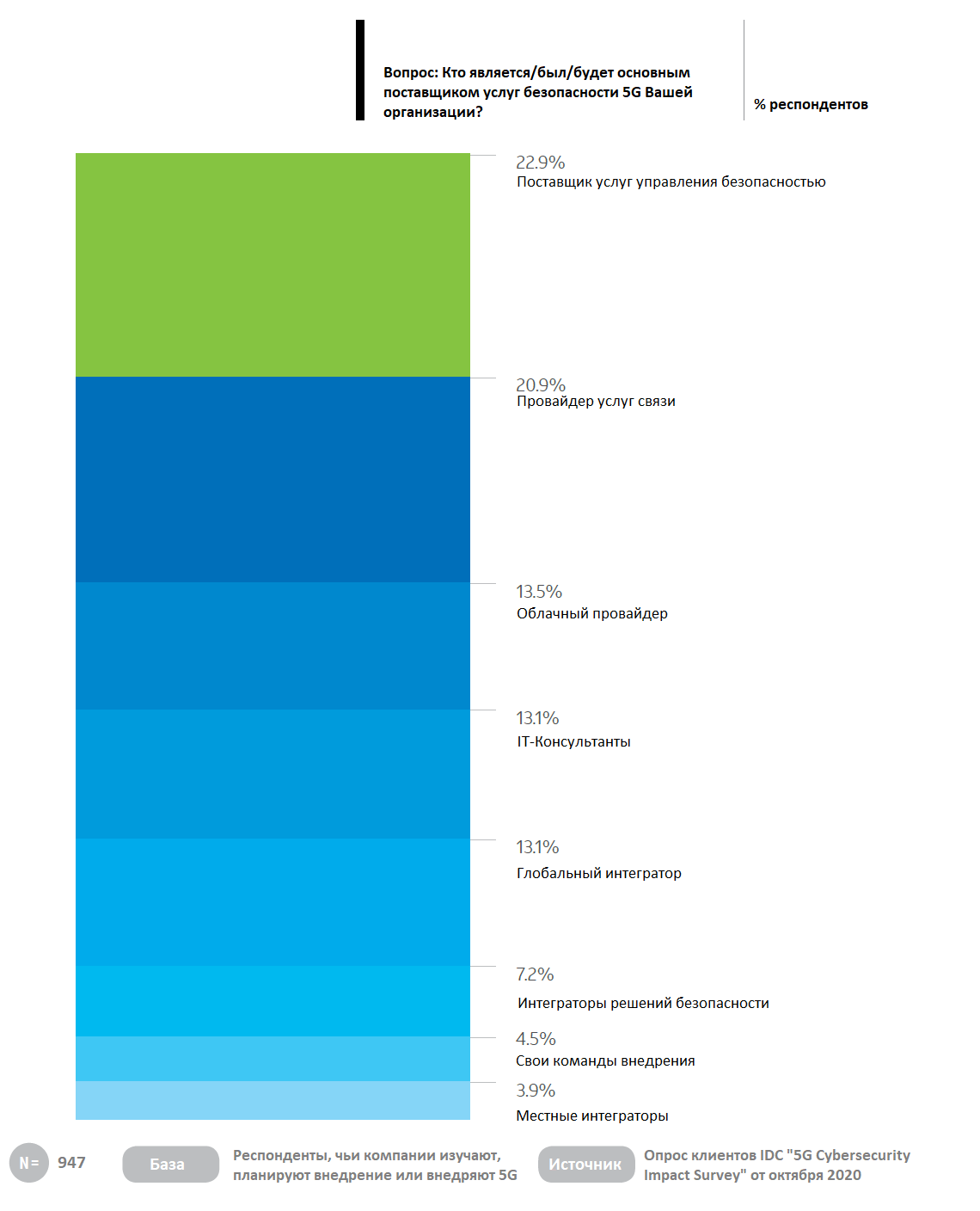

Респонденты опроса выбрали привлечение MSSP или поставщиков коммуникационных услуг в качестве двух основных вариантов внешних команд при развертывании 5G и граничных вычислений - 23% и 21% соответственно. Это не является большой неожиданностью, учитывая нехватку навыков в области кибер-безопасности и характер самой технологии коммуникаций 5G (см. Рисунок 18).

Рис.18.Поставщики услуг безопасности при внедрении 5G.

Ищите поставщиков услуг, которые смогут объединить различные необходимые инструменты и сервисы в целостную и безопасную платформу. Например, использование коррелированных данных об угрозах для предоставления контекстной информации о тактиках, техниках и процедурах потенциальных атакующих является признанным базовым элементом зрелой системы безопасности.

Применяйте сегментацию сети и «нулевое доверие». Существует несколько ключевых технологий, которые организации могут начать вводить в действие в своих собственных уникальных условиях в преддверии будущего, основанного на 5G. Внедрение архитектуры нулевого доверия является ключевым фактором обеспечения безопасности в большинстве случаев использования 5G. Для 45% респондентов опроса, которые

исследуют или все еще внедряют архитектуру Zero Trust, шаги, предпринятые в преддверии внедрения Zero Trust, могут быть полезными сами по себе.

Такие концепции, как микро-сегментация сети, могут замедлить возможное латеральное перемещение при кибер-атаке. Основной принцип микро-сегментации заключается в том, что наличие разных отделов компании в одном сетевом сегменте без крайней необходимости расширяет поверхность атаки.

Знайте свои активы. Составление схемы потоков данных может помочь определить, где находятся высокоценные информационные активы. Четкое знание своих активов и их ценности дает команде безопасности основания для правильных выводов о том, какие активы требуют повышенной прозрачности и мониторинга.

Встроить виртуализированную систему безопасности в сеть. Поскольку виртуализация – это технология, которая может быть внедрена в распределенных сетях быстро, компании могут использовать эту технологию для запуска компонентов безопасности, таких как брандмауэр, а также для распространения политик безопасности на большое количество устройств. Виртуальные сети могут быстро увеличиваться и уменьшаться и быстро изменять пользовательские политики в рамках программно-определяемых сетей. Поскольку эти средства управления оперативно внедряются, виртуальные средства контроля безопасности помогут быстро развернуть технологии, которые будут препятствовать распространению возможных атак - например, применение микро-периметров для защиты приложений или использование программно-определяемых сетей для обнаружения и смягчения угроз.

Предотвращение DDoS очень важно. Еще один необходимый компонент защиты - это надежное распределенное предотвращение отказов в обслуживании. Хакерские группировки часто используют IoT-устройства, которые массово перейдут на 5G, в качестве своих «виртуальных солдат». Защита от DDoS может сорвать кибер-атаки и обеспечить устойчивость, необходимую для продолжения выполнения основных функций сети IoT. Кроме того, поставщики услуг безопасности должны обеспечивать постоянную оценку уязвимостей и постоянно обновлять информацию об угрозах, чтобы защитить IoT-устройства от попадания в виртуальную армию кибер-преступников.

Ключевые выводы

Поймите, что 5G - это не эволюция 4G, а скорее революционно новая технология, однако переход не произойдет в одночасье. Огромное количество устройств, которые будут подключаться из разных мест на более высоких скоростях, будет напрягать команды безопасности. Организации не смогут точно занть, что каждое подключенное устройство безопасно. Принципы нулевого доверия естественным образом подходят для мира 5G.

Внедрение 5G и граничных вычислений в каждой компании будет уникально. Проектируйте сеть 5G и граничные зоны в соответствии с конкретными бизнес-целями, желаемыми инновациями и отраслевыми параметрами компании. И, поскольку ваш дизайн будет уникальным для потребностей бизнеса, безопасность

также должна быть адаптирована для защиты индивидуальной архитектуры компании.

Наблюдайте и всегда будьте в курсе того, что нуждается в защите. Следите за данными о новых хакерских атаках, которые происходят в вашем регионе и отрасли, и постоянно готовьте свою команду безопасности к оперативной реакции на вторжение. Разверните единую платформу, которая включает в себя интегрированные и постоянно обновляемые данные об угрозах из широкого набора телеметрии, кибер-разведки и других источников данных об угрозах. Оценивайте действия каждого пользователя и проверяйте каждое устройство. Проверка безопасности каждого подключаемого устройства может проактивно предотвратить внедрение преднамеренно или случайно скомпрометированных устройств в сеть.

Установите базовые показатели нормального поведения для сети и пользователей. Будьте готовы к локализации и реагированию на аномалии. Помните, что безопасность «по дизайну» - ваш главный принцип работы. Включите принципы безопасного проектирования в разработку сценариев использования 5G.

Снижайте комплексность систем и известные риски для повышения уровня безопасности. Использование большего количества дублирующих инструментов в собственном операционном центре безопасности (SOC) может привести к увеличению затрат и запутанности результатов работы SOC. При использовании поставщиков услуг безопасности, старайтесь работать с поставщиками, которые обладают самым широким набором возможностей.

Методология исследования

Наш отчет основан на данных опроса 1000 практикующих специалистов по безопасности из США, Канады, Индии, Австралии, Сингапура, Южной Кореи, Франции, Германии, Ирландии и Великобритании, проведенного в сентябре 2020 года. Все респонденты представляют организации с численностью сотрудников более 1 000 человек, чтобы отразить знания более крупных организаций о последствиях прихода 5G для безопасности и готовности к ним. Респонденты были ограничены теми, кто имеет непосредственное представление о планах своих организаций в отношении 5G или обладает ответственностью за принятие решений, связанных с обеспечением безопасности 5G, а также непосредственно IoT, облаков, граничных вычислений и MEC, а также подхода нулевого доверия. Должности респондентов включали CISO, CIO, вице-президентов по безопасности, директоров/менеджеров по IT-операциям, директоров/менеджеров по информационной безопасности и директоров по телекоммуникациям. Респонденты были представлены в различных сегментах рынка, при этом финансовые услуги (19,5%) и промышленное производство (19%) были представлены наиболее широко. На некоторые вопросы участники могли выбрать более одного ответа. В таких случаях сумма ответов не может быть точно округлена до 100%.

Заключение

COVID-19 изменил всю нашу реальность, в том числе и технический ландшафт за счет ускорения перехода к цифровому бизнесу и облачным технологиям. Предприятия все больше обеспокоены внутренними угрозами. По всем признакам, 5G здесь уже сегодня и вскоре его распространение станет повсеместным. Бизнес должны быть готов, так как 5G в конечном итоге проникнет во все организации в той или иной форме.

В данном отчете описано множество сценариев, которые позволят расширить и ускорить связи между людьми и машинами, но они же приведут к появлению новых кибер-атак, которые могут вывести из строя предприятия, коммунальные службы, и даже целые города. В данном исследовании описывается множество возможностей для изменения сети, разгрузки операторов и поставщиков услуг, а также привлечения помощи поставщиков услуг безопасности для обеспечения устойчивости бизнеса.

Готовьтесь к приходу нового мира, начинайте планировать необходимые изменения для обеспечения безопасности сетей по мере того, как планета неумолимо движется к настоящему господству 5G. Текущие методы «пожаротушения» в безопасности были необходимы, но со временем, в новой, программно-определяемой, и виртуализированной граничной сети 5G, у организаций появятся возможности для защиты своего бизнеса более эффективным способами. Стандарт 5G разработан с улучшенным шифрованием и возможностями нарезки сетей, но требует совместной ответственности за безопасность, во многом как это происходит в публичных облаках. Каждый специалист должен помнить об этом.

Перевод выполнен со статьи: https://cybersecurity.att.com