Введение.

«До прихода в компанию Palo Alto Networks я 35 лет служил в вооруженных силах США, причем последние 10 из них посвятил работе в киберпространстве. Во время службы я воочию убедился в том, что шифровальщики – также известные как вирусы-вымогатели. Они представляют собой серьезную угрозу для национальной безопасности. Мы наблюдаем это и сегодня.

Шифровальщики - одна из главных угроз в сфере кибер-безопасности. По данным Identity Theft Resource Center в 2020 году было зафиксировано 878 кибер-атак, 18% из которых были проведены с применением шифровальщиков. Эта угроза находится в центре внимания компании Palo Alto Networks. Наша группа по анализу глобальных угроз «Unit 42» и команда по реагированию на инциденты работали совместно над созданием отчета «Unit 42 Ransomware Threat Report 2021». В этом отчете представлены последние сведения об основных разновидностях вымогателей, финансовых тенденциях и лучших методах обеспечения безопасности, чтобы мы все смогли лучше понимать эту угрозу и противодействовать ей.

Кибер-вымогательство - это прибыльный бизнес. Средний размер выкупа, выплачиваемого организациями в США, Канаде и Европе увеличился с $115 123 в 2019 году до $312 493 в 2020 году – это рост на 171% за год. С учетом изобретения хакерами новых тактик - таких как двойное вымогательство - эта цифра будет только расти.

Организации по всему миру становятся заложниками шифровальщиков, и многие из них вынуждены платить кибер-преступникам, так как сами не в состоянии бороться с этой угрозой по разным причинам - от отсутствия резервных копий до стоимости простоя, которая порой выше, чем сумма выкупа.

Нам необходимо значительно сократить масштабы этой преступной деятельности, поэтому я горжусь тем, что компания Palo Alto Networks является членом группы по борьбе с шифровальщиками в Институте безопасности и технологий Ransomware Task Force (RTF), где я и являюсь сопредседателем.

Деятельность группы направлена на разработку набора рекомендаций по комплексной стратегии, которая бы снизила угрозу вымогательства. Для разработки всестороннего комплекса решений по борьбе с этой актуальной кибер-угрозой, RTF привлекла к работе большой и разнообразный круг экспертов, которые в настоящее время исследуют широкий спектр направлений для выработки рекомендаций. Они используют и всю полезную информацию, которая уже была проделана в этой области и добавляют что-то новое.

Это означает изучение таких вопросов, как:

- Что мы можем сделать, чтобы лучше подготовить организации к атаке шифровальщика?

- Как организации могут понять и наилучшим образом отреагировать на атаку?

- Каковы самые большие препятствия на пути внедрения защиты от шифровальщиков?

- Как можно усложнить проведение атаки для операторов вредоносного ПО?

- Как сделать результат атаки менее разрушительным?

- Как создать решения, адаптированные к различным жертвам атак шифровальщиков?

С весны 2021 года, по мере развития дискуссий, RTF стремится предоставить четкие и действенные рекомендации для лиц принимающих решения как государственного, так и частного секторов. Я считаю, что такие публикации как: «2021 Unit 42 Ransomware Threat Report» помогут нам в стремлении узнать всю возможную информацию об этой угрозе. Это, в свою очередь, позволит нам сообща и соответственно, более эффективно работать над снижением масштабов проблемы вымогательства до более управляемого уровня.»

Джон Дэвис. Генерал-майор армии США в отставке

Вице-президент по работе с государственным сектором Palo Alto Networks

Чтобы оценить текущую угрозу атак шифровальщиков, специалисты Unit 42 по анализу угроз и группы реагирования на инциденты Palo Alto совместно проанализировали ситуацию 2020 года, используя собственные собранные по всему миру данные.

В отчете подробно описаны основные семейства вирусов-вымогателей (со ссылками на оценки уровня угрозы для каждого варианта), средние суммы выкупа, прогнозы в отношении вымогательства, а также практические шаги для немедленного снижения риска атак шифровальщиков.

Киберпреступники требуют и получают больше денег, чем когда-либо.

Примечание: Приведенные ниже данные относятся к США, Канады и Европы.

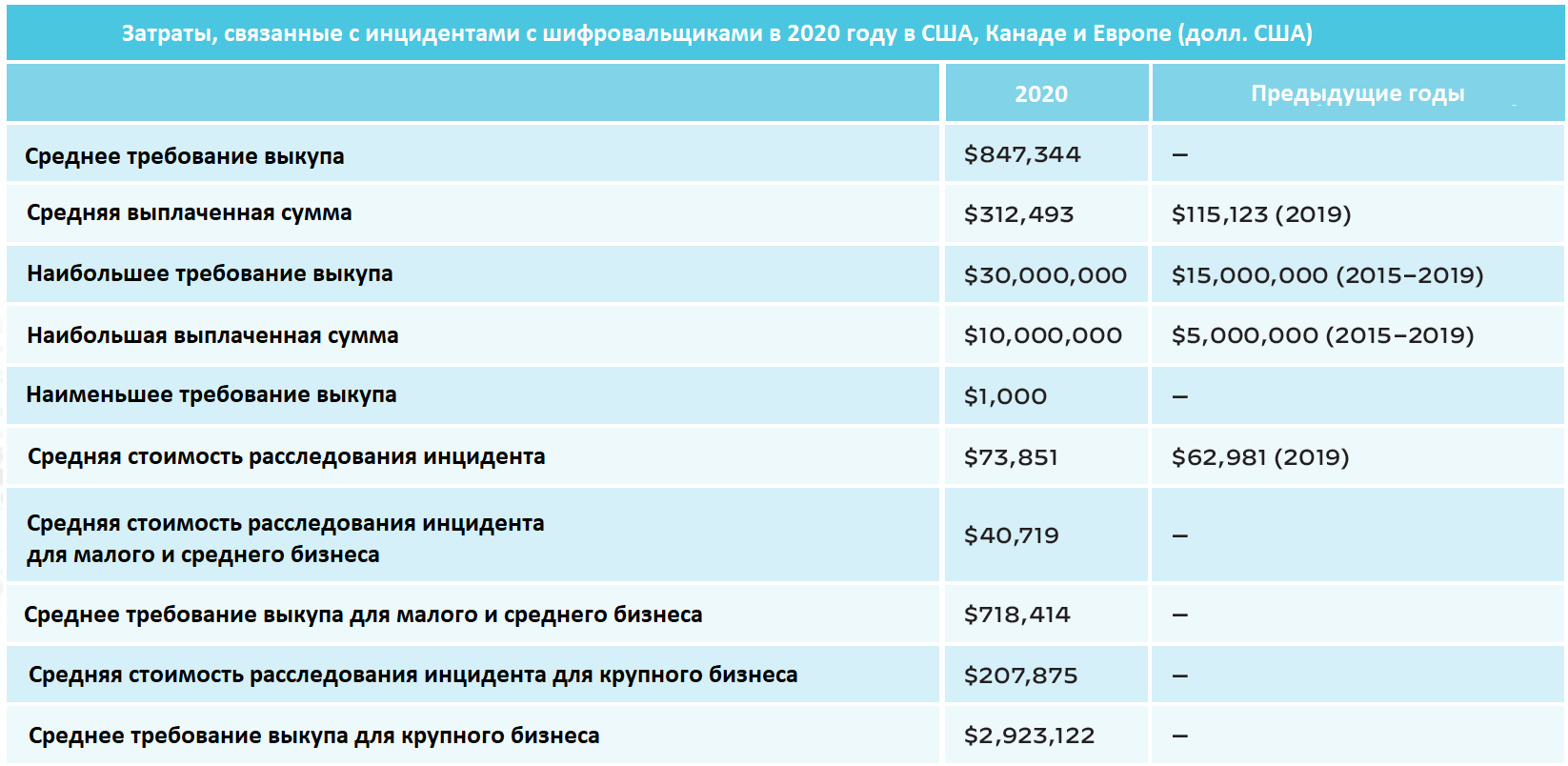

Средний размер выкупа, выплачиваемого организациям увеличился с $115 123 в 2019 году до $312 493 в 2020 году, что показывает рост выкупа на 171%. Кроме того, самая высокая сумма выкупа выплаченная организацией, удвоилась с 2019 до 2020 года - с 5 до 10 миллионов долларов. Киберпреступники становятся все более жадными. С 2015 по 2019 год самое высокое требование выкупа составило $15 млн. В 2020 году крупнейшее требование выросло до $30 млн.

Примечательно, что в 2020 году требования выкупа шифровальщика Maze составили в среднем $4,8 млн. по сравнению со средним показателем в $847 344 по всем семействам вымогателей в 2020 году. Киберпреступники знают, что могут зарабатывать огромные деньги с помощью шифровальщиков и становятся все более амбициозными в своих требованиях.

Организации здравоохранения под прицелом.

Мир изменился когда разразилась эпидемия COVID-19 и операторы шифровальщиков воспользовались пандемией для охоты на организации - особенно в секторе здравоохранения, который был наиболее подверженной кибер-атакам отраслью в 2020. Группы шифровальщиков проводили наглые атаки, пытаясь заработать как можно больше и зная, что медицинские организации, которым необходимо продолжать работать, чтобы лечить пациентов с COVID-19 и помогать спасать жизни, не могут себе позволить блокировку своих систем и с большей вероятностью заплатят выкуп.

Шифровальщик Ryuk выделяется из общей массы. В октябре 2020 года было выпущено совместное предупреждение по кибербезопасности Агентства по кибербезопасности и безопасности инфраструктуры (CISA),

ФБР и Министерства здравоохранения и социальных служб (HHS) США для медицинских организаций об атаках Ryuk.

Эра двойного вымогательства.

Основная тактика вымогателей состоит в следующем: оператор шифрует данные и заставляет жертву заплатить выкуп, чтобы разблокировать данные. В случае «двойного» вымогательства операторы шифровальщиков не только шифруют данные, но и крадут конфиденциальную информацию жертвы. Если компания не платит выкуп, хакеры публикуют данные - причем большинство таких сайтов утечек размещаются в Darknet. Эти хостинги создаются и управляются операторами программ-вымогателей. В настоящее время, по меньшей мере, 16 различных штаммов шифровальщиков угрожают раскрыть данные, используя сайты утечек, и к ним будут присоединяться все новые хакерские группы.

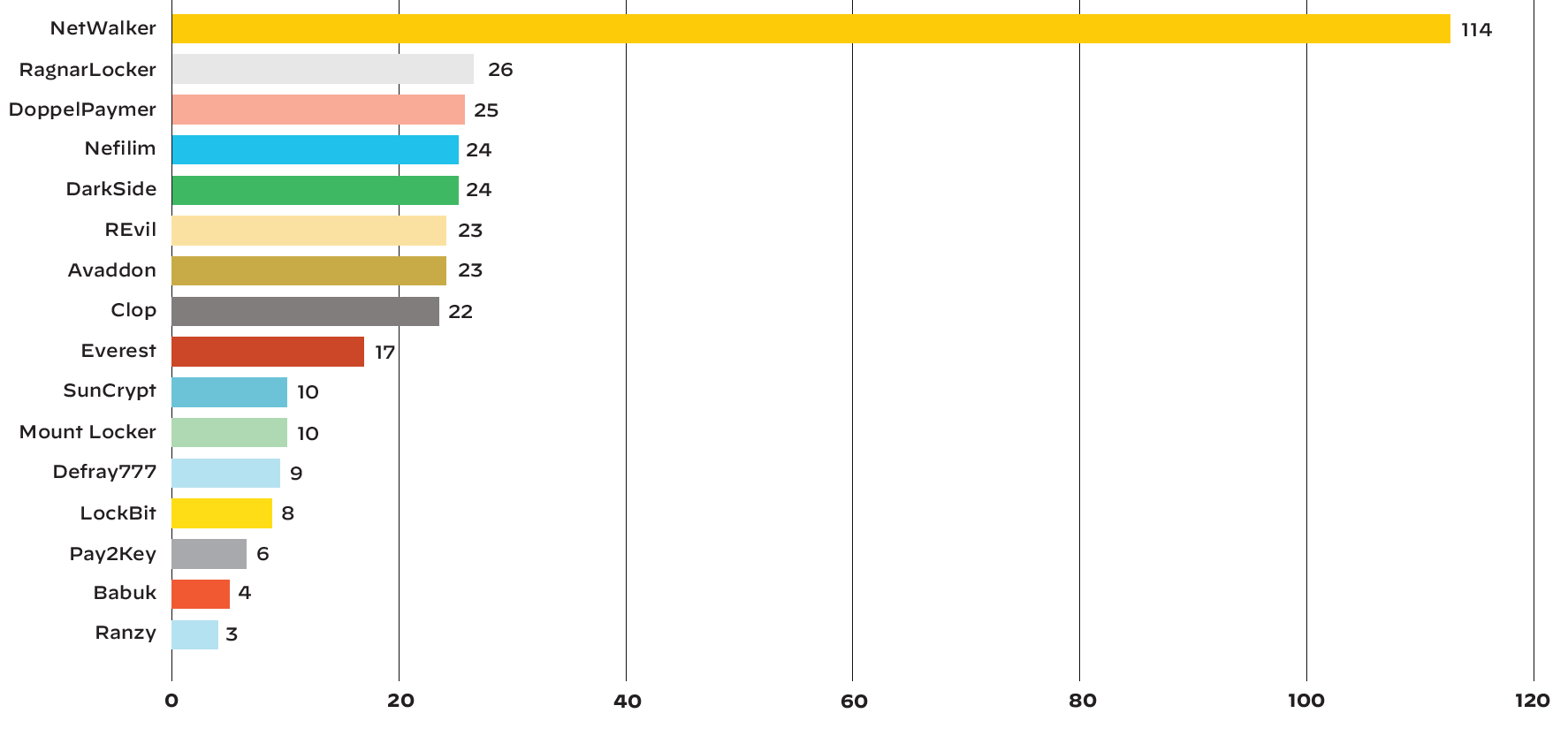

Самое активное семейство программ-вымогателей, которое чаще всего использует эту тактику - NetWalker. С января 2020 года по январь 2021 года операторы NetWalker произвели утечку данных из 113 организаций-жертв по всему миру, что значительно превосходит другие семейства шифровальщиков. RagnarLocker занял второе место - 26 жертв по всему миру. Стоит отметить, что Министерство юстиции США объявило в январе 2021 года, что начало международную координацию правоохранительных действий по пресечению деятельности хакерской группы NetWalker. Управляемый операторами NetWalker домен в Darknet, на котором размещались краденные данные, на текущий момент недоступен.

Обзор активности шифровальщиков в 2020 году.

Пандемия COVID-19.

Злоумышленники используют текущие мировые события, чтобы заставить жертву открыть фишинговое письмо, посетить поддельный веб-сайт или загрузить вредоносный файл. В качестве примера: глобальную пандемию COVID-19 злоумышленники активно используют в атаках шифровальщиков на различные отрасли промышленности. Хотя сектор здравоохранения и был главной мишенью в 2020 году из-за COVID-19, многие другие отрасли также серьезно пострадали от аналогичных инцидентов. Борясь с неустойчивыми финансовыми перспективами в течение всего года, а также с дополнительными проблемами, связанными с работой сотрудников из дома. Многим компаниям пришлось пойти на снижение мер безопасности. В условиях сокращения численности персонала и бюджета, повысить осведомленность о кибер-угрозах и обеспечить защиту оказалось гораздо сложнее.

Изменения в подходе.

Шифровальщики становятся все более простыми в распространении и доступными во многих форматах, предназначенных для различных платформ. Мы наблюдаем сдвиг от попыток веерного распространения вредоносного ПО к более таргетированным кибер-атакам, когда операторы не спеша изучают жертв и их сети следуя более традиционному подходу к проникновению в сеть.

Платформы, на которые направлены атаки.

Помимо того, что шифровальщики массово наблюдаются на Microsoft Windows, Apple macOS и мобильных операционных системах, теперь мы видим, что и Linux становится объектом атак.

Простота и доступность.

Злоумышленники понимают, что шифровальщики, в частности, распространяемые как сервис (RaaS) - основанная на подписке модель - просты в использовании, исключительно эффективны и потенциально прибыльны как от прямых платежей выкупа, так и от продажи ценной информации. Модель RaaS позволяет аффилированным лицам использовать существующее программное обеспечение для проведения атак, получая процент от каждой успешной выплаты выкупа.

Операторы вымогателей продолжают получать доступ к средам жертв с помощью традиционных методов: через фишинг, слабые или скомпрометированные учетные данные протокола удаленного рабочего стола (RDP) и использование уязвимостей приложений/программного обеспечения. Несмотря на то, что в 2020 году удаленная работа стала массовым мировым явлением, методы получения доступа остались прежними. Многие хакерские группы также применяют сторонние вредоносные программы, такие как Dridex, Emotet, и Trickbot для получения первоначального доступа к сети жертвы. Проникнув в сеть, атакующие используют встроенные инструменты, такие как PSExec и PowerShell для разведки сети и расширения ландшафта атаки.

Двойное вымогательство.

Несколько семейств шифровальщиков - NetWalker, RagnarLocker, DoppelPaymer и многие другие, как показано на рисунке 1, продемонстрировали свою способность к извлечению данных и применяют тактику двойного вымогательства. Вместо простого шифрования файлов, операторы сначала копируют данные, чтобы впоследствии получить дополнительный рычаг давления и с большей вероятностью заставить жертву заплатить выкуп. Хакеры угрожают публикацией конфиденциальных данных на общедоступном или Darknet-сайте, хостинги которых создаются и управляются операторами программ-вымогателей. Некоторые операторы дополнительно подтверждают свою осведомленность, о сетевом окружении жертвы отображая данные в виде структуры каталогов.

Представленное на рисунке 1 количество жертв шифровальщиков дает нам представление об огромных масштабах ущерба, который наносят эти кибер-атаки. Наиболее примечательно, что утечки с участием шифровальщика NetWalker возглавляют список с ошеломляющим показателем в 33%, а на другие семейства приходится по 7% и ниже. Важно также подчеркнуть, что были проведены скоординированные международные действия правоохранительных органов с целью уничтожения банды NetWalker 27 января 2021 года. Darknet-сайт с утечками, управляемый операторами NetWalker, более недоступен.

Рис.1.Количество атак по миру в разбивке по семейству шифровальщиков с публикацией данных на «сайтах утечек», янв. 2020 - янв. 2021 гг.

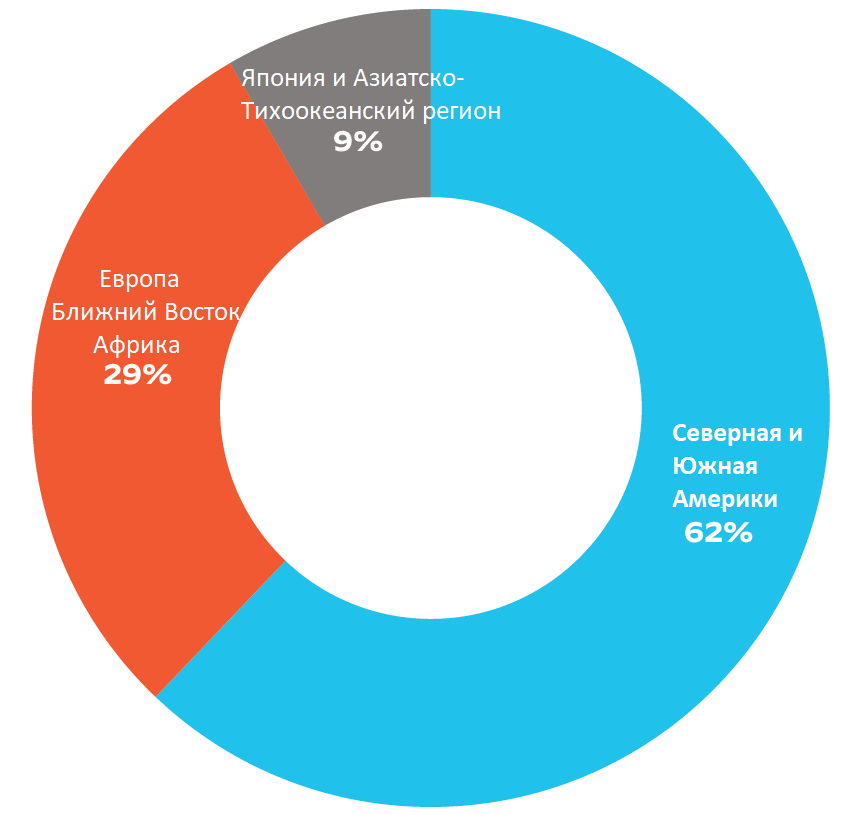

Мы также изучили количество пострадавших организаций с данными, опубликованными на сайтах утечек, по регионам. Как видно из рисунка 2, регион Северной и Южной Америки пострадал больше всего, за ним следуют Европа, Ближний Восток и Африка и Япония и Азиатско-Тихоокеанский регион.

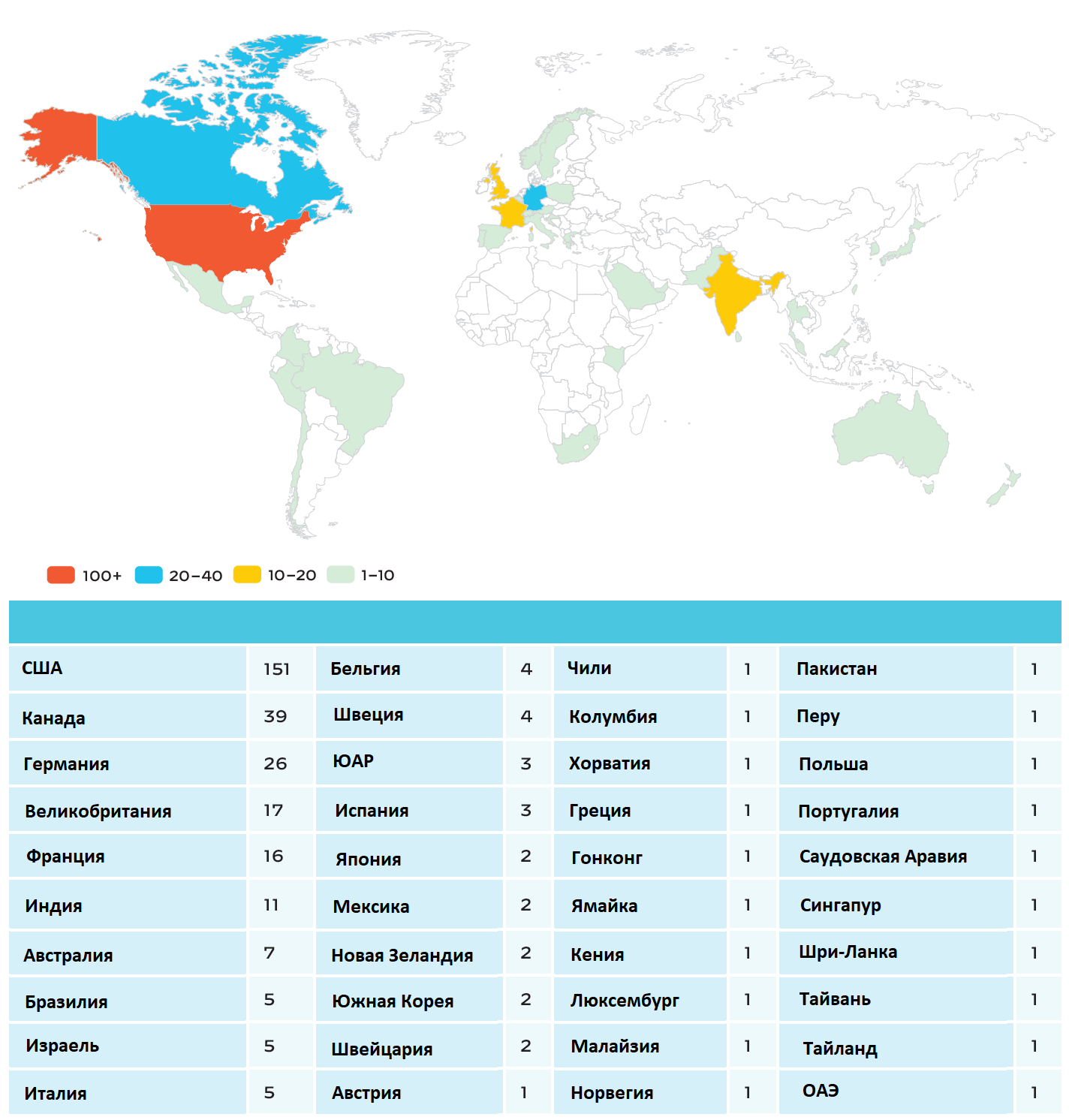

Среди организаций-жертв, чьи данные были опубликованы на сайтах утечек в тройку наиболее пострадавших стран вошли США (47% организаций), Канада (12%) и Германия (8%). Если эти процентные показатели коррелировать с тем, что большая часть организаций фактически платят выкуп, можно сделать вывод что организации в США являются наиболее выгодной мишенью для атак шифровальщиков. Кроме того, учитывая растущее признание решений по кибер-страхованию в таких странах, как США, Канада и Германия, многие компании могут легче решиться заплатить выкуп так как они уже застрахованы и возместят часть финансовых потерь.

Рис.2.Процент от общего числа пострадавших организаций по регионам, янв. 2020 - янв. 2021 гг.

Рис.3.Количество жертв шифровальщиков по странам, янв. 2020 - янв. 2021 гг.

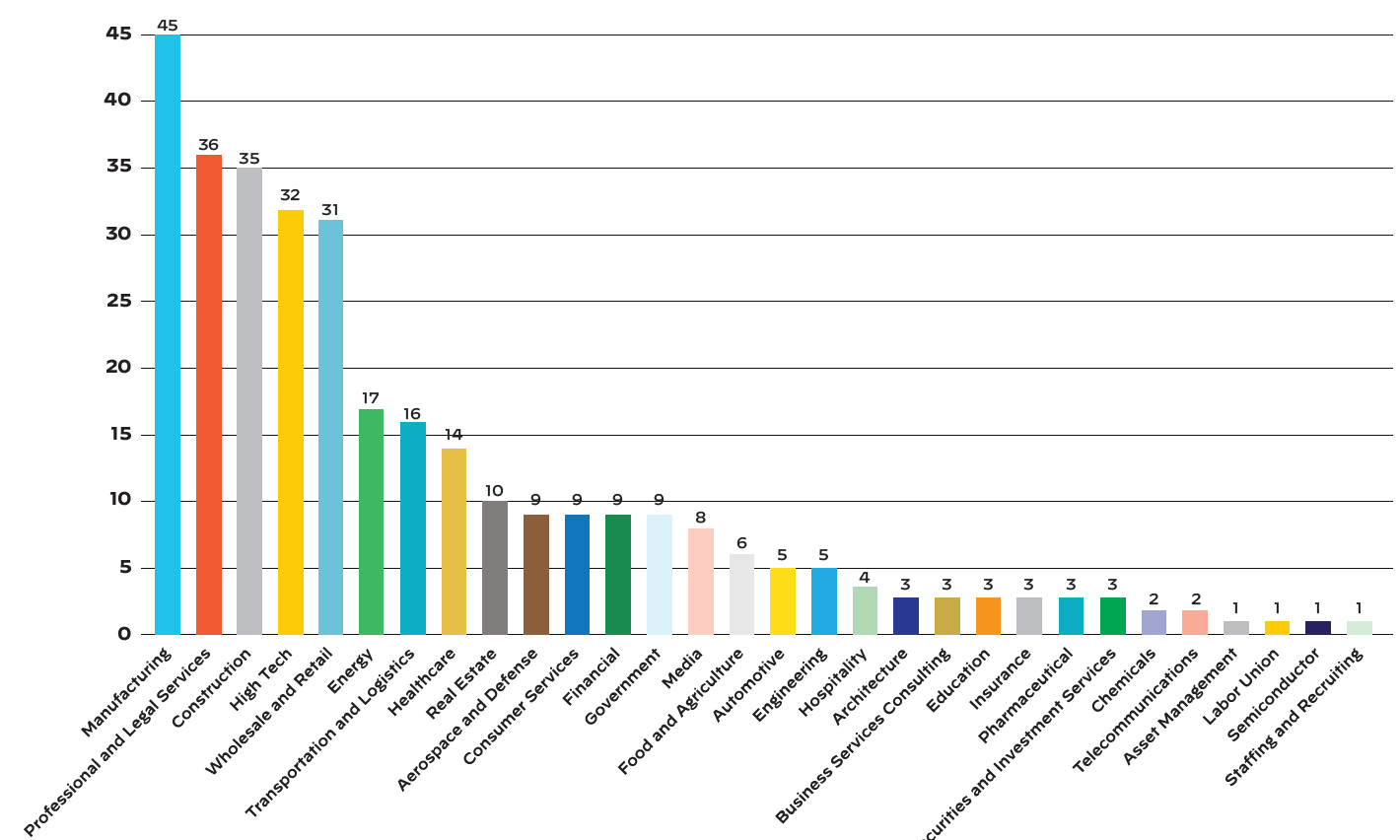

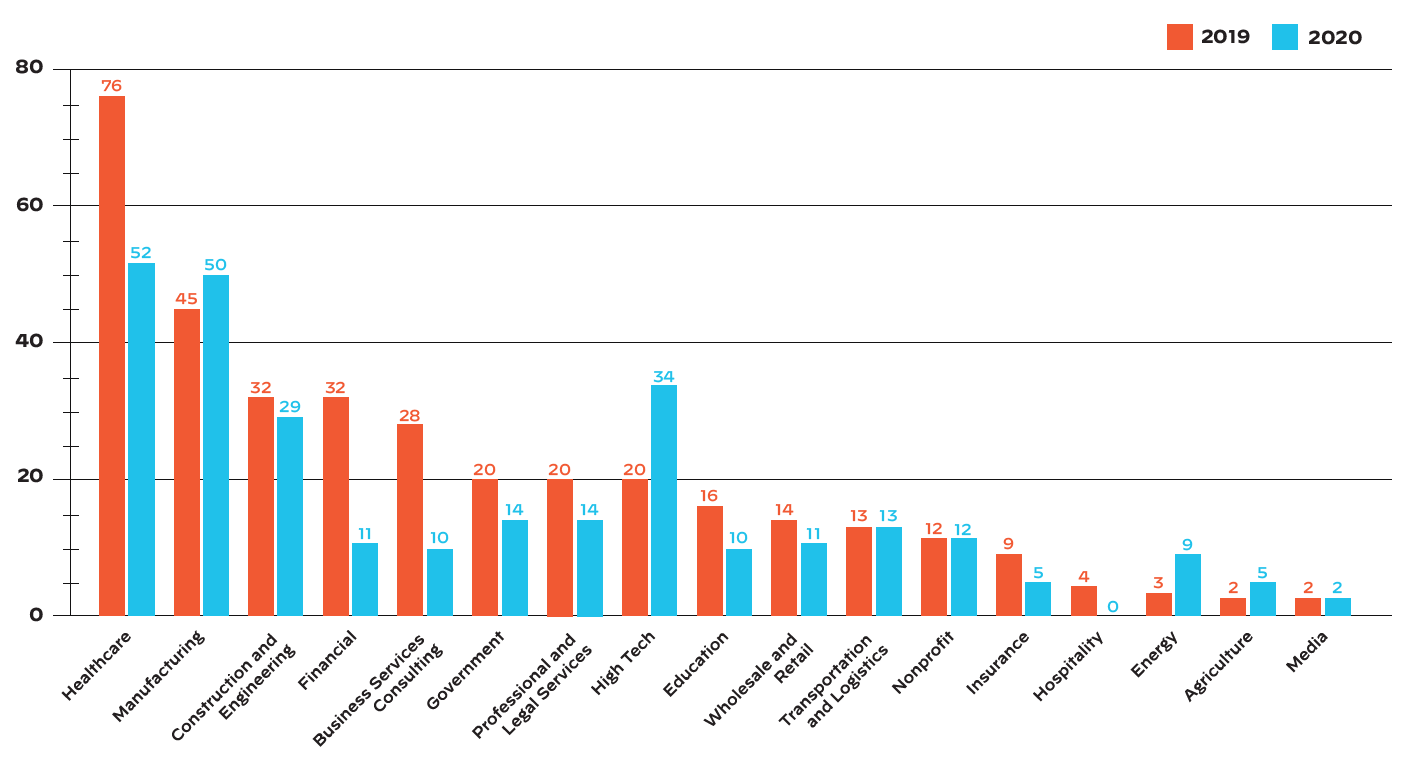

Рис.4.Число жертв шифровальщиков по отраслям, янв. 2020 - янв. 2021 гг.

На рисунке 4 показано количество организаций-жертв чьи данные подверглись утечке с сайтов, контролируемых операторами шифровальщиков, в разбивке по отраслям. Многие атакующие организовывали частичную утечку данных жертв пытаясь оказать давление на пострадавшие организации и заставить их заплатить выкуп в установленный срок, в противном случае операторы угрожали опубликовать полную версию данных. Объем опубликованных данных варьировался от 30 МБ до более чем 1000 ГБ.

Возвращение DDoS-кампаний.

Было выявлено несколько семейств программ-вымогателей, использующих атаки распределенного отказа в обслуживании (DDoS) против веб-сайтов жертв в качестве дополнительного рычага воздействия. Например, операторы шифровальщика Avaddon начали использовать DDoS-атаки против организаций-жертв, которые не сотрудничали с операторами во время переговоров. Эта концепция не нова: в 2016 году и в 2019 году хакеры рассылали по электронной почте угрозы DDoS-атак жертвам если те не соглашались на выкуп. В 2020 году эта разрушительная стратегия появилась вновь.

Расходы на инциденты с атаками шифровальщиков.

От вымогателей страдают организации всех размеров во многих отраслях. По сравнению с 2019 годом мы наблюдаем увеличение количества случаев реагирования на инциденты в нескольких отраслях в США, Канаде и Европе, как показано на рисунке 5. Хотя на этом рисунке показана общая картина по отраслям - он не отражает известный рост числа инцидентов в таких отраслях, как здравоохранение, производство и образование.

В 2020 году инциденты с шифровальщиками были более комплексными и сложными, чем в предыдущие годы, что привело к увеличению длительности и глубины процесса реагирования на инциденты. В частности, в секторе информационных технологий на 65% увеличилось количество связанных с шифровальщиками инцидентов в период с 2019 по 2020 год. Поскольку из-за пандемии COVID-19 организации перешли на удаленную работу, операторы шифровальщиков соответствующим образом адаптировали свою тактику, включая использование вредоносных электронных писем с темами, связанными с пандемией, и даже применение вредоносных мобильных приложений, предлагающих информацию о COVID-19.

Рис.5.Кейсы реагирования на инциденты с Ransomware по отраслям в 2019 и 2020 годах в США, Канаде и Европе.

Кроме того, разработчики вирусов-вымогателей требуют все большие суммы выкупа в США, Канаде и Европе. В 2020 году требуемые суммы составляли в среднем $847 344, часто они запрашивались в форме Bitcoin или крипто-валюты Monero. Сумма выкупа может значительно варьироваться в зависимости от семейства шифровальщика.

Общая стоимость инцидента с шифрованием обычно намного больше, чем сам выкуп. В 2020 году средняя стоимость экспертизы (или расследования инцидента) составила $73 851, даже в случаях когда восстановление из бэкапа считалось приемлемым вариантом решения инцидента для организации. Эта цифра не учитывает другие потенциальные финансовые или иные затраты, в результате чего общая средняя цена инцидента достигает суммы, которая может вывести из строя многие предприятия.

Рис.6. Затраты на инциденты с атаками шифровальщиков.

Распространенные штаммы шифровальщиков в 2020 году.

2020 год был прорывным для программ-вымогателей. Мы увидели как старые, так и новые семейства, сеющие хаос в бизнесах по всему миру. Операторы шифровальщиков воспользовались широко распространенными страхами по поводу COVID-19 и устраивали фишинговые атаки на темы, связанные с пандемией, активно атаковали уже перегруженные отрасли - такие как здравоохранение. Хотя приведенный ниже список и не является исчерпывающим, компания Palo Alto Networks наблюдала эти семейства наиболее часто в течение 2020 календарного года.

Ryuk.

С августа 2018 года многочисленные организации включая правительства, здравоохранение, энергетику и высокие технологии, стали мишенью для шифровальщика Ryuk. В течение 2020 года мы наблюдали значительное увеличение числа атак с использованием Ryuk направленных на образовательные, медицинские и правительственные или военные организации, в основном в США, а также в Великобритании и Канаде. Особо желанной целью были учреждения здравоохранения, вероятно, из-за понимания необходимости их бесперебойной работы и перегруженности в свете продолжающейся пандемии COVID-19. Мы наблюдали как требования выкупа Ryuk выросли с $600 000 до $10 млн. в различных отраслях. Чаще всего переговоры о выкупе велись с учетной записи ProtonMail, а сами средства запрашивались в форме Bitcoin.

Чтобы получить доступ к целевой системе Ryuk успешно взламывал хосты с помощью вредоносных макросов в фишинговых документах, использовал сторонние вредоносные программы - такие как Trickbot, BazaLoader и Emotet - и применял техники эксплойтов, позволяющие вредоносному ПО обходить продукты для защиты конечных точек. В некоторых случаях Ryuk устанавливался через несколько недель или даже месяцев после того, как на рабочей станции жертвы были обнаружены вредоносные программы с бэкдором, такие как Trickbot. Как минимум в одном случае он был развернут в нерабочее время с использованием учетных записей бэкап-сервисов. Получив доступ к системе, операторы Ryuk используют RDP-соединения для развертывания Ryuk в сети жертвы. Во время активного заражения Ryuk закрывает и шифрует все файлы, включая свой собственный вредоносный документ, который привел к первоначальной загрузке. Файл под названием «RyukReadMe» помещается в систему, а такие инструменты, как PowerShell и Windows Management Instrumentation (WMI), используются для разведки сети, избегая при этом обнаружения. Считается, что шифровальщик Ryuk связан с хакерской группой Wizard Spider.

Более подробную информацию о Ryik можно найти в блоге Unit 42.

Maze (ChaCha).

Шифровальщик Maze, вариант семейства ChaCha, впервые был замечен в мае 2019 года, а в начале 2020 года его активность увеличилась в геометрической прогрессии. Используя вредоносные фишинговые документы Microsoft Word и Excel, Maze атаковал организации многих отраслей по всему миру используя уязвимые внешние сервисы с помощью наборов эксплойтов, таких как Spelevo, для получения доступа к рабочим станциям жертв. Среди затронутых Maze отраслей - финансы, здравоохранение, транспорт и логистика, высокие технологии, телекоммуникации, а также многие другие отрасли в США, Великобритании, Канаде, Франции и Швейцарии.

В конце 2020 года Maze начал доставлять свой код с применением виртуальных машин, чтобы избежать обнаружения. Эта новая техника была впервые замечена в операциях RagnarLocker и позволяет шифровальщику развертываться в виде виртуальной машины почти на каждом зараженном устройстве. Maze распространялся через образ виртуального диска VirtualBox в формате Windows MSI. Также в MSI-файл был включен гипервизор VirtualBox, используемый для запуска виртуальной машины. В некоторых случаях операторы развертывали шифровальщика через несколько дней после установления своего присутствия в сети. В атаках Maze также используются различные инструменты, включая Cobalt Strike, Mimikatz, PowerSploit и ProcDump, во время кампаний.

Перед шифрованием файлов операторы Maze могли извлекать данные для дальнейшего использования в качестве дополнительного рычага при требовании выкупа - угрозы раскрыть украденные данные размещались на специальном сайте утечек. В 2020 году требуемые суммы выкупа составили в среднем $4,8 млн., что значительно больше среднего требования выкупа в размере $847 344 по всем семействам шифровальщиков в 2020 году. Прямая связь с операторами осуществлялась через Tor-сайт.

В ноябре 2020 года владельцы Maze объявили о своем уходе со сцены. Тем не менее, их наследие, похоже, продолжает жить в шифровальщике Egregor, который появился незадолго до этого заявления. Подобные действия повторяют схему хакерской группы GandCrab, которая объявила о своем уходе в мае 2019 года, но затем вернулась под именем REvil.

Более подробную информацию о Egregor и Maze можно найти в блоге Unit 42.

Defray777.

Defray777, также известный как RansomEXX и Target777, был впервые обнаружен в 2017 году. Работающая полностью в оперативной памяти, это первая программа-вымогатель, которая имеет отдельные исполняемые файлы для Windows и для Linux, при этом версия для Windows шифрует все файлы, а вариант для Linux - только указанные через аргумент командной строки каталоги. Ближе к концу 2020 года и в 2021 году операторы Defray777 начали демонстрировать свою способность к выводу конфиденциальных данных из сети жертвы и данные, связанные с жертвами этого шифровальщика, начали появляться в Darknet. Defray777 связан с хакерской группой PyXie и был нацелен на здравоохранение, образование, производство, правительство, строительство и машиностроение, а также высокотехнологичные отрасли в США, Канаде, Австралии, Японии, Франции и Бразилии.

В период с февраля по октябрь 2020 года мы наблюдали применение Defray777 вместе с такими вредоносными программами, как Trickbot и IcedID. Как и многие другие семейства шифровальщиков, Defray777 чаще всего распространяется через фишинговые электронные письма, содержащие вредоносные документы Microsoft или использующие уязвимости программного обеспечения. Defray777 запускается с помощью Cobalt Strike после установки вредоносного бэкдора , например Vatet, и после шифрования переименовывает файлы, используя расширение файла формата.[уникальный идентификатор][восьмизначное шестнадцатеричное число] содержащее «777» или «.txd0t». Требования выкупа этого шифровальщика были зафиксированы в диапазоне от $16 000 до $42 000 в Bitcoin.

Более подробную информацию о Defray777 можно найти в блоге Unit 42.

WastedLocker.

Одним из самых новых имен в мире программ-вымогателей является WastedLocker. По крайней мере с мая 2020 года WastedLocker активно используется против множества отраслей бизнеса - в первую очередь против тех, в которых предполагаемое количество активов велико, что в конечном итоге приводит к особо крупным суммам выкупа - $10 млн. и более. WastedLocker связан с группой под названием Evil Corp, той же самой группой, которая ответственна за Dridex и BitPaymer.

В период с июня по сентябрь 2020 года команда Unit 42 наблюдала, как WastedLocker атаковал компании, работающие в различных сферах в США и Великобритании. Атаки WastedLocker были чрезвычайно успешны благодаря некоторым особенностям вредоносной программы – в частности, способности, маскироваться под поддельное обновление браузера или другого программного обеспечения. WastedLocker был разработан с учетом техник уклонения от средств защиты, он имеет механизм обхода поведенческих методов обнаружения вредоносного ПО в антивирусном программном обеспечении и прозрачно шифрует кэшированные документы в памяти. Операторы WastedLocker также были замечены за использованием стандартных готовых инструментов (например, Cobalt Strike и PSExec) не только для первоначального доступа, но и для разведки систем, латерального перемещения, а также для связи с CnC-серверами.

Более подробную информацию о WastedLocker можно найти в блоге Unit 42.

GandCrab и REvil.

Появившийся в январе 2018 года вымогатель GandCrab нанес значительный удар по карманам многих организаций. Несмотря на объявление о прекращении операций в мае 2019 года и арест одного из активных операторов в июле 2020 года, а также общедоступный дешифратор для нескольких версий этой программы, мы продолжали наблюдать попытки заражения GandCrab в многочисленных организациях на протяжении всего 2020 года. Более того, до ноября 2020 года GandCrab составлял примерно 45% от наблюдаемых штаммов шифровальщиков собранных с помощью телеметрии Unit 42.

В апреле 2019 года появился шифровальщик REvil (также известный как Sodinokibi), нацеленный на профессиональные и юридические сервисы, производственные предприятия, СМИ и коммуникации, оптовую и розничную торговлю, строительство, машиностроение и энергетику в США, Австралии, Канаде, Финляндии и Гонконге. Эта программа-вымогатель разработанная, вероятно, авторами GandCrab, продолжала следовать традиционному принципу ransomware-as-a-service, предпочитая уязвимости RDP или фишинг для получения первоначального доступа. Попадая в систему, вредоносная программа пытается инициировать DNS-запросы к нескольким доменам, после чего устанавливается TLS 1.0 соединение. В январе 2020 года операторы REvil начали использовать методы двойного вымогательства, сообщая жертвам, что обнародуют украденные данные, если выкуп не будет выплачен. Требования о выкупе запрашивались в Bitcoin и Monero в размере от $18 000 до $1,3 млн.

Более подробную информацию о GandCrab и REvil можно найти в блоге Unit 42.

NetWalker.

NetWalker (иногда называемый MailTo) - это еще один вариант шифровальщика, который также публикует данные жертв в темной паутине, от утечек данных NetWalker пострадало более 100 организаций в период до начала 2021 года. NetWalker активно применяется с августа 2019 года и нацелен на правительственные организации, здравоохранение, производство, транспорт и логистику, энергетику в США, Канаде, Саудовской Аравии, Франции и других странах мира. Организации-жертвы столкнулись с требованиями выкупа в размере от $100 000 до $2 млн. в Bitcoin.

NetWalker основан на PowerShell и выполняется непосредственно в памяти с помощью рефлективной загрузки. Доставка вредоносной программы происходит через фишинговые электронные письма, слабые учетные данные RDP или открытые VPN и веб-приложения, также часто NetWalker распространяется через удаленное выполнение Server Message Block (SMB) с помощью PSExec.

В январе 2021 года сайты Tor, использовавшиеся для связи с жертвами NetWalker, были уничтожены благодаря скоординированным международным усилиям правоохранительных органов. NetWalker является сторонником «партнерской» модели распространения шифровальщиков. Хотя многим зараженным жертвам было предложено общаться с операторами через Tor, по крайней мере, в одном случае жертвы получали сообщения от операторов по обычной электронной почте. Основной сайт связи, возможно, был закрыт, однако вредоносная программа все еще существует, как и возможность создания новых способов взаимодействия с жертвами. NetWalker связан с хакерской группой Circus Spider.

Более подробную информацию о NetWalker можно найти в блоге Unit 42.

DoppelPaymer.

Еще один штамм вымогателей, появившийся в 2019 году и прочно вошедший в дело в 2020, - DoppelPaymer, потомок вредоносной программы BitPaymer. В качестве первоначального вектора заражения DoppelPaymer использовал поддельные обновления программного обеспечения. После установки поддельное обновление загружает и запускает вредоносное ПО второй волны атаки - например, Dridex - на зараженную систему. Готовые инструменты пост-эксплойта, такие как Cobalt Strike, PowerShell Empire и Mimikatz, также были замечены при заражении DoppelPaymer, как и PSExec (специально для облегчения латерального перемещения в зараженной среде). В дополнение к этому использовался инструмент под названием Process Hacker, который может применяться для завершения служб безопасности и системных процессов.

Как и многие хакеры, операторы DoppelPaymer подхватили тенденцию двойного вымогательства. В феврале 2020 года они запустили сайт утечек, угрожали продать данные жертв в Darknet, и даже создали Twitter-аккаунт для всеобщего ознакомления с фактами взломов. Кроме того, по данным ФБР, операторы DoppelPaymer даже звонили жертвам по телефону, чтобы заставить их заплатить выкуп.

Что касается самих жертв, операторы DoppelPaymer атаковали государственные и местные органы власти, а также такие отрасли, как оптовая и розничная торговля, производство, финансы, и т.д. в США, Канаде, Мексике и других странах. Требования выкупа DoppelPaymer в 2020 году были относительно высокими и составляли от $50 000 до $1,5 млн., первоначально запрашиваемые в Bitcoin. DoppelPaymer, возможно, связан с группой Indrik Spider.

Более подробную информацию о DoppelPaymer можно найти в блоге Unit 42.

Dharma.

Dharma (также известно как CrySIS и Wadhrama) - одно из старейших программ-вымогателей, которые активно используются, и сегодня было впервые обнаружено в 2016 году. Этот шифровальщик, как правило, распространяется через поддельные установочные файлы программного обеспечения или фишинговые электронные письма и эксплуатирует незащищенные или слабые RDP-серверы. Dharma пытается повысить привилегии с помощью SMB. Файлы часто шифруются с использованием расширения .cezar. Однако и многие другие расширения файлов были замечены после шифрования. Исходный код Dharma продавался на хакерских форумах всего за $2 000. Доступность исходного кода таких вредоносных программ, как Dharma, может означать их широкую интеграцию с другими вредоносными программами, что приводит к более успешным и разрушительным атакам.

Целью Dharma были страховые компании, транспорт и логистика, высокие технологии, здравоохранение и правительственный сектор в США, Италии, Японии и Индии с акцентом на малый и средний бизнес. Требования выкупа сильно варьируются, наблюдались как низкие - $1 000, так и высокие - $150 000 запросы выкупа в bitcoin. Операторы Dharma, похоже, предпочитают общаться с жертвами через обычную электронную почту. Вместо использования анонимайзеров, таких как Tor, как многие другие семейства шифровальщиков, операторы Dharma используют различные бесплатные почтовые сервисы, такие как Tutanota, Gmail, Foxmail и ProtonMail.

Более подробную информацию о Dharma можно найти в блоге Unit 42.

Phobos.

Еще одна вредоносная программа, появившаяся на арене шифровальщиков примерно в декабре 2019 года - Phobos. Это предположительно вариант вымогателя Dharma, использующий фишинг с применением вредоносных документов Word или URL-адресов, а также незащищенные или слабозащищенные RDP для получения первоначального доступа к системе жертвы. Phobos использует SMBv2 для латерального перемещения. Файлы часто шифруются с использованием расширения .phobos, но со временем были замечены и другие расширения формата .[ID][Email].[расширение]. Операторы Phobos также могут предложить расшифровать один или несколько файлов в качестве доказательства возможности расшифровки и делают это бесплатно в качестве жеста доброй воли.

В течение 2020 года Phobos атаковал в основном малый и средний бизнес в сфере финансов, образования, производстве, профессиональных и юридических услугах, страховании, высоких технологиях, строительстве и машиностроении, здравоохранения и энергетики в США, Португалии, Бразилии, Сейшельских островах, Румынии, Индонезии, Германии и Японии. Выкуп запрашивался в Bitcoin и варьировался от $8 000 до $50 000.

Более подробную информацию о Phobos можно найти в блоге Unit 42.

Zeppelin.

Zeppelin - предположительно вариант Buran/VegaLocker - активно используется как минимум с ноября 2019 года. Эта программа-вымогатель может быть развернута в нескольких конфигурациях и создает два разных

ключа реестра для хранения ключей шифрования. Эти ключи довольно специфичны и заметны, так как содержат строку «Zeppelin».

В 2020 году Zeppelin атаковал отрасли здравоохранения, высоких технологий, производства, финансов и недвижимости в США, Канаде, Болгарии, Японии, Южной Корее, Франции и Тайване. В основном, Zeppelin разворачивался через слабые RDP-серверы, вредоносную веб-рекламу и фишинговые письма с вредоносными макросами. Также следует отметить, что этот вариант вымогателя специально проверяет IP-адрес системы и не будет полностью запущен, если система находится в Беларуси, России, Украине или Казахстане. Это указывает на то, что операторы могут находиться в регионе СНГ.

Как и другие семейства шифровальщиков, Zeppelin демонстрирует способность к двойному вымогательству и заинтересованность в краже документов, как для продажи, так и для шифрования. Суммы выкупа, требуемые Zeppelin, были относительно похожи в разных отраслях, варьируясь от $13 000 до $ 35 000 в Bitcoin.

Более подробную информацию о Zeppelin можно найти в блоге Unit 42.

Будущее шифровальщиков.

Анализируя активность шифровальщиков в 2020 году, и оглядываясь на последние несколько лет, легко заметить тенденции развития рынка и то, какие его компоненты развивались быстрее, чем ожидалось.

Ransomware-as-a-Service.

Широкая успешность атак шифровальщиков говорит нам о том, что все большее количество финансово мотивированных хакеров будет продолжать появляться на сцене. Злоумышленники всех мастей постоянно ищут организации, на которые можно было бы напасть, и они знают, что шифровальщики не только эффективны, но и не требуют больших затрат, особенно если использовать модель ransomware-as-a-service. Мы ожидаем, что все больше и больше кибер-преступников будут следовать этой модели.

Увеличение количества разновидностей и возможностей.

Некоторые из наиболее распространенных семейств вымогателей, которые мы наблюдали в 2020 году, существовали менее года. Новые и обновленные варианты вредоносного ПО будут продолжать разрабатываться и внедряться в качестве самостоятельного агента или вместе со сторонними вредоносными программами. Кроме того, поскольку Linux все чаще становится мишенью для атак, очевидно, что злоумышленники будут продолжать наращивать возможности для поражения всех видов систем.

Дальнейшее распространение двойного вымогательства.

Техники доказательства компрометации и двойного вымогательства также явились миру в 2020 году, но сейчас их популярность резко возросла. По меньшей мере, 16 различных вариантов программ-вымогателей теперь угрожают обнародовать данные, и новые штаммы, вероятно, продолжат эту тенденцию. В этом смысле использование Tor и других анонимных сервисов также будет продолжать расти. Использование анонимных сервисов делает более сложным для исследователей безопасности и правоохранительных органов отслеживание действий и выявление индикаторов, которые могут быть использованы для защиты сети.

Увеличение сумм выкупа.

Максимальная сумма выкупа всего за несколько лет выросла с $500 до более чем $30 млн. (удвоившись с $15 млн. в 2019 году до $30 млн. в 2020 году). До тех пор, пока злоумышленники продолжают получать деньги, требования будут продолжать расти. Лишь немногие операторы требуют выкуп не в крипто-валюте, обычно отдавая предпочтение Bitcoin, хотя в нескольких инцидентах, которые мы наблюдали, запрашивалась Monero.

Продолжение эксплуатации привычного.

Успех атакующих во многом заключается в их способности уклоняться от обнаружения. Хакеры будут продолжать проникать в сети, используя традиционный фишинг и слабые учетные данные, а также инструменты, характерные для целевых сред. Это включает использование фреймворков для пост-эксплойта, таких как Cobalt Strike, PowerShell Empire и PowerSploit.

Заключение и рекомендации.

Защита от атак шифровальщиков аналогична защите от других вредоносных программ, но сами атаки представляют собой гораздо более высокий риск для организаций.

Первоначальный доступ.

Методы получения первоначального доступа относительно одинаковы для всех вариантов шифровальщиков. Организациям следует поддерживать осведомленность пользователей в вопросах информационной безопасности и проводить обучение пользователей по вопросам безопасности электронной почты, а также рассмотреть способы выявления и устранения вредоносных сообщений как только они попадают в почтовый ящик сотрудника. Организациям также следует обеспечить надлежащее управление обновлениями и проверять, какие сервисы могут быть открыты для доступа в Интернет. Службы удаленного рабочего стола должны быть правильно настроены и защищены, по возможности используя принцип наименьших привилегий с политикой, позволяющей выявлять шаблоны, связанные с брутфорс-атаками.

Резервное копирование и восстановление данных.

Организациям следует продолжать создавать резервные копии своих данных и внедрять соответствующий процесс восстановления. Атакующие могут шифровать и резервные копии, поэтому следует убедиться, что все резервные копии надежно хранятся в автономном режиме. Процессы восстановления должны быть внедрены и отрепетированы с критическими заинтересованными сторонами, чтобы минимизировать время простоя и затраты организации в случае атаки шифровальщика.

Системы безопасности.

Наиболее эффективными формами защиты от шифровальщиков является защита конечных точек, фильтрация URL-адресов или веб-защита, внедрение систем расширенного предотвращения угроз (например, песочницы) и анти-фишинговые решения, развернутые на всех корпоративных средах и устройствах. Хотя эти решения не гарантируют полного предотвращения атаки, они значительно снизят риск заражения от распространенных вариантов вредоносов и обеспечат разнообразие мер противодействия, атаке позволяя одной технологии построить линию защиты, когда другая может оказаться неэффективной.

Возможности Palo Alto Networks.

Облачные сервисы безопасности позволяют использовать сетевой эффект от тысяч клиентов, использующих различные технологии безопасности, для координации оперативной информации и обеспечения последовательной защиты по всем известным векторам атак. Развернутые в нашей линейке брандмауэры нового поколения с поддержкой технологии ML - аппаратные PA-серии, программные VM-серии и CN-серии, а также облачный Prisma Access - наши сервисы устраняют пробелы в покрытии, создаваемые разрозненными инструментами сетевой безопасности:

- Служба противодействию вредоносному ПО WildFire обнаруживает активность, связанную с известными и неизвестными программами-вымогателями, а также другие угрозы на файловой основе.

- Фильтрация URL может быть настроена на блокировку доступа к URL-адресам подозрительных категорий, не позволяя хосту обращаться по HTTP к веб-серверу, на котором, по мнению Palo Alto Networks, размещено подозрительное содержимое/вредоносное ПО.

- Threat Prevention использует функции брандмауэра для проверки всего трафика и автоматического предотвращения известных угроз, независимо от порта, протокола или SSL-шифрования, противодействуя угрозам на каждом этапе атаки. Этот сервис также может обнаруживать атаки методом перебора, если включен профиль Vulnerability Protection.

- Enterprise DLP предотвращает вывод конфиденциальных данных организации за пределы корпоративной сети.

Cortex XDR содержит модуль защиты от шифровальщиков, а также модуль противодействия эксплойтам и защиты от вредоносного ПО. Модуль направлен на борьбу с шифрованием, связанным с вымогателями и другими сопутствующими вредоносными программами, а также на обнаружение латерального перемещения атакующих. Мониторинг локальной системы и поведенческий анализ угроз выявляют аномальные действия и вредоносные файлы.

Cortex XSOAR помогает ускорить обнаружение и устранение последствий при обнаружении шифровальщика, автоматизируя процесс обогащения данных пользователей и рабочих станций, блокирования вредоносных активностей, а также карантина зараженных конечных точек и пользователей.

Посетите Palo Alto Networks Cyberpedia, чтобы узнать больше о предотвращении атак шифровальщиков.

О Unit 42.

Unit 42 - Разведка угроз и реагирование на инциденты.

Команда Unit 42 объединяет элитную группу кибер-исследователей и специалистов по реагированию на инциденты для защиты нашего цифрового образа жизни. Имея глубоко укоренившуюся репутацию компании, предоставляющей лучшие в отрасли данные об угрозах, Unit 42 расширила сферу своей деятельности предоставляя самые современные услуги по реагированию на инциденты и управлению кибер-рисками. Наши консультанты будут выступать в качестве надежных партнеров для быстрого реагирования и локализации угроз, чтобы вы могли, чтобы вы могли сосредоточиться на своем бизнесе.

Cortex.

Cortex - операционный пакет безопасности компании Palo Alto Networks, предлагающий расширенное обнаружение и реагирование на угрозы.

Cortex XDR - основанное на искусственном интеллекте решение для защиты конечных точек, которое объединяет данные с конечных точек, сети и облака для обеспечения полной осведомленности о ситуации на хосте.

Cortex XSOAR - это самая комплексная в отрасли платформа для оркестрирования, автоматизации и реагирования на угрозы безопасности, помогающая автоматизировать расследование и реагирование для быстрого уничтожения шифровальщиков и ограничить воздействие атаки на вашу сеть.

Strata.

Cloud-Delivered Security Services легко интегрируется с ведущей в отрасли платформой Next-Generation Firewall для координации разведданных и обеспечения защиты по всем векторам атак.

Методология исследования.

Группы разведки угроз и реагирования на инциденты Unit 42 сотрудничали в создании этого отчета об угрозах шифровальщиков. Информация в этом отчете была получена на основе анализа имеющихся данных об угрозах за 2020 календарный год и, где это уместно, за 2015-2019 годы.

Исследователи Unit 42 проанализировали данные о сайтах утечек, доступные в Darknet и в публичном интернете, данные о глобальных угрозах, доступные из внутренних и внешних источников, и данные о реагировании на атаки, предоставленные группой реагирования на инциденты Unit 42 в США, Канаде и Европе.

AutoFocus.

Служба контекстной разведки угроз AutoFocus предоставляет разведывательные, аналитические и контекстные данные необходимые для понимания угроз в вашей сети. Для определения самых распространенных штаммов шифровальщиков использовался следующий набор данных:

- Проанализировано 19 568 сетевых сессий;

- 164 уникальных образца вредоносного ПО.

Unit 42 и реагирование на инциденты

Услуги Unit 42 по реагированию на нарушение данных предоставляются в случае любого инцидента, связанного с кибер-безопасностью, включая заражение шифровальщиком. В случае атаки вымогателя специалисты Unit 42 проводят экспертный криминалистический анализ, помогая быстро локализовать атаку, и предоставляют жертвам ключевую информацию об ответных мерах, чтобы обеспечить восстановление операций быстро и эффективно.

За 2019 и 2020 календарные годы 252 расследования атак шифровальщиков, которые включают данные предприятий всех размеров во многих отраслях, с выборочными данными, начиная с 2015 года, были использованы для анализа тенденций в активности шифровальщиков в США, Канаде и Европе.

Сайты утечек.

Команда Unit 42 изучила данные за период с января 2020 года по январь 2021 года, доступные на общедоступных сайтах утечек и в Darknet, чтобы понять, какие организации подвергаются атакам со стороны операторов программ-вымогателей. Данные проанализированные для этого отчета, представляют собой сводку информации от:

- 337 организаций-жертв;

- 56 отраслей;

- 5 регионов мира;

- 39 стран.

Перевод сделан со статьи: https://start.paloaltonetworks.com