Введение

Внезапный и стремительный глобальный переход рабочей силы на удаленную работу, подстегнутый вспышкой пандемии коронавируса, заставил организации по всему миру вносить значительные изменения в свою инфраструктуру чтобы их чтобы их сотрудники могли продуктивно и комфортно работать не выходя из дома.

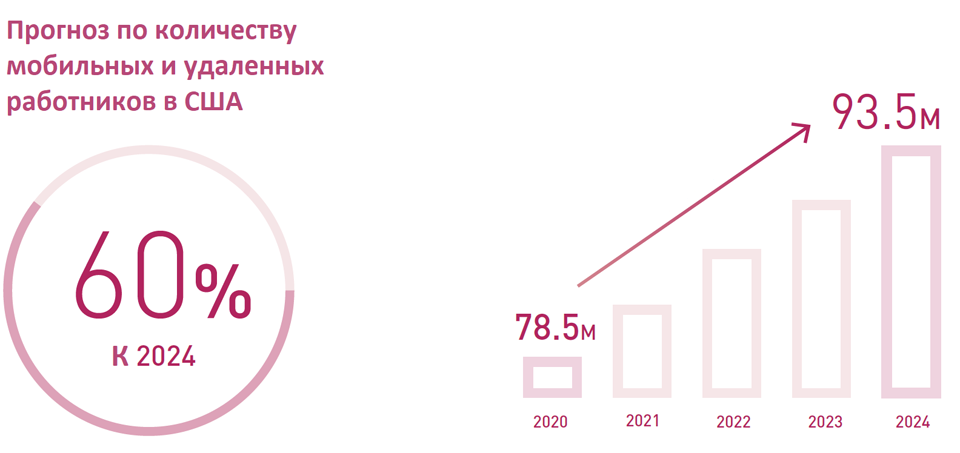

Рис.1. Рост числа удаленных и мобильных работников в США

Этот переход к удаленной работе не исчезнет в ближайшее время даже после массового распространения вакцин от COVID-19. Согласно новому прогнозу компании IDC, в США численность мобильных работников будет продолжать расти устойчивыми темпами в течение следующих четырех лет, увеличившись с 78,5 миллионов мобильных работников в 2020 году до 93,5 миллионов в 2024. Более того, к концу прогнозируемого периода, по прогнозам IDC, на долю удаленных работников будет приходиться почти 60% от общего числа работников в США.

В этой новой парадигме мобильные устройства используются чаще, чем когда-либо, для доступа к корпоративным системам, как для рутинных, так и для критически важных задач. Это значительно расширило ландшафт кибер-атак и сделало мобильное устройство более восприимчивым к угрозам, таким как фишинговые атаки (получение паролей и пр.), вредоносные приложения, атаки «man-in-the-middle» (ретрансляция связи между двумя людьми), руткиты (приложение для сбора данных) и многое другое.

Действительно, исследователи Check Point отмечают постоянный рост количества атак и утечек данных, которые происходят через мобильные устройства. Таким образом становится очевидно, что «новая нормальность» означает более многочисленные и более изощренные угрозы мобильной безопасности, что требует надежной мобильной безопасности, для дальнейшего развития бизнеса.

Чтобы помочь организациям понять где находятся потенциальные уязвимости, как их используют хакеры и как защититься от атак, Check Point представляет данный отчет по мобильной безопасности. В этом документе мы рассматриваем ландшафт мобильных угроз, который доминирует в 2020 году, включая произошедшие кибер-атаки, а также объясняем почему мобильная безопасность корпоративного уровня - это единственный способ снизить кибер-риски и опередить преступников в условиях нового мира.

Нитсун Зив, Вице-президент по предотвращению угроз

Check Point Software Technologies

Методология исследования:

Отчет основан на данных, которые были собраны с 1 января 2020 года по 31 декабря 2020 года с участием 1800 организаций, которые развернули систему «Harmony Mobile» - (решение Check Point для защиты от мобильных угроз, ранее известное как «SandBlast Mobile»). Информация, содержащаяся в данном документе, также основана на всесторонних исследованиях, проведенных аналитическим и исследовательским подразделениями «Check Point Research», а также на данных, предоставленных различными поставщиками средств мобильной безопасности и изданиями, посвященными безопасности.

Ключевые выводы

«В 2020 году мы наблюдали постоянное расширение ландшафта кибер-угроз, 97% организаций столкнулись с мобильными угрозами по нескольким самым популярным векторам - приложения, сети, устройства и уязвимости» - Check Point Research.

В течение последнего года исследователи Check Point наблюдали увеличение количество атак и утечек данных через мобильные устройства. 97% организаций сталкивались с мобильными угрозами, а 46% - с тем, что хотя бы один сотрудник загрузил вредоносное мобильное приложение, которое угрожало сети и данным. Мы видим как угрозы для мобильной конечной точки стали серьезнее чем когда-либо и в современном мире такие угрозы должны быть хорошо учтены каждой организацией.

Основные выводы исследования:

- COVID-19 – новая приманка для атак на приложения, опытные злоумышленники используют озабоченность населения пандемией через вредоносные приложения, которые маскируются под поставщиков помощи и профильных услуг во время кризиса.

- Шифровальщики стали мобильными, например- «Lucy» - распространяемый как сервис ботнет и дроппер (семейство вредоносных программ) для Android-устройств.

- Мобильные устройства по своей природе уязвимы, что продемонстрировано в Achilles, исследовании компании Check Point где было отмечено что более 400 уязвимых фрагментов кода было обнаружено в чипе DSP компании Qualcomm. Важность этой находки невозможно недооценить, поскольку Qualcomm поставляет чипы для более чем 40% рынка мобильных телефонов.

- Управление мобильными устройствами (MDM) является новым мощным вектором кибер-атак, например нового варианта вредоноса «Cerberus», который заразил более 75% устройств одной компании через корпоративный MDM.

- Основные хакерские группировки переносят фокус на мобильные устройства проводя тщательно продуманные и изощренные целевые атаки и совершенствуя свой арсенал инструментов, которые еще не были замечены на мобильных устройствах.

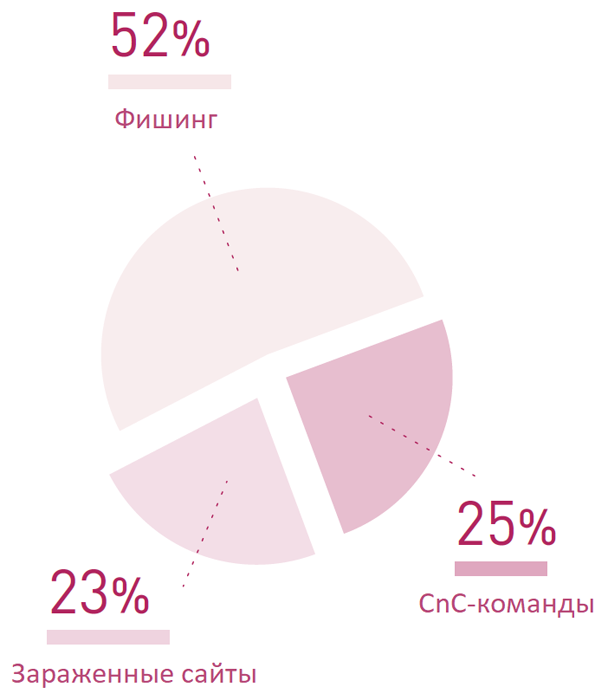

Сеть: сердце мобильных атак

Почти каждая организация в нашей исследовательской выборке испытала хотя бы одну атаку вредоносного ПО на мобильные устройства в 2020 году. И 93% этих атак произошли в сети устройства. Большинство таких атак направлены на то, чтобы закрепиться на устройстве пытаясь обманом заставить пользователя установить вредоносную полезную нагрузку через зараженные веб-сайты или URL-адреса. Кроме того, почти все сетевые атаки либо представляют собой фишинг с попыткой украсть учетные данные жертвы и выдать себя за жертву в продолжении атаки, либо передача команд и управления вредоносной программе, которая уже находится на устройстве.

Рис.2. Сетевые атаки по типам

Опасайтесь MitM!

Не защищенные должным образом сети представляют серьезную угрозу для мобильных устройств. Например - когда сеть недостаточно защищена злоумышленники могут перехватывать трафик с помощью атак типа «человек-в-середине» (MitM) или заманить сотрудников в нелегальные или несанкционированные точки доступа Wi-Fi.

Одной из наиболее опасных угроз в этом контексте является перехват трафика. Он часто осуществляется с помощью нелегальных точек доступа, которые пользуются знакомыми и надежными именами (SSID) публичных точек доступа Wi-Fi.

Пользователи могут увидеть знакомое название компании или бренда и подключиться к точке не задумываясь. Хотя некоторые из этих названий точек доступа явно неправильно написаны (например, Starbuckz), многие из них выглядят вполне легально и пользователи могут даже иметь в памяти своего устройства эту точку доступа, что приводит к автоматическому подключению.

Мобильные приложения: каждый под угрозой

Согласно исследованию, опубликованному в отчете Check Point Cyber Security Report 2021, в 46 % организаций хотя бы один сотрудник загружал вредоносное мобильное приложение, которое нацелено на сети и данные что делает эту угрозу значительной и она должна быть в поле зрения каждой организации.

Топ-5 мобильных вредоносов 2020:

1. Hiddad

2. xHelper

3. Necro

4. PreAMo

5. Guerilla

Ниже представлены некоторые из наиболее опасных угроз, связанных с загрузкой приложений в 2020 году.

Банковские трояны, трояны удаленного доступа и дропперы

Банковские троянские вредоносные программы используются для кражи личных или корпоративных данных путем получения мошеннического доступа к средствам и установки дополнительных вредоносных программ на устройство после первоначального заражения. Более активное использование мобильных устройств во время карантина по всему миру также может быть ответственным за значительный рост числа банковских троянов.

Хакер Guildma представил троян «Ghimob», который способен совершать операции на счетах в финансовых учреждениях Бразилии, Парагвая, Перу, Португалии, Германии, Анголы и Мозамбике.

Недавно обнаруженный Eventbot атакует цели в США и Европе, в то время как Thiefbot нацелен на турецких пользователей. Список продолжают Blackrock, Wroba, TrickMO и другие, что явно демонстрирует серьезный рост активности банковских троянов.

Атаки, связанные с темой COVID-19

Атаки, вызванные пандемией, используют целый ряд вредоносных программ, нацеленных на кражу пользовательской конфиденциальной информации или получение мошеннических доходов от сервисов премиум-класса - мобильные трояны удаленного доступа (MRAT), банковские трояны и премиум-дозвонщики.

Распространенные уязвимости приложений

Среди приложений в которых в 2020 году были обнаружены крупные уязвимости присутствуют самые популярные в мире социальные сети, включая Facebook, Instagram, WhatsApp:

- Facebook: В ноябре 2020 года в Facebook Messenger через программу «bug bounty» была обнаружена уязвимость, которая могла бы позволить хакеру позвонить пользователю и прослушивать его через устройство даже если бы на звонок не ответили.

- Instagram: В сентябре 2020 года компания Check Point объявила, что обнаружила критическую уязвимость в Instagram, которая могла быть использована для удаленного выполнения кода на телефоне.

- WhatsApp: Check Point также обнаружила уязвимость в WhatsApp, которая при использовании приведет к сбою приложения и потере данных. Кроме того, в обновлении, выпущенном в конце 2020 года, WhatsApp опубликовал 15 новых CVE.

Проблемы Google Play.

Но не только социальные сети изобиловали уязвимостями. Библиотека Google Play Core Library, интерфейс взаимодействия приложений с магазином Google Play Store, также имела уязвимость для удаленного выполнения произвольного кода. Если вредоносное приложение использует эту уязвимость, оно может получить возможность выполнения кода внутри популярных приложений и иметь тот же доступ, что и целевое приложение. По оценкам, 8% всех приложений Google Play были скомпрометированы этой уязвимостью с сентября 2019 года.

Новые и развивающиеся угрозы

Вредоносные приложения: угрозы, которые вышли на первый план в 2020 году и которые, как ожидается, будут с нами в 2021 году, включают в себя связанные с COVID-19 вредоносные приложения. Кроме того, существует Tekya Clicker, который был обнаружен в 24 детских играх и 32 утилитарных приложениях в Google Play, что еще раз подчеркивает, что в Google Play Store по-прежнему могут находиться вредоносные приложения.

Дозвонщики: Премиум-дозвонщики - еще одна угроза, о которой следует знать. К ним относятся WAPDropper, вредоносная программа под Android, которая подписывает жертв на премиум-сервисы операторов связи, и вредонос Joker, заражение которым приложений в Google Play выросло на 100% и три новых варианта которого были выявлены в 2020 году.

Кликеры: В этой группе угроз в 2020 году большой распространенностью отличилась кампания кликера семейства Haken, которую исследователи Check Point обнаружили в начале года. Эта кампания была запущена в Google Play через восемь вредоносных приложений которые собрали более 50 000 загрузок. Возможности этого кликера включают в себя завладение как можно большим количеством устройств для получения незаконной прибыли.

Вредоносная реклама.

Два наиболее распространенных типа рекламного мошенничества, генерируемого приложениями, включают «грубые» рекламные сети, которые показывают рекламу за пределами приложений и автокликеры, которые имитируют взаимодействие жертвы с рекламой. Помимо ущерба, который они наносят издателям, они также влияют на пользовательский опыт разряжая батарею устройства и компрометируют владельца устройства похищая данные и позволяя совершать финансовые махинации через подписку на сервисы.

Устройства: уязвимы по своей природе

В исследовании «Achilles», о котором говорилось ранее, мы представили тот факт что по меньшей мере 40% мобильных устройств в мире по своей природе уязвимы для кибер-атак. Как мы видим, уязвимости присущи не только операционным системам мобильных устройств, но и их аппаратному обеспечению. Это означает, что когда угроза глубоко укоренилась в устройстве она часто тщательно скрыта и, как правило, атакует врасплох, когда пользователи и организации менее всего подготовлены.

Влияние аппаратных уязвимостей

Если уязвимость носит аппаратный характер, как, например, в случае с чипом Qualcomm DSP - атака может привести к следующим последствиям для пользователей:

- Злоумышленники могут украсть информацию включая фотографии, видео, записи звонков, данные микрофона в реальном времени, GPS и данные о местоположении, и многое другое, причем без какого-либо вмешательства со стороны пользователя.

- Злоумышленники могут вывести мобильный телефон из строя, в результате чего владельцу придется сбросить устройство к заводским настройкам что приведет к безвозвратному удалению содержимого устройства.

- Вредоносные программы и другой вредоносный код могут полностью скрыть свою деятельность и сделаться неустранимыми.

Влияние аппаратных операционных систем

Android.

В 2020 году в Android были обнаружены многочисленные уязвимости, наиболее серьезные из них могут позволить удаленное выполнение кода в контексте привилегированного процесса. Эта уязвимость позволяет злоумышленнику устанавливать программы, просматривать, изменять или удалять данные, а также создавать новые учетные записи с полными правами.

StrandHogg - еще одна новая уязвимость с повышением привилегий, которая позволяет хакерам получить доступ практически к любому приложению.

Что касается хороших новостей - Samsung исправила «бескликовую» уязвимость, которая затрагивала все смартфоны компании с 2014 года, а также уязвимость, вызывающую сбои в работе устройств при получении обновлений безопасности.

iOS.

Основные уязвимости, обнаруженные в iOS в 2020 году:

- Ошибка «входа в систему с помощью Apple», которая делает любую учетную запись уязвимой для атаки с целью перехвата;

- «Бескликовая» уязвимость, которая позволяет злоумышленникам удаленно выполнять код и атаковать другие устройства через отправку электронных писем, которые потребляют много памяти;

- Эксплойт, который может привести к перезагрузке любого находящегося в радио-диапазоне устройства iOS без вмешательства пользователя;

- CheckRa1n и ROM - уязвимости для джейлбрейка;

- LightSpy - модульная вредоносная программа, использующая уязвимость удаленного выполнения кода в браузере Safari. Этот вредонос перехватывает данные из iOS Keychain, который отвечает за обработку хранящихся на устройстве учетных данных.

MDM: Мощный вектор атаки

В течение 2020 года компания Check Point наблюдала событие с далеко идущим значением, а именно - впервые корпоративный MDM был использован в качестве вектора атаки.

К сожалению, самая примечательная особенность MDM, и, возможно, причина его существования - единый центральный контроль над всеми мобильными устройствами - также является его главной слабостью.

Если MDM взломан - то взломана и вся мобильная сеть.

Именно так новый вариант вредоносной программы «Cerberus» заразил более 75% устройств одной их компаний через корпоративный диспетчер мобильных устройств. Эта вредоносная программа очень опасна поскольку после ее установки она может собирать большое количество конфиденциальных данных, включая учетные данные пользователей, и отправлять их на удаленный командно-контрольный C&C-сервер.

Главные действующие лица

Мобильные устройства стали очень привлекательной целью для различных хакерских групп, таких как APT-C-35 (DoNot), APT-C-50 (DomesticKitten), RoamingMantis и APT-C-23 (Hamas), которые проводят тщательно продуманные и изощренные целевые атаки с использованием мобильного арсенала с новыми и передовыми возможностями.

Например:

- Инструменты машинного обучения используются для обхода механизмов проверки роботов, таких как капча;

- Хакеры успешно крадут ключи шифрования для популярных приложений;

- Атакующие активно используют уязвимости ОС и популярных приложений, среди прочего.

Заслуживает внимания недавно обнаруженная кампания Firestarter хакерской группы DoNot, которая использует легальный сервис Google - Firebase Cloud Messaging - чтобы уведомить своих авторов о местонахождении заражённой конечной точки, и поэтому ее очень трудно обнаружить.

Существует также Rampant Kitten, продолжающаяся операция по слежке со стороны Ирана, которая нацелена на иранских экспатов и диссидентов в течение многих лет и была раскрыта Check Point. Обновление 2020 года для вредоносной программы Rana для Android позволяет осуществлять слежку через Whatsapp и Telegram. Также была обнаружена вредоносная программа для шпионажа Hamas для Android.

Кроме того, мобильные программы-шифровальщики, которые долгое время ассоциировались с традиционным не-мобильными ландшафтом угроз, по мнению Check Point, также превратились в одну из основных мобильных угроз.

Как отмечалось ранее, одна из самых больших угроз в 2020 году - ботнет и дроппер для Android-устройств «Lucy», работающий по принципу «вредоносное ПО как сервис» (MaaS). Помимо Lucy широкое распространение получил MalLocker.B - еще один вредонос, который крайне трудно обнаружить и которому удается обходить многие доступные средства защиты.

Угрозы на горизонте

Как мы уже видели, в 2020 году ландшафт мобильных угроз породил многочисленные новые и серьезные проблемы безопасности. В 2021 году и далее мы рекомендуем каждой организации принять во внимание следующее при разработке стратегии безопасности на предстоящий год:

Комплексность мобильных угроз растет

Исследователи Check Point отмечают растущую сложность функциональности вредоносного ПО и используемой атакующими инфраструктуры, а также контрмер, которые они используют чтобы избежать обнаружения.

Вредоносное ПО продолжает развиваться и адаптироваться к новым техникам и методам, которые используются поставщиками систем безопасности для защиты пользователей и их устройств от злоумышленников, пытающихся получить доступ.

Вредоносы становятся «нативными»

Все больше и больше вредоносных программ реализуют вредоносное поведение используя нативный код, что затрудняет обнаружение вредоносного поведения поставщиками систем безопасности. В качестве примера можно привести Haken, Tekya и Joker.

Кроме того, из-за того, что вредоносное поведение реализуется в «родном» коде его становится сложнее анализировать и, следовательно, сложнее обнаружить.

Растет распространение дропперов

Еще одним прогнозом на 2021 год является переход от «прямого вредоносного ПО» в официальных на магазинах приложений в сторону использования «дропперов», которые используются злоумышленниками для управления доставкой вредоносной нагрузки или чтобы обойти оценку безопасности официальных магазинов.

Вредоносы все чаще используют сторонние хосты для распространения

Исследователи Check Point также заметили, что все больше и больше вредоносных программ отходит от внедрения вредоносного кода в легальные приложения. Напротив, теперь они предпочитают получать код со стороннего хоста.

Например, Joker стремится к гибридному подходу с вариантом когда вредонос получает код в виде закодированных строк классов, которые декодируются и загружают вредоносную нагрузку при получения команд от командно-контрольного сервера.

Все крутится вокруг денег

Мошеннические рекламные доходы и банковские трояны также должны быть в поле зрения каждой организации. Не новость, что злоумышленники руководствуются финансовыми соображениями и ищут все новые и новые методы получения дохода от мошенничества, но новостью является рост числа приложений, которые занимались рекламным мошенничеством в течение последнего года, причем большее внимание, чем когда-либо, уделяется злоупотреблению моделью CPI.

RainbowMIX, например, провела одну кампанию рекламного мошенничества в Google Play собрав более 240 приложений для Android которые были загружены более 14 миллионов раз. По оценкам, это привело к тому, что агентства ежедневно получали более 15 миллионов показов рекламы что значительно повлияло на пользовательский опыт, удобство использования, производительность батарей а также облегчило для вредоносных программ второй стадии осуществление финансового мошенничества и кражу конфиденциальной информации.

«Harmony mobile» и мобильная безопасность

Check Point помогает организациям по всему миру защитить мобильные устройства с помощью системы «Harmony Mobile».

Harmony Mobile - это решение для защиты от мобильных угроз, которое обеспечивает безопасность корпоративных данных, защищая мобильные устройства сотрудников по всем векторам атак - включая сеть, приложения и операционную систему.

Разработанное для снижения затрат на администрирование при увеличении числа пользователей, оно идеально вписывается в существующую мобильную среду, быстро развертывается и масштабируется, а также защищает устройства не влияя на работу пользователей и конфиденциальность.

Уникальные возможности Harmony Mobile:

- Предотвращение загрузки вредоносных приложений;

- Предотвращение фишинга во всех приложениях;

- Предотвращение MitM-атак;

- Блокирование доступа зараженных устройств к корпоративным приложениям;

- Обнаружение передовых методов джейлбрейка и рутинга, а также эксплойтов ОС.

Функция проверки приложений MARS в Harmony Mobile позволяет администраторам безопасности легко анализировать новые приложения и проводить внутреннюю проверку приложений во время цикла разработки, обеспечивая всестороннюю проверку безопасности и конфиденциальности для утверждения приложений в инфраструктуре организации.

О Check Point Software

Check Point Software Technologies Ltd. является ведущим поставщиком решений по кибербезопасности для государственных и корпоративных предприятий по всему миру. Ее решения защищают клиентов от кибер-атак с лидирующим в отрасли показателем выявления вредоносных программ, шифровальщиков и других видов атак. Check Point предлагает многоуровневую архитектуру безопасности, которая защищает облачные, сетевые данные и информацию, хранящуюся на мобильных устройствах, а также предоставляет наиболее полную и интуитивно понятную систему управления безопасностью с одной точкой контроля. Check Point защищает более 100 000 организаций всех размеров по всему миру.

Перевод сделан со статьи: https://pages.checkpoint.com