Введение.

В прошлом году мир перешел в онлайн, что потребовало от команд безопасности быстрой адаптации, а эволюция ландшафта кибер-атак и сложных цифровых экосистем поставила новые вызовы перед командами кибер-безопасности. Безопасность также становится все более автоматизированной чтобы идти в ногу с новыми угрозами, однако компании все еще сталкиваются с трудной задачей когда речь заходит о расширении опыта и охвате меняющегося цифрового ландшафта. Автоматические сканеры помогают организациям защищаться от известных угроз, однако для того, чтобы связать воедино несколько слабых мест в системе безопасности и помочь клиенту избежать взлома, требуется персональный творческий подход.

Хакеры справились с проблемами прошлого года: от поддержки поспешных цифровых преобразований бизнеса до выделения большего количества времени на защиту поставщиков медицинских услуг. В отчете «2021 Hacker Report» год мы отмечаем разнообразный и надежный опыт крупнейшего мирового сообщества хакеров и их партнерские отношения с командами кибер-безопасности, с которыми они работают.

Рис.1.Ключевые выводы отчета

Хакерское сообщество.

С момента выпуска отчета «2019 Hacker Report» два года назад сообщество HackerOne удвоилось и насчитывает более миллиона зарегистрированных активистов. Хотя большая часть сообщества все еще учится, число представивших отчеты о различных уязвимостях в 2020 году хакеров увеличилось на 63%. Это на 143% больше, чем в 2018 году, что свидетельствует о росте навыков и опыта членов сообщества, поскольку организации и отрасли по всему миру инвестируют в решения, основанные на привлечении пентестеров.

Только в 2020 году участники HackerOne заработали $40 млн. долларов, что способствовало достижению рубежа в $100 млн. выплат за информацию об уязвимостях на платформе HackerOne за все время работы. С 2019 года девять хакеров заработали на платформе более $1 млн., а один активист преодолел отметку в $2 млн.в 2020 году.

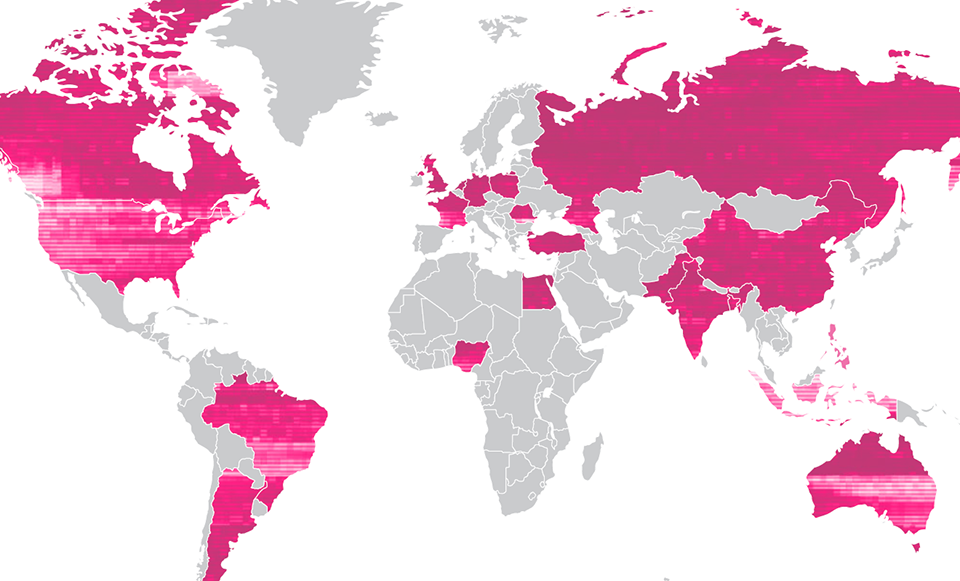

Рис.2.География участников проекта HackerOne

|

|

Я – пентестер!

|

Большинство (82%) членов сообщества определяют себя как частично занятых хакеров, а 35% имеют постоянную работу. Несмотря на то, что большинство утверждает что они - самоучки, многие имеют техническое образование: 37% хакеров изучали информационные технологии после окончания ВУЗа, а 20% имеют квалификацию в области компьютерных наук.

Хакерство остается популярным занятием для поколения Z, 55% активистов составляют люди в возрасте до 25 лет. Хакерство прокладывает путь в их будущее: 33% воспользовались своими навыками для получения работы, а 23% планируют продолжать свою карьеру в области информационной безопасности в составе внутренней группы безопасности. Хакеры повышают уровень безопасности организации с помощью поиска ошибок и начинают привносить свои навыки и хакерское мышление в функции внутренней безопасности.

Мотивации хакеров.

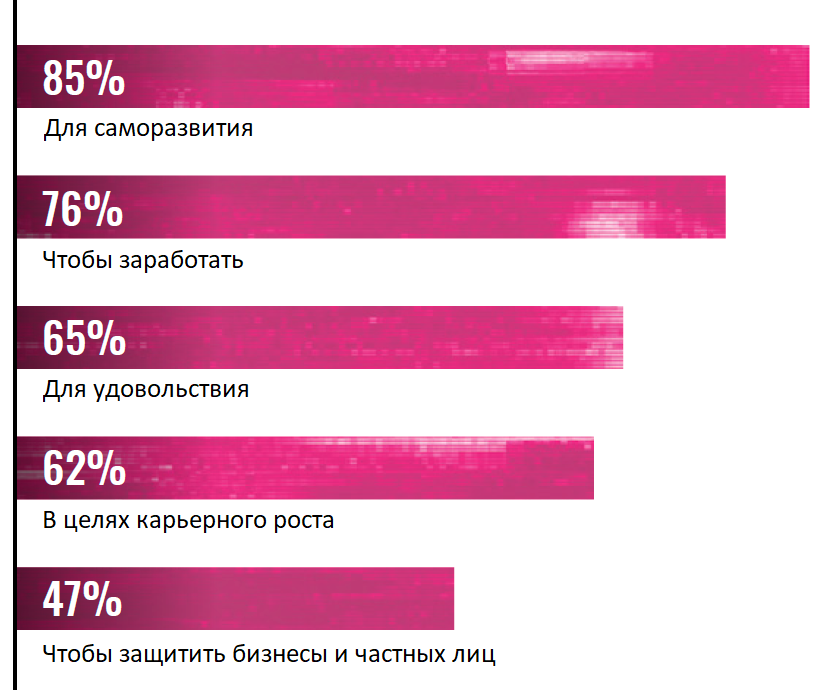

От хакеров с частичной занятостью до постоянных пентестеров, сообщество хакеров привносит разнообразие подходов, наборов навыков и философий в компании, которые приглашают активистов для тестирования. Мотивация хакеров - не только деньги. Хотя большая часть (76%) мотивированы вознаграждениями, 85% пентестеров также делают это чтобы учиться и расширять свой технический арсенал, а 62% участников занимаются взломом для продвижения по карьерной лестнице. Хакеров также мотивирует желание принести пользу миру: 47% хакеров занимаются хакерством для защиты предприятий и частных лиц от киберугроз.

Когда хакеры находят ошибку, они хотят сообщить о ней. Но если очевидный канал для сообщения недоступен, активисты встают перед выбором: ничего не делать или раскрыть уязвимость публично. Программа раскрытия уязвимостей (VDP) - это бесплатный формализованный метод для получения сообщений об уязвимостях любыми организациями. VDP инструктирует хакеров о том как отправлять отчеты об уязвимостях и определяет обязательства компании перед хакерами по обработке отчетов, но при этом не стимулирует исследования с помощью вознаграждений. Несмотря на отсутствие денежного вознаграждения, 47% сообщества активно участвуют в VDP. Более того, 51% тех, кто исследует по VDP, занимаются этим из чувства ответственности перед сообществом, 79% делают это, чтобы учиться, и 57% - чтобы повысить свою репутацию на платформе.

Рис.3.Почему хакеры занимаются хакерством?

|

|

Я взламываю исключительно для VDP

|

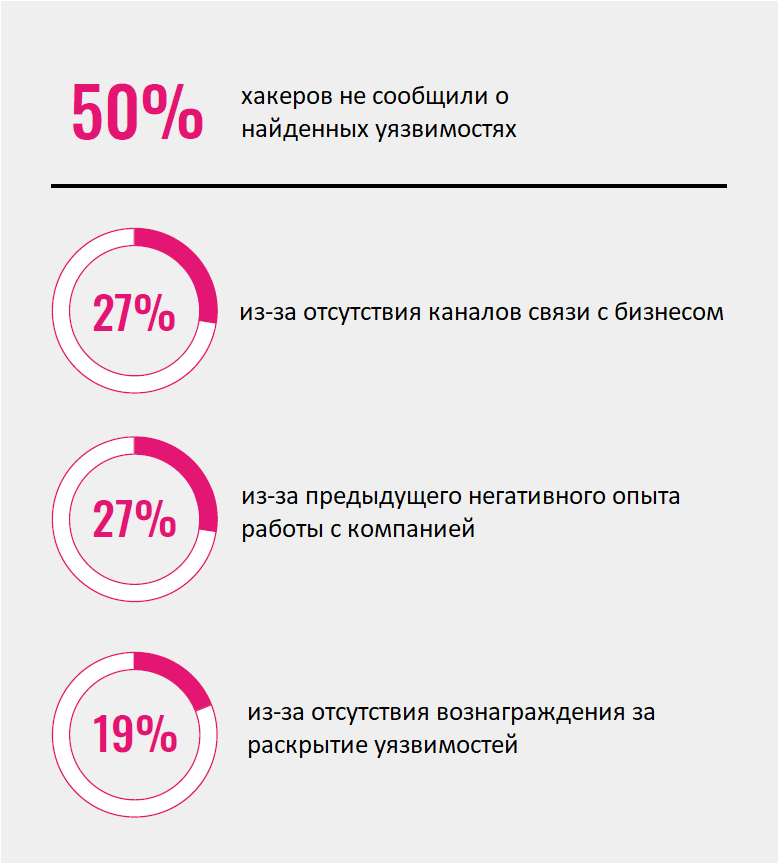

Рис.4.Взаимодействие хакеров и бизнеса

Несмотря на свое стремление сообщать о найденных ошибках, 50% хакеров так или иначе решили не раскрывать найденную уязвимость. Из них 27% сообщили, что это произошло потому, что не было канала, через который можно было бы сообщить об ошибке, а еще 27% - потому что компания ранее не отвечала на запросы.

Деньги остаются ключевым стимулом для хакеров: 76% делают свою работу чтобы заработать деньги, поэтому неудивительно что 19% решили не раскрывать информацию о найденной ошибке если за их усилия не предложено вознаграждение.

Наличие VDP, в котором четко прописан способ которым ваша организация будет получать сообщения об уязвимостях, предоставляет хакерам четкий, безопасный канал для общения и обеспечивает единый поток информации об уязвимостях от третьих сторон до команд безопасности.

Экспертиза и охват пентестов.

Пентестеры используют свои специализированные навыки и знания чтобы помочь командам безопасности масштабировать тестирование на гибких ландшафтах атак. Благодаря взгляду со стороны, различным подходам, опыту и знаниям, хакеры могут выявить значимые уязвимости и серьезно повысить информационную безопасность организации.

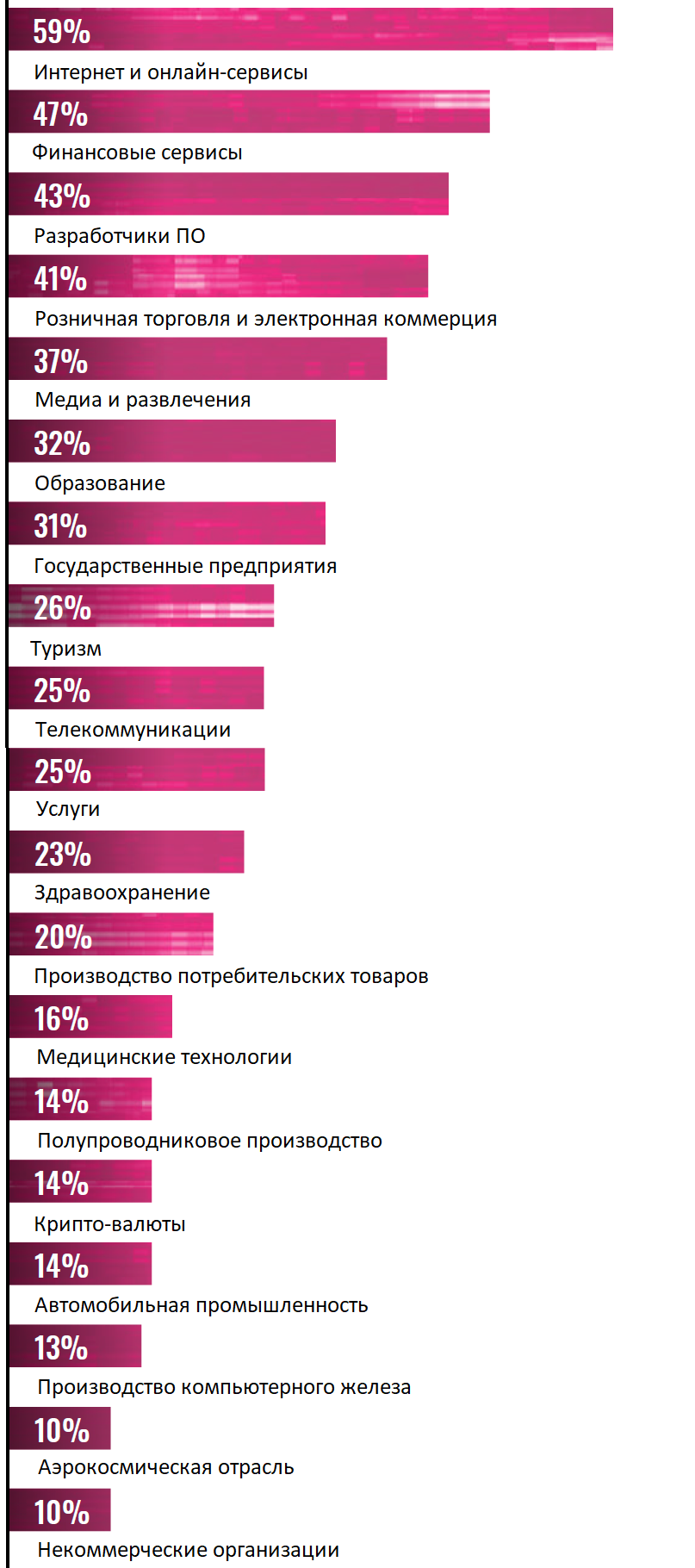

Хакеры представлены во всех отраслях, при этом 59% хакеров сосредоточены на интернет- и онлайн-сервисах, а 47% - на финансовых сервисах. 41% хакеров взламывают системы розничной торговли и электронной коммерции, а 43% взламывают разнообразное программное обеспечение.

Рис.5.С какими отраслями работают хакеры?

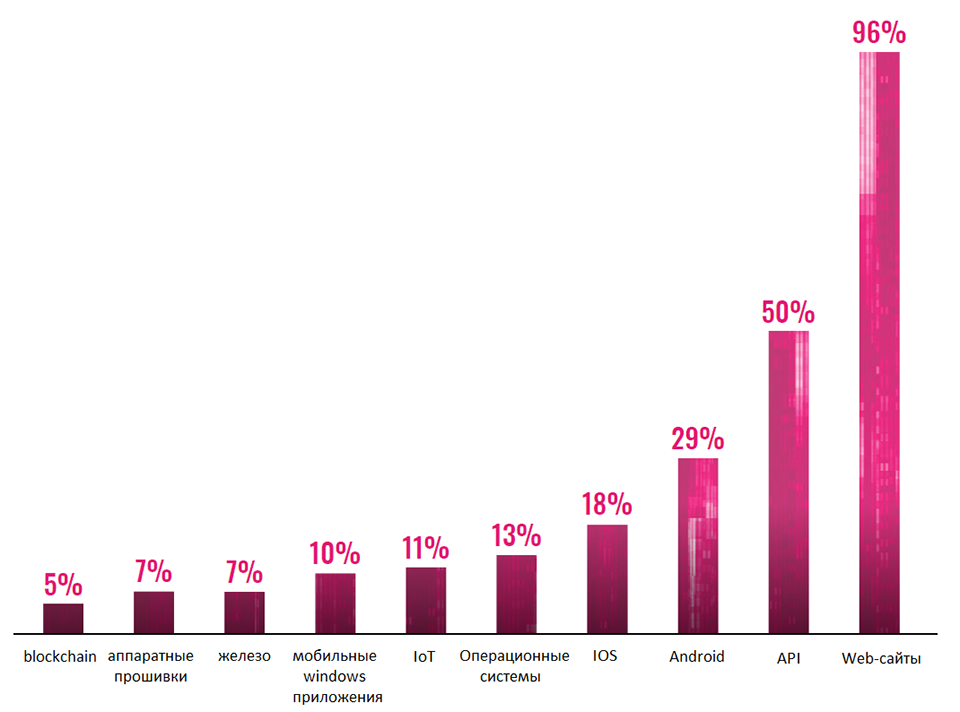

Что касается прикладного опыта, 96% хакеров занимаются взломом веб-приложений, что больше, чем 71% в прошлом году. В других областях рост специализации намного серьезнее: на 694% увеличилось число хакеров, специализирующихся на взломе API, а на 663% - специалистов по Android. Наибольший рост наблюдается в сфере IoT - число IoT-хакеров по сравнению с аналогичным периодом прошлого года увеличилось на 1000%.

Данные платформы HackerOne показывают, что это приводит к увеличению сообщений о разнообразных уязвимостях: на 150% увеличится количество репортов мобильных уязвимостей в 2020 году и на 469% - уязвимостей аппаратного обеспечения, включая IoT.

Рис.6.Технологическая экспертиза хакеров

По мере увеличения разнообразия векторов атак и перехода организаций на облачные технологии пентестеры продолжают устранять уязвимости и получать ценные сведения, которые приводят к созданию более безопасных продуктов.

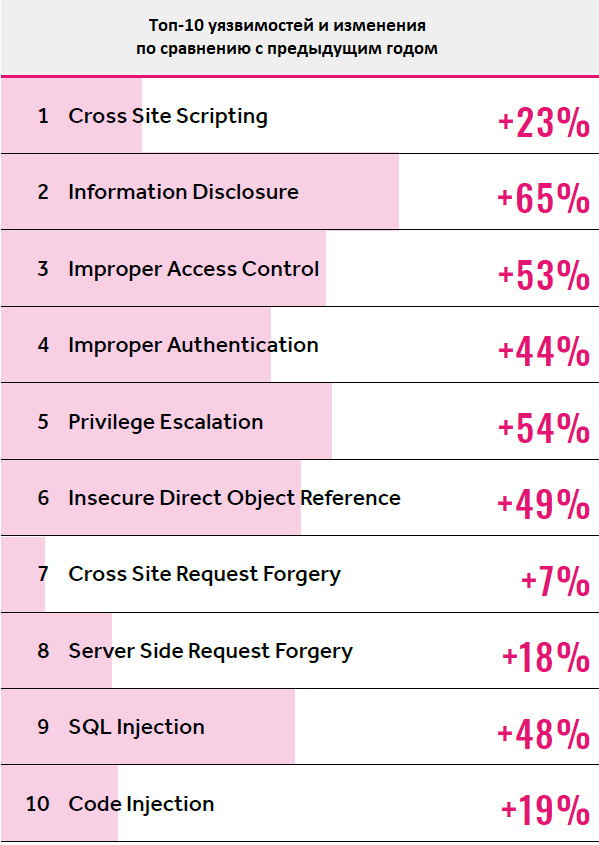

Данные с платформы HackerOne показывают рост числа выявлений по большинству категорий уязвимостей по сравнению с прошлым годом. Из 10 топовых уязвимостей наибольший рост числа подтвержденных заявок наблюдается в категории «Information Disclosure» (раскрытие информации) - на 65%. Недостатки конфигурации, которые, несомненно, вызваны переходом на «облачные» технологии в эпоху пандемии, пока не входят в десятку самых распространенных уязвимостей, но количество таких уязвимостей выросло на 310% в 2020 году.

Хакерское сообщество также развивается, становясь более гибким, более эффективным и более изощренным по мере широкого распространения «хакерской безопасности». В прошлом году с момента подключения хакера к платформе до сообщения о своей первой ошибке проходило в среднем всего 16 дней. Это меньше, чем 148 дней в предыдущем году. Лучшие хакеры в среднем сообщают о 20 различных уязвимостях в год.

Хотя хакеры находят новые ошибки и новые способы их эксплуатации, 49% хакеров считают, что ландшафт атак на самом деле становится жестче, так как простые распространенные уязвимости быстро обнаруживаются и устраняются. Хотя 26% хакеров заявляют, что искать ошибки становится все труднее, 45% хакеров утверждают, что за последние 12 месяцев они нашли уязвимости, которые не находили ранее.

Рис.7.Самые распространенные уязвимости

Немного про HTTP-request smuggling

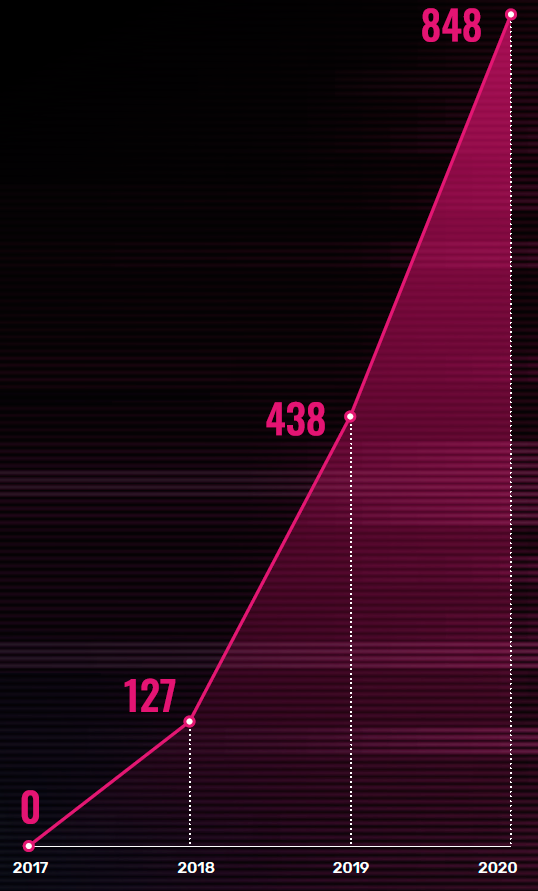

До 2017 года на платформе HackerOne не было ни одного сообщения о давно забытой уязвимости «HTTP-request smuggling». Но к 2019 году хакер и специалист по безопасности Джеймс Кеттл привел сообщество в восторг когда опубликовал свое исследование этой старой но снова получившей актуальность с помощью новых методов уязвимости. В своем исследовании Кеттл показал. что HTTP-request smuggling является серьезной угрозой для Интернета, что разбор HTTP-запросов является критически важной для безопасности функцией, и что терпимое отношение к «двусмысленным» сообщениям опасно. С тех пор хакеры использовали его исследования для выявления уязвимостей в системах по всему миру, помогая компаниям защититься от ранее недооцененной угрозы. Если в 2018 году было зафиксировано всего 127 репортов, то к 2019 году их количество увеличилось до 438. Количество выявлений HTTP-request smuggling в 2020 году снова удвоилось – поступило 848 сообщений об этой уязвимости.

Рис.8. HTTP-request smuggling

Будущее сообщества.

За два с небольшим года сообщество потенциальных хакеров HackerOne удвоилось до более чем миллиона зарегистрированных на платформе и будет продолжать расти в мастерстве и размере благодаря обучению и сотрудничеству.

С 2012 года HackerOne вкладывает значительные средства в создание ресурсов и возможности для сообщества хакеров учиться и развивать свои навыки. Четверть опрошенных хакеров учатся на онлайн-ресурсах, включая Hacker101 и Hacktivity. Hacker101 - это специализированный ресурс компании HackerOne для хакеров, который предоставляет бесплатные онлайн-вебинары и уроки для всех, кто хочет научиться взлому с пользой для себя. CTF (захват флагов) на Hacker101 позволяет учащимся найти ошибки в смоделированной среде. Только за последний год более 66 000 хакеров нашли 420 000 флагов в задачах CTF, в то время как в 2019 году 49 000 хакеров нашли 317 000 флагов.

|

|

Я начал с CTF на Hackerone

|

Заключение.

«По мере того, как компании будут восстанавливаться после пандемии COVID-19 и экономика войдет в нормальное русло, я предсказываю, что будет наблюдаться подъем в разработке и развертывании приложений. Это означает быстрое внедрение новых активов, приложений и сетей, а значит - и новых векторов кибер-атак. С переходом в облака компании внедряют новые технологии такие как Kubernetes, для оркестрации развертывания критически важных приложений и сервисов. Новые технологии и методологии означают новые ошибки конфигурации, которые приводят к уязвимостям. К счастью, определенно произошел положительный сдвиг в перспективе когда речь заходит работе с исследователями безопасности. Хакеры видят как крупные корпорации принимают репорты уязвимостей безопасности от исследователей в качестве основной части их процессов безопасности» – Шубхам Шах, Австралия

В условиях сокращения бюджетов и персонала безопасности на четверть с момента начала пандемии, компании вынуждены защищать большее меньшими средствами. Тем временем пентестеры заняты как никогда - 38% стали уделять больше времени взлому с начала пандемии, а 34% - больше зарабатывают на вознаграждениях. 34% хакеров заявили, что в результате вызванной пандемией цифровой трансформации они находят больше ошибок, а 50% заявили, что в целом отношение к хакерам стало более позитивным.

Традиционные решения больше не могут идти в ногу с одновременными требованиями скорости и безопасности. Внутренние команды безопасности пытаются масштабировать свои навыки и опыт, но с трудом справляются с растущими и постоянно меняющимися ландшафтами кибер-атак, вызванными быстрой цифровой трансформации и повсеместным распространением удаленной работы. Приглашение хакеров поделиться своими знаниями означает, что команды безопасности смогут расширить свой охват и опыт чтобы быть лучше подготовленными к возникающим угрозам.

Источник: https://www.hackerone.com