Введение

История 2020 года - про опустошительную пандемию COVID-19 и адаптацию мира. Основной мотив вредоносного ПО в 2020 году - то, как изменились инструменты и тактика кибер-преступников и команд кибер-безопасности на фоне радикальных изменений в повседневной жизни.

Вспышкой коронавируса в городе Ухань в Китае была объявлена глобальной пандемией 12 марта 2020 года – и любые надежды на то, что киберпреступники посчитают ниже своего достоинства пользоваться катастрофой, были стремительно развеяны. Вместо этого они моментально адаптировались и удвоили свои усилия. Пока мир тревожно наблюдал за распространением эпидемии - хакеры вовсю играли на страхах людей и подняли волну коронавирусного фишинга и мошенничества.

Во всем мире правительства пытались предотвратить переполнение больниц введением карантина, запретов на перемещение и закрытием школ, половина населения Земного шара к апрелю 2020 года было заперто по домам. По мере того, как целые отрасли переключались на удаленную работу, IT-команды оказались погрязшими в попытках вместить проекты длиной в месяц в сроки в несколько дней - досадной, но понятной жертвой этого стала информационная безопасность. Столкнувшись с новым ландшафтом киберпреступники бросили некоторые старые тактики и сместили акцент на сбор разведданных. И пока люди приспосабливались к своей «новой нормальности» мошенники эксплуатировали «самоизоляцию» через возрождение техник афер с техподдержкой. Появились и новые хакерские «таланты». Глобальный локдаун в апреле сопровождался ошеломляющим подъёмом использования stalkerware - типа мобильных мониторинговых и шпионских приложений, которые иногда применяются для слежки друг за другом и обычными пользователями телефонов.

Пандемия также создала новые проблемы в области конфиденциальности в Интернете. По мере того, как страны переходили на цифровое отслеживание населения для локализации вспышек болезни, возникла серьезная дихотомия: или конфиденциальность - или эффективное отслеживание, но не все сразу. По всему миру прогресс законодательства по сохранению конфиденциальности личности практически исчез.

То, что началось как глобальный кризис в области здравоохранения, вскоре стало глобальным экономическим кризисом - почти ни один бизнес не остался невредимым. Судьба различных отраслей отразилась в количестве кибератак, от которых они пострадали. Когда научились реагировать команды безопасности в производственной отрасли и в автоматизации - атакующие просто перешли к нападениям на предприятия сельского хозяйства и другие основные отрасли. Банды вымогателей-шифровальщиков отказались от обещаний держаться подальше от здравоохранения и не гнушались активными кибер-атаками на больницы и медицинские учреждения.

Благодаря всему этому есть одна форма бизнеса, которая, кажется, процветала в 2020 году - разработка и эксплуатация вредоносных программ. В 2020 году темпы инноваций возросли и появилось множество совершенно новых семейств вредоносных программ. Шифровальщики обменивались опытом и успешные тактики быстро распространялись между ними. Самая важная новая тактика – «двойное вымогательство», при котором кибер-преступная группа шантажирует жертву не только потерей данных, но и их публикацией в сети.

Если 2020 год и научил нас чему-то, так это тому, что кибер-преступники ни перед чем не останавливаются, для них нет запретных целей или методов.

К счастью, в этом году у нас был еще один урок: герои повсюду. Врачи, учителя и другие работники критически важных сфер по праву заслуживают самого громкого признания - герои появились во всех сферах жизни. Поэтому мы хотим закончить благодарностью невоспетой армии сисадминов и специалистов по безопасности, которые проделали титанический труд в 2020 году чтобы сохранить миллионы людей в безопасности в сети, пока мир вокруг них вставал с ног на голову.

|

|

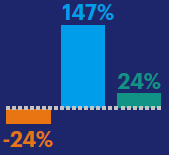

Обнаружение вредоносного ПО на платформе Windows в бизнес-среде в целом снизилось на 24%, но выявление разнообразных хакерских инструментов и шпионских программ под Windows резко возросло на 147% и 24%, соответственно; |

|

|

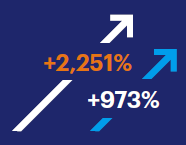

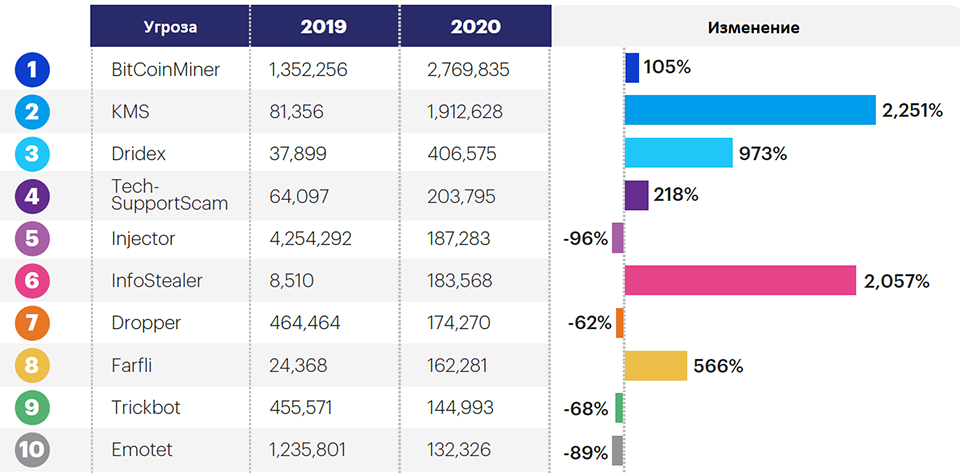

В пятерку топовых угроз как для бизнеса, так и частных клиентов, вошли ПО KMS для взлома Microsoft Office, банковская вредоносная программа Dridex и майнер BitCoinMiners; количество случаев выявления вредоносов KMS и Dridex выросло на 2251% и 973%, соответственно; |

|

|

Случаи заражения известными бизнес-угрозами Emotet и Trickbot упали в этом году на 89% и 68% соответственно, хотя операторы, стоящие за этим вредоносными программами, всё ещё не устранены и провели несколько крупных атак в 2020 году; |

|

|

Новый шифровальщик Egregor появился в конце 2020, провернув нападения на Ubisoft, K-Mart, Crytek, и Barnes & Noble; |

|

|

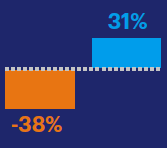

Общее количество заражений на Mac снизилось на 38%, хотя заражение бизнес-пользователей выросло на 31% |

|

|

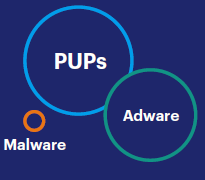

Вредоносное ПО ответственно только 1,5% всех случаев выявления вредоносов на Mac в 2020 году - остальное может быть отнесено к потенциально нежелательному ПО (PUP) и рекламному ПО (Adware) |

|

|

Многие исследователи полагают, что ThiefQuest был первым образцом шифровальщика на MacOS с 2017 года, но данная вредоносная программа скрывала свою реальную активность по извлечению огромных массивов данных. На ThiefQuest пришлось больше более 20 000 случаев выявления вредоносов в 2020 году |

|

|

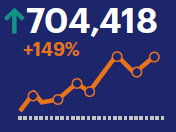

На Android агрессивно продвигающий рекламу вредонос HiddenAds быо обнаружен 704 418 раз, что составило рост почти на 149% |

|

|

Мы дважды обнаруживали предустановленные вредоносные программы на телефонах компании Assurance Wireless, которая предоставляет пожизненное обслуживание мобильных телефонов в США |

|

|

Выявление приложений типа Stalkerware - которые включают в себя обнаружения для мониторинга других приложений и шпионские программы на Android - в сочетании с распоряжениями правительств в феврале и марте: Мониторинговые приложения выросли на 565%, Шпионское ПО - на 1,055% |

|

|

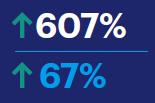

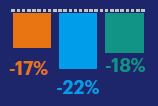

Сельскохозяйственная отрасль пострадала от роста числа выявленных вредоносных программ на 607%, торговля продуктами питания и напитками - на 67% |

|

|

У более традиционных целей - например, промышленного производства, медицинской отрасли и автомобильной промышленности – количество обнаружений вредоносов снизилось на 17%, 22% и 18% соответственно |

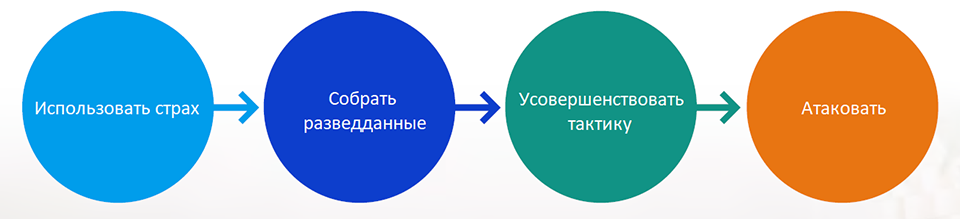

Как COVID-19 изменил ландшафт угроз: четыре цели кибер-преступников во время пандемии.

Путем наблюдения за тенденциями в области обнаружения, нападений и отчетности на протяжении всего 2020 года, мы определили четыре основные цели киберпреступников в течение года и в частности, во время пандемии.

Эти цели часто пересекаются и не являются уникальными в данной ситуации; однако мы не считаем, что киберпреступники когда-либо пользовались такой же свободой для выполнения своих желаний, потому что в 2020 год, КОВИД-19 расколол мировую преступность, и весь остальной мир вздрогнул.

Вкратце, четыре цели кибер-преступности в 2020 году:

Давайте узнаем как эти цели сыграли свою роль.

Эксплуатация страхов.

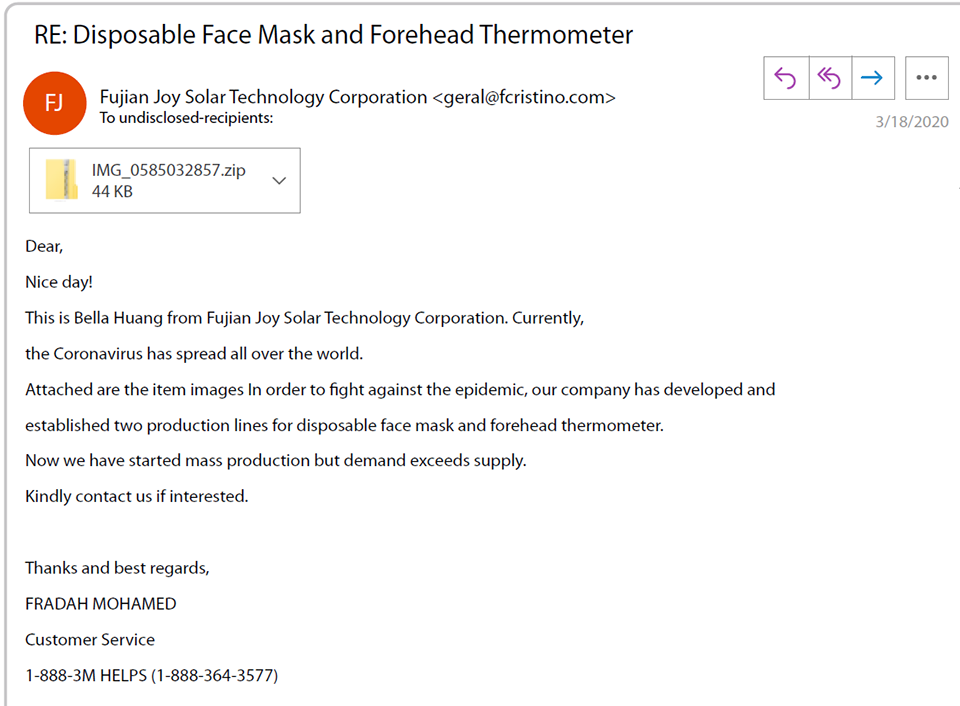

Первая цель включает в себя использование страха, замешательства или любых сильных эмоций для того чтобы заставить потенциальную жертву нажать на ссылку или открыть вложение. Мы неоднократно видели это в прошлом – во времена трагедий или крупных мировых событий, начиная со взрыва в Бостоне в 2013 году и заканчивая выборами президента США в 2016 году. 2020 год не стал исключением - COVID-19 предоставил кибер-преступникам благодатную почву. Мы наблюдали фишинговые кампании, которые выдавали себя за рекомендации по охране здоровья, бланки заказов и заявки на пожертвования от благотворительных организаций, включая UNICEF.

Рис.2: Пример фишинговой рассылки по COVID-19

Рис.3: Пример фишинговой рассылки про детскую благотворительность от имени UNICEF

В отчете Cybercrime tactics and techniques report for Q1 2020 мы проанализировали некоторые из этих распространяющих вредоносные программы почтовых кампаний включая AveMaria, популярный троян удаленного доступа, и AZORult - опасную вредоносную программу для хищения данных.

«Частные» злоумышленники были не единственными, кто пользовался такой тактикой. Мы также заметили множество предположительно связанных с правительствами хакерских групп, использующих фишинг на тему COVID-19. Возможной целью части этих атак была маскировка под обычных кибер-преступников чтобы скрыть свои намерения или происхождение от исследователей.

Сбор разведданных.

В тандеме с эксплуатацией страхов киберпреступники активно собирали разведданные о своих целях. Это означает развёртывание различных инструментов по сбору информации через фишинговые атаки - атакующие сильно полагаются на специализированное ПО для кражи информации, шпионские программы и инструменты сбора информации о системах жертв. Сбор разведданных позволяет кибер-преступникам добиться лучшего понимания инструментов, типов доступа и ресурсов, которые доступны жертве атаки, особенно после активного перехода на работу из дома.

В отчете «Enduring from home: COVID-19’s impact on business security» более 200 IT-менеджеров, директоров и топ-менеджеров рассказали про переход к удалённой работе в первые дни пандемии. Их комментарии были многообещающими, но кое-что выделялось: огромная «уверенность в безопасности», переизбыток доверия к существующему контролю информационной безопасности. Например – отказ от развёртывания дополнительных систем безопасности электронной почты когда уже вложены средства в дорогие инструменты безопасности на периметре.

Сбор информации - не тенденция конкретно 2020 года, но он стал критически важным в первые месяцы пандемии. В апреле Google сообщила о блокировке 18 миллионов связанных с COVID-19 спам-писем в день! С качественными результатами разведки на руках у хакеров появляется множество новых векторов атак на корпоративные сети. Атакующие разрабатывают новые методы, которые могли быть невозможны пока корпоративные сети были полностью укомплектованы персоналом в офисе внутри корпоративного периметра.

Совершенствование тактик и инструментов.

Каждый год вредоносные программы получают обновления и модернизируются, особенно если

стоящие за ними хакерские группы успешны на рынке кибер-преступлений и имеют в своем распоряжении дополнительные финансы на реинвестиции в свои инструменты. Однако, большинство из этих обновлений дают лишь небольшие улучшения возможностей вредоносного ПО. Они редко могут по-настоящему удивить. В 2020 году все изменилось - мы видели целый поток обновлений некоторых крупнейших в мире вредоносов.

Emotet, популярный ботнет для первого этапа заражения и доставки вредоносного ПО, начал красть почтовые переписки. Trickbot – частый партнер Emotet - получил обновления не только основной вредоносной программы-бота, но и помогающий ему распространяться на другие системы фреймворк. Вредонос, предназначенный для быстрой компрометации серверов контроллера домена в корпоративной сети, известный как ZeroLogon, был добавлен в функционал Trickbot. Так как Trickbot отвечает за распространение до каждой конечной точки - дополнение делает его работу намного проще.

Прошлогодние модернизации повлияли и на методы атаки. В 2020 году произошло значительное увеличение брутфорс-атак на RDP. Многие из крупнейших взломов 2020 года были проведены атакующими вручную после компрометации RDP, а не с применением средств автоматизированного инфицирования машины жертвы вредоносным ПО.

Кроме того, к середине года мы увидели что темы вредоносных фишинговых электронных писем перешли от COVID-19 к программам, найденным в процессе сбора разведывательной информации. Это значит что не только вредоносное ПО, но и тактики поиска потенциальных жертв, существенно обновились. Например - возросло количество спама относительно Zoom, Microsoft Teams, Slack и других резко ставших популярными рабочих приложений.

И, наконец – кибер-атаки.

Конечная цель каждого кибер-преступника во все времена - атака. В 2020 году это понятие приобрело новый смысл. Увеличение количества брутфорс-атак в сочетании с развёртыванием индивидуальных инструментов вторжения, новые эксплоиты, а иногда и использование коммерческих инструментов, предназначенных для тестирования на проникновение или идентификации уязвимости в сети, позволило злоумышленникам картографировать и заражать сети быстрее чем когда-либо.

Эти атаки на бизнес - несмотря на применение новых методов заражения - разделяет те же цели, что и большинство атак 2019 года, в основном – заразить всю сеть шифровальщиком. Но в отличие от 2019 года, мы имели дело с гораздо более разнообразным составом действующих лиц в процессе требования выкупа. Многие атакующие выросли из пеленок и укололи организации больнее, чем когда-либо, и подсекли компании на крючок вымогательства.

Операторы некоторых семейств шифровальщиков, например Maze, прекратили активную деятельность лишь для того, чтобы их партнеры перешли к использованию новых вирусов, таких как Egregor. Эти новые шифровальщики также размещают информацию о своих жертвах в Интернете чтобы продемонстрировать доказательство заражения и заставить жертву заплатить, угрожая разрушить репутацию жертвы с помощью утечки конфиденциальных данных.

Фактически, в 2020 году злоумышленники сделали больше денег требуя выкуп за неразглашение украденных данных жертв, чем за расшифровку их файлов! Это также верно для семейства шифровальщиков REvil или Sodinokibi - чьи операторы утверждают что заработали $100 млн. за последний год, большая часть которых получена от вымогательства через угрозы публикации краденных данных.

Кроме того, компании, в том числе Garmin, были атакованы WastedLocker, новейшим семейством шифровальщиков Evil Corp, той же хакерской группы, которая создала банковский троян Dridex. Взлом был настолько значительным что остановил сервисы GPS и облачных вычислений для клиентов компании, что может указывать на то, что будущее атаки с использованием шифрования могут быть направлены, в дополнение ко всему, и на полную остановку бизнеса.

К сожалению, несмотря на кризис здравоохранения и пандемию, злоумышленники не обошли и медицинскую отрасль. Мы увидели массированные кампании Emotet против медицинских учреждений, а 250 связанных с всеобщей сетью медицинских услуг в США больниц были атакованы шифровальщиком Ryuk.

Что касается целей кибер-преступности в 2021 году - ожидать следует во многом того же самого. По мере возвращения работников в офисы и попыток обрести нормальность нападающие в очередной раз изменят свои тактики в поисках уязвимостей в нашей обороне, но эти прогнозы подождут подтверждения или опровержения до следующего года.

Ландшафт Windows-угроз.

В прошлом году наблюдалось удивительное снижение общего числа обнаружений вредоносного ПО. Пандемия COVID-19 настолько повлияла на мир киберпреступности, что многие кампании, которые мы ожидали увидеть, либо так и не появились, либо пришли с меньшими последствиями, либо были полностью заменены атаками, направленными на эксплуатацию пандемии.

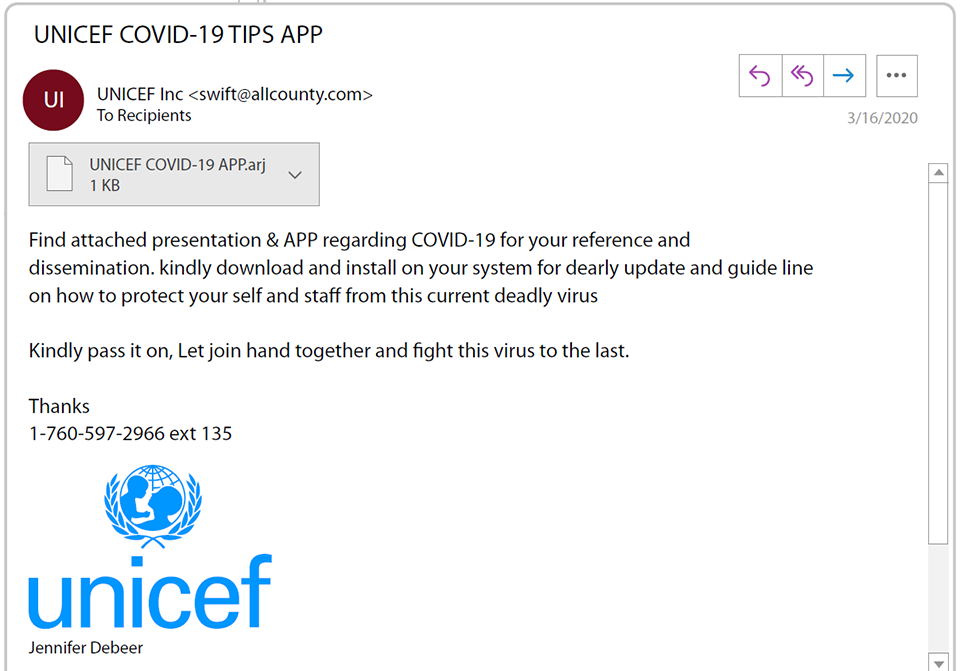

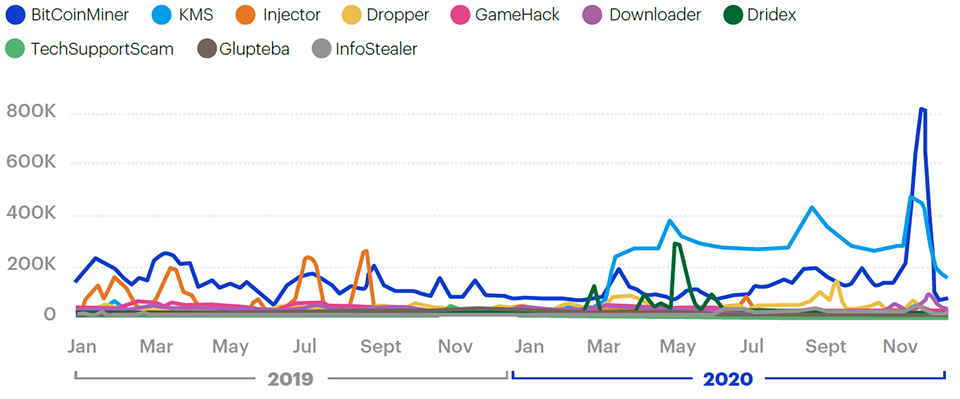

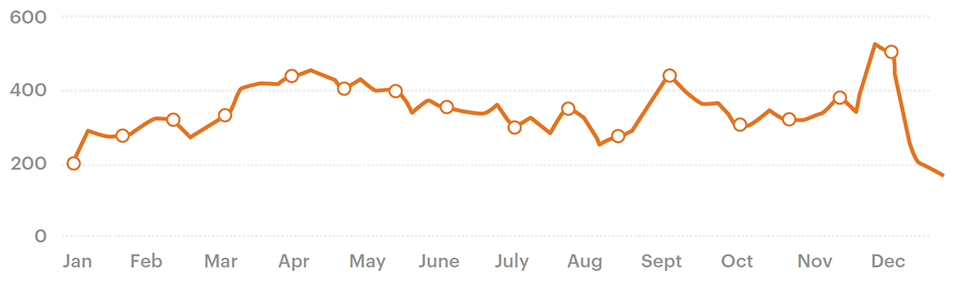

Рис.4: Общее количество заражений вредоносным ПО на платформе Windows 2019-2020

Мы наблюдаем снижение на 12 процентов по всем показателям, что касается каждой операционной системы и каждого региона – как по бизнес-пользователям, так и по частным лицам. Выявление вредоносов в бизнес-среде упало на 24% в связи с тем, что в 2020 году многие сотрудники перестали работать в офисах. Несмотря на ожидания резкого роста количества заражений частных лиц из-за увеличения количества работающих из дома – там мы также заметили падение на 11%. Давайте подробнее рассмотрим эти данные.

Категории вредоносов.

Мы начинаем наш анализ с рассмотрения случаев выявления вредоносного ПО различных видов. Хотя ни одна группа злоумышленников не ограничивается использованием какого-то конкретного типа вредоносного ПО, некоторые категории могут дать представление о профильных хакерских группах, например рекламное ПО, в то время рост или падение популярности разных видов вредоносов может представлять собой перемены в тенденциях среди атакующих.

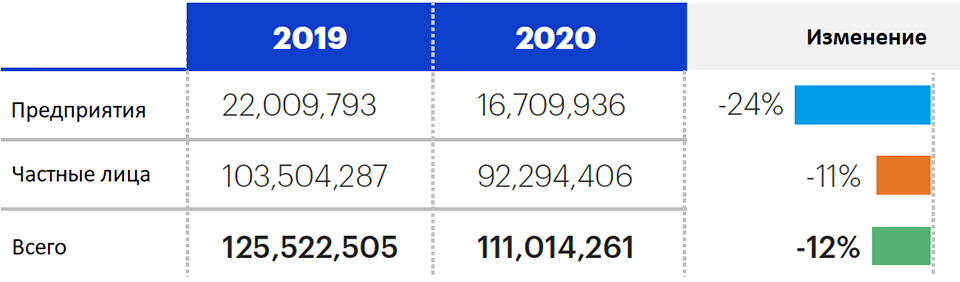

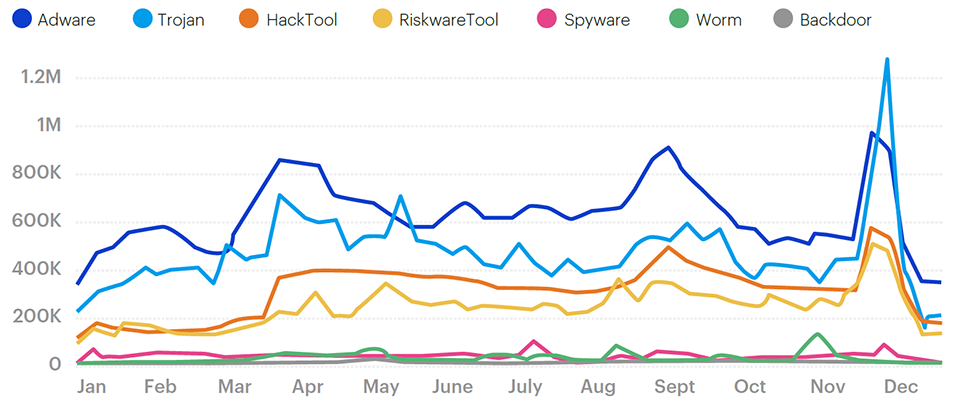

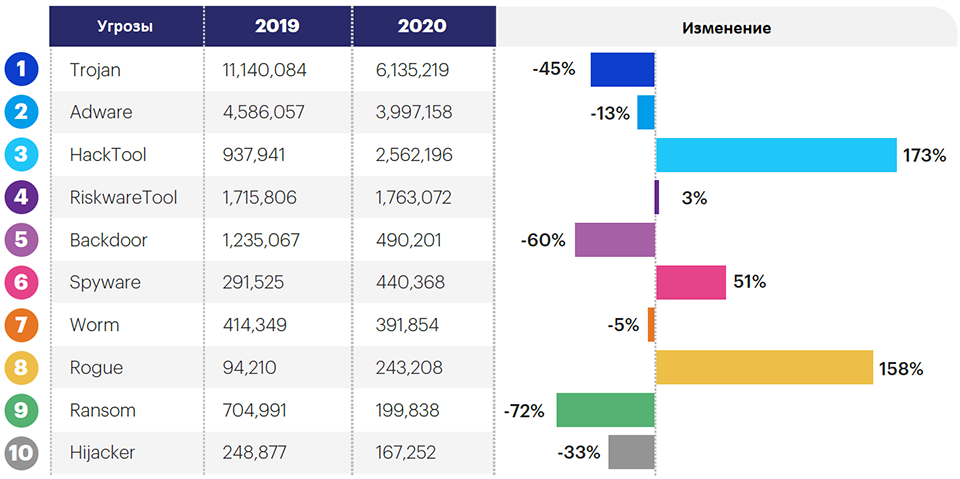

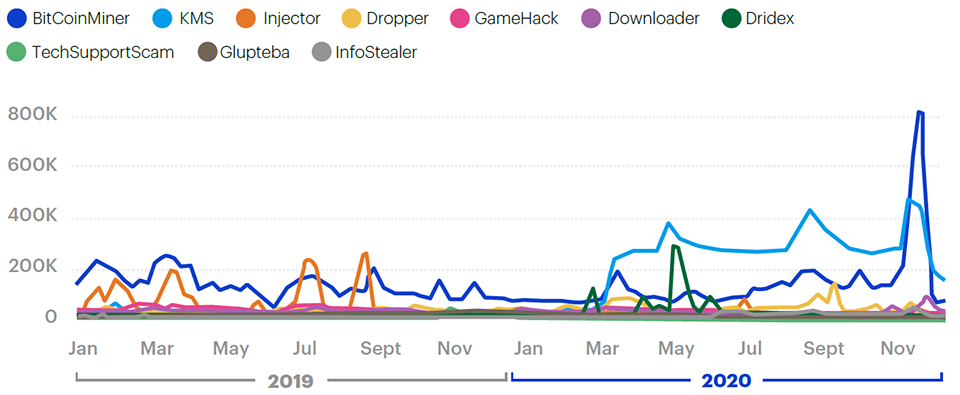

Рис.5: Топ-10 категорий вредоносного ПО 2019-2020

Обычные вредоносы - такие как рекламнок ПО, трояны и подозрительное ПО (RiskwareTools, например, майнеры крипто-валют) - значительно упали по сравнению с предыдущим годом. Однако мы увидели огромный рост использования хакерских инструментов, шпионского ПО и другого программного обеспечения, предназначенного для компрометации безопасности и/или сбора информации о жертве, что представляет собой вторую по важности цель кибер-преступников в 2020 году.

Рис.6: Топ-10 категорий вредоносного ПО среди частных лиц 2020

Если посмотреть на изменения в выявлении вредоносного ПО с течением времени - мы увидим, что трояны и рекламное ПО все еще доминируют, но в апреле мы начинаем наблюдать всплеск в детектах хакерских утилит. Эта «полка» также появилась в выявлениях в бизнес-сфере и на наш взгляд, представляет собой начало работы киберпреступников по брутфорсу корпоративных сетей.

Рис.7: Топ-10 категорий вредоносного ПО в бизнес-сфере 2019-2020

Бизнес-детекты показывают нам похожую историю с троянами, рекламным ПО и даже шифровальщиками. Резко увеличилось количество выявлений хакерских утилит бизнес - что выражается в расширении использования коммерчески разработанных и распространяемых за деньги вредоносов в кибер-атаках.

Рис.8: Топ-10 категорий вредоносного ПО в бизнес-сфере 2020

Кроме того – среди мошеннических программ (Rogue malware) также произошел всплеск активности, это, в частности, показывают наши выявления мошеннических материалов, файлов и веб-сайтов технической поддержки. Мы улучшали наши методы выявления и блокировки мошенников за последние несколько лет, но с момента начала пандемии мы наблюдаем концентрацию усилий атакующих, направленных на взлом пользователей, которые уже уязвимы из-за ограниченного доступа к IT-поддержке а также некоторых довольно убедительных фишинговых атак на тему COVID-19, используемых мошенниками.

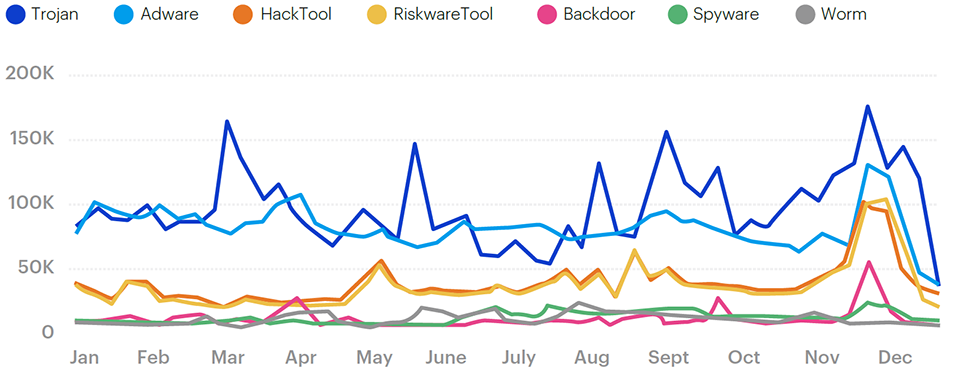

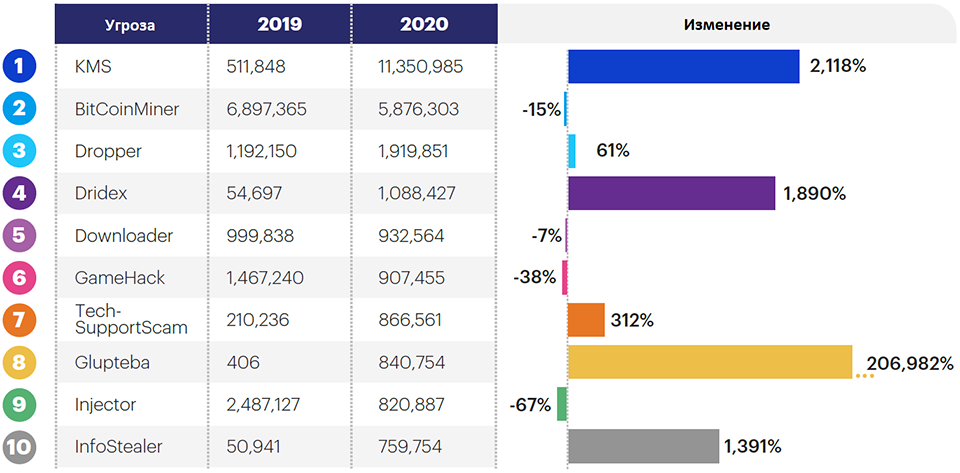

Рис.9: Топ-10 семейств вредоносного ПО среди частных лиц 2019-2020

Почти повсеместно наиболее активным семейством было HackTool.KMS которое мы подробно опишем в отчете далее.

Рис.10: Топ-10 семейств вредоносного ПО среди частных лиц 2019-2020

Для ориентированных на частных лиц угроз популярными стали майнеры крипто-валют, что неудивительно - стоимость bitcoin в 2020 году взлетела как никогда. Также была проведена крупная кампания банковской вредоносной программы Dridex начиная с марта 2020.

Бэкдор-троян Glupteba был обнаружен только в конце 2019 года, но его распространение было активным почти весь 2020 год. Эта вредоносная программа обычно распространяется через наборы эксплойтов и включает системы жертв в ботнет. Возможности ботнета Glupteba варьируются от кражи крипто-валюты до извлечения данных браузера для атаки на маршрутизаторы и использования эксплойта ETERNALBLUE для самораспространения в зараженной сети.

Переходя к заметным тенденциям в бизнес-сфере - мы увидели взлет майнеров, KMS и Dridex, но мы также наблюдаем огромный всплеск в распространении вредоносных программ для кражи информации и бэкдора Farfli. Наряду с другими нашими данными это предполагает что разрушения от пандемии COVID-19 повлияли как на жертв, так и на самих злоумышленников, так как многие популярные формы вредоносных программ 2019 года были смещены с «пьедестала» в пользу новых семейств вредоносов или реинвестирования в существующие старые семейства других категорий.

Рис.11: Топ-10 семейств вредоносного ПО в бизнес-сфере 2019-2020

Такие известные семейства как Trickbot и Emotet попали в нашу десятку самых распространенных в этом году, хотя оба резко упали в количестве обнаружений. Это не обязательно связано с недостатком активности со стороны хакерских групп, стоящих за Trickbot и Emotet. Фактически, в этом году оба семейства разработали и внедрили новые методы заражения, новые платформы для распространения вредоносного ПО и новый функционал в беспрецедентном скачке собственной эволюции - за которым последовал резкий всплеск их активности во второй половине 2020 года.

Рис.12: Топ-10 семейств вредоносного ПО в бизнес-сфере 2019-2020

Чем же тогда объясняется почти 90-процентное снижение показателей обнаружения Emotet в 2020 году по сравнению с 2019?

В первую очередь причина этого - усилия операторов вредоноса по сокращению неликвидных заражений. В данном случае - неликвид создан с применением веерного подхода к атакам, когда многие потенциальные жертвы становятся мишенью обычно через фишинговые атаки по электронной почте. Большинство из этих атак не увенчаются успехом и не принесут прибыли кибер-преступникам, многие из них также привлекают внимание исследователей безопасности, у которых есть ханипоты – специализированные ловушки для перехвата вредоносной почты. После этого исследователи могут быстро создать новые способы обнаружения данного вида вредоносных программ, что делает их менее эффективными в новых атаках. Что мы видим сегодня с Emotet - это повышение разборчивости хакеров в выборе целей атак. Такой подход должен привести к большему проценту успеха атак, и, в качестве дополнительного бонуса для злоумышленников - если внедрение вредоноса провалится он легко может быть использован против другой жертвы без высокого риска обнаружения.

Самые популярные инструменты атакующих в 2020.

Цифры говорят нам так много. Давайте посмотрим, как на самом деле выглядели атаки, и какой непосредственный вклад они вносят в достижение целей хакеров в 2020 году.

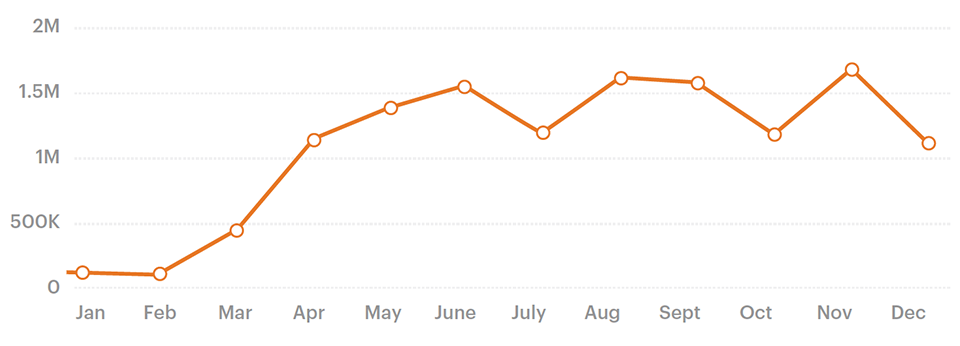

HackTool.KMS

Сначала давайте взглянем на всплеск активности HackTool.KMS. Долгое время операций этого семейства вредоносов не было заметно, но в 2020 году мы видим взрывной рост. Это семейство представляет собой программное обеспечение, позволяющее пользователям незаконно использовать программное обеспечение Microsoft. С таким количеством пользователей, перешедших на удаленную работу в прошлом году, многие работники и, возможно, даже работодатели начали использовать взломанные версий приложений Microsoft, таких как Windows или Microsoft Office.

Рис.13:Выявления HackTool.KMS 2020

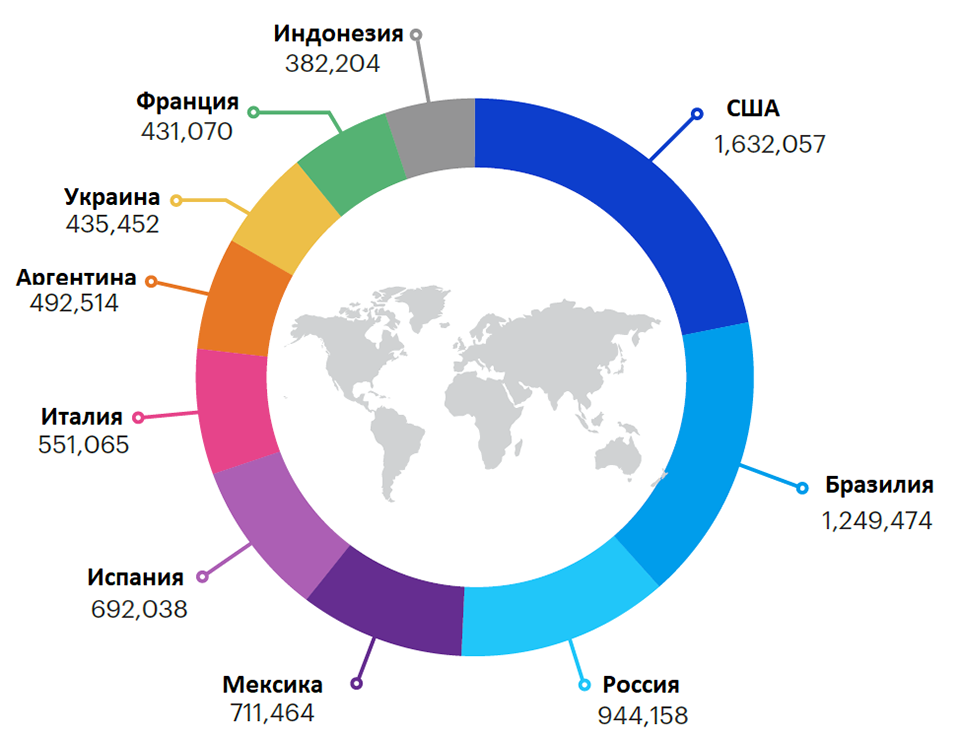

Некоторые угрозы имеют тенденцию к распространению в конкретных странах, но говоря о HackTool.KMS, мы видим равномерное распределение выявлений этого семейства вредоносов по всему миру с наибольшим количеством обнаружений в США, Бразилии и России.

Рис.14: Выявления HackTool.KMS 2020 по странам

Мы также видели всплески использования инструментов взлома АНБ первая утечка которых случилась в 2017 году хакерской группой Shadowbrokers. Два семейства хакерских утилит, созданные в результате этой утечки - Trojan.ShadowBrokers и HackTool.Equation - были активны в 2020 году.

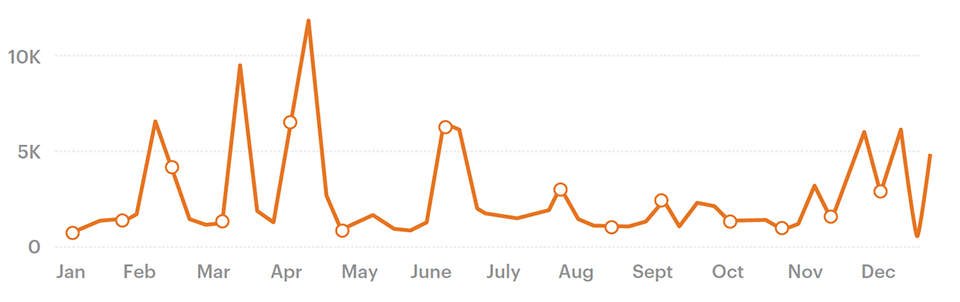

Рис.15: Выявления Trojan.ShadowBrokers 2020

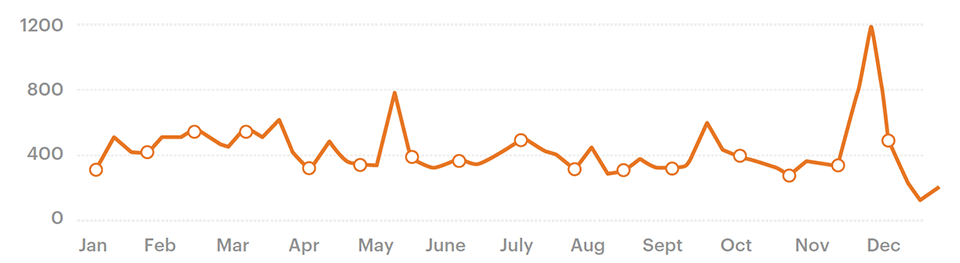

Рис.16: Выявления HackTool.Equation 2020

В дополнение к этим инструментам, которые используются для выявления уязвимостей в информационных системах и их эксплуатации с помощью сложных скриптов и дальнейшей компромитации сети жертвы, мы также увидели рост активности утилит, используемых для сбора или взлома паролей, например HackTool.MimiKatz и HackTool.Cain.

Рис.17: Выявления HackTool.MimiKatz 2020

Рис.18: Выявления HackTool.Cain 2020

MimiKatz - популярный инструмент для тестирования на проникновение, позволяющий извлекать пароли из зараженных систем с использованием уязвимости безопасности паролей Windows. Если вы хоть немного интересуетесь хакингом, то, скорее всего, слышали об этой «Альфе и Омеге взлома паролей». Распространенность заражения такими утилитами растет во время пандемии в связи с увеличением числа атак вручную в целях сбора разведданных, которые можно было бы использовать для более крупных атак в будущем.

В целом - мы видим, что в прошлом году злоумышленники все больше полагались на популярные, часто коммерческие инструменты и утилиты тестирования на проникновение для получения доступа к более защищенным корпоративным сетям. Эти инструменты требуют экспертного использования и контроля, что требует более пристального внимания к процессу атаки и компетенции со стороны преступника - в отличие от веерных автоматизированных кибер-атак.

Развитие вредоносов: погружаемся глубже в анализ вредоносного ПО.

В дополнение к обновлениям таких семейств как Emotet и Trickbot мы видели рост и усовершенствование шифровальщиков. Примечательными примерами этого являются семейства шифровальщиков Maze, RagnarLocker и RegretLocker.

Шифровальщик RagnarLocker получил новые способы шифрования файлов на конечных точках, которые могут преодолеть и некоторые виды защиты от шифровальщиков. Это достигается за счет незаметного скачивания образа виртуальной машины и использования этой виртуальной машины для запуска программы-вымогателя с доступом к файлам хост-системы через общие папки. RagnarLocker проделывал это с рабочими станциями на Windows XP, которые гораздо меньше по объему и поэтому хорошо подходят под такую схему атаки. Maze тоже получил подобный функционал, но вместо Windows XP работал с образами Windows 10, которые намного больше и его атаки занимают больше времени и потребляют больше ресурсов.

Чтобы провернуть этот трюк, нападающим понадобилось бы скомпрометировать рабочую станцию с применением какого-то другого метода атаки, и понимать технические возможности системы жертвы - может ли она запустить виртуальную машину и сколько траффика можно незаметно занять от пропускной способности сети.

RegretLocker не пытается запускать виртуальные машины, а скорее стремится ускорить свою способность шифрования файлов на виртуальных жёстких дисках. Эти файлы - огромные архивы, в которых хранится жёсткий диск виртуальной машины. Из-за размеров шифрование виртуальных жестких дисков – процесс крайне медленный, особенно если цель атаки - серверные фермы или если цель хранит большие объемы конфиденциальных данных на виртуальном хранилище. RegretLocker научился монтировать виртуальные жесткие диски, чтобы они были так же легко доступны, как и физические (например, диски C: или D:). Как только это сделано - шифровальщик может получить доступ к файлам внутри VHD и по одному шифровать, извлекать или удалять их. Такой метод шифрования гораздо быстрее чем попытка зашифровать за раз весь VHD-файл.

Снапшоты вредоносов.

Ни один анализ не будет полным без внимательного рассмотрения некоторых из более гнусных наносящих вред бизнесу и частным лицам вредоносных программ. Мы проанализируем прошлогоднюю активность Zloader, REvil и Maze, а также взглянем на новый сияющий маяк: Egregor.

Ботнет Zloader (Silent Night).

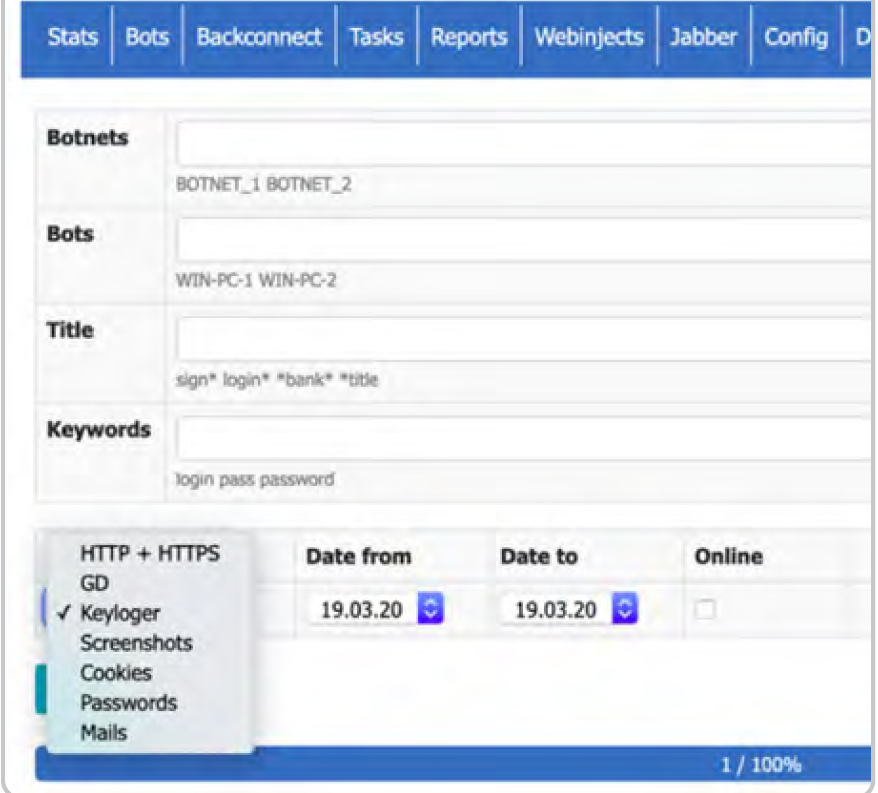

В мае прошлого года мы опубликовали исчерпывающую статью о новом варианте ботнета Zloader, напоминающего печально известный ZeuS - вероятно, самый известный банковский троян с 2011 года. В Darknet эта вредоносная программа была известна как «Silent Night», и его рекламировал злоумышленник с именем пользователя «Axe», который, по мнению экспертов по безопасности, разработал «Axe Bot».

В сравнении с другими ботнетами операторы Silent Night выставляют высокий ценник - $4000 в месяц за уникальный билд. Он может похвастаться рядом особенностей, характерных для банковских троянов - таких как web-инъекции, захваты форм и кейлоггинг. Zloader впервые был замечен в связи с набором эксплойтов RIG, но потом в основном перешёл на malspam в качестве основного источника распространения.

Рис.19: Скриншот, отражающий возможности Silent Night.

Zloader выступает в качестве загрузчика для нескольких дополнительных модулей. Некоторые исследователи наблюдали как Zloader внедряет специализированные утилиты, такие как Cobalt Strike, которые атакующие могут использовать для распространения своего влияния в сети прежде чем развернуть шифровальщики, например Ryuk. Данный вид кооперации с шифровальщиками зеркально отражает то, что мы видели с Emotet и TrickBot.

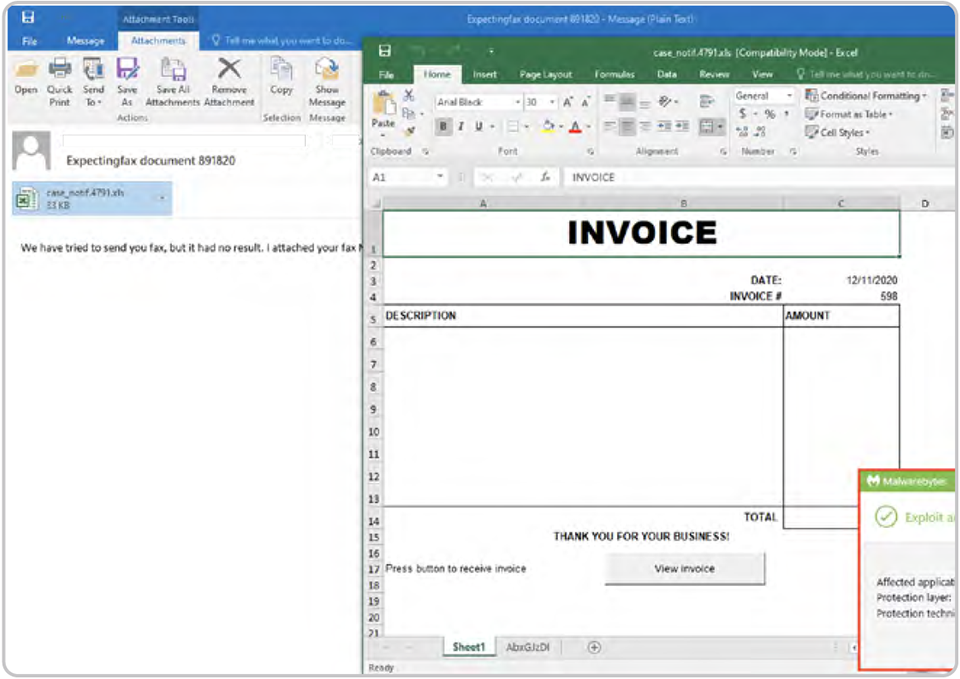

Рис.20: Мошенническая накладная, распространяемая Silent Night.

Ботнет Zloader останется угрозой, за которой стоит следить в 2021 году, особенно если он будет продолжать использоваться в качестве плацдарма для распространения шифровальщиков.

Шифровальщик Maze.

Первоначально обнаруженное компанией Malwarebytes в мае 2019 года, Maze - это семейство, шифровальщиков (ранее называвшееся «ChaCha»), часто распространяемое через наборы эксплойтов или вложения в электронной почте.

1 ноября 2020 года команда ответственная за развитие Maze объявила о своей официальной «отставке», заявив, что любые дальнейшие упоминания их имени должны считаться мошенническими, однако многие аналитики подозревают, что группа Maze может все еще проводить точечные акции - возможно, используя новые тактики и методы кибер-атак. Некоторые аналитики также предполагали наличие связи между группой Maze и авторами шифровальщика REvil - группой EvilCorp.

Эти заявления в основном были простыми слухами, но появились веские доказательства того, что многие бывшие партнеры Maze перешли на семейство шифровальщиков Egregor, которое мы обсудим ниже.

Как мы упоминали ранее в этом докладе, Maze вышел за рамки шифрования данных в ходе своих атак – в ходе требования выкупа дополнительно поступала угроза публикации конфиденциальной информации жертвы. Группа Maze создала web-портал где размещала краденные данные и публиковала их после некоторого периода (обычно несколько недель) если их требования не были выполнены.

Хотя количество случаев заражения Maze значительно снизилось после сообщения группы об остановке деятельности - многие из использовавших этот шифровальщик злоумышленников перешли к использованию других вредоносов по схеме ransomware-as-a-service (RaaS) и применяют схожие векторы заражения и стратегии развертывания. По мере развития и улучшения этих вредоносов мы ожидаем увидеть рост их активности.

Шифровальщик REvil.

REvil - это RaaS-бизнес, известный также как «Sodin» и «Sodinokibi». Он сделал свои первые шаги в апреле 2019 года, незадолго до GandCrab - еще одного популярного семейства шифровальщиков, которое в конечном счёте прекратило существование. Время и сходство вредоносов заставило некоторых поверить в связь между ними.

REvil распространяется с помощью ряда векторов - вредоносного спама, атак drive-by, RDP-атак, а также уязвимостей, таких как CVE-2019-2725 (сервер Oracle WebLogic), и даже через провайдеров управляемых услуг (MSP).

Более свежие варианты REvil используют технику Heaven’s Gate, которая состоит из выполнения 64-битного кода в контексте 32-битного процесса с целью сокрытия собственной активности. Группа REvil - одна из самых изощренных и регулярно хвастается своими возможностями и намерениями атаковать крупные компании, а также часто публикует кусочки утекших данных своих известных жертв. Они постоянно развивают свои код чтобы оставаться на острие технического прогресса.

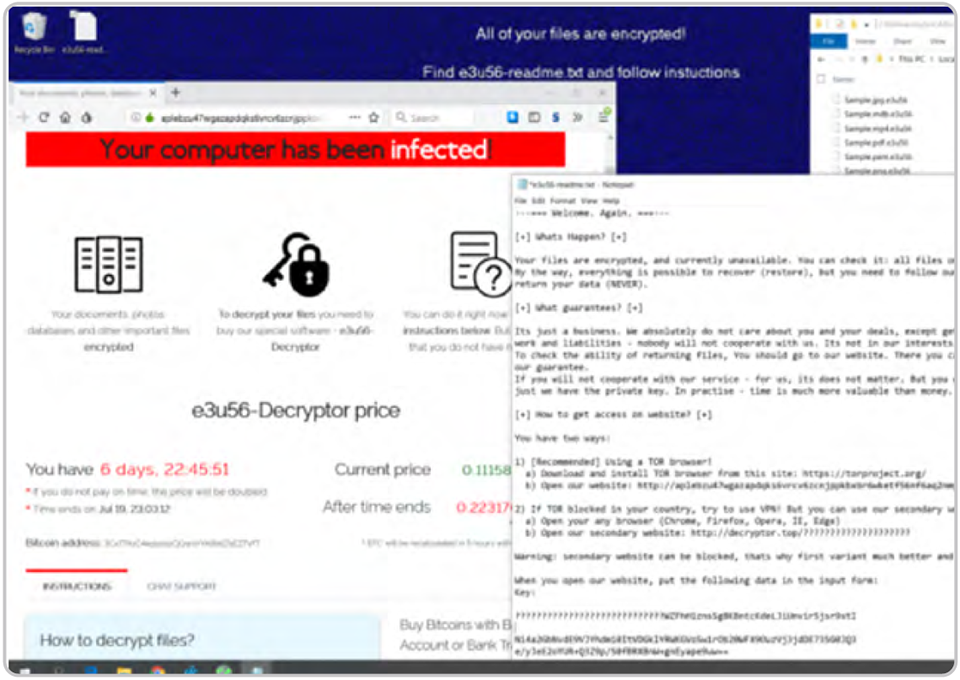

Рис.21: Атака шифровальщика REvil

С их успешной партнерской моделью, которая якобы позволила Evil Group заработать $100 млн. за год, REvil скорее всего будет в заголовках новостей и в 2021 году.

Egregor.

Новое семейство программ для получения выкупа, появившееся в конце 2020 года, уже нанесло огромный ущерб и имеет оглушающий успех у кибер-преступников. Egregor разработан с применением всего опыта долгой эволюции шифровальщиков и усилий кибер-преступных групп по созданию мощного инструмента для атак на корпоративные сети.

Что же такое Egregor?

Считается что Egregor - преемник семейства шифровальщиков Maze так как многие «аффилированные» кибер-преступники, которые работали с Maze, переключились на Egregor одновременно с прекращением работы Maze в октябре 2020 года.

Egregor следует модели RaaS, то есть разработчики вредоносного ПО сосредоточились на создании идеального вымогателя и теперь продают его «партнерам» - другим кибер-преступникам, которые распространяют шифровальщик различными способами. Как только случается успешная атака и произведена выплата выкупа - партнер получает 70% платежа, а операторы Egregor – оставшиеся 30%. Схема RaaS появилась задолго до Egregor, в 2016 году, когда банды вымогателей использовали ее для распространения шифровальщика Cerber.

Egregor использует «двойное вымогательство» - помимо собственно шифрования, злоумышленники также крадут данные жертвы и грозятся опубликовать украденную информацию в Интернете если выкуп не будет выплачен. Это новая тенденция последнего года, что может указывать на то, что со временем жертвы предпочитают не платить выкуп, а восстановить данные из резервной копии или использовать другие методы восстановления своих зашифрованных файлов.

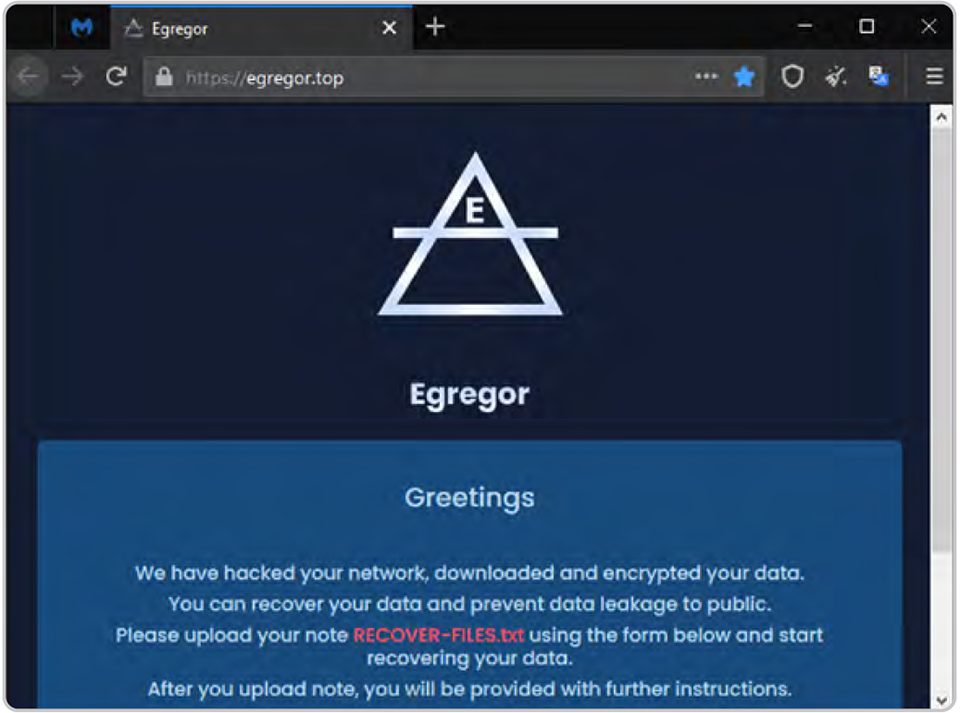

Рис.22: Скриншот «приветственной» web-страницы шифровальщика Egregor

На что шифровальщик способен?

Egregor шифрует файлы жертв с помощью алгоритмов шифрования ChaCha и RSA. В зависимости от того, как вредонос устанавливается в сети и какие еще вредоносные инструменты установлены вместе с ним, он может распространиться по всей корпоративной сети.

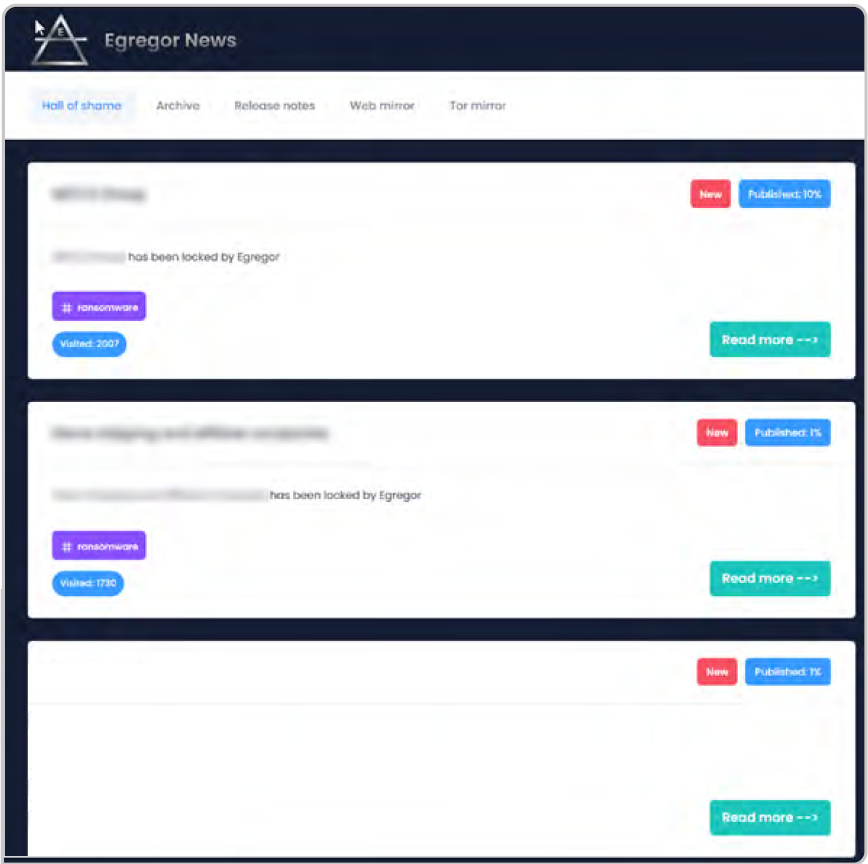

Как уже упоминалось, Egregor крадет данные жертвы и угрожает опубликовать их в Интернете или продать на черном рынке, если выкуп не оплачен. Он делает это через свой «shame»-вебсайт под названием «Egregor News». На этом сайте публикуются успешные атаки на конкретные организации а также оказывается давление на жертвы с целью получения выкупа.

Рис.23: Скриншот Egregor News, уникального дополнения к схеме кибер-вымогательства

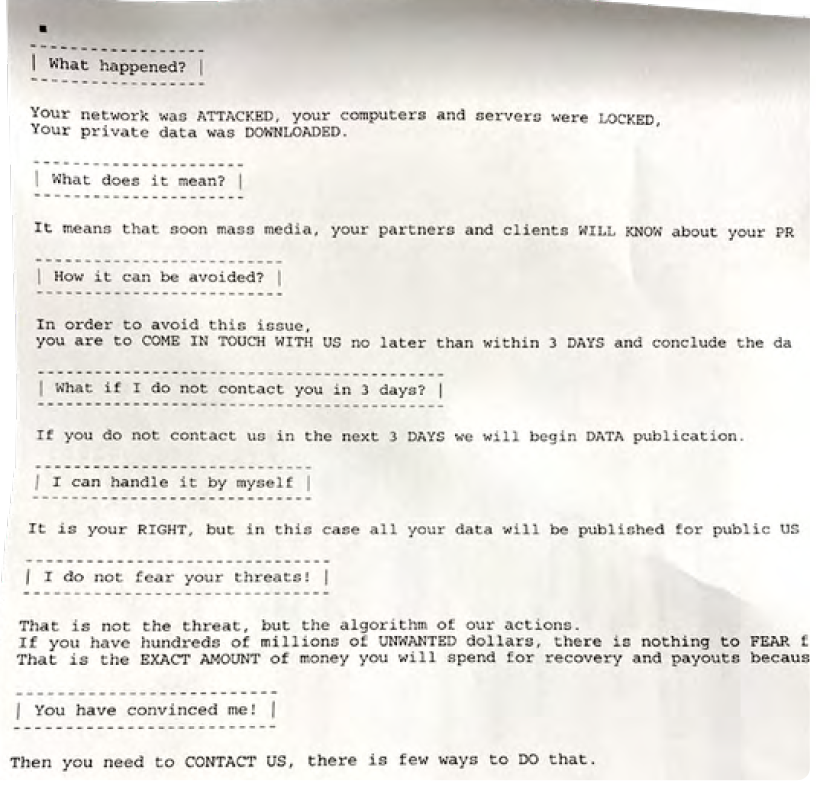

Также были случаи, когда Egregor посылал свои записки с требованием выкупа на принтеры в заражённых сетях. Это случается не всегда, но один раз записка вымогателей была напечатана даже на кассовых аппаратах жертвы.

Рис.24: Отправленная на принтер записка с требованием выкупа шифровальщика Egregor

Как распространяется Egregor?

Используя модель RaaS Egregor может распространяться в различными способами. В некоторых сообщениях утверждается, что заражение Egregor произошло одновременно с инфекцией вредоносной программы Qakbot/Qbot, использующей фишинговые атаки. Мы также видел несколько распространяющих Egregor эксплойтов, в том числе:

- Microsoft Exchange Exploit (CVE-2020-0688)

- VBScript Engine Exploit (CVE-2018-8174)

- Adobe Flash Player Exploit (CVE-2018-4878/CVE-2018- 15982)

Самый тревожный способ заражения что мы видели - с помощью Cobalt Strike, популярной платформы тестирования на проникновение, которая получила известность в 2020 году как популярный у кибер-преступников инструмент для компрометации сетей. Использованию Cobalt Strike и прочих инструментов тестирования на проникновение обычно предшествует заражение через вредоносные электронные письма или, как это чаще всего бывает в этом году, брутфорс уязвимых портов RDP.

Методы самозащиты Egregor.

Egregor запускается только по команде через командную строку и при условии ввода атакующими верного пароля. Это ограничивает возможности исследователей в области безопасности для анализа вредоносной программы.

Кроме того, Egregor отключает процессы, связанные с анализом вредоносного ПО – например process monitor и другие приложения, такие как MySQL, Microsoft OneNote и Microsoft Outlook. Закрытие этих приложений могут защитить Egregor от анализа и разблокировать больше файлов для шифрования - открытые в приложении офисные документы зашифровать нет возможности. То же самое касается файлов баз данных SQL, содержащих релевантные и ценные данные, но заблокированных, если приложение СУБД в данный момент работает.

Наконец - возможно, потому что вредоносная программа скорее всего разработана в Восточной Европе - Egregor выясняет географическое расположение жертвы через данные по локализации операционной системы и если будет установлено, что жертва располагается на пост-Советском пространстве, шифровальщик работать не будет и не нанесет никакого вреда. В число этих программно защищенных стран входит Армения, Беларусь, Грузия, Казахстан, Румыния, Россия и Туркменистан.

Отказ от заражения жертв в определенных странах - не новая идея, и на самом деле большинство шифровальщиков, которые мы видели за последние пять лет, имеет такую встроенную особенность. Идея в том, что если программы-вымогатели позволяют избежать заражения пользователей в странах, где предположительно живут разработчики вредоносного ПО. Так местные правоохранительные органы не станут слишком активно расследовать их деятельность. Но никогда наверняка не узнать – это действительное намерение разработчиков из Восточной Европы, или ложный след чтобы скрыть их настоящую национальность.

Крупнейшие кибер-атаки.

Несмотря на позднее появление Egregor был очень активен в прошлом году и был вовлечён в многочисленные громкие нападения. В последние месяцы 2020 года Egregor был использован для атаки на компании Ubisoft, K-Mart, Crytek, и Barnes & Noble. ФБР даже выпустило предупреждение об Egregor и его намерении атаковать бизнес-сети.

Рекомендации.

В дополнение к стандартным советам по многофакторной аутентификации и использовании антивирусного программного обеспечения ФБР рекомендует пользователям создавать резервные копии их данных. При выборе методов создания резервной копии данных, убедитесь, что резервные копии будут храниться за пределами основного периметра сети - либо на отдельном устройстве, либо в облаке - и используйте как можно больше слоев безопасности для защиты этих резервные копии от несанкционированного доступа.

Кроме того, ФБР рекомендует установить высокий приоритет обновления систем удалённого доступа к продуктам и услугам, например RDP. Это поможет предотвратить использование таких каналов при проникновении в сеть организации.

Наконец - не платите выкуп. В прошлом, когда выкуп требовали только за расшифровку файлов, оплата была скорее индивидуальным выбором организации исходя из текущих обстоятельств. В некоторых в случаях выплата выкупа была понятным, хоть и трудным, решением, так как последствия неуплаты были более дорогостоящими. Те дни закончились.

Сегодня шифровальщики - особенно те, кто применяет двойное вымогательство - скорее всего возьмут ваши деньги, но не удалят украденные файлы и не станут расшифровывать данные, а вернутся позже требуя еще больше денег.

Когда вымогатели были в основном сфокусированы на частных лицах, «обслуживание клиентов» было важной частью атаки, потому что платить соглашались только если жертва была уверена что файлы вернут. В сегодняшнем наполненном кибер-атаками мире установление взаимопонимания с жертвой не нужно, так как кража ценной информации у компаний приносит гораздо больше денег чем семейные фотографии частных лиц, что в свою очередь означает требование нападающими гораздо большего выкупа. Правоохранительные органы фактически двигаются в сторону превращения выплаты выкупа жертвами в незаконное деяние, потому что эти платежи финансируют будущие преступления и побуждают других брать пример с успешных вымогателей.

Что дальше?

Egregor - это просто очередная эволюция мира атак шифровальщиков. Она вдохновлена (и, в некоторых случаях, заимствует много программного кода) предыдущими семействами вредоносов - Maze, Cerber и Sekhmet - и в следующем году мы, возможно, будем обсуждать семейства вымогателей, вдохновленные уже самим Egregor. Тем не менее – он все еще невероятно опасен, успешно атакует крупные организации и пользуется поддержкой многочисленных групп кибер-преступников. Скорее всего мы увидим больше заражений Egregor в 2021 году, он может стать новым лицом шифровальщиков целого десятилетия.

Выводы по ландшафту угроз Windowsв 2020 году

2020 год был напряженным для вредоносных программ: новые разработки, новые цели и новые атакующие, и все это в то время, пока и нападавшие и защитники с трудом понимали, как наш мир меняется из-за пандемии. В 2021 году мы, вероятно, увидим возвращение к «полу-нормальности», с большим количеством целевых атак на бизнес, вероятно, с использованием разработанных за 2020 год инструментов для ручного взлома, наличие которых приведет к более высоким потенциальным заработкам хакеров.

Прежде чем мы посмотрим на наши данные по MacOS стоит проанализировать одну хакерскую кампанию, которая подтвердила тренд в сфере вредоносного ПО, о котором Malwarebytes говорили в течение долгих лет. Дело тут даже не в конкретном вредоносном ПО или его методах внедрения, но в человеческом факторе.

Вредоносное ПО как бизнес.

В 2020 году мы следили за одной вредоносной кампанией, которая подтвердила проверенную тенденцию: вредоносы построили тип инфраструктуры, очень похожий на малый бизнес.

23 ноября Malwarebytes получила информацию об увеличении случаев заражения GootKit в Германии. Старый банковский троян, который датируется как минимум 2014 годом, может записывать нажатия клавиш и видео для кражи финансовой информации. Когда мы провели расследование было обнаружено что GootKit в Германии распространяет шифровальщик REvil. Особенно стоит отметить что мы наблюдали подобную деятельность GootKit только в Германии.

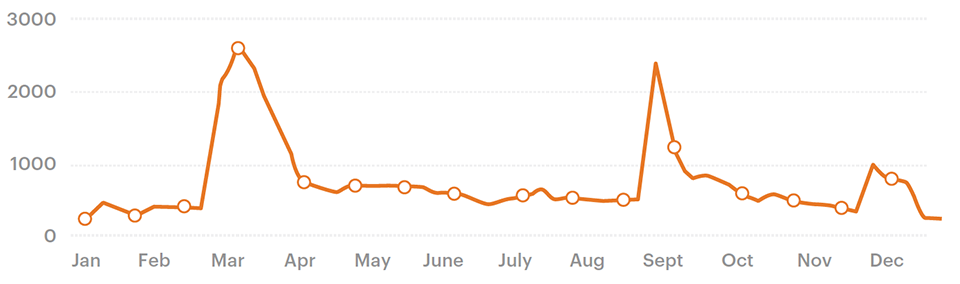

Рис.25.Выявление GootKit в Германии в конце ноября-начале декабря

Эта деятельность может указывать на то, что авторы GootKit начали предлагать услуги по целенаправленному распространению вредоносных программ в некоторых конкретных регионах. Далее, мы увидели, что GootKit ранее распространял шифровальщик SunCrypt, что указывает на способность его авторов менять полезную нагрузку, которую может распространять GootKit.

Это одно из самых ярких замеченных Malwarebytes доказательств существующего явления «распространения вредоносного ПО как услуги», когда способность к таргетированию и распространению конкретного вредоносного ПО в конкретном географическом регионе становится частью маркетинга самой вредоносной программы. На кого этот маркетинг направлен? На прочих атакующих, конечно!

Услуги по распространению вредоносов не следует считать уникальным явлением - это логичное развитие предложения от авторов вредоносных программ, которые активно совершенствуют отдельные звенья стандартной цепи кибер-атак.

Разработчики вредоносных программ ориентируются на модульный подход к хакерским кампаниям что позволяет достигать большей специализации и качества отдельных этапов атаки. Атакующим больше нет необходимости иметь заоблачную квалификацию в каждой области атакующей цепочки, процесс можно разбить на части, усовершенствовать и довести каждую часть до совершенства. Это позволяет авторам вредоносного ПО сконцентрироваться на повышении эффективности своих в то время как дистрибьюторы работают над улучшением распространения вредоносов – и все это приносит неплохой доход и представляет из себя настоящий бизнес.

Упомянутая хакерская кампания - просто последний пример повышения профессионализма и деловой хватки, проявляемой разработчиками вредоносных программ в последние годы. Движение в сторону рыночной кибер-преступности только сделает ландшафт угроз более опасным. Инструменты кибер-атак, которые активно разрабатываются, распространяются и продаются, становятся все сложнее и совершеннее. Это уже происходит в мире RaaS, где мы продолжаем видеть стремительную эволюцию кибер-угроз.

Отдельно от технических возможностей вредоносных программ атакующие также укрепляют свою так называемую «рабочую силу» – то есть строят целые команды, работающие над эффективностью кибер-атак.

Механизмы проверки целей

Чтобы повысить эффективность использования собственных инструментов некоторые разработчики вредоносных программ тщательно собирают разведданные о жертве до того, как запустить в дело весь свой арсенал. Мы называем эту тенденцию «механизмом проверки целей». Эти процессы включают в себя сбор информации о жертве, например:

- Какой домен у рабочей станции?

- Какой IP-адрес?

- Какие приложения запущены?

- Кто активные пользователи?

Используя собранные данные атакующие могут определить целесообразность проведения полномасштабной атаки. Они могут запустить предварительные атаки, попытаться захватить более широкий плацдарм в сети жертвы или использовать инструменты удаленного администрирования для дополнительного сбора информации. Смысл проверки цели состоит в том, чтобы снизить затраты ресурсов, уклониться от любых ловушек или ханипотов и уменьшить шанс раскрытия и анализа командами безопасности используемых хакерами инструментов и методик. Подобный подход мы наблюдали в деятельности Emotet.

Помимо качественного сокрытия инструментов и тактик атаки шифровальщиков имеют лучшую отдачу инвестиции (при условии что жертва – не частное лицо). Проще говоря - бизнес может потерять больше из-за простоя операций и поэтому, вероятно, охотнее заплатит. Атаки на частных лиц просто не могут принести сравнимые доходы.

Еще один пример - Trickbot обзавелся новым модулем LightBot. Это PowerShell-скрипт, который собирает множество данных о системе жертвы и отправляет их нападающему, который может затем принять решение атаковать цель или нет. Возможно организация не сможет оплатить желаемый выкуп, или жертва слишком хорошо охраняется и атаковать ее вообще не следует.

Мы видим как все больше образов вредоносного ПО отправляют «домой» сообщения о машинах жертв,

которые затем проходят ручную оценку. Это означает что есть команда аналитиков, которая вручную сортирует цели, отдавая приоритет более интересным жертвам, отбирая отдельные случаи для более глубокого анализа и проводя ручную разведку и распространение по сети интересных жертв.

Взглянув на ситуацию в целом, мы наблюдаем крупную инфраструктуру кибер-преступности. Есть сама хакерская кампания, распространение вредоносов может производиться дистрибьюторами, которые могут ориентироваться на конкретные регионы и менять типы распространяемых вредоносов. Основные вредоносные программы кампании могут быть одним из видов шифровальщиков, которые приобретаются по схеме RaaS, имеют собственную техподдержку и разработчиков. До момента запуска основной атаки хакеры могут положиться на механизмы проверки жертв и определить, на какие доступные цели вообще стоит нападать.

Получается, вредоносное ПО не совсем автоматизировано. Злоумышленники, стоящие за многими атаками в прошлом году прежде всего - не хакеры-одиночки в поисках небольшого хаоса. Это люди со своим бизнесом, и этот бизнес имеет персонал на местах с ролями и обязанностями и становится все более развитым с течением времени.

Тенденция к проверке жертв перед запуском атаки не нова и на самом деле, это одно из главных правил в выпущенной правительством книге «advanced persistent threat (APT) handbook», и не удивительно, что этому правилу следуют коммерчески ориентированные хакеры.

Развитие и торговля хакерскими инструментами облегчает проверку целей, что с одной стороны делает некоторые кибер-атаки менее вероятными (так как атака после проверки себя не окупает), но с другой – если атака началась, ее очень трудно отразить, так как хакеры используют сложнейшие и малоизученные утилиты и тактики .

Источник: https://resources.malwarebytes.com