Оглавление

- Введение

- Центр защиты от фишинга (PDC) Сегодня.

- Крупнейшие фишинговые кампании 2020 – «Emotet» и «Ryuk».

- Как COVID-19 изменил ландшафт угроз.

- В борьбе с хитроумными людишками - вредоносное ПО в 2020.

- Необходимость снижения времени жизни фишинговых писем в почтовых ящиках.

- Остановить атакующих с помощью HR и аналитики – «PhishMe» в 2020.

- Прогнозы на 2021 год.

- О компании Сofense.

Введение

«Если вам показалось, что речь пойдет о фишинговых симуляциях и построении «черных» и «белых» списков, а также о раздаче красных флажков за провалившийся фишинг-тест, тогда рекомендую вам отказаться от этого отчета прямо сейчас».

Аарон Хигби, сооснователь и CTO компании Сofense

Обзор фишинга 2020 года

Фактически весь 2020 год компания Сofense активно боролась с рассылками фишинговых сообщений, связанных с разгаром эпидемии COVID-19. Галерея экспертов по информационной безопасности в Твиттере ворчала о необходимости «реализма». В то время как они были заняты ретвитингом, сообщество клиентов Cofense опубликовало больше реальных индикаторов фишинговой электронной почты, чем все остальное экспертное сообщество вместе взятое (по данным «COVID-19 Cyber Threat Coalition»).

Задумайтесь ненадолго: изобретатели симуляторов фишинга заблокировали тематические шаблоны «PhishMe» по COVID-19, однако наши клиенты выдали больше примеров реального фишинга, чем кто-либо другой. Cofense за 2020 год пролила свет на тактику фишинга, которая позволяла уклоняться от обнаружения защищенными почтовыми шлюзами (SEG). Мы опубликовали в нашем блоге массу примеров обхода SEG, что побудило многие организации обратиться за помощью в тестировании своих почтовых сред. Этот отчет объясняет наш уникальный опыт. На самом деле, большая часть этого отчета сфокусирована на реальных примерах фишинга, которые смогли обойти несколько уровней автоматизации, и были впоследствии выловлены вручную специалистами компаний, которые предоставили данные для нашей отчетности.

Что пошло не так в 2020

Более 1.5 миллионов имитированных фишинговых электронных писем рассылает наша инфраструктура «PhishMe» каждый понедельник. К сожалению, некоторые критики не прислушались к нашей поучительной истории о том, как мы избегаем некоторых эмоциональных приманок. В 2020 году появились новые CISO-жертвы, чьи программы информирования по вопросам ИБ публично облажались в социальных сетях, когда обещания бонусов в фишинговой рассылке-симуляции в их организации, были восприняты «не очень хорошо». В 2020 году поставщики услуг по обеспечению безопасности также подвергались успешным фишинговым атакам. В то время как они были заняты созданием списков нелояльных сотрудников для очередных «Алгоритмов машинного обучения» - по их вебинарам по реагированию на инциденты было понятно, что у них не было серьезной программы для выявления подозрительных е-мейлов.

Минимальная доза эффективности

Есть проблема осведомлённости по вопросам безопасности: ваша организация не уникальна, и ваша программа осведомлённости не особенная. Нужно всего лишь достаточное количество симуляций атак и достаточное количество откликов сотрудников, чтобы ваша команда могла остановить РЕАЛЬНУЮ фишинговую кампанию. В предыдущие годы мы публиковали рецепты как этого добиться, но они продолжают упускаться из виду и заменяться изощренными способами пустой траты времени.

К сожалению, когда речь заходит о выявлении и реагировании на фишинг, я вижу что информация об инцидентах аггрегируется в сообществе безопасности лишь частично, что не позволяет построить цельную картину атак. Если вы публикуете отчеты без указания метрик реакции сотрудников - это неправильно. Я все еще вижу, как ответственные за имитационные атаки играют с отдельными бизнес-подразделениями в «кошки-мышки», полностью оторванные от того, как фишинг реально работает. Давайте не будем забывать, что организации принимают эти меры на основе тестовых данных. Какое еще обучение, в ходе которого кто-то может потерять работу из-за неудачи? В операционных центрах безопасности тоже не все в порядке. Каждый хочет, чтобы все было автоматизировано, а специалисты были «охотниками за угрозами». Как самоходный полу-автомобиль Гомера Симпсона. Хорошая новость - если вы остановите больше фишинговых кампаний, у вас будет меньше оповещений от мониторинга. Это значит, что у вас будет больше времени на сторонние bug-bounty на рабочем месте... эээ... То есть, на то чтобы быть «охотником за угрозами». Если бы автоматика работала на 100% эффективно - не было бы очередей оповещений от мониторинга.

Вредоносы мертвы. Да здравствует фишинг!

Мы больше не будем выпускать отдельный отчет по вредоносному ПО как в прошлые годы. Вместо этого, в этом отчёте будут и тенденции развития вредоносных программ. Подавляющее большинство фишинговых кампаний - это кража учетных записей. Хотя вредоносные вложения все еще играют роль в фишинге, частота их использования значительно снизилась за эти годы. На самом деле большинство фишинговых вложений в наши дни даже не являются вредоносным ПО, вместо этого используют браузер для дальнейшей кражи учетных записей. В то время, как количество фишинговых вложений снижается, мы держим руку на пульсе вредоносного ПО, связанного с фишингом, и мы поделимся этими данными в данном отчете.

Наша команда работала сутками, аккумулируя эти данные, и мы ценим ваш интерес. Мы работаем над проблемой фишинга в течение многих лет, и наше понимание становится возможным только благодаря обслуживанию растущего числа крупнейших организаций. Этот отчет был бы невозможен без этих данных, а данные не существовали бы без наших удивительных клиентов и их сотрудников, сообщающих о фишинге.

Расставляя декорации

При переходе к сводному отчету мы также решили воспользоваться возможностью привести несколько других примечательных упоминаний о данных. Во-первых, период времени нашего исследования охватывает календарный год. Следующий пункт связан с уведомлениями пользователя о срабатывании системы безопасности – «файл «Invoice.docx» потенциально вредоносен и был удален». Хотя эти предупреждения могут показаться подозрительными для конечного пользователя, технически эти сообщения являются информационными. Наконец, мы скорректировали методику сравнения разных сфер бизнеса. В отчете вы найдете ссылки на NAICS - Североамериканский стандарт отраслевой классификации. Мы остановились на этом стандарте для соответствия с другими крупными исследовательскими отчетами.

Начнем...Центр защиты от фишинга (PDC) сегодня

Один из корпоративных клиентов попросил нас управлять его инструментами по защите от угроз. И этот разовый проект вырос в целый «Центр защиты от фишинга (PDC)», укомплектованный командой экспертов по анализу угроз в пяти офисах по всему миру, работающий 24 часа в сутки 7 дней в неделю, обрабатывающий миллионы электронных писем крупных предприятий каждый год. Что началось как помощь одному клиенту - в итоге помогло сформировать видение защиты от фишинга сегодня. С PDC мы получили еще больше понимания ландшафта фишинговых угроз. На самом деле, теперь наш объем данных о фишинговых угрозах бизнесу больше, чем у кого-либо в мире. Еще более примечательно, и мы видим это на практике, хорошо подготовленные пользователи быстро сообщают о реальных угрозах, что резко снижает риски для бизнеса.

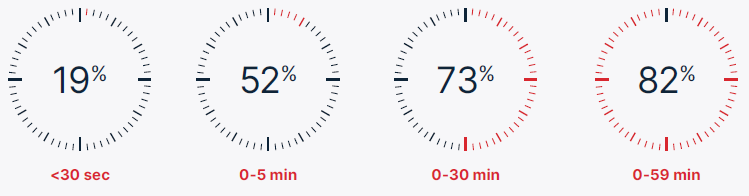

Скажем еще раз: хорошо подготовленные пользователи быстро сообщают о реальных фишинговых письмах:

Среднее время, за которое пользователи отправляют репорты о фишинговых письмах

|

Для успешной атаки достаточно одного слабого звена

1 из 11 сообщений о фишинге от пользователей систем Cofense является реальной атакой.

|

|

Статистика фишинга от Cofense PDC

Из миллионов электронных писем, проанализированных Cofense PDC:

- 57% были фишингом, направленным на кражу учетных данных;

- 12% содержали вредоносные вложения;

- 6% компрометация деловой почты или мошенничество, направленное на топ менеджеров организации;

- 45% попыток кражи учеток были нацелены на сервисы Microsoft.

- 17% были посвящены финансам

- 9,3% сообщений из отправленных пользователями на анализ были реальной атакой:

- 38% содержали только URL-ссылку;

- 36% содержали вложения;

- в 255 000 вредоносных писем мы обнаружили около 100 уникальных семейств вредоносных программ.

Путем привлечения экспертов из Cofense, команды безопасности могут вернуться к защите своих периметров и рабочих станций, в то время, как эксперты сосредоточатся на угрозах фишинга. PDC анализирует подозрительные электронные письма, о которых сообщают пользователи клиента и останавливают фишинговую атаку или уведомляет команду безопасности.

Используя ресурсы PDC, клиенты могут полагаться на внешний опыт и доступ к широкой глобальной сети (25 миллионов пользователей, которые сообщают о подозрениях в фишинге) вместо ограниченной внутренней компетенции. Команды безопасности могут сосредоточить свое внимание на реагировании на инциденты, вместо участия в трудоёмком процессе анализа каждого подозрительного сообщения по электронной почте.

Самопроверка:

Cofense видит больше фишинговых атак, чем кто-либо другой во всем мире в различных сферах бизнеса. А как вы сравниваете свою отрасль с другими?

|

Сфера бизнеса |

Компрометация деловой почты |

Вредоносное ПО |

Кража учетных записей |

|

Управление |

6% |

7% |

58% |

|

Строительство |

3% |

31% |

37% |

|

Образование |

5% |

2% |

77% |

|

Финансы |

6% |

14% |

57% |

|

Здравоохранение |

15% |

5% |

59% |

|

Информационный сектор |

2% |

4% |

66% |

|

Обрабатывающая промышленность |

5% |

10% |

53% |

|

Добыча полезных ископаемых |

4% |

9% |

59% |

|

Услуги |

11% |

12% |

59% |

|

Государственный сектор |

6% |

8% |

61% |

|

Недвижимость |

3% |

17% |

58% |

|

Розничные продажи |

3% |

2% |

73% |

|

Оптовая торговля |

9% |

6% |

71% |

|

Транспорт |

9% |

3% |

67% |

|

Коммунальное хозяйство |

3% |

16% |

48% |

|

Факт: Все безопасные шлюзы электронной почты «протекают». В то время, как ваш шлюз безопасности электронной почты (SEG) с неким показателем успешности выполняет свои функции по удалению угроз из входящих почтовых ящиков ваших пользователей, ни один из них не защищает на 100%. |

Атакующие быстро адаптируются, шлюзы безопасности не успевают за ними. |

Процент фишинговых писем с разделение по типу угрозы и шлюзу безопасности

|

Шлюз безопасности |

Компрометация деловой почты |

Вредоносное ПО |

Кража учетных записей |

|

Barracuda |

4% |

20% |

67% |

|

Cisco |

11% |

10% |

55% |

|

FortiNet |

3% |

4% |

74% |

|

Microsoft Defender for O365 |

4% |

6% |

62% |

|

Microsoft EOP |

2% |

3% |

67% |

|

Mimecast |

12% |

9% |

57% |

|

Proofpoint |

6% |

19% |

51% |

|

Symantec |

4% |

19% |

55% |

|

TrendMicro |

3% |

18% |

42% |

Тактика, техники и процедуры, которые используются при фишинге, варьируются от проверенных до новаторских. В 2020 году исследователи Cofense отслеживали несколько распространенных тактик доставки, используемых для поражения почтовых шлюзов и других средств контроля периметра.

Все что нужно атакующим – попасть во «Входящие». Дальше пользователь доделает остальное.

Давно проверенные тактики, к сожалению, все еще работают

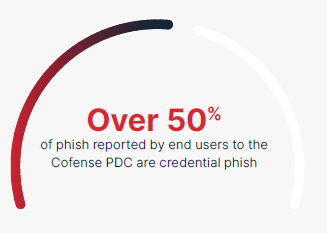

Кампании по хищению учетных записей составляют более чем 50% фишинговых атак, сообщаемых конечными пользователями в PDC. Такие е-мейлы были обнаружены на предприятиях с различными видами защитных систем, включая SEG и контент-фильтры.

В связи с самой их природой, фишинговые кампании, нацеленные на кражу логинов и паролей, часто успешно скрываются от защиты. Фишинговые страницы недороги в хостинге и обслуживании, злоумышленники могут легко заменить инфраструктуру. Фишинговые письма оставляют мало надёжных и последовательных индикаторов компрометации, что облегчает для атакующих возможность захвата лидерства в игре в «кошки-мышки» со средствами детектирования. Средняя продолжительность жизни фишингового URL менее 24 часов, что делает черные списки неэффективными и выводит на первый план среди средств защиты осведомленность и внимательность пользователя.

Помните, учетные данные - это высокая ценность. Они обеспечивают ключ к инфраструктуре организации, иногда даже позволяют получить долгосрочный доступ к конфиденциальным данным и критичным для бизнеса сервисам. В то время как атакующие постоянно разрабатывают сложные методики уклонения от шлюзов безопасности, многие до сих пор используют старые и проверенные методы со значительным успехом. Утечки конфиденциальных данных из-за кражи учетки чрезвычайно распространены. Компрометация учетных данных также создает угрозу доступа злоумышленника к веб-серверам, другим учетным записям, и оставляет инфраструктуру организации уязвимой для других видов атак.

Более 50% фишинга нацелено на кражу учетных данных

Наслоение

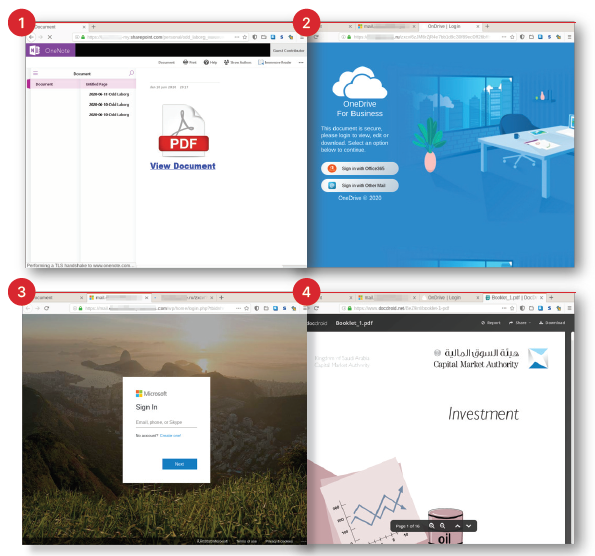

Вредоносные web-страницы, которые используют для кражи учетных данных, живут в течение очень короткого времени, что ставит Cofense в уникальное положение: мы просматриваем сообщения в течение 60 минут после репорта. По всему миру. 24/7. Эти репорты быстро расследуются и обрабатываются в нашей глобальной сети, чтобы клиенты могли автоматически удалить их из почтовых ящиков. Тактика, которую мы все чаще наблюдали в прошлом году - это использование многоступенчатых веб-сайтов, известное как «наслоение». В то время как технологии защиты электронной почты развивают методы обнаружения вредоносных URL в письмах, злоумышленники эксплуатируют популярные интернет-сервисы. Эти сервисы часто считаются безопасными или критически важными для бизнеса, потому они не блокируются и не ограничиваются. Глядя на пример ниже (рисунок 1), мы видим страницу хостинга файлов OneNote, содержащую ссылку на PDF-документ, на который делается ссылка в фишинговом письме. Как только получатель нажимает на «Просмотр документа», открывается страница входа с опцией «Войти» и выбором почтовой платформы. После того, как пользователь выберет «Войти в систему через Office365» - ему открывается знакомая страница входа в Microsoft (разумеется, это не Microsoft) и после того, как учетные данные будут введены, откроется ожидаемый PDF-документ. Пользователь даже не заметит, что уже отдал учетку атакующему.

На этой web-странице нет ничего вредоносного, так что любая предварительная обработка защиты URL-адресов не отреагирует на угрозу

Рисунок 1. Наслоение.

Злоупотребление доверенными платформами

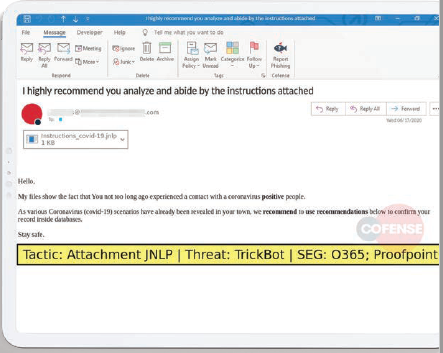

Злоумышленники все чаще используют доверенные сервисы для доставки вредоносного ПО и размещения web-страниц для сбора данных (рис. 2). Фишинговые страницы и вредоносное ПО часто бывают размещены на легитимном веб-хостинге или облачных сервисах. Это означает, что жертвы получают ссылки, которые кажутся легальными и ведут на доверенные сайты, часто используемые в ежедневных деловых операциях. Фишинговые сообщения, репорты на которые получает Cofense PDC, очень часто применяют один из подобных вариантов тактики уклонения от шлюзов безопасности. Атакующие используют Microsoft (SharePoint, OneDrive, O365), Google (Google Forms), Adobe, Dropbox и множество других популярных сервисов. Мы также часто видим, что пользователю дается возможность выбирать из списка наиболее часто используемых почтовых платформ. Фишинговые сообщения часто содержат URL-адреса, размещенные на легитимных доменах, которые имеют широкую клиентскую базу, что позволяет избегать блокировки правилами и контент-фильтрами.

С ростом использования доверенных хостинг-платформ и способности атакующих обойти хорошо известные правила безопасности, как организации могут лучше защититься от фишинга? Разверните MFA (многофакторную аутентификация) и платформу детектирования фишинга!

|

Наиболее популярные у атакующих платформы:

«Выбери свой Webmail-сервис» (Фишинговые |

Рисунок 2. Пример эксплуатации доверенных сервисов |

Взгляд в прошлое: поиск новых способов использовать старые приемы

В 2020 году CVE-2017-11882, также известная как уязвимость Equation Editor, и макросы Office продолжали доминировать как наиболее популярные механизмы доставки вредоносных программ в фишинговых кампаниях. CVE-2017-11882 часто используется для загрузки вредоносных программ, таких как стилеры данных и кейлоггеры, например кейлоггер Agent Tesla. Макросы почти наверняка останутся популярным каналом доставки в связи с их значением в повседневной работе многих организаций.

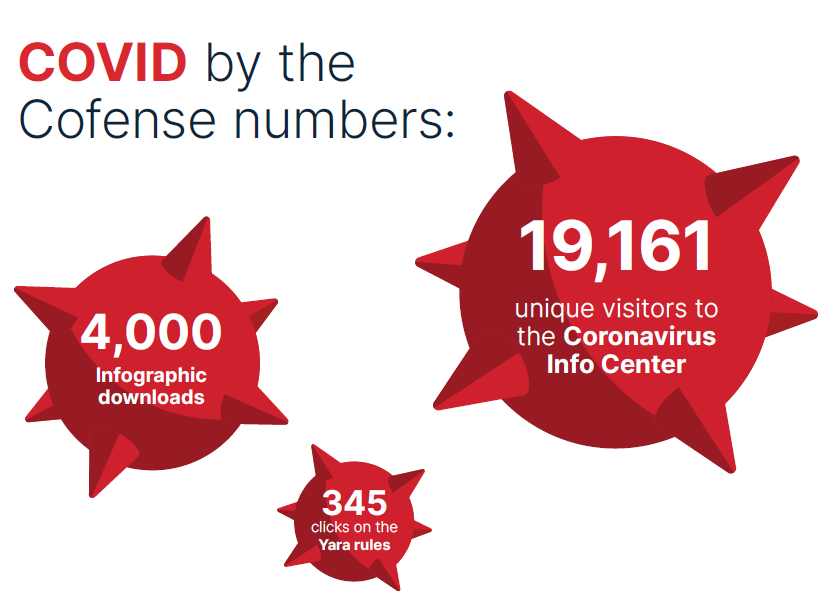

Атакующие также пытаются избежать обнаружения путем применения малоисследованных и часто забытых особенностей в распространенных легитимных приложениях. Почти 30 лет назад Microsoft выпустила Excel 4.0. Эта версия была революционной, так как она принесла макросы на платформу Excel. Спустя годы Microsoft все еще продолжает обеспечивать обратную совместимость для макросов версии 4.0 во всех релизах Excel. Злоумышленники знают об этом и активно используют старые макросы как способ обойти системы защиты электронной почты. Еще один пример (рисунок 3) злоупотребления особенностями устаревшего программного обеспечения: целая серия атак в начале июня с применением Java Network Launch Protocol, которые позволили через Java загружать и запускать файлы из удаленных источников. Oracle прекратила поддержку этой функции в конце 2018 года с выходом Java 11.0, но многие пользователи все еще работают на старых версиях. Несмотря на свою простоту, этот механизм доставки использовался для доставки вредоносных программ TrickBot, Expiro и Ursnif, ориентированных на пользователей как на английском, так и на итальянском языках.

Рисунок 3. Пример эксплуатации доверенных сервисов

Новый механизм доставки, разработанный специально для обеспечения скрытности

В 2020 году GuLoader стал одним из ведущих механизмов доставки вредоносного ПО при фишинге. Впервые этот механизм появился в 1-м квартале 2020 и разросся во 2-м квартале. GuLoader был использован для внедрения инструментов удаленного администрирования, кейлоггеров, кражи учеток и других типов вредоносных программ.

Несмотря на то, что GuLoader является исполняемым файлом, обычно он устанавливается через «заряженные» офисные документы, разработанные для обхода систем защиты и скачивания вредоноса с сайта атакующего. Продолжающаяся эволюция GuLoader, появление более сложных методов доставки и выполнения делают его все более популярным в распространении вредоносного ПО.

Расширенные функции скрытности

GuLoader использует передовые методы на каждом этапе работы и способен обмануть сетевые средства защиты, фильтры электронной почты и агентов защиты рабочих станций:

- Сканирование вложений электронной почты:

Обфускация и шифрование скрывают фактические функции вредоноса. Не запуская хотя бы часть из них, антивирусный продукт не может определить, что делает GuLoader.

- Динамический анализ:

GuLoader содержит инструкции по созданию ложного кода, разработанные чтобы помешать инструментам анализа и имеет широкий спектр ухищрений для предотвращения выполнения в виртуальных средах или песочницах.

- Контроль домена и сети:

Злоумышленники, использующие GuLoader, хранят вредонос на облачных платформах Google Drive и Microsoft OneDrive. Организации часто определяют эти платформы в качестве доверенных сервисов и редко подвергают их всестороннему анализу или блокировке.у

- Сетевое сканирование:

Каждый вредоносный пакет зашифровывается с помощью уникального ключа, так что ни облачные сервисы, ни анализаторы сетевого трафика не в состоянии определить, что это такое.

- Продукты для обеспечения безопасности рабочих станций:

GuLoader может запускать легитимные программы для Windows и внедрять себя в их память, таким образом, скрываясь от сканеров угроз на рабочих станциях.

Важное значение обратной связи

Одна из ключевых особенностей продуктов Cofense – обратная связь с пользователями при получении подозрительной электронной почты.

Почему это так важно?

Почти 17% писем, идентифицированных как вредоносные, были связаны с финансовыми транзакциями. Финансовые команды находятся под сильным давлением - обработка счетов, своевременное проведение платежей, поддержка бизнеса, особенно в конце месяца или квартала, когда финансовая отчетность имеет решающее значение – все это крайне важно и не позволяет отвлекаться ни на минуту. Так что, если пользователь не получит быстрой обратной связи на свой репорт то вероятнее всего ему придется открыть потенциально вредоносное сообщение. Кроме того, все хотят понимать, что их усилия имеют значение. Если ответа от аналитиков нет, пользователи с меньшей вероятностью будут продолжать слать репорты, а риски успешной атаки увеличатся.

Крупнейшие фишинговые кампании 2020 – «Emotet» и «Ryuk»

Если мы что и поняли в 2020 году, так это то, что злоумышленники умеют молниеносно адаптировать свои методы к мировым трендам. Emotet и Ryuk, и, конечно же, не будем забывать про COVID-19 – заставили наши команды разведки работать сверхурочно.

Прошлый год принес беспрецедентное количество неприятностей, что вызвало рост объема и разнообразия киберугроз, связанных с угрозами. Хакеры продолжали совершенствовать свои тактики, техники и методы и сделали все, чтобы их вредоносные е-мейлы достигали пользователей на протяжении всего года.

«Emotet»

Команда Cofense отслеживала ботнет Emotet. уже несколько лет. Этот опыт позволил нам собрать массив данных об используемых в атаках шаблонах, коде вредоноса, тактике и непрерывном развитии этой обширной сети.

За эти годы с Emotet произошло несколько итераций обновления и последовательного развития, адаптации и все это время Emotet оставался угрозой для организаций по всему миру. Похоже, что разработчики ботнета, тратят много времени на улучшение модулей и общей функциональности своей вредоносной программы. Большая часть этих модулей нацелены на сбор и скрытное извлечение различных типов данных, в том числе локальных и хранимых реквизитов учетных записей, списков контактов и электронной почты. Кроме того, известно, что с применением Emotet также устанавливались различные типы других вредоносов, например: IcedID, QakBot, TrickBot и Dreambot. В некоторых случаях были развернуты и шифровальщики, такие как Ryuk и Conti.

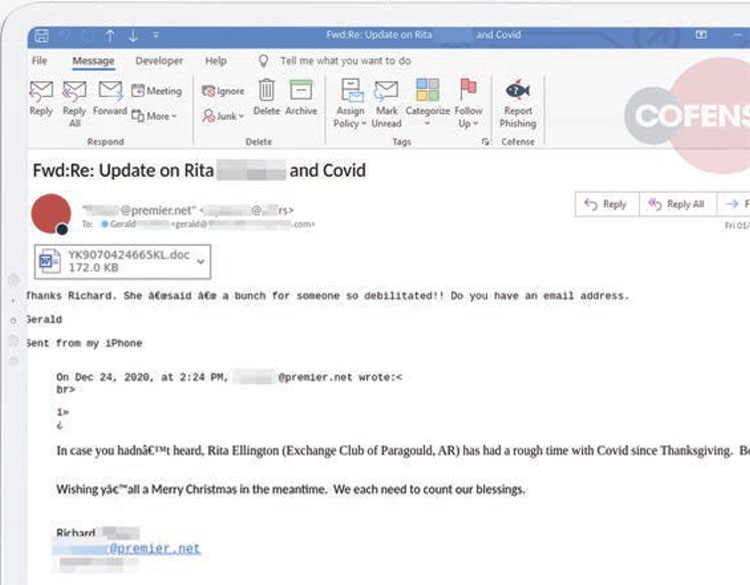

Основной метод распространения самого Emotet - через вредоносные электронные письма. Как только аккаунт был скомпрометирован, Emotet отбирает у пользователя управление ящиком, анализирует содержимое и генерирует списки контактов, а также уникальные фишинговые шаблоны, которые затем отправляются через те же скомпрометированные почтовые аккаунты и системы. Тактика использования существующих электронных писем и ответа на них, как если бы это было продолжением предыдущей переписки известна как атака «Reply-chain».

Использование этой новой тактики повысило эффективность, разнообразие и сложность обнаружения по фильтрам и шлюзам почтовой безопасности, а также увеличило вероятность успешного обмана ничего не подозревающих получателей. Это предоставило огромные возможности для расширения их фишинговых кампаний с высоким уровнем достоверности, не беспокоясь о переводе на родной язык жертвы или распространённых грамматических ошибках, которые мы часто видим в стандартных фишинговых письмах. С момента внедрения этой новой тактики Cofense также обнаружила, что ботнет начал извлекать вложения из писем. Reply-chain может стать главной причиной роста количества успешных фишинговых кампаний Emotet и заражений, которые наблюдались на протяжении всего 2020 года.

С помощью Reply-chain в Emotet были решены несколько задач

Это не только позволило резко увеличить уровень заражения, но также обеспечило большой набор шаблонов вредоносных писем на разных языках по всему миру.

Рисунок 4. Пример Reply-chain-атаки Emotet

Emotet применяет вложения и URL-ссылки в письмах в рамках своих фишинговых кампаний. Часто в качестве вложения использовались вредоносные офисные документы, а URL- ссылки, ведущие на скомпрометированные веб-сайты или сервисы, чаще всего также загружали на рабочую станцию вредоносные файлы. Раньше такие офисные файлы были стандартизированы с небольшим количеством вариаций, что позволяло командам безопасности быстро определить их и внедрить почтовые фильтры и прочие общие меры защиты. Однако, за последний год, Emotet развился и в этом направлении и начал использовать технику под названием «hash busting», которая рандомизирует вредоносный код в достаточной мере для того, чтобы у каждого экземпляра вредоноса был уникальный хэш. Недавние попытки собрать и вычислить хэши на широком наборе свежих вредоносных вложений привели к получению набора из десятков тысяч уникальных хэшей.

Как и в любом ботнете, боты должны общаться с инфраструктурой контроля и управления (CnC), получать обновления и новые задачи. За один день установленным на скомпрометированных системах клиентом Emotet может быть использовано более 300 уникальных команд и CnC-доменов, URL или IP-адресов. Этот список изменяется ежедневно и географически рассредоточен. Большая часть соединений функционируют как прокси и состоят из скомпрометированных хостов, веб-сайтов и доменов. Управления постоянно меняется с появлением новых зараженных хостов и аккаунтов, что также добавляет обфускации реальной внутренней инфраструктуре ботнета.

Наличие пользователей, которые обучены распознавать фишинговые атаки, выявлять Reply-chain-атаки и сообщать о подозрительных письмах, может быть единственным различием между безопасной инфраструктурой и полной компрометации сети.

Заключение по Emotet

27 января 2021 года власти из восьми стран провели операцию против Emotet. Согласно пресс-релизу Европола, операция под названием «LadyBird» затронула сотни серверов по всему миру. Власти взяли под контроль основные CnC-сервера Emotet, которые выдают обновления зараженным компьютерам. Далее было выпущено обновление, которое заменяет список CnC-серверов Emotet на новые CnC-сервера под контролем правоохранительных органов. Украинская полиция также нашла двух операторов Emotet, у которых конфисковали наличные деньги, компьютеры и прочее сопутствующее оборудование. Наконец, голландские власти обнаружили хранилище украденных конфиденциальных данных Emotet, включая адреса электронной почты, имена пользователей и пароли. Был создан веб-сайт, где эти данные опубликованы - это позволит пользователям проверить, были ли их учетные записи скомпрометированы. Однако не стоит думать, что с Emotet покончено. Ботнет был настолько эффективен, что полный отказ от него с большой долей вероятности представляет собой очень крупную упущенную выгоду.

«Ryuk»: огромное значение BazarBackdoor

28 октября 2020 года появились сообщения СМИ в США об уведомлении правительства США по поводу угрозы шифровальщика Ryuk, направленной против здравоохранения и государственных учреждений США. Как сообщается, это было основано на обсуждениях на онлайн-форуме, который якобы проходил с участием членов группы, стоящей за Ryuk. Команда Cofence расследовала эту угрозу и наблюдала повышение хакерской активности в секторе здравоохранения. Мы полагаем с высокой степенью уверенности, что BazarBackdoor является основным механизмом доставки, используемым в настоящее время для атак Ryuk. Кроме того, аналитики Cofence установили, что аналогичные фишинговые кампании нацелены и на другие отрасли бизнеса.

Что выяснилось

По оценке Cofence, операторы Ryuk обычно дожидаются, пока предпочтительный механизм доставки будет успешно развернут на инфраструктуре предполагаемой цели прежде чем развернуть сам шифровальщик. До прекращения деятельности TrickBot Ryuk чаще распространялся именно через него, однако наш анализ показал, что стоящая за Ryuk группа начала использование BazarBackdoor для установления доступа к целевым системам в середине сентября 2020 года. Это тесно переплетается с объявлениями о том, что киберкомандование США приняло меры по разрушению активности сорвать TrickBot. Сейчас есть уверенность в том, что именно BazarBackdoor стал самым распространенным загрузчиком Ryuk. BazarBackdoor это скрытый загрузчик вредоносных программ, который используется той же хакерской группой, что и TrickBot ранее. Обычно поддельные «внутренние» электронные письма посылаются жертвам в пределах организации, часто с соответствующими именами сотрудников или должностями. Эти письма содержат ссылку, чаще всего на страницу Google Docs (см. рисунок 5), хотя встречались и другие известные платформы файловых хостингов. На странице Google Docs размещены убедительные картинки с встроенными ссылками на вредоносные исполняемые файлы, размещенные на легальной платформе, например Amazon AWS. Эта цепочка доверенных сервисов затрудняет обнаружение и противодействие этой кампании. После установки на машину жертвы, BazarBackdoor использует специализированные сетевые взаимодействия для сокрытия связи со своими CnC-серверами. Часть этих взаимодействий включает в себя DNS-lookup доменов .bazar (отсюда и произошло название BazarBackdoor). Эти CnC-сервера также часто служат в качестве хостингов вредоносного ПО. После обращения к CnC-серверу BazarBackdoor собирает дополнительные данные по инфраструктуре жертвы, которые атакующие могут использовать для разворота специализированных разведывательных инструментов, таких как Cobalt Strike. Злоумышленники также могут установить жертве и прочие вредоносы, в том числе и Ryuk. Развертывание Ryuk не автоматизировано и, следовательно, не произойдет, если только атакующие не решат, что зараженная среда является достойной мишенью.

Рисунок 5. Пример Ryuk

Стало ясно, что недавние усилия многочисленных государственных структур по Trickbot похоже достигли цели и привели к переходу операторов Ryuk на использование BazarBackdoor. Стоит отметить, что имеются прошлые связи между деятельностью TrickBot и Emotet, но нет прямых доказательств участия Emotet в кампаниях Ryuk. Тем не менее, мы не можем исключить в будущем распространение Ryuk и через Emotet, учитывая исторические отношения между TrickBot и Emotet. Так как инфраструктура TrickBot судя по всему находится в процессе реструктуризации, Cofence высоко оценивает вероятность его возвращения в качестве механизма доставки.

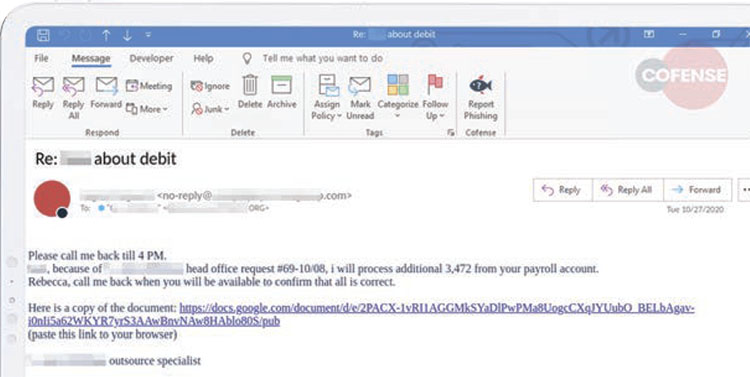

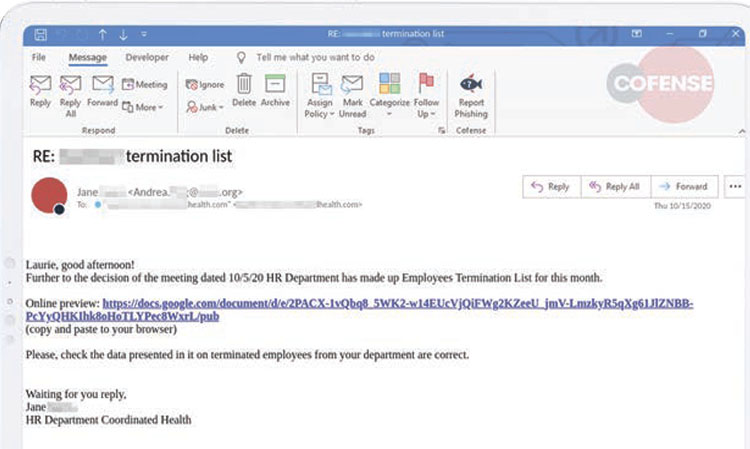

Фишинг

Cofence выявила несколько, нацеленных на различные сферы бизнеса хакерских кампаний, которые очень схожи используемыми первоначальными векторами атаки - фишинговыми электронными письмами. Две темы писем особо выделялись, так как активно использовались в атаках BazarBackdoor на предприятия сразу нескольких отраслей. Эти темы относятся к A) к увольнению, почти всегда включая слово "увольнение" или Б) к платежам, почти всегда включая слово «дебет», как показано на рисунке 6. В то время, как темы писем остаются прежними, мы наблюдали два отдельных сервиса загрузки: Google Docs и Constant Contact. Мы составили список различных сфер бизнеса, затронутых такими атаками, однако невозможно оценить, намеревались ли хакеры использовать в перечисленных случаях для атаки именно Ryuk. Кажется вероятным, что операторы Ryuk раскинули широкую сеть в поисках потенциальных жертв и могут спокойно выбирать подходящие для атаки компании.

Стоит отметить, что эти атаки начались в середине сентября 2020 года, что соответствует моменту скоординированной операции по уничтожению TrickBot.

Отрасли, ставшие целью Ryuk:

- Потребительские товары

- Здравоохранение

- Горнодобывающая промышленность

- Энергетика

- Страхование

- Услуги

- Финансы

- Обрабатывающая промышленность

- Розничная торговля

Рисунок 5. Пример Ryuk 2

Как COVID-19 изменил ландшафт угроз

Коронавирус, безусловно, был источником наибольшей паники в 2020 году. Во время пика пандемий фишинговая активность в основном была направлена на кражу учетных данных и доставку кейлоггера Agent Tesla, но злоумышленники распространяли, в том числе, и шифровальщиков, трояны и похитителей данных.

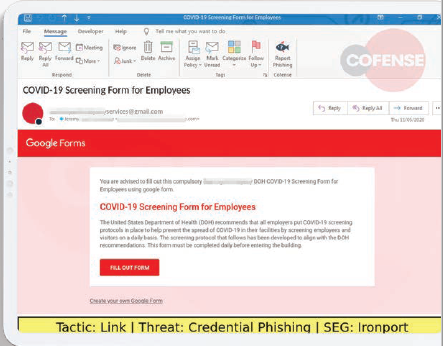

И, хотя общий объем фишинговых писем не сильно увеличился, многочисленные темы фишинговых кампаний говорят об эпидемии и ее влиянии. Фишинг на тему COVID-19 появился в феврале-марте, пик пришелся на апрель, когда всему миру пришлось привыкать к концепции «новой нормальности». В последующие месяцы наступили экономические последствия эпидемии и массовый переход населения к удаленной работе, и хакеры перешли к этим более актуальным темам.

6 распространенных тем фишинговых писем на тему COVID-19

- Информация и рекомендации по борьбе с пандемией, исходящие от мировых, федеральных организаций здравоохранения;

- Отслеживание уровня заражения COVID-19;

- Обновления по изменению правил удаленной работы - новости компаний и приглашения на встречи;

- Федеральные пакеты финансовых льгот для кредитования малого и среднего бизнеса;

- Приглашения на конференции или сообщения об обновлении популярных коммуникационных платформ (Zoom, Teams, WebEx).

- Финансовые претензии, связанные с COVID-19

Cofence наблюдала как изощренные, так и явно проводимые новичками фишинговые кампании на вышеупомянутые темы. Аналогичным образом мы видели примеры доставки различных семейств вредоносного ПО, замаскированной темой COVID-19. Также были случаи фишинга, направленного на кражу учетных записей и мошенничества с компрометацией бизнес-переписки и направленного на топ менеджеров. Хотя тема COVID-19 и стала менее популярной апрельского пика, хакеры продолжали следовать за трендами. В ближайшие месяцы стоит быть начеку в ожидании кампаний на тему вакцинации. Когда дело дошло до симуляций PhishMe, мы быстро реализовали наши шаблоны на тему COVID когда организации начали внедрять планы по обеспечению непрерывности бизнеса на время карантина.

Компания Cofense создала информационный центр по коронавирусу, чтобы наши клиенты, или любой желающий, могли получить самую свежую информацию о фишинговых атаках, злоумышленниках и, конечно же, правилах YARA для выявления вредоносного ПО.

Ключевая статистика по теме COVID-19:

COVID в цифрах Cofence:

- 4000 скачиваний инфографики

- 19161 уникальный посетитель информационного центра по коронавирусу

- 345 просмотров правил YARA

Популярные посты в блоге на тему коронавируса:

- 4161 - Хакеры наживаются на глобальной панике вокруг коронавируса с помощью новых фишинговых кампаний

- 490 – Сообщения о позитивном тесте на COVID-19 среди работников компаний

- 469 – Результаты тестов на коронавирус содержат вредоносное ПО

- 381 – Коронавирус переопределил спектр фишинговых угроз

- 315 – Фишинговые атаки на тему COVID-19 продолжаются

- 450 – Вебинар по фишингу в эпоху коронавируса

- 677 – Горячий фишинг – подкаст по информированию на тему ИБ

В борьбе с хитроумными людишками - вредоносное ПО в 2020

Независимо от того, насколько автоматизирована фишинговая кампания, за каждой атакой стоит человек. Злоумышленники понимают, что мотивирует и побуждает людей к действию. Они понимают силу социальной инженерии и как перехитрить защитные технологии и необученных пользователей. Они знают что играют «в кошки-мышки» с исследователями в области безопасности, находят или развивают новые вредоносные программы и тактики доставки, чтобы оставаться впереди.

Атакующие эволюционировали в поисках уязвимостей с применением социальной инженерии

Они разрабатывают способы, как сделать веерную кампанию похожей на таргетированную, как показано в выше обзоре Emotet. В мае появилась фишинговая кампания, направленная на энергетический и финансовый сектора, использующая скомпрометированную деловую переписку для атаки на контакты партнеров и коллег. В ней использовалась тактика обфускации (например, случайная генерация текста URL-адреса или включение режима конфиденциальности данных регистрации домена) для получения и сбора учетных записей электронной почты. Кампания пыталась казаться легальной, например, посылались сообщения от скомпрометированных адресов в комплекте с подписью пользователя и уникальной для бизнеса темой.

Эти электронные письма проходили шлюзы безопасности и легко обманывали жертву, так как содержали персональные данные скомпрометированных коллег и партнеров, и были очень похожи на реальную переписку, исходящую от ранее доверенного лица. Применялись включения соответствующих тем, таких как COVID-19 или «важные новости компании». Первоначально эта атака была нацелена на нефтегазовую отрасль. Оттуда она распространилась на финансовый сектор.

Злоумышленники диверсифицируют используемое в фишинговых кампаниях вредоносное ПО и поисках новых способов монетизации атак

В 2020 году аналитики Cofence выявили одну из главных диверсификаций в семействах, применяемых в фишинговых атаках вредоносных программ. По состоянию на 20 августа мы увидели 31 новое или ранее неактивное семейство вредоносных программ в фишинговых атаках. Два главных новичка - Mass Logger и шифровальщик Avaddon. Mass Logger - регулярно обновляемое и модульное ПО, в то время как Avaddon предлагает вернуться к широкой направленности шифровальщиков. Все чаще операторы шифровальщиков объединяют традиционные шифровальщики с вредоносным программным обеспечением, способным красть данные, чтобы ускорить выплату выкупа. Avaddon, похоже, присоединился к этой тенденции. Cofense наблюдала, как эти кампании достигают почтовых ящиков в различных секторах и в средах, защищенных несколькими SEG.

Мы ожидаем, что тенденция атак шифрованием с одновременной утечкой корпоративных данных продолжится, так как такой подход усугубляет проблему жертвы, которая может иначе и не платить, а восстановиться из бэкапа. В случае утечки данных, организации может быть нанесён репутационный ущерб и, в зависимости законодательства и нормативных актов, в результате атаки могут последовать штрафы и прочие санкции от регуляторов. Владельцы персональных данных также потенциально могут подать на жертву в суд, чем еще усугубят ущерб от утечки.

Новые и вернувшиеся: вредоносное ПО в 2020

Знать своего врага - половина победы. Мы представляем основные тенденции среди связанных с фишингом вредоносных программ на протяжении 2020 года. Так как огромное количество вредоносов обнаруживается ежедневно, этот список охватывает наиболее стабильные и постоянно развивающиеся семейства вредоносного ПО, замеченные в атаках на организации по всему миру.

Новые в 2020 году:

- Avaddon Ransomware

- Cheetah Keylogger

- FireBird RAT

- Gamorrah Bot

- Grandoreiro

- Hive RAT

- LolKek Malware

- Mass Logger

- Matiex Keylogger

- RedLine Stealer

- STR RAT

Вернувшиеся после 9+ месяцев бездействия и постоянно обновляемые:

- Chanitor/Hancitor

- Cobian RAT

- Dharma Ransomware

- Expiro

- LatentBot

- Proyecto RAT

- Qarallax RAT

- Remote Manipulator System (RMS)

- Sality

Вернувшиеся в 2020 году после нескольких месяцев бездействия в более широком распространении, чем в 2019 году:

- Black RAT

- Nemty Ransomware

- Hakbit Ransomware

- BetaBot

- Iced-ID

- KPOT

- Kutaki

- Loda

- Pyrogenic Stealer

- Valak

- Vidar Stealer

Необходимость снижения времени жизни фишинговых писем в почтовых ящиках

Когда вредоносное письмо попадает во «входящие» пользователя, шанс на один ошибочный щелчок мышки становится крайне высоким. Средний показатель перехода по вредоносным ссылкам в симуляции фишинга учетных записей системы PhishMe в 2020 г. составляет 10,7%, что означает - во время реальной атаки почти 11 пользователей из 100, скорее всего, нажмут на ссылку, что может привести к компрометации их рабочих учетных записей. Чем дольше вредоносное письмо остается в почтовом ящике, тем больше шансов на этот ошибочный клик.

Роль одной из метрик возрастает. Время жизни - это время пребывания письма в ящике, время между получением атакующим доступа в окружение пользователя и момента, когда этот факт обнаруживается и угроза устранена. Время жизни состоит из двух ключевые показатели - время обнаружения и среднее значение времени устранения. В 2020 году в своем отчете «M-Trends Report» компания Mandiant сообщила, что глобальное среднее время жизни фишингового письма составляет 56 дней. Очевидно, что тут требуется большая работа. Для фишинговых атак, время обнаружения может быть снижено посредством эффективной подготовки пользователей к выявлению фишинговой угрозы и сообщению о ней.

Среднее время восстановления (MTTR) в настоящее время зависит от:

- Способности команд информационной безопасности эффективно анализировать фишинговые угрозы

- Способности этих же команд выявлять и уничтожать все копии вредоносного письма в их инфраструктуре

«Когда началась эпидемия COVID-19 и все больше людей начали работать из дома, нам пришлось быстрее реагировать и удалять вредоносные е-мейлы затрачивая на процесс меньше итераций»

Патрик Берч, Менеджер по ИТ-безопасности, Brasfield & Gorrie.

Недавно в центр защиты от фишинга Cofence поступил репорт от пользователя об атаке по сбору учетных данных. PDC впоследствии наблюдал тот же самый вредоносный URL-адрес в репортах 11 других организаций в течение 7 дней. В случае одной компании, пострадавшей от этой атаки, мы заметили, что о той же ссылке сообщили пользователи через 7 дней после того, как угроза была впервые обнаружена. Защита электронной почты либо не успевает, либо команды безопасности не имеют возможности быстро устранить существующие в пользовательских почтовых ящиках угрозы.

Сегодня широко распространенные утилиты, например PowerShell, прекрасно подходят для использования по назначению, например для обычного поиска данных, где нет ограничения по времени, но, в то же время, они ужасно неэффективны для охоты за угрозами в электронной почте. Производительность поиска сдерживается непредсказуемостью окружения и ограниченными опциями для задания области поиска. Злоумышленники быстро используют эти пробелы с помощью сложных техник вроде «полиморфного фишинга».

Эти проблемы приводят к неоптимальной ответной реакции на угрозы. В Cofence часто приходят сообщения от пользователей и клиентов о том, что на вредоносные е-мейлы не обращают внимания до получения большого количества репортов об одной и той же угрозе. Почему? Вековая проблема безопасности - слишком много дел и недостаточно времени. В ситуации, когда единственная ошибка может стать фатальной, реакция на вредоносные письма должна быть простой и стремительной.

Остановить атакующих с помощью HR и аналитики – «PhishMe» в 2020

Вы не сможете остановить злоумышленника без HR

В данном разделе отчета представлен анализ тренингов по симуляции фишинга. В предыдущие годы мы выпускали по обучению отдельные отчеты, но сейчас делимся основными моментами.

Что на счет обучения?

Есть причина, почему мы начали с ландшафта фишинговых угроз и оставили тему обучения пользователей под финал. Когда дело доходит до обучения пользователей на тему угроз, приводящих к утечке данных, имитация реальных угроз наиболее эффективна. Хакеры используют реальные и актуальные средства коммуникаций, те же самые с помощью которых ваши пользователи регулярно общаются – используете ли их и вы для шаблонов симуляций атак?

Мы уже упоминали шлюзы безопасности почты в этом отчете, и они так же актуальны когда дело касается обучения ваших пользователей. Пользователи заняты. В строго зарегулированных организациях крайне трудно «поставить галочку» напротив правил, связанных с обучением. Топ менеджеры хотят знать, сколько часов их работники потеряют на тренинги и какие выгоды принесет обучение. Это особенно верно, когда речь идет о симуляциях фишинга. Мы описали много вредоносных писем, которые попадают в почтовый ящик пользователя, но множество блокирует SEG.

Почему это так важно?

Чтобы предоставить вашей организации актуальное обучение и подготовить пользователей к угрозам, которые наиболее вероятно попадут в их почтовые ящики, выстроите ваши сценарии симуляций фишинга на тех атаках, которые будут наиболее опасны для вашей организации, когда дело дойдет до настоящего фишинга.

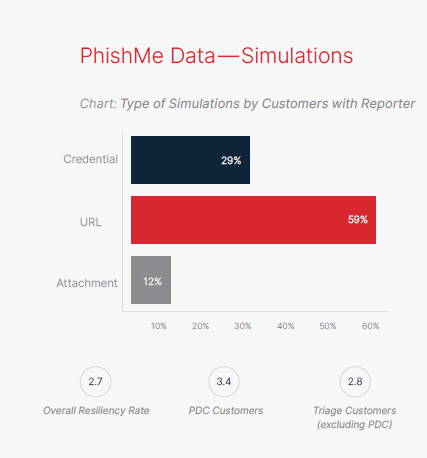

Данные симуляций системы PhishMe

Диаграмма: Типы симуляций по клиентам и векторам

- Кража учетных данных

- Вредоносные URL-ссылки

- Вредоносные вложения

Общий показатель стойкости – 2.7 Клиенты PDC – 3.4 Прочие клиенты – 2.8

Основы

Как мы уже писали выше, клиенты Центра защиты от фишинга имеют более высокую устойчивость к атакам. В то время как клиенты, которые управляют их собственными решениями, демонстрируют некоторую устойчивость, клиенты PDC превосходят их (рейтинг 3,4 по сравнению с 2,7 для остальных клиентов) потому что Cofence обрабатывает каждое сообщение о фишинге.

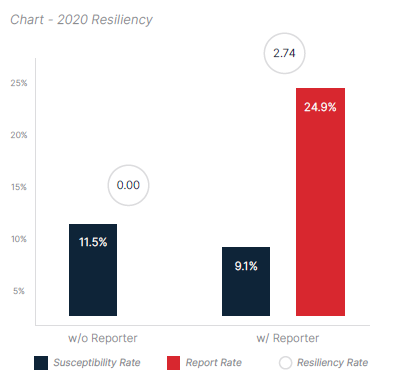

Диаграмма – устойчивость к атакам 2020

Без репорта с репортом

Восприимчивость к атаке Процент репортов Устойчивость к атаке

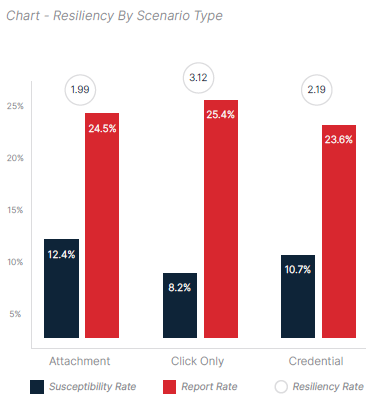

Диаграмма – устойчивость к атакам по типу сценария

Вредоносные вложения Заражение по клику Кража учет

Восприимчивость к атаке Процент репортов Устойчивость к атаке

Так много вариантов

Когда дело доходит до планирования тренировочной кампании, просмотр библиотеки шаблонов сценариев - трудная задача. Чтобы помочь нашим операторам осведомленности в области безопасности планировать проверки, мы внедрили «умное предложение», которое помогает в выборе шаблонов для их организации. С момента внедрения этой схемы 30% организаций приняли предлагаемые шаблоны симуляций, чтобы лучше согласовывать их с ландшафтом угроз наиболее реалистично соответствующим тому, что испытали бы их пользователи при реальной атаке.

Интересные данные связаны со сценариями. Как можно увидеть на графике, процент репортов от пользователей для трех типов сценариев относительно одинаковый. Однако, уровень восприимчивости к атакам с вложениями и кражей учеток значительно выше, чем для сценария «Заражение по клику». А процент репортов – наоборот, сценарий «Заражение по клику» имеет больший процент репортов. Этот позволяет предположить, что эти сценарии эффективны при обучении пользователей и позволяют заметить все виды фишинга, но особенно хороши для выявления «Заражения по клику». Соответственно, устойчивость против «Заражения по клику» выше, чем для двух других типов сценариев. Более того, мы видим, что 57% реально зарегистрированных атак - это кража учетных записей, но только 29% смоделированных сценариев используют шаблон кражи учетных данных. Это означает, что больше внимания следует уделять сценариям с симуляцией атаки с вложениями и кражей учетных записей. Особенно учитывая влияние на организацию успешной кражи учетки.

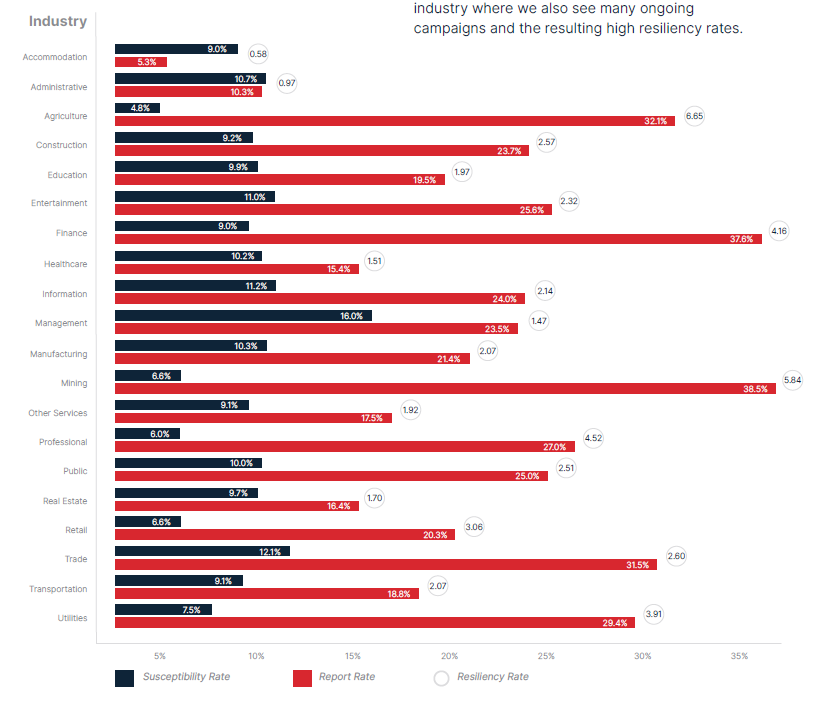

Взглянув на устойчивость к атакам по сферам бизнеса, в этом году мы все еще видим горнодобывающую промышленность в первых рядах. Горнодобывающая промышленность включает в себя множество клиентов более широкой категории Энергетического сектора, который сильно зарегулирован и клиенты часто попадают под ежемесячные или растянувшиеся на много месяцев фишинговые кампании. Финансы - это еще одна высоко-регулируемая сфера, в которой мы также видим многочисленные атаки и, как следствие, высокие показатели устойчивости.

Как показывают себя разные сферы бизнеса

Восприимчивость к атаке Процент репортов Устойчивость к атаке

Отрасли:

- Аренда жилья

- Промышленность

- Прочие услуги

- Финансы

- Транспорт

- Строительство

- Недвижимость

- Менеджмент

- Управление бизнесом

- Профессиональные услуги

- Здравоохранение

- Коммунальные услуги

- Образование

- Розничная торговля

- Обрабатывающая промышленность

- Сельское хозяйство

- Государственный сектор

- Информационные технологии

- Развлечения

- Оптовая торговля

- Горнодобывающая промышленность

Учебные работы. Работы по кондиционированию. Возьмите 70:20:10 - модель для обучения и развития, где 70% знания происходят из опыта, связанного с работой, 20% от взаимодействия с коллегами или наставниками, и 10% от формального образования. Разработчики модели пришли к выводу, что практический опыт в этом - симуляция фишинга - наиболее выгодная для сотрудников, так как это позволяет им открывать, учиться и совершенствовать свои навыки. Кроме того, они учатся и имеют возможность получать немедленную обратную связь на свои ошибки. У пользователей есть желание и возможность принимать участие в идентификации и снижении потенциальной угрозы для компании. В рамках обучения они смогут это реализовать.

Прогнозы на 2021 год

Мы ожидаем, что SOC будет принимать более активное участие в конфигурации инфраструктуры электронной почты. Настройка шлюза почтовой безопасности может быть сложной. SOC наконец устанет от постоянной езды на «американских горках» разнообразных настроек почтового шлюза.

МФА: Фишинговые кампании и инструменты будут более подготовлены к взлому многофакторной аутентификация. 2020-й быстро скорректировал планы предприятий переехать на онлайн-платформы, такие как Microsoft 365 или Google Workspace, что сделало реализацию МФА более распространенной. Злоумышленники будут адаптироваться.

Техники уклонения от автоматического анализа URL улучшатся. Как сказано в настоящем отчете, стало меньше фишинговых кампаний с вредоносными вложениями, так как в фокусе нападающих теперь, по большей части, учетные данные. Злоумышленники уже экспериментируют с защищёнными CAPTCHA фишинговыми сайтами.

«Смишинг (SMS-фишинг)» все еще будет пустышкой. Количество вендоров онлайн-тренингов, описывающих опасности смишинга будет увеличиваться. Но знаете, что не увеличится? Количество случаев реального смишинга в реальном мире.

О компании Сofense

Cofence решает проблему фишинговых писем, которые пропускает SEG (Шлюз безопасности электронной почты) и которые попадают в почтовые ящики пользователей.

С помощью сочетания автоматического реагирования и экспертного анализа, наша платформа позволяет командам информационной безопасности прекратить фишинговую атаку за несколько минут. В то время как SEG может проверять отправителя электронного письма и в некоторой степени его содержание, эта технология не в состоянии остановить ежедневные фишинговые атаки. Они просто не могут идти в ногу с развитием атакующих и обречены оставаться на шаг позади в этой игре в «кошки-мышки».

Платформа Cofense Phishing Detection and Response (PDR) использует глобальную сеть из более чем 25 миллионов человек, активно сообщающих о подозрительных сообщениях в сочетании с передовой автоматизацией для быстрого прекращения атаки, прежде чем произойдет непоправимое. Когда организации используют все решения Cofense совместно - они смогут обучить сотрудников идентификации фишинга и быстрой реакции на угрозы.

Продукты и решения по выявлению фишинга

Мы поставляем технологию и опыт, необходимые для обнаружения, реагирования и прекращения фишинговых атак.

Выявление

Тестирование сотрудников на устойчивость против фишинговых атак

Компьютерное обучение сотрудников

Реальные угрозы в реальном времени от пользователей по всему миру

Реагирование

Выявление, анализ и устранение угроз

Авто-карантин фишинговых угроз

Интеграции

Разведка фишинговых угроз с привлечение экспертов

Managed PDR

Управляемый сервис выявления фишинга и реагирования на угрозы

В чем уникальность Cofence

Автоматическая реакция + обнаружение человека

Cofence создает условия, в которых конечные пользователи сами сообщают о подозрительных электронных письмах. Автоматизация ускоряет анализ отчетов по электронной почте в SOC и их способность находить и помещать в карантин каждое письмо в фишинговой кампании.

Запатентованная технология обеспечивает обнаружение фишинга в режиме реального времени и помещение его карантин. Наша платформа исключает ручной труд, такой как отсев ложных срабатываний, что ускоряет реакцию на атаки и снижение рисков для бизнеса. Фокусируясь только на фишинге, наша платформа позволяет интегрироваться с SOAR, SIEM или TIP, чтобы получить целостное представление о рисках в вашей организации.

Сетевой эффект

Более 25 миллионов пользователей используют Cofense и регулярно присылают материалы для анализа, что формирует крупнейшую в мире сеть «живых» детекторов фишинга. Когда пользователи сообщают об угрозе, ваш SOC получает огромное видение и возможность реагировать на все угрозы.

Аналитика фишинга

Cofense имеет крупнейший, наиболее точный набор данных об атаках.

Наши лаборатории и команды разведки анализируют миллионы образцов фишинга и вредоносных программ ежегодно. Их знания позволяют SOC расставлять приоритеты угроз и точно настраивать управление периметром.

Непредвзятые мнения

Мы «Швейцария» безопасности электронной почты. Cofense видит угрозы, которые пропускают все SEG, и делится знанием. Независимо от того, какой SEG использует ваша компания, вам нужна защита от фишинга, чтобы заполнить критические пробелы.

Фокус

100% наших исследований и разработок направлены на развитие решения для предотвращения фишинговых атак.

Перевод сделан со статьи: https://cofense.com/