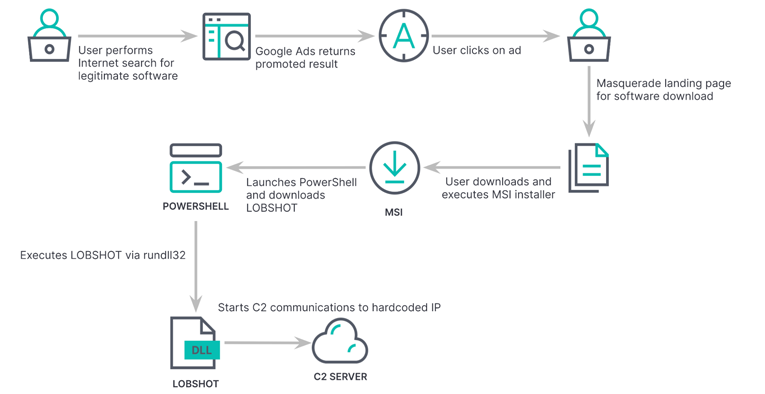

Еще одним примером того, как хакеры используют Google Ads для распространения вредоносного ПО, стало использование этой техники для распространения нового банковского трояна и похитителя информации на базе Windows под названием «LOBSHOT».

«LOBSHOT продолжает собирать жертвы, оставаясь при этом незамеченным» - заявил исследователь Дэниел Степанич из Elastic Security Labs.

«Одной из основных возможностей LOBSHOT является компонент hVNC (Hidden Virtual Network Computing). Такие модули позволяют получить прямой и ненаблюдаемый доступ к машине».

Американо-голландская компания приписала штамм вредоносной программы хакерской группе, известной как TA505, основываясь на инфраструктуре, исторически связанной с этой группой. TA505 - это финансово мотивированный синдикат электронных преступников, который пересекается с кластерами активности, отслеживаемыми под названиями Evil Corp, FIN11 и Indrik Spider.

Последнее событие имеет большое значение, поскольку является признаком того, что TA505, связанная с банковским трояном Dridex, снова расширяет свой арсенал вредоносных программ для совершения кражи данных и финансового мошенничества.

LOBSHOT, ранние образцы которого датируются июлем 2022 года, распространяется с помощью мошеннической рекламы Google для легитимных инструментов, таких как AnyDesk, которая размещается на сети похожих целевых страниц, поддерживаемых операторами.

Вредоносная программа использует динамическое разрешение импорта (т.е. разрешение имен необходимых API Windows во время выполнения), проверку на антиэмуляцию и обфускацию строк, чтобы обойти обнаружение программ безопасности.

После установки она вносит изменения в реестр Windows для настройки постоянства и перехватывает данные из более чем 50 расширений криптовалютных кошельков, установленных в таких веб-браузерах, как Google Chrome, Microsoft Edge и Mozilla Firefox.

Другие примечательные особенности LOBSHOT связаны с возможностью удаленного доступа к взломанному хосту через модуль hVNC и скрытного выполнения действий на нем, не привлекая внимания жертвы.

«Злоумышленники продолжают использовать методы вредоносной рекламы для маскировки легитимного ПО под бэкдоры, подобные LOBSHOT» - сообщил Степанич.

«Эти виды вредоносных программ кажутся небольшими, но в конечном итоге они обладают значительной функциональностью, которая помогает субъектам угроз быстро продвигаться на начальных этапах доступа с полностью интерактивными возможностями удаленного управления».

Полученные данные также подчеркивают, что все большее число злоумышленников используют вредоносную рекламу и отравление поисковой оптимизации (SEO) в качестве метода перенаправления пользователей на поддельные веб-сайты и загрузки троянских инсталляторов популярного программного обеспечения.

По данным eSentire, киберпреступники, стоящие за GootLoader, связаны с целым рядом атак, направленных на юридические фирмы и корпоративные юридические отделы в США, Канаде, Великобритании и Австралии.

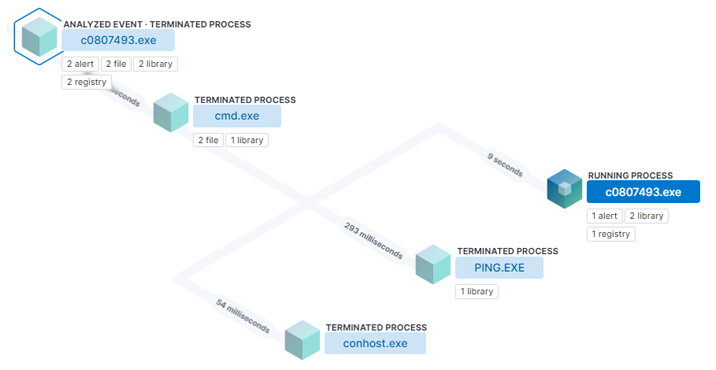

GootLoader, действующий с 2018 года и выполняющий функции первоначального доступа как сервиса для атак с целью выкупа, использует SEO-отравление, чтобы заманить жертв, ищущих соглашения и контракты, на зараженные блоги WordPress, которые указывают на ссылки, содержащие вредоносное ПО.

Помимо применения геозондирования для нацеливания на жертв в отдельных регионах, цепочка атак построена таким образом, что вредоносная программа может загружаться с захваченных сайтов только один раз в день, чтобы ускользнуть от обнаружения специалистами по реагированию на инциденты.

Использование GootLoader метода IP-адресов для отбора уже взломанных жертв, по мнению eSentire, может быть использовано против него для упреждающей блокировки IP-адресов конечных пользователей и предотвращения потенциального заражения организаций.

Источник: https://thehackernews.com