Хакерская группировка, предположительно связанная с Ираном и известная как «Charming Kitten», атаковала множество целей в США, Европе, на Ближнем Востоке и в Индии с помощью новой вредоносной программы под названием «BellaCiao», пополнив свой постоянно расширяющийся список кастомных инструментов.

Обнаруженная Bitdefender Labs, BellaCiao представляет собой «персонализированный дроппер», способный доставлять на компьютер жертвы другие полезные нагрузки вредоносного ПО на основе команд, полученных с сервера, контролируемого атакующим.

«Каждый собранный образец был привязан к конкретной жертве и содержал жестко закодированную информацию, такую как название компании, специально созданные поддомены или связанный публичный IP-адрес» - говорится в отчете румынской компании по кибербезопасности, предоставленном The Hacker News.

Charming Kitten, также известная как APT35, Cobalt Illusion, Educated Manticore, ITG18, Mint Sandstorm (née Phosphorus), TA453 и Yellow Garuda, предположительно является иранской государственной APT-группой, связанной с Корпусом стражей исламской революции (КСИР).

На протяжении многих лет группа использовала разнообразные средства для установки бэкдоров в системах, принадлежащих к широкому спектру отраслей.

Компания Microsoft приписывает этой группе ответные атаки на объекты критической инфраструктуры в США в период с конца 2021 по середину 2022 года с использованием таких вредоносных программ, как harmPower, Drokbk и Soldier.

Ранее на этой неделе Check Point раскрыла информацию об использовании Mint Sandstorm обновленной версии имплантата PowerLess для атак на организации, расположенные в Израиле, с использованием фишинговых приманок на иракскую тематику.

«Вредоносные программы, разработанные на заказ, также известные как «специализированные», обычно сложнее обнаружить, поскольку они специально созданы для того, чтобы избежать обнаружения, и содержат уникальный код» - отметил исследователь Bitdefender Мартин Зугец.

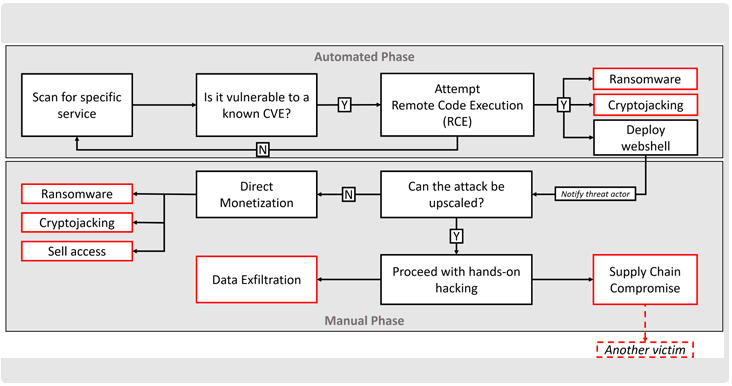

Точный способ, использованный для достижения первоначального вторжения, в настоящее время не определен, хотя предполагается, что он использовал известные уязвимости в таких интернет-приложениях, как Microsoft Exchange Server или Zoho ManageEngine.

После успешного взлома вредонос пытается отключить Microsoft Defender с помощью команды PowerShell и установить постоянство на хосте с помощью экземпляра сервиса.

Bitdefender заявила, что также заметила, как Charming Kitten загрузил два модуля Internet Information Services , способных обрабатывать входящие инструкции и вылавливать учетные данные.

BellaCiao, со своей стороны, также примечателен тем, что каждые 24 часа выполняет DNS-запрос для преобразования поддомена в IP-адрес, который впоследствии анализируется для извлечения команд, выполняемых на взломанной системе.

«Разрешенный IP-адрес похож на настоящий публичный IP-адрес, но с небольшими изменениями, которые позволяют BellaCiao получать дальнейшие инструкции» - пояснил Цугек.

«В зависимости от разрешенного IP-адреса цепочка атак приводит к развертыванию веб-оболочки, которая поддерживает возможность загрузки и скачивания произвольных файлов, а также выполнения команд».

Также был замечен второй вариант BellaCiao, который заменяет веб-оболочку на инструмент Plink - утилиту командной строки для PuTTY, предназначенную для установки обратного прокси-соединения с удаленным сервером и реализующую аналогичные функции бэкдора.

«Лучшей защитой от современных атак является внедрение архитектуры «защита в глубину» - заключил Зугец. «Первым шагом в этом процессе является уменьшение поверхности атаки, что подразумевает ограничение количества точек входа, которые злоумышленники могут использовать для получения доступа к вашим системам, и оперативное исправление вновь обнаруженных уязвимостей».

Источник: https://thehackernews.com