Появились подробности о серьезной уязвимости в протоколе Service Location Protocol (SLP), которая может быть использована для проведения объемных атак типа «отказ в обслуживании».

«Злоумышленники, использующие эту уязвимость, могут использовать уязвимые экземпляры для запуска массивных атак на отказ в обслуживании (DoS) с коэффициентом усиления до 2200 раз, что потенциально делает ее одной из крупнейших атак с усилением, о которых когда-либо сообщалось» - заявили исследователи Bitsight и Curesec Педро Умбелино и Марко Люкс в отчете, предоставленном The Hacker News.

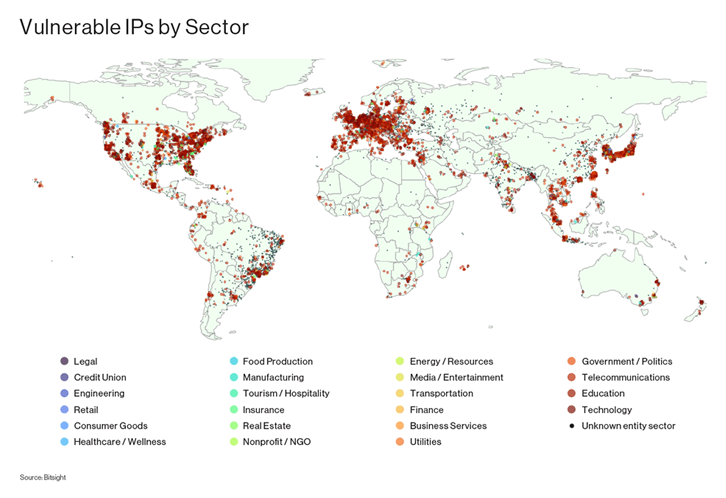

Уязвимость, которой присвоен идентификатор CVE-2023-29552 (CVSS: 8.6), затрагивает более 2 000 глобальных организаций и более 54 000 экземпляров SLP, доступных через Интернет.

Сюда входят гипервизор VMWare ESXi, принтеры Konica Minolta, маршрутизаторы Planex, интегрированный модуль управления IBM (IMM), SMC IPMI и 665 других типов продуктов.

В десятку стран с наибольшим количеством организаций, имеющих уязвимые экземпляры SLP, входят США, Великобритания, Япония, Германия, Канада, Франция, Италия, Бразилия, Нидерланды и Испания.

SLP - это протокол обнаружения сервисов, который позволяет компьютерам и другим устройствам находить службы в локальной сети, такие как принтеры, файловые серверы и другие сетевые ресурсы.

Успешная эксплуатация CVE-2023-29552 может позволить злоумышленнику воспользоваться уязвимыми экземплярами SLP для запуска атаки усиления отражения и перегружать целевой сервер фиктивным трафиком.

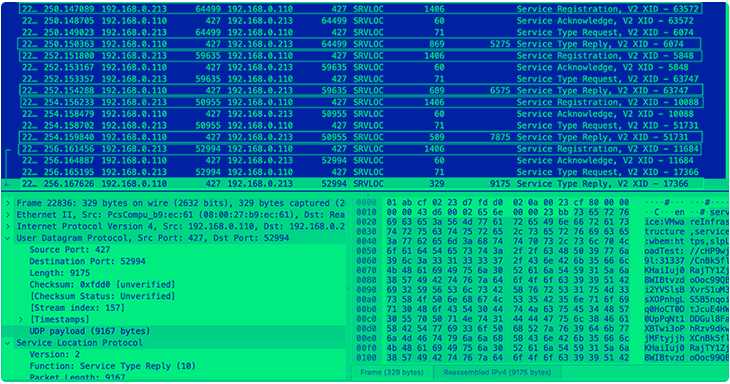

Для этого злоумышленнику достаточно найти SLP-сервер на UDP-порту 427 и «зарегистрировать службы, пока SLP не запретит новые записи», после чего многократно подделать запрос к этой службе, указав в качестве адреса источника IP-адрес жертвы.

Подобная атака может дать коэффициент усиления до 2 200. Для защиты от этой угрозы пользователям рекомендуется отключить SLP на системах, напрямую подключенных к Интернету, или, в качестве альтернативы, фильтровать трафик на UDP и TCP порту 427.

«Не менее важно обеспечить строгую аутентификацию и контроль доступа, позволяя только авторизованным пользователям получать доступ к нужным сетевым ресурсам, при этом доступ должен тщательно контролироваться и проверяться» - заявили исследователи.

Компания Cloudflare, специализирующаяся на веб-безопасности, в своем сообщении заявила, что «ожидает значительного роста распространенности DDoS-атак на основе SLP в ближайшие недели», поскольку угрожающие стороны экспериментируют с новым вектором усиления DDoS.

Выводы были сделаны после того, как в начале этого года злоумышленники, связанные с шифровальщиком ESXiArgs, широко использовали исправленный дефект двухлетней давности в реализации SLP в VMware.

Источник: https://thehackernews.com