Неизвестный злоумышленник использовал вредоносный самораспаковывающийся архивный файл (SFX) в попытке установить постоянный бэкдор-доступ к среде жертвы, как свидетельствуют новые результаты исследования CrowdStrike.

Файлы SFX способны извлекать содержащиеся в них данные без необходимости использования специального программного обеспечения для отображения содержимого файла. Это достигается за счет включения заглушки декомпрессора - части кода, которая выполняется для распаковки архива.

«Однако архивные файлы SFX могут также содержать скрытую вредоносную функциональность, которая может быть не сразу видна получателю файла и может быть пропущена только технологическими средствами обнаружения» - заявил исследователь CrowdStrike Джай Минтон.

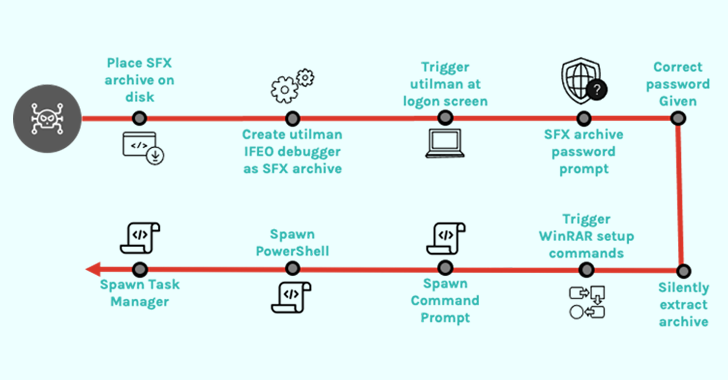

В случае, расследованном компанией по кибербезопасности, скомпрометированные учетные данные системы использовались для запуска легитимного приложения Windows под названием Utility Manager (utilman.exe) и последующего запуска защищенного паролем файла SFX.

Это, в свою очередь, стало возможным благодаря настройке отладчика (другого исполняемого файла) в реестре Windows на определенную программу (в данном случае utilman.exe), чтобы отладчик автоматически запускался при каждом запуске программы.

Злоупотребление utilman.exe также заслуживает внимания, поскольку его можно запустить прямо с экрана входа в Windows с помощью сочетания клавиш Windows + U, что потенциально позволяет атакующим настраивать бэкдоры через ключ реестра Image File Execution Options.

«Более тщательный осмотр архива SFX показал, что он функционирует как защищенный паролем бэкдор, злоупотребляя опциями настройки WinRAR, а не содержит вредоносное ПО» - пояснил Минтон.

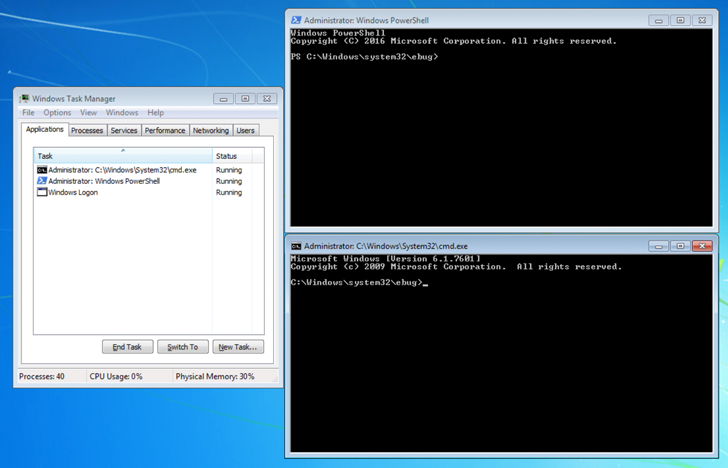

В частности, файл предназначен для запуска PowerShell (powershell.exe), Command Prompt (cmd.exe) и Task Manager (taskmgr.exe) с привилегиями NT AUTHORITY\SYSTEM, если предоставить архиву правильный пароль.

«Этот тип атаки, скорее всего, останется необнаруженным традиционным антивирусным ПО, которое ищет вредоносное ПО внутри архива (который часто также защищен паролем), а не поведение заглушки декомпрессора архива SFX» - добавил Минтон.

Это не первый случай, когда SFX-файлы используются в атаках как средство, позволяющее злоумышленникам оставаться незамеченными. В сентябре 2022 года лаборатория Касперского раскрыла кампанию по распространению вредоносного ПО, которое использовало ссылки на такие защищенные паролем файлы для распространения RedLine Stealer.

Месяц спустя печально известный ботнет Emotet был замечен в рассылке SFX-архива, который после открытия пользователем автоматически извлекал второй защищенный паролем SFX-архив, вводил пароль и выполнял его содержимое без дальнейшего взаимодействия с пользователем с помощью пакетного сценария.

Для снижения угроз, связанных с этим вектором атаки, рекомендуется анализировать SFX-архивы с помощью программ для разархивации, чтобы выявить любые потенциальные скрипты или двоичные файлы, настроенные на извлечение и запуск после выполнения.

Источник: https://thehackernews.com