Исследователи в области кибербезопасности раскрыли ранее не документированный штамм шифровальщика под названием Rorschach, который является одновременно комплексным и быстрым.

«Что отличает Rorschach от других штаммов шифровальщиков, так это высокий уровень кастомизации и технически уникальные функции, которые ранее не встречались» - говорится в новом отчете Check Point Research. «Фактически, Rorschach является одним из самых быстрых вредоносов, когда-либо наблюдавшихся, с точки зрения скорости шифрования».

Компания, специализирующаяся на кибербезопасности, заявила, что наблюдала развертывание этого вредоноса против неназванной американской компании, добавив, что не обнаружила никаких брендов или совпадений, которые связывали бы ее с какими-либо ранее известными субъектами, использующими программы-вымогатели.

Однако дальнейший анализ исходного кода Rorschach выявил сходство с программами Babuk, утечка которой произошла в сентябре 2021 года, и LockBit 2.0. Кроме того, записки с требованием выкупа, рассылаемые жертвам, похоже, вдохновлены программами Yanluowang и DarkSide.

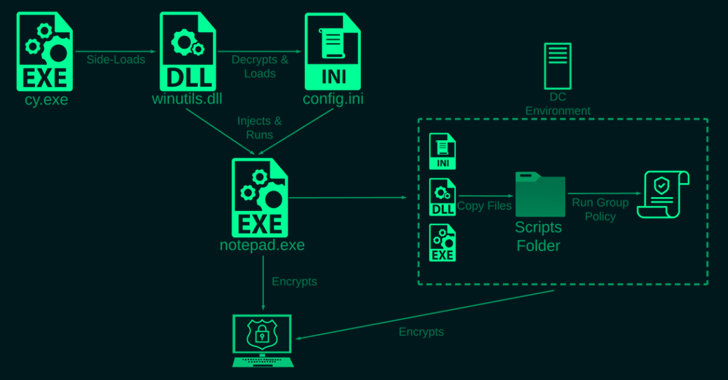

Наиболее значительным аспектом вторжения является использование техники, называемой боковой загрузкой DLL, для загрузки шифровальщика - метод, не встречающийся в подобных атаках. Эта разработка знаменует собой новое усовершенствование подходов, используемых финансово мотивированными группами для обхода обнаружения.

В частности, утверждается, что программа-вымогатель была развернута с помощью утилиты Cortex XDR Dump Service Tool (cy.exe) компании Palo Alto Network для боковой загрузки библиотеки под названием «winutils.dll».

Еще одной уникальной особенностью программы является ее высокая настраиваемость и использование прямых вызовов системы для манипулирования файлами и обхода защитных механизмов.

В задачи Rorschach также входит завершение работы заранее определенного списка служб, удаление теневых томов и резервных копий, очистка журналов событий Windows для уничтожения следов экспертизы, отключение брандмауэра Windows и даже удаление самого себя после завершения своих действий.

Внутреннее распространение достигается путем компрометации контроллера домена и создания групповой политики, согласно Check Point и южнокорейской компании по кибербезопасности AhnLab, которая ошибочно приписала цепочку заражения DarkSide ранее в феврале этого года.

Эта программа-вымогатель, как и некоторые другие штаммы вредоносного ПО, обнаруженные в природе, пропускает машины, расположенные в странах СНГ, проверяя язык системы.

«Rorschach использует высокоэффективную и быструю схему гибридной криптографии, в которой для шифрования используются алгоритмы curve25519 и eSTREAM cipher hc-128» - пояснили исследователи Иржи Винопал, Деннис Яризаде и Гил Геккер.

Этот процесс предназначен для шифрования только определенной части содержимого оригинального файла, а не всего файла, и использует дополнительные методы оптимизации компилятора, которые делают его «демоном скорости».

В пяти отдельных тестах, проведенных Check Point в контролируемой среде, 220 000 файлов были зашифрованы с помощью Rorschach в среднем за четыре минуты и 30 секунд. LockBit 3.0, с другой стороны, потребовалось около семи минут.

«Разработчики применили новые методы антианализа и уклонения от защиты, чтобы избежать обнаружения и усложнить для программ безопасности и исследователей анализ и смягчение его последствий» - заявляют исследователи.

«Кроме того, Rorschach, похоже, взял некоторые лучшие функции из некоторых ведущих шифровальщиков, просочившихся в Интернет, и объединил их вместе. В дополнение к самораспространяющимся возможностям Rorschach, это повышает планку для атак с целью выкупа».

Также недавно лаборатория Fortinet FortiGuard Labs подробно описала два новых семейства шифровальщиков «PayMe100USD» - вредонос для блокировки файлов на базе Python, и «Dark Power», написанный на языке программирования Nim.

Источник: https://thehackernews.com