Компания Microsoft исправила проблему неправильной конфигурации службы управления идентификацией и доступом Azure Active Directory (AAD), которая подвергала опасности несанкционированного доступа несколько «высокорисковых» приложений.

«Одно из этих приложений - система управления контентом (CMS), на которой работает Bing.com, позволило нам не только изменять результаты поиска, но и запускать мощные XSS-атаки на пользователей Bing» - сообщается в отчете компании Wiz, специализирующейся на облачной безопасности. «Эти атаки могли скомпрометировать личные данные пользователей, включая электронную почту Outlook и документы SharePoint».

О проблемах было сообщено Microsoft в январе и феврале 2022 года, после чего технологический гигант применил исправления и присудил Wiz вознаграждение в размере 40 000 долларов. Редмонд заявил, что не нашел никаких доказательств того, что неправильные конфигурации были использованы в кибератаках.

Суть уязвимости заключается в так называемой «Shared Responsibility confusion», когда приложение Azure может быть неверно настроено для допуска пользователей из любого арендатора Microsoft, что приводит к потенциальному случаю непреднамеренного доступа.

Интересно, что в ряде внутренних приложений Microsoft было обнаружено такое поведение, что позволило внешним сторонам получить доступ на чтение и запись к затронутым приложениям.

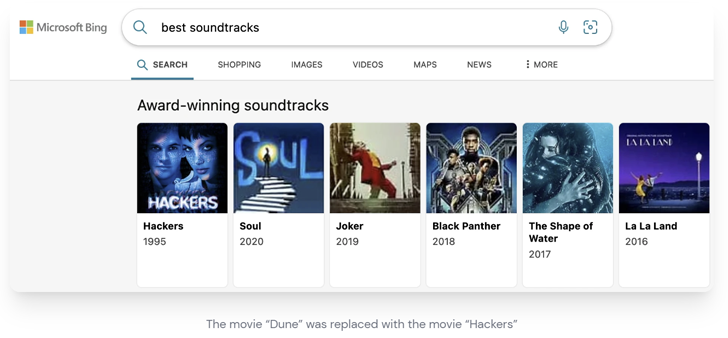

К ним относится приложение Bing Trivia, которое компания по кибербезопасности использовала для изменения результатов поиска в Bing и даже манипулирования содержимым на домашней странице в рамках цепочки атак, получившей название BingBang.

Что еще хуже, эксплойт может быть использован для проведения XSS-атаки на Bing.com и извлечения электронной почты, календарей, сообщений Teams, документов SharePoint и файлов OneDrive жертвы.

«Атакующий с таким же доступом мог бы захватить самые популярные результаты поиска с той же полезной нагрузкой и утечкой конфиденциальных данных миллионов пользователей» - отметил исследователь Wiz Хиллай Бен-Сассон.

Другие приложения, которые были обнаружены подверженными проблеме неправильной конфигурации, включают Mag News, Central Notification Service (CNS), Contact Center, PoliCheck, Power Automate Blog и COSMOS.

Это событие произошло после того, как компания NetSPI, занимающаяся корпоративным тестированием на проникновение, раскрыла подробности кросс-арендаторской уязвимости в коннекторах Power Platform, которой можно воспользоваться для получения доступа к конфиденциальным данным.

После ответственного раскрытия информации в сентябре 2022 года, уязвимость десериализации была устранена компанией Microsoft в декабре 2022 года.

Исследование также следует за выпуском исправлений для устранения Super FabriXss (CVE-2023-23383, CVSS score: 8.2), отраженной XSS-уязвимости в Azure Service Fabric Explorer (SFX), которая может привести к удаленному выполнению кода без аутентификации.

Источник: https://thehackernews.com