Отсутствие защиты веб-сайтов, записей Sender Policy Framework (SPF) и конфигураций DNSSEC делает организации открытыми для фишинговых атак и утечек данных.

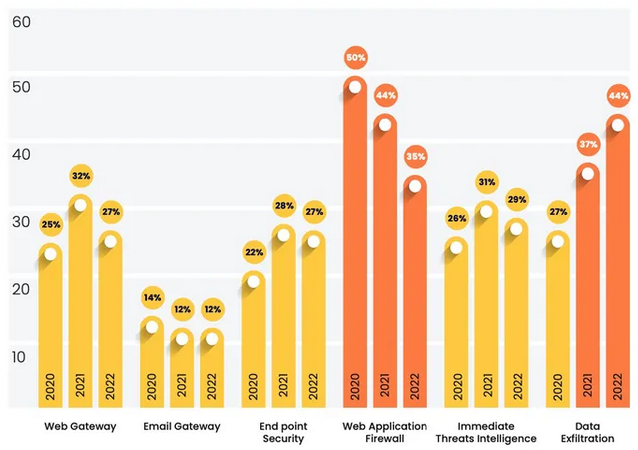

Оценка безопасности для средней компании ухудшилась за последний год, поскольку компании не смогли адаптироваться к методам извлечения данных и адекватно защитить веб-приложения.

В 2022 году эффективный риск утечки данных для компаний увеличился до 44 баллов из 100 (100 баллов означает самую рискованную позицию) по сравнению со средним баллом 30 в предыдущем году, что свидетельствует о повышении общего риска компрометации данных. Это следует из рейтинга компании Cymulate, которая проанализировала данные 1 миллиона пен-тестов, включая 1,7 миллиона часов наступательного тестирования кибербезопасности в производственных средах.

В своем отчете «2022 State of Cybersecurity Effectiveness», опубликованном 28 марта, компания отметила, что существуют различные постоянные проблемы, ведущие к увеличению риска. Например, несмотря на то, что многие компании улучшают внедрение и строгость сетевых и групповых политик, злоумышленники приспосабливаются обходить такие средства защиты, говорится в отчете.

А базовые принципы продолжают отставать: Компания обнаружила, что четыре из топ-10 CVE, выявленных в средах клиентов, были более двух лет назад. К ним относятся уязвимость проверки подписи WinVerifyTrust (CVE-2013-2900), которая может позволить вредоносным исполняемым файлам пройти проверку безопасности, и уязвимость повреждения памяти в Microsoft Office (CVE-2018-0798).

Однако есть и хорошие новости. Данные, полученные в ходе оценки безопасности, показывают, что все компании улучшили показатели риска обнаружения вредоносных программ на основных платформах, а многие атаки блокируются веб-шлюзами.

В целом, компании должны относиться к кибербезопасности как к любому другому бизнес-процессу, с регулярными проверками средств контроля, говорит Майк ДеНаполи, директор по техническим сообщениям компании Cymulate.

«Кибербезопасность должна стать таким же процессом, как и любой другой бизнес-процесс, со сдержками и противовесами и регулярными проверками» - говорит он. «Финансовый директор никогда не разрешит закрывать бухгалтерские книги только раз в год, но системы, в которых хранятся все эти деньги в виде данных, регулярно проверяются только во время ежегодного теста на проникновение, и это должно измениться».

Все это происходит на фоне того, что компании все больше внимания уделяют защите всей поверхности атаки, повышению устойчивости к кибератакам и предотвращению сбоев в работе информационных систем. В результате услуги и продукты по кибербезопасности, снижающие сложность, становятся все более популярными, а крупные технологические компании бросают свою шляпу на ринг, например, Microsoft запустила Defender External Attack Surface Management в августе, а IBM приобрела ASM-стартап Randori в июне. Время покажет, будут ли эти тенденции способствовать снижению рисков.

Между тем, анализ года тестирования наступательной кибербезопасности, проведенный компанией Cymulate, также показал, что облако и электронная почта продолжают оставаться богатыми охотничьими угодьями для хакеров.

Атаки все чаще исходят из популярных облаков.

Злоумышленники перенесли некоторые аспекты своих атак с использования популярных сервисов обмена файлами, таких как Dropbox и Box, чтобы обойти фильтры вложений электронной почты и другие технологии безопасности, на использование более общей облачной инфраструктуры, такой как Amazon и Azure. По словам ДеНаполи, компаниям сложнее блокировать данные от крупных, надежных поставщиков услуг, которые служат основой для многих крупных облачных сервисов и веб-сайтов.

«Эти показатели применяются к сотням попыток удалить из организации данные, которые должны считаться контролируемыми» - говорит он. «Это увеличение означает, что организации имеют меньше контроля над предотвращением несанкционированного удаления из организации деловой конфиденциальности, персональных данных и других контролируемых данных».

Наиболее успешные тактики, использованные злоумышленниками в исследовании Cymulate, включали атаку на пользователей через браузеры в сценарии компрометации методом «drive-by», архивирование и эксфильтрацию данных, а также передачу этих данных на облачный аккаунт, такой как AWS или Azure.

«Защита электронной почты - это командный спорт»

Почти половина из 10 крупнейших уязвимостей, выявленных в ходе пен-тестирования Cymulate, связана с отсутствием защиты базовой ИТ-инфраструктуры. Моделирование показало, что распространенными проблемами являются нераспознавание фишинговых доменов, неспособность настроить DNSSEC и отсутствие двух технологий - Domain-based Message Authentication, Reporting, and Conformance (DMARC) и Sender Policy Framework (SPF), которые могут помочь остановить атаки по электронной почте.

В целом, компании медленно внедряют важнейшие технологии обеспечения безопасности и целостности электронной почты, такие как DMARC, SPF и третья технология, Domain Keys Identified Mail (DKIM), которые в совокупности могут помочь предотвратить фишинг и мошенничество с брендами. Хотя компании, внедряющие DMARC, DKIM, и SPF, могут лучше защищаться от атак на электронную почту, эти технологические стандарты действительно эффективны только в том случае, если обе стороны обмена используют их, говорит ДеНаполи.

«Мы должны начать осознавать, что защита электронной почты - это командная игра, и внедрять свою часть процессов, чтобы другие могли быть в большей безопасности» - отмечает он. «Преимущество заключается в том, что по мере того, как все больше и больше организаций внедряют эти процессы, наша организация также становится более безопасной».

Отчет также показал, что различные отрасли имеют различные сильные и слабые стороны. Например, в сфере образования и гостиничного бизнеса риск утечки данных был самым высоким, в то время как в технологическом секторе защита от самых непосредственных угроз была самой низкой. И в технологическом секторе, и в правительственных организациях уровень защиты брандмауэров веб-приложений был хуже среднего.

Источник: https://www.darkreading.com