Банковский троян для Android, получивший название Nexus, уже используется несколькими хакерскими группами для атак на 450 финансовых приложений и мошенничества.

«Nexus, похоже, находится на ранней стадии развития» - говорится в отчете итальянской фирмы по кибербезопасности Cleafy.

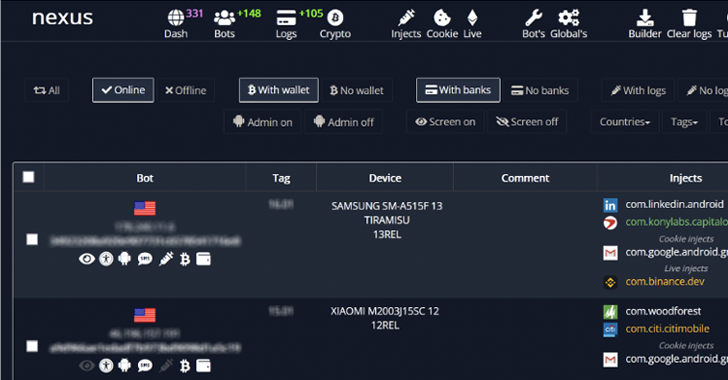

«Nexus предоставляет все основные функции для проведения ATO-атак (Account Takeover) против банковских порталов и криптовалютных сервисов, такие как кража учетных данных и перехват SMS».

Троян, который появился на различных хакерских форумах в начале года, рекламируется как подписная услуга для своих клиентов за ежемесячную плату в размере $3 000. Подробности о вредоносной программе были впервые задокументированы компанией Cyble в начале этого месяца.

Однако есть признаки того, что вредоносная программа могла использоваться в реальных атаках уже в июне 2022 года, то есть как минимум за шесть месяцев до ее официального объявления на порталах даркнета.

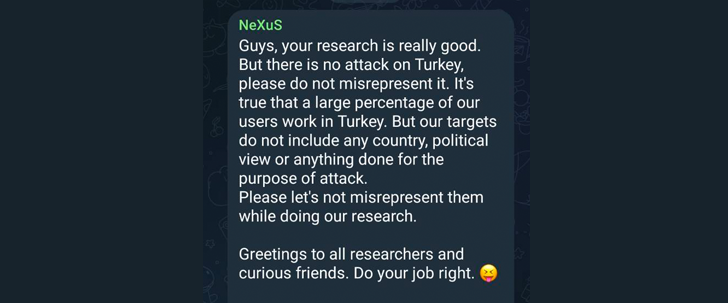

По словам исследователя безопасности Рохита Бансала (@0xrb) и подтвержденным авторами вредоносной программы в их собственном Telegram-канале, большинство заражений Nexus было зарегистрировано в Турции.

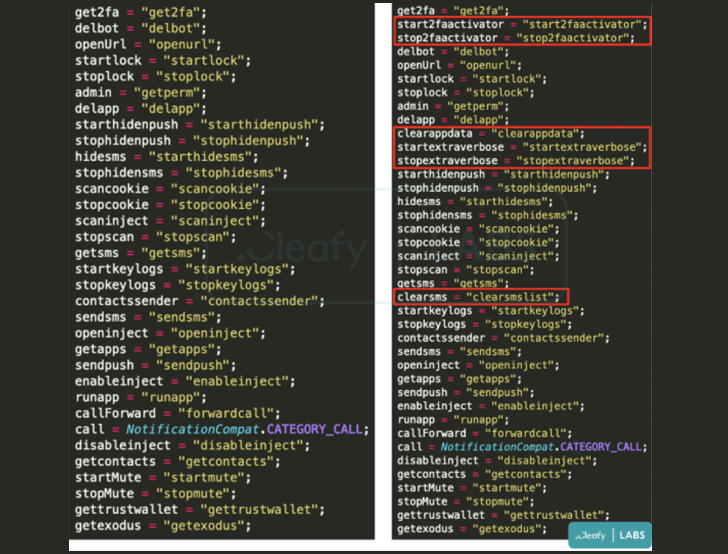

Также утверждается, что он пересекается с другим банковским трояном под названием SOVA, используя часть его исходного кода и включая модуль вымогательства, который, судя по всему, находится в активной разработке.

Стоит отметить, что Nexus - это та же самая вредоносная программа, которую Cleafy первоначально классифицировал как новый вариант SOVA (получивший название v5) в августе 2022 года.

Интересно, что авторы Nexus изложили четкие правила, запрещающие использование своего вредоносного ПО в Азербайджане, Армении, Беларуси, Казахстане, Кыргызстане, Молдове, России, Таджикистане, Узбекистане, Украине и Индонезии.

Вредоносная программа, как и другие банковские трояны, содержит функции для захвата учетных записей, связанных с банковскими и криптовалютными сервисами, путем проведения атак оверлея и кейлоггинга для кражи учетных данных пользователей.

Кроме того, он способен считывать коды двухфакторной аутентификации из SMS-сообщений и приложения Google Authenticator, злоупотребляя сервисами доступности Android.

В список новых функциональных возможностей добавлена способность удалять полученные SMS-сообщения, активировать или останавливать модуль 2FA stealer, а также обновлять себя, периодически пингуя командно-контрольный сервер.

«Модель Malware-as-a-Service позволяет преступникам более эффективно монетизировать свои вредоносные программы, предоставляя готовую инфраструктуру своим клиентам, которые затем могут использовать вредоносное ПО для атак на свои цели» - заявили исследователи.

Источник: https://thehackernews.com