Атакующие могут воспользоваться недостаточной криминалистической прозрачностью Google Cloud Platform (GCP) для эксфильтрации конфиденциальных данных, говорится в новом исследовании.

«К сожалению, GCP не обеспечивает того уровня видимости в журналах хранения, который необходим для эффективного судебного расследования, что делает организации слепыми к потенциальным атакам на эксфильтрацию данных» - сообщается в отчете компании Mitiga, специализирующейся на реагировании на облачные инциденты.

Атака основана на предпосылке, что противник способен получить контроль над субъектом управления идентификацией и доступом (IAM) в целевой организации с помощью таких методов, как социальная инженерия, чтобы получить доступ к среде GCP.

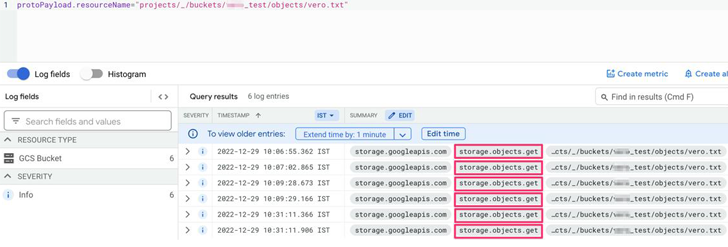

Суть проблемы заключается в том, что журналы доступа к хранилищу GCP не обеспечивают достаточной прозрачности в отношении потенциальных событий доступа к файлам и чтения, вместо этого группируя их все как единое действие «Получение объекта».

«Одно и то же событие используется для самых разных типов доступа, включая: чтение файла, загрузка файла, копирование файла на внешний сервер, и чтение метаданных файла» - заявила исследователь Вероника Маринов из Mitiga.

«Такое отсутствие различий может позволить злоумышленникам незаметно собирать конфиденциальные данные, в основном потому, что нет возможности отличить злонамеренные действия пользователя от легальных».

В гипотетической атаке злоумышленник может использовать интерфейс командной строки Google (gsutil) для переноса ценных данных из бакетов хранения данных организации-жертвы во внешнее хранилище в злоумышленника.

После этого компания Google предоставила рекомендации по устранению последствий, которые варьируются от контроля служб виртуального частного облака (VPC) до использования заголовков ограничения организации для ограничения запросов облачных ресурсов.

Разоблачение произошло после того, как компания Sysdig обнаружила комплексную кампанию атак под названием SCARLETEEL, направленную на контейнерные среды для кражи данных и программного обеспечения.

Источник: https://thehackernews.com