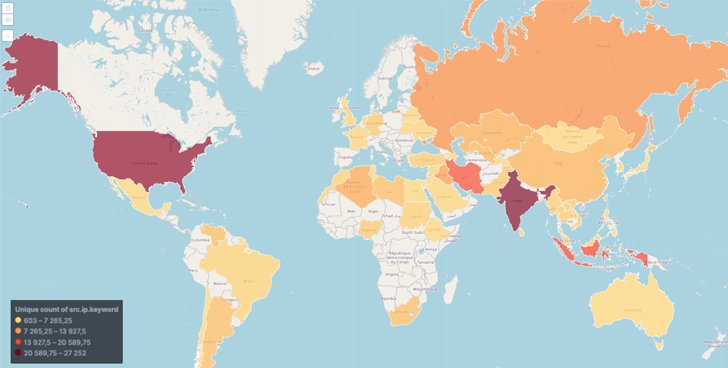

Комплексный ботнет, известный как «MyloBot», заразил тысячи систем, большинство из которых находятся в Индии, США, Индонезии и Иране.

Это следует из новых данных компании BitSight, которая заявила, что «в настоящее время ежедневно наблюдается более 50 000 уникальных зараженных систем», по сравнению с 250 000 уникальных узлов в 2020 году.

Более того, анализ инфраструктуры MyloBot обнаружил соединения с бытовым прокси-сервисом под названием BHProxies, что указывает на то, что зараженные машины используются последним.

MyloBot, появившийся на ландшафте угроз в 2017 году, был впервые задокументирован Deep Instinct в 2018 году, назвав его методы анти-анализа и способность функционировать как загрузчик.

«Что делает Mylobot опасным, так это его способность загружать и выполнять любой тип полезной нагрузки после заражения хоста» - заявили в лаборатории Black Lotus Labs компании Lumen в ноябре 2018 года. «Это означает, что в любой момент он может загрузить любой другой тип вредоносного ПО по желанию злоумышленника».

В прошлом году вредоносная программа была замечена в отправке вымогательских электронных писем со взломанных конечных точек в рамках финансово мотивированной кампании, целью которой было получение более 2700 долларов США в биткоинах.

Известно, что MyloBot использует многоэтапную последовательность действий для распаковки и запуска вредоносного бота. Примечательно, что он также простаивает в течение 14 дней, прежде чем попытаться связаться с командно-контрольным (CnC) сервером, чтобы избежать обнаружения.

Основная функция ботнета заключается в установлении соединения с жестко закодированным CnC-доменом, встроенным в вредоносное ПО, и ожидании дальнейших инструкций.

«Когда Mylobot получает инструкцию от CnC, он превращает зараженный компьютер в прокси-сервер» - говорится в сообщении BitSight. «Зараженный компьютер сможет обрабатывать множество соединений и ретранслировать трафик, передаваемый через командно-контрольный сервер».

Последующие итерации вредоносной программы использовали загрузчик, который, в свою очередь, связывался с CnC-сервером, который отвечал зашифрованным сообщением, содержащим ссылку для получения полезной нагрузки MyloBot.

Доказательством того, что MyloBot может быть частью чего-то большего, служит обратный DNS-поиск одного из IP-адресов, связанных с CnC-инфраструктурой ботнета, который обнаружил связь с доменом под названием @clients.bhproxies[.]com@.

Компания по кибербезопасности из Бостона заявила, что начала борьбу с MyloBot в ноябре 2018 года и что она продолжает наблюдать за развитием ситуации.

Источник: https://thehackernews.com