Провайдеры телекоммуникационных услуг на Ближнем Востоке подвергаются атакам ранее не задокументированной группировки в рамках предполагаемой кампании, связанной со шпионажем.

Компании по кибербезопасности SentinelOne и QGroup отслеживают кластер активности под названием WIP26.

«WIP26 в значительной степени опирается на публичную облачную инфраструктуру в попытке обойти обнаружение, придавая вредоносному трафику легитимный вид» - сообщают исследователи Александр Миленкоски, Коллин Фарр и Джоуи Чен в отчете, предоставленном изданию The Hacker News.

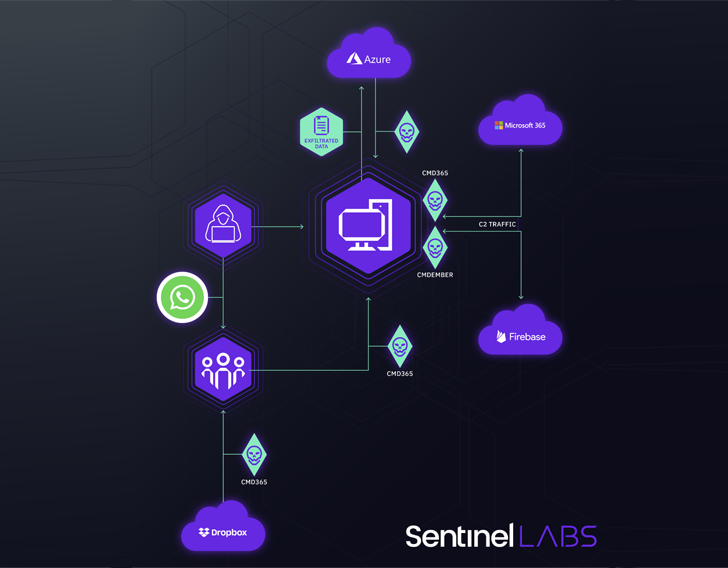

Атаки включают в себя использование Microsoft 365 Mail, Azure, Google Firebase и Dropbox для доставки вредоносного ПО, утечки данных и командно-контрольных целей".

Первоначальный вектор вторжения, используемый в атаках, предполагает «точное нацеливание» на сотрудников через сообщения WhatsApp, содержащие ссылки на Dropbox с якобы безвредными архивными файлами.

На самом деле эти файлы содержат загрузчик вредоносного ПО, основной функцией которого является развертывание пользовательских бэкдоров на базе .NET, таких как CMD365 или CMDEmber, использующих Microsoft 365 Mail и Google Firebase для CnC-управления.

«Основная функциональность CMD365 и CMDEmber заключается в выполнении предоставленных злоумышленником системных команд с помощью командного интерпретатора Windows» - заявили исследователи. «Эта возможность использовалась для проведения различных действий, таких как разведка, повышение привилегий, создание дополнительных вредоносных программ и утечка данных».

CMD365, в свою очередь, работает путем сканирования папки входящих сообщений на наличие определенных писем, начинающихся со строки темы «input», чтобы извлечь команды для выполнения на зараженных узлах. CMDEmber, с другой стороны, отправляет и получает данные с сервера путем отправки HTTP-запросов.

Передача данных, которые включают в себя конфиденциальную информацию о веб-браузере пользователя и сведения о важных узлах в сети жертвы, на контролируемые актером экземпляры Azure организуется с помощью команд PowerShell.

Злоупотребление облачными сервисами в неблаговидных целях не является чем-то неслыханным, и последняя кампания WIP26 свидетельствует о продолжающихся попытках злоумышленников избежать обнаружения.

Это также не первый случай, когда телекоммуникационные провайдеры на Ближнем Востоке попадают в поле зрения шпионских групп. В декабре 2022 года компания Bitdefender раскрыла подробности операции под названием BackdoorDiplomacy, направленной на одну из телекоммуникационных компаний в регионе с целью перехвата ценных данных.

Источник: https://thehackernews.com