Неизвестная ранее хакерская группировка атаковала компании в США и Германии с помощью вредоносного ПО, разработанного на заказ и предназначенного для кражи конфиденциальной информации.

Компания Proofpoint, занимающаяся корпоративной безопасностью и отслеживающая деятельность кластера под названием «Screentime», заявила, что группа, получившая название TA866, скорее всего, имеет финансовую мотивацию.

«TA866 - это организованная группа, способная осуществлять хорошо продуманные атаки в больших масштабах благодаря наличию у него кастомных инструментов, возможности и связей для приобретения инструментов и услуг у других поставщиков, а также растущим объемам активности» - считают в компании.

По имеющимся данным, кампании, проводимые TA866, начались примерно 3 октября 2022 года. Атаки осуществлялись через электронные письма, содержащие вложения-ловушки или URL-адреса, ведущие к вредоносному ПО. Вложения варьируются от файлов Microsoft Publisher с макросами до PDF-файлов с URL-адресами, указывающими на файлы JavaScript.

Вторжения также использовали перехват переписки, чтобы заставить получателей нажать на, казалось бы, безобидные URL-адреса, которые инициируют многоступенчатую цепочку атаки.

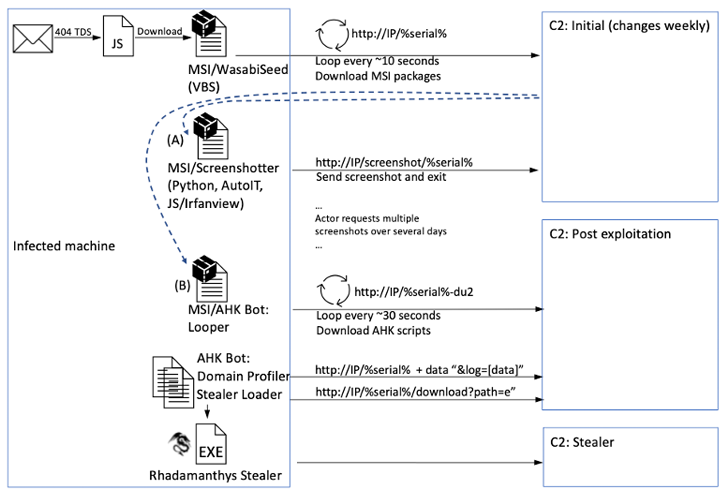

Независимо от используемого метода, выполнение загруженного файла JavaScript приводит к установке MSI, который распаковывает VBScript под названием «WasabiSeed», функционирующий как инструмент для получения вредоносного ПО следующего этапа с удаленного сервера.

Одной из полезных нагрузок, загружаемых WasabiSeed, является Screenshotter, утилита, задача которой - периодически делать скриншоты рабочего стола жертвы и передавать эту информацию обратно на командно-контрольный сервер.

«Это полезно для атакующих на этапе разведки и составления профиля жертвы» - говорит исследователь компании Proofpoint Аксель Ф.

За успешной фазой разведки следует распространение большего количества вредоносного ПО для последующей эксплуатации. В некоторых атаках используется бот на базе AutoHotKey (AHK) для кражи информации под названием Rhadamanthys.

По словам Proofpoint, URL-адреса, использованные в кампании, задействовали систему направления трафика (TDS) под названием 404 TDS, позволяющую противнику отправлять вредоносное ПО только в тех случаях, когда жертвы соответствуют определенному набору критериев, таких как география, приложение браузера и операционная система.

Происхождение TA866 пока остается неясным, хотя в исходном коде AHK Bot, вариант которого был использован в атаках на банки Канады и США в 2020 году, были обнаружены русскоязычные имена переменных и комментарии. Также есть подозрения, что вредоносная программа была использована еще в апреле 2019 года.

«Использование Screenshotter для сбора информации о скомпрометированном хосте перед развертыванием дополнительной полезной нагрузки указывает на то, что угрожающий субъект вручную просматривает заражения для выявления высокоценных целей» - заявили в Proofpoint.

«Важно отметить, что для успешной компрометации пользователь должен нажать на вредоносную ссылку и, в случае успешной фильтрации, взаимодействовать с файлом JavaScript для загрузки и запуска дополнительной полезной нагрузки».

Результаты исследования были сделаны на фоне всплеска активности хакеров, пробующих новые способы выполнения кода на устройствах целей после того, как Microsoft заблокировала макросы по умолчанию в файлах Office, загружаемых из Интернета.

Это включает в себя использование отравления поисковой оптимизации (SEO), вредоносной рекламы и подмены бренда для распространения вредоносного ПО путем упаковки полезной нагрузки в виде популярных программ, таких как приложения для удаленного рабочего стола и платформы для онлайн-встреч.

Кроме того, мошеннические объявления в результатах поиска Google используются для перенаправления ничего не подозревающих пользователей на мошеннические фишинговые сайты, предназначенные для кражи логинов Amazon Web Services (AWS), согласно новой кампании, задокументированной SentinelOne.

«Распространение вредоносной рекламы Google Ads, ведущей на фишинговые сайты AWS, представляет серьезную угрозу не только для обычных пользователей, но и для администраторов сетей и облачных вычислений» - заявили в компании по кибербезопасности.

«Простота запуска этих атак в сочетании с большой и разнообразной аудиторией, которую может охватить Google Ads, делает их особенно мощной угрозой».

Другой метод, который в последние месяцы получил широкое распространение, - это использование новых форматов файлов, таких как документы Microsoft OneNote и Publisher, для доставки вредоносных программ.

Эти атаки ничем не отличаются от атак с использованием других типов вредоносных файлов Office, когда получателя электронной почты обманом заставляют открыть документ и нажать на поддельную кнопку, что приводит к выполнению встроенного HTA-кода для получения вредоносного ПО Qakbot.

«Администраторы электронной почты на протяжении многих лет устанавливали правила, которые либо полностью предотвращали, либо выдавали предупреждения с серьезным звуком на любые входящие сообщения, приходящие извне организации, с прикрепленными файлами различных непригодных для использования форматов» - сообщает исследователь Sophos Эндрю Брандт.

«Похоже, что блокноты OneNote .one будут следующим форматом файлов, который окажется в списке прикрепляемых к электронной почте файлов, но пока он остается постоянным риском».

Источник: https://thehackernews.com