Индустрии электронной коммерции в Южной Корее и США подвергаются воздействию продолжающейся кампании вредоносного ПО GuLoader, сообщила в конце прошлого месяца компания Trellix, специализирующаяся на кибербезопасности.

Вредоносная активность примечательна тем, что для загрузки вредоносной программы используются не документы Microsoft Word, а исполняемые файлы NSIS. Среди других стран, на которые была направлена кампания, - Германия, Саудовская Аравия, Тайвань и Япония.

NSIS, сокращенное от Nullsoft Scriptable Install System, представляет собой систему с открытым исходным кодом на основе сценариев, используемую для разработки программ установки для операционной системы Windows.

Если в 2021 году цепочки атак использовали ZIP-архив, содержащий документ Word с макросами, чтобы сбросить исполняемый файл, которому поручено загрузить GuLoader, то новая волна фишинга использует для активации заражения файлы NSIS, встроенные в ZIP- или ISO-образы.

«Встраивание вредоносных исполняемых файлов в архивы и образы может помочь злоумышленникам избежать обнаружения» - заявил исследователь Trellix Нико Пауло Итурриага.

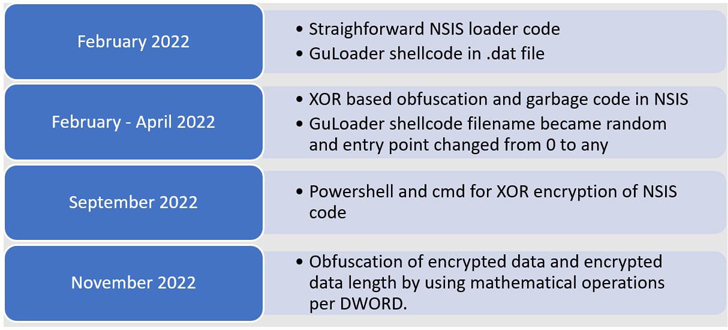

В течение 2022 года сценарии NSIS, используемые для доставки GuLoader, как утверждается, стали более сложными, в них появились дополнительные слои обфускации и шифрования для сокрытия шеллкода.

Эта новость также свидетельствует о более широких изменениях в ландшафте угроз, в котором наблюдается всплеск альтернативных методов распространения вредоносного ПО в ответ на блокирование компанией Microsoft макросов в файлах Office, загружаемых из Интернета.

«Перенос шеллкода GuLoader в исполняемые файлы NSIS является ярким примером, демонстрирующим креативность и упорство субъектов угроз в попытках обойти обнаружение, предотвратить анализ в песочнице и препятствовать обратному инжинирингу» - отметил Ютурриага.

Источник: https://thehackernews.com