Введение

В это трудно поверить, но компания Amazon положила начало современной эре облачных вычислений в 2002 году, создав дочернюю компанию Amazon Web Services. И только в 2006 году Amazon представила Simple Storage Service и Elastic Compute Cloud, и тогда большинство предприятий считали такие предложения интересной новинкой.

Сегодня облачные вычисления распространены повсеместно. Однако многие организации до сих пор ломают голову над тем, как развернуть, управлять и защищать свои облачные системы. Ожидается, что использование облачных вычислений будет продолжать расти благодаря их предполагаемой более низкой стоимости, большей гибкости и способности наращивать вычислительную мощность по мере роста спроса, а также возможности постоянного внедрения новых приложений и функций программного обеспечения.

В последние два года рост инвестиций в облака также был подстегнут пандемией коронавируса, которая заставила компании перенести операции в облако, чтобы обеспечить возможность удаленной работы. С ростом использования облачных технологий преступники и другие злоумышленники перенесли свою тактику на облачные данные и системы. Если организации намерены успешно внедрить облако или продолжить переход, они должны обеспечить безопасность в рамках своей программы.

Исследование CRA Business Intelligence Cloud Security Survey, проведенное в сентябре 2022 года, показывает, насколько это сложно для многих организаций, особенно когда речь идет о персонале и зрелости технологий безопасности.

Методология исследования

Данные и выводы этого отчета основаны на онлайн-опросе, проведенном в сентябре 2022 года среди 216 руководителей и менеджеров по безопасности и ИТ, администраторов безопасности и специалистов по соблюдению нормативных требований из исследовательской панели CRA Business Intelligence. Все респонденты находятся в США. Целью данного исследования было оценить возможности организаций по обеспечению безопасности публичных облаков, проблемы, опасения, а также текущее использование и будущие планы по приобретению решений для обеспечения безопасности облаков. Дополнительный анализ включал кластерный анализ K-means для определения профиля сторонников облачной безопасности.

Профиль респондентов выглядит следующим образом:

Роли/должности:

- CISOs/CROs/CIOs/CTOs (6%)

- VPs/SVPs/EVPs по ИТ-безопасности/рискам/соответствию (8%)

- Директора по ИТ/ИТ безопасности/аудиту, рискам и соответствию (26%)

- Менеджеры по ИТ/ИТ безопасности/аудиту, рискам и соответствию (30%)

- Администраторы ИТ-безопасности (18%)

- Аналитики/консультанты (12%)

Размеры организаций:

- Малые (от 1 до 99 сотрудников) (9%)

- Средние (от 100 до 999 сотрудников) (28%)

- Крупные (от 1,000 до 9,999) (32%)

- Корпорации (10 000 и более) (31%)

Отрасли:

- Высокие технологии, программное обеспечение ИТ и телекоммуникации (18%)

- Образование (13%)

- Промышленное производство (12%)

- Финансовые сервисы (12%)

- Здравоохранение (10%)

- Некоммерческие организации (6%)

- Розничная торговля,электронная коммерция и финансовые услуги (6%)

- Прочие (правительство, бизнес/профессиональные сервисы, СМИ/коммуникации/реклама, транспорт, энергетика, коммунальные услуги, военные/оборонные сервисы, строительство и недвижимость) (23%)

Некоторые компании используют облачные технологии уже много лет, в то время как другие перешли на них недавно из-за пандемии. Независимо от опыта, большинство респондентов опроса CRA Business Intelligence «Облачная безопасность в сентябре 2022 года» признают, что, несмотря на привлекательность облака, существует множество рисков и уязвимостей в сфере безопасности. И уследить за всем этим оказалось очень непросто.

Специалисты по информационной безопасности называют неправильную конфигурацию, отсутствие контроля и недостаточную прозрачность в организации среди своих главных опасений по поводу развертывания публичных облаков. Некоторые опасаются, что их известные публичные облачные платформы являются легкой мишенью для злоумышленников, которые используют автоматизированные инструменты для сканирования неправильной конфигурации облака и легко получают доступ к облачным активам организации.

Кроме того, респонденты указали, что модель общей ответственности, которая диктует обязательства по обеспечению безопасности поставщиков облачных сервисов (CSP) и клиентов облачных вычислений, легко понять неправильно, что вызывает опасения по поводу безопасности и надежности их облачных развертываний.

«Все в облаке - общая ответственность. Мы должны понимать, как работает система безопасности и что входит в наши обязанности».

Хорошая новость заключается в том, что респонденты не принимают эти проблемы близко к сердцу. Они находят способы использования преимуществ облачных вычислений для обеспечения безопасности и планируют увеличить инвестиции в облачную безопасность в следующем году.

Основные выводы

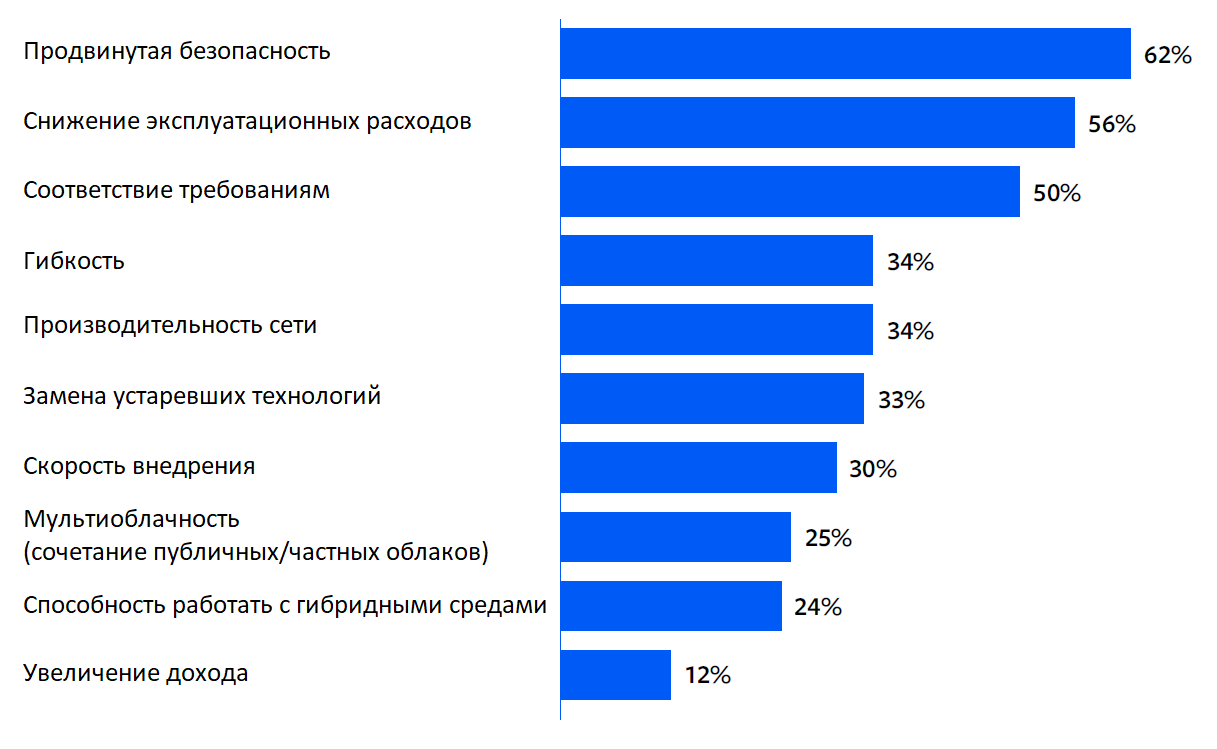

- Среди различных преимуществ, которые привлекают организации при переходе в облако, есть обещание повышения безопасности. Почти двое из трех (62%) респондентов опроса называют повышение безопасности среди своих главных целей при текущем или будущем развертывании и миграции в облако. Снижение операционных расходов (56%) и соответствие нормативным требованиям (50%) являются другими основными факторами развертывания облака.

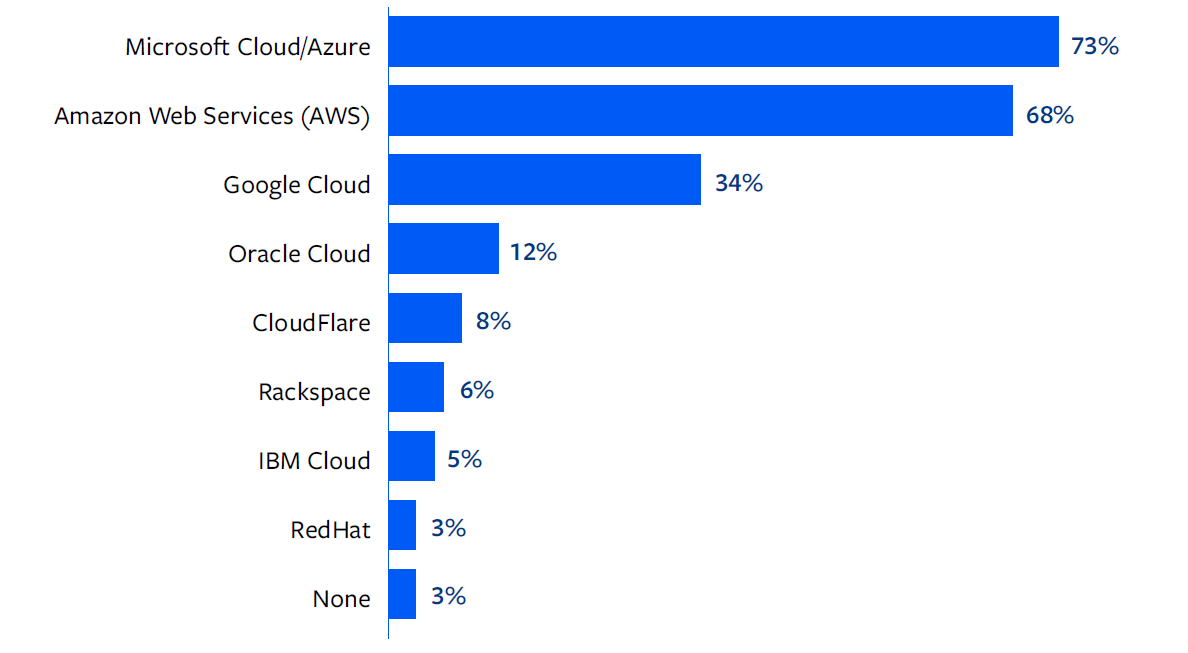

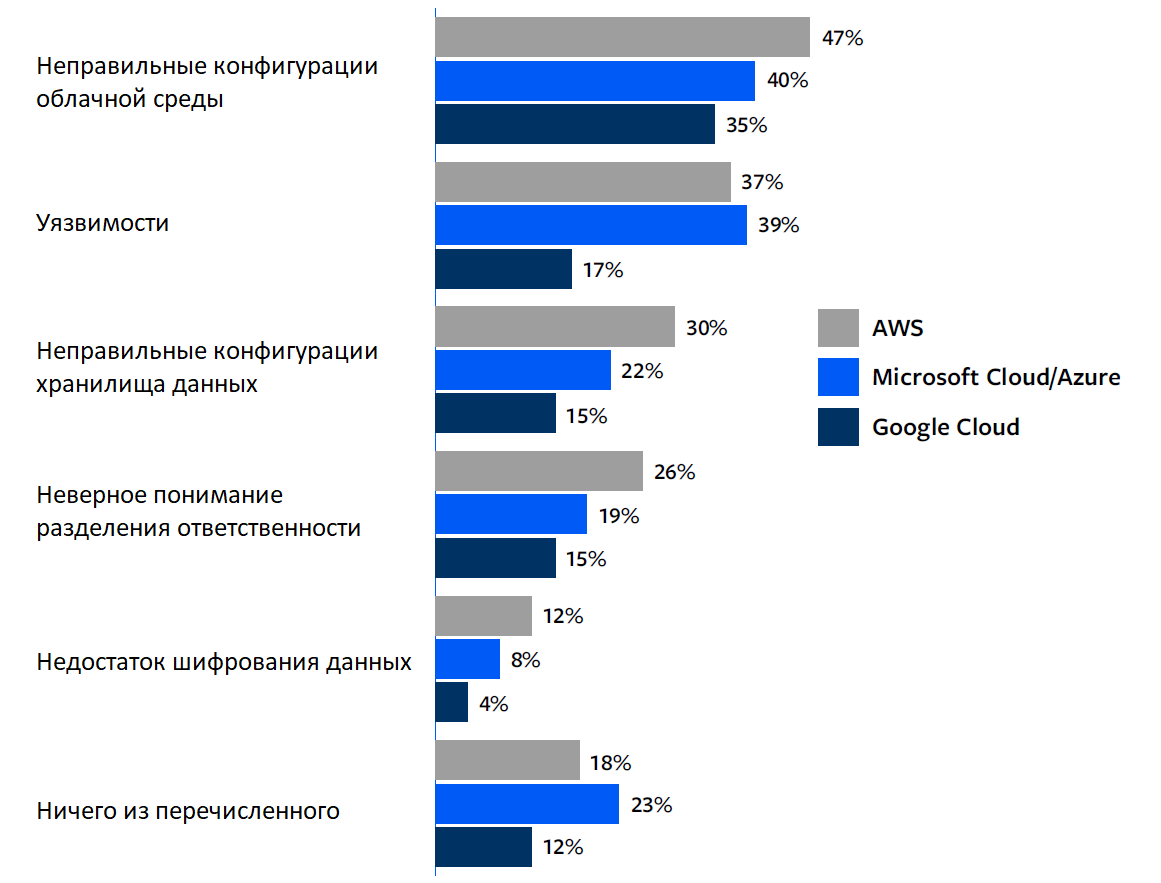

- В тройку лидеров по использованию публичных облачных платформ входят Microsoft Cloud/Azure, Amazon Web Services (AWS) и Google Cloud Services (GCS) - 73%, 68% и 34% организаций респондентов. По меньшей мере 8 из 10 респондентов, использующих любую из этих облачных платформ, сообщили об одной или нескольких проблемах или проблемах, связанных с каждой из них. Неправильная конфигурация облака является доминирующей проблемой, на которую указали 47% пользователей AWS, 40% пользователей Microsoft Cloud/Azure и 35% пользователей GCS.

- Система разделения ответственности может быть запутанной и иногда неправильно понимаемой, поскольку обязанности по обеспечению безопасности обычно зависят от того, является ли модель SaaS, PaaS или IaaS. Некоторые респонденты сообщили, что они или их ИТ-команды не до конца понимают, как работает безопасность в публичных облачных средах их организаций, и считают, что им необходимо лучше понимать безопасность и средства контроля для удовлетворения своих потребностей в рамках этой модели.

- Наибольшая доля респондентов указала, что они включают управление уязвимостями (69%) и тестирование на проникновение (61%) в стратегию безопасности облачных сред своей организации. Чуть более трети респондентов сообщили, что они также включают безопасность API, управление положением безопасности в облаке, безопасность контейнеров, статический анализ и защиту рабочих нагрузок в облаке. Около трети респондентов (35%) указали, что планируют добавить в свою облачную стратегию управление положением безопасности в облаке.

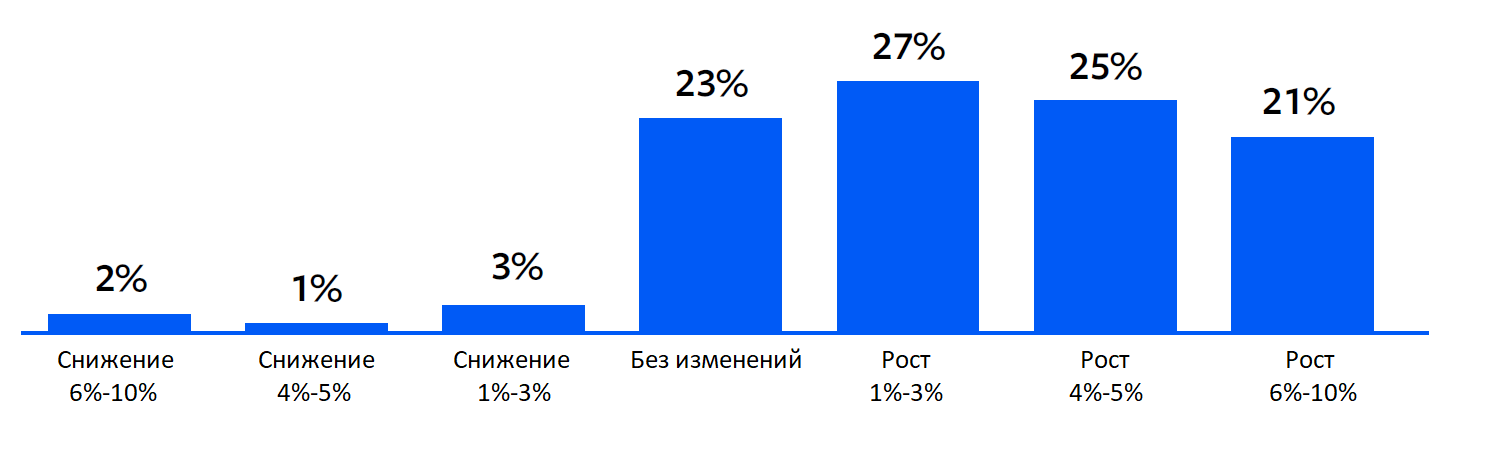

- Большинство организаций отмечают, что в ближайший год они, скорее всего, будут инвестировать в облачную безопасность: почти три из четырех респондентов заявили, что в ближайшие 12 месяцев их расходы или бюджет увеличатся в той или иной степени.

- Лидеры в области облачной безопасности, в основном крупные организации с большими ИТ-командами (многие из них работают в высокотехнологичном секторе), отличаются своими надежными стратегиями облачной безопасности и различными технологическими решениями, которые они включают в эти стратегии. По сравнению с другими организациями, они как минимум в два раза чаще используют различные решения для обеспечения безопасности в облаке и гораздо чаще внедряют специализированные возможности для обеспечения безопасности в облаке, такие как безопасность интерфейса программирования приложений (API), безопасность контейнеров, статический анализ, динамическое тестирование безопасности приложений, инфраструктура как код и анализ состава программного обеспечения.

Повышение безопасности и снижение эксплуатационных расходов - основные движущие силы перехода на облачные технологии

Среди различных преимуществ, которые привлекают организации при переходе на облачные технологии, - обещание повышения безопасности. В целом, почти двое из трех (62%) респондентов опроса называют повышение безопасности среди своих главных целей при текущем или будущем развертывании и миграции в облако. Снижение операционных расходов (56%) и соответствие нормативным требованиям (50%) являются другими основными факторами развертывания облака.

Рис. 1: Каковы основные цели или мотивы вашей организации, связанные с текущим или будущим развертыванием облака или стратегией миграции в облако?

В тройку лидеров по использованию публичных облачных платформ входят Microsoft Cloud/Azure, Amazon Web Services (AWS) и Google Cloud Services (GCS) - 73%, 68% и 34% организаций респондентов. Другие платформы, такие как Oracle Cloud, Cloudflare, Rackspace, IBM Cloud и RedHat, имеют гораздо более низкий уровень внедрения среди респондентов.

Рис. 2: Какие из следующих облачных платформ в настоящее время используются в вашей организации?

Команды безопасности больше всего встревожены неправильными конфигурациями облаков

Хотя облачные платформы обеспечивают различные преимущества, позволяющие организациям стать более гибкими, быстрее внедрять инновации при снижении затрат и повышать безопасность, они не свободны от рисков безопасности. Все ведущие провайдеры публичных облаков - это известные платформы, которые ежедневно становятся мишенью для атак, что само по себе является поводом для беспокойства.

«Мы были бы более спокойны, если бы хранили все наши данные на территории компании, но в реальных условиях реализации нашей инфраструктуры данных это оказалось проблематичным».

Поскольку облако - это общая ответственность, CSP отслеживают и реагируют на угрозы безопасности, связанные с облаком и облачной инфраструктурой, в то время как клиент отвечает за защиту данных и других активов, которые он хранит в облаке.

Эта схема может быть запутанной и иногда неправильно понимаемой, так как ответственность за безопасность обычно зависит от того, является ли модель SaaS, PaaS или IaaS. Некоторые респонденты сообщили, что они или их ИТ-команды не до конца понимают, как работает система безопасности в публичных облачных средах их организаций, и считают, что им необходимо лучше понять систему безопасности и контроля, чтобы удовлетворить свои потребности в рамках этой модели. «Мы должны понимать, как работает система безопасности и что входит в наши обязанности» - заявил один из респондентов.

Респонденты также описали целый ряд других рисков безопасности для своей организации при использовании ведущих публичных облачных платформ. По меньшей мере 8 из 10 пользователей Amazon Web Services (AWS), Microsoft Cloud/Azure и/или Google Cloud Storage (GCS) сообщили об одной или нескольких проблемах или опасениях, связанных с каждой из них. Среди них преобладающей проблемой была неправильная конфигурация облака, на которую указали 47% пользователей AWS, 40% пользователей Microsoft Cloud/Azure и 35% пользователей GCS.

Рис. 3: Какие основные проблемы или проблемы вашей организации связаны с публичными облачными платформами?

Описывая проблемы, связанные с неправильной конфигурацией облака, респонденты признали возможность непреднамеренного доступа к нему со стороны человека или группы лиц, которые не должны иметь такого доступа, и связанный с этим риск потенциального воздействия или компрометации данных их организаций - а для некоторых это также включало регулируемые данные. «Исторически сложилось так, что раскрытие данных происходит из-за неправильно сконфигурированных сервисов» - заявил один из респондентов. Управление идентификацией и доступом (IAM) и разрешения - это те области риска, которые, как правило, могут быть неправильно сконфигурированы и часто упускаются из виду. «Понимание того, кто именно имеет доступ к определенному ресурсу, является нашей большой проблемой».

«Нам нужен надежный способ централизованной проверки всех конфигураций, и чтобы эта информация была четкой и точной».

Сложные настройки наряду с ограниченными знаниями о платформе, недостатком надзора и контроля приводят к повышенным рискам безопасности для пользователей публичных облаков

Amazon Web Services (AWS).

Среди пользователей AWS многих беспокоило отсутствие полного понимания рисков при настройке доступа к облачным сервисам, особенно тех, чьи ИТ-команды не были знакомы с платформой AWS и не имели достаточного опыта для ее правильной и безопасной настройки. AWS является «излишне сложным при развертывании экземпляров в некоторых регионах» - заметил один из респондентов. Другой отметил, что «довольно часто начинающие администраторы оставляют настройки безопасности по умолчанию, которые часто слишком широки в своих разрешениях». Один из респондентов также отметил, что изменения конфигурации в AWS не всегда соответствуют политике безопасности их организации.

Другие проблемы, связанные с безопасностью данных, размещенных в облаке AWS, касались надзора за разработчиками, отсутствия видимости со стороны групп DevOps, а также переноса устаревших приложений в инфраструктуру без осознания архитектурных последствий. "Инженеры создают сервисы, не задумываясь о безопасности» - заявил один из респондентов.

«Если не использовать организации AWS и SCP, то можно легко получить неправильно сконфигурированные сервисы, запущенные разработчиками. IAM представляет собой серьезный риск при неправильном управлении».

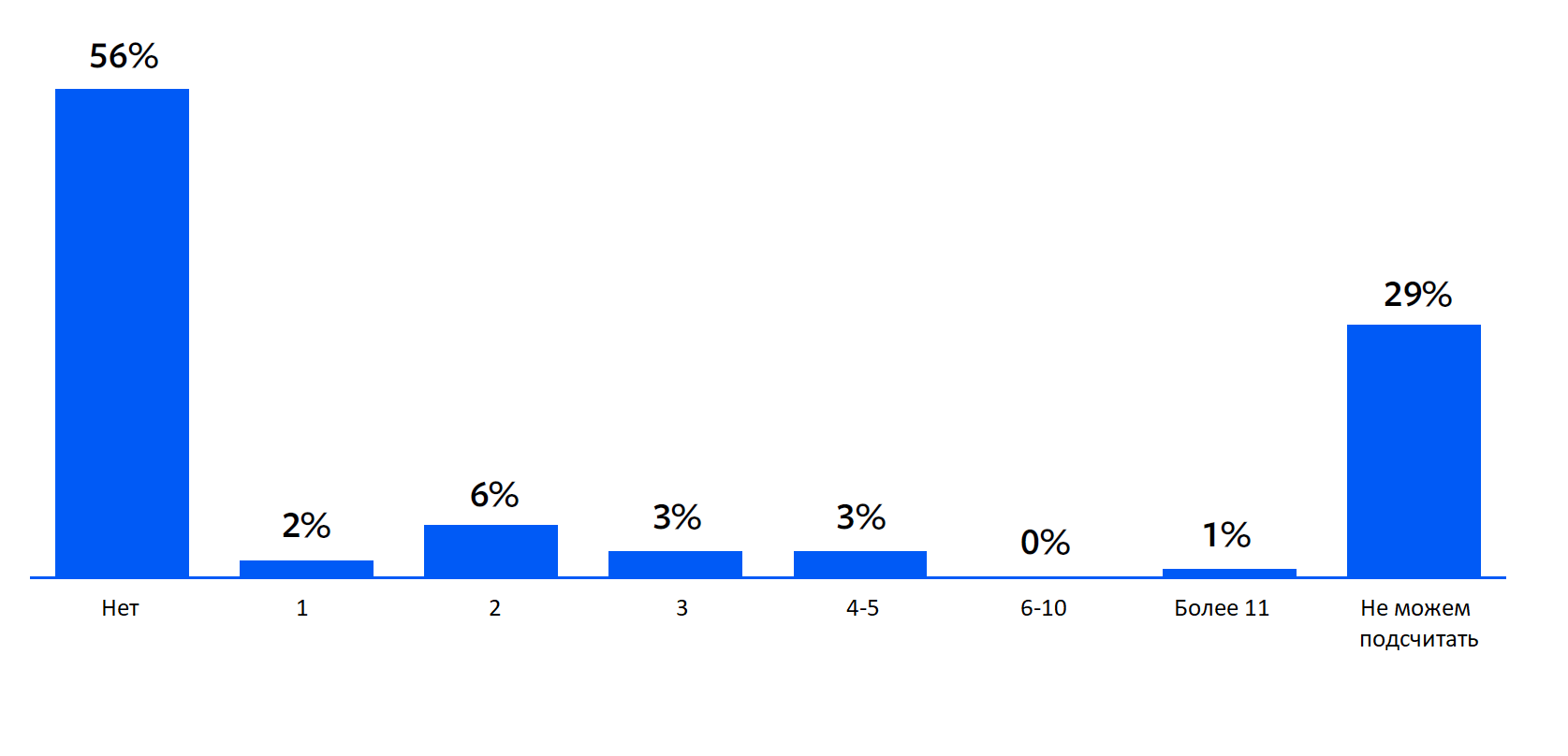

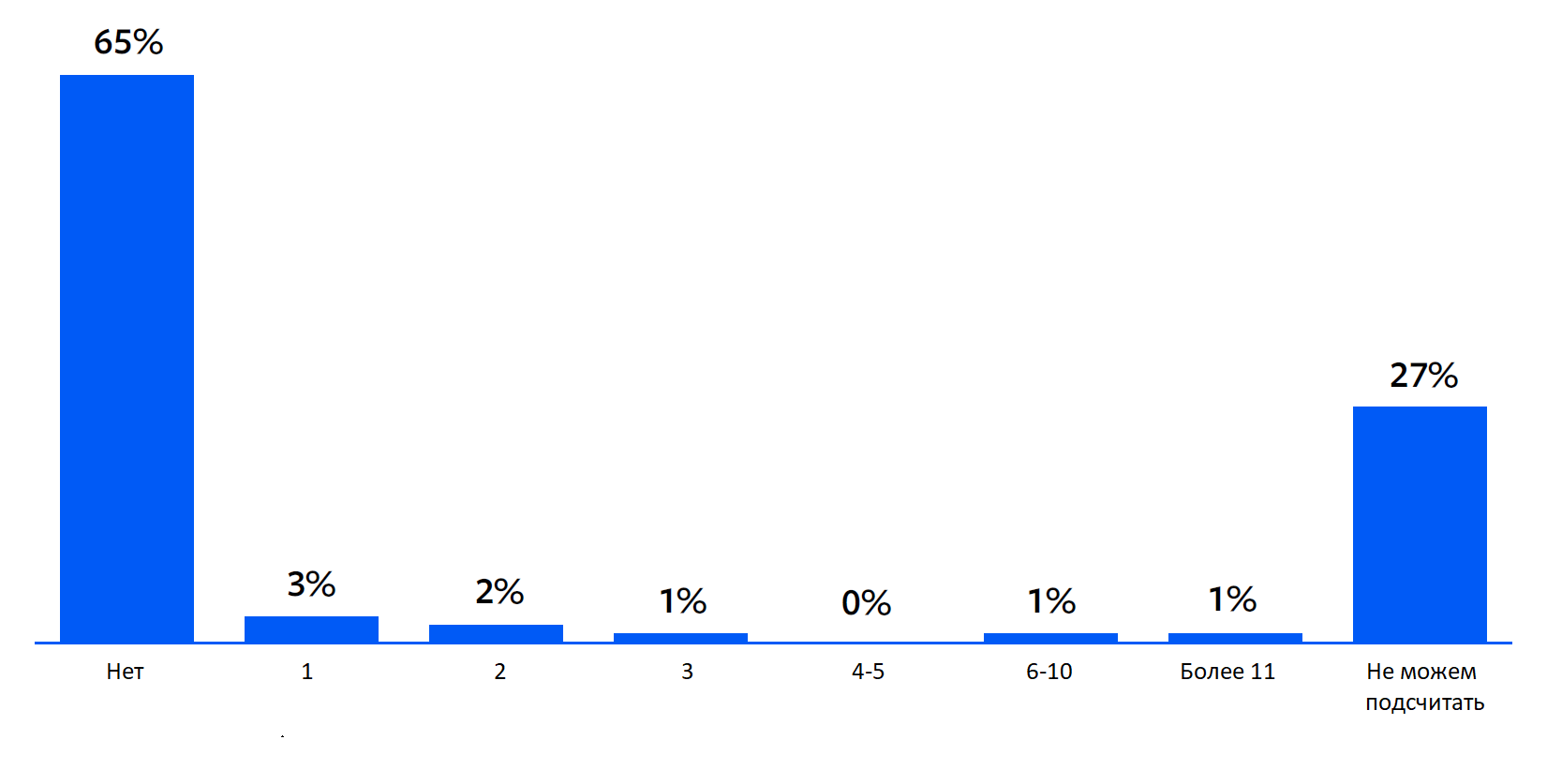

Более половины (56%) респондентов, чьи организации используют AWS, заявили, что в 2022 году они не сталкивались с облачными атаками или нарушениями на этой платформе. Среди небольшой части (15%), которым было известно об атаках, они указали, что это были DoS/DDoS-атаки, атаки с использованием привилегий, утечка данных клиентов, недавняя утечка данных Amazon, неправомерный внешний доступ к данным и другие известные утечки. Респонденты обвинили в некоторых из них «неправильную конфигурацию» и «неправильное управление разрешениями на управление доступом к данным».

Рис. 4: Сколько атак на облачную платформу Amazon Web Services (AWS) произошло в вашей организации в 2022?

Microsoft Cloud/Azure

Среди пользователей Microsoft Cloud/Azure часто упоминались сложные настройки, отсутствие информации о платформе для ее правильной настройки и «человеческие ошибки» при настройке доступа. «Решения PaaS по умолчанию развернуты как публичные конечные точки и уязвимы, если не принять соответствующие меры» - заявил один из респондентов.

Кроме того, некоторые респонденты считают, что внедрение облачной платформы Microsoft с унаследованным от местных компаний «мышлением» и несоблюдение лучших практик также является проблемой в их облачных развертываниях. По их словам, подобные проблемы привели к повышению вероятности инцидента безопасности в их организации.

Другие ссылались на отсутствие надзора за безопасностью облака со стороны других команд в организации, например: «Команды должны понимать, что за безопасность отвечают не только архитекторы и партнеры по безопасности, но и команды разработчиков приложений также должны понимать, как работает безопасность в облаке, и учитывать это в своих приложениях и фреймворке».

«У нас нет сильной программы безопасности облака - группы в учреждении могут запрашивать подписки на Azure и развертывать все, что захотят, без надзора со стороны службы безопасности. Это может привести к неправильной конфигурации и нарушению нормативных требований».

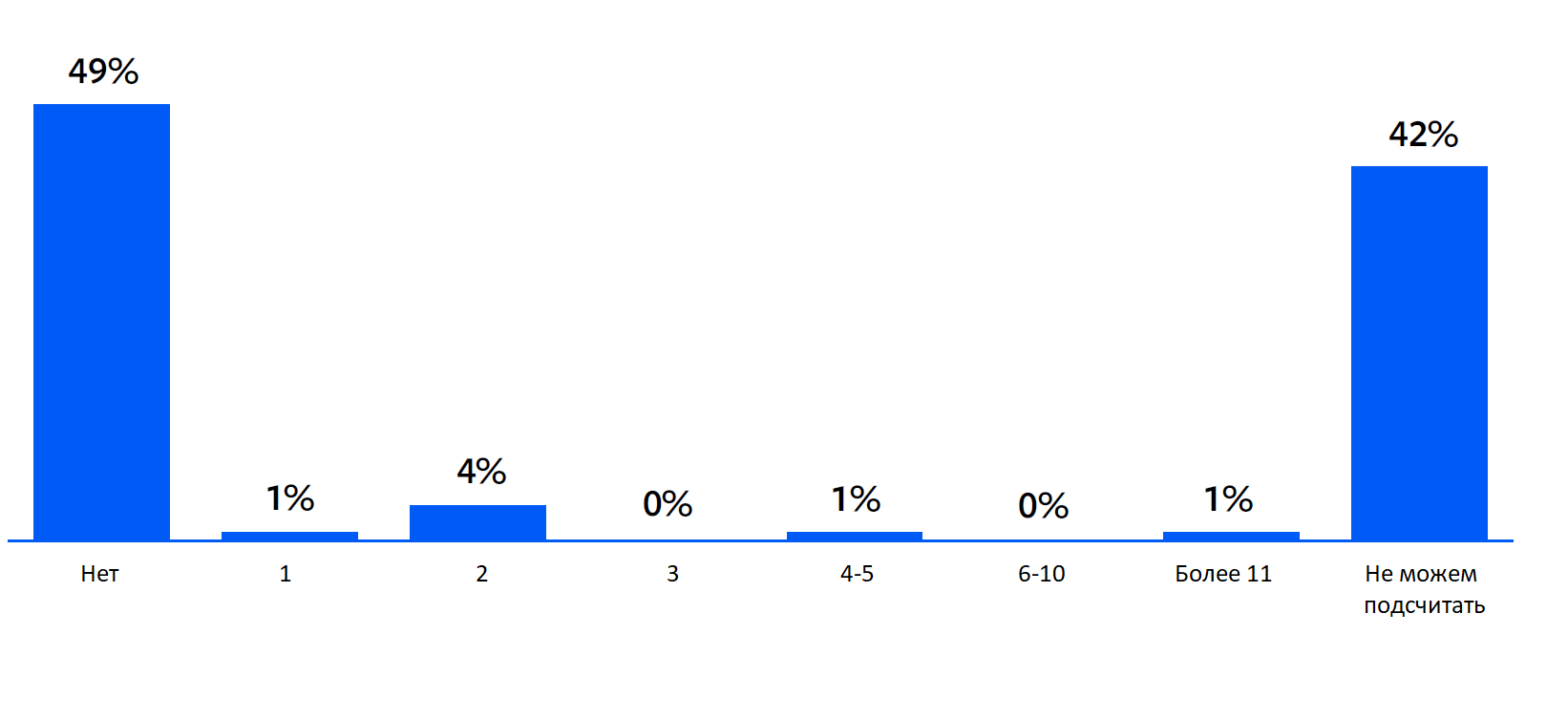

Две трети всех пользователей Azure заявили, что на момент проведения опроса они не сталкивались с облачными атаками или нарушениями на этой платформе в 2022 году. Еще 27% не знали или не могли оценить количество атак или нарушений. Среди тех немногих пользователей Azure, которые знали об атаках на эту платформу, были DDoS-атаки, подстановка учетных данных, атаки из других стран, типичные фишинговые письма и атака методом перебора.

Рис. 5: Сколько атак на облачную платформу Microsoft Cloud/Azure произошло в вашей организации в 2022?

Облачное хранилище Google (GCS)

Среди пользователей Google Cloud Storage (GCS) некоторые считают, что конфигурирование хранилища данных было более сложным по сравнению с другими облачными сервисами, и что отсутствие глубокого понимания платформы GCS в их организациях привело к проблемам неправильного конфигурирования. Один из респондентов отметил, что поскольку GCS не так активно используется в их компании, это привело к снижению уровня знаний пользователей и увеличению вероятности неправильной конфигурации.

Среди пользователей GCS часто встречались опасения, связанные с контролем соответствующего доступа и вопросами привилегий. Проблема отсутствия полной видимости всех пользователей GCS в организации, был поднят несколькими респондентами. «Google Cloud используется в основном нашими бизнес-командами, поэтому я обеспокоен тем, что ИТ-отдел не имеет достаточного контроля за использованием и управлением Google Cloud» - сообщил один из респондентов.

Почти половина (49%) всех пользователей GCS заявили, что на момент проведения опроса они не сталкивались с облачными атаками или нарушениями на этой платформе в 2022 году. Еще 42% не знали или не могли оценить количество атак или нарушений. Те пользователи GCS, которые знали об атаках на эту платформу, сообщили, что они включали в себя утечку данных в масштабах всей компании, DDoS-атаку, несколько утечек учетных данных (отловленных MFA), а также «недовольного сотрудника, который злоумышлял перед уходом из компании».

Рис. 6: Сколько атак на облачную платформу Google Cloud произошло в вашей организации в 2022?

Управление уязвимостями и тестирование на проникновение - ведущие минструменты облачной безопасности

Эффективная программа облачной безопасности включает в себя различные процессы и технологии, позволяющие эффективно противостоять текущему ландшафту угроз и уязвимостей. Ключевые компоненты стратегии безопасности облачных вычислений обычно включают следующее:

- Безопасность интерфейсов прикладного программирования (API);

- Управление облачной безопасностью;

- Внедрение платформ защиты рабочих нагрузок в облаке;

- Безопасность контейнеров

- Динамическое тестирование безопасности приложений;

- Подход «Инфраструктура как код»;

- Тестирование на проникновение;

- Тестирование безопасности статического анализа;

- Управление уязвимостями;

- Анализ состава программного обеспечения

Наибольшая доля респондентов отметила, что включает в стратегию безопасности облака управление уязвимостями (69%) и тестирование на проникновение (61%). Чуть более трети респондентов сообщили, что они также включают в свою стратегию безопасность API, управление позициями безопасности в облаке, безопасность контейнеров, статический анализ и защиту рабочих нагрузок в облаке. Однако менее трети респондентов в настоящее время включают в свою облачную стратегию динамическое тестирование безопасности приложений, инфраструктуру как код и анализ состава программного обеспечения. Около трети респондентов (35%) отметили, что планируют добавить в свою облачную стратегию управление положением безопасности в облаке.

Рис. 7: Что из перечисленного ниже в настоящее время включено, планируется или не планируется включить в стратегию облачной безопасности вашей организации?

Решение «все в одном», простота использования и рекомендации коллег среди ключевых критериев выбора решения для обеспечения облачной безопасности

Для внедрения мер облачной безопасности, которые, по словам респондентов, они планируют, различные критерии были названы важными при выборе инструмента или поставщика этих решений. Ниже приводится краткое описание критериев выбора респондентами будущего решения для облачной безопасности:

Атрибуты продукта:

- Точность;

- Решение «все в одном»;

- Возможности/функциональность;

- Независимость от облака;

- Соответствие требованиям;

- Стоимость/доступность;

- Кросс-совместимость с облачными и локальными системами;

- Скорость и влияние развертывания;

- Простота использования/снижение сложности;

- Простота освоения;

- Гибкость;

- Комплексная видимость и централизованное управление;

- Отраслевой охват;

- Интеграция/взаимодействие с существующим программным обеспечением;

- Низкое влияние на бизнес;

- Производительность;

- Надежность;

- Окупаемость и стоимость владения;

- Масштабируемость;

- Уровень безопасности;

- Подстраивается под тип бизнеса;

- Решение «под ключ».

Атрибуты поставщика:

- Поддержка клиентов/ оперативность;

- Опыт;

- Сертифицировано FedRAMP;

- Статус Gartner;

- Золотой сертифицированный партнер или лучше;

- Хорошие отзывы и рекомендации;

- Инновационный;

- Возможность работы с несколькими облаками;

- Предоставляет рекомендации и исследования коллег;

- Качество связи со стороны сотрудников/инженеров поставщика;

- Репутация (особенно среди компаний-аналогов);

- Опыт в области безопасности;

- SLA;

- Стабильность;

- Стратегические партнерства;

- Прозрачность;

- Жизнеспособность поставщика (сформированная клиентская база, финансирование и дорожная карта);

- Проверка на оптимальные методы обеспечения безопасности.

«Если мы будем выбирать инструмент или поставщика, который поможет нам с решениями по обеспечению безопасности облака, я думаю, они должны будут помочь стандартизировать и автоматизировать модели безопасного развертывания всех ресурсов, которые могут быть развернуты в Azure, и помочь нам поддерживать соответствие нормам HIPAA».

Большинство организаций отмечают, что они, скорее всего, будут инвестировать в облачную безопасность в следующем году: почти трое из четырех респондентов заявили, что их расходы или бюджет увеличатся на определенном уровне в течение следующих 12 месяцев.

Рис. 8: Как изменятся расходы или бюджет вашей организации на облачную безопасность в ближайшие 12 месяцев?

«Чемпионы» облачной безопасности выделяются своими надежными стратегиями и возможностями облачной безопасности

Чуть более половины (56%) всех респондентов данного исследования представляли организации, которые были определены как «чемпионы по облачной безопасности» на основании внедрения ими различных решений по облачной безопасности, использованных для сегментации респондентов. Отличительной чертой «организации-чемпиона» от других является ее надежная стратегия облачной безопасности и технологические решения, включенные в эту стратегию. Чемпионы гораздо чаще используют облачные платформы AWS (81%) и GCS (41%) по сравнению с организациями, не являющимися чемпионами, среди которых только 55% используют AWS и 26% - GCS. Чемпионы не обязательно отличаются развертыванием Microsoft Cloud/Azure, поскольку три из четырех организаций-чемпионов и нечемпионов используют эту платформу.

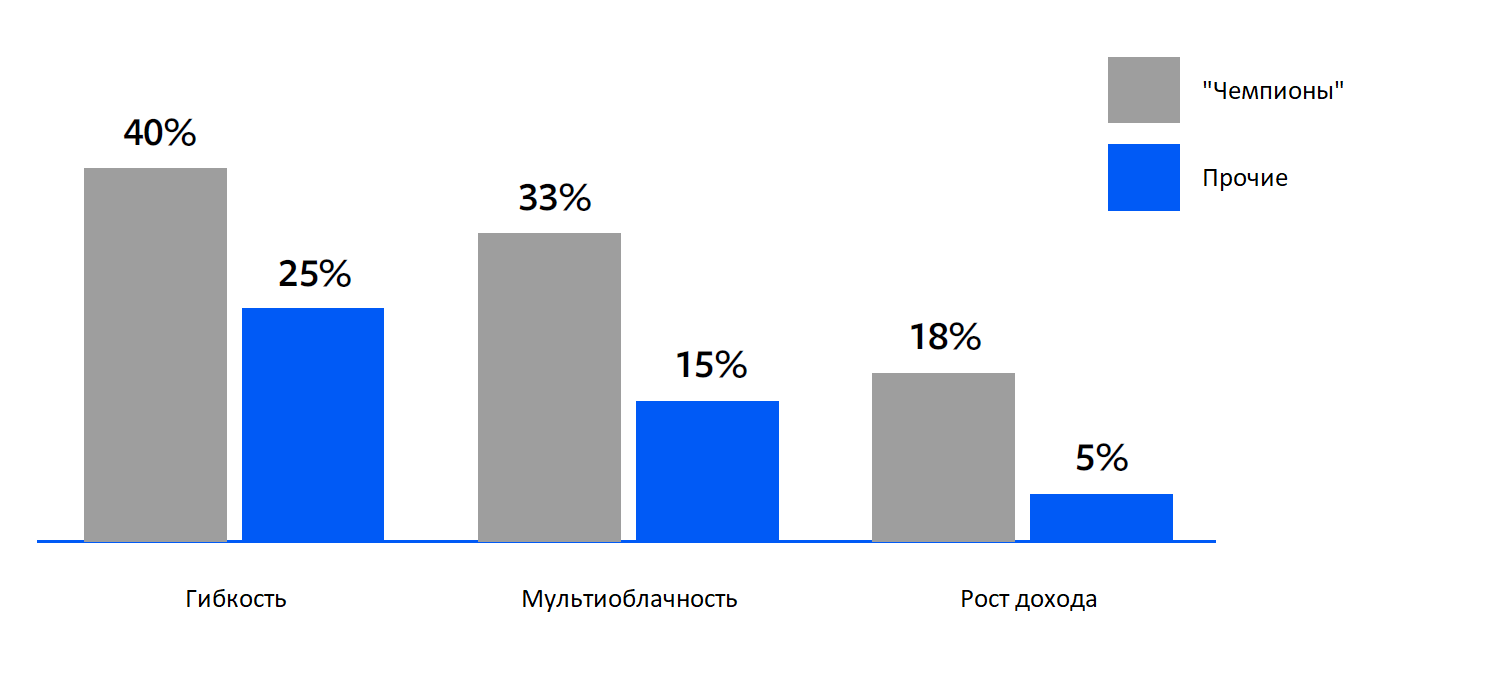

Кроме того, многие цели, которые определяют текущие и будущие развертывания и миграции облаков у чемпионов, схожи с целями нечемпионов. Например, поддержка гибридной рабочей силы, снижение эксплуатационных расходов, повышение скорости и безопасности были признаны движущими факторами внедрения облака для любой организации. Однако чемпионы значительно чаще, чем другие, стремятся получить от облака дополнительные преимущества, включая гибкость, многооблачные среды (публичные и частные облака) и увеличение доходов.

Рис. 9: Каковы основные цели или мотивы вашей организации, связанные с текущим или будущим развертыванием облака или стратегией миграции в облако?

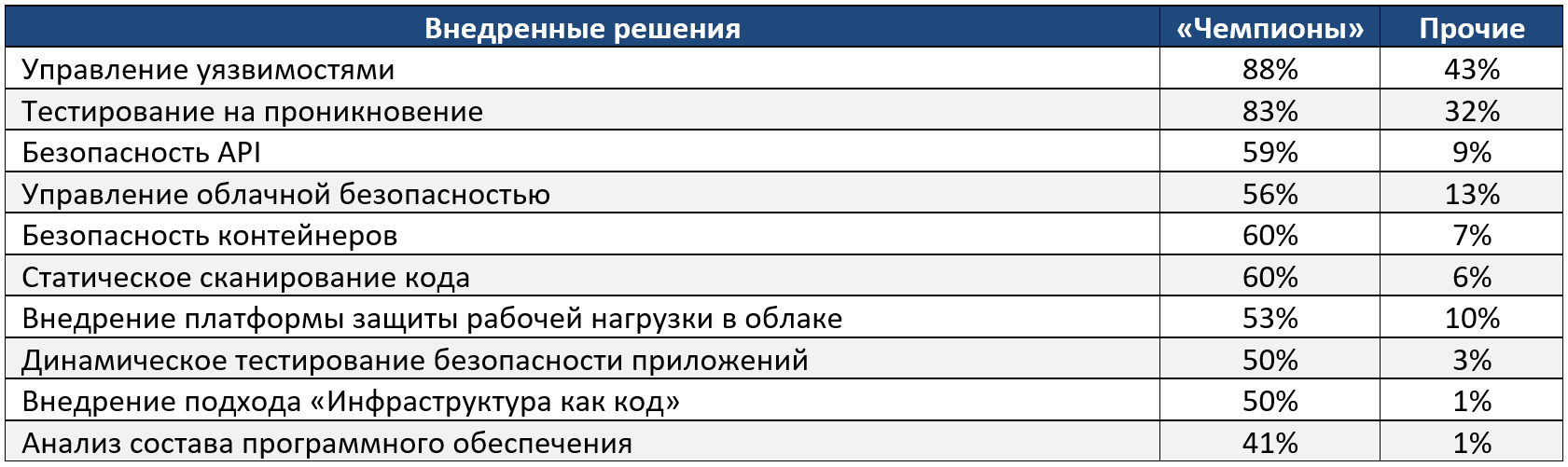

Отличительным признаком чемпиона по облачной безопасности является развертывание различных решений по облачной безопасности. Чемпионы, по сравнению с другими организациями, как минимум в два раза чаще внедряют различные решения для обеспечения безопасности в облаке и гораздо чаще внедряют специализированные возможности обеспечения безопасности в облаке, такие как безопасность интерфейсов прикладного программирования (API), безопасность контейнеров, тестирование безопасности статического анализа, динамическое тестирование безопасности приложений, инфраструктура как код и анализ состава программного обеспечения.

Рис. 10: Что из перечисленного ниже в настоящее время включено в стратегию облачной безопасности вашей организации?

Способность чемпионов полностью защитить свои облачные среды часто диктуется доступными ресурсами, поэтому размер их организаций и ИТ-команд являются ключевыми факторами. Среди чемпионов преобладают крупные организации со штатом не менее 1 000 сотрудников (82%), и, по крайней мере, в каждой третьей из них ИТ-команды превышают 20 сотрудников. Кроме того, каждая четвертая организация-чемпион относится к высокотехнологичному сектору.

Заключение

Зависимость от облачных вычислений растет, и киберпреступники обратили на это внимание. Хакеры атакуют облачные системы с большей жестокостью, поскольку именно там находятся данные и системы. Как подтверждает данное исследование, облака принимают удары на себя, но, по крайней мере, не падают перед ними ниц.

Многие организации увеличивают свои инвестиции в защиту безопасности и знают, что их ждут трудности. Например, некоторые из них, вероятно, столкнутся со значительными трудностями при переходе от локальных систем к гибридным/облачным. Вопросы конфигурации также могут выйти на первый план, что потребует дополнительного обучения системных администраторов, а также активного автоматизированного мониторинга, протоколирования и отчетности.

Этот опрос показывает, как много работы предстоит организациям не только в поиске специалистов, необходимых для создания безопасных и устойчивых систем, но и в принятии и внедрении правильных технологий и процессов - от безопасного кодирования и конвейеров разработки до освоения облачных архитектур безопасности.

В то время как некоторые респонденты апрельского опроса CRA Business Intelligence, посвященного облачным технологиям, описывали последствия быстрого внедрения облаков с точки зрения того, что «гораздо сложнее защитить информацию» и «уязвимость из-за объема перемещаемых и интегрируемых данных», другие были настроены более оптимистично и считали, что «трудности на начальном этапе через некоторое время улягутся, и облако станет лучшим вариантом».

В конечном итоге ИТ-безопасность должна будет адаптироваться с помощью более эффективных инструментов для обеспечения безопасности облачных сред, чтобы не отставать от темпов.

Связанные отчеты CRA Business Intelligence:

- Zero Trust Adoption Faces Ongoing Headwinds (Октябрь 2022)

- Endpoint Security: Security Pros Concerned About the Proliferation of Non-Traditional Devices and Endpoints (Сентябрь 2022)

- Organizations Adopt Aggressive, More Proactive Vulnerability Management Strategies in 2022 (Август 2022)

- Threat Intelligence: The Lifeblood of Threat Prevention (Июль 2022)

- CRA Study: Attackers on High Ground as Organizations Struggle with Email Security (Июль 2022)

- Security Teams Struggle Amid Rapid Shift to Cloud-Based Operations (Июнь 2022)

- CRA Study: XDR Poised to Become a Force Multiplier for Threat Detection (Май 2022)

- CRA Study: Zero trust Interest Surges, But Adoption Lags as Orga-nizations Struggle with Concepts (Апрель 2022)

- CRA Study: Managing Third-Party Risk in the Era of Zero trust (Март 2022)

- CRA Ransomware Study: Invest Now or Pay Later (Февраль 2022)

- CRA Research: A Turbulent Outlook on Third-Party Risk (Январь 2022)

О CyberRisk Alliance

CyberRisk Alliance (CRA) - это компания бизнес-аналитики, обслуживающая быстрорастущее и быстро развивающееся сообщество кибербезопасности с диверсифицированным портфелем услуг, которые информируют, обучают, создают сообщество и стимулируют эффективный рынок. Наша достоверная информация использует уникальную сеть журналистов, аналитиков и влиятельных лиц, политиков и практиков. Бренды CRA включают SC Media, SecurityWeekly, ChannelE2E, MSSP Alert, InfoSec World, Identiverse, Cybersecurity Collaboration Forum, исследовательское подразделение CRA Business Intelligence и коллегиальную сеть CISO, Cybersecurity Collaborative. Посетите сайт, чтобы узнать больше.

О Qualys

Компания Qualys, Inc. (NASDAQ: QLYS) является пионером и ведущим поставщиком революционных облачных решений для обеспечения безопасности, соответствия нормативным требованиям и ИТ-решений с более чем 10 000 подписчиков по всему миру. Qualys помогает организациям оптимизировать и автоматизировать свои решения в области безопасности и соответствия нормативным требованиям на единой платформе для повышения гибкости, улучшения бизнес-результатов и существенной экономии средств.

Облачная платформа Qualys Cloud Platform использует единый агент для непрерывного предоставления критически важной информации о безопасности, позволяя предприятиям автоматизировать весь спектр обнаружения уязвимостей, обеспечения соответствия и защиты ИТ-систем, рабочих нагрузок и веб-приложений в помещениях, конечных точках, серверах, публичных и частных облаках, контейнерах и мобильных устройствах.

Источник: https://www.qualys.com