Злоумышленники, связанные с вредоносным ПО Gootkit, внесли «заметные изменения» в свой инструментарий, добавив новые компоненты и методы обфускации в свои цепочки заражения.

Компания Mandiant, принадлежащая Google, отслеживает активность хакерской группы под псевдонимом UNC2565, отмечая использование Gootkit «исключительно этой группировкой».

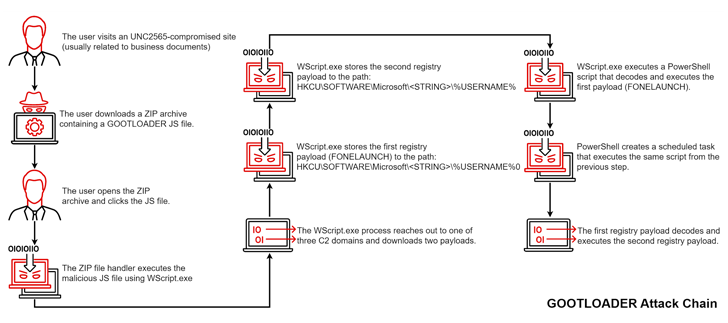

Gootkit, также называемый Gootloader, распространяется через взломанные веб-сайты, которые жертвы обманом заставляют посетить при поиске деловых документов, таких как соглашения и контракты, с помощью техники, называемой отравлением поисковой системы (SEO-poisoning).

Поддельные документы принимают форму ZIP-архивов, содержащих вредоносный код JavaScript, который, будучи запущенным, прокладывает путь для дополнительных вредоносных нагрузок, таких как Cobalt Strike, FONELAUNCH и SNOWCONE.

FONELAUNCH - это загрузчик на базе .NET, предназначенный для загрузки закодированной полезной нагрузки в память, а SNOWCONE - это загрузчик, задачей которого является получение полезной нагрузки следующего этапа, обычно IcedID, через HTTP.

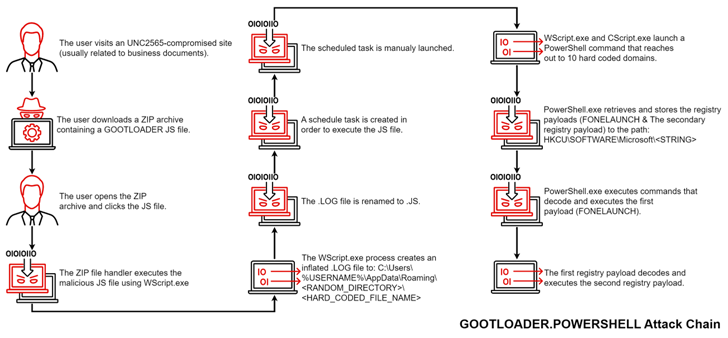

Хотя общие цели Gootkit остались неизменными, сама последовательность атаки получила значительные обновления: в файл JavaScript в ZIP-архиве добавлен троян и содержит еще один обфусцированный файл JavaScript, который впоследствии запускает вредоносное ПО.

Новый вариант, который был замечен компанией по анализу угроз в ноябре 2022 года, отслеживается как GOOTLOADER.POWERSHELL. Стоит отметить, что обновленная цепочка заражения также была задокументирована Trend Micro в начале этого месяца, где подробно описывались атаки Gootkit, направленные на австралийский сектор здравоохранения.

Более того, сообщается, что авторы вредоносного ПО использовали три различных подхода к маскировке Gootkit, включая сокрытие кода в измененных версиях легитимных библиотек JavaScript, таких как jQuery, Chroma.js и Underscore.js, в попытке избежать обнаружения.

И речь не только о Gootkit: три различных варианта FONELAUNCH - FONELAUNCH.FAX, FONELAUNCH.PHONE и FONELAUNCH.DIALTONE - были использованы UNC2565 с мая 2021 года для выполнения DLL, двоичных файлов .NET и PE-файлов, что указывает на то, что арсенал вредоносного ПО постоянно поддерживается и обновляется.

«Эти изменения свидетельствуют об активном развитии и росте возможностей UNC2565» - заявили исследователи компании Mandiant Гованд Синджари и Энди Моралес.

Источник: https://thehackernews.com