Новое исследование показало, что злоумышленники могут использовать легальную функцию в GitHub Codespaces для доставки вредоносного ПО в системы жертв.

GitHub Codespaces - это облачная настраиваемая среда разработки, которая позволяет пользователям отлаживать, поддерживать и фиксировать изменения в заданной кодовой базе через веб-браузер или с помощью интеграции в Visual Studio Code.

Она также поставляется с функцией перенаправления портов, которая позволяет получить доступ к веб-приложению, работающему на определенном порту в кодовом пространстве, непосредственно из браузера на локальной машине для тестирования и отладки.

«Вы также можете пробросить порт вручную, пометить проброшенные порты, поделиться проброшенными портами с членами вашей организации, публично поделиться проброшенными портами и добавить проброшенные порты в конфигурацию кодового пространства» - объясняет GitHub в своей документации.

Здесь важно отметить, что любой проброшенный порт, находящийся в открытом доступе, позволит любому лицу, знающему URL и номер порта, просмотреть запущенное приложение без какой-либо аутентификации.

Кроме того, GitHub Codespaces использует HTTP для перенаправления портов. Если публично видимый порт обновляется для использования HTTPS или удаляется и снова добавляется, видимость порта автоматически меняется на частную.

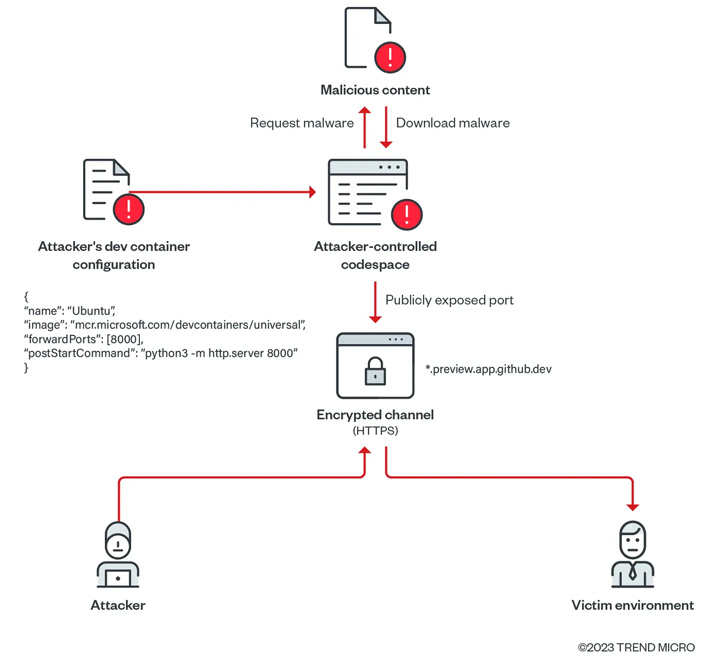

Компания Trend Micro, специализирующаяся на кибербезопасности, обнаружила, что такие публично разделяемые перенаправленные порты могут быть использованы для создания вредоносного файлового сервера с помощью учетной записи GitHub.

«При этом такие среды не будут отмечены как вредоносные или подозрительные, даже если они будут обслуживать вредоносный контент (например, скрипты, вредоносные программы, программы-вымогатели и т.д.), и организации могут рассматривать эти события как ложные срабатывания» - заявили исследователи Нитеш Сурана и Магно Логан.

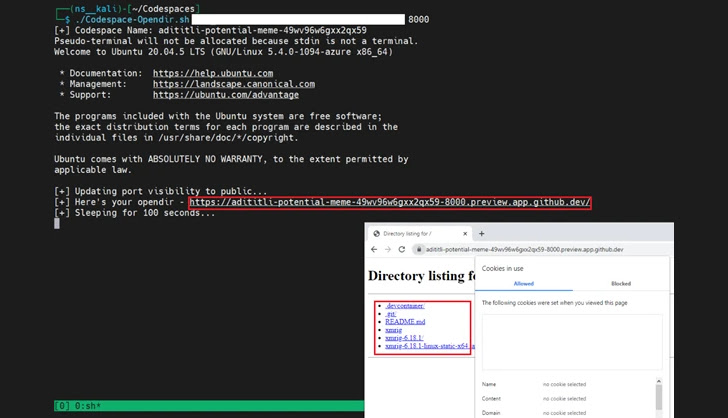

В эксплойте, продемонстрированном Trend Micro в качестве доказательства концепции (PoC), атакующий может создать кодовое пространство, загрузить в него вредоносное ПО из контролируемого злоумышленником домена и установить видимость перенаправленного порта на общедоступный, по сути превратив приложение в веб-сервер, на котором размещаются несанкционированные полезные нагрузки.

Что еще более тревожно, противник может использовать этот метод для внедрения вредоносного ПО и компрометации среды жертвы, поскольку каждый домен кодового пространства, связанный с открытым портом, уникален и вряд ли будет отмечен средствами безопасности как вредоносный домен.

«Используя такие скрипты, атакующие могут легко злоупотреблять GitHub Codespaces для быстрой отправки вредоносного контента, открывая публично порты в своих кодовых пространствах» - пояснили исследователи.

Хотя эта техника еще не была замечена в кибератаках, результаты исследования напоминают о том, как хакеры могут использовать облачные платформы в своих интересах и осуществлять целый ряд незаконных действий.

«Облачные сервисы предлагают преимущества как легальным пользователям, так и злоумышленникам» - заключили исследователи. «Функции, предлагаемые легальным абонентам, также становятся доступными для хакеров, поскольку они используют ресурсы, предоставляемые провайдером облачных сервисов».

Источник: https://thehackernews.com