Червь Raspberry Robin используется в атаках на телекоммуникационные и правительственные офисные системы в Латинской Америке, Австралии и Европе по крайней мере с сентября 2022 года.

«Основная полезная нагрузка содержит более 10 слоев обфускации и способна разворачивать поддельный код, как только обнаруживает инструменты песочницы и аналитики безопасности» - заявил исследователь Trend Micro Кристофер Со в техническом анализе.

Большинство заражений было обнаружено в Аргентине, за которой следуют Австралия, Мексика, Хорватия, Италия, Бразилия, Франция, Индия и Колумбия.

Raspberry Robin, отнесенный к кластеру активности, отслеживаемому Microsoft как DEV-0856, все чаще используется различными злоумышленниками в качестве механизма первоначального доступа для доставки вредоносных нагрузок, таких как шифровальщики LockBit и Clop.

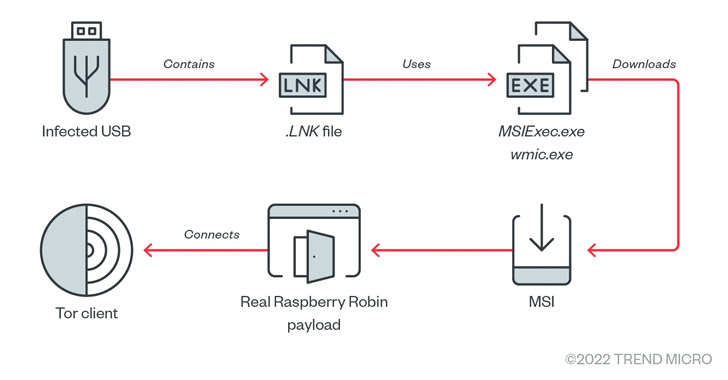

Вредонос известен тем, что использует зараженные USB-накопители в качестве вектора распространения для загрузки мошеннического установочного файла MSI, который развертывает основную полезную нагрузку, ответственную за облегчение пост-эксплуатации.

Дальнейший анализ Raspberry Robin выявил использование сильной обфускации для предотвращения анализа. Вредоносная программа «состоит из двух полезных нагрузок, встроенных в загрузчик, упакованный шесть раз».

Загрузчик, в свою очередь, организуется для загрузки ложной полезной нагрузки - рекламного ПО под названием BrowserAssistant, чтобы обойти системы обнаружения атак.

Если песочница и анализ не выявлены, устанавливается легитимная полезная нагрузка, которая подключается к жестко заданному адресу .onion с помощью встроенного в него TOR-клиента и ожидает дальнейших команд.

Процесс TOR-клиента маскируется под легитимные процессы Windows, такие как dllhost.exe, regsvr32.exe и rundll32.exe, что еще раз подчеркивает значительные усилия, предпринятые агентом угрозы, чтобы остаться незамеченным.

Более того, настоящая программа запускается в нулевом сеансе - специализированном сеансе Windows, зарезервированном для сервисов и других неинтерактивных пользовательских приложений, чтобы снизить риски безопасности, такие как атаки shatter.

Компания Trend Micro заявила, что обнаружила сходство в методе повышения привилегий и антиотладочной технике, используемых Raspberry Robin и шифровальщиком LockBit, что намекает на потенциальную связь между этими двумя группировками.

«Группа, стоящая за Raspberry Robin, является создателем некоторых инструментов, которые также использует LockBit» - предположили в компании, добавив, что в качестве альтернативы она «воспользовалась услугами партнера, ответственного за методы, используемые LockBit».

Тем не менее, вторжения выглядят как разведывательная операция, поскольку никаких данных из домена TOR не возвращается, что позволяет предположить, что группа, стоящая за вредоносным ПО, «проверяет почву, чтобы увидеть, насколько далеко могут распространиться ее внедрения».

Источник: https://thehackernews.com