Активная кампания вредоносного ПО нацелена на репозитории Python Package Index (PyPI) и npm для Python и JavaScript с использованием опечаток и поддельных модулей, которые развертывают штамм шифровальщика, что является серьезной проблемой безопасности, затрагивающей цепочки поставок программного обеспечения.

Все опечатанные пакеты Python выдают себя за популярную библиотеку requests: dequests, fequests, gequests, rdquests, reauests, reduests, reeuests, reqhests, reqkests, requesfs, requesta, requeste, requestw, requfsts, resuests, rewuests, rfquests, rrquests, rwquests, telnservrr и tequests.

По данным Phylum, поддельные пакеты содержат исходный код, который извлекает бинарные файлы шифровальщика на основе Golang с удаленного сервера в зависимости от операционной системы и микроархитектуры жертвы.

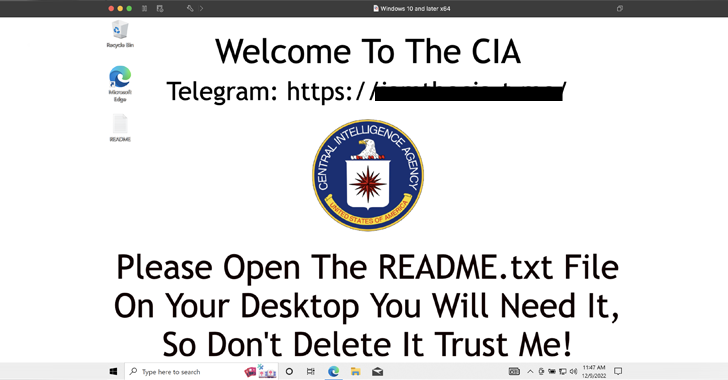

Успешное выполнение приводит к изменению фона рабочего стола жертвы на изображение, управляемое злоумышленником, который утверждает, что это «Центральное разведывательное управление США» (ЦРУ). Вредонос также предназначен для шифрования файлов и требования выкупа в размере 100 долларов в криптовалюте.

В знак того, что атака не ограничивается PyPI, противник был замечен в публикации пяти различных модулей в npm: discordallintsbot, discordselfbot16, discord-all-intents-bot, discors.jd и telnservrr.

«Злоумышленник также опубликовал несколько пакетов npm, которые ведут себя аналогичным образом» - сказал технический директор Phylum Луис Ланг, добавив, что каждая из библиотек содержит JavaScript-эквивалент одного и того же кода для развертывания шифровальщика.

Находки были сделаны после того, как ReversingLabs обнаружила еще 10 пакетов PyPI, распространяющих модифицированные версии вредоносного ПО W4SP Stealer в рамках продолжающейся атаки на разработчиков программного обеспечения, которая, предположительно, началась около 25 сентября 2022 года.

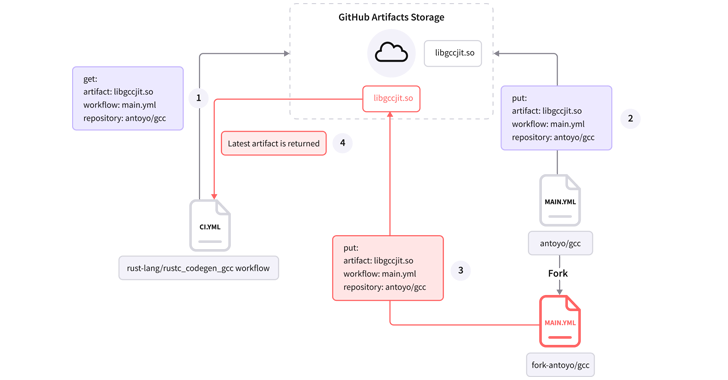

Это еще не все. Ранее в этом месяце израильская компания Legit Security, специализирующаяся на безопасности цепочки поставок программного обеспечения, продемонстрировала новую технику атаки на репозиторий Rust («rust-lang»), которая использует GitHub Actions для отравления легитимных артефактов.

Артефакты сборки - это файлы, созданные в процессе сборки, такие как дистрибутивные пакеты, WAR-файлы, журналы и отчеты. Заменив реальные модули троянскими версиями, агент может украсть конфиденциальную информацию или доставить дополнительную полезную нагрузку всем нижестоящим пользователям.

«Уязвимость была обнаружена в рабочем процессе под названием ci.yml, который отвечает за сборку и тестирование кода репозитория» - сообщил исследователь Legit Security Ноам Дотан в техническом отчете.

Используя эту уязвимость, злоумышленник может обмануть рабочий процесс GitHub и заставить его выполнить артефакт, содержащий вредоносное ПО, что дает возможность подделывать ветки репозитория, запросы на пополнение, выпуски и релизы.

Разработчики языка программирования Rust устранили проблему 26 сентября 2022 года, после ответственного раскрытия 15 сентября 2022 года.

Источник: https://thehackernews.com