Туристические агентства стали целью хакерской группы под названием Evilnum в рамках более широкой кампании, направленной на юридические и финансовые инвестиционные учреждения на Ближнем Востоке и в Европе.

Атаки, направленные на юридические фирмы в 2020 и 2021 годах, осуществлялись с помощью обновленного варианта вредоносной программы под названием Janicab, которая использует ряд публичных сервисов, таких как YouTube, в качестве «мертвых точек», сообщила лаборатория Касперского в техническом отчете, опубликованном на этой неделе.

Инфекции Janicab охватывают разнообразные жертвы, расположенные в Египте, Грузии, Саудовской Аравии, ОАЭ и Великобритании. Впервые эта группа атаковала юридические организации в Саудовской Аравии.

Группировка, также известная как DeathStalker, известна тем, что использует такие бэкдоры, как Janicab, Evilnum, Powersing и PowerPepper для утечки конфиденциальной корпоративной информации.

«Их интерес к сбору конфиденциальной деловой информации заставляет нас предположить, что DeathStalker - это группа наемников, предлагающих услуги взлома по найму или выступающих в качестве своего рода информационных брокеров в финансовых кругах» - отметила российская компания по кибербезопасности в августе 2020 года.

По данным ESET, хакерская команда занимается сбором внутренних презентаций компаний, лицензий на программное обеспечение, учетных данных электронной почты, а также документов, содержащих списки клиентов, инвестиций и торговых операций.

Ранее в этом году компании Zscaler и Proofpoint обнаружили новые атаки, организованные Evilnum, которые с конца 2021 года были направлены против компаний, работающих в сфере криптовалют и финтеха.

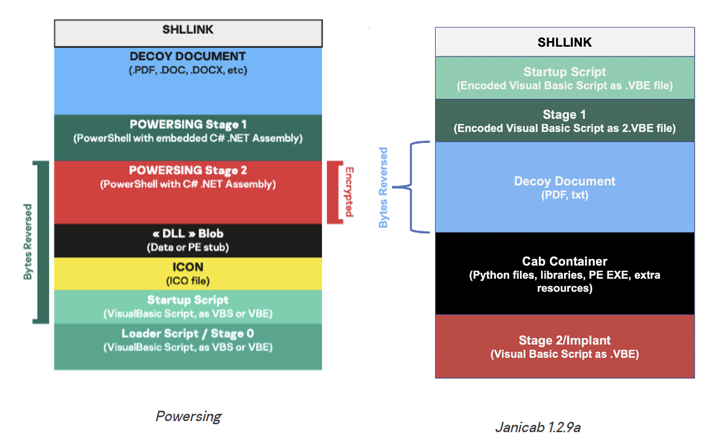

Анализ вторжений DeathStalker, проведенный Касперским, выявил использование дроппера на основе LNK, встроенного в ZIP-архив для первоначального доступа с помощью фишинговой атаки.

Вложение-приманка выдает себя за документ корпоративного профиля, связанный с гидравликой, и при открытии приводит к развертыванию имплантата Janicab на базе VBScript, который способен выполнять команды и развертывать дополнительные инструменты.

В более новых версиях модульной вредоносной программы одновременно удалены функции записи звука и добавлен модуль кейлоггера, имеющий общие черты с предыдущими атаками Powersing. Среди других функций - проверка наличия установленных антивирусных продуктов и получение списка процессов, указывающих на анализ вредоносного ПО.

Атаки 2021 года также отличаются использованием старых ссылок на YouTube, не включенных в список, которые используются для размещения закодированной строки, расшифровываемой Janicab для получения командно-контрольного IP-адреса для получения последующих команд и утечки данных.

«Поскольку злуомышленник использует старые ссылки YouTube, не внесенные в список, вероятность найти соответствующие ссылки на YouTube практически равна нулю» - заявляют исследователи. «Это также эффективно позволяет хакеру повторно использовать CnC-инфраструктуру».

Полученные результаты подчеркивают, что угрожающий субъект продолжает обновлять свой набор инструментов вредоносного ПО для поддержания скрытности в течение длительных периодов времени.

Помимо разрешительного списка приложений и усиления операционной системы, организациям рекомендуется контролировать процессы Internet Explorer, поскольку браузер используется в скрытом режиме для связи с CnC-сервером.

Поскольку юридический и финансовый секторы являются общей мишенью для хакеров, исследователи предположили, что клиенты и операторы DeathStalker могут использовать вторжения для отслеживания судебных процессов, шантажа высокопоставленных лиц, отслеживания финансовых активов и сбора деловой информации о потенциальных слияниях и поглощениях.

Источник: https://thehackernews.com