В течение 6 месяцев печально известный ботнет Emotet практически не проявлял активности, но сейчас он снова распространяет вредоносный спам. Давайте погрузимся в детали и обсудим все, что вам нужно знать о печально известном вредоносе и бороться с ним.

Почему все так перепуганы?

Emotet, безусловно, является одним из самых опасных когда-либо созданных троянов. Вредонос стал крайне разрушительным по мере того, как его кампании становились все более масштабными и изощренными. Жертвой может стать любой человек - от корпоративных до частных пользователей - через спам-рассылки по электронной почте.

Ботнет распространяется через фишинговые письма, содержащие вредоносные документы Excel или Word. Когда пользователи открывают эти документы и включают макросы, загружается DLL-библиотека Emotet, которая затем загружается в память.

Она ищет адреса электронной почты и похищает их для спам-кампаний. Кроме того, ботнет сбрасывает дополнительные вредоносные нагрузки, такие как Cobalt Strike или другие инструменты, которые приводят к атакам шифровальщиков.

Полиморфная природа Emotet, а также множество модулей, входящих в его состав, делают его сложным для идентификации. Разработчики вредоноса постоянно меняет свои тактики, методы и процедуры, чтобы обеспечить невозможность применения для противодействия существующих правил обнаружения. В рамках своей стратегии обеспечения незаметности в зараженной системе, вредонос загружает дополнительные инструменты, используя несколько этапов.

Результаты заражения Emotet оказываются разрушительными для специалистов по кибербезопасности: вредоносную программу практически невозможно удалить. Она быстро распространяется, генерирует обманные индикаторы и адаптируется в соответствии с потребностями злоумышленников.

Как совершенствовался Emotet?

Emotet - это продвинутый и постоянно меняющийся модульный ботнет. Вредонос начал свой путь как простой банковский троян в 2014 году. Но с тех пор он обзавелся множеством различных функций и модулей:

- 2014. Модули денежных переводов, почтового спама, DDoS и кражи адресной книги.

- 2015. Функции уклонения.

- 2016. Почтовый спам, набор эксплойтов RIG 4.0, доставка других троянов.

- 2017. Распространитель и модуль кражи адресной книги.

- 2021. Вредоносные шаблоны XLS, использует MSHTA, сброс Cobalt Strike.

- 2022. Некоторые функции остались прежними, но этот год также принес несколько обновлений.

Эта тенденция доказывает, что Emotet никуда не пропал, несмотря на частые «каникулы» и даже официальное «отключение». Вредонос быстро эволюционирует и адаптируется ко всему.

Какие функции приобрела новая версия Emotet в 2022?

После почти полугодового перерыва ботнет Emotet вернулся еще более сильным. Вот что нужно знать о новой версии:

- Она сбрасывает IcedID, модульный банковский троян.

- Вредонос загружает XMRig - майнер, который крадет данные кошельков.

- Троян имеет бинарные изменения.

- Emotet обходит обнаружение, используя 64-битную кодовую базу.

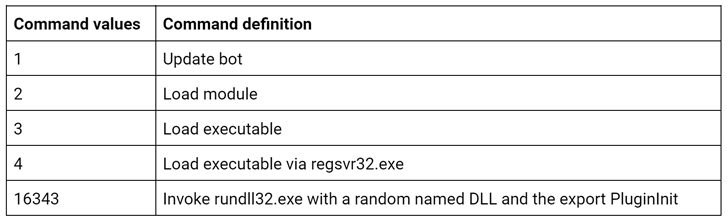

- В новой версии используются новые команды:

Вызвать rundll32.exe со случайным именем DLL и экспортом PluginInit

- Цель Emotet - получить учетные данные из Google Chrome и других браузеров.

- Он также нацелен на использование протокола SMB для сбора данных.

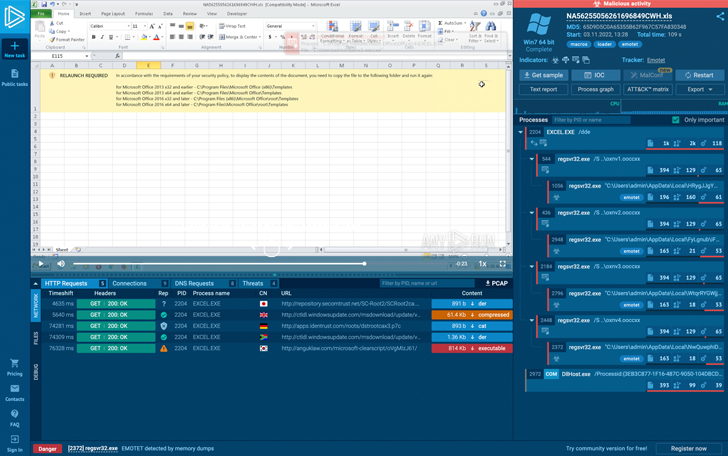

- Как и полгода назад, ботнет использует вредоносные XLS, но на этот раз он взял на вооружение новый шаблон:

Как обнаружить Emotet?

Основная сложность в противодействии Emotet - быстро и точно обнаружить его в системе. Кроме того, аналитик должен понимать поведение ботнета, чтобы предотвратить будущие атаки и избежать возможных потерь.

Благодаря своей долгой истории развития, Emotet шагнул вперед в стратегии борьбы с системами защиты. Благодаря эволюции цепочки выполнения процессов и изменениям активности вредоносного ПО внутри зараженной системы, вредонос кардинально изменил методы обнаружения.

Например, в 2018 году можно было обнаружить этот троян, посмотрев на название процесса, например:

eventswrap, implrandom, turnedavatar, soundser, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, narrowpurchase, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, noticesman, appxmware, sansidaho.

В первом квартале 2020 Emotet начал создавать специфический ключ в реестре - значение длиной 8 символов в HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\EXPLORER.

Конечно, правила Suricata всегда выявляют эту вредоносную программу, но системы обнаружения часто продолжают работу после первой волны, поскольку правила нуждаются в обновлении.

Еще одним способом обнаружения этого вредоноса стали его документы - мошенники используют специфические шаблоны с характерными грамматическими ошибками. Один из самых надежных способов обнаружения Emotet - по правилам YARA.

Чтобы преодолеть методы защиты вредоноса и поймать ботнет - используйте песочницу как наиболее удобный инструмент для этой цели. В ANY.RUN вы можете не только обнаруживать, отслеживать и анализировать вредоносные объекты, но и получать уже извлеченные конфигурации из образца.

Есть некоторые функции, которые используются как раз для выявления Emotet:

- Выявление CnC-ссылки вредоносного образца с помощью FakeNet

- Использование наборов правил Suricata и YARA для успешной ботнета.

- Получение данных о CnC-серверах, ключах и строках, извлеченных из дампа памяти образца.

- Получение свежих индикаторов компрометации вредоносной программы.

Инструмент помогает быстро и точно проводить успешные расследования, что позволяет аналитикам вредоносного ПО экономить драгоценное время.

Песочница ANY.RUN подготовила невероятные предложения к Черной пятнице 2022 года! Сейчас лучшее время, чтобы повысить эффективность анализа вредоносного ПО и сэкономить немного денег! Ознакомьтесь со специальными предложениями на их премиум-планы, но только в течение ограниченного времени - с 22 по 29 ноября 2022 года.

Emotet не продемонстрировал полной функциональности и последовательной доставки последующей полезной нагрузки. Используйте современные инструменты, такие как ANY.RUN online malware sandbox, чтобы улучшить свою кибербезопасность и эффективно обнаружива этот ботнет. Оставайтесь в безопасности и удачной охоты!

Источник: https://thehackernews.com