Вредоносная программа на языке Go, известная как «Aurora», все чаще используется в рамках кампаний, направленных на кражу конфиденциальной информации со взломанных узлов.

«Цепочки заражения используют фишинговые страницы, выдающие себя за страницы загрузки легитимного программного обеспечения, включая криптовалютные кошельки или инструменты удаленного доступа, а метод 911 использует видеоролики YouTube и SEO-подобные поддельные сайты загрузки взломанного программного обеспечения» - сообщает компания SEKOIA, специализирующаяся на кибербезопасности.

Впервые Aurora появилась на русскоязычных киберпреступных форумах в апреле 2022 года и предлагалась в качестве товара с описанием «многоцелевой ботнет с возможностями кражи, загрузки и удаленного доступа».

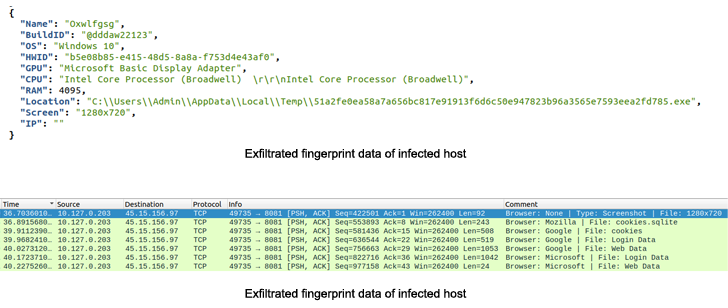

За прошедшие месяцы вредонос был доработан до возможности собирать интересующие файлы, данные с 40 типов криптовалютных кошельков и приложений, таких как Telegram.

Aurora поставляется с PowerShell-загрузчиком, который помогает развернуть следующие стадии атаки.

Исследователи кибербезопасности заявили, что различные киберпреступные группы, называемые трафферами, которые отвечают за перенаправление трафика пользователей на вредоносный контент, управляемый другими злоумышленниками, добавили Aurora в свой набор инструментов, либо отдельно, либо вместе с вредоносами RedLine и Raccoon.

«Aurora - еще один инфостилер, нацеленный на получение данных браузеров, криптовалютных кошельков, локальных систем и выступающий в качестве загрузчика» - заявили в SEKOIA. «Имеющие высокую ценность на теневых рынках конфиденциальные данные представляют особый интерес для киберпреступников, позволяя им проводить последующие прибыльные кампании».

Кроме того, исследователи из команды Unit 42 компании Palo Alto Networks подробно описали усовершенствованную версию другого вредоноса под названием Typhon.

Новый вариант, получивший название Typhon Reborn, предназначен для кражи из криптовалютных кошельков, угона сессий веб-браузеров и других системных данных, при этом он утратил ранее существовавшие функции, такие как кейлоггинг и майнинг криптовалюты, вероятно, пытаясь минимизировать заметность.

«Typhon Stealer предоставил зхакерам простой в использовании, настраиваемый конструктор для взлома» - заявили исследователи Unit 42 Райли Портер и Удай Пратап Сингх.

«Новые методы антианализа Typhon Reborn развиваются по отраслевому принципу, становясь все более эффективными в уклонении от обнаружения, одновременно расширяя свой набор инструментов для кражи данных жертв».

Источник: https://thehackernews.com

Изображение: Freepik